In dit artikel leest u hoe u IP-beperkingsregels configureert in een Web Application Firewall (WAF) voor Azure Front Door met behulp van Azure Portal, de Azure CLI, Azure PowerShell of een Azure Resource Manager-sjabloon.

Een op IP-adres gebaseerde toegangsbeheerregel is een aangepaste WAF-regel waarmee u de toegang tot uw webtoepassingen kunt beheren. De regel geeft een lijst met IP-adressen of IP-adresbereiken op in CIDR-indeling (Classless Inter-Domain Routing).

Uw webtoepassing is standaard toegankelijk via internet. Als u de toegang tot clients wilt beperken vanuit een lijst met bekende IP-adressen of IP-adresbereiken, kunt u een IP-overeenkomende regel maken die de lijst met IP-adressen als overeenkomende waarden bevat en de operator Not instelt op (negate is waar) en de actie op Block. Nadat een IP-beperkingsregel is toegepast, ontvangen aanvragen die afkomstig zijn van adressen buiten deze toegestane lijst een antwoord van 403 Verboden.

Volg deze stappen om een WAF-beleid te configureren met behulp van Azure Portal.

Vereisten

Maak een Azure Front Door-profiel door de instructies te volgen die worden beschreven in quickstart: Een Azure Front Door-exemplaar maken voor een maximaal beschikbare globale webtoepassing.

Een WAF-beleid maken

Selecteer Een resource maken in de Azure-portal. Voer Web Application Firewall in het zoekvak Search-service s en Marketplace in en selecteer Enter. Selecteer vervolgens WaF (Web Application Firewall).

Selecteer Maken.

Gebruik op de pagina Een WAF-beleid maken de volgende waarden om het tabblad Basisbeginselen te voltooien.

| Instelling |

Weergegeven als |

| Beleid voor |

Global WAF (Front Door). |

| Front door-laag |

Selecteer Premium of Standard om overeen te komen met uw Azure Front Door-laag. |

| Abonnement |

Selecteer uw abonnement. |

| Resourcegroep |

Selecteer de resourcegroep waar uw Azure Front Door-exemplaar zich bevindt. |

| Beleidsnaam |

Voer een naam in voor uw beleid. |

| Beleidsstatus |

Selected |

| Beleidsmodus |

Preventie |

Selecteer Volgende: Beheerde regels.

Selecteer Volgende: Beleidsinstellingen.

Voer op het tabblad Beleidsinstellingen in dat u bent geblokkeerd! voor de hoofdtekst blokantwoord, zodat u kunt zien dat uw aangepaste regel van kracht is.

Selecteer Volgende: Aangepaste regels.

Selecteer Aangepaste regel toevoegen.

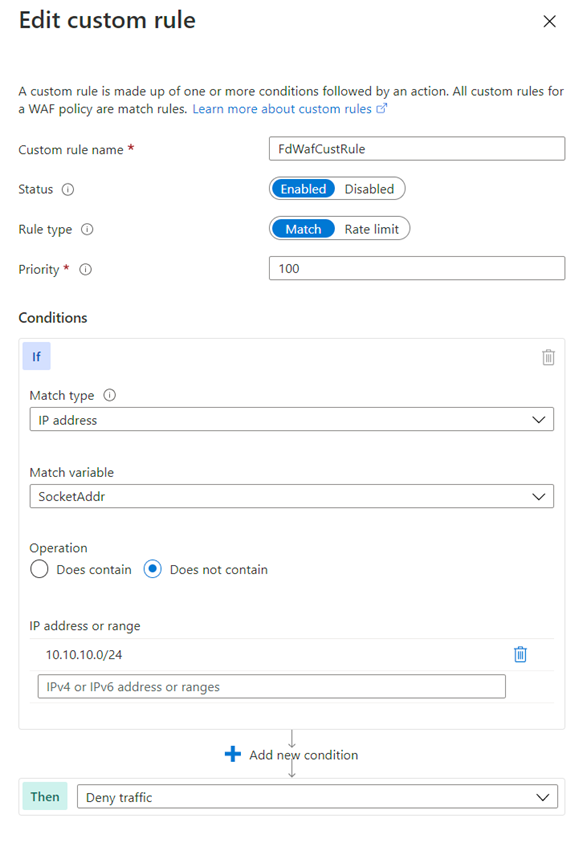

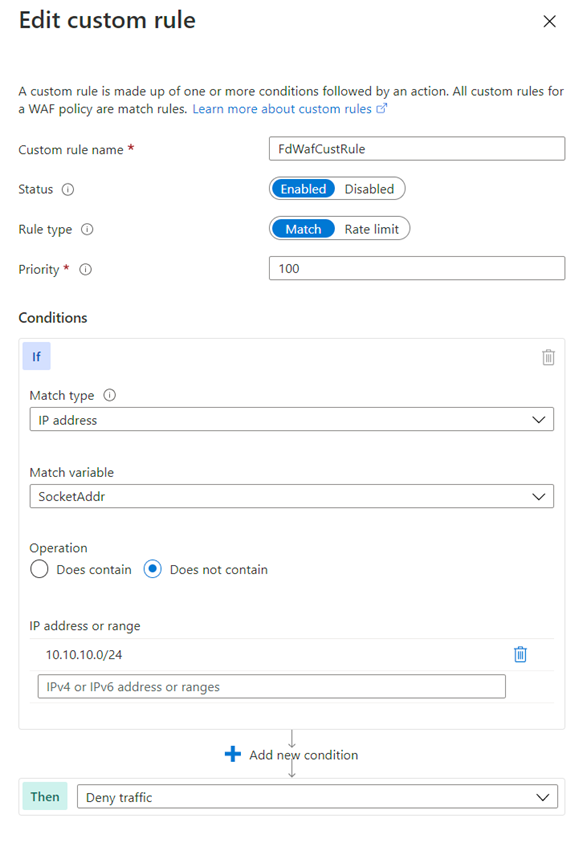

Gebruik op de pagina Aangepaste regel toevoegen de volgende testwaarden om een aangepaste regel te maken.

| Instelling |

Weergegeven als |

| Naam van aangepaste regel |

FdWafCustRule |

| Status |

Ingeschakeld |

| Regeltype |

Vergelijken |

| Prioriteit |

100 |

| Overeenkomsttype |

IP-adres |

| Variabele vergelijken |

SocketAddr |

| Operation |

Bevat geen |

| IP-adres of -bereik |

10.10.10.0/24 |

| Dan |

Verkeer weigeren |

Selecteer Toevoegen.

Selecteer Volgende: Koppeling.

Selecteer Een Front Door-profiel koppelen.

Selecteer uw front-endprofiel voor front-endprofiel.

Selecteer voor Domein het domein.

Selecteer Toevoegen.

Selecteer Controleren + maken.

Nadat de beleidsvalidatie is geslaagd, selecteert u Maken.

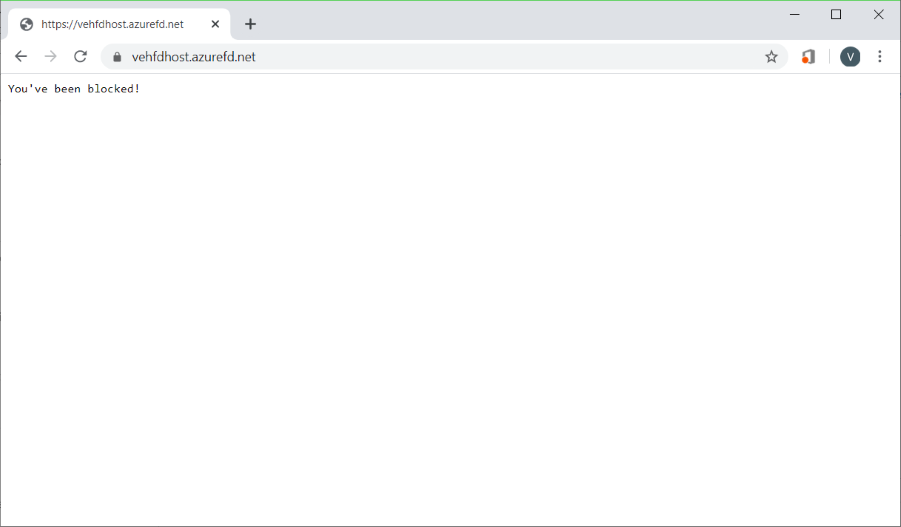

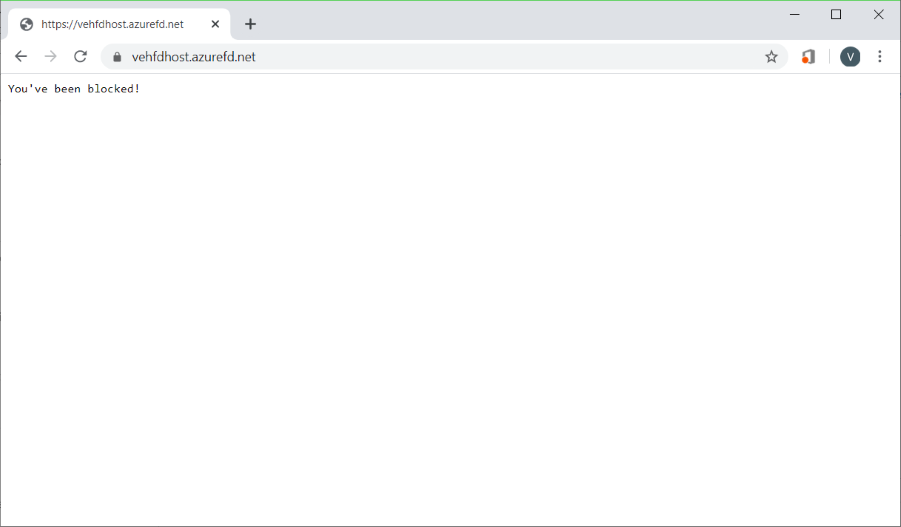

Uw WAF-beleid testen

Nadat de implementatie van uw WAF-beleid is voltooid, bladert u naar de front-endhostnaam van Azure Front Door.

Als het goed is, wordt het aangepaste blokbericht weergegeven.

Notitie

Een privé-IP-adres is opzettelijk gebruikt in de aangepaste regel om te garanderen dat de regel wordt geactiveerd. Maak in een werkelijke implementatie regels voor toestaan en weigeren met behulp van IP-adressen voor uw specifieke situatie.

Volg deze stappen om een WAF-beleid te configureren met behulp van de Azure CLI.

Vereisten

Voordat u een IP-beperkingsbeleid gaat configureren, stelt u uw CLI-omgeving in en maakt u een Azure Front Door-profiel.

De Azure CLI-omgeving instellen

- Installeer de Azure CLI of gebruik Azure Cloud Shell. Azure Cloud Shell is een gratis Bash-shell die u rechtstreeks in Azure Portal kunt uitvoeren. In deze shell is de Azure CLI vooraf geïnstalleerd en geconfigureerd voor gebruik met uw account. Selecteer de knop Uitproberen in de CLI-opdrachten die volgen. Meld u vervolgens aan bij uw Azure-account in de Cloud Shell-sessie die wordt geopend. Nadat de sessie is gestart, voert u de

az extension add --name front-door Azure Front Door-extensie toe.

- Als u de CLI lokaal in Bash gebruikt, meldt u zich aan bij Azure met behulp van

az login.

Een Azure Front Door-profiel maken

Maak een Azure Front Door-profiel door de instructies te volgen die worden beschreven in quickstart: Een Azure Front Door-exemplaar maken voor een maximaal beschikbare globale webtoepassing.

Een WAF-beleid maken

Maak een WAF-beleid met behulp van de opdracht az network front-door waf-policy create .

Vervang in het volgende voorbeeld de beleidsnaam IPAllowPolicyExampleCLI door een unieke beleidsnaam.

az network front-door waf-policy create \

--resource-group <resource-group-name> \

--subscription <subscription ID> \

--name IPAllowPolicyExampleCLI

Een aangepaste REGEL voor IP-toegangsbeheer toevoegen

Gebruik de opdracht az network front-door waf-policy custom-rule create om een aangepaste IP-toegangsbeheerregel toe te voegen voor het WAF-beleid dat u hebt gemaakt.

In de volgende voorbeelden:

- Vervang IPAllowPolicyExampleCLI door uw unieke beleid dat u eerder hebt gemaakt.

- Vervang ip-address-range-1, ip-address-range-2 door uw eigen bereik.

Maak eerst een regel voor het toestaan van IP-adressen voor het beleid dat is gemaakt in de vorige stap.

Notitie

--defer is vereist omdat een regel een overeenkomstvoorwaarde moet hebben die moet worden toegevoegd in de volgende stap.

az network front-door waf-policy rule create \

--name IPAllowListRule \

--priority 1 \

--rule-type MatchRule \

--action Block \

--resource-group <resource-group-name> \

--policy-name IPAllowPolicyExampleCLI --defer

Voeg vervolgens een overeenkomstvoorwaarde toe aan de regel:

az network front-door waf-policy rule match-condition add \

--match-variable SocketAddr \

--operator IPMatch \

--values "ip-address-range-1" "ip-address-range-2" \

--negate true \

--name IPAllowListRule \

--resource-group <resource-group-name> \

--policy-name IPAllowPolicyExampleCLI

De id van een WAF-beleid zoeken

Zoek de id van een WAF-beleid met behulp van de opdracht az network front-door waf-policy show . Vervang IPAllowPolicyExampleCLI in het volgende voorbeeld door uw unieke beleid dat u eerder hebt gemaakt.

az network front-door waf-policy show \

--resource-group <resource-group-name> \

--name IPAllowPolicyExampleCLI

Een WAF-beleid koppelen aan een front-endhost van Azure Front Door

Stel de Azure Front Door WebApplicationFirewallPolicyLink-id in op de beleids-id met behulp van de opdracht az network front-door update . Vervang IPAllowPolicyExampleCLI door uw unieke beleid dat u eerder hebt gemaakt.

az network front-door update \

--set FrontendEndpoints[0].WebApplicationFirewallPolicyLink.id=/subscriptions/<subscription ID>/resourcegroups/resource-group-name/providers/Microsoft.Network/frontdoorwebapplicationfirewallpolicies/IPAllowPolicyExampleCLI \

--name <frontdoor-name> \

--resource-group <resource-group-name>

In dit voorbeeld wordt het WAF-beleid toegepast op FrontendEndpoints[0]. U kunt het WAF-beleid koppelen aan een van uw front-ends.

Notitie

U moet de WebApplicationFirewallPolicyLink eigenschap slechts eenmaal instellen om een WAF-beleid te koppelen aan een Front Door-front-end van Azure. Volgende beleidsupdates worden automatisch toegepast op de front-end.

Volg deze stappen om een WAF-beleid te configureren met behulp van Azure PowerShell.

Vereisten

Voordat u een IP-beperkingsbeleid gaat configureren, stelt u uw PowerShell-omgeving in en maakt u een Azure Front Door-profiel.

Uw PowerShell-omgeving instellen

Azure PowerShell biedt een set cmdlets die gebruikmaken van het Azure Resource Manager-model voor het beheren van Azure-resources.

U kunt Azure PowerShell op uw lokale computer installeren en in elke PowerShell-sessie gebruiken. Volg de instructies op de pagina om u aan te melden bij PowerShell met behulp van uw Azure-referenties en installeer vervolgens de Module Az PowerShell.

Verbinding maken naar Azure met behulp van de volgende opdracht en gebruik vervolgens een interactief dialoogvenster om u aan te melden.

Connect-AzAccount

Voordat u een Azure Front Door-module installeert, moet u ervoor zorgen dat de huidige versie van de PowerShellGet-module is geïnstalleerd. Voer de volgende opdracht uit en open PowerShell opnieuw.

Install-Module PowerShellGet -Force -AllowClobber

Installeer de Az.FrontDoor-module met behulp van de volgende opdracht:

Install-Module -Name Az.FrontDoor

Een Azure Front Door-profiel maken

Maak een Azure Front Door-profiel door de instructies te volgen die worden beschreven in quickstart: Een Front Door maken voor een maximaal beschikbare globale webtoepassing.

Een VOORWAARDE voor IP-overeenkomst definiëren

Gebruik de opdracht New-AzFrontDoorWafMatchConditionObject om een VOORWAARDE voor IP-overeenkomst te definiëren.

Vervang in het volgende voorbeeld ip-address-range-1, ip-address-range-2 door uw eigen bereik.

$IPMatchCondition = New-AzFrontDoorWafMatchConditionObject `

-MatchVariable SocketAddr `

-OperatorProperty IPMatch `

-MatchValue "ip-address-range-1", "ip-address-range-2"

-NegateCondition 1

Een aangepaste regel voor toestaan van IP-adressen maken

Gebruik de opdracht New-AzFrontDoorWafCustomRuleObject om een actie te definiëren en een prioriteit in te stellen. In het volgende voorbeeld worden aanvragen die niet afkomstig zijn van client-IP's die overeenkomen met de lijst geblokkeerd.

$IPAllowRule = New-AzFrontDoorWafCustomRuleObject `

-Name "IPAllowRule" `

-RuleType MatchRule `

-MatchCondition $IPMatchCondition `

-Action Block -Priority 1

Zoek de naam van de resourcegroep die het Azure Front Door-profiel bevat met behulp van Get-AzResourceGroup. Configureer vervolgens een WAF-beleid met de IP-regel met behulp van New-AzFrontDoorWafPolicy.

$IPAllowPolicyExamplePS = New-AzFrontDoorWafPolicy `

-Name "IPRestrictionExamplePS" `

-resourceGroupName <resource-group-name> `

-Customrule $IPAllowRule`

-Mode Prevention `

-EnabledState Enabled

Tip

Voor een bestaand WAF-beleid kunt u Update-AzFrontDoorWafPolicy gebruiken om het beleid bij te werken.

Een WAF-beleid koppelen aan een front-endhost van Azure Front Door

Een WAF-beleidsobject koppelen aan een bestaande front-endhost en Azure Front Door-eigenschappen bijwerken. Haal eerst het Azure Front Door-object op met behulp van Get-AzFrontDoor. Stel vervolgens de WebApplicationFirewallPolicyLink eigenschap in op de resource-id van $IPAllowPolicyExamplePS, gemaakt in de vorige stap, met behulp van de opdracht Set-AzFrontDoor .

$FrontDoorObjectExample = Get-AzFrontDoor `

-ResourceGroupName <resource-group-name> `

-Name $frontDoorName

$FrontDoorObjectExample[0].FrontendEndpoints[0].WebApplicationFirewallPolicyLink = $IPBlockPolicy.Id

Set-AzFrontDoor -InputObject $FrontDoorObjectExample[0]

Notitie

In dit voorbeeld wordt het WAF-beleid toegepast op FrontendEndpoints[0]. U kunt een WAF-beleid koppelen aan een van uw front-ends. U moet de WebApplicationFirewallPolicyLink eigenschap slechts eenmaal instellen om een WAF-beleid te koppelen aan een Front Door-front-end van Azure. Volgende beleidsupdates worden automatisch toegepast op de front-end.

Als u de Resource Manager-sjabloon wilt weergeven waarmee een Azure Front Door-beleid en een WAF-beleid met aangepaste IP-beperkingsregels worden gemaakt, gaat u naar GitHub.