Botbeveiliging configureren voor Web Application Firewall

De Azure Web Application Firewall (WAF) voor Front Door biedt botregels om goede bots te identificeren en te beschermen tegen slechte bots. Zie Regelset voor botbeveiliging voor meer informatie over de regelset voor botbeveiliging.

In dit artikel wordt beschreven hoe u regels voor botbeveiliging inschakelt in de Azure Front Door Premium-laag.

Vereisten

Maak een basis-WAF-beleid voor Front Door door de instructies te volgen die worden beschreven in Een WAF-beleid maken voor Azure Front Door met behulp van de Azure Portal.

De regelset voor botbeveiliging inschakelen

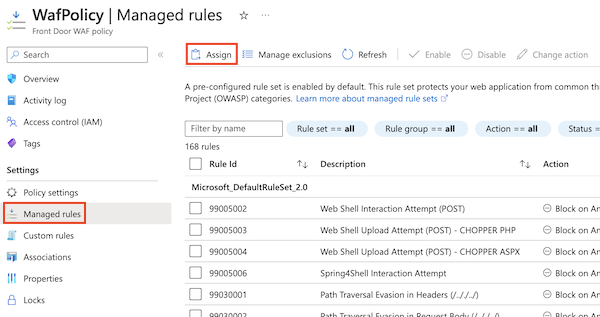

Navigeer in de Azure Portal naar uw WAF-beleid.

Selecteer Beheerde regels en selecteer vervolgens Toewijzen.

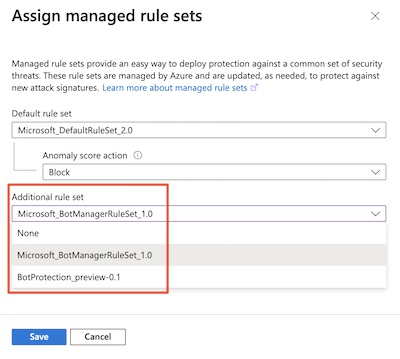

Selecteer in de vervolgkeuzelijst Aanvullende regelset de versie van de regelset voor botbeveiliging die u wilt gebruiken. Het is meestal een goede gewoonte om de meest recente versie van de regelset te gebruiken.

Selecteer Opslaan.

De huidige configuratie van uw WAF-beleid ophalen

Gebruik de cmdlet Get-AzFrontDoorWafPolicy om de huidige configuratie van uw WAF-beleid op te halen. Zorg ervoor dat u de juiste resourcegroepnaam en WAF-beleidsnaam gebruikt voor uw eigen omgeving.

$frontDoorWafPolicy = Get-AzFrontDoorWafPolicy `

-ResourceGroupName 'FrontDoorWafPolicy' `

-Name 'WafPolicy'

De regelset voor botbeveiliging toevoegen

Gebruik de cmdlet New-AzFrontDoorWafManagedRuleObject om de regelset voor botbeveiliging te selecteren, inclusief de versie van de regelset. Voeg vervolgens de regelset toe aan de waf-configuratie.

In het onderstaande voorbeeld wordt versie 1.0 van de botbeveiligingsregel toegevoegd die is ingesteld op de waf-configuratie.

$botProtectionRuleSet = New-AzFrontDoorWafManagedRuleObject `

-Type 'Microsoft_BotManagerRuleSet' `

-Version '1.0'

$frontDoorWafPolicy.ManagedRules.Add($botProtectionRuleSet)

De configuratie toepassen

Gebruik de cmdlet Update-AzFrontDoorWafPolicy om uw WAF-beleid bij te werken met de configuratie die u hierboven hebt gemaakt.

$frontDoorWafPolicy | Update-AzFrontDoorWafPolicy

De regelset voor botbeveiliging inschakelen

Gebruik de opdracht az network front-door waf-policy managed-rules add om uw WAF-beleid bij te werken om de regelset voor botbeveiliging toe te voegen.

In het onderstaande voorbeeld wordt versie 1.0 van de regel voor botbeveiliging toegevoegd die is ingesteld op de WAF. Zorg ervoor dat u de juiste resourcegroepnaam en WAF-beleidsnaam gebruikt voor uw eigen omgeving.

az network front-door waf-policy managed-rules add \

--resource-group FrontDoorWafPolicy \

--policy-name WafPolicy \

--type Microsoft_BotManagerRuleSet \

--version 1.0

In het volgende Bicep-voorbeeldbestand ziet u hoe u de volgende stappen uitvoert:

- Een Front Door WAF-beleid maken.

- Schakel versie 1.0 van de regelset voor botbeveiliging in.

param wafPolicyName string = 'WafPolicy'

@description('The mode that the WAF should be deployed using. In "Prevention" mode, the WAF will block requests it detects as malicious. In "Detection" mode, the WAF will not block requests and will simply log the request.')

@allowed([

'Detection'

'Prevention'

])

param wafMode string = 'Prevention'

resource wafPolicy 'Microsoft.Network/frontDoorWebApplicationFirewallPolicies@2022-05-01' = {

name: wafPolicyName

location: 'Global'

sku: {

name: 'Premium_AzureFrontDoor'

}

properties: {

policySettings: {

enabledState: 'Enabled'

mode: wafMode

}

managedRules: {

managedRuleSets: [

{

ruleSetType: 'Microsoft_BotManagerRuleSet'

ruleSetVersion: '1.0'

}

]

}

}

}

Volgende stappen

- Meer informatie over het bewaken van WAF.