Azure Web Application Firewall in Azure Content Delivery Network van Microsoft

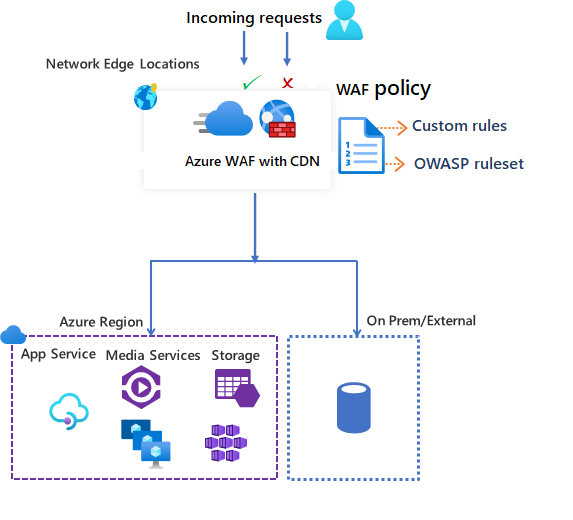

Azure WAF (Web Application Firewall) op Azure CDN (Content Delivery Network) van Microsoft biedt gecentraliseerde beveiliging voor uw webinhoud. WAF beschermt uw webservices tegen veelvoorkomende aanvallen en beveiligingsproblemen. De firewall houdt uw service maximaal beschikbaar voor uw gebruikers en helpt u te voldoen aan de nalevingsvereisten.

Belangrijk

Azure WAF op Azure CDN van Microsoft Preview accepteert geen nieuwe klanten meer. Klanten worden aangemoedigd om in plaats daarvan azure WAF te gebruiken in Azure Front Door . Bestaande CDN WAF-klanten worden voorzien van een preview-serviceovereenkomst. De reden hiervoor is dat bepaalde functies mogelijk niet worden ondersteund of beperkte mogelijkheden hebben. Raadpleeg voor meer informatie de aanvullende gebruiksrechtovereenkomst voor Microsoft Azure-previews.

WAF op Azure CDN is een wereldwijde en gecentraliseerde oplossing. De service is wereldwijd geïmplementeerd op locaties aan de randen van het Azure-netwerk. WAF stopt kwaadaardige aanvallen dicht bij de aanvalsbronnen, voordat ze uw oorsprong bereiken. U krijgt wereldwijde beveiliging op schaal zonder prestatieverlies.

U kunt een WAF-beleid eenvoudig koppelen aan elk gewenst CDN-eindpunt in uw abonnement. Nieuwe regels kunnen binnen enkele minuten worden geïmplementeerd, zodat u snel kunt reageren op veranderende bedreigingspatronen.

WAF-beleid en -regels

U kunt een WAF-beleid configureren en dit beleid aan een of meer CDN-eindpunten koppelen voor beveiliging. Een WAF-beleid bestaat uit twee typen beveiligingsregels:

aangepaste regels die u kunt maken.

beheerde regelsets die een verzameling vooraf geconfigureerde azure-regels zijn.

Als beide typen regels aanwezig zijn, worden aangepaste regels eerst verwerkt en daarna de regels in een beheerde regelset. Een regel bestaat uit een voorwaarde voor overeenkomst, een prioriteit en een actie. Ondersteunde actietypen zijn: ALLOW, BLOCK, LOG en REDIRECT. U kunt een volledig aangepast beleid maken dat voldoet aan uw specifieke vereisten voor toepassingsbeveiliging door beheerde en aangepaste regels te combineren.

Regels in een beleid worden verwerkt in een prioriteitsvolgorde. Prioriteit is een uniek getal dat de volgorde van de te verwerken regels bepaalt. Een lager getal geeft een hogere prioriteit aan, en deze regels worden eerder geëvalueerd dan regels met een hogere waarde. Zodra een overeenkomst met een regel is gevonden, wordt op de aanvraag de actie toegepast die is gedefinieerd in de regel. Zodra een dergelijke overeenkomst is verwerkt, worden regels met lagere prioriteiten niet meer verwerkt.

Er kan altijd maar één WAF-beleid tegelijk zijn gekoppeld aan een webtoepassing die wordt gehost op Azure CDN. U kunt echter wel een CDN-eindpunt definiëren zonder er een WAF-beleid aan te koppelen. Als er een WAF-beleid aanwezig is, wordt dit gerepliceerd naar al onze randlocaties om over de hele wereld een consistent beveiligingsbeleid te garanderen.

WAF-modi

Een WAF-beleid kan in de volgende twee modi worden uitgevoerd:

Detectiemodus: Wanneer waf wordt uitgevoerd in de detectiemodus, voert WAF geen andere acties uit dan monitors en registreert de aanvraag en de overeenkomende WAF-regel in WAF-logboeken. U kunt logboekregistratie voor diagnostische gegevens inschakelen voor CDN. Wanneer u de portal gebruikt, gaat u naar de sectie Diagnostische gegevens.

Preventiemodus: In de preventiemodus voert WAF de opgegeven actie uit als een aanvraag overeenkomt met een regel. Als er een overeenkomst wordt gevonden, worden er geen verdere regels met een lagere prioriteit geëvalueerd. Alle overeenkomende aanvragen worden ook in de WAF-logboeken vastgelegd.

WAF-acties

U kunt een van de volgende acties kiezen wanneer een aanvraag overeenkomt met de voorwaarden van een regel:

- Toestaan: de aanvraag wordt doorgegeven via de WAF en wordt doorgestuurd naar de back-end. Deze aanvraag kan niet worden geblokkeerd door regels met een lagere prioriteit.

- Blokkeren: De aanvraag wordt geblokkeerd en WAF verzendt een antwoord naar de client zonder de aanvraag door te sturen naar de back-end.

- Logboek: De aanvraag wordt geregistreerd in de WAF-logboeken en WAF blijft regels met een lagere prioriteit evalueren.

- Omleiding: WAF leidt de aanvraag om naar de opgegeven URI. De opgegeven URI geeft een instelling op beleidsniveau aan. Zodra deze is geconfigureerd, worden alle aanvragen die overeenkomen met de omleidingsactie naar die URI verzonden.

WAF-regels

Een WAF-beleid kan bestaan uit twee typen beveiligingsregels:

- aangepaste regels: regels die u zelf kunt maken.

- beheerde regelsets: door Azure beheerde vooraf geconfigureerde set regels die u kunt inschakelen.

Aangepaste regels

Aangepaste regels kunnen vergelijkingsregels en regels voor volumebeheer bevatten.

U kunt de volgende aangepaste vergelijkingsregels configureren:

IP-acceptatielijst en bloklijst: u kunt de toegang tot uw webtoepassingen beheren op basis van een lijst met client-IP-adressen of IP-adresbereiken. Zowel IPv4- als IPv6-adrestypen worden ondersteund. Ip-lijstregels maken gebruik van het REMOTEAddress-IP in de X-Forwarded-For-aanvraagheader en niet het SocketAddress dat de WAF ziet. IP-lijsten kunnen worden geconfigureerd om aanvragen te blokkeren of toe te staan waarbij het IP-adres van RemoteAddress overeenkomt met een IP in de lijst. Als u een vereiste hebt om de aanvraag te blokkeren op het bron-IP-adres dat WAF ziet, bijvoorbeeld het adres van de proxyserver als de gebruiker zich achter een proxy bevindt, moet u de Azure Front Door Standard- of Premium-lagen gebruiken. Zie Een IP-beperkingsregel configureren met een Web Application Firewall voor Azure Front Door voor meer informatie.

Geografisch toegangsbeheer: U kunt de toegang tot uw webtoepassingen beheren op basis van de landcode die is gekoppeld aan het IP-adres van een client.

Op HTTP-parameters gebaseerd toegangsbeheer: u kunt regels baseren op tekenreeksovereenkomsten in HTTP/HTTPS-aanvraagparameters. queryreeksen, POST-argumenten, aanvraag-URI, aanvraagheader en hoofdtekst van aanvraag.

Toegangsbeheer op basis van aanvraagmethode: u baseert regels op de HTTP-aanvraagmethode van de aanvraag. zoals GET, PUT of HEAD.

Groottebeperking: U kunt regels baseren op de lengte van specifieke onderdelen van een aanvraag, zoals querytekenreeks, URI of aanvraagbody.

Een regel voor volumebeperking voorkomt abnormaal hoog verkeer van een client-IP-adres.

- Regels voor snelheidsbeperking: u kunt een drempelwaarde configureren voor het aantal webaanvragen dat is toegestaan vanaf een client-IP-adres gedurende een duur van één minuut. Deze regel is verschillend van een regel voor toestaan/blokkeren op basis van een IP-lijst, waarmee alle aanvragen van een client-IP-adres worden toegestaan of geblokkeerd. Frequentielimieten kunnen worden gecombineerd met meer overeenkomstvoorwaarden, zoals HTTP(S)-parameterovereenkomsten voor gedetailleerde frequentiebeheer.

Door Azure beheerde regelsets

Door Azure beheerde regelsets bieden een eenvoudige manier om beveiliging te implementeren op basis van een gemeenschappelijke set beveiligingsbedreigingen. Omdat Azure deze regelsets beheert, worden de regels zo nodig bijgewerkt om u te beschermen tegen nieuwe aanvalshandtekeningen. De door Azure beheerde standaardregelset bevat regels voor de volgende bedreigingscategorieën:

- Script uitvoeren op meerdere sites

- Java-aanvallen

- Lokale bestandsopname

- PHP-injectieaanvallen

- Uitvoeren van opdrachten op afstand

- Externe bestandsopname

- Sessiefixatie

- Beveiliging tegen SQL-injecties

- Protocolaanvallers

Het versienummer van de standaardregelset wordt verhoogd wanneer er nieuwe aanvalshandtekeningen worden toegevoegd aan de regelset. De standaardregelset is standaard ingeschakeld in de detectiemodus in uw WAF-beleid. U kunt afzonderlijke regels in de standaardregelset uit- of inschakelen om te voldoen aan de vereisten van uw toepassing. U kunt ook specifieke acties (TOESTAAN, BLOKKEREN, LOGBOEK en OMLEIDEN) instellen per regel. De standaardactie voor de beheerde standaardregelset is blokkeren.

Aangepaste regels worden altijd toegepast voordat regels in de standaardregelset worden geëvalueerd. Als een aanvraag overeenkomt met een aangepaste regel, wordt de bijbehorende regelactie toegepast. De aanvraag wordt geblokkeerd of doorgegeven aan de back-end. Er worden geen andere aangepaste regels verwerkt, evenmin als de regels in de standaardregelset. U kunt ook de standaardregelset uit uw WAF-beleid verwijderen.

Configuratie

U kunt alle WAF-regeltypen configureren en implementeren met behulp van de Azure-portal, REST-API's, Azure Resource Manager-sjablonen en Azure PowerShell.

Controleren

Bewaking voor WAF met CDN is geïntegreerd met Azure Monitor om waarschuwingen bij te houden en gemakkelijk trends in verkeer te ontdekken.