Microsoft Sentinel gebruiken met Azure Web Application Firewall

Azure Web Application Firewall (WAF) in combinatie met Microsoft Sentinel kan beveiligingsinformatie gebeurtenisbeheer bieden voor WAF-resources. Microsoft Sentinel biedt beveiligingsanalyses met behulp van Log Analytics, waarmee u uw WAF-gegevens eenvoudig kunt opsplitsen en bekijken. Met Microsoft Sentinel hebt u toegang tot vooraf gebouwde werkmappen en kunt u deze aanpassen aan de behoeften van uw organisatie. De werkmap kan analyses weergeven voor WAF in Azure Content Delivery Network (CDN), WAF in Azure Front Door en WAF in Application Gateway in verschillende abonnementen en werkruimten.

WAF Log Analytics-categorieën

WAF-logboekanalyse wordt onderverdeeld in de volgende categorieën:

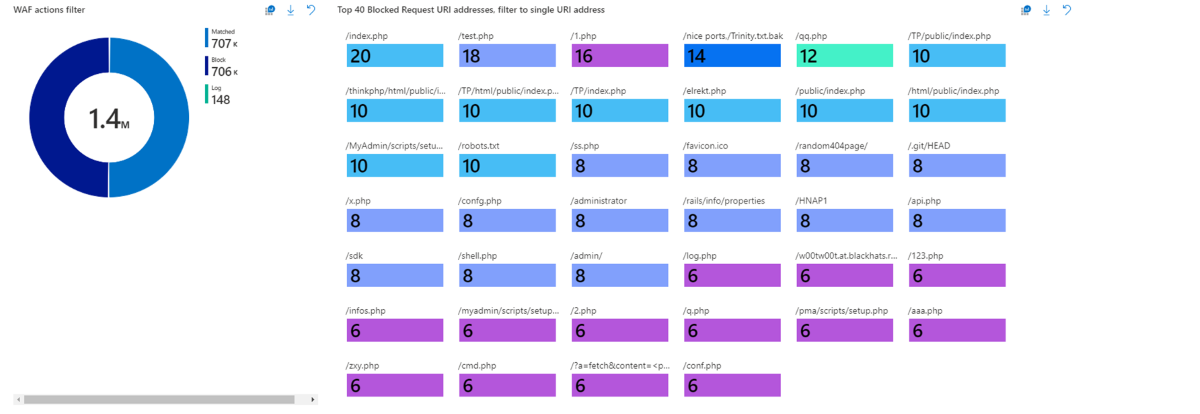

- Alle WAF-acties die zijn uitgevoerd

- Top 40 geblokkeerde aanvraag-URI-adressen

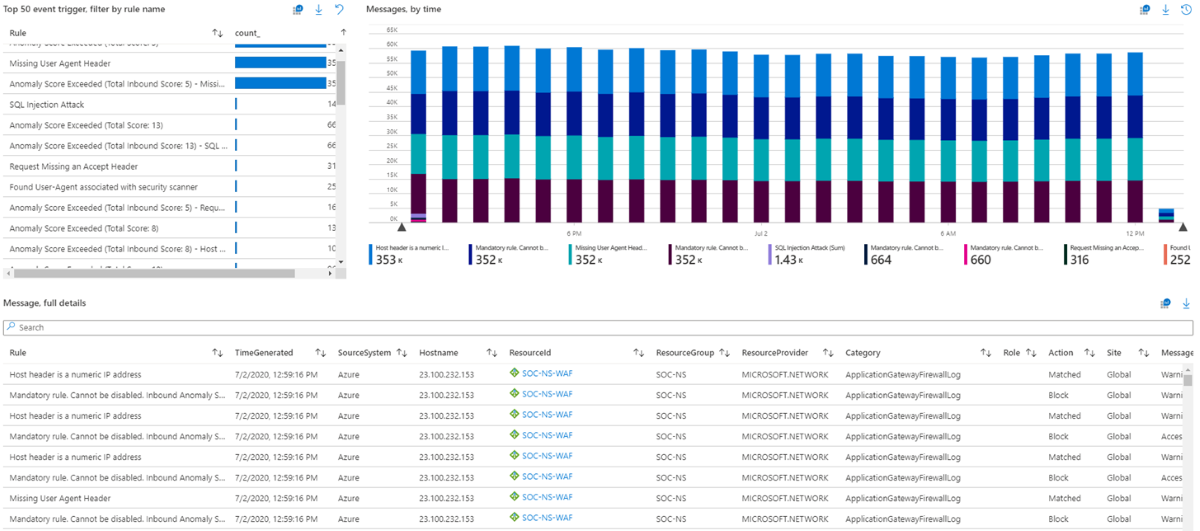

- Top 50 gebeurtenistriggers,

- Berichten in de loop van de tijd

- Volledige berichtdetails

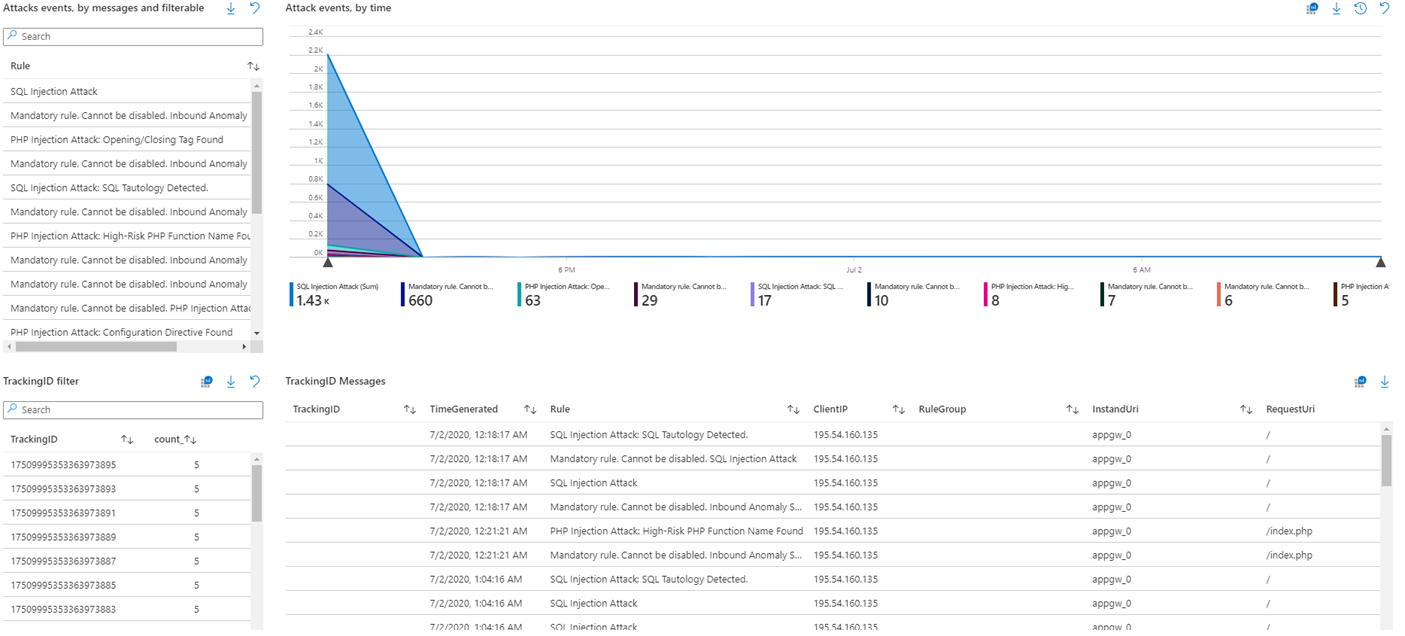

- Aanvalsevenementen op berichten

- Aanvalsgebeurtenissen in de loop van de tijd

- Tracerings-id-filter

- Id-berichten bijhouden

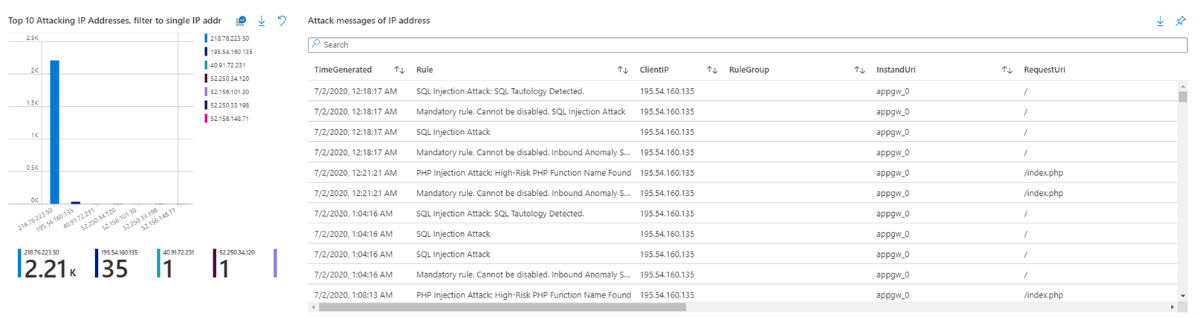

- Top 10 aanvallende IP-adressen

- Aanvalsberichten van IP-adressen

Voorbeelden van WAF-werkmappen

In de volgende WAF-werkmapvoorbeelden worden voorbeeldgegevens weergegeven:

Een WAF-werkmap starten

De WAF-werkmap werkt voor alle WAF-, Azure Front Door-, Application Gateway- en CDN-WAFs. Voordat u de gegevens van deze resources verbindt, moet Log Analytics zijn ingeschakeld voor uw resource.

Als u Log Analytics voor elke resource wilt inschakelen, gaat u naar uw afzonderlijke Azure Front Door-, Application Gateway- of CDN-resource:

Selecteer Diagnostische instellingen.

Selecteer + Diagnostische instelling toevoegen.

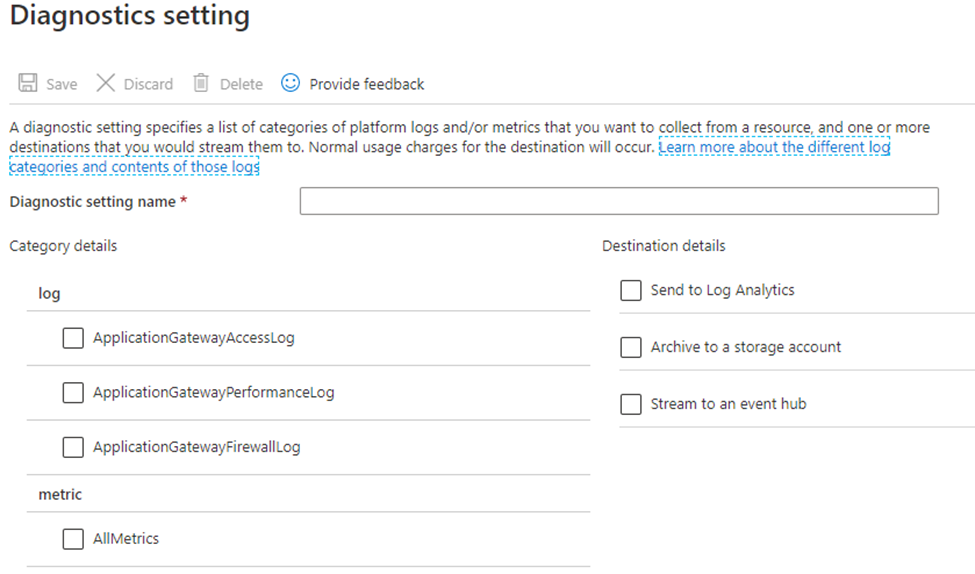

Op de pagina Diagnostische instelling:

- Typ een naam.

- Selecteer Verzenden naar Log Analytics.

- Kies de doelwerkruimte van het logboek.

- Selecteer de logboektypen die u wilt analyseren:

- Application Gateway: ApplicationGatewayAccessLog en ApplicationGatewayFirewallLog

- Azure Front Door Standard/Premium: 'FrontDoorAccessLog' en 'FrontDoorFirewallLog'

- Klassieke Azure Front Door: 'FrontdoorAccessLog' en 'FrontdoorFirewallLog'

- CDN: 'AzureCdnAccessLog'

- Selecteer Opslaan.

Typ Microsoft Sentinel op de startpagina van Azure in de zoekbalk en selecteer de Microsoft Sentinel-resource .

Selecteer een al actieve werkruimte of maak een nieuwe werkruimte.

Selecteer in Microsoft Sentinel onder Inhoudsbeheer de optie Inhoudshub.

Zoek en selecteer de Azure Web Application Firewall-oplossing .

Selecteer Installeren/bijwerken op de werkbalk boven aan de pagina.

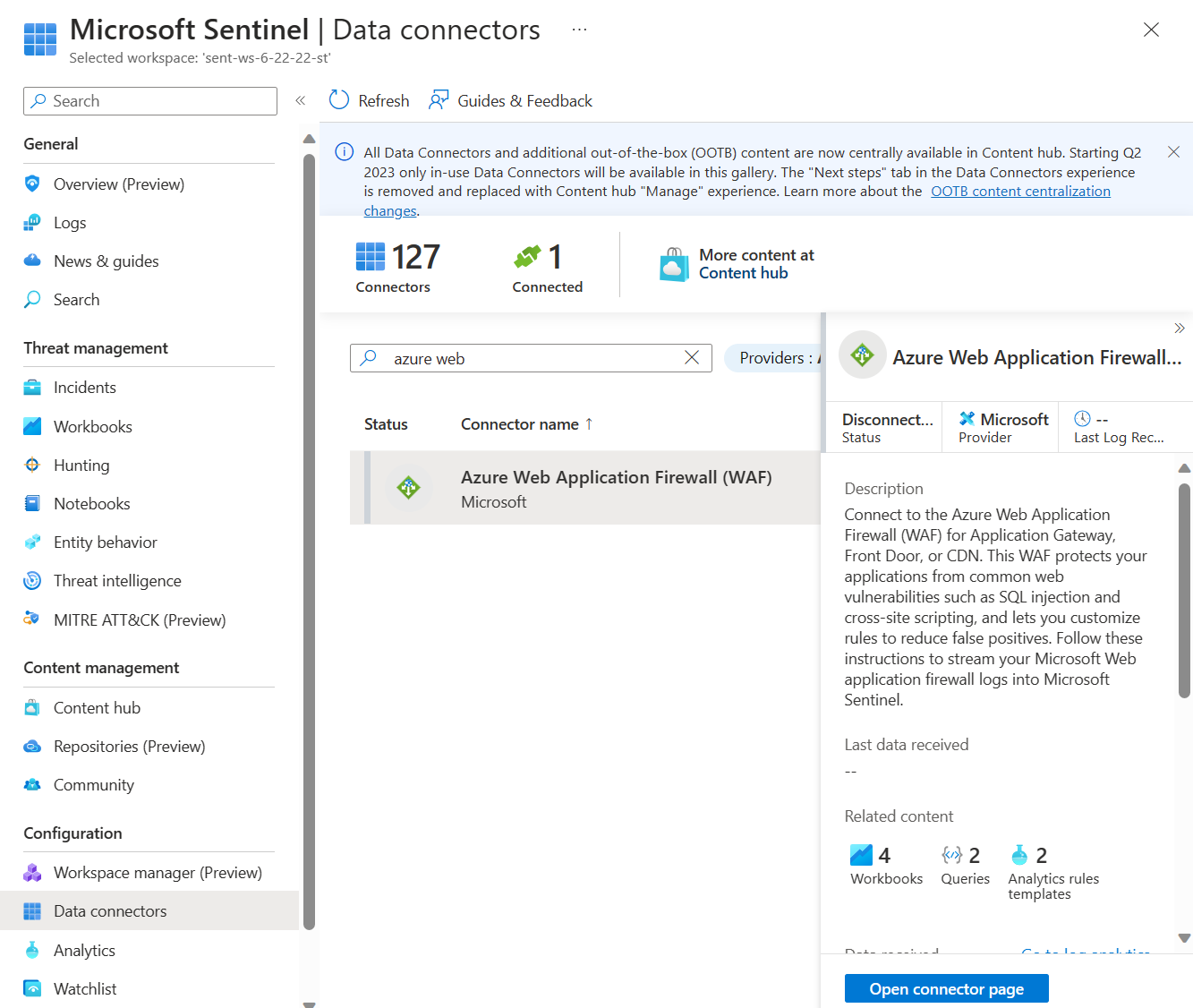

Selecteer in Microsoft Sentinel aan de linkerkant onder Configuratie de optie Gegevensconnectors.

Zoek en selecteer Azure Web Application Firewall (WAF). Selecteer de pagina Verbindingslijn openen rechtsonder.

Volg de instructies onder Configuratie voor elke WAF-resource waarvoor u analytische logboekgegevens wilt hebben als u dit nog niet eerder hebt gedaan.

Nadat u afzonderlijke WAF-resources hebt geconfigureerd, selecteert u het tabblad Volgende stappen . Selecteer een van de aanbevolen werkmappen. In deze werkmap worden alle logboekanalysegegevens gebruikt die eerder zijn ingeschakeld. Er moet nu een werkende WAF-werkmap bestaan voor uw WAF-resources.

Automatisch bedreigingen detecteren en erop reageren

Met sentinel opgenomen WAF-logboeken kunt u Sentinel-analyseregels gebruiken om automatisch beveiligingsaanvallen te detecteren, beveiligingsincidenten te maken en automatisch te reageren op beveiligingsincidenten met behulp van playbooks. Meer informatie Over playbooks gebruiken met automatiseringsregels in Microsoft Sentinel.

Azure WAF wordt ook geleverd met ingebouwde sentinel-detectieregelssjablonen voor SQLi-, XSS- en Log4J-aanvallen. Deze sjablonen vindt u op het tabblad Analytics in de sectie Regelsjablonen van Sentinel. U kunt deze sjablonen gebruiken of uw eigen sjablonen definiëren op basis van de WAF-logboeken.

Met de sectie Automatisering van deze regels kunt u automatisch reageren op het incident door een playbook uit te voeren. Hier vindt u een voorbeeld van een dergelijk playbook om te reageren op aanvallen in gitHub-opslagplaats voor netwerkbeveiliging. Met dit playbook worden automatisch aangepaste WAF-beleidsregels gemaakt om de bron-IP-adressen van de aanvaller te blokkeren, zoals gedetecteerd door de WAF-analysedetectieregels.