Toegangsbeleid voor Microsoft Defender voor Cloud Apps maken

Microsoft Defender voor Cloud Apps-toegangsbeleid gebruiken app-beheer voor voorwaardelijke toegang om realtime bewaking en controle over toegang tot cloud-apps te bieden. Toegangsbeleid bepaalt de toegang op basis van gebruikers, locatie, apparaat en app en worden ondersteund voor elk apparaat.

Beleid dat is gemaakt voor een host-app, is niet verbonden met gerelateerde resource-apps. Toegangsbeleid dat u maakt voor Teams, Exchange of Gmail, is bijvoorbeeld niet verbonden met SharePoint, OneDrive of Google Drive. Als u naast de host-app een beleid voor de resource-app nodig hebt, maakt u een afzonderlijk beleid.

Tip

Als u liever toegang wilt toestaan tijdens het bewaken van sessies of specifieke sessieactiviteiten wilt beperken, maakt u in plaats daarvan sessiebeleid. Zie Sessiebeleidsregels voor meer informatie.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u aan de volgende vereisten voldoet:

Een Defender voor Cloud Apps-licentie, hetzij als een zelfstandige licentie of als onderdeel van een andere licentie.

Een licentie voor Microsoft Entra ID P1, hetzij als zelfstandige licentie of als onderdeel van een andere licentie.

Als u een niet-Microsoft IdP gebruikt, is de licentie die is vereist voor uw id-provideroplossing (IdP).

De relevante apps die zijn geïmplementeerd voor app-beheer voor voorwaardelijke toegang. Microsoft Entra ID-apps worden automatisch onboarding uitgevoerd, terwijl niet-Microsoft IdP-apps handmatig moeten worden voorbereid.

Als u met een niet-Microsoft IdP werkt, moet u ervoor zorgen dat u uw IdP ook hebt geconfigureerd voor gebruik met Microsoft Defender voor Cloud Apps. Zie voor meer informatie:

Als uw toegangsbeleid werkt, moet u ook een beleid voor voorwaardelijke toegang van Microsoft Entra ID hebben, waardoor de machtigingen worden gemaakt om verkeer te beheren.

Voorbeeld: Beleid voor voorwaardelijke toegang voor Microsoft Entra ID maken voor gebruik met Defender voor Cloud-apps

Deze procedure bevat een voorbeeld op hoog niveau van het maken van beleid voor voorwaardelijke toegang voor gebruik met Defender voor Cloud Apps.

Selecteer nieuw beleid maken in voorwaardelijke toegang van Microsoft Entra ID.

Voer een betekenisvolle naam in voor uw beleid en selecteer vervolgens de koppeling onder Sessie om besturingselementen aan uw beleid toe te voegen.

Selecteer In het gebied Sessie de optie App-beheer voor voorwaardelijke toegang gebruiken.

Selecteer in het gebied Gebruikers dat u alle gebruikers of alleen specifieke gebruikers en groepen wilt opnemen.

Selecteer in de gebieden Voorwaarden en Client-apps de voorwaarden en client-apps die u wilt opnemen in uw beleid.

Sla het beleid op door alleen rapporten in te schakelen op Aan en selecteer vervolgens Maken.

Microsoft Entra ID ondersteunt zowel beleid op basis van browsers als niet-browserbeleid. U wordt aangeraden beide typen te maken voor een betere beveiligingsdekking.

Herhaal deze procedure om een beleid voor voorwaardelijke toegang op basis van niet-browser te maken. Schakel in het gebied Client-apps de optie Configureren in op Ja. Schakel vervolgens onder Clients voor moderne verificatie de optie Browser uit. Laat alle andere standaardselecties geselecteerd.

Zie beleid voor voorwaardelijke toegang en het maken van beleid voor voorwaardelijke toegang voor meer informatie.

Een toegangsbeleid voor Defender voor Cloud apps maken

In deze procedure wordt beschreven hoe u een nieuw toegangsbeleid maakt in Defender voor Cloud Apps.

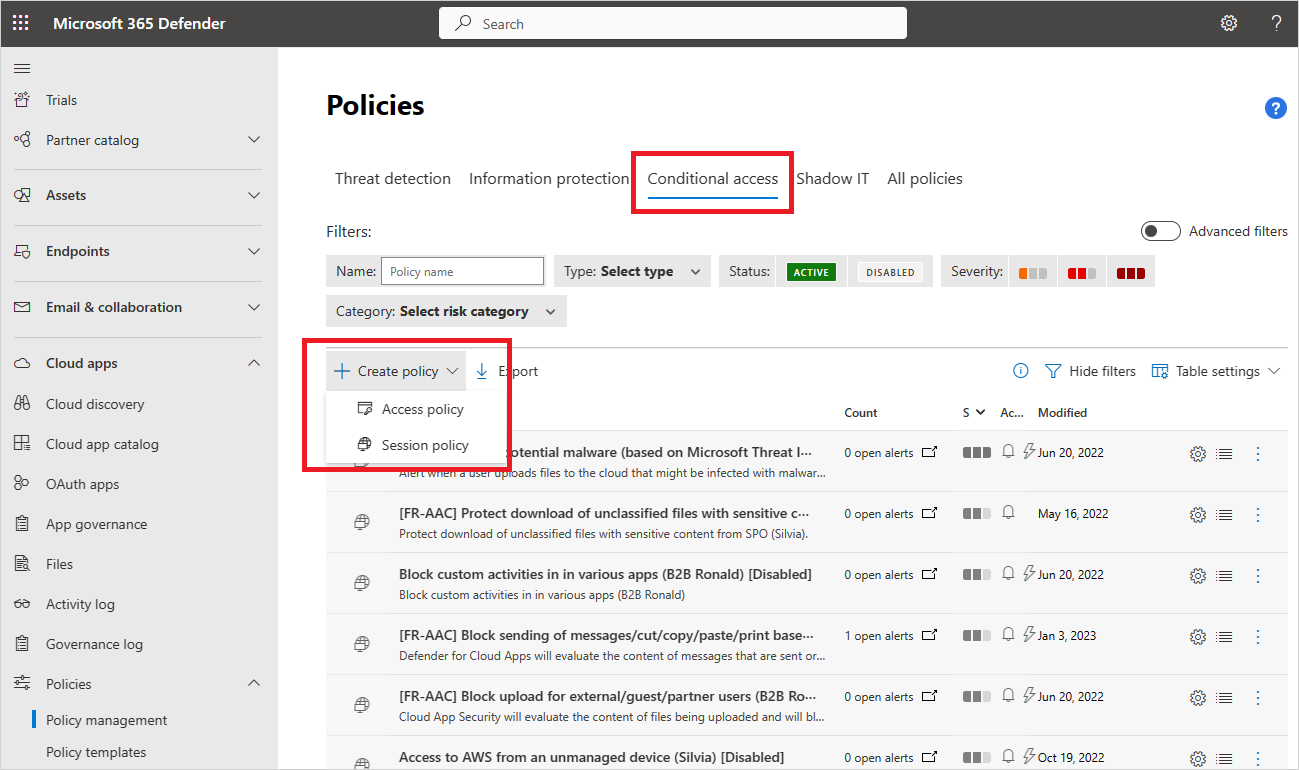

Selecteer in Microsoft Defender XDR het tabblad Beleid voor beleid voor cloud-apps > > voor beleid voor > voorwaardelijke toegang .

Selecteer Beleid voor toegangsbeleid> maken. Voorbeeld:

Voer op de pagina Toegangsbeleid maken de volgende basisinformatie in:

Name Beschrijving Beleidsnaam Een betekenisvolle naam voor uw beleid, zoals Toegang vanaf niet-beheerde apparaten blokkeren Ernst van beleid Selecteer de ernst die u wilt toepassen op uw beleid. Categorie Behoud de standaardwaarde van Het toegangsbeheer Beschrijving Voer een optionele, zinvolle beschrijving in voor uw beleid om uw team te helpen het doel ervan te begrijpen. Selecteer in het gedeelte Activiteiten die overeenkomen met alle volgende gebieden extra activiteitsfilters die u wilt toepassen op het beleid. Filters bevatten de volgende opties:

Name Beschrijving App Filters voor een specifieke app die moet worden opgenomen in het beleid. Selecteer apps door eerst te selecteren of ze geautomatiseerde Azure AD-onboarding gebruiken, voor Microsoft Entra ID-apps of handmatige onboarding, voor niet-Microsoft IdP-apps. Selecteer vervolgens de app die u wilt opnemen in uw filter in de lijst.

Als uw niet-Microsoft IdP-app ontbreekt in de lijst, controleert u of u de app volledig hebt voorbereid. Zie voor meer informatie:

- Niet-Microsoft IdP-catalogus-apps onboarden voor app-beheer voor voorwaardelijke toegang

- Aangepaste apps van niet-Microsoft IdP onboarden voor app-beheer voor voorwaardelijke toegang

Als u ervoor kiest om het app-filter niet te gebruiken, is het beleid van toepassing op alle toepassingen die zijn gemarkeerd als Ingeschakeld op de pagina Apps > voor app-beheer van app-beheer voor voorwaardelijke toegang voor cloud-apps > in Cloud Apps>.

Opmerking: er is mogelijk sprake van overlapping tussen apps die onboarding hebben en apps waarvoor handmatige onboarding nodig is. In het geval van een conflict in uw filter tussen de apps hebben handmatig onboarding-apps voorrang.Client-app Filter op browser- of mobiele/desktop-apps. Apparaat Filter op apparaattags, zoals voor een specifieke apparaatbeheermethode of apparaattypen, zoals pc, mobiel of tablet. IP-adres Filter per IP-adres of gebruik eerder toegewezen IP-adrestags. Location Filteren op geografische locatie. Het ontbreken van een duidelijk gedefinieerde locatie kan riskante activiteiten identificeren. Geregistreerde internetprovider Filter op activiteiten die afkomstig zijn van een specifieke internetprovider. Gebruiker Filter op een specifieke gebruiker of groep gebruikers. Tekenreeks voor gebruikersagent Filter op een specifieke tekenreeks van de gebruikersagent. Gebruikersagenttag Filter op tags van gebruikersagenten, zoals voor verouderde browsers of besturingssystemen. Voorbeeld:

Selecteer Bewerken en voorbeeldresultaten om een voorbeeld te krijgen van de typen activiteiten die met uw huidige selectie worden geretourneerd.

Selecteer een van de volgende opties in het gebied Acties :

Controle: Stel deze actie in om toegang toe te staan op basis van de beleidsfilters die u expliciet hebt ingesteld.

Blokkeren: Stel deze actie in om de toegang te blokkeren volgens de beleidsfilters die u expliciet hebt ingesteld.

Configureer in het gebied Waarschuwingen een van de volgende acties indien nodig:

- Een waarschuwing maken voor elke overeenkomende gebeurtenis met de ernst van het beleid

- Een waarschuwing verzenden als e-mail

- Dagelijkse waarschuwingslimiet per beleid

- Waarschuwingen verzenden naar Power Automate

Selecteer Maken als u klaar bent.

Uw beleid testen

Nadat u uw toegangsbeleid hebt gemaakt, test u het door opnieuw te verifiëren bij elke app die in het beleid is geconfigureerd. Controleer of uw app-ervaring is zoals verwacht en controleer vervolgens uw activiteitenlogboeken.

U wordt aangeraden dat u:

- Maak een beleid voor een gebruiker die u specifiek hebt gemaakt voor testen.

- Meld u af bij alle bestaande sessies voordat u de verificatie bij uw apps opnieuw uitvoert.

- Meld u aan bij mobiele en desktop-apps vanaf beheerde en onbeheerde apparaten om ervoor te zorgen dat activiteiten volledig worden vastgelegd in het activiteitenlogboek.

Zorg ervoor dat u zich aanmeldt met een gebruiker die overeenkomt met uw beleid.

Uw beleid testen in uw app:

- Ga naar alle pagina's in de app die deel uitmaken van het werkproces van een gebruiker en controleer of de pagina's correct worden weergegeven.

- Controleer of het gedrag en de functionaliteit van de app niet nadelig worden beïnvloed door veelvoorkomende acties uit te voeren, zoals het downloaden en uploaden van bestanden.

- Als u met aangepaste, niet-Microsoft IdP-apps werkt, controleert u elk van de domeinen die u handmatig hebt toegevoegd voor uw app.

Activiteitenlogboeken controleren:

Selecteer in Microsoft Defender XDR het activiteitenlogboek van Cloud-apps > en controleer op de aanmeldingsactiviteiten die voor elke stap zijn vastgelegd. U kunt filteren door Geavanceerde filters te selecteren en te filteren op Bron is gelijk aan toegangsbeheer.

Aanmeldingsactiviteiten voor eenmalige aanmelding zijn gebeurtenissen voor app-beheer voor voorwaardelijke toegang.

Selecteer een activiteit om uit te vouwen voor meer informatie. Controleer of de gebruikersagenttag correct aangeeft of het apparaat een ingebouwde client, een mobiele of desktop-app is, of dat het apparaat een beheerd apparaat is dat compatibel is en lid is van een domein.

Als u fouten of problemen ondervindt, gebruikt u de werkbalk Beheerweergave om resources zoals .Har bestanden en opgenomen sessies te verzamelen en vervolgens een ondersteuningsticket in te dienen.

Toegangsbeleid maken voor door identiteit beheerde apparaten

Gebruik clientcertificaten om de toegang te beheren voor apparaten die niet aan Microsoft Entra hybrid zijn toegevoegd en die niet worden beheerd door Microsoft Intune. Nieuwe certificaten implementeren op beheerde apparaten of bestaande certificaten gebruiken, zoals MDM-certificaten van derden. U kunt bijvoorbeeld een clientcertificaat implementeren op beheerde apparaten en vervolgens de toegang blokkeren vanaf apparaten zonder certificaat.

Zie Beheerde apparaten met app-beheer voor voorwaardelijke toegang voor meer informatie.

Gerelateerde inhoud

Zie voor meer informatie:

- Problemen met toegangs- en sessiebesturingselementen oplossen

- Zelfstudie: Downloaden van gevoelige informatie blokkeren met app-beheer voor voorwaardelijke toegang

- Downloads op niet-beheerde apparaten blokkeren met sessiebesturingselementen

- Webinar voor app-beheer voor voorwaardelijke toegang

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.