Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

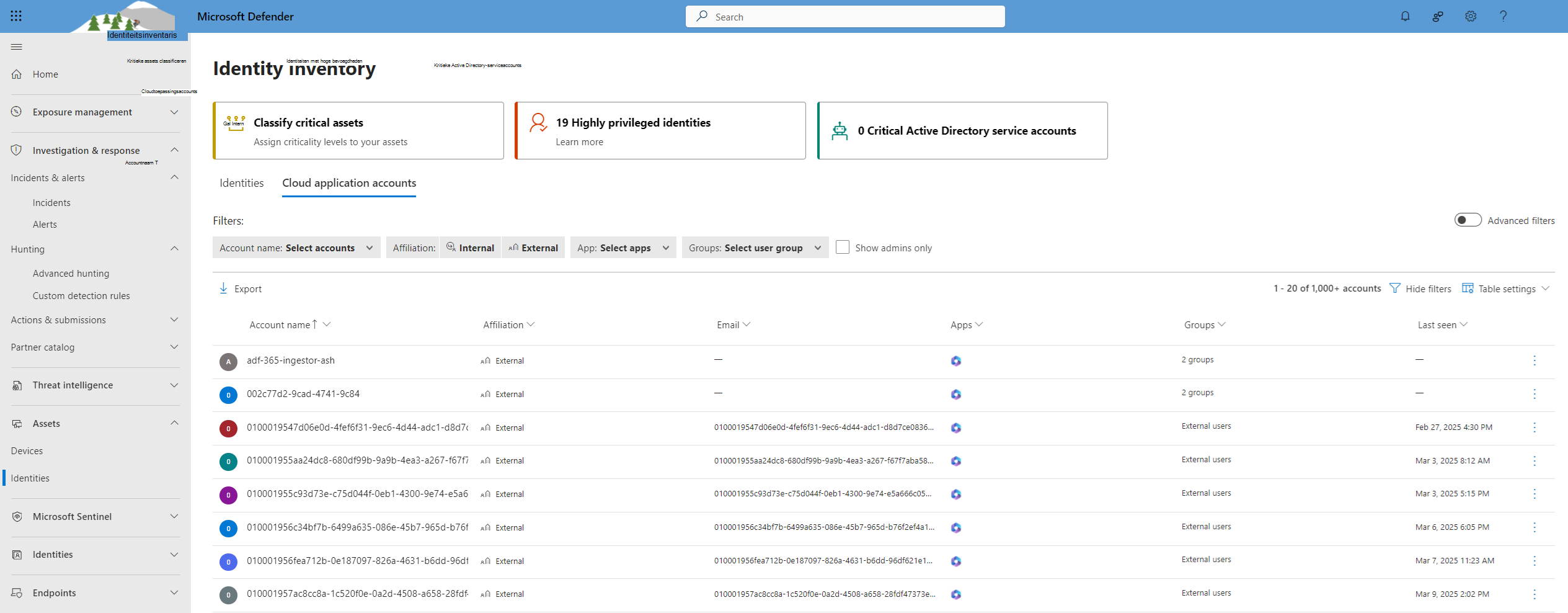

Microsoft Defender for Cloud Apps geeft u inzicht in de accounts van uw verbonden toepassingen. Nadat u Defender for Cloud Apps met een app hebt verbonden via de App-connector, leest Defender for Cloud Apps accountgegevens die zijn gekoppeld aan verbonden toepassingen. Op het tabblad Cloudtoepassingsaccounts in de identiteitsinventaris kunt u deze accounts, machtigingen, de groepen waarvan ze lid zijn, hun aliassen en de apps die ze gebruiken, onderzoeken. Wanneer Defender for Cloud Apps bovendien een nieuw account detecteert dat niet eerder in een van de verbonden apps is gezien, bijvoorbeeld in activiteiten of het delen van bestanden, wordt het account toegevoegd aan de lijst met accounts van die app. Hierdoor hebt u inzicht in de activiteit van externe gebruikers die communiceren met uw cloud-apps.

Identiteitsinventaris

Het inzicht in cloudtoepassingsaccounts, zoals hierboven beschreven, vindt u in de identiteitsinventaris op het tabblad Cloudtoepassingsaccounts.

De identiteitsinventaris biedt een gecentraliseerde weergave van alle identiteiten in uw organisatie, zodat u deze efficiënt kunt bewaken en beheren. In één oogopslag ziet u belangrijke details, zoals Domein, Tags, Type en andere kenmerken, zodat u identiteiten die aandacht vereisen snel kunt identificeren en beheren.

Ga voor meer informatie naar de documentatie over identiteitsinventaris.

Cloudtoepassingsaccounts

Beheerders kunnen zoeken naar specifieke accountmetagegevens of accountactiviteit. Het tabblad Cloudtoepassingsaccounts bevat uitgebreide informatie over entiteiten die zijn opgehaald uit verbonden cloudtoepassingen, waaronder activiteitenoverzicht en beveiligingswaarschuwingen met betrekking tot het account.

Het tabblad Cloudtoepassingsaccounts kan worden gefilterd om specifieke accounts te vinden en dieper in te gaan op verschillende soorten accounts. U kunt bijvoorbeeld filteren op alle externe accounts die sinds vorig jaar niet meer zijn geopend.

Op het tabblad Cloud-toepassingsaccounts kunt u eenvoudig accounts onderzoeken, waaronder:

Controleren of accounts lange tijd inactief zijn geweest in een bepaalde service (overweeg de licentie voor die gebruiker voor die service in te roepen).

Filteren op accounts met beheerdersmachtigingen.

Zoeken naar accounts die geen deel meer uitmaken van uw organisatie, maar mogelijk nog steeds actieve accounts hebben.

Beheeracties uitvoeren voor accounts, zoals het onderbreken van een app of het openen van de pagina met accountinstellingen.

Weergeven welke accounts zijn opgenomen in elke gebruikersgroep.

Zien welke apps door elk account worden geopend en welke apps worden verwijderd voor specifieke accounts.

Accountsfilters

Het tabblad Cloudtoepassingsaccounts biedt uitgebreide filtermogelijkheden, met vooraf gedefinieerde filters voor een snelle en eenvoudige ervaring.

Beheerders kunnen ook de wisselknop 'Geavanceerde filters' inschakelen om te filteren op aanvullende kenmerken of complexe filters maken die voorwaarden bevatten zoals 'is niet gelijk aan'.

Vooraf gedefinieerde filters zijn onder andere:

Accountnaam: Specifieke accounts filteren.

Aansluiting: Intern of extern. Stel interne accounts in onder Instellingen door het IP-adresbereik van uw organisatie te definiëren. Beheer accounts zijn gemarkeerd met een rood stropdaspictogram.

App: Filter op verbonden apps die worden gebruikt door accounts in uw organisatie.

Groepen: Filter op leden van gebruikersgroepen in Defender for Cloud Apps, zowel ingebouwde als geïmporteerde gebruikersgroepen.

Alleen beheerders weergeven: Filter op beheerdersaccounts.

Aanvullende acties

Aanvullende acties voor verder onderzoek, zoals het weergeven van gerelateerde activiteiten en incidenten, zijn beschikbaar via het tabblad Cloudtoepassingsaccounts. Klik op de drie puntjes aan het einde van de rij van het relevante account om beschikbare acties weer te geven of klik op de accountrij om extra accounts weer te geven die betrekking hebben op één gebruiker. Aanvullende acties zijn ook beschikbaar via de drie puntjes aan het einde van de tabel in deze weergave.

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Als u hulp of ondersteuning wilt krijgen voor uw productprobleem, opent u een ondersteuningsticket