Beleid voor anomaliedetectie voor Defender voor Cloud Apps maken

Het beleid voor anomaliedetectie van Microsoft Defender voor Cloud-apps biedt kant-en-klare UEBA-beleidsregels (User and Entity Behavior Analytics) en Machine Learning (ML), zodat u vanaf het begin klaar bent om geavanceerde detectie van bedreigingen uit te voeren in uw cloudomgeving. Omdat ze automatisch worden ingeschakeld, start het nieuwe beleid voor anomaliedetectie onmiddellijk het proces van het detecteren en sorteren van resultaten, gericht op talloze gedragsafwijkingen voor uw gebruikers en de machines en apparaten die zijn verbonden met uw netwerk. Daarnaast maken de beleidsregels meer gegevens beschikbaar van de Defender voor Cloud Apps-detectie-engine, om u te helpen het onderzoeksproces te versnellen en doorlopende bedreigingen te bevatten.

Het beleid voor anomaliedetectie wordt automatisch ingeschakeld, maar Defender voor Cloud Apps heeft een eerste leerperiode van zeven dagen waarin niet alle waarschuwingen voor anomaliedetectie worden gegenereerd. Daarna worden de gegevens verzameld van uw geconfigureerde API-connectors, wordt elke sessie vergeleken met de activiteit, wanneer gebruikers actief waren, IP-adressen, apparaten, enzovoort, die in de afgelopen maand zijn gedetecteerd en de risicoscore van deze activiteiten. Houd er rekening mee dat het enkele uren kan duren voordat gegevens beschikbaar zijn via API-connectors. Deze detecties maken deel uit van de heuristische anomaliedetectie-engine die uw omgeving profileert en waarschuwingen activeert met betrekking tot een basislijn die is geleerd over de activiteiten van uw organisatie. Deze detecties maken ook gebruik van machine learning-algoritmen die zijn ontworpen om de gebruikers te profilen en het aanmeldingspatroon om fout-positieven te verminderen.

Als u de gebruikersactiviteit scant, worden afwijkingen gedetecteerd. Het risico wordt als volgt geëvalueerd door meer dan 30 verschillende risicoindicatoren te bekijken, gegroepeerd in risicofactoren:

- Riskant IP-adres

- Aanmeldingsfouten

- Beheerdersactiviteit

- Inactieve accounts

- Locatie

- Onmogelijk traject

- Apparaat- en gebruikersagent

- Activiteitsfrequentie

Beveiligingswaarschuwingen worden op basis van de beleidsresultaten geactiveerd. Defender voor Cloud Apps bekijkt elke gebruikerssessie in uw cloud en waarschuwt u wanneer er iets gebeurt dat verschilt van de basislijn van uw organisatie of van de normale activiteit van de gebruiker.

Naast systeemeigen Defender voor Cloud Apps-waarschuwingen krijgt u ook de volgende detectiewaarschuwingen op basis van informatie die is ontvangen van Microsoft Entra ID Protection:

- Gelekte referenties: geactiveerd wanneer de geldige referenties van een gebruiker zijn gelekt. Zie de detectie van gelekte referenties van Microsoft Entra ID voor meer informatie.

- Riskante aanmelding: combineert een aantal aanmeldingsdetecties van Microsoft Entra ID Protection tot één detectie. Zie de detecties van aanmeldingsrisico's van Microsoft Entra ID voor meer informatie.

Deze beleidsregels worden weergegeven op de pagina Defender voor Cloud Apps-beleidsregels en kunnen worden ingeschakeld of uitgeschakeld.

Beleidsregels voor anomaliedetectie

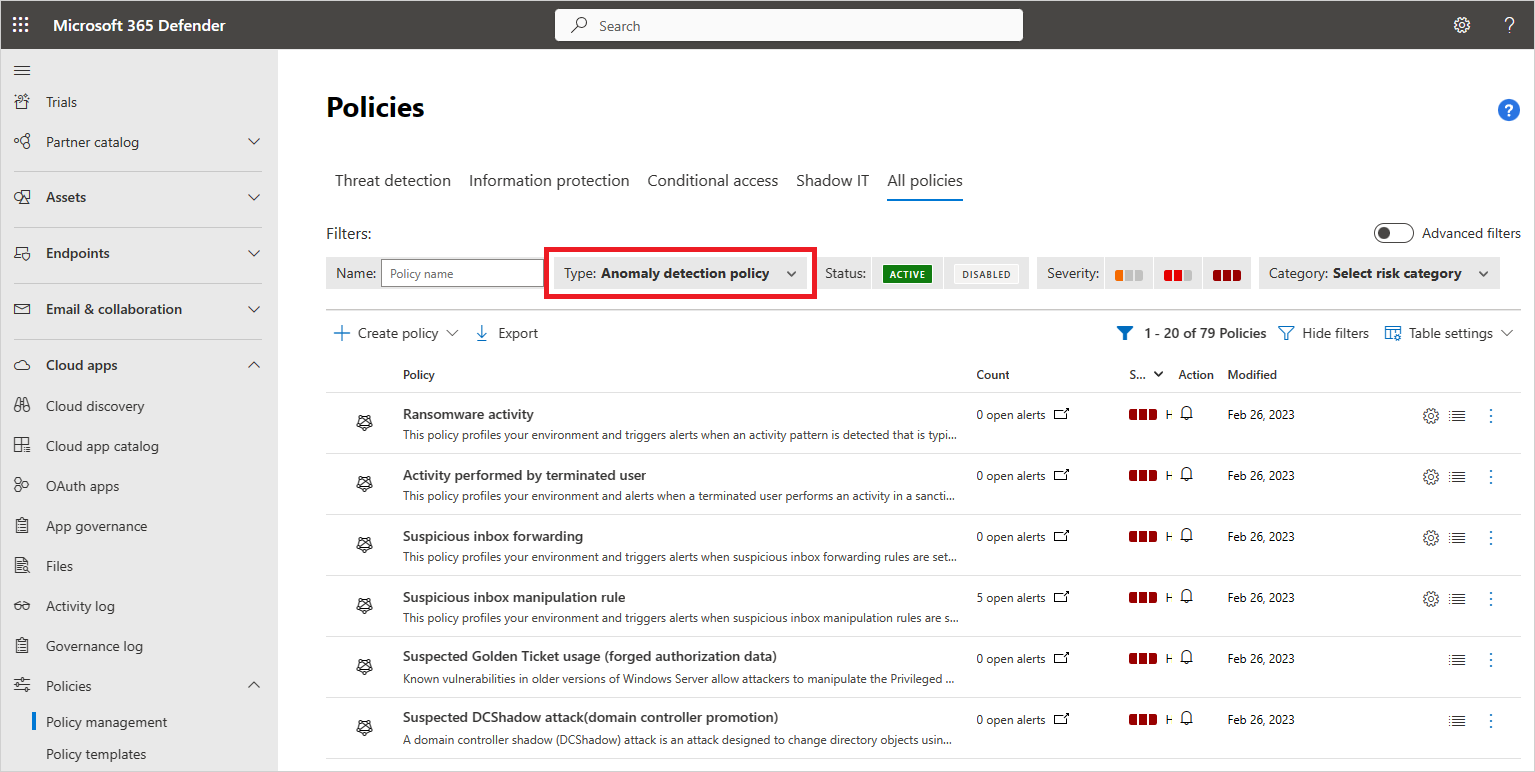

U kunt het anomaliedetectiebeleid zien in de Microsoft Defender-portal door naar Cloud Apps ->Policies ->Policy Management te gaan. Kies vervolgens anomaliedetectiebeleid voor het beleidstype.

De volgende beleidsregels voor anomaliedetectie zijn beschikbaar:

Onmogelijk traject

-

Deze detectie identificeert twee gebruikersactiviteiten (in één of meerdere sessies) die afkomstig zijn van geografisch verre locaties binnen een periode die korter is dan de tijd die de gebruiker zou hebben genomen om van de eerste locatie naar de tweede te reizen, wat aangeeft dat een andere gebruiker dezelfde referenties gebruikt. Deze detectie maakt gebruik van een machine learning-algoritme dat duidelijke 'fout-positieven' negeert die bijdragen aan de onmogelijke reisvoorwaarde, zoals VPN's en locaties die regelmatig door andere gebruikers in de organisatie worden gebruikt. De detectie heeft een eerste leerperiode van zeven dagen waarin het activiteitspatroon van een nieuwe gebruiker wordt geleerd. De detectie van onmogelijke reizen identificeert ongebruikelijke en onmogelijke gebruikersactiviteit tussen twee locaties. De activiteit moet ongebruikelijk genoeg zijn om te worden beschouwd als een indicatie van inbreuk en een waarschuwing waard. Om dit werk te maken, bevat de detectielogica verschillende onderdrukkingsniveaus om scenario's aan te pakken die fout-positief kunnen activeren, zoals VPN-activiteiten of activiteiten van cloudproviders die geen fysieke locatie aangeven. Met de gevoeligheidsschuifregelaar kunt u van invloed zijn op het algoritme en bepalen hoe strikt de detectielogica is. Hoe hoger het gevoeligheidsniveau, minder activiteiten worden onderdrukt als onderdeel van de detectielogica. Op deze manier kunt u de detectie aanpassen aan uw dekkingsbehoeften en uw SNR-doelen.

Notitie

- Wanneer de IP-adressen aan beide zijden van de reis als veilig worden beschouwd en de gevoeligheidsschuifregelaar niet is ingesteld op Hoog, wordt de reis vertrouwd en uitgesloten van het activeren van de detectie van onmogelijke reizen. Beide zijden worden bijvoorbeeld als veilig beschouwd als ze zijn gelabeld als zakelijk. Als het IP-adres van slechts één kant van de reis echter als veilig wordt beschouwd, wordt de detectie als normaal geactiveerd.

- De locaties worden berekend op land-/regioniveau. Dit betekent dat er geen waarschuwingen zijn voor twee acties die afkomstig zijn uit hetzelfde land/dezelfde regio of in grenslanden/regio's.

Activiteit van onregelmatig land

- Deze detectie bekijkt eerdere activiteitlocaties om nieuwe en niet-frequente locaties vast te stellen. De anomaliedetectie-engine slaat informatie op over eerdere locaties die door de gebruiker worden gebruikt. Er wordt een waarschuwing geactiveerd wanneer een activiteit plaatsvindt vanaf een locatie die niet recent of nooit door de gebruiker is bezocht. Om fout-positieve waarschuwingen te verminderen, onderdrukt de detectie verbindingen die worden gekenmerkt door algemene voorkeuren voor de gebruiker.

Malwaredetectie

Deze detectie identificeert schadelijke bestanden in uw cloudopslag, ongeacht of ze afkomstig zijn van uw Microsoft-apps of apps van derden. Microsoft Defender voor Cloud Apps maakt gebruik van bedreigingsinformatie van Microsoft om te herkennen of bepaalde bestanden die overeenkomen met heuristieken, zoals bestandstypen en delen, worden gekoppeld aan bekende malwareaanvallen en zijn mogelijk schadelijk. Dit ingebouwde beleid is standaard uitgeschakeld. Nadat schadelijke bestanden zijn gedetecteerd, kunt u vervolgens een lijst met geïnfecteerde bestanden zien. Selecteer de naam van het malwarebestand in de bestandslade om een malwarerapport te openen dat u informatie geeft over het type malware waarmee het bestand is geïnfecteerd.

Gebruik deze detectie om bestandsuploads en downloads in realtime te beheren met sessiebeleid.

Bestands sandboxing

Door bestands-sandboxing in te schakelen, worden bestanden die volgens hun metagegevens en op basis van eigen heuristiek mogelijk riskant zijn, ook sandbox gescand in een veilige omgeving. De sandboxscan detecteert mogelijk bestanden die niet zijn gedetecteerd op basis van bedreigingsinformatiebronnen.

Defender voor Cloud Apps ondersteunt malwaredetectie voor de volgende apps:

- Box

- Dropbox

- Google Workspace

Notitie

- Proactief sandboxing wordt uitgevoerd in toepassingen van derden (Box, Dropbox enzovoort). In OneDrive - en SharePoint-bestanden worden gescand en in de sandbox geplaatst als onderdeel van de service zelf.

- In Box, Dropbox en Google Workspace blokkeren Defender voor Cloud Apps het bestand niet automatisch, maar blokkeren kan worden uitgevoerd op basis van de mogelijkheden van de app en de configuratie van de app die door de klant is ingesteld.

- Als u niet zeker weet of een gedetecteerd bestand echt malware of fout-positief is, gaat u naar de Microsoft-beveiligingsinformatie-pagina op https://www.microsoft.com/wdsi/filesubmission en dient u het bestand in voor verdere analyse.

Activiteit van anonieme IP-adressen

- Met die detectie wordt nagegaan of gebruikers actief waren vanaf een IP-adres dat is geïdentificeerd als een anoniem proxy-IP-adres. Deze proxy's worden gebruikt door personen die het IP-adres van hun apparaat willen verbergen en kunnen worden gebruikt voor kwaadwillende bedoelingen. Deze detectie maakt gebruik van een machine learning-algoritme dat 'fout-positieven' vermindert, zoals verkeerd getagde IP-adressen die veel worden gebruikt door gebruikers in de organisatie.

Ransomware-activiteit

- Defender voor Cloud Apps heeft de mogelijkheden voor ransomwaredetectie uitgebreid met anomaliedetectie om een uitgebreidere dekking te garanderen tegen geavanceerde Ransomware-aanvallen. Door gebruik te maken van onze expertise op het gebied van beveiligingsonderzoek om gedragspatronen te identificeren die de ransomware-activiteit weerspiegelen, zorgt Defender voor Cloud Apps voor holistische en robuuste bescherming. Als Defender voor Cloud Apps bijvoorbeeld een hoge snelheid aan bestandsuploads of bestandsverwijderingsactiviteiten identificeert, kan dit een nadelig versleutelingsproces vertegenwoordigen. Deze gegevens worden verzameld in de logboeken die zijn ontvangen van verbonden API's en worden vervolgens gecombineerd met geleerde gedragspatronen en bedreigingsinformatie, bijvoorbeeld bekende ransomware-extensies. Zie Bescherming van uw organisatie tegen ransomware voor meer informatie over hoe Defender voor Cloud Apps ransomware detecteert.

Activiteit uitgevoerd door beëindigde gebruiker

- Met deze detectie kunt u identificeren wanneer een beëindigde werknemer acties blijft uitvoeren op uw SaaS-apps. Omdat gegevens laten zien dat het grootste risico van insider-bedreigingen afkomstig is van werknemers die slecht zijn gebleven, is het belangrijk om de activiteit op accounts van beëindigde werknemers in de gaten te houden. Wanneer werknemers een bedrijf verlaten, worden hun accounts soms niet ingericht vanuit bedrijfsapps, maar in veel gevallen behouden ze nog steeds toegang tot bepaalde bedrijfsbronnen. Dit is nog belangrijker bij het overwegen van bevoegde accounts, omdat de potentiële schade die een voormalige beheerder kan aanrichten inherent groter is. Deze detectie maakt gebruik van de mogelijkheid van Defender voor Cloud Apps om het gedrag van gebruikers in verschillende apps te bewaken, zodat de normale activiteit van de gebruiker kan worden geïdentificeerd, het feit dat het account is verwijderd en de werkelijke activiteit op andere apps. Een werknemer van wie het Microsoft Entra-account is verwijderd, maar nog steeds toegang heeft tot de AWS-infrastructuur van het bedrijf, kan grote schade veroorzaken.

De detectie zoekt gebruikers van wie de accounts zijn verwijderd in Microsoft Entra ID, maar voeren nog steeds activiteiten uit op andere platforms, zoals AWS of Salesforce. Dit is met name relevant voor gebruikers die een ander account (niet hun primaire account voor eenmalige aanmelding) gebruiken om resources te beheren, omdat deze accounts vaak niet worden verwijderd wanneer een gebruiker het bedrijf verlaat.

Activiteit van verdachte IP-adressen

- Deze detectie identificeert dat gebruikers actief waren op basis van een IP-adres dat is geïdentificeerd als riskant door Microsoft Threat Intelligence. Deze IP-adressen zijn betrokken bij schadelijke activiteiten, zoals het uitvoeren van wachtwoordspray, Botnet C&C en kunnen duiden op gecompromitteerde accounts. Deze detectie maakt gebruik van een machine learning-algoritme dat 'fout-positieven' vermindert, zoals verkeerd getagde IP-adressen die veel worden gebruikt door gebruikers in de organisatie.

Verdachte doorstuuractiviteit voor Postvak IN

- Met die detectie wordt gezocht naar regels voor het doorsturen van verdachte e-mail, bijvoorbeeld wanneer een gebruiker een regel voor het postvak IN heeft gemaakt die een kopie van alle e-mails doorstuurt naar een extern adres.

Notitie

Defender voor Cloud Apps waarschuwt u alleen voor elke doorstuurregel die als verdacht wordt geïdentificeerd, op basis van het typische gedrag voor de gebruiker.

Verdachte bewerkingsregels voor het Postvak IN

- Met deze detectie wordt een profiel voor uw omgeving opgesteld en worden er waarschuwingen gegenereerd als er verdachte regels voor het verwijderen of verplaatsen van berichten of directories zijn ingesteld voor het Postvak In van een gebruiker. Dit kan erop wijzen dat het account van de gebruiker is aangetast, dat berichten opzettelijk worden verborgen en dat het postvak wordt gebruikt om spam of malware in uw organisatie te distribueren.

Verdachte activiteit voor het verwijderen van e-mail (preview)

- Dit beleid profileert uw omgeving en activeert waarschuwingen wanneer een gebruiker verdachte activiteiten voor het verwijderen van e-mail uitvoert in één sessie. Dit beleid kan erop wijzen dat de postvakken van een gebruiker kunnen worden aangetast door mogelijke aanvalsvectoren, zoals communicatie tussen opdrachten en controle (C&C/C2) via e-mail.

Notitie

Defender voor Cloud-apps kunnen worden geïntegreerd met Microsoft Defender XDR om exchange online te beveiligen, waaronder URL-detonatie, bescherming tegen malware en meer. Zodra Defender voor Microsoft 365 is ingeschakeld, ziet u waarschuwingen in het activiteitenlogboek van Defender voor Cloud Apps.

Verdachte downloadactiviteiten voor OAuth-apps

- Scant de OAuth-apps die zijn verbonden met uw omgeving en activeert een waarschuwing wanneer een app meerdere bestanden downloadt vanuit Microsoft SharePoint of Microsoft OneDrive op een manier die ongebruikelijk is voor de gebruiker. Dit kan erop wijzen dat het gebruikersaccount is aangetast.

Ongebruikelijke internetprovider voor een OAuth-app

- Met dit beleid wordt uw omgeving geprofielen en waarschuwingen geactiveerd wanneer een OAuth-app verbinding maakt met uw cloudtoepassingen vanuit een ongebruikelijke internetprovider. Dit beleid kan erop wijzen dat een aanvaller probeert een legitieme gecompromitteerde app te gebruiken om schadelijke activiteiten uit te voeren op uw cloudtoepassingen.

Ongebruikelijke activiteiten (per gebruiker)

Deze detecties identificeren gebruikers die het volgende uitvoeren:

- Ongebruikelijke downloadactiviteiten voor meerdere bestanden

- Ongebruikelijke activiteiten voor bestandsshares

- Ongebruikelijke activiteiten voor het verwijderen van bestanden

- Ongebruikelijke geïmiteerde activiteiten

- Ongebruikelijke administratieve activiteiten

- Ongebruikelijke activiteiten voor het delen van Power BI-rapporten (preview)

- Ongebruikelijke activiteiten voor het maken van meerdere VM's (preview)

- Ongebruikelijke activiteiten voor meerdere opslagverwijderingen (preview)

- Ongebruikelijke regio voor cloudresource (preview)

- Ongebruikelijke bestandstoegang

Deze beleidsregels zoeken naar activiteiten binnen één sessie met betrekking tot de geleerde basislijn, die kunnen duiden op een inbreukpoging. Deze detecties maken gebruik van een machine learning-algoritme dat het gebruikerslogboekpatroon profileert en fout-positieven vermindert. Deze detecties maken deel uit van de heuristische anomaliedetectie-engine die uw omgeving profileert en waarschuwingen activeert met betrekking tot een basislijn die is geleerd over de activiteiten van uw organisatie.

Meerdere mislukte aanmeldingspogingen

- Deze detectie identificeert gebruikers die meerdere aanmeldingspogingen in één sessie hebben mislukt met betrekking tot de geleerde basislijn, wat kan duiden op een inbreukpoging.

Gegevensexfiltratie naar niet-gesynchroniseerde apps

- Dit beleid wordt automatisch ingeschakeld om u te waarschuwen wanneer een gebruiker of IP-adres een app gebruikt die niet is goedgekeurd om een activiteit uit te voeren die lijkt op een poging om gegevens uit uw organisatie te exfiltreren.

Meerdere VM-activiteiten verwijderen

- Met dit beleid wordt uw omgeving geprofielen en waarschuwingen geactiveerd wanneer gebruikers meerdere VM's in één sessie verwijderen ten opzichte van de basislijn in uw organisatie. Dit kan duiden op een poging tot inbreuk.

Geautomatiseerd beheer inschakelen

U kunt geautomatiseerde herstelacties inschakelen voor waarschuwingen die worden gegenereerd door beleid voor anomaliedetectie.

- Selecteer de naam van het detectiebeleid op de pagina Beleid .

- Stel in het venster Anomaliedetectiebeleid bewerken dat wordt geopend onder Beheeracties de gewenste herstelacties in voor elke verbonden app of voor alle apps.

- Selecteer Bijwerken.

Beleid voor anomaliedetectie afstemmen

Om de anomaliedetectie-engine te beïnvloeden om waarschuwingen te onderdrukken of op te heffen op basis van uw voorkeuren:

In het beleid Impossible Travel kunt u de gevoeligheidsschuifregelaar instellen om het niveau van afwijkend gedrag te bepalen dat nodig is voordat een waarschuwing wordt geactiveerd. Als u deze bijvoorbeeld instelt op laag of gemiddeld, worden Impossible Travel-waarschuwingen van de gemeenschappelijke locaties van een gebruiker onderdrukt en als u deze instelt op hoog, worden dergelijke waarschuwingen weergegeven. U kunt kiezen uit de volgende gevoeligheidsniveaus:

Laag: Systeem-, tenant- en gebruikersonderdrukkingen

Gemiddeld: systeem- en gebruikersonderdrukkingen

Hoog: Alleen systeemonderdrukkingen

Hierin:

Onderdrukkingstype Beschrijving Systeem Ingebouwde detecties die altijd worden onderdrukt. Tenant Algemene activiteiten op basis van eerdere activiteiten in de tenant. Bijvoorbeeld het onderdrukken van activiteiten van een internetprovider die eerder is gewaarschuwd in uw organisatie. Gebruiker Algemene activiteiten op basis van eerdere activiteiten van de specifieke gebruiker. Bijvoorbeeld het onderdrukken van activiteiten van een locatie die vaak door de gebruiker wordt gebruikt.

Notitie

Onmogelijk reizen, activiteit van onregelmatige landen/regio's, activiteit van anonieme IP-adressen en activiteit van verdachte IP-adressen waarschuwingen zijn niet van toepassing op mislukte aanmeldingen en niet-interactieve aanmeldingen.

Beleid voor anomaliedetectie bepalen

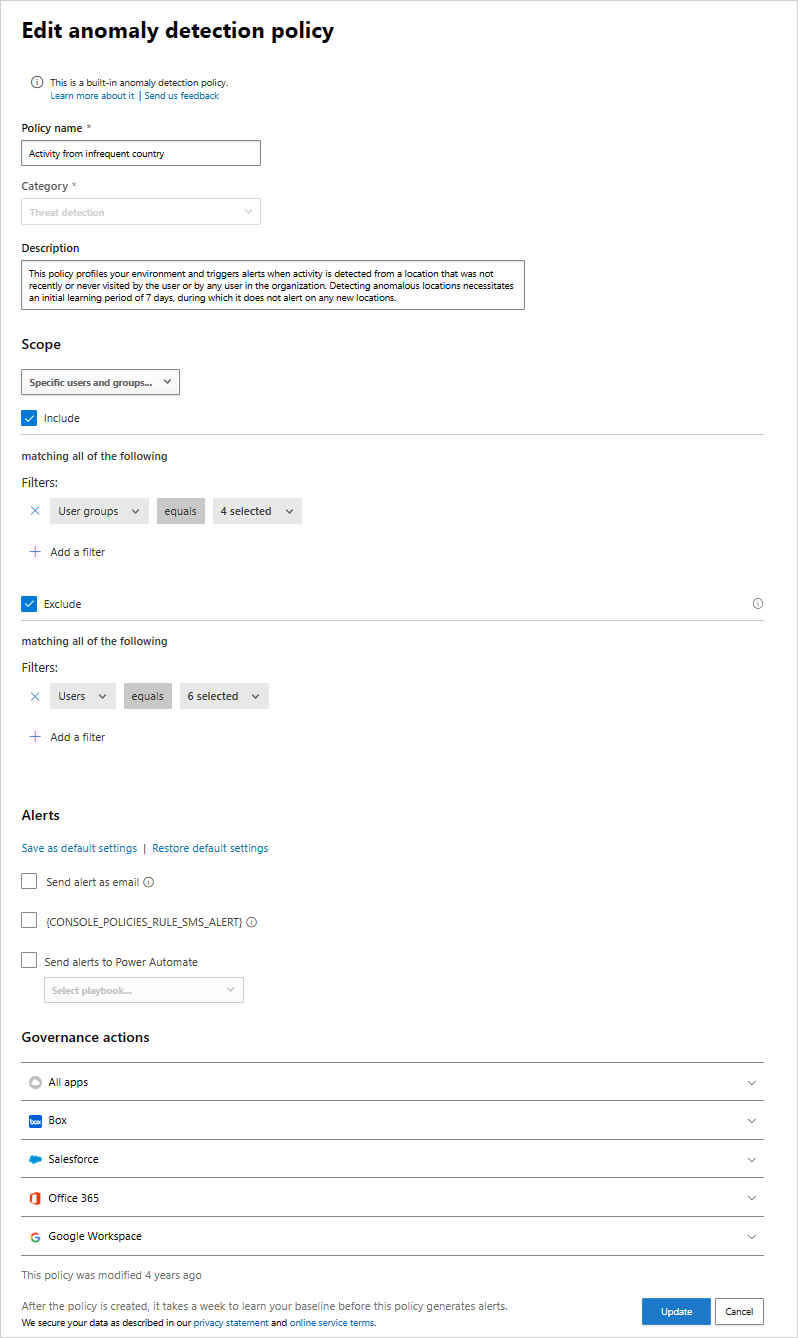

Elk beleid voor anomaliedetectie kan onafhankelijk van elkaar worden bepaald, zodat dit alleen van toepassing is op de gebruikers en groepen die u wilt opnemen en uitsluiten in het beleid. U kunt bijvoorbeeld de activiteit van onregelmatige regiodetectie instellen om een specifieke gebruiker die regelmatig reist te negeren.

Een beleid voor anomaliedetectie bepalen:

Ga in de Microsoft Defender-portal naar Cloud Apps -> Beleid -> Beleidsbeheer. Kies vervolgens anomaliedetectiebeleid voor het beleidstype.

Selecteer het beleid dat u wilt toepassen.

Wijzig onder Bereik de vervolgkeuzelijst van de standaardinstelling alle gebruikers en groepen in Specifieke gebruikers en groepen.

Selecteer Opnemen om de gebruikers en groepen op te geven voor wie dit beleid van toepassing is. Een gebruiker of groep die hier niet is geselecteerd, wordt niet beschouwd als een bedreiging en genereert geen waarschuwing.

Selecteer Uitsluiten om gebruikers op te geven voor wie dit beleid niet van toepassing is. Elke gebruiker die hier is geselecteerd, wordt niet beschouwd als een bedreiging en genereert geen waarschuwing, zelfs als ze lid zijn van groepen die zijn geselecteerd onder Opnemen.

Anomaliedetectiewaarschuwingen triage

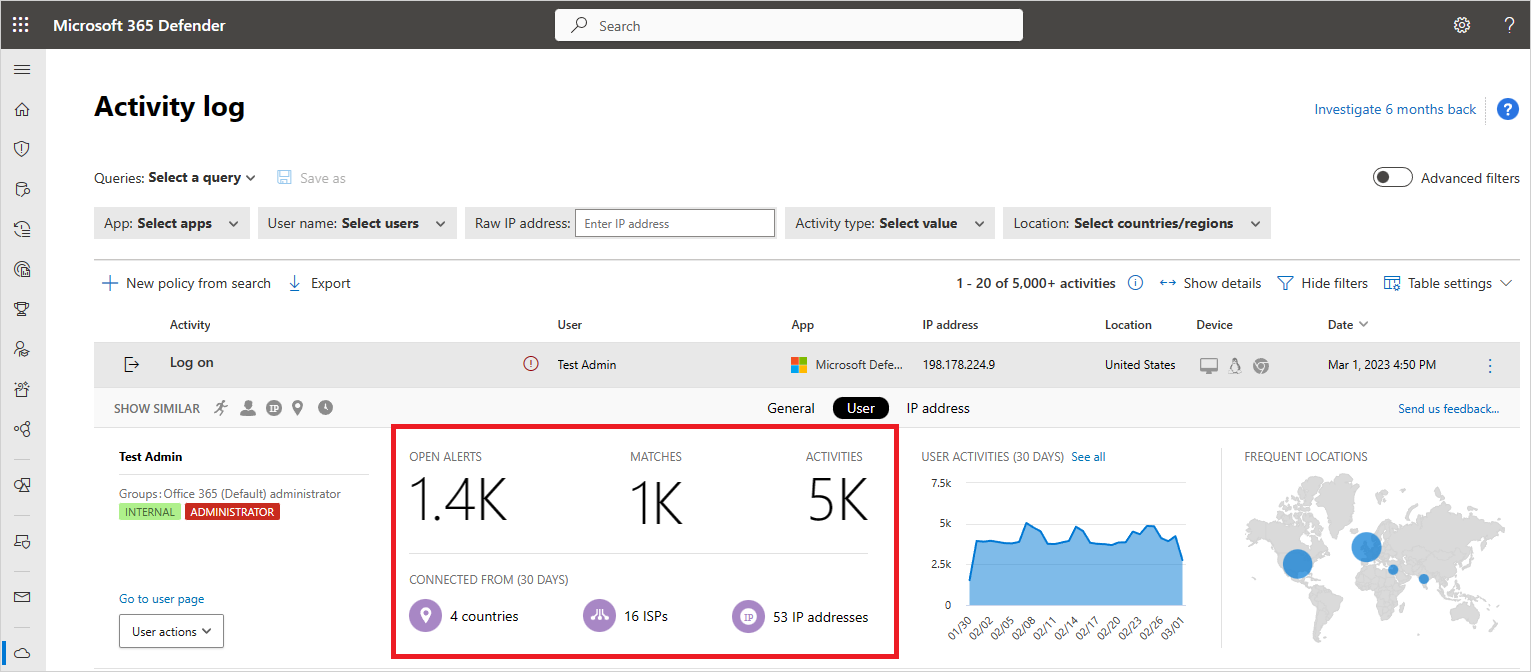

U kunt de verschillende waarschuwingen die worden geactiveerd door het nieuwe anomaliedetectiebeleid snel sorteren en bepalen welke eerst moeten worden afgehandeld. Hiervoor hebt u de context voor de waarschuwing nodig, zodat u het grotere beeld kunt zien en begrijpt of er iets schadelijks gebeurt.

In het activiteitenlogboek kunt u een activiteit openen om de activiteitenlade weer te geven. Selecteer Gebruiker om het tabblad Gebruikersinzichten weer te geven. Dit tabblad bevat informatie zoals het aantal waarschuwingen, activiteiten en waar ze verbinding mee hebben gemaakt, wat belangrijk is in een onderzoek.

Voor geïnfecteerde malwarebestanden, nadat bestanden zijn gedetecteerd, kunt u vervolgens een lijst met geïnfecteerde bestanden zien. Selecteer de naam van het malwarebestand in de bestandslade om een malwarerapport te openen dat u informatie geeft over dat type malware waarmee het bestand is geïnfecteerd.

Verwante video's

Volgende stappen

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.