Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

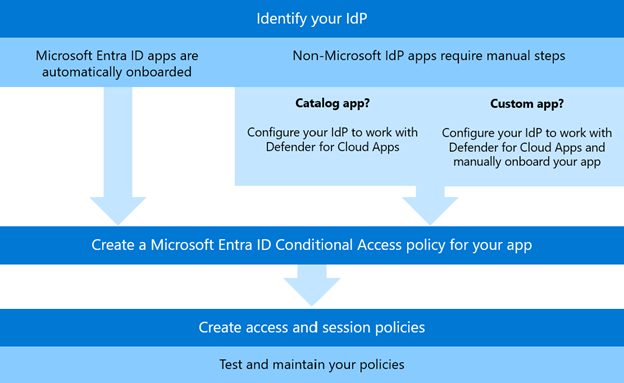

Alle SaaS-toepassingen die aanwezig zijn in de catalogus met Microsoft Entra-id zijn automatisch beschikbaar in het filter van de beleids-app. In de volgende afbeelding ziet u het proces op hoog niveau voor het configureren en implementeren van app-beheer voor voorwaardelijke toegang:

Vereisten

- Uw organisatie moet de volgende licenties hebben om app-beheer voor voorwaardelijke toegang te kunnen gebruiken:

- Microsoft Defender for Cloud Apps

- Apps moeten worden geconfigureerd met eenmalige aanmelding in Microsoft Entra-id

Als u de procedures in dit artikel volledig uitvoert en test, moet u een sessie- of toegangsbeleid hebben geconfigureerd. Zie voor meer informatie:

- Toegangsbeleid voor Microsoft Defender for Cloud Apps maken

- Sessiebeleid voor Microsoft Defender for Cloud Apps maken

Ondersteunde apps

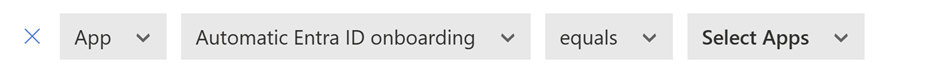

Alle SaaS-apps die worden vermeld in de catalogus met Microsoft Entra-id's, zijn beschikbaar voor filteren binnen het Microsoft Defender for Cloud Apps sessie- en toegangsbeleid. Elke app die in het filter wordt gekozen, wordt automatisch onboarding uitgevoerd in het systeem en wordt beheerd.

Als een toepassing niet wordt weergegeven, kunt u deze handmatig onboarden, zoals beschreven in de opgegeven instructies.

Notitie: Afhankelijkheid van Microsoft Entra id-beleid voor voorwaardelijke toegang:

Alle apps die worden vermeld in de catalogus met Microsoft Entra-id's, zijn beschikbaar voor filteren binnen Microsoft Defender for Cloud Apps sessie- en toegangsbeleid. Alleen toepassingen die zijn opgenomen in het voorwaardelijke beleid van Microsoft Entra id met Microsoft Defender for Cloud Apps machtigingen, worden echter actief beheerd binnen het toegangs- of sessiebeleid.

Wanneer u een beleid maakt en het voorwaardelijke beleid van de relevante Microsoft Entra-id ontbreekt, wordt er een waarschuwing weergegeven, zowel tijdens het maken van het beleid als bij het opslaan van het beleid.

Notitie: Om ervoor te zorgen dat dit beleid wordt uitgevoerd zoals verwacht, raden we u aan het Microsoft Entra beleid voor voorwaardelijke toegang te controleren dat is gemaakt in Microsoft Entra-id. U ziet de volledige Microsoft Entra lijst met beleidsregels voor voorwaardelijke toegang in een banner op de pagina Beleid maken.

Configuratiepagina app-beheer voor voorwaardelijke toegang

Beheerders kunnen app-configuraties beheren, zoals:

- Status: App-status: uitschakelen of inschakelen

- Beleid: Maakt ten minste één inlinebeleid verbinding

- IDP: Onboarded app via IDP via Microsoft Entra of niet-MS IDP

- App bewerken: App-configuratie bewerken, zoals het toevoegen van domeinen of het uitschakelen van de app.

Alle apps die automatisch worden onboarden, worden standaard ingesteld op 'ingeschakeld'. Na de eerste aanmelding door een gebruiker hebben beheerders de mogelijkheid om de toepassing weer te geven onder Instellingen>verbonden apps>Voor voorwaardelijke toegang App-beheer-apps.