App-beheer voor voorwaardelijke toegang implementeren voor elke web-app met behulp van Active Directory Federation Services (AD FS) als id-provider (IdP)

U kunt sessiebesturingselementen configureren in Microsoft Defender for Cloud Apps om te werken met elke web-app en elke niet-Microsoft IdP. In dit artikel wordt beschreven hoe u app-sessies van AD FS naar Defender for Cloud Apps routert voor realtime sessiebesturingselementen.

In dit artikel gebruiken we de Salesforce-app als voorbeeld van een web-app die wordt geconfigureerd voor het gebruik van Defender for Cloud Apps sessiebesturingselementen.

Vereisten

Uw organisatie moet de volgende licenties hebben om app-beheer voor voorwaardelijke toegang te kunnen gebruiken:

- Een vooraf geconfigureerde AD FS-omgeving

- Microsoft Defender for Cloud Apps

Een bestaande AD FS-configuratie voor eenmalige aanmelding voor de app met behulp van het SAML 2.0-verificatieprotocol

Opmerking

De stappen hier zijn van toepassing op alle versies van AD FS die worden uitgevoerd op ondersteunde versie van Windows Server.

Sessiebesturingselementen configureren voor uw app met BEHULP van AD FS als de IdP

Gebruik de volgende stappen om uw web-app-sessies van AD FS naar Defender for Cloud Apps te routeren.

Opmerking

U kunt de SAML-gegevens voor eenmalige aanmelding van de app configureren die door AD FS worden verstrekt met behulp van een van de volgende methoden:

- Optie 1: het SAML-metagegevensbestand van de app uploaden.

- Optie 2: handmatig de SAML-gegevens van de app opgeven.

In de volgende stappen gebruiken we optie 2.

Stap 1: de SAML-instellingen voor eenmalige aanmelding van uw app ophalen

Stap 2: Defender for Cloud Apps configureren met de SAML-gegevens van uw app

Stap 3: Maak een nieuwe ad FS Relying Party Trust en app-configuratie voor eenmalige aanmelding.

Stap 4: Defender for Cloud Apps configureren met de informatie van de AD FS-app

Stap 5: voltooi de configuratie van de RELYING Party Trust van AD FS

Stap 6: De app-wijzigingen ophalen in Defender for Cloud Apps

Stap 7: de app-wijzigingen voltooien

Stap 8: voltooi de configuratie in Defender for Cloud Apps

Stap 1: de SAML-instellingen voor eenmalige aanmelding van uw app ophalen

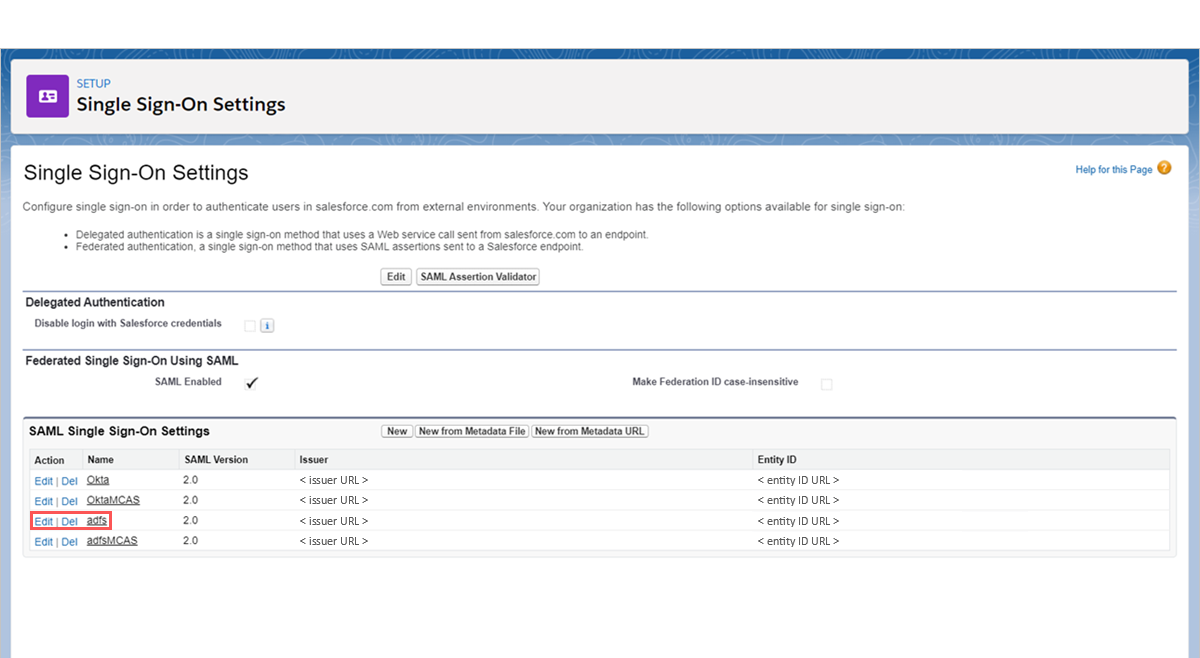

Blader in Salesforce naarInstellingen voor>identiteit>één Sign-On instellingen instellen>.

Klik onder Instellingen voor één Sign-On op de naam van uw bestaande AD FS-configuratie.

Noteer op de pagina SAML Single Sign-On Setting de Aanmeldings-URL van Salesforce. U hebt deze later nodig bij het configureren van Defender for Cloud Apps.

Opmerking

Als uw app een SAML-certificaat levert, downloadt u het certificaatbestand.

Stap 2: Defender for Cloud Apps configureren met de SAML-gegevens van uw app

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps.

Selecteer onder Verbonden apps de optie Apps voor app-beheer voor voorwaardelijke toegang.

Selecteer +Toevoegen, selecteer in het pop-upvenster de app die u wilt implementeren en selecteer vervolgens Wizard starten.

Selecteer op de pagina APP-INFORMATIE de optie Gegevens handmatig invullen, voer in de URL van de Assertion Consumer Service de Aanmeldings-URL van Salesforce in die u eerder hebt genoteerd en klik vervolgens op Volgende.

Opmerking

Als uw app een SAML-certificaat levert, selecteert u App_name> SAML-certificaat gebruiken < en uploadt u het certificaatbestand.

Stap 3: maak een nieuwe AD FS Relying Party Trust en App Single Sign-On-configuratie

Opmerking

Als u de downtime van eindgebruikers wilt beperken en uw bestaande bekende goede configuratie wilt behouden, raden we u aan een nieuwe Relying Party Trust - en Single Sign-On-configuratie te maken. Als dit niet mogelijk is, slaat u de relevante stappen over. Als de app die u configureert bijvoorbeeld geen ondersteuning biedt voor het maken van meerdere configuraties met één Sign-On, slaat u de stap nieuwe eenmalige aanmelding maken over.

Bekijk in de AD FS-beheerconsole onder Relying Party-vertrouwensrelaties de eigenschappen van uw bestaande relying party-vertrouwensrelatie voor uw app en noteer de instellingen.

Klik onder Acties op Relying Party-vertrouwensrelatie toevoegen. Afgezien van de id-waarde die een unieke naam moet zijn, configureert u de nieuwe vertrouwensrelatie met behulp van de instellingen die u eerder hebt genoteerd. U hebt deze vertrouwensrelatie later nodig bij het configureren van Defender for Cloud Apps.

Open het bestand met federatieve metagegevens en noteer de AD FS SingleSignOnService-locatie. U hebt deze later nodig.

Opmerking

U kunt het volgende eindpunt gebruiken voor toegang tot uw bestand met federatieve metagegevens:

https://<Your_Domain>/federationmetadata/2007-06/federationmetadata.xml

Download het handtekeningcertificaat van de id-provider. U hebt deze later nodig.

Klik onder ServicesCertificaten> met de rechtermuisknop op het AD FS-handtekeningcertificaat en selecteer certificaat weergeven.

Klik op het tabblad Details van het certificaat op Kopiëren naar bestand en volg de stappen in de wizard Certificaat exporteren om uw certificaat te exporteren als een met Base-64 gecodeerde X.509 (. CER) -bestand.

In Salesforce noteert u op de bestaande pagina met instellingen voor eenmalige aanmelding van AD FS alle instellingen.

Maak een nieuwe saml-configuratie voor eenmalige aanmelding. Naast de waarde van de entiteits-id die moet overeenkomen met de vertrouwens-id van de relying party, configureert u de eenmalige aanmelding met behulp van de instellingen die u eerder hebt genoteerd. U hebt deze later nodig bij het configureren van Defender for Cloud Apps.

Stap 4: Defender for Cloud Apps configureren met de informatie van de AD FS-app

Ga terug naar de pagina Defender for Cloud Apps ID-PROVIDER en klik op Volgende om door te gaan.

Selecteer op de volgende pagina Gegevens handmatig invullen, ga als volgt te werk en klik vervolgens op Volgende.

- Voer voor de SERVICE-URL voor eenmalige aanmelding de Aanmeldings-URLvan Salesforce in die u eerder hebt genoteerd.

- Selecteer HET SAML-certificaat van de id-provider uploaden en upload het certificaatbestand dat u eerder hebt gedownload.

Noteer de volgende informatie op de volgende pagina en klik vervolgens op Volgende. U hebt de informatie later nodig.

- URL voor eenmalige aanmelding Defender for Cloud Apps

- kenmerken en waarden Defender for Cloud Apps

Opmerking

Als u een optie ziet voor het uploaden van het Defender for Cloud Apps SAML-certificaat voor de id-provider, klikt u op de koppeling om het certificaatbestand te downloaden. U hebt deze later nodig.

Stap 5: voltooi de configuratie van de RELYING Party Trust van AD FS

Klik in de AD FS-beheerconsole met de rechtermuisknop op de relying party-vertrouwensrelatie die u eerder hebt gemaakt en selecteer vervolgens Claimuitgiftebeleid bewerken.

Gebruik in het dialoogvenster Claimuitgiftebeleid bewerken onder Regels voor uitgiftetransformatie de opgegeven informatie in de volgende tabel om de stappen voor het maken van aangepaste regels uit te voeren.

Naam van claimregel Aangepaste regel McasSigningCert => issue(type="McasSigningCert", value="<value>");waarbij<value>de McasSigningCert-waarde uit de Defender for Cloud Apps wizard is die u eerder hebt genoteerdMcasAppId => issue(type="McasAppId", value="<value>");is de McasAppId-waarde uit de wizard Defender for Cloud Apps die u eerder hebt genoteerd- Klik op Regel toevoegen, selecteer claims verzenden met behulp van een aangepaste regel onder Claimregelsjabloon en klik vervolgens op Volgende.

- Voer op de pagina Regel configureren de betreffende naam van de claimregel en de opgegeven aangepaste regel in .

Opmerking

Deze regels zijn een aanvulling op eventuele claimregels of kenmerken die zijn vereist voor de app die u configureert.

Klik op de pagina Relying Party Trust met de rechtermuisknop op de Relying Party-vertrouwensrelatie die u eerder hebt gemaakt en selecteer vervolgens Eigenschappen.

Selecteer op het tabblad Eindpuntende optie SAML Assertion Consumer Endpoint, klik op Bewerken en vervang de vertrouwde URL door de Defender for Cloud Apps URL voor eenmalige aanmelding die u eerder hebt genoteerd en klik vervolgens op OK.

Als u een Defender for Cloud Apps SAML-certificaat voor de id-provider hebt gedownload, klikt u op het tabblad Handtekening op Het certificaatbestand toevoegen en uploadt u vervolgens op OK.

Sla de instellingen op.

Stap 6: De app-wijzigingen ophalen in Defender for Cloud Apps

Ga als volgt te werk op de pagina Defender for Cloud Apps APP-WIJZIGINGEN, maar klik niet op Voltooien. U hebt de informatie later nodig.

- De URL voor eenmalige aanmelding van Defender for Cloud Apps SAML kopiëren

- Het Defender for Cloud Apps SAML-certificaat downloaden

Stap 7: de app-wijzigingen voltooien

Blader in Salesforce naarInstellingen identity>>single Sign-On instellingeninstellen> en ga als volgt te werk:

Aanbevolen: maak een back-up van uw huidige instellingen.

Vervang de veldwaarde aanmeldings-URL van id-provider door de url Defender for Cloud Apps SAML-url voor eenmalige aanmelding die u eerder hebt genoteerd.

Upload het Defender for Cloud Apps SAML-certificaat dat u eerder hebt gedownload.

Klik op Opslaan.

Opmerking

Het Defender for Cloud Apps SAML-certificaat is één jaar geldig. Nadat het is verlopen, moet er een nieuw certificaat worden gegenereerd.

Stap 8: voltooi de configuratie in Defender for Cloud Apps

- Klik op de pagina app-wijzigingen Defender for Cloud Apps op Voltooien. Nadat de wizard is voltooid, worden alle bijbehorende aanmeldingsaanvragen voor deze app doorgestuurd via app-beheer voor voorwaardelijke toegang.

Verwante onderwerpen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.