Van toepassing op:

Is het verminderen van kwetsbaarheid voor aanvallen een onderdeel van Windows?

Kwetsbaarheid voor aanvallen verminderen was oorspronkelijk een functie van de suite exploit guard-functies die is geïntroduceerd als een belangrijke update voor Microsoft Defender Antivirus, in Windows 10 versie 1709. Microsoft Defender Antivirus is het systeemeigen antimalwareonderdeel van Windows. De volledige functieset voor het verminderen van kwetsbaarheid voor aanvallen is echter alleen beschikbaar met een Windows Enterprise-licentie. Houd er ook rekening mee dat sommige Microsoft Defender Antivirus-uitsluitingen van toepassing zijn op uitsluitingen van regels voor kwetsbaarheid voor aanvallen. Zie Verwijzing naar regels voor het verminderen van kwetsbaarheid voor aanvallen - Microsoft Defender Antivirusuitsluitingen en regels voor het verminderen van kwetsbaarheid voor aanvallen.

Heb ik een enterprise-licentie nodig om regels voor het verminderen van kwetsbaarheid voor aanvallen uit te voeren?

De volledige set regels en functies voor het verminderen van kwetsbaarheid voor aanvallen wordt alleen ondersteund als u een enterprise-licentie hebt voor Windows 10 of Windows 11. Een beperkt aantal regels kan werken zonder een enterprise-licentie. Als u Microsoft 365 Business hebt, stelt u Microsoft Defender Antivirus in als uw primaire beveiligingsoplossing en schakelt u de regels in via PowerShell. Het gebruik van kwetsbaarheid voor aanvallen verminderen zonder een enterprise-licentie wordt niet officieel ondersteund en u kunt niet alle mogelijkheden voor het verminderen van kwetsbaarheid voor aanvallen gebruiken.

Zie voor meer informatie over Windows-licenties Windows 10 Licentieverlening en de handleiding voor volumelicenties voor Windows 10.

Wordt het verminderen van kwetsbaarheid voor aanvallen ondersteund als ik een E3-licentie heb?

Ja. Kwetsbaarheid voor aanvallen verminderen wordt ondersteund voor Windows Enterprise E3 en hoger.

Welke functies worden ondersteund met een E5-licentie?

Alle regels die met E3 worden ondersteund, worden ook ondersteund met E5.

E5 voegt een grotere integratie toe met Defender voor Eindpunt. Met E5 kunt u waarschuwingen in realtime bekijken, regeluitsluitingen verfijnen, regels voor het verminderen van kwetsbaarheid voor aanvallen configureren en lijsten met gebeurtenisrapporten weergeven.

Wat zijn de momenteel ondersteunde regels voor het verminderen van kwetsbaarheid voor aanvallen?

Kwetsbaarheid voor aanvallen verminderen ondersteunt momenteel alle onderstaande regels.

Welke regels moet u inschakelen? Alles, of kan ik afzonderlijke regels inschakelen?

Om u te helpen erachter te komen wat het beste is voor uw omgeving, raden we u aan regels voor het verminderen van kwetsbaarheid voor aanvallen in te schakelen in de controlemodus. Met deze aanpak kunt u het mogelijke effect op uw organisatie bepalen. Bijvoorbeeld uw Line-Of-Business-toepassingen.

Hoe werken uitsluitingen van regels voor het verminderen van kwetsbaarheid voor aanvallen?

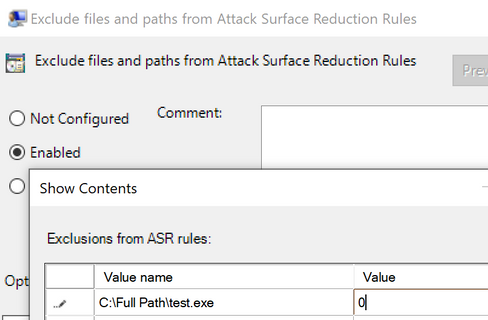

Als u voor regels voor het verminderen van kwetsbaarheid voor aanvallen één uitsluiting toevoegt, is dit van invloed op elke regel voor het verminderen van kwetsbaarheid voor aanvallen.

Uitsluitingen van regels voor het verminderen van kwetsbaarheid voor aanvallen ondersteunen jokertekens, paden en omgevingsvariabelen. Zie Uitsluitingen configureren en valideren op basis van bestandsextensies en maplocatie voor meer informatie over het gebruik van jokertekens in regels voor het verminderen van kwetsbaarheid voor aanvallen.

Houd rekening met de volgende items over uitsluitingen van regels voor het verminderen van kwetsbaarheid voor aanvallen (inclusief jokertekens en env.-variabelen):

- De meeste uitsluitingen van regels voor kwetsbaarheid voor aanvallen zijn onafhankelijk van Microsoft Defender Antivirus-uitsluitingen. Microsoft Defender Antivirus-uitsluitingen zijn echter wel van toepassing op sommige regels voor het verminderen van kwetsbaarheid voor aanvallen. Zie Verwijzing naar regels voor het verminderen van kwetsbaarheid voor aanvallen - Microsoft Defender Antivirusuitsluitingen en regels voor het verminderen van kwetsbaarheid voor aanvallen.

- Jokertekens kunnen niet worden gebruikt om een stationsletter te definiëren.

- Als u meer dan één map wilt uitsluiten in een pad, gebruikt u meerdere exemplaren van

\*\om meerdere geneste mappen aan te geven (bijvoorbeeldc:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager ondersteunt jokertekens (* of ?).

- Als u een bestand wilt uitsluiten dat willekeurige tekens bevat (geautomatiseerde bestandsgeneratie), kunt u het symbool '?' gebruiken (bijvoorbeeld

C:\Folder\fileversion?.docx) - Uitsluitingen voor het verminderen van kwetsbaarheid voor aanvallen in groepsbeleid ondersteunen geen aanhalingstekens (de engine verwerkt systeemeigen lange paden, spaties, enzovoort, dus u hoeft geen aanhalingstekens te gebruiken).

- Regels voor het verminderen van kwetsbaarheid voor aanvallen worden uitgevoerd onder het NT AUTHORITY\SYSTEM-account, dus omgevingsvariabelen zijn beperkt tot machinevariabelen.

Hoe kan ik weet wat ik moet uitsluiten?

Verschillende regels voor het verminderen van kwetsbaarheid voor aanvallen hebben verschillende beveiligingsstromen. Denk altijd na tegen wat de regel voor het verminderen van kwetsbaarheid voor aanvallen die u configureert, beschermt en hoe de werkelijke uitvoeringsstroom uitvalt.

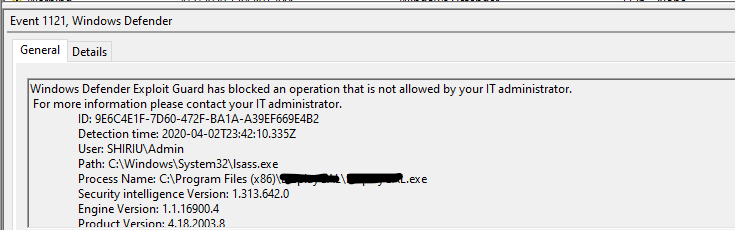

Voorbeeld: Blokkeer het stelen van referenties van het Subsysteem van de lokale beveiligingsinstantie van Windows Het rechtstreeks lezen van het LSASS-proces (Local Security Authority Subsystem) kan een beveiligingsrisico zijn, omdat dit bedrijfsreferenties kan blootstellen.

Deze regel voorkomt dat niet-vertrouwde processen directe toegang hebben tot LSASS-geheugen. Wanneer een proces de functie OpenProcess() probeert te gebruiken voor toegang tot LSASS, met een toegangsrecht van PROCESS_VM_READ, blokkeert de regel dat toegangsrecht specifiek.

Als u in het bovenstaande voorbeeld echt een uitzondering moest maken voor het proces dat het toegangsrecht is geblokkeerd, zou het toevoegen van de bestandsnaam samen met het volledige pad uitsluiten dat deze wordt geblokkeerd en nadat toegang tot het LSASS-procesgeheugen is toegestaan. De waarde van 0 betekent dat regels voor het verminderen van kwetsbaarheid voor aanvallen dit bestand/proces negeren en het niet blokkeren/controleren.

Hoe kan ik uitsluitingen per regel configureren?

Zie Regels voor het verminderen van kwetsbaarheid voor aanvallen testen voor meer informatie over het configureren van uitsluitingen per regel.

Welke regels raadt Microsoft aan om in te schakelen?

We raden u aan om elke mogelijke regel in te schakelen. Er zijn echter enkele gevallen waarin u een regel niet moet inschakelen. We raden u bijvoorbeeld af om de regel Proces maken blokkeren die afkomstig zijn van PSExec- en WMI-opdrachten in te schakelen als u Microsoft Endpoint Configuration Manager (of System Center Configuration Manager - SCCM) gebruikt om uw eindpunten te beheren.

We raden u ten zeerste aan om alle regelspecifieke informatie en/of waarschuwingen te lezen, die beschikbaar zijn in onze openbare documentatie. verspreid over meerdere beveiligingspijlers, zoals Office, referenties, scripts, e-mail, enzovoort. Alle regels voor het verminderen van kwetsbaarheid voor aanvallen, met uitzondering van Persistentie blokkeren via WMI-gebeurtenisabonnement, worden ondersteund in Windows 1709 en hoger:

- Misbruik van misbruik van kwetsbare ondertekende stuurprogramma's blokkeren

- Uitvoerbare inhoud van e-mailclient en webmail blokkeren

- Voorkomen dat alle Office-toepassingen onderliggende processen kunnen maken

- Office-toepassingen blokkeren voor het maken van uitvoerbare inhoud

- Voorkomen dat Office-toepassingen code in andere processen injecteren

- JavaScript of VBScript blokkeren voor het starten van gedownloade uitvoerbare inhoud

- Uitvoering van mogelijk verborgen scripts blokkeren

- Win32 API-aanroepen blokkeren vanuit Office-macro

- Geavanceerde beveiliging tegen ransomware gebruiken

- Het stelen van referenties van het Windows-subsysteem voor lokale beveiligingsinstantie (lsass.exe) blokkeren

- Procescreaties blokkeren die afkomstig zijn van PSExec- en WMI-opdrachten

- Niet-vertrouwde en niet-ondertekende processen blokkeren die worden uitgevoerd vanaf USB

- Uitvoerbare bestanden blokkeren, tenzij ze voldoen aan een prevalentie, leeftijd of vertrouwde lijstcriteria

- Office-communicatietoepassingen blokkeren voor het maken van onderliggende processen

- Voorkomen dat Adobe Reader onderliggende processen kan maken

- Persistentie blokkeren via WMI-gebeurtenisabonnement

Is het subsysteem van de lokale beveiligingsinstantie standaard ingeschakeld?

De standaardstatus voor de regel 'Referentie stelen van referenties van het windows-subsysteem voor lokale beveiligingsinstantie (lsass.exe)' wordt gewijzigd van Niet geconfigureerd in Geconfigureerd en de standaardmodus ingesteld op Blokkeren. Alle andere regels voor het verminderen van kwetsbaarheid voor aanvallen blijven in hun standaardstatus: Niet geconfigureerd. Aanvullende filterlogica is al opgenomen in de regel om meldingen van eindgebruikers te verminderen. Klanten kunnen de regel configureren op de modus Controle, Waarschuwen of Uitgeschakeld , waardoor de standaardmodus wordt overschreven. De functionaliteit van deze regel is hetzelfde, ongeacht of de regel is geconfigureerd in de standaardmodus of dat u de blokmodus handmatig inschakelt.

Wat zijn enkele goede aanbevelingen om aan de slag te gaan met het verminderen van kwetsbaarheid voor aanvallen?

Test hoe regels voor het verminderen van kwetsbaarheid voor aanvallen van invloed zijn op uw organisatie voordat u deze inschakelt door regels voor het verminderen van kwetsbaarheid voor aanvallen gedurende een korte periode uit te voeren in de controlemodus. Terwijl u de regels uitvoert in de controlemodus, kunt u line-of-business-toepassingen identificeren die mogelijk ten onrechte worden geblokkeerd en deze uitsluiten van kwetsbaarheid voor aanvallen.

Grotere organisaties moeten overwegen om regels voor het verminderen van kwetsbaarheid voor aanvallen in 'ringen' uit te rollen door regels te controleren en in te schakelen in steeds bredere subsets van apparaten. U kunt de apparaten van uw organisatie in ringen rangschikken met behulp van Intune of een groepsbeleid-beheerprogramma.

Hoe lang moet ik een regel voor het verminderen van kwetsbaarheid voor aanvallen testen in de controlemodus voordat ik deze inschakelen?

Houd de regel ongeveer 30 dagen in de controlemodus om een goede basislijn te krijgen voor de werking van de regel zodra deze in uw organisatie actief is. Tijdens de controleperiode kunt u line-of-business-toepassingen identificeren die mogelijk worden geblokkeerd door de regel en de regel configureren om deze uit te sluiten.

Ik maak de overstap van een beveiligingsoplossing van derden naar Defender voor Eindpunt. Is er een 'eenvoudige' manier om regels te exporteren van een andere beveiligingsoplossing om kwetsbaarheid voor aanvallen te verminderen?

In de meeste gevallen is het gemakkelijker en beter om te beginnen met de basislijnaanbeveling die door Defender voor Eindpunt wordt voorgesteld, dan regels te importeren uit een andere beveiligingsoplossing. Gebruik vervolgens hulpprogramma's zoals controlemodus, bewaking en analyse om uw nieuwe oplossing te configureren op basis van uw unieke behoeften.

De standaardconfiguratie voor de meeste regels voor het verminderen van kwetsbaarheid voor aanvallen, in combinatie met de realtime-beveiliging van Defender for Endpoint, beschermt tegen een groot aantal aanvallen en beveiligingsproblemen.

Vanuit Defender voor Eindpunt kunt u uw beveiliging bijwerken met aangepaste indicatoren om bepaald softwaregedrag toe te staan en te blokkeren. vermindering van kwetsbaarheid voor aanvallen maakt het ook mogelijk om regels aan te passen, in de vorm van bestands- en mapuitsluitingen. Als algemene regel kunt u een regel het beste gedurende een bepaalde periode controleren en uitsluitingen configureren voor line-of-business-toepassingen die mogelijk worden geblokkeerd.

Ondersteunt het verminderen van kwetsbaarheid voor aanvallen uitsluitingen van bestanden of mappen die systeemvariabelen en jokertekens in het pad bevatten?

Ja. Zie Bestanden en mappen uitsluiten van regels voor het verminderen van kwetsbaarheid voor aanvallen voor meer informatie over het uitsluiten van bestanden of mappen van regels voor het verminderen van kwetsbaarheid voor aanvallen en zieUitsluitingen configureren en valideren op basis van bestandsextensies en maplocatie voor meer informatie over het gebruik van systeemvariabelen en jokertekens in uitgesloten bestandspaden.

Gelden regels voor het verminderen van kwetsbaarheid voor aanvallen standaard voor alle toepassingen?

Dit is afhankelijk van de regel. De meeste regels voor het verminderen van kwetsbaarheid voor aanvallen hebben betrekking op het gedrag van Microsoft Office-producten en -services, zoals Word, Excel, PowerPoint en OneNote of Outlook. Bepaalde regels voor het verminderen van kwetsbaarheid voor aanvallen, zoals De uitvoering van mogelijk verborgen scripts blokkeren, zijn meer algemeen van toepassing.

Ondersteunt het verminderen van kwetsbaarheid voor aanvallen beveiligingsoplossingen van derden?

het verminderen van de kwetsbaarheid voor aanvallen maakt gebruik van Microsoft Defender Antivirus om toepassingen te blokkeren. Het is momenteel niet mogelijk om het verminderen van kwetsbaarheid voor aanvallen te configureren om een andere beveiligingsoplossing te gebruiken voor blokkering.

Ik heb een E5-licentie en enkele regels voor het verminderen van kwetsbaarheid voor aanvallen ingeschakeld in combinatie met Defender voor Eindpunt. Is het mogelijk dat een gebeurtenis voor het verminderen van kwetsbaarheid voor aanvallen helemaal niet wordt weergegeven in de gebeurtenistijdlijn van Defender voor Eindpunt?

Wanneer een melding lokaal wordt geactiveerd door een regel voor het verminderen van kwetsbaarheid voor aanvallen, wordt er ook een rapport over de gebeurtenis verzonden naar de Defender voor Eindpunt-portal. Als u problemen ondervindt bij het vinden van de gebeurtenis, kunt u de tijdlijn van gebeurtenissen filteren met behulp van het zoekvak. U kunt ook gebeurtenissen voor het verminderen van kwetsbaarheid voor aanvallen bekijken door naar Ga naar aanvalsoppervlakbeheer te gaan via het pictogram Configuratiebeheer op de taakbalk van Defender for Cloud. De pagina voor het beheer van kwetsbaarheid voor aanvallen bevat een tabblad voor rapportdetecties, met een volledige lijst met regel gebeurtenissen voor het verminderen van kwetsbaarheid voor aanvallen die zijn gerapporteerd aan Defender voor Eindpunt.

Ik heb een regel toegepast met behulp van groepsbeleidsobject. Wanneer ik nu de indexeringsopties voor de regel in Microsoft Outlook probeer te controleren, krijg ik een bericht met de tekst 'Toegang geweigerd'.

Probeer de indexeringsopties rechtstreeks vanuit Windows 10 of Windows 11 te openen.

Selecteer het pictogram Search op de Windows-taakbalk.

Voer Indexeringsopties in het zoekvak in.

Kunnen de criteria die worden gebruikt door de regel 'Uitvoerbare bestanden blokkeren, tenzij ze voldoen aan een criterium voor prevalentie, leeftijd of vertrouwde lijst' door een beheerder worden geconfigureerd?

Nee. De criteria die door deze regel worden gebruikt, worden onderhouden door Microsoft-cloudbeveiliging om de lijst met vertrouwde gebruikers voortdurend up-to-date te houden met gegevens die over de hele wereld zijn verzameld. Lokale beheerders hebben geen schrijftoegang om deze gegevens te wijzigen. Als u deze regel wilt configureren om deze aan te passen aan uw onderneming, kunt u bepaalde toepassingen toevoegen aan de lijst met uitsluitingen om te voorkomen dat de regel wordt geactiveerd.

Ik heb de regel voor het verminderen van kwetsbaarheid voor aanvallen ingeschakeld, 'Uitvoerbare bestanden blokkeren, tenzij ze voldoen aan een criterium voor prevalentie, leeftijd of vertrouwde lijst'. Na enige tijd heb ik een stukje software bijgewerkt en de regel blokkeert het nu, ook al was dat nog niet eerder. Is er iets misgegaan?

Deze regel is afhankelijk van het feit dat elke toepassing een bekende reputatie heeft, gemeten aan de hand van de prevalentie, leeftijd of opname in een lijst met vertrouwde apps. De beslissing van de regel om een toepassing te blokkeren of toe te staan, wordt uiteindelijk bepaald door de beoordeling van deze criteria door Microsoft Cloud Protection.

Meestal kan cloudbeveiliging bepalen dat een nieuwe versie van een toepassing zo vergelijkbaar is als eerdere versies dat deze niet opnieuw hoeft te worden beoordeeld. Het kan echter enige tijd duren voordat de app een reputatie opbouwt na het wisselen van versie, met name na een grote update. In de tussentijd kunt u de toepassing toevoegen aan de lijst met uitsluitingen om te voorkomen dat deze regel belangrijke toepassingen blokkeert. Als u regelmatig bijwerkt en met nieuwe versies van toepassingen werkt, kunt u ervoor kiezen om deze regel uit te voeren in de controlemodus.

Ik heb onlangs de regel voor het verminderen van kwetsbaarheid voor aanvallen ingeschakeld, 'Referentie stelen van het Windows-subsysteem van de lokale beveiligingsautoriteit (lsass.exe)' en ik krijg een groot aantal meldingen. Wat gebeurt er?

Een melding die door deze regel wordt gegenereerd, duidt niet noodzakelijkerwijs op schadelijke activiteiten; Deze regel is echter nog steeds nuttig voor het blokkeren van schadelijke activiteiten, omdat malware zich vaak richt op lsass.exe om illegale toegang tot accounts te krijgen. In het lsass.exe-proces worden gebruikersreferenties opgeslagen in het geheugen nadat een gebruiker zich heeft aangemeld. Windows gebruikt deze referenties om gebruikers te valideren en lokaal beveiligingsbeleid toe te passen.

Omdat veel legitieme processen gedurende een normale dag lsass.exe voor referenties aanroepen, kan deze regel vooral luidruchtig zijn. Als een bekende legitieme toepassing ervoor zorgt dat deze regel een overmatig aantal meldingen genereert, kunt u deze toevoegen aan de uitsluitingslijst. De meeste andere regels voor het verminderen van kwetsbaarheid voor aanvallen genereren een relatief kleiner aantal meldingen, in vergelijking met deze, omdat het aanroepen van lsass.exe typerend is voor de normale werking van veel toepassingen.

Is het een goed idee om naast LSA-beveiliging de regel 'Referentiediefstal van het Windows-subsysteem (lsass.exe)' in te schakelen?

Het inschakelen van deze regel biedt geen extra beveiliging als U ook LSA-beveiliging hebt ingeschakeld. Zowel de regel als de LSA-beveiliging werken op ongeveer dezelfde manier, dus beide tegelijk uitvoeren zou overbodig zijn. Soms kunt u echter geen LSA-beveiliging inschakelen. In dergelijke gevallen kunt u deze regel inschakelen om gelijkwaardige bescherming te bieden tegen malware die is gericht op lsass.exe.

Zie ook

- Overzicht van kwetsbaarheid voor aanvallen verminderen

- Regels voor het verminderen van kwetsbaarheid voor aanvallen evalueren

- Implementatie van regels voor het verminderen van kwetsbaarheid voor aanvallen Stap 3: Regels voor het verminderen van kwetsbaarheid voor aanvallen implementeren

- Regels voor het verminderen van aanvalsoppervlakken inschakelen

- Compatibiliteit van Microsoft Defender Antivirus met andere antivirus-/antimalware