Gedragsblokkering en -insluiting

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Platforms

- Windows

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Overzicht

Het huidige bedreigingslandschap wordt overspoeld door bestandsloze malware en die leeft van het land, zeer polymorfe bedreigingen die sneller muteren dan traditionele oplossingen kunnen bijhouden, en door mensen beheerde aanvallen die zich aanpassen aan wat kwaadwillenden vinden op gecompromitteerde apparaten. Traditionele beveiligingsoplossingen zijn niet voldoende om dergelijke aanvallen te stoppen; U hebt mogelijkheden voor kunstmatige intelligentie (AI) en ML (Device Learning) nodig, zoals gedragsblokkering en insluiting, die zijn opgenomen in Defender voor Eindpunt.

Gedragsblokkerings- en inperkingsmogelijkheden kunnen helpen bedreigingen te identificeren en te stoppen, op basis van hun gedrag en processtructuren, zelfs wanneer de bedreiging is uitgevoerd. Onderdelen en functies voor beveiliging van de volgende generatie, EDR en Defender voor Eindpunt werken samen in gedragsblokkerings- en inperkingsmogelijkheden.

Gedragsblokkerings- en insluitingsmogelijkheden werken met meerdere onderdelen en functies van Defender voor Eindpunt om aanvallen onmiddellijk te stoppen en te voorkomen dat aanvallen worden uitgevoerd.

Beveiliging van de volgende generatie (waaronder Microsoft Defender Antivirus) kan bedreigingen detecteren door gedrag te analyseren en bedreigingen te stoppen die zijn gestart.

Eindpuntdetectie en -respons (EDR) ontvangt beveiligingssignalen in uw netwerk, apparaten en kernelgedrag. Wanneer bedreigingen worden gedetecteerd, worden er waarschuwingen gemaakt. Meerdere waarschuwingen van hetzelfde type worden samengevoegd tot incidenten, waardoor uw beveiligingsteam gemakkelijker kan onderzoeken en reageren.

Defender voor Eindpunt heeft een breed scala aan optiek voor identiteiten, e-mail, gegevens en apps, naast de netwerk-, eindpunt- en kernelgedragssignalen die via EDR worden ontvangen. Defender voor Eindpunt, een onderdeel van Microsoft Defender XDR, verwerkt en correleert deze signalen, genereert detectiewaarschuwingen en verbindt gerelateerde waarschuwingen in incidenten.

Met deze mogelijkheden kunnen meer bedreigingen worden voorkomen of geblokkeerd, zelfs als ze worden uitgevoerd. Wanneer verdacht gedrag wordt gedetecteerd, wordt de bedreiging ingesloten, worden er waarschuwingen gemaakt en worden bedreigingen gestopt.

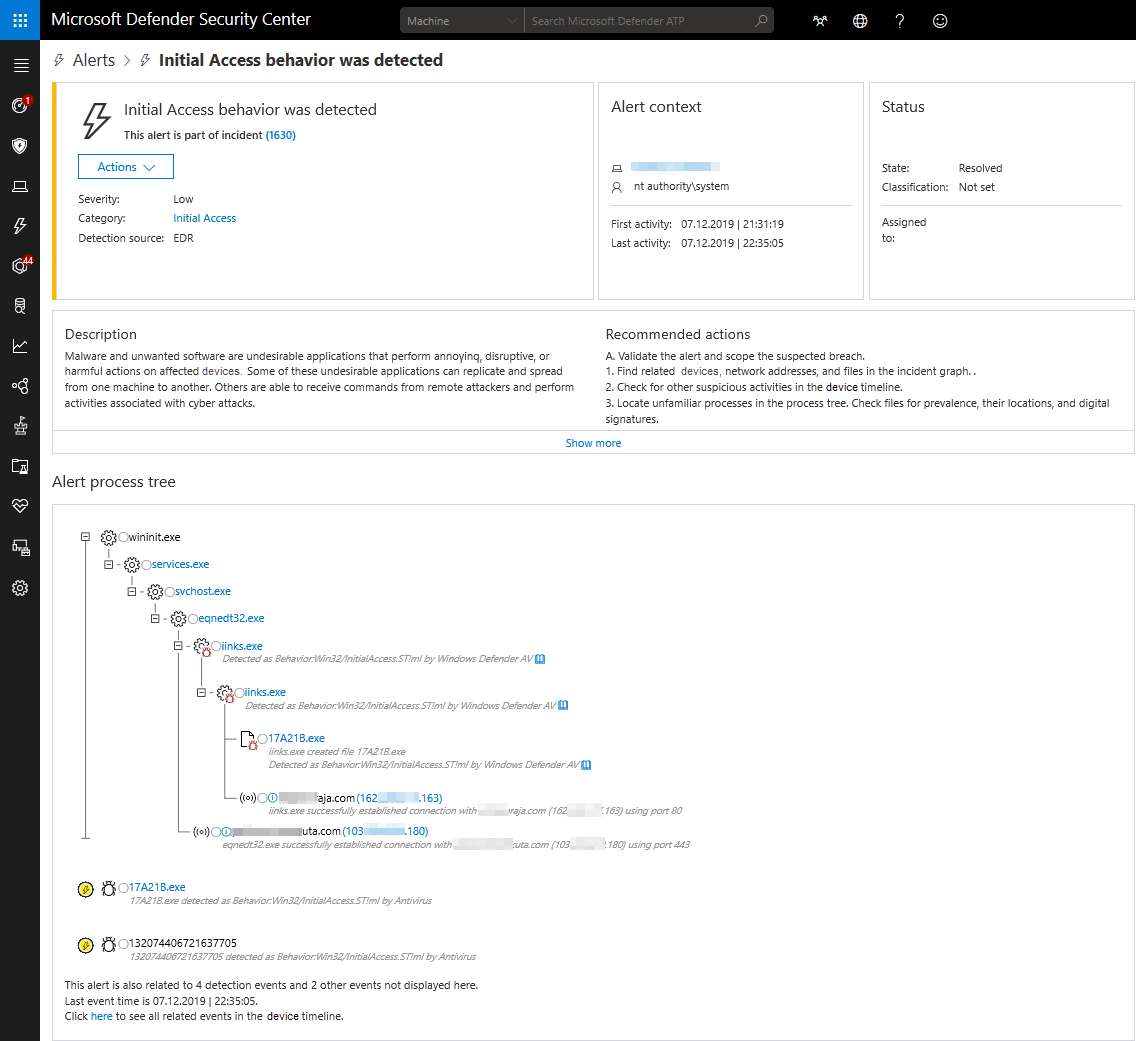

In de volgende afbeelding ziet u een voorbeeld van een waarschuwing die is geactiveerd door gedragsblokkering en insluitingsmogelijkheden:

Onderdelen van gedragsblokkering en insluiting

Regels voor het verminderen van kwetsbaarheid voor aanvallen op de client op de client Vooraf gedefinieerd veelvoorkomend aanvalsgedrag kan niet worden uitgevoerd volgens uw regels voor het verminderen van kwetsbaarheid voor aanvallen. Wanneer dergelijk gedrag wordt uitgevoerd, kunnen ze in Microsoft Defender XDR worden gezien als informatieve waarschuwingen. Regels voor het verminderen van kwetsbaarheid voor aanvallen zijn niet standaard ingeschakeld; configureert u uw beleid in de Microsoft Defender-portal.

Gedragsblokkering van client Bedreigingen op eindpunten worden gedetecteerd via machine learning en worden vervolgens automatisch geblokkeerd en hersteld. (Gedragsblokkering van client is standaard ingeschakeld.)

Feedback-lusblokkering (ook wel snelle beveiliging genoemd) Bedreigingsdetecties worden waargenomen via gedragsintelligentie. Bedreigingen worden gestopt en voorkomen dat ze worden uitgevoerd op andere eindpunten. (Feedback-lusblokkering is standaard ingeschakeld.)

Eindpuntdetectie en -respons (EDR) in blokmodus Schadelijke artefacten of gedragingen die worden waargenomen via beveiliging na inbreuk, worden geblokkeerd en opgenomen. EDR in de blokmodus werkt zelfs als Microsoft Defender Antivirus niet de primaire antivirusoplossing is. (EDR in de blokmodus is niet standaard ingeschakeld; u schakelt dit in op Microsoft Defender XDR.)

Verwacht meer op het gebied van gedragsblokkering en beheersing, aangezien Microsoft de functies en mogelijkheden voor bedreigingsbeveiliging blijft verbeteren. Als u wilt zien wat er nu wordt gepland en geïmplementeerd, gaat u naar de Microsoft 365-roadmap.

Voorbeelden van gedragsblokkering en insluiting in actie

Gedragsblokkering en insluitingsmogelijkheden hebben aanvallertechnieken geblokkeerd, zoals de volgende:

- Referentiedumping van LSASS

- Kruisprocesinjectie

- Uitholling van proces

- Gebruikersaccountbeheer omzeilen

- Manipulatie met antivirus (zoals uitschakelen of malware toevoegen als uitsluiting)

- Contact opnemen met Command and Control (C&C) om nettoladingen te downloaden

- Muntanalyse

- Wijziging van opstartrecord

- Pass-the-hash-aanvallen

- Installatie van basiscertificaat

- Misbruikpoging voor verschillende beveiligingsproblemen

Hieronder ziet u twee praktijkvoorbeelden van gedragsblokkering en inperking in actie.

Voorbeeld 1: aanval op referentiediefstal tegen 100 organisaties

Zoals beschreven in In hot achtervolging van ongrijpbare bedreigingen: blokkering op basis van AI-gebaseerd gedrag stopt aanvallen op hun sporen, is een aanval op referentiediefstal tegen 100 organisaties over de hele wereld gestopt door gedragsblokkeringen en inperkingsmogelijkheden. Spear-phishing-e-mailberichten die een lokdocument bevatten, zijn verzonden naar de betrokken organisaties. Als een geadresseerde de bijlage opende, kon een gerelateerd extern document code uitvoeren op het apparaat van de gebruiker en Lokibot-malware laden, die referenties stal, gestolen gegevens heeft geëxfiltreerd en wachtte op verdere instructies van een command-and-control-server.

Op gedrag gebaseerde apparaat learning-modellen in Defender voor Eindpunt hebben de technieken van de aanvaller op twee punten in de aanvalsketen gevangen en gestopt:

- De eerste beveiligingslaag heeft het misbruikgedrag gedetecteerd. Apparaat learning-classificaties in de cloud hebben de bedreiging correct geïdentificeerd en het clientapparaat onmiddellijk geïnstrueerd om de aanval te blokkeren.

- De tweede beveiligingslaag, die hielp bij het stoppen van gevallen waarin de aanval voorbij de eerste laag kwam, het uitholling van het proces detecteerde, dat proces stopte en de bijbehorende bestanden (zoals Lokibot) verwijderde.

Terwijl de aanval is gedetecteerd en gestopt, zijn waarschuwingen, zoals een 'eerste toegangswaarschuwing', geactiveerd en weergegeven in de Microsoft Defender-portal.

In dit voorbeeld ziet u hoe op gedrag gebaseerde apparaat learning-modellen in de cloud nieuwe beveiligingslagen tegen aanvallen toevoegen, zelfs nadat ze zijn gestart.

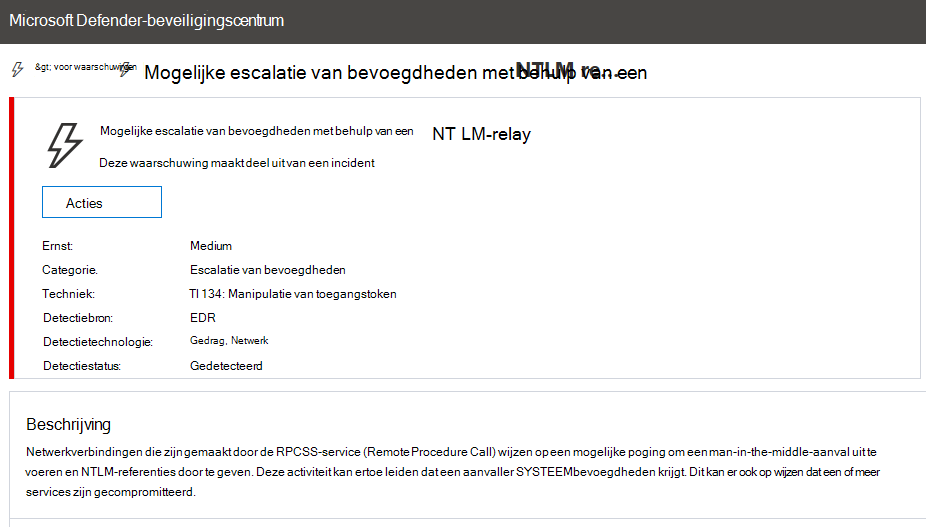

Voorbeeld 2: NTLM Relay - Juicy Potato-malwarevariant

Zoals beschreven in het recente blogbericht Gedragsblokkering en inperking: optica transformeren in beveiliging, heeft Defender voor Eindpunt in januari 2020 een escalatieactiviteit gedetecteerd op een apparaat in een organisatie. Er is een waarschuwing geactiveerd met de naam 'Mogelijke escalatie van bevoegdheden met behulp van NTLM Relay'.

De bedreiging bleek malware te zijn; het was een nieuwe, niet-gezien-voor-variant van een beruchte hacktool genaamd Juicy Potato, die door aanvallers wordt gebruikt om escalatie van bevoegdheden op een apparaat te krijgen.

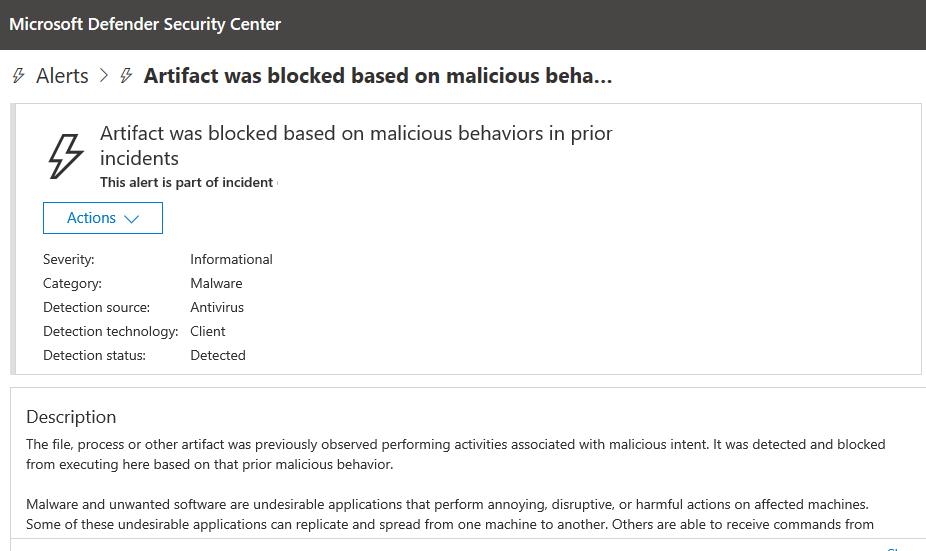

Enkele minuten nadat de waarschuwing is geactiveerd, is het bestand geanalyseerd en bevestigd dat het schadelijk is. Het proces is gestopt en geblokkeerd, zoals wordt weergegeven in de volgende afbeelding:

Een paar minuten nadat het artefact is geblokkeerd, zijn meerdere exemplaren van hetzelfde bestand op hetzelfde apparaat geblokkeerd, waardoor meer aanvallers of andere malware niet op het apparaat kunnen worden geïmplementeerd.

In dit voorbeeld ziet u dat met gedragsblokkerings- en inperkingsmogelijkheden bedreigingen automatisch worden gedetecteerd, ingesloten en geblokkeerd.

Tip

Als u op zoek bent naar informatie over antivirus voor andere platforms, raadpleegt u:

- Voorkeuren instellen voor Microsoft Defender voor Eindpunt in macOS

- Microsoft Defender voor Eindpunt op Mac

- macOS Antivirus-beleidsinstellingen voor Microsoft Defender Antivirus voor Intune

- Voorkeuren instellen voor Microsoft Defender voor Eindpunt in Linux

- Microsoft Defender voor Eindpunt op Linux

- Defender voor Eindpunt in Android-functies configureren

- Overzicht van Microsoft Defender voor Eindpunt op iOS

Volgende stappen

Tip

Wil je meer weten? Neem contact op met de Microsoft Security-community in onze Tech Community: Microsoft Defender for Endpoint Tech Community.