Cloudbeveiliging en voorbeeldinzending bij Microsoft Defender Antivirus

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender Antivirus

Platforms

Windows

macOS

Linux

Windows Server

Microsoft Defender Antivirus maakt gebruik van veel intelligente mechanismen voor het detecteren van malware. Een van de krachtigste mogelijkheden is de mogelijkheid om de kracht van de cloud toe te passen om malware te detecteren en snelle analyses uit te voeren. Cloudbeveiliging en automatische indiening van voorbeelden werken samen met Microsoft Defender Antivirus om bescherming te bieden tegen nieuwe en opkomende bedreigingen.

Als er een verdacht of schadelijk bestand wordt gedetecteerd, wordt een voorbeeld verzonden naar de cloudservice voor analyse, terwijl Het bestand wordt geblokkeerd door Microsoft Defender Antivirus. Zodra een bepaling is gemaakt, wat snel gebeurt, wordt het bestand vrijgegeven of geblokkeerd door Microsoft Defender Antivirus.

Dit artikel bevat een overzicht van cloudbeveiliging en het automatisch indienen van voorbeelden bij Microsoft Defender Antivirus. Zie Cloudbeveiliging en Microsoft Defender Antivirus voor meer informatie over cloudbeveiliging.

Hoe cloudbeveiliging en voorbeeldinzending samenwerken

Als u wilt begrijpen hoe cloudbeveiliging samenwerkt met het indienen van voorbeelden, kan het handig zijn om te begrijpen hoe Defender voor Eindpunt beschermt tegen bedreigingen. Microsoft Intelligent Security Graph bewaakt bedreigingsgegevens van een uitgebreid netwerk van sensoren. Microsoft biedt cloudgebaseerde machine learning-modellen die bestanden kunnen beoordelen op basis van signalen van de client en het enorme netwerk van sensoren en gegevens in de Intelligent Security Graph. Deze benadering biedt Defender voor Eindpunt de mogelijkheid om veel nooit eerder geziene bedreigingen te blokkeren.

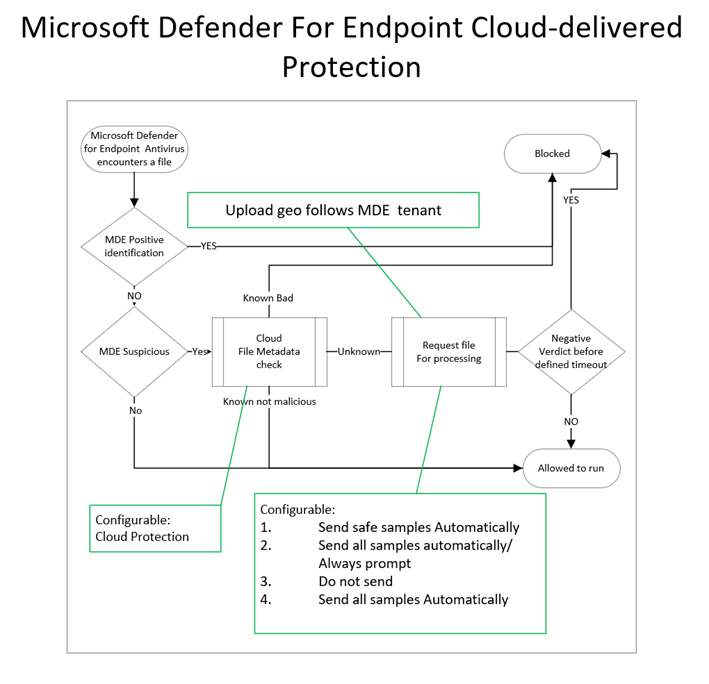

In de volgende afbeelding ziet u de stroom van cloudbeveiliging en het indienen van voorbeelden met Microsoft Defender Antivirus:

Microsoft Defender Antivirus en cloudbeveiliging blokkeren automatisch de meeste nieuwe, nooit eerder geziene bedreigingen op het eerste gezicht met behulp van de volgende methoden:

Lichtgewicht machine learning-modellen op basis van client, waardoor nieuwe en onbekende malware wordt geblokkeerd.

Lokale gedragsanalyse, het stoppen van aanvallen op basis van bestanden en aanvallen zonder bestanden.

Hoge precisie antivirus, het detecteren van algemene malware via algemene en heuristische technieken.

Geavanceerde cloudbeveiliging wordt geboden voor gevallen waarin Microsoft Defender Antivirus op het eindpunt meer informatie nodig heeft om de intentie van een verdacht bestand te verifiëren.

Als Microsoft Defender Antivirus geen duidelijke bepaling kan maken, worden bestandsmetagegevens verzonden naar de cloudbeveiligingsservice. Vaak binnen milliseconden kan de cloudbeveiligingsservice op basis van de metagegevens bepalen of het bestand schadelijk is of geen bedreiging vormt.

- De cloudquery van bestandsmetagegevens kan het resultaat zijn van gedrag, het kenmerk van het web of andere kenmerken waarbij geen duidelijk oordeel wordt bepaald.

- Er wordt een kleine nettolading met metagegevens verzonden, met als doel een oordeel te bereiken over malware of geen bedreiging. De metagegevens bevatten geen persoonlijk identificeerbare informatie (PII). Informatie, zoals bestandsnamen, worden gehasht.

- Kan synchroon of asynchroon zijn. Voor synchroon wordt het bestand pas geopend als de cloud een oordeel geeft. Voor asynchroon wordt het bestand geopend terwijl cloudbeveiliging de analyse uitvoert.

- Metagegevens kunnen PE-kenmerken, statische bestandskenmerken, dynamische en contextuele kenmerken en meer bevatten (zie Voorbeelden van metagegevens die naar de cloudbeveiligingsservice worden verzonden).

Nadat de metagegevens zijn onderzocht, kan microsoft Defender Antivirus-cloudbeveiliging niet tot een definitief oordeel komen, een voorbeeld van het bestand aanvragen voor verdere inspectie. Met deze aanvraag wordt de configuratie van de instellingen voor voorbeeldinzending uitgevoerd:

Veilige voorbeelden automatisch verzenden

- Veilige voorbeelden worden beschouwd als voorbeelden die doorgaans geen PII-gegevens bevatten, zoals: .bat, .scr, .dll, .exe.

- Als het bestand waarschijnlijk PII bevat, krijgt de gebruiker een aanvraag om het indienen van een bestandsvoorbeeld toe te staan.

- Deze optie is de standaardinstelling voor Windows, macOS en Linux.

Altijd vragen

- Indien geconfigureerd, wordt de gebruiker altijd om toestemming gevraagd voordat het bestand wordt verzonden

- Deze instelling is niet beschikbaar in macOS- en Linux-cloudbeveiliging

Alle voorbeelden automatisch verzenden

- Als deze is geconfigureerd, worden alle voorbeelden automatisch verzonden

- Als u wilt dat voorbeeldinzending macro's bevat die zijn ingesloten in Word-documenten, moet u 'Alle voorbeelden automatisch verzenden' kiezen

- Deze instelling is niet beschikbaar voor macOS-cloudbeveiliging

Niet verzenden

- Voorkomt 'blokkeren bij eerste detectie' op basis van bestandsvoorbeeldanalyse

- 'Niet verzenden' is het equivalent van de instelling 'Uitgeschakeld' in macOS-beleid en 'Geen' in Linux-beleid.

- Metagegevens worden verzonden voor detecties, zelfs wanneer het verzenden van voorbeelden is uitgeschakeld

Nadat bestanden zijn verzonden naar cloudbeveiliging, kunnen de ingediende bestanden worden gescand, ontplofd en verwerkt via machine learning-modellen voor big data-analyse om tot een oordeel te komen. Als u cloudbeveiliging uitschakelt, wordt analyse beperkt tot alleen wat de client kan bieden via lokale machine learning-modellen en vergelijkbare functies.

Belangrijk

Block at First Sight (BAFS) biedt ontplofing en analyse om te bepalen of een bestand of proces veilig is. BAFS kan het openen van een bestand tijdelijk uitstellen totdat een uitspraak is bereikt. Als u voorbeeldverzending uitschakelt, wordt BAFS ook uitgeschakeld en is bestandsanalyse beperkt tot alleen metagegevens. We raden u aan het inzenden van voorbeelden en BAFS ingeschakeld te houden. Zie Wat is 'blokkeren bij eerste zicht'? voor meer informatie.

Cloudbeveiligingsniveaus

Cloudbeveiliging is standaard ingeschakeld bij Microsoft Defender Antivirus. We raden u aan cloudbeveiliging ingeschakeld te houden, hoewel u het beveiligingsniveau voor uw organisatie kunt configureren. Zie Het cloudbeveiligingsniveau opgeven voor Microsoft Defender Antivirus.

Instellingen voor voorbeeldinzending

Naast het configureren van uw cloudbeveiligingsniveau, kunt u de instellingen voor het indienen van voorbeelden configureren. U kunt kiezen uit verschillende opties:

- Veilige voorbeelden automatisch verzenden (het standaardgedrag)

- Alle voorbeelden automatisch verzenden

- Geen voorbeelden verzenden

Tip

Het gebruik van de Send all samples automatically optie biedt betere beveiliging, omdat phishingaanvallen worden gebruikt voor een groot aantal initiële toegangsaanvallen.

Zie Cloudbeveiliging inschakelen bij Microsoft Defender Antivirus voor meer informatie over configuratieopties met Behulp van Intune, Configuration Manager, Groepsbeleid of PowerShell.

Voorbeelden van metagegevens die naar de cloudbeveiligingsservice worden verzonden

De volgende tabel bevat voorbeelden van metagegevens die zijn verzonden voor analyse door cloudbeveiliging:

| Type | Attribuut |

|---|---|

| Machinekenmerken | OS version Processor Security settings |

| Dynamische en contextuele kenmerken |

Proces en installatie ProcessName ParentProcess TriggeringSignature TriggeringFile Download IP and url HashedFullPath Vpath RealPath Parent/child relationships Gedrags Connection IPs System changes API calls Process injection Landinstelling Locale setting Geographical location |

| Kenmerken van statische bestanden |

Gedeeltelijke en volledige hashes ClusterHash Crc16 Ctph ExtendedKcrcs ImpHash Kcrc3n Lshash LsHashs PartialCrc1 PartialCrc2 PartialCrc3 Sha1 Sha256 Bestandseigenschappen FileName FileSize Gegevens van ondertekenaar AuthentiCodeHash Issuer IssuerHash Publisher Signer SignerHash |

Voorbeelden worden behandeld als klantgegevens

Voor het geval u zich afvraagt wat er gebeurt met voorbeeldinzendingen, behandelt Defender voor Eindpunt alle bestandsvoorbeelden als klantgegevens. Microsoft houdt rekening met zowel de geografische opties als de keuzes voor gegevensretentie die uw organisatie heeft geselecteerd bij het onboarden van Defender voor Eindpunt.

Daarnaast heeft Defender voor Eindpunt meerdere nalevingscertificeringen ontvangen, wat aantoont dat er nog steeds wordt voldaan aan een geavanceerde set nalevingscontroles:

- ISO 27001

- ISO 27018

- SOC I, II, III

- PCI

Zie de volgende hulpmiddelen voor meer informatie:

- Azure Compliance-aanbiedingen

- Service Trust Portal

- Gegevensopslag en privacy van Microsoft Defender voor Eindpunt

Andere scenario's voor het indienen van voorbeelden van bestanden

Er zijn nog twee scenario's waarin Defender voor Eindpunt een bestandsvoorbeeld aanvraagt dat niet is gerelateerd aan de cloudbeveiliging bij Microsoft Defender Antivirus. Deze scenario's worden beschreven in de volgende tabel:

| Scenario | Omschrijving |

|---|---|

| Handmatige voorbeeldverzameling van bestanden in de Microsoft Defender-portal | Wanneer u apparaten onboardt voor Defender voor Eindpunt, kunt u instellingen configureren voor eindpuntdetectie en -respons (EDR). Er is bijvoorbeeld een instelling voor het inschakelen van voorbeeldverzamelingen vanaf het apparaat, die gemakkelijk kan worden verward met de instellingen voor voorbeeldverzending die in dit artikel worden beschreven. De EDR-instelling beheert het verzamelen van bestandsvoorbeelden van apparaten wanneer dit wordt aangevraagd via de Microsoft Defender-portal en is onderworpen aan de rollen en machtigingen die al zijn ingesteld. Met deze instelling kan het verzamelen van bestanden vanaf het eindpunt worden toegestaan of geblokkeerd voor functies zoals diepgaande analyse in de Microsoft Defender-portal. Als deze instelling niet is geconfigureerd, is de standaardinstelling het inschakelen van voorbeeldverzameling. Meer informatie over configuratie-instellingen voor Defender voor Eindpunt, zie: Onboarding tools and methods for Windows 10 devices in Defender for Endpoint (Hulpprogramma's en methoden voor onboarding voor Windows 10-apparaten in Defender voor Eindpunt) |

| Geautomatiseerde analyse van onderzoeks- en antwoordinhoud | Wanneer geautomatiseerde onderzoeken worden uitgevoerd op apparaten (wanneer deze zijn geconfigureerd om automatisch te worden uitgevoerd als reactie op een waarschuwing of handmatig), kunnen bestanden die als verdacht worden geïdentificeerd, worden verzameld van de eindpunten voor verdere inspectie. Indien nodig kan de functie bestandsinhoudsanalyse voor geautomatiseerde onderzoeken worden uitgeschakeld in de Microsoft Defender-portal. De namen van de bestandsextensies kunnen ook worden gewijzigd om extensies toe te voegen of te verwijderen voor andere bestandstypen die automatisch worden verzonden tijdens een geautomatiseerd onderzoek. Zie Automation-bestandsuploads beheren voor meer informatie. |

Tip

Als u op zoek bent naar informatie over antivirus voor andere platforms, raadpleegt u:

- Voorkeuren instellen voor Microsoft Defender voor Eindpunt in macOS

- Microsoft Defender voor Eindpunt op Mac

- macOS Antivirus-beleidsinstellingen voor Microsoft Defender Antivirus voor Intune

- Voorkeuren instellen voor Microsoft Defender voor Eindpunt in Linux

- Microsoft Defender voor Eindpunt op Linux

- Defender voor Eindpunt in Android-functies configureren

- Microsoft Defender voor Eindpunt in iOS-functies configureren

Zie ook

Overzicht van beveiliging van de volgende generatie

Herstel configureren voor Detecties van Microsoft Defender Antivirus.

Tip

Wil je meer weten? Neem contact op met de Microsoft Security-community in onze Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor