Hoe geautomatiseerd onderzoek en respons werken in Microsoft Defender voor Office 365

Tip

Wist u dat u de functies in Microsoft Defender voor Office 365 Abonnement 2 gratis kunt uitproberen? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

Wanneer beveiligingswaarschuwingen worden geactiveerd, is het aan uw beveiligingsteam om deze waarschuwingen te bekijken en stappen te ondernemen om uw organisatie te beschermen. Soms kunnen beveiligingsteams zich overweldigd voelen door het aantal waarschuwingen dat wordt geactiveerd. Mogelijkheden voor geautomatiseerd onderzoek en respons (AIR) in Microsoft Defender voor Office 365 kunnen helpen.

AIR stelt uw beveiligingsteam in staat efficiënter en effectiever te werken. AIR-mogelijkheden omvatten geautomatiseerde onderzoeksprocessen als reactie op bekende bedreigingen die momenteel bestaan. De juiste herstelacties wachten op goedkeuring, zodat uw beveiligingsteam kan reageren op gedetecteerde bedreigingen.

In dit artikel wordt beschreven hoe AIR werkt via verschillende voorbeelden. Wanneer u klaar bent om aan de slag te gaan met AIR, raadpleegt u Automatisch bedreigingen onderzoeken en erop reageren.

- Voorbeeld 1: met een door de gebruiker gerapporteerde phish-bericht wordt een playbook voor onderzoek gestart

- Voorbeeld 2: een beveiligingsbeheerder activeert een onderzoek vanuit Threat Explorer

- Voorbeeld 3: Een beveiligingsteam integreert AIR met hun SIEM met behulp van de Office 365 Management Activity API

Stel dat een gebruiker in uw organisatie een e-mail ontvangt die volgens hem of haar een phishingpoging is. De gebruiker, getraind om dergelijke berichten te rapporteren, gebruikt de invoegtoepassingEn Microsoft Report Message of Report Phishing om deze naar Microsoft te verzenden voor analyse. De inzending wordt ook verzonden naar uw systeem en is zichtbaar in Explorer in de weergave Inzendingen (voorheen aangeduid als de door de gebruiker gerapporteerde weergave). Bovendien activeert het door de gebruiker gerapporteerde bericht nu een systeemgebaseerde informatieve waarschuwing, waarmee het playbook voor onderzoek automatisch wordt gestart.

Tijdens de basisonderzoeksfase worden verschillende aspecten van de e-mail beoordeeld. Deze aspecten omvatten:

- Een bepaling over welk type bedreiging het kan zijn;

- Wie stuurde het;

- waar het e-mailbericht vandaan is verzonden (infrastructuur verzenden);

- Of andere exemplaren van de e-mail zijn bezorgd of geblokkeerd;

- Een evaluatie van onze analisten;

- Of het e-mailbericht is gekoppeld aan bekende campagnes;

- en meer.

Nadat het hoofdonderzoek is voltooid, biedt het playbook een lijst met aanbevolen acties die moeten worden uitgevoerd op het oorspronkelijke e-mailbericht en de entiteiten die eraan zijn gekoppeld (bijvoorbeeld bestanden, URL's en geadresseerden).

Vervolgens worden verschillende stappen voor bedreigingsonderzoek en opsporing uitgevoerd:

- Vergelijkbare e-mailberichten worden geïdentificeerd via zoekopdrachten in e-mailclusters.

- Het signaal wordt gedeeld met andere platforms, zoals Microsoft Defender voor Eindpunt.

- Er wordt bepaald of gebruikers door schadelijke koppelingen in verdachte e-mailberichten hebben geklikt.

- Er wordt gecontroleerd op Exchange Online Protection (EOP) en Microsoft Defender voor Office 365 om te zien of er andere vergelijkbare berichten zijn gerapporteerd door gebruikers.

- Er wordt een controle uitgevoerd om te zien of een gebruiker is gehackt. Deze controle maakt gebruik van signalen in Office 365, Microsoft Defender for Cloud Apps en Microsoft Entra ID, en correleren eventuele gerelateerde afwijkingen van gebruikersactiviteit.

Tijdens de opsporingsfase worden risico's en bedreigingen toegewezen aan verschillende opsporingsstappen.

Herstel is de laatste fase van het playbook. In deze fase worden herstelstappen ondernomen op basis van de onderzoek- en opsporingsfasen.

Naast geautomatiseerde onderzoeken die worden geactiveerd door een waarschuwing, kan het beveiligingsteam van uw organisatie een geautomatiseerd onderzoek activeren vanuit een weergave in Threat Explorer. Met dit onderzoek wordt ook een waarschuwing gegenereerd, zodat Microsoft Defender XDR incidenten en externe SIEM-hulpprogramma's kunnen zien dat dit onderzoek is geactiveerd.

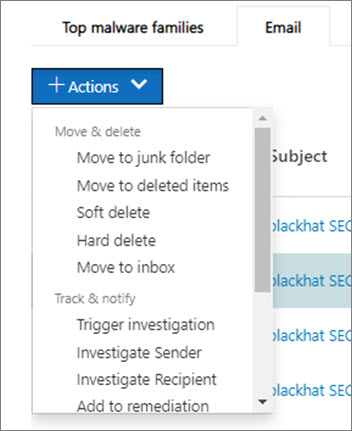

Stel dat u de weergave Malware in Explorer gebruikt. Met behulp van de tabbladen onder de grafiek selecteert u het tabblad Email. Als u een of meer items in de lijst selecteert, wordt de knop + Acties geactiveerd.

In het menu Acties kunt u Onderzoek activeren selecteren.

Net als bij playbooks die worden geactiveerd door een waarschuwing, omvatten automatische onderzoeken die worden geactiveerd vanuit een weergave in Explorer een hoofdonderzoek, stappen voor het identificeren en correleren van bedreigingen en aanbevolen acties om deze bedreigingen te beperken.

Voorbeeld: een beveiligingsteam integreert AIR met hun SIEM met behulp van de Office 365 Management Activity API

AIR-mogelijkheden in Microsoft Defender voor Office 365 omvatten rapporten & details die beveiligingsteams kunnen gebruiken om bedreigingen te bewaken en aan te pakken. Maar u kunt air-mogelijkheden ook integreren met andere oplossingen. Voorbeelden zijn een SIEM-systeem (Security Information and Event Management), een case management-systeem of een aangepaste rapportageoplossing. Dit soort integraties kan worden uitgevoerd met behulp van de Office 365 Management Activity-API.

Onlangs heeft een organisatie bijvoorbeeld een manier ingesteld voor hun beveiligingsteam om door de gebruiker gerapporteerde phish-waarschuwingen te bekijken die al door AIR zijn verwerkt. Hun oplossing integreert relevante waarschuwingen met de SIEM-server van de organisatie en hun casebeheersysteem. De oplossing vermindert het aantal fout-positieven aanzienlijk, zodat hun beveiligingsteam zich kan concentreren op echte bedreigingen. Zie de Tech Community-blog: De effectiviteit van uw SOC verbeteren met Microsoft Defender voor Office 365 en de O365 Management-API voor meer informatie over deze aangepaste oplossing.