Antiphishingbeleid configureren in Microsoft Defender voor Office 365

Tip

Wist u dat u de functies in Microsoft Defender XDR gratis kunt uitproberen voor Office 365 Abonnement 2? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

In organisaties met Microsoft Defender voor Office 365 biedt antiphishingbeleid de volgende soorten beveiliging:

- Dezelfde bescherming tegen adresvervalsing die beschikbaar is in Exchange Online Protection (EOP). Zie Instellingen voor adresvervalsing voor meer informatie.

- Anti-imitatiebeveiliging tegen andere soorten phishingaanvallen. Zie voor meer informatie Exclusieve instellingen in anti-phishingbeleid in Microsoft Defender voor Office 365.

Het standaard antiphishingbeleid is automatisch van toepassing op alle geadresseerden. Voor meer granulariteit kunt u ook aangepast antiphishingbeleid maken dat van toepassing is op specifieke gebruikers, groepen of domeinen in uw organisatie.

U configureert antiphishingbeleid in de Microsoft Defender-portal of in Exchange Online PowerShell.

Zie Antiphishingbeleid in EOP configureren voor antiphishingbeleidsprocedures in organisaties zonder Defender voor Office 365.

Wat moet u weten voordat u begint?

U opent de Microsoft Defender portal op https://security.microsoft.com. Als u rechtstreeks naar de pagina Antiphishing wilt gaan, gebruikt u https://security.microsoft.com/antiphishing.

Zie Verbinding maken met Exchange Online PowerShell als u verbinding wilt maken met Exchange Online PowerShell.

Aan u moeten machtigingen zijn toegewezen voordat u de procedures in dit artikel kunt uitvoeren. U beschikt tevens over de volgende opties:

Microsoft Defender XDR Op rollen gebaseerd toegangsbeheer (RBAC) (Als Email & samenwerking>Defender voor Office 365 machtigingen actief zijn

. Is alleen van invloed op de Defender-portal, niet op PowerShell: Autorisatie en instellingen/Beveiligingsinstellingen/Basisbeveiligingsinstellingen (beheren) of Autorisatie en instellingen/Beveiligingsinstellingen/Kernbeveiligingsinstellingen (lezen).

. Is alleen van invloed op de Defender-portal, niet op PowerShell: Autorisatie en instellingen/Beveiligingsinstellingen/Basisbeveiligingsinstellingen (beheren) of Autorisatie en instellingen/Beveiligingsinstellingen/Kernbeveiligingsinstellingen (lezen).-

- Beleid toevoegen, wijzigen en verwijderen: lidmaatschap van de rolgroepen Organisatiebeheer of Beveiligingsbeheerder .

- Alleen-lezentoegang tot beleid: lidmaatschap van de rolgroepen Globale lezer, Beveiligingslezer of Alleen-weergeven organisatiebeheer .

Microsoft Entra machtigingen: lidmaatschap van de rollen Globale beheerder*, Beveiligingsbeheerder, Globale lezer of Beveiligingslezer geeft gebruikers de vereiste machtigingen en machtigingen voor andere functies in Microsoft 365.

Belangrijk

* Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Het gebruik van accounts met lagere machtigingen helpt de beveiliging voor uw organisatie te verbeteren. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Zie Antiphishingbeleid in Defender voor Office 365-instellingen voor onze aanbevolen instellingen voor antiphishingbeleid in Defender voor Office 365.

Tip

Instellingen in het standaard- of aangepaste antiphishingbeleid worden genegeerd als een ontvanger ook is opgenomen in het standaard- of strikt vooraf ingestelde beveiligingsbeleid. Zie Volgorde en prioriteit van e-mailbeveiliging voor meer informatie.

Het kan maximaal 30 minuten duren voordat een nieuw of bijgewerkt beleid wordt toegepast.

De Microsoft Defender-portal gebruiken om antiphishingbeleid te maken

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Email & Samenwerkingsbeleid>& Regels>Bedreigingsbeleid>Antiphishing in de sectie Beleid. Als u rechtstreeks naar de pagina Antiphishing wilt gaan, gebruikt u https://security.microsoft.com/antiphishing.

Selecteer op de pagina Antiphishing de optie

Maken om de nieuwe wizard antiphishingbeleid te openen.

Maken om de nieuwe wizard antiphishingbeleid te openen.Configureer deze instellingen op de pagina Beleidsnaam :

- Naam: een unieke beschrijvende naam voor het beleid.

- Beschrijving: voer een optionele beschrijving in voor het beleid.

Wanneer u klaar bent op de pagina Beleidsnaam , selecteert u Volgende.

Identificeer op de pagina Gebruikers, groepen en domeinen de interne geadresseerden waarop het beleid van toepassing is (voorwaarden voor geadresseerden):

- Gebruikers: de opgegeven postvakken, e-mailgebruikers or e-mailcontactpersonen.

-

Groepen:

- Leden van de opgegeven distributiegroepen of beveiligingsgroepen met e-mail (dynamische distributiegroepen worden niet ondersteund).

- De opgegeven Microsoft 365 Groepen.

- Domeinen: alle geadresseerden in de organisatie met een primair e-mailadres in het opgegeven geaccepteerde domein.

Klik in het juiste vak, begin een waarde te typen en selecteer de gewenste waarde in de resultaten. Herhaal deze stap zo vaak als nodig is. Als u een bestaande waarde wilt verwijderen, selecteert u

naast de waarde.

naast de waarde.Voor gebruikers of groepen kunt u de meeste id's (naam, weergavenaam, alias, e-mailadres, accountnaam, enzovoort) gebruiken, maar de bijbehorende weergavenaam wordt weergegeven in de resultaten. Voor gebruikers of groepen voert u zelf een sterretje (*) in om alle beschikbare waarden te zien.

U kunt een voorwaarde slechts één keer gebruiken, maar de voorwaarde kan meerdere waarden bevatten:

Meerdere waarden van dezelfde voorwaarde gebruiken OF-logica (bijvoorbeeld <geadresseerde1> of <geadresseerde2>). Als de ontvanger overeenkomt met een van de opgegeven waarden, wordt het beleid daarop toegepast.

Verschillende typen voorwaarden gebruiken AND-logica. De geadresseerde moet voldoen aan alle opgegeven voorwaarden om het beleid op hen toe te passen. U configureert bijvoorbeeld een voorwaarde met de volgende waarden:

- Gebruikers:

romain@contoso.com - Groepen: Leidinggevenden

Het beleid wordt alleen toegepast

romain@contoso.comals hij ook lid is van de groep Leidinggevenden. Anders wordt het beleid niet op hem toegepast.- Gebruikers:

Deze gebruikers, groepen en domeinen uitsluiten: als u uitzonderingen wilt toevoegen voor de interne ontvangers op wie het beleid van toepassing is (uitzonderingen op ontvangers), selecteert u deze optie en configureert u de uitzonderingen.

U kunt een uitzondering slechts één keer gebruiken, maar de uitzondering kan meerdere waarden bevatten:

- Meerdere waarden van dezelfde uitzondering gebruiken OR-logica (bijvoorbeeld <geadresseerde1> of <geadresseerde2>). Als de ontvanger overeenkomt met een van de opgegeven waarden, wordt het beleid niet op deze waarden toegepast.

- Verschillende soorten uitzonderingen gebruiken OR-logica (bijvoorbeeld <ontvanger1> of <lid van groep1> of <lid van domein1>). Als de ontvanger overeenkomt met een van de opgegeven uitzonderingswaarden, wordt het beleid hierop niet toegepast.

Wanneer u klaar bent op de pagina Gebruikers, groepen en domeinen , selecteert u Volgende.

Configureer op de pagina Phishingdrempel &-beveiliging de volgende instellingen:

Drempelwaarde voor phishing-e-mail: gebruik de schuifregelaar om een van de volgende waarden te selecteren:

- 1 - Standaard (dit is de standaardwaarde.)

- 2 - Agressief

- 3 - Agressiever

- 4 - Meest agressief

Zie Geavanceerde drempelwaarden voor phishing in antiphishingbeleid in Microsoft Defender voor Office 365 voor meer informatie over deze instelling.

Imitatie: deze instellingen zijn voorwaarden voor het beleid waarmee specifieke afzenders worden geïdentificeerd waarnaar moet worden gezocht (afzonderlijk of per domein) in het Van-adres van binnenkomende berichten. Zie Imitatie-instellingen in antiphishingbeleid in Microsoft Defender voor Office 365 voor meer informatie.

Gebruikers inschakelen om te beveiligen: deze instelling is niet standaard geselecteerd. Als u beveiliging tegen imitatie van gebruikers wilt inschakelen, schakelt u het selectievakje in en selecteert u vervolgens de koppeling Afzender(s) beheren (nn). U identificeert de actie voor detecties van gebruikersimitatie op de volgende pagina.

U identificeert de interne en externe afzenders die moeten worden beveiligd door de combinatie van hun weergavenaam en e-mailadres.

Selecteer

Gebruiker toevoegen. Voer in de flyout Gebruiker toevoegen die wordt geopend de volgende stappen uit:

Gebruiker toevoegen. Voer in de flyout Gebruiker toevoegen die wordt geopend de volgende stappen uit:Interne gebruikers: klik in het vak Een geldig e-mailadres toevoegen of typ het e-mailadres van de gebruiker. Selecteer het e-mailadres in de vervolgkeuzelijst Voorgestelde contactpersonen die wordt weergegeven. De weergavenaam van de gebruiker wordt toegevoegd aan het vak Een naam toevoegen (die u kunt wijzigen). Wanneer u klaar bent met het selecteren van de gebruiker, selecteert u Toevoegen.

Externe gebruikers: typ het volledige e-mailadres van de externe gebruiker in het vak Een geldig e-mailadres toevoegen en selecteer vervolgens het e-mailadres in de vervolgkeuzelijst Voorgestelde contactpersonen die wordt weergegeven. Het e-mailadres wordt ook toegevoegd in het vak Een naam toevoegen (dat u kunt wijzigen in een weergavenaam).

De gebruikers die u hebt toegevoegd, worden weergegeven in de flyout Gebruiker toevoegen op naam en Email adres. Als u een gebruiker wilt verwijderen, selecteert u

naast de vermelding.

naast de vermelding.Wanneer u klaar bent met de flyout Gebruiker toevoegen , selecteert u Toevoegen.

In de flyout Afzenders beheren voor imitatiebeveiliging worden de gebruikers die u hebt geselecteerd weergegeven op weergavenaam en e-mailadres van afzender.

Als u de lijst met vermeldingen wilt wijzigen van normale in compacte afstand, selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u  vervolgens Lijst comprimeren.

vervolgens Lijst comprimeren.Gebruik het

vak Zoeken om vermeldingen in de flyout te zoeken.

vak Zoeken om vermeldingen in de flyout te zoeken.Als u vermeldingen wilt toevoegen, selecteert u

Gebruiker toevoegen en herhaalt u de vorige stappen.

Gebruiker toevoegen en herhaalt u de vorige stappen.Voer een van de volgende stappen uit om vermeldingen te verwijderen:

- Selecteer een of meer vermeldingen door het ronde selectievakje in te schakelen dat wordt weergegeven in het lege gebied naast de waarde van de weergavenaam.

- Selecteer alle vermeldingen tegelijk door het ronde selectievakje in te schakelen dat wordt weergegeven in het lege gebied naast de kolomkop Weergavenaam .

Wanneer u klaar bent met de flyout Afzenders beheren voor imitatiebeveiliging , selecteert u Gereed om terug te keren naar de pagina Phishingdrempel &-beveiliging .

Opmerking

U kunt in elk antiphishingbeleid maximaal 350 gebruikers opgeven voor bescherming tegen gebruikersimitatie.

Beveiliging tegen imitatie van gebruikers werkt niet als de afzender en geadresseerde eerder via e-mail hebben gecommuniceerd. Als de afzender en geadresseerde nooit via e-mail hebben gecommuniceerd, kan het bericht worden geïdentificeerd als een imitatiepoging.

Mogelijk krijgt u de fout 'Het e-mailadres bestaat al' als u probeert een gebruiker toe te voegen aan beveiliging tegen gebruikersimitatie wanneer dat e-mailadres al is opgegeven voor gebruikersimitatiebeveiliging in een ander antiphishingbeleid. Deze fout treedt alleen op in de Defender-portal. U krijgt de fout niet als u de bijbehorende parameter TargetedUsersToProtect gebruikt in de cmdlets New-AntiPhishPolicy of Set-AntiPhishPolicy in Exchange Online PowerShell.

Domeinen voor beveiliging inschakelen: deze instelling is niet standaard geselecteerd. Als u beveiliging voor domeinimitatie wilt inschakelen, schakelt u het selectievakje in en configureert u een of beide van de volgende instellingen die worden weergegeven. U identificeert de actie voor domeinimitatiedetecties op de volgende pagina.

De domeinen opnemen die ik bezit: als u deze instelling wilt inschakelen, schakelt u het selectievakje in. Als u de domeinen wilt weergeven die u bezit, selecteert u Mijn domeinen weergeven.

Aangepaste domeinen opnemen: als u deze instelling wilt inschakelen, schakelt u het selectievakje in en selecteert u vervolgens de koppeling Aangepaste domeinen beheren (nn). Voer de volgende stappen uit in de flyout Aangepaste domeinen voor imitatiebeveiliging beheren die wordt geopend:

Selecteer

Domeinen toevoegen.

Domeinen toevoegen.Klik in de flyout Aangepaste domeinen toevoegen die wordt weergegeven in het vak Domein , voer een domeinwaarde in en selecteer vervolgens de waarde die onder het vak wordt weergegeven. Herhaal deze stap zo vaak als nodig is.

De domeinen die u hebt toegevoegd, worden weergegeven in de flyout Aangepaste domeinen toevoegen . Als u het domein wilt verwijderen, selecteert u

naast de waarde.

naast de waarde.Wanneer u klaar bent met de flyout Aangepaste domeinen toevoegen , selecteert u Domeinen toevoegen

In de flyout Aangepaste domeinen voor imitatiebeveiliging beheren worden de domeinen weergegeven die u hebt ingevoerd.

Als u de lijst met vermeldingen wilt wijzigen van normale in compacte afstand, selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u  vervolgens Lijst comprimeren.

vervolgens Lijst comprimeren.Gebruik het

vak Zoeken om vermeldingen in de flyout te zoeken.

vak Zoeken om vermeldingen in de flyout te zoeken.Als u vermeldingen wilt toevoegen, selecteert u

Domeinen toevoegen en herhaalt u de vorige stappen.

Domeinen toevoegen en herhaalt u de vorige stappen.Voer een van de volgende stappen uit om vermeldingen te verwijderen:

- Selecteer een of meer vermeldingen door het ronde selectievakje in te schakelen dat wordt weergegeven in het lege gebied naast de domeinwaarde.

- Selecteer alle vermeldingen tegelijk door het ronde selectievakje in te schakelen dat wordt weergegeven in het lege gebied naast de kolomkop Domeinen .

Wanneer u klaar bent met de flyout Aangepaste domeinen voor imitatiebeveiliging beheren , selecteert u Gereed om terug te keren naar de pagina Phishingdrempel &-beveiliging .

Vertrouwde afzenders en domeinen toevoegen: geef uitzonderingen voor imitatiebeveiliging op voor het beleid door Vertrouwde afzenders en domeinen beheren (nn) te selecteren. In de flyout Aangepaste domeinen voor imitatiebeveiliging beheren die wordt geopend, voert u afzenders in op het tabblad Afzender en domeinen op het tabblad Domein .

Opmerking

Het maximum aantal vertrouwde afzenders en domeinvermeldingen is 1024.

Tabblad Afzender : selecteer

Afzenders toevoegen.

Afzenders toevoegen.Voer in de flyout Vertrouwde afzenders toevoegen die wordt geopend een e-mailadres in het vak Een geldig e-mailadres toevoegen in en selecteer vervolgens Toevoegen. Herhaal deze stap zo vaak als nodig is. Als u een bestaande vermelding wilt verwijderen, selecteert u

de vermelding.

de vermelding.Wanneer u klaar bent met de flyout Vertrouwde afzenders toevoegen , selecteert u Toevoegen.

Op het tabblad Afzender worden de ingevoerde afzenders weergegeven.

Als u de lijst met vermeldingen wilt wijzigen van normale in compacte afstand, selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u  vervolgens Lijst comprimeren.

vervolgens Lijst comprimeren.Gebruik het

vak Zoeken om vermeldingen in de flyout te zoeken.

vak Zoeken om vermeldingen in de flyout te zoeken.Als u vermeldingen wilt toevoegen, selecteert u

Afzenders toevoegen en herhaalt u de vorige stappen.

Afzenders toevoegen en herhaalt u de vorige stappen.Voer een van de volgende stappen uit om vermeldingen te verwijderen:

- Selecteer een of meer vermeldingen door het ronde selectievakje in te schakelen dat wordt weergegeven in het lege gebied naast de waarde van de afzender.

- Selecteer alle vermeldingen tegelijk door het ronde selectievakje in te schakelen dat wordt weergegeven in het lege gebied naast de kolomkop Afzender .

Wanneer u klaar bent op het tabblad Afzender van de flyout Aangepaste domeinen beheren voor imitatiebeveiliging , selecteert u het tabblad Domein om domeinen toe te voegen of selecteert u Gereed om terug te keren naar de pagina Phishingdrempel &-beveiliging .

Tip

Als Microsoft 365-systeemberichten van de volgende afzenders worden geïdentificeerd als imitatiepogingen, kunt u de afzenders toevoegen aan de lijst met vertrouwde afzenders:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.comnoreply@planner.office365.com

Tabblad Domein : selecteer

Domeinen toevoegen. Voer in de flyout Vertrouwde domeinen toevoegen die wordt geopend domein in het vak Domein in en selecteer vervolgens het domein in de vervolgkeuzelijst dat wordt weergegeven. Herhaal deze stap zo vaak als nodig is. Als u een bestaande vermelding wilt verwijderen, selecteert u

Domeinen toevoegen. Voer in de flyout Vertrouwde domeinen toevoegen die wordt geopend domein in het vak Domein in en selecteer vervolgens het domein in de vervolgkeuzelijst dat wordt weergegeven. Herhaal deze stap zo vaak als nodig is. Als u een bestaande vermelding wilt verwijderen, selecteert u  de vermelding.

de vermelding.Wanneer u klaar bent met de flyout Vertrouwde domeinen toevoegen , selecteert u Domeinen toevoegen.

Op het tabblad Domein worden de domeinen die u hebt toegevoegd nu weergegeven.

Als u de lijst met vermeldingen wilt wijzigen van normale in compacte afstand, selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u  vervolgens Lijst comprimeren.

vervolgens Lijst comprimeren.Gebruik het

vak Zoeken om vermeldingen op het tabblad te zoeken.

vak Zoeken om vermeldingen op het tabblad te zoeken.Als u vermeldingen wilt toevoegen, selecteert u

Domeinen toevoegen en herhaalt u de vorige stappen.

Domeinen toevoegen en herhaalt u de vorige stappen.Voer een van de volgende stappen uit om vermeldingen te verwijderen:

- Selecteer een of meer vermeldingen door het ronde selectievakje in te schakelen dat wordt weergegeven in het lege gebied naast de domeinwaarde.

- Selecteer alle vermeldingen tegelijk door het ronde selectievakje in te schakelen dat wordt weergegeven in het lege gebied naast de kolomkop Domein .

Wanneer u klaar bent op het tabblad Domein van de flyout Aangepaste domeinen beheren voor imitatiebeveiliging , selecteert u het tabblad Afzender om afzenders toe te voegen of selecteert u Gereed om terug te keren naar de pagina Phishingdrempel &-beveiliging .

Opmerking

Vertrouwde domeinvermeldingen bevatten geen subdomeinen van het opgegeven domein. U moet een vermelding toevoegen voor elk subdomein.

Wanneer u klaar bent met de flyout Aangepaste domeinen voor imitatiebeveiliging beheren , selecteert u Gereedom terug te keren naar de pagina Phishingdrempel &-beveiliging .

Postvakintelligentie inschakelen: deze instelling is standaard geselecteerd en u wordt aangeraden deze ingeschakeld te laten. Als u postvakintelligentie wilt uitschakelen, schakelt u het selectievakje uit.

Intelligentie inschakelen voor imitatiebeveiliging: deze instelling is alleen beschikbaar als Postvakintelligentie inschakelen is geselecteerd. Met deze instelling kan postvakinformatie actie ondernemen op berichten die zijn geïdentificeerd als imitatiepogingen. U geeft op de volgende pagina de actie op die moet worden uitgevoerd voor detecties van postvakinformatie.

Opmerking

Beveiliging van postvakinformatie werkt niet als de afzender en ontvanger eerder via e-mail hebben gecommuniceerd. Als de afzender en geadresseerde nooit via e-mail hebben gecommuniceerd, kan het bericht worden geïdentificeerd als een imitatiepoging door postvakinformatie.

Schakel het selectievakje in om beveiliging van postvakinformatie in te schakelen. U geeft op de volgende pagina de actie op voor detecties van postvakinformatie.

Sectie Adresvervalsing : gebruik het selectievakje Spoof intelligence inschakelen om spoof intelligence in of uit te schakelen. Deze instelling is standaard geselecteerd en we raden u aan deze ingeschakeld te laten. U geeft op de volgende pagina de actie op die moet worden uitgevoerd op berichten van geblokkeerde vervalste afzenders.

Als u spoof intelligence wilt uitschakelen, schakelt u het selectievakje uit.

Opmerking

U hoeft spoof intelligence niet uit te schakelen als uw MX-record niet verwijst naar Microsoft 365; schakelt u in plaats hiervan Uitgebreid filteren voor connectors in. Zie Verbeterde filtering voor connectors in Exchange Online voor instructies.

Wanneer u klaar bent met de pagina Phishingdrempel & beveiliging , selecteert u Volgende.

Configureer op de pagina Acties de volgende instellingen:

Sectie Berichtacties : configureer de volgende acties:

Als een bericht wordt gedetecteerd als gebruikersimitatie: deze instelling is alleen beschikbaar als u Gebruikers beveiligen inschakelen op de vorige pagina hebt geselecteerd. Selecteer een van de volgende acties in de vervolgkeuzelijst:

Geen actie toepassen (standaard)

Het bericht omleiden naar andere e-mailadressen

Het bericht verplaatsen naar de mappen ongewenste Email van de geadresseerden

Het bericht in quarantaine plaatsen: als u deze actie selecteert, wordt het vak Quarantainebeleid toepassen weergegeven waarin u het quarantainebeleid selecteert dat van toepassing is op berichten die in quarantaine zijn geplaatst door de beveiliging tegen imitatie van gebruikers. Quarantainebeleid bepaalt wat gebruikers kunnen doen met berichten in quarantaine en of gebruikers quarantainemeldingen ontvangen. Zie Anatomie van een quarantainebeleid voor meer informatie over quarantainebeleid.

Als u geen quarantainebeleid selecteert, wordt het standaardquarantainebeleid voor detecties van gebruikersimitatie gebruikt (DefaultFullAccessPolicy). Wanneer u de instellingen voor antiphishingbeleid later weergeeft of bewerkt, wordt de naam van het quarantainebeleid weergegeven.

Bezorg het bericht en voeg andere adressen toe aan de BCC-regel

Het bericht verwijderen voordat het wordt bezorgd

Als het bericht wordt gedetecteerd als een geïmiteerd domein: deze instelling is alleen beschikbaar als u Op de vorige pagina Domeinen voor beveiliging inschakelen hebt geselecteerd. Selecteer een van de volgende acties in de vervolgkeuzelijst:

Geen actie toepassen (standaard)

Het bericht omleiden naar andere e-mailadressen

Het bericht verplaatsen naar de mappen ongewenste Email van de geadresseerden

Het bericht in quarantaine plaatsen: als u deze actie selecteert, wordt het vak Quarantainebeleid toepassen weergegeven waarin u het quarantainebeleid selecteert dat van toepassing is op berichten die in quarantaine zijn geplaatst door domein-imitatiebeveiliging.

Als u geen quarantainebeleid selecteert, wordt het standaardquarantainebeleid voor detecties van domeinimitatie gebruikt (DefaultFullAccessPolicy). Wanneer u de instellingen voor antiphishingbeleid later weergeeft of bewerkt, wordt de naam van het quarantainebeleid weergegeven.

Bezorg het bericht en voeg andere adressen toe aan de BCC-regel

Het bericht verwijderen voordat het wordt bezorgd

Als postvakintelligentie een geïmiteerde gebruiker detecteert: deze instelling is alleen beschikbaar als u Op de vorige pagina Intelligentie voor imitatiebeveiliging inschakelen hebt geselecteerd. Selecteer een van de volgende acties in de vervolgkeuzelijst:

Geen actie toepassen (standaard)

Het bericht omleiden naar andere e-mailadressen

Het bericht verplaatsen naar de mappen ongewenste Email van de geadresseerden

Het bericht in quarantaine plaatsen: als u deze actie selecteert, wordt het vak Quarantainebeleid toepassen weergegeven waarin u het quarantainebeleid selecteert dat van toepassing is op berichten die in quarantaine zijn geplaatst door postvakinformatiebeveiliging.

Als u geen quarantainebeleid selecteert, wordt het standaard quarantainebeleid voor detecties van postvakinformatie gebruikt (DefaultFullAccessPolicy). Wanneer u de instellingen voor antiphishingbeleid later weergeeft of bewerkt, wordt de naam van het quarantainebeleid weergegeven.

Bezorg het bericht en voeg andere adressen toe aan de BCC-regel

Het bericht verwijderen voordat het wordt bezorgd

Houd rekening met het DMARC-recordbeleid wanneer het bericht wordt gedetecteerd als spoof: deze instelling is standaard geselecteerd en stelt u in staat om te bepalen wat er gebeurt met berichten waarbij de afzender expliciete DMARC-controles mislukt en het DMARC-beleid is ingesteld op

p=quarantineofp=reject:Als het bericht wordt gedetecteerd als adresvervalsing en DMARC-beleid is ingesteld als p=quarantaine: Selecteer een van de volgende acties:

- Het bericht in quarantaine plaatsen: dit is de standaardwaarde.

- Bericht verplaatsen naar de mappen ongewenste Email van de geadresseerden

Als het bericht wordt gedetecteerd als spoof en DMARC-beleid is ingesteld als p=reject: Selecteer een van de volgende acties:

- Het bericht in quarantaine plaatsen

- Het bericht weigeren: Dit is de standaardwaarde.

Zie Spoof-beveiliging en DMARC-beleid voor afzenders voor meer informatie.

Als het bericht wordt gedetecteerd als spoof door spoof intelligence: deze instelling is alleen beschikbaar als u Spoof intelligence inschakelen hebt geselecteerd op de vorige pagina. Selecteer een van de volgende acties in de vervolgkeuzelijst voor berichten van geblokkeerde vervalste afzenders:

Het bericht verplaatsen naar de mappen ongewenste Email van de geadresseerden (standaard)

Het bericht in quarantaine plaatsen: als u deze actie selecteert, wordt het vak Quarantainebeleid toepassen weergegeven waarin u het quarantainebeleid selecteert dat van toepassing is op berichten die in quarantaine zijn geplaatst door beveiliging tegen spoof-informatie.

Als u geen quarantainebeleid selecteert, wordt het standaard quarantainebeleid voor detecties van adresvervalsingsinformatie gebruikt (DefaultFullAccessPolicy). Wanneer u de instellingen voor antiphishingbeleid later weergeeft of bewerkt, wordt de naam van het quarantainebeleid weergegeven.

Veiligheidstips & sectie indicatoren : Configureer de volgende instellingen:

- Veiligheidstip voor eerste contact weergeven: Zie Eerste contact veiligheidstip voor meer informatie.

- Veiligheidstip voor gebruikersimitatie weergeven: deze instelling is alleen beschikbaar als u Gebruikers beveiligen inschakelen hebt geselecteerd op de vorige pagina.

- Veiligheidstip voor domeinimitatie weergeven: deze instelling is alleen beschikbaar als u Op de vorige pagina Domeinen voor beveiliging inschakelen hebt geselecteerd.

- Veiligheidstip voor gebruikersimitatie van ongebruikelijke tekens weergeven Deze instelling is alleen beschikbaar als u Gebruikers inschakelen om te beveiligen of Domeinen inschakelen om te beveiligen hebt geselecteerd op de vorige pagina.

- Weergeven (?) voor niet-geverifieerde afzenders voor spoof: deze instelling is alleen beschikbaar als u Spoof intelligence inschakelen hebt geselecteerd op de vorige pagina. Hiermee voegt u een vraagteken (?) toe aan de foto van de afzender in het vak Van in Outlook als het bericht niet door de SPF- of DKIM-controles komt en het bericht niet door DMARC of samengestelde verificatie komt. Deze instelling is standaard geselecteerd.

- Tag 'via' weergeven: deze instelling is alleen beschikbaar als u Spoof intelligence inschakelen hebt geselecteerd op de vorige pagina. Voegt tag met de naam via (chris@contoso.com via fabrikam.com) toe aan het Van-adres als deze verschilt van het domein in de DKIM-handtekening of het MAIL FROM-adres . Deze instelling is standaard geselecteerd.

Als u een instelling wilt inschakelen, schakelt u het selectievakje in. Als u dit wilt uitschakelen, schakelt u het selectievakje uit.

Wanneer u klaar bent op de pagina Acties , selecteert u Volgende.

Controleer uw instellingen op de pagina Controleren . U kunt in elke sectie Bewerken selecteren om de instellingen in de sectie te wijzigen. U kunt ook Vorige of de specifieke pagina in de wizard selecteren.

Wanneer u klaar bent op de pagina Controleren , selecteert u Verzenden.

Op de pagina Nieuw antiphishingbeleid dat is gemaakt , kunt u de koppelingen selecteren om het beleid weer te geven, antiphishingbeleid te bekijken en meer te weten te komen over antiphishingbeleid.

Wanneer u klaar bent op de pagina Nieuw antiphishingbeleid, selecteert u Gereed.

Op de pagina Antiphishing wordt het nieuwe beleid weergegeven.

De Microsoft Defender-portal gebruiken om details van antiphishingbeleid weer te geven

Ga in de Microsoft Defender-portal naar Email & Samenwerkingsbeleid>& Regels>Bedreigingsbeleid>Antiphishing in de sectie Beleid. Of gebruik https://security.microsoft.com/antiphishingom rechtstreeks naar de antiphishingpagina te gaan.

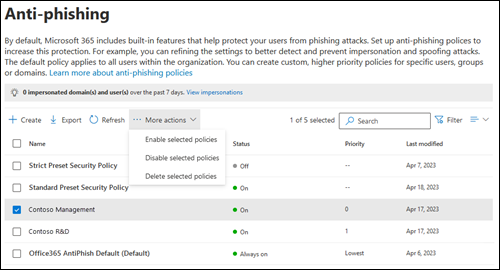

Op de pagina Antiphishing worden de volgende eigenschappen weergegeven in de lijst met antiphishingbeleidsregels:

- Naam

-

Status: Waarden zijn:

- Altijd ingeschakeld voor het standaard antiphishingbeleid.

- Aan of uit voor andere antispambeleidsregels.

-

Prioriteit: Zie de sectie Prioriteit van aangepast antispambeleid instellen voor meer informatie.

Als u de lijst met beleidsregels wilt wijzigen van normale in compacte afstand, selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u

Lijstafstand wijzigen in compact of normaal en selecteert u  vervolgens Lijst comprimeren.

vervolgens Lijst comprimeren.

Selecteer ![]() Filteren om het beleid te filteren op tijdsbereik (aanmaakdatum) of Status.

Filteren om het beleid te filteren op tijdsbereik (aanmaakdatum) of Status.

Gebruik het ![]() vak Zoeken en een bijbehorende waarde om specifieke antiphishingbeleidsregels te vinden.

vak Zoeken en een bijbehorende waarde om specifieke antiphishingbeleidsregels te vinden.

Gebruik ![]() Exporteren om de lijst met beleidsregels te exporteren naar een CSV-bestand.

Exporteren om de lijst met beleidsregels te exporteren naar een CSV-bestand.

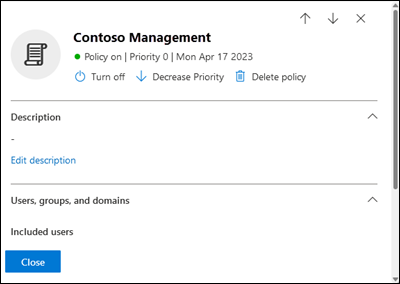

Selecteer een beleid door op een andere plaats in de rij dan het selectievakje naast de naam te klikken om de flyout met details voor het beleid te openen.

Tip

Als u details wilt bekijken over andere antiphishingbeleidsregels zonder de flyout details te verlaten, gebruikt  u Vorige item en Volgend item boven aan de flyout.

u Vorige item en Volgend item boven aan de flyout.

De Microsoft Defender-portal gebruiken om actie te ondernemen tegen antiphishingbeleid

Ga in de Microsoft Defender-portal naar Email & Samenwerkingsbeleid>& Regels>Bedreigingsbeleid>Antiphishing in de sectie Beleid. Of gebruik https://security.microsoft.com/antiphishingom rechtstreeks naar de antiphishingpagina te gaan.

Selecteer op de pagina Antiphishing het antiphishingbeleid met behulp van een van de volgende methoden:

Selecteer het beleid in de lijst door het selectievakje naast de naam in te schakelen. De volgende acties zijn beschikbaar in de

vervolgkeuzelijst Meer acties die wordt weergegeven:

vervolgkeuzelijst Meer acties die wordt weergegeven:- Schakel geselecteerde beleidsregels in.

- Geselecteerde beleidsregels uitschakelen.

- Geselecteerde beleidsregels verwijderen.

Selecteer het beleid in de lijst door op een andere plaats in de rij dan het selectievakje naast de naam te klikken. Sommige of alle volgende acties zijn beschikbaar in de flyout met details die wordt geopend:

- Wijzig beleidsinstellingen door Bewerken te selecteren in elke sectie (aangepast beleid of het standaardbeleid)

-

In- of

In- of  uitschakelen (alleen aangepast beleid)

uitschakelen (alleen aangepast beleid) -

Prioriteit verhogen of

Prioriteit verhogen of  Prioriteit verlagen (alleen aangepast beleid)

Prioriteit verlagen (alleen aangepast beleid) -

Beleid verwijderen (alleen aangepaste beleidsregels)

Beleid verwijderen (alleen aangepaste beleidsregels)

De acties worden beschreven in de volgende subsecties.

De Microsoft Defender portal gebruiken om antiphishingbeleid te wijzigen

Nadat u het standaard antiphishingbeleid of een aangepast beleid hebt geselecteerd door ergens in de rij te klikken, behalve het selectievakje naast de naam, worden de beleidsinstellingen weergegeven in de flyout met details die wordt geopend. Selecteer Bewerken in elke sectie om de instellingen in de sectie te wijzigen. Zie de sectie Antiphishingbeleid maken eerder in dit artikel voor meer informatie over de instellingen.

Voor het standaardbeleid kunt u de naam van het beleid niet wijzigen en zijn er geen ontvangersfilters die moeten worden geconfigureerd (het beleid is van toepassing op alle geadresseerden). U kunt echter alle andere instellingen in het beleid wijzigen.

Voor het antiphishingbeleid met de naam Standard Preset Security Policy en Strict Preset Security Policy die zijn gekoppeld aan vooraf ingesteld beveiligingsbeleid, kunt u de beleidsinstellingen niet wijzigen in de flyout details. In plaats daarvan selecteert ![]() u Vooraf ingesteld beveiligingsbeleid weergeven in de flyout details om naar de pagina Vooraf ingesteld beveiligingsbeleid te gaan op https://security.microsoft.com/presetSecurityPolicies om het vooraf ingestelde beveiligingsbeleid te wijzigen.

u Vooraf ingesteld beveiligingsbeleid weergeven in de flyout details om naar de pagina Vooraf ingesteld beveiligingsbeleid te gaan op https://security.microsoft.com/presetSecurityPolicies om het vooraf ingestelde beveiligingsbeleid te wijzigen.

Gebruik de Microsoft Defender portal om aangepast antiphishingbeleid in of uit te schakelen

U kunt het standaard antiphishingbeleid niet uitschakelen (dit is altijd ingeschakeld).

U kunt het antiphishingbeleid dat is gekoppeld aan standaard- en strikt vooraf ingestelde beveiligingsbeleidsregels, niet in- of uitschakelen. U kunt het standaard- of strikt vooraf ingestelde beveiligingsbeleid op de pagina Vooraf ingesteld beveiligingsbeleid op https://security.microsoft.com/presetSecurityPoliciesin- of uitschakelen.

Nadat u een ingeschakeld aangepast antiphishingbeleid hebt geselecteerd (de statuswaarde is Aan), gebruikt u een van de volgende methoden om dit uit te schakelen:

-

Op de pagina Antiphishing: Selecteer

Meer acties>Geselecteerde beleidsregels uitschakelen.

Meer acties>Geselecteerde beleidsregels uitschakelen. -

In de flyout met details van het beleid: selecteer

Uitschakelen bovenaan de flyout.

Uitschakelen bovenaan de flyout.

Nadat u een uitgeschakeld aangepast antiphishingbeleid hebt geselecteerd (de statuswaarde is Uit), gebruikt u een van de volgende methoden om dit in te schakelen:

-

Op de pagina Antiphishing: Selecteer

Meer acties>Geselecteerde beleidsregels inschakelen.

Meer acties>Geselecteerde beleidsregels inschakelen. -

Selecteer in de flyout details van het beleid de optie

Inschakelen bovenaan de flyout.

Inschakelen bovenaan de flyout.

Op de pagina Antiphishing is de statuswaarde van het beleid nu Aan of Uit.

Gebruik de Microsoft Defender portal om de prioriteit van aangepast antiphishingbeleid in te stellen

Antiphishingbeleidsregels worden verwerkt in de volgorde waarin ze worden weergegeven op de pagina Antiphishing :

- Het antiphishingbeleid met de naam Strikt vooraf ingesteld beveiligingsbeleid dat is gekoppeld aan het vooraf ingestelde beveiligingsbeleid strikt wordt altijd eerst toegepast (als het vooraf ingestelde beveiligingsbeleid strikt is ingeschakeld).

- Het antiphishingbeleid met de naam Standaard vooraf ingesteld beveiligingsbeleid dat is gekoppeld aan het vooraf ingestelde standaardbeveiligingsbeleid wordt altijd daarna toegepast (als het vooraf ingestelde standaardbeveiligingsbeleid is ingeschakeld).

- Aangepast antiphishingbeleid wordt vervolgens toegepast in prioriteitsvolgorde (als dit is ingeschakeld):

- Een lagere prioriteitswaarde geeft een hogere prioriteit aan (0 is de hoogste).

- Standaard wordt een nieuw beleid gemaakt met een prioriteit die lager is dan het laagste bestaande aangepaste beleid (het eerste is 0, het volgende is 1, enzovoort).

- Geen twee beleidsregels kunnen dezelfde prioriteitswaarde hebben.

- Het standaard antiphishingbeleid heeft altijd de prioriteitswaarde Laagste en u kunt dit niet wijzigen.

Antiphishingbeveiliging stopt voor een geadresseerde nadat het eerste beleid is toegepast (het beleid met de hoogste prioriteit voor die geadresseerde). Zie Volgorde en prioriteit van e-mailbeveiliging voor meer informatie.

Nadat u het aangepaste antiphishingbeleid hebt geselecteerd door op een andere plaats in de rij dan het selectievakje naast de naam te klikken, kunt u de prioriteit van het beleid verhogen of verlagen in de flyout met details die wordt geopend:

- Het aangepaste beleid met de prioriteitswaarde 0 op de pagina Antiphishing heeft de

actie Prioriteit verlagen bovenaan de flyout met details.

actie Prioriteit verlagen bovenaan de flyout met details. - Het aangepaste beleid met de laagste prioriteit (hoogste prioriteitswaarde; bijvoorbeeld 3) heeft de

actie Prioriteit verhogen bovenaan de flyout met details.

actie Prioriteit verhogen bovenaan de flyout met details. - Als u drie of meer beleidsregels hebt, hebben de beleidsregels tussen Prioriteit 0 en de laagste prioriteit zowel de

acties Prioriteit verhogen als

acties Prioriteit verhogen als  Prioriteit verlagen bovenaan de flyout details.

Prioriteit verlagen bovenaan de flyout details.

Wanneer u klaar bent in de flyout met beleidsdetails, selecteert u Sluiten.

Op de pagina Antiphishing komt de volgorde van het beleid in de lijst overeen met de bijgewerkte prioriteitswaarde .

De Microsoft Defender-portal gebruiken om aangepast antiphishingbeleid te verwijderen

U kunt het standaard antiphishingbeleid of het antiphishingbeleid met de naam Standaard vooraf ingesteld beveiligingsbeleid en Strikt vooraf ingesteld beveiligingsbeleid dat is gekoppeld aan vooraf ingesteld beveiligingsbeleid, niet verwijderen.

Nadat u het aangepaste antiphishingbeleid hebt geselecteerd, gebruikt u een van de volgende methoden om het te verwijderen:

-

Op de pagina Antiphishing: Selecteer

Meer acties>Geselecteerde beleidsregels verwijderen.

Meer acties>Geselecteerde beleidsregels verwijderen. -

Selecteer in de flyout details van het beleid de optie

Beleid verwijderen bovenaan de flyout.

Beleid verwijderen bovenaan de flyout.

Selecteer Ja in het waarschuwingsvenster dat wordt geopend.

Op de pagina Antiphishing wordt het verwijderde beleid niet meer weergegeven.

Exchange Online PowerShell gebruiken om antiphishingbeleid te configureren

In PowerShell zijn de basiselementen van een antiphishingbeleid:

- Het anti-phish-beleid: hiermee geeft u de phishingbeveiligingen op die moeten worden in- of uitgeschakeld, de acties die moeten worden toegepast op deze beveiligingen en andere opties.

- De anti-phish-regel: hiermee geeft u de prioriteits- en ontvangerfilters op (op wie het beleid van toepassing is) voor het bijbehorende anti-phish-beleid.

Het verschil tussen deze twee elementen is niet duidelijk wanneer u antiphishingbeleid beheert in de Microsoft Defender portal:

- Wanneer u een beleid maakt in de Defender-portal, maakt u eigenlijk een anti-phish-regel en het bijbehorende anti-phish-beleid met dezelfde naam voor beide.

- Wanneer u een beleid wijzigt in de Defender-portal, wijzigen instellingen met betrekking tot de naam, prioriteit, in- of uitgeschakelde instellingen en geadresseerdenfilters de anti-phishregel. Alle andere instellingen wijzigen het bijbehorende anti-phish-beleid.

- Wanneer u een beleid verwijdert in de Defender-portal, worden de antiphish-regel en het bijbehorende antiphish-beleid tegelijkertijd verwijderd.

In Exchange Online PowerShell is het verschil tussen antiphish-beleid en anti-phish-regels duidelijk. U beheert anti-phish-beleid met behulp van de cmdlets *-AntiPhishPolicy en u beheert anti-phish-regels met behulp van de *-AntiPhishRule-cmdlets .

- In PowerShell maakt u eerst het anti-phish-beleid en vervolgens de anti-phish-regel, waarmee het bijbehorende beleid wordt geïdentificeerd waarop de regel van toepassing is.

- In PowerShell wijzigt u de instellingen in het anti-phish-beleid en de anti-phish-regel afzonderlijk.

- Wanneer u een anti-phish-beleid uit PowerShell verwijdert, wordt de bijbehorende anti-phish-regel niet automatisch verwijderd en omgekeerd.

PowerShell gebruiken om antiphishingbeleid te maken

Het maken van een antiphishingbeleid in PowerShell bestaat uit twee stappen:

- Maak het anti-phish-beleid.

- Maak de anti-phish-regel waarmee het anti-phish-beleid wordt opgegeven waarop de regel van toepassing is.

Opmerkingen:

- U kunt een nieuwe anti-phish-regel maken en er een bestaand, niet-gekoppeld anti-phish-beleid aan toewijzen. Een anti-phish-regel kan niet worden gekoppeld aan meer dan één anti-phish-beleid.

- U kunt de volgende instellingen configureren voor nieuwe anti-phish-beleidsregels in PowerShell die pas beschikbaar zijn in de Microsoft Defender portal nadat u het beleid hebt gemaakt:

- Maak het nieuwe beleid als uitgeschakeld (ingeschakeld

$falseop de cmdlet New-AntiPhishRule ). - Stel de prioriteit van het beleid in tijdens het maken (prioriteitsnummer<>) op de cmdlet New-AntiPhishRule).

- Maak het nieuwe beleid als uitgeschakeld (ingeschakeld

- Een nieuw anti-phish-beleid dat u in PowerShell maakt, is pas zichtbaar in de Microsoft Defender portal totdat u het beleid toewijst aan een anti-phish-regel.

Stap 1: PowerShell gebruiken om een anti-phish-beleid te maken

Gebruik deze syntaxis om een anti-phish-beleid te maken:

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] <Additional Settings>

In dit voorbeeld wordt een anti-phish-beleid gemaakt met de naam Research Quarantine met de volgende instellingen:

- Het beleid is ingeschakeld (we gebruiken niet de parameter Ingeschakeld en de standaardwaarde is

$true). - De beschrijving is: Onderzoek afdelingsbeleid.

- Hiermee schakelt u beveiliging van organisatiedomeinen in voor alle geaccepteerde domeinen en gerichte domeinenbeveiliging voor fabrikam.com.

- Hiermee geeft u Quarantaine op als de actie voor detecties van domeinimitatie en gebruikt u het standaard quarantainebeleid voor de in quarantaine geplaatste berichten (we gebruiken de parameter TargetedDomainQuarantineTag niet).

- Hiermee geeft u Mai Fujito (mfujito@fabrikam.com) als de gebruiker te beschermen tegen imitatie.

- Hiermee geeft u Quarantaine op als de actie voor detecties van gebruikersimitatie en gebruikt u het standaard quarantainebeleid voor de in quarantaine geplaatste berichten (we gebruiken de parameter TargetedUserQuarantineTag niet).

- Hiermee schakelt u postvakintelligence (EnableMailboxIntelligence) in, kunt u met beveiliging van postvakinformatie actie ondernemen op berichten (EnableMailboxIntelligenceProtection), geeft u Quarantaine op als de actie voor gedetecteerde berichten en gebruikt u het standaard quarantainebeleid voor de berichten in quarantaine (we gebruiken de parameter MailboxIntelligenceQuarantineTag niet).

- Wijzigt de standaardactie voor adresvervalsingsdetecties in Quarantaine en gebruikt het standaard quarantainebeleid voor de in quarantaine geplaatste berichten (we gebruiken de parameter SpoofQuarantineTag niet).

- DmARC-beleid voor het honoreren

p=quarantineenp=rejectinschakelen van afzenders is standaard ingeschakeld (we gebruiken de parameter HonorDmarcPolicy niet en de standaardwaarde is$true).- Berichten die mislukken met DMARC waarbij het DMARC-beleid van de afzender zich bevindt

p=quarantine, worden in quarantaine geplaatst (we gebruiken de parameter DmarcQuarantineAction niet en de standaardwaarde is Quarantaine). - Berichten die mislukken met DMARC waarbij het DMARC-beleid van de afzender is

p=reject, worden geweigerd (we gebruiken de parameter DmarcRejectAction niet en de standaardwaarde is Weigeren).

- Berichten die mislukken met DMARC waarbij het DMARC-beleid van de afzender zich bevindt

- Hiermee schakelt u alle veiligheidstips in.

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainsToProtect fabrikam.com -TargetedDomainProtectionAction Quarantine -EnableTargetedUserProtection $true -TargetedUsersToProtect "Mai Fujito;mfujito@fabrikam.com" -TargetedUserProtectionAction Quarantine -EnableMailboxIntelligence $true -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction -AuthenticationFailAction Quarantine -EnableSimilarUsersSafetyTips $true -EnableSimilarDomainsSafetyTips $true -EnableUnusualCharactersSafetyTips $true

Zie New-AntiPhishPolicy voor gedetailleerde syntaxis- en parameterinformatie.

Tip

Zie PowerShell gebruiken om het quarantainebeleid op te geven in antiphish-beleid voor gedetailleerde instructies voor het opgeven van het quarantainebeleid dat moet worden gebruikt in een antiphish-beleid.

Stap 2: PowerShell gebruiken om een anti-phish-regel te maken

Als u een anti-phish-regel wilt maken, gebruikt u deze syntaxis:

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

In dit voorbeeld wordt een anti-phish-regel met de naam Research Department gemaakt met de volgende voorwaarden:

- De regel is gekoppeld aan het anti-phish-beleid met de naam Research Quarantine.

- De regel is van toepassing op leden van de groep met de naam Onderzoeksafdeling.

- Omdat we de parameter Priority niet gebruiken, wordt de standaardprioriteit gebruikt.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

Zie New-AntiPhishRule voor gedetailleerde syntaxis- en parameterinformatie.

PowerShell gebruiken om anti-phish-beleid weer te geven

Gebruik de volgende syntaxis om bestaande anti-phish-beleidsregels weer te geven:

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

In dit voorbeeld wordt een overzichtslijst geretourneerd van alle anti-phish-beleidsregels, samen met de opgegeven eigenschappen.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

In dit voorbeeld worden alle eigenschapswaarden geretourneerd voor het anti-phish-beleid met de naam Executives.

Get-AntiPhishPolicy -Identity "Executives"

Zie Get-AntiPhishPolicy voor gedetailleerde syntaxis- en parameterinformatie.

PowerShell gebruiken om antiphish-regels weer te geven

Gebruik de volgende syntaxis om bestaande anti-phishregels weer te geven:

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

In dit voorbeeld wordt een overzichtslijst geretourneerd van alle anti-phishregels, samen met de opgegeven eigenschappen.

Get-AntiPhishRule | Format-Table Name,Priority,State

Voer de volgende opdrachten uit om de lijst te filteren op ingeschakelde en uitgeschakelde regels:

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

In dit voorbeeld worden alle eigenschapswaarden geretourneerd voor de anti-phish-regel met de naam Contoso Executives.

Get-AntiPhishRule -Identity "Contoso Executives"

Zie Get-AntiPhishRule voor gedetailleerde syntaxis- en parameterinformatie.

PowerShell gebruiken om anti-phish-beleid te wijzigen

Afgezien van de volgende items zijn dezelfde instellingen beschikbaar wanneer u een anti-phish-beleid wijzigt in PowerShell als wanneer u het beleid maakt, zoals beschreven in de sectie Stap 1: PowerShell gebruiken om een anti-phish-beleid te maken eerder in dit artikel.

De schakeloptie MakeDefault waarmee het opgegeven beleid wordt omgezet in het standaardbeleid (toegepast op iedereen, altijd laagste prioriteit en u kunt het niet verwijderen) is alleen beschikbaar wanneer u een anti-phish-beleid wijzigt in PowerShell.

U kunt de naam van een anti-phish-beleid niet wijzigen (de cmdlet Set-AntiPhishPolicy heeft geen naamparameter ). Wanneer u de naam van een antiphish-beleid wijzigt in de Microsoft Defender portal, wijzigt u alleen de naam van de antiphish-regel.

Als u een anti-phish-beleid wilt wijzigen, gebruikt u deze syntaxis:

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

Zie Set-AntiPhishPolicy voor gedetailleerde syntaxis- en parameterinformatie.

Tip

Zie PowerShell gebruiken om het quarantainebeleid op te geven in antiphish-beleid voor gedetailleerde instructies voor het opgeven van het quarantainebeleid dat moet worden gebruikt in een antiphish-beleid.

PowerShell gebruiken om anti-phish-regels te wijzigen

De enige instelling die niet beschikbaar is wanneer u een antiphish-regel wijzigt in PowerShell, is de parameter Ingeschakeld waarmee u een uitgeschakelde regel kunt maken. Als u bestaande antiphish-regels wilt in- of uitschakelen, raadpleegt u de volgende sectie.

Anders zijn er geen extra instellingen beschikbaar wanneer u een anti-phish-regel wijzigt in PowerShell. Dezelfde instellingen zijn beschikbaar wanneer u een regel maakt, zoals beschreven in de sectie Stap 2: PowerShell gebruiken om een anti-phish-regel te maken eerder in dit artikel.

Als u een antiphish-regel wilt wijzigen, gebruikt u deze syntaxis:

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

Zie Set-AntiPhishRule voor gedetailleerde syntaxis- en parameterinformatie.

PowerShell gebruiken om anti-phish-regels in of uit te schakelen

Als u een antiphish-regel inschakelt of uitschakelt in PowerShell, wordt het hele antiphish-beleid (de antiphish-regel en het toegewezen antiphish-beleid) in- of uitgeschakeld. U kunt het standaard antiphishingbeleid niet in- of uitschakelen (het wordt altijd toegepast op alle geadresseerden).

Gebruik deze syntaxis om een anti-phish-regel in of uit te schakelen in PowerShell:

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

In dit voorbeeld wordt de anti-phish-regel met de naam Marketing Department uitgeschakeld.

Disable-AntiPhishRule -Identity "Marketing Department"

In dit voorbeeld wordt dezelfde regel ingeschakeld.

Enable-AntiPhishRule -Identity "Marketing Department"

Zie Enable-AntiPhishRule en Disable-AntiPhishRule voor gedetailleerde syntaxis- en parameterinformatie.

PowerShell gebruiken om de prioriteit van anti-phish-regels in te stellen

De hoogste prioriteit die u in kunt stellen op een regel is 0. De laagste prioriteit die u kunt instellen is afhankelijk van het aantal regels. Als u bijvoorbeeld vijf regels hebt, kunt u de waarden 0 t/m 4 gebruiken. Het wijzigen van de prioriteit van een bestaande regel kan een domino-effect hebben op andere regels. Als u bijvoorbeeld vijf aangepaste regels hebt (prioriteiten 0 t/m 4) en u wijzigt de prioriteit van een regel in 2, dan wordt de bestaande regel met prioriteit 2 gewijzigd in 3 en de regel met prioriteit 3 wordt gewijzigd in 4.

Gebruik de volgende syntaxis om de prioriteit van een anti-phish-regel in PowerShell in te stellen:

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

In dit voorbeeld wordt de prioriteit van de regel met de naam Marketing Department ingesteld op 2. Alle bestaande regels die een prioriteit hebben die minder of gelijk is aan 2, worden verlaagd met 1 (hun prioriteitsnummers worden verhoogd met 1).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

Opmerkingen:

- Als u de prioriteit van een nieuwe regel wilt instellen wanneer u deze maakt, gebruikt u in plaats daarvan de parameter Priority op de cmdlet New-AntiPhishRule .

- Het standaard anti-phish-beleid heeft geen bijbehorende anti-phish-regel en heeft altijd de niet-aanpasbare prioriteitswaarde Laagste.

PowerShell gebruiken om anti-phish-beleid te verwijderen

Wanneer u PowerShell gebruikt om een anti-phish-beleid te verwijderen, wordt de bijbehorende anti-phish-regel niet verwijderd.

Als u een anti-phish-beleid in PowerShell wilt verwijderen, gebruikt u deze syntaxis:

Remove-AntiPhishPolicy -Identity "<PolicyName>"

In dit voorbeeld wordt het anti-phish-beleid met de naam Marketing Department verwijderd.

Remove-AntiPhishPolicy -Identity "Marketing Department"

Zie Remove-AntiPhishPolicy voor gedetailleerde syntaxis- en parameterinformatie.

PowerShell gebruiken om anti-phish-regels te verwijderen

Wanneer u PowerShell gebruikt om een anti-phish-regel te verwijderen, wordt het bijbehorende anti-phish-beleid niet verwijderd.

Gebruik deze syntaxis om een anti-phish-regel in PowerShell te verwijderen:

Remove-AntiPhishRule -Identity "<PolicyName>"

In dit voorbeeld wordt de anti-phish-regel met de naam Marketing Department verwijderd.

Remove-AntiPhishRule -Identity "Marketing Department"

Zie Remove-AntiPhishRule voor gedetailleerde syntaxis- en parameterinformatie.

Hoe weet ik of deze procedures zijn geslaagd?

Voer een van de volgende stappen uit om te controleren of u antiphishingbeleid hebt geconfigureerd in Defender voor Office 365:

Controleer op de pagina Antiphishing in de Microsoft Defender portal op https://security.microsoft.com/antiphishingde lijst met beleidsregels, de statuswaarden en de prioriteitswaarden. Als u meer details wilt weergeven, selecteert u het beleid in de lijst door op een andere plaats in de rij dan het selectievakje naast de naam te klikken en de details te bekijken in de flyout die wordt weergegeven.

Vervang in Exchange Online PowerShell Naam> door <de naam van het beleid of de regel, voer de volgende opdracht uit en controleer de instellingen:

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"