Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Tip

Wist u dat u de functies in Microsoft Defender voor Office 365 Abonnement 2 gratis kunt uitproberen? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

Beleidsregels voor het configureren van instellingen voor antiphishingbeveiliging zijn beschikbaar in Microsoft 365-organisaties met Exchange Online postvakken, zelfstandige Exchange Online Protection (EOP) organisaties zonder Exchange Online postvakken, en Microsoft Defender voor Office 365 organisaties.

Voorbeelden van Microsoft Defender voor Office 365 organisaties zijn:

- Microsoft 365 Enterprise E5, Microsoft 365 Education A5, enzovoort.

- Microsoft 365 Enterprise

- Microsoft 365 Business

- Microsoft Defender voor Office 365 als invoegtoepassing

Tip

Als aanvulling op dit artikel raadpleegt u de installatiehandleiding voor Security Analyzer om best practices te bekijken en te leren hoe u de beveiliging versterkt, de naleving verbetert en met vertrouwen door het cyberbeveiligingslandschap navigeert. Voor een aangepaste ervaring op basis van uw omgeving hebt u toegang tot de handleiding voor automatische installatie van Security Analyzer in de Microsoft 365-beheercentrum.

Antiphishingbeleid in EOP en Defender voor Office 365 zijn beide beschikbaar op de pagina Antiphishing in https://security.microsoft.com/antiphishing de Microsoft Defender-portal. Het belangrijkste verschil ligt echter in de extra beveiligingslagen die door Defender voor Office 365-licenties worden geboden. Hoewel EOP essentiële antiphishingbeveiligingsfuncties biedt, verbetert Defender voor Office 365 deze mogelijkheden door de volgende geavanceerde beveiligingen toe te passen:

-

Imitatiebeveiliging:

- Beveiliging tegen imitatie van gebruikers, domeinen en afzenders.

- De mogelijkheid om vertrouwde afzenders en domeinen te definiëren om fout-positieven te verminderen.

-

Drempelwaarden voor phishing-e-mail:

- Aanpasbare phishingdrempels om de detectie af te stemmen.

-

Detectie op basis van AI en machine learning:

- Verbeterde detectie van geavanceerde phishingaanvallen via geavanceerde algoritmen.

-

Aanvullende rapportage en inzichten:

- Geavanceerde rapportagefuncties en inzicht in phishingpogingen naast eenvoudige logboekregistratie.

De verschillen op hoog niveau tussen antiphishingbeleid in EOP en antiphishingbeleid in Defender voor Office 365 worden beschreven in de volgende tabel:

| Functie | Beleid tegen phishing in EOP |

Beleid tegen phishing in Defender voor Office 365 |

|---|---|---|

| Automatisch standaardbeleid gemaakt | ✔ | ✔ |

| Aangepast beleid maken | ✔ | ✔ |

| Algemene beleidsinstellingen* | ✔ | ✔ |

| Instellingen voor adresvervalsing | ✔ | ✔ |

| Eerste contact veiligheidstip | ✔ | ✔ |

| Imitatie-instellingen | ✔ | |

| Drempelwaarden voor phishing-e-mail | ✔ |

* In het standaardbeleid zijn de naam en beschrijving van het beleid alleen-lezen (de beschrijving is leeg) en kunt u niet opgeven op wie het beleid van toepassing is (het standaardbeleid is van toepassing op alle geadresseerden).

Zie de volgende artikelen om antiphishingbeleid te configureren:

- Antiphishingbeleid configureren in EOP

- Antiphishingbeleid configureren in Microsoft Defender voor Office 365

In de rest van dit artikel worden de instellingen beschreven die beschikbaar zijn in antiphishingbeleid in EOP en Defender voor Office 365.

Tip

Als aanvulling op dit artikel raden we u aan de handleiding voor automatische installatie van Microsoft Defender voor Eindpunt te gebruiken wanneer u bent aangemeld bij de Microsoft 365-beheercentrum. In deze handleiding wordt uw ervaring aangepast op basis van uw omgeving. Als u de aanbevolen procedures wilt bekijken zonder u aan te melden en automatische installatiefuncties te activeren, gaat u naar de installatiehandleiding van Microsoft 365.

Algemene beleidsinstellingen

De volgende beleidsinstellingen zijn beschikbaar in antiphishingbeleid in EOP en Defender voor Office 365:

Naam: U kunt de naam van het standaard antiphishingbeleid niet wijzigen. Nadat u een aangepast antiphishingbeleid hebt gemaakt, kunt u de naam van het beleid niet wijzigen in de Microsoft Defender-portal.

Beschrijving U kunt geen beschrijving toevoegen aan het standaard antiphishingbeleid, maar u kunt wel de beschrijving toevoegen en wijzigen voor aangepaste beleidsregels die u maakt.

Gebruikers, groepen en domeinen en Deze gebruikers, groepen en domeinen uitsluiten: Ontvangerfilters om de interne geadresseerden te identificeren waarop het beleid van toepassing is. Er is ten minste één voorwaarde vereist in aangepaste beleidsregels. Voorwaarden en uitzonderingen zijn niet beschikbaar in het standaardbeleid (het standaardbeleid is van toepassing op alle geadresseerden). U kunt de volgende ontvangersfilters gebruiken voor voorwaarden en uitzonderingen:

- Gebruikers: een of meer postvakken, e-mailgebruikers of e-mailcontactpersonen in de organisatie.

-

Groepen:

- Leden van de opgegeven distributiegroepen of beveiligingsgroepen met e-mail (dynamische distributiegroepen worden niet ondersteund).

- De opgegeven Microsoft 365 Groepen.

- Domeinen: een of meer van de geconfigureerde geaccepteerde domeinen in Microsoft 365. Het primaire e-mailadres van de geadresseerde bevindt zich in het opgegeven domein.

U kunt een voorwaarde of uitzondering slechts één keer gebruiken, maar de voorwaarde of uitzondering kan meerdere waarden bevatten:

Meerdere waarden van dezelfde voorwaarde of uitzondering gebruiken OR-logica (bijvoorbeeld <geadresseerde1> of <geadresseerde2>):

- Voorwaarden: als de ontvanger overeenkomt met een van de opgegeven waarden, wordt het beleid op deze waarden toegepast.

- Uitzonderingen: als de ontvanger overeenkomt met een van de opgegeven waarden, wordt het beleid hierop niet toegepast.

Verschillende soorten uitzonderingen gebruiken OR-logica (bijvoorbeeld <ontvanger1> of <lid van groep1> of <lid van domein1>). Als de ontvanger overeenkomt met een van de opgegeven uitzonderingswaarden, wordt het beleid hierop niet toegepast.

Verschillende typen voorwaarden gebruiken AND-logica. De geadresseerde moet voldoen aan alle opgegeven voorwaarden om het beleid op hen toe te passen. U configureert bijvoorbeeld een voorwaarde met de volgende waarden:

- Gebruikers:

romain@contoso.com - Groepen: Leidinggevenden

Het beleid wordt alleen toegepast

romain@contoso.comals hij ook lid is van de groep Leidinggevenden. Anders wordt het beleid niet op hem toegepast.- Gebruikers:

Tip

Ten minste één selectie in de instellingen Gebruikers, groepen en domeinen is vereist in aangepast antiphishingbeleid om de geadresseerden van het bericht te identificeren waarop het beleid van toepassing is. Antiphishingbeleidsregels in Defender voor Office 365 hebben ook imitatie-instellingen waarmee u e-mailadressen van afzenders of afzenderdomeinen kunt opgeven die imitatiebeveiliging ontvangen, zoals verderop in dit artikel wordt beschreven.

Instellingen voor adresvervalsing

Adresvervalsing is wanneer het Van-adres in een e-mailbericht (het adres van de afzender dat wordt weergegeven in e-mailclients) niet overeenkomt met het domein van de e-mailbron. Zie Beveiliging tegen adresvervalsing in Microsoft 365 voor meer informatie over adresvervalsing.

Tip

Zie de sectie Adresvervalsing versus imitatie verderop in dit artikel voor een vergelijking van spoofing versus imitatie.

De volgende instellingen voor adresvervalsing zijn beschikbaar in antiphishingbeleid in EOP en Defender voor Office 365:

Spoof intelligence inschakelen: Spoof intelligence in- of uitschakelen. U wordt aangeraden deze ingeschakeld te laten.

Wanneer spoof intelligence is ingeschakeld, toont het inzicht in spoof intelligence vervalste afzenders die automatisch zijn gedetecteerd en toegestaan of geblokkeerd door spoof intelligence. U kunt het spoof intelligence-verdict handmatig negeren om de gedetecteerde vervalste afzenders van het inzicht toe te staan of te blokkeren. Maar wanneer u dat doet, verdwijnt de vervalste afzender uit het inzicht in spoof intelligence en is deze alleen zichtbaar op het tabblad Vervalste afzenders op de pagina Tenant toestaan/blokkeren Lijsten op https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. U kunt ook handmatig toegestane of blokkeringsvermeldingen maken voor vervalste afzenders in de lijst Tenant toestaan/blokkeren, zelfs als ze niet worden gedetecteerd door het inzicht in spoof intelligence. Zie de volgende artikelen voor meer informatie:

- Inzicht in adresvervalsingsinformatie in EOP

- Vervalste afzenders in de lijst Tenant toestaan/blokkeren

Opmerking

- Beveiliging tegen adresvervalsing is ingeschakeld in het vooraf ingestelde standaard- en strikte beveiligingsbeleid en is standaard ingeschakeld in het standaard antiphishingbeleid en in nieuwe aangepaste antiphishingbeleidsregels die u maakt.

- U hoeft anti-adresvervalsingsbeveiliging niet uit te schakelen als uw MX-record niet verwijst naar Microsoft 365; schakelt u in plaats hiervan Uitgebreid filteren voor connectors in. Zie Verbeterde filtering voor connectors in Exchange Online voor instructies.

- Als u anti-adresvervalsingsbeveiliging uitschakelt, wordt alleen impliciete spoofingbeveiliging van samengestelde verificatiecontroles uitgeschakeld. Zie de sectie Spoof protection and sender DMARC policies (Spoof protection and sender DMARC policies) voor informatie over hoe explicieteDMARC-controles worden beïnvloed door beveiliging tegen adresvervalsing en de configuratie van het DMARC-beleid van het brondomein (

p=quarantineofp=rejectin de DMARC TXT-record).

Niet-geverifieerde afzenderindicatoren: alleen beschikbaar in de sectie Veiligheidstips & indicatoren wanneer spoof intelligence is ingeschakeld. Zie de details in de volgende sectie.

Acties: voor berichten van geblokkeerde vervalste afzenders (automatisch geblokkeerd door spoof intelligence (samengestelde verificatiefout plus kwaadwillende intentie) of handmatig geblokkeerd in de lijst Tenant toestaan/blokkeren), kunt u ook de actie opgeven die moet worden uitgevoerd op de berichten:

Berichten verplaatsen naar de mappen Ongewenste Email van de geadresseerden: dit is de standaardwaarde. Het bericht wordt bezorgd in het postvak en verplaatst naar de map Ongewenste Email. Zie Instellingen voor ongewenste e-mail configureren voor Exchange Online postvakken in Microsoft 365 voor meer informatie.

Het bericht in quarantaine plaatsen: hiermee wordt het bericht in quarantaine geplaatst in plaats van de beoogde geadresseerden. Zie de volgende artikelen voor meer informatie over quarantaine:

- Quarantaine in Microsoft 365

- Berichten en bestanden in quarantaine beheren als beheerder in Microsoft 365

- Berichten in quarantaine zoeken en vrijgeven als gebruiker in Microsoft 365

Als u Het bericht in quarantaine plaatsen selecteert, kunt u ook het quarantainebeleid selecteren dat van toepassing is op berichten die in quarantaine zijn geplaatst door Spoof Intelligence Protection. Quarantainebeleid bepaalt wat gebruikers kunnen doen met berichten in quarantaine en of gebruikers quarantainemeldingen ontvangen. Zie Anatomie van een quarantainebeleid voor meer informatie.

Spoof-beveiliging en DMARC-beleid voor afzenders

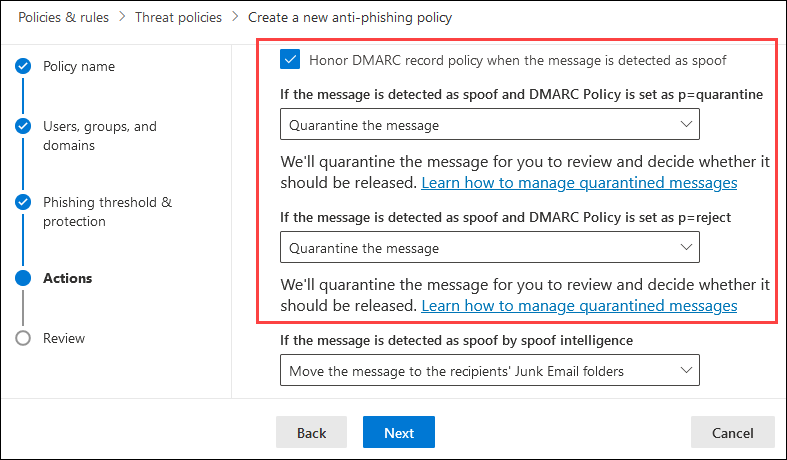

In antiphishingbeleid kunt u bepalen of p=quarantine of of p=reject waarden in DMARC-beleid van afzenders worden gehonoreerd. Als een bericht dmARC-controles mislukt, kunt u afzonderlijke acties opgeven voor p=quarantine of p=reject in het DMARC-beleid van de afzender. Het gaat om de volgende instellingen:

DmARC-recordbeleid honoreren wanneer het bericht wordt gedetecteerd als adresvervalsing: met deze instelling wordt het DMARC-beleid van de afzender uitgevoerd voor expliciete e-mailverificatiefouten. Wanneer deze instelling is geselecteerd, zijn de volgende instellingen beschikbaar:

-

Als het bericht wordt gedetecteerd als spoof en DMARC-beleid is ingesteld als p=quarantaine: De beschikbare acties zijn:

- Het bericht in quarantaine plaatsen

- Het bericht verplaatsen naar de mappen ongewenste Email van de geadresseerden

-

Als het bericht wordt gedetecteerd als spoof en DMARC-beleid is ingesteld als p=reject: De beschikbare acties zijn:

- Het bericht in quarantaine plaatsen

- Het bericht weigeren

Als u Het bericht in quarantaine plaatsen als actie selecteert, wordt het quarantainebeleid gebruikt dat is geselecteerd voor beveiliging tegen adresvervalsingsinformatie.

-

Als het bericht wordt gedetecteerd als spoof en DMARC-beleid is ingesteld als p=quarantaine: De beschikbare acties zijn:

De relatie tussen spoof intelligence en of dmARC-beleidsregels van de afzender worden gehonoreerd, wordt beschreven in de volgende tabel:

Tip

Het is belangrijk om te begrijpen dat een samengestelde verificatiefout er niet rechtstreeks toe leidt dat een bericht wordt geblokkeerd. Ons systeem maakt gebruik van een holistische evaluatiestrategie die rekening houdt met de algehele verdachte aard van een bericht, samen met samengestelde verificatieresultaten. Deze methode vermindert het risico dat legitieme e-mail ten onrechte wordt geblokkeerd van domeinen die mogelijk niet strikt voldoen aan e-mailverificatieprotocollen. Met deze evenwichtige aanpak kunt u echt schadelijke e-mail onderscheiden van legitieme afzenders van berichten die niet voldoen aan de standaardprocedures voor e-mailverificatie.

| DMARC-beleid in ere | DMARC-beleid uit honoreert | |

|---|---|---|

| Adresvervalsingsinformatie Aan | Afzonderlijke acties voor impliciete en expliciete e-mailverificatiefouten:

|

De actie Als het bericht wordt gedetecteerd als adresvervalsing door spoof intelligence in het antiphishingbeleid, wordt gebruikt voor zowel impliciete als expliciete e-mailverificatiefouten. Expliciete e-mailverificatiefouten negeren p=quarantine, p=reject, p=noneof andere waarden in het DMARC-beleid. |

| Adresvervalsingsinformatie uit | Er worden geen impliciete e-mailverificatiecontroles gebruikt. Fouten bij expliciete e-mailverificatie:

|

Er worden geen impliciete e-mailverificatiecontroles gebruikt. Fouten bij expliciete e-mailverificatie:

|

Opmerking

Als de MX-record voor het Microsoft 365-domein verwijst naar een service of apparaat van derden dat zich vóór Microsoft 365 bevindt, wordt de beleidsinstelling DMARC honoreren alleen toegepast als Uitgebreide filtering voor connectors is ingeschakeld voor de connector die binnenkomende berichten ontvangt.

Klanten kunnen de DMARC-beleidsinstelling Honor overschrijven voor specifieke e-mailberichten en/of afzenders met behulp van de volgende methoden:

- Beheerders of gebruikers kunnen de afzenders toevoegen aan de lijst met veilige afzenders in het postvak van de gebruiker.

- Beheerders kunnen gebruikmaken van Inzicht in adresvervalsingsanalyse of de Lijst Tenant toestaan/blokkeren om berichten van de vervalste afzender toe te staan.

- Beheerders maken een Exchange-e-mailstroomregel (ook wel transportregel genoemd) voor alle gebruikers die berichten van die bepaalde afzenders toestaan.

- Beheerders maken een Exchange-e-mailstroomregel voor alle gebruikers voor geweigerde e-mail die niet voldoet aan het DMARC-beleid van de organisatie.

Niet-geverifieerde afzenderindicatoren

Niet-geverifieerde afzenderindicatoren maken deel uit van de instellingen voor adresvervalsing die beschikbaar zijn in de sectie Veiligheidstips & indicatoren in antiphishingbeleid in zowel EOP als Defender voor Office 365. De volgende instellingen zijn alleen beschikbaar wanneer spoof intelligence is ingeschakeld:

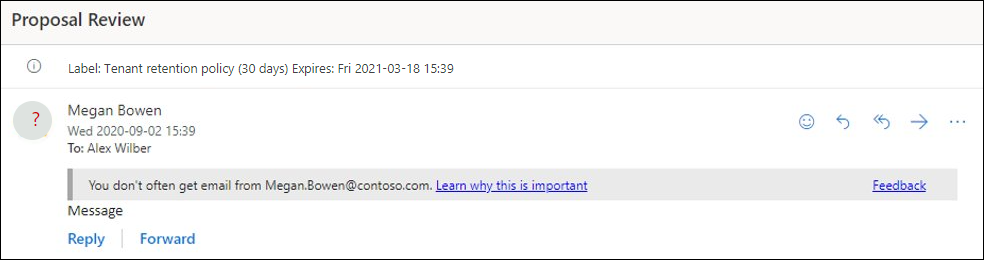

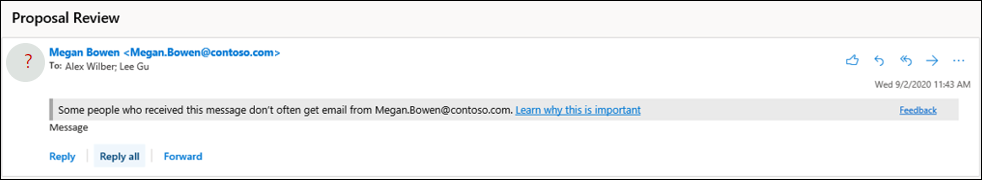

Weergeven (?) voor niet-geverifieerde afzenders voor adresvervalsing: voegt een vraagteken toe aan de foto van de afzender in het vak Van als het bericht niet door SPF- of DKIM-controles komt en het bericht niet door DMARC of samengestelde verificatie komt. Wanneer deze instelling is uitgeschakeld, wordt het vraagteken niet toegevoegd aan de foto van de afzender.

De tag 'via' weergeven: voegt de tag 'via' (

chris@contoso.com <u>via</u> fabrikam.com) toe in het vak Van als het domein in het Van-adres (de afzender van het bericht die wordt weergegeven in e-mailclients) verschilt van het domein in de DKIM-handtekening of het MAIL FROM-adres . Zie Een overzicht van e-mailstandaarden voor meer informatie over deze adressen.

Als u wilt voorkomen dat het vraagteken of de tag 'via' wordt toegevoegd aan berichten van specifieke afzenders, hebt u de volgende opties:

- Sta de vervalste afzender toe in het inzicht in adresvervalsingsinformatie of handmatig in de lijst Tenant toestaan/blokkeren. Als u de vervalste afzender toestaat, voorkomt u dat de tag 'via' wordt weergegeven in berichten van de afzender, zelfs als de labelinstelling Via weergeven is ingeschakeld in het beleid.

-

E-mailverificatie configureren voor het afzenderdomein.

- Voor het vraagteken op de foto van de afzender zijn SPF of DKIM het belangrijkst.

- Voor de tag 'via' controleert u of het domein in de DKIM-handtekening of het MAIL FROM-adres overeenkomt met (of een subdomein is van) het domein in het Van-adres.

Zie Verdachte berichten identificeren in Outlook.com en webversie van Outlook voor meer informatie

Eerste contact veiligheidstip

De instelling Eerste contacttip weergeven is beschikbaar in EOP en Defender voor Office 365 organisaties en is niet afhankelijk van beveiligingsinstellingen voor spoof intelligence of imitatie. De veiligheidstip wordt weergegeven aan ontvangers in de volgende scenario's:

- De eerste keer dat ze een bericht van een afzender ontvangen

- Ze ontvangen niet vaak berichten van de afzender.

Deze mogelijkheid voegt een extra beveiligingslaag toe tegen mogelijke imitatieaanvallen, dus we raden u aan deze in te schakelen.

De eerste contactbeveiligingstip wordt bepaald door de waarde 9,25 van het SFTY veld in de koptekst X-Forefront-Antispam-Report van het bericht. Deze functionaliteit vervangt de noodzaak om e-mailstroomregels (ook wel transportregels genoemd) te maken waarmee een header met de naam X-MS-Exchange-EnableFirstContactSafetyTip wordt toegevoegd aan berichten Enable , hoewel deze mogelijkheid nog steeds beschikbaar is.

Afhankelijk van het aantal geadresseerden in het bericht, kan de eerste contactbeveiligingstip een van de volgende waarden zijn:

Eén geadresseerde:

U ontvangt niet vaak e-mail van <uw e-mailadres>.

Meerdere geadresseerden:

Sommige personen die dit bericht hebben ontvangen, ontvangen niet vaak een e-mail van <een e-mailadres>.

Opmerking

Als het bericht meerdere geadresseerden heeft, of de tip wordt weergegeven en aan wie is gebaseerd op een meerderheidsmodel. Als de meeste geadresseerden nooit of niet vaak berichten van de afzender hebben ontvangen, ontvangen de betrokken geadresseerden de tip Sommige personen die dit bericht hebben ontvangen... . Als u bang bent dat dit gedrag de communicatiegewoonten van de ene geadresseerde aan de andere beschikbaar maakt, moet u de veiligheidstip voor het eerste contact niet inschakelen en in plaats daarvan e-mailstroomregels en de header X-MS-Exchange-EnableFirstContactSafetyTip blijven gebruiken.

De eerste contactbeveiligingstip wordt niet gestempeld in S/MIME-ondertekende berichten.

Exclusieve instellingen in antiphishingbeleid in Microsoft Defender voor Office 365

In deze sectie worden de beleidsinstellingen beschreven die alleen beschikbaar zijn in antiphishingbeleid in Defender voor Office 365.

Opmerking

Het standaard antiphishingbeleid in Defender voor Office 365 biedt bescherming tegen adresvervalsing en postvakinformatie voor alle geadresseerden. De andere beschikbare imitatiebeveiligingsfuncties en drempelwaarden voor phishing-e-mail zijn echter niet geconfigureerd in het standaardbeleid. Als u alle beveiligingsfuncties wilt inschakelen, wijzigt u het standaardbeleid voor antiphishing of maakt u een ander antiphishingbeleid.

Imitatie-instellingen in antiphishingbeleid in Microsoft Defender voor Office 365

Imitatie is waar de afzender of het e-maildomein van de afzender in een bericht lijkt op een echte afzender of domein:

- Een voorbeeld van imitatie van het domein

contoso.comisćóntoso.com. - Gebruikersimitatie is de combinatie van de weergavenaam en het e-mailadres van de gebruiker. Valeria Barrios (vbarrios@contoso.com) kan bijvoorbeeld worden geïmiteerd als Valeria Barrios, maar met een ander e-mailadres.

Opmerking

Imitatiebeveiliging zoekt naar domeinen die vergelijkbaar zijn. Als uw domein bijvoorbeeld contoso.com is, controleren we op verschillende domeinen op het hoogste niveau (.com, .biz, enzovoort), maar ook op domeinen die zelfs enigszins op elkaar lijken. Of kan bijvoorbeeld contosososo.comcontoabcdef.com worden gezien als imitatiepogingen van contoso.com.

Een geïmiteerd domein kan anders worden beschouwd als legitiem (het domein is geregistreerd, DNS-records voor e-mailverificatie zijn geconfigureerd, enzovoort), behalve dat de bedoeling van het domein is om ontvangers te misleiden.

De imitatie-instellingen die in de volgende secties worden beschreven, zijn alleen beschikbaar in antiphishingbeleid in Defender voor Office 365.

Tip

Details over gedetecteerde imitatiepogingen zijn beschikbaar in het imitatie-inzicht. Zie Inzicht in imitatie in Defender voor Office 365 voor meer informatie.

Zie de sectie Adresvervalsing versus imitatie verderop in dit artikel voor een vergelijking van imitatie versus adresvervalsing.

Beveiliging tegen gebruikersimitatie

Beveiliging tegen imitatie van gebruikers voorkomt dat specifieke interne of externe e-mailadressen worden geïmiteerd als afzenders van berichten. U ontvangt bijvoorbeeld een e-mailbericht van de vice-president van uw bedrijf waarin u wordt gevraagd om haar interne bedrijfsgegevens te sturen. Zou je het doen? Veel mensen stuurden het antwoord zonder na te denken.

U kunt beveiligde gebruikers gebruiken om e-mailadressen van interne en externe afzenders toe te voegen om u te beschermen tegen imitatie. Deze lijst met afzenders die zijn beveiligd tegen gebruikersimitatie verschilt van de lijst met geadresseerden waarop het beleid van toepassing is (alle geadresseerden voor het standaardbeleid; specifieke geadresseerden zoals geconfigureerd in de instelling Gebruikers, groepen en domeinen in de sectie Algemene beleidsinstellingen ).

Opmerking

U kunt in elk antiphishingbeleid maximaal 350 gebruikers opgeven voor bescherming tegen gebruikersimitatie.

Wanneer zowel Postvakintelligentie inschakelen als Inschakelen voor imitatiebeveiliging zijn ingeschakeld, werkt beveiliging tegen gebruikersimitatie niet als de afzender en ontvanger eerder via e-mail hebben gecommuniceerd. Als de afzender en geadresseerde nooit via e-mail hebben gecommuniceerd, kan het bericht worden geïdentificeerd als een imitatiepoging.

Mogelijk krijgt u de fout 'Het e-mailadres bestaat al' als u probeert een gebruiker toe te voegen aan beveiliging tegen gebruikersimitatie wanneer dat e-mailadres al is opgegeven voor gebruikersimitatiebeveiliging in een ander antiphishingbeleid. Deze fout treedt alleen op in de Defender-portal. U krijgt de fout niet als u de bijbehorende parameter TargetedUsersToProtect gebruikt in de cmdlets New-AntiPhishPolicy of Set-AntiPhishPolicy in Exchange Online PowerShell.

Standaard zijn er geen e-mailadressen van afzenders geconfigureerd voor imitatiebeveiliging, in het standaardbeleid of in aangepaste beleidsregels.

Wanneer u interne of externe e-mailadressen toevoegt aan de lijst Gebruikers om te beveiligen, worden berichten van die afzenders onderworpen aan imitatiebeveiligingscontroles. Het bericht wordt gecontroleerd op imitatie als het bericht wordt verzonden naar een geadresseerde waarop het beleid van toepassing is (alle geadresseerden voor het standaardbeleid; Ontvangers van gebruikers, groepen en domeinen in aangepaste beleidsregels). Als imitatie wordt gedetecteerd in het e-mailadres van de afzender, wordt de actie voor geïmiteerde gebruikers toegepast op het bericht.

Voor gedetecteerde imitatiepogingen van gebruikers zijn de volgende acties beschikbaar:

Geen actie toepassen: dit is de standaardactie.

Het bericht omleiden naar andere e-mailadressen: verzendt het bericht naar de opgegeven geadresseerden in plaats van de beoogde geadresseerden.

Berichten verplaatsen naar de mappen ongewenste Email van de geadresseerden: het bericht wordt bezorgd in het postvak en verplaatst naar de map Ongewenste Email. Zie Instellingen voor ongewenste e-mail configureren voor Exchange Online postvakken in Microsoft 365 voor meer informatie.

Het bericht in quarantaine plaatsen: hiermee wordt het bericht in quarantaine geplaatst in plaats van de beoogde geadresseerden. Zie de volgende artikelen voor meer informatie over quarantaine:

- Quarantaine in Microsoft 365

- Berichten en bestanden in quarantaine beheren als beheerder in Microsoft 365

- Berichten in quarantaine zoeken en vrijgeven als gebruiker in Microsoft 365

Als u Het bericht in quarantaine plaatsen selecteert, kunt u ook het quarantainebeleid selecteren dat van toepassing is op berichten die in quarantaine zijn geplaatst door beveiliging tegen gebruikersimitatie. Quarantainebeleid definieert wat gebruikers kunnen doen met berichten in quarantaine. Zie Anatomie van een quarantainebeleid voor meer informatie.

Bezorg het bericht en voeg andere adressen toe aan de BCC-regel: Bezorg het bericht aan de beoogde geadresseerden en bezorg het bericht op de achtergrond bij de opgegeven geadresseerden.

Het bericht verwijderen voordat het wordt bezorgd: verwijder het hele bericht op de achtergrond, inclusief alle bijlagen.

Beveiliging tegen domeinimitatie

Beveiliging tegen domeinimitatie voorkomt dat specifieke domeinen in het e-mailadres van de afzender worden geïmiteerd. Bijvoorbeeld alle domeinen die u bezit (geaccepteerde domeinen) of specifieke aangepaste domeinen (domeinen die u bezit of partnerdomeinen). Afzenderdomeinen die zijn beveiligd tegen imitatie verschillen van de lijst met geadresseerden waarop het beleid van toepassing is (alle geadresseerden voor het standaardbeleid; specifieke geadresseerden zoals geconfigureerd in de instelling Gebruikers, groepen en domeinen in de sectie Algemene beleidsinstellingen ).

Opmerking

U kunt in elk antiphishingbeleid maximaal 50 aangepaste domeinen opgeven voor beveiliging tegen domeinimitatie.

Wanneer zowel Postvakintelligentie inschakelen als Inschakelen voor imitatiebeveiliging zijn ingeschakeld, werkt beveiliging tegen domeinimitatie niet als de afzender en ontvanger eerder via e-mail hebben gecommuniceerd. Als de afzender en geadresseerde nooit via e-mail hebben gecommuniceerd, kan het bericht worden geïdentificeerd als een imitatiepoging.

Berichten van afzenders in de opgegeven domeinen worden gecontroleerd op imitatiebeveiliging. Het bericht wordt gecontroleerd op imitatie als het bericht wordt verzonden naar een geadresseerde waarop het beleid van toepassing is (alle geadresseerden voor het standaardbeleid; Ontvangers van gebruikers, groepen en domeinen in aangepaste beleidsregels). Als imitatie wordt gedetecteerd in het domein van het e-mailadres van de afzender, wordt de actie voor domeinimitatie toegepast op het bericht.

Standaard zijn er geen afzenderdomeinen geconfigureerd voor imitatiebeveiliging, hetzij in het standaardbeleid of in aangepaste beleidsregels.

Voor gedetecteerde domeinimitatiepogingen zijn de volgende acties beschikbaar:

Geen actie toepassen: dit is de standaardwaarde.

Het bericht omleiden naar andere e-mailadressen: verzendt het bericht naar de opgegeven geadresseerden in plaats van de beoogde geadresseerden.

Berichten verplaatsen naar de mappen ongewenste Email van de geadresseerden: het bericht wordt bezorgd in het postvak en verplaatst naar de map Ongewenste Email. Zie Instellingen voor ongewenste e-mail configureren voor Exchange Online postvakken in Microsoft 365 voor meer informatie.

Het bericht in quarantaine plaatsen: hiermee wordt het bericht in quarantaine geplaatst in plaats van de beoogde geadresseerden. Zie de volgende artikelen voor meer informatie over quarantaine:

- Quarantaine in Microsoft 365

- Berichten en bestanden in quarantaine beheren als beheerder in Microsoft 365

- Berichten in quarantaine zoeken en vrijgeven als gebruiker in Microsoft 365

Als u Het bericht in quarantaine plaatsen selecteert, kunt u ook het quarantainebeleid selecteren dat van toepassing is op berichten die in quarantaine zijn geplaatst door domein-imitatiebeveiliging. Quarantainebeleid definieert wat gebruikers kunnen doen met berichten in quarantaine. Zie Anatomie van een quarantainebeleid voor meer informatie.

Bezorg het bericht en voeg andere adressen toe aan de BCC-regel: Bezorg het bericht aan de beoogde geadresseerden en bezorg het bericht op de achtergrond bij de opgegeven geadresseerden.

Het bericht verwijderen voordat het wordt bezorgd: het hele bericht, inclusief alle bijlagen, wordt op de achtergrond verwijderd.

Beveiliging tegen imitatie van postvakintelligentie

Postvakintelligentie maakt gebruik van kunstmatige intelligentie (AI) om e-mailpatronen van gebruikers te bepalen met hun frequente contactpersonen.

Gabriela Laureano (glaureano@contoso.com) is bijvoorbeeld de CEO van uw bedrijf, dus u voegt haar toe als een beveiligde afzender in de instellingen van het beleid gebruikers inschakelen om het beleid te beveiligen . Maar sommige ontvangers in het beleid communiceren regelmatig met een leverancier die ook Gabriela Laureano (glaureano@fabrikam.com) heet. Omdat deze geadresseerden een communicatiegeschiedenis hebben met glaureano@fabrikam.com, identificeert postvakinformatie berichten glaureano@fabrikam.com niet als een imitatiepoging van glaureano@contoso.com voor die geadresseerden.

Opmerking

Beveiliging van postvakinformatie werkt niet als de afzender en ontvanger eerder via e-mail hebben gecommuniceerd. Als de afzender en geadresseerde nooit via e-mail hebben gecommuniceerd, kan het bericht worden geïdentificeerd als een imitatiepoging door postvakinformatie.

Postvakintelligentie heeft twee specifieke instellingen:

- Postvakintelligentie inschakelen: Postvakintelligentie in- of uitschakelen. Met deze instelling kan de AI onderscheid maken tussen berichten van legitieme en geïmiteerde afzenders. Deze instelling is standaard ingeschakeld.

- Intelligentie voor imitatiebeveiliging inschakelen: deze instelling is standaard uitgeschakeld. Gebruik de contactgeschiedenis die is geleerd van postvakinformatie (zowel frequente contactpersonen als geen contactpersoon) om gebruikers te beschermen tegen imitatieaanvallen. Als u wilt dat postvakinformatie actie kan ondernemen op gedetecteerde berichten, moeten deze instelling en de instelling Postvakintelligentie inschakelen beide zijn ingeschakeld.

Voor imitatiepogingen die door postvakintelligentie zijn gedetecteerd, zijn de volgende acties beschikbaar:

- Geen actie toepassen: dit is de standaardwaarde. Deze actie heeft hetzelfde resultaat als wanneer Postvakintelligentie inschakelen is ingeschakeld, maar Beveiliging tegen intelligentie-imitatie inschakelen is uitgeschakeld.

- Het bericht omleiden naar andere e-mailadressen

- Het bericht verplaatsen naar de mappen ongewenste Email van de geadresseerden

- Het bericht in quarantaine plaatsen: als u deze actie selecteert, kunt u ook het quarantainebeleid selecteren dat van toepassing is op berichten die in quarantaine worden geplaatst door postvakinformatiebeveiliging. Quarantainebeleid bepaalt wat gebruikers kunnen doen met berichten in quarantaine en of gebruikers quarantainemeldingen ontvangen. Zie Anatomie van een quarantainebeleid voor meer informatie.

- Bezorg het bericht en voeg andere adressen toe aan de BCC-regel

- Het bericht verwijderen voordat het wordt bezorgd

Veiligheidstips voor imitatie

Veiligheidstips voor imitatie worden weergegeven voor gebruikers wanneer berichten worden geïdentificeerd als imitatiepogingen. De volgende veiligheidstips zijn beschikbaar:

Veiligheidstip voor gebruikersimitatie weergeven: Het Van-adres bevat een gebruiker die is opgegeven in de beveiliging voor gebruikersimitatie. Alleen beschikbaar als Gebruikers inschakelen voor beveiliging is ingeschakeld en geconfigureerd.

Deze veiligheidstip wordt bepaald door de waarde 9,20 van het

SFTYveld in de header X-Forefront-Antispam-Report van het bericht. De tekst zegt:<Afzender> lijkt op iemand die u eerder e-mail heeft gestuurd, maar is mogelijk niet die persoon.

Veiligheidstip voor domeinimitatie weergeven: Het Van-adres bevat een domein dat is opgegeven in domein-imitatiebeveiliging. Alleen beschikbaar als Domeinen inschakelen om te beveiligen is ingeschakeld en geconfigureerd.

Deze veiligheidstip wordt bepaald door de waarde 9,19 van het

SFTYveld in de header X-Forefront-Antispam-Report van het bericht. De tekst zegt:Deze afzender imiteert mogelijk een domein dat is gekoppeld aan uw organisatie.

Veiligheidstip voor gebruikersimitatie ongebruikelijke tekens weergeven: Het van-adres bevat ongebruikelijke tekensets (bijvoorbeeld wiskundige symbolen en tekst of een combinatie van hoofdletters en kleine letters) in een afzender die is opgegeven in de beveiliging voor gebruikersimitatie. Alleen beschikbaar als Gebruikers inschakelen voor beveiliging is ingeschakeld en geconfigureerd. De tekst zegt:

Het e-mailadres

<email address>bevat onverwachte letters of cijfers. We raden u aan dit bericht niet te gebruiken.

Opmerking

Veiligheidstips worden niet gestempeld in de volgende berichten:

- S/MIME-ondertekende berichten.

- Berichten die zijn toegestaan door uw organisatie-instellingen.

Vertrouwde afzenders en domeinen

Vertrouwde afzenders en domeinen zijn uitzonderingen op de beveiligingsinstellingen voor imitatie. Berichten van de opgegeven afzenders en afzenderdomeinen worden nooit geclassificeerd als aanvallen op basis van imitatie door het beleid. Met andere woorden, de actie voor beveiligde afzenders, beveiligde domeinen of beveiliging van postvakinformatie wordt niet toegepast op deze vertrouwde afzenders of afzenderdomeinen. De maximumlimiet voor deze lijsten is 1024 vermeldingen.

Opmerking

Vertrouwde domeinvermeldingen bevatten geen subdomeinen van het opgegeven domein. U moet een vermelding toevoegen voor elk subdomein.

Als Microsoft 365-systeemberichten van de volgende afzenders worden geïdentificeerd als imitatiepogingen, kunt u de afzenders toevoegen aan de lijst met vertrouwde afzenders:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.com

Drempelwaarden voor phishing-e-mail in antiphishingbeleid in Microsoft Defender voor Office 365

De volgende drempelwaarden voor phishing-e-mail zijn alleen beschikbaar in antiphishingbeleid in Defender voor Office 365. Deze drempelwaarden bepalen de gevoeligheid voor het toepassen van machine learning-modellen op berichten voor phishing-uitspraken:

- 1 - Standaard: dit is de standaardwaarde. De ernst van de actie die op het bericht wordt uitgevoerd, is afhankelijk van de mate van vertrouwen dat het bericht phishing is (laag, gemiddeld, hoog of zeer hoog). Berichten die worden geïdentificeerd als phishing met een zeer hoge mate van vertrouwen, hebben bijvoorbeeld de meest ernstige acties toegepast, terwijl voor berichten die worden geïdentificeerd als phishing met een lage mate van betrouwbaarheid minder ernstige acties worden toegepast.

- 2 - Agressief: Berichten die als phishing worden geïdentificeerd met een hoge mate van vertrouwen, worden behandeld alsof ze met een zeer hoge mate van betrouwbaarheid zijn geïdentificeerd.

- 3 - Agressiever: Berichten die worden geïdentificeerd als phishing met een gemiddelde of hoge mate van betrouwbaarheid, worden behandeld alsof ze met een zeer hoge mate van betrouwbaarheid zijn geïdentificeerd.

- 4 - Meest agressief: berichten die als phishing worden geïdentificeerd met een lage, gemiddelde of hoge mate van betrouwbaarheid, worden behandeld alsof ze met een zeer hoge mate van betrouwbaarheid zijn geïdentificeerd.

De kans op fout-positieven (goede berichten gemarkeerd als slecht) neemt toe naarmate u deze instelling verhoogt. Zie Drempelwaarden voor phishing-e-mail in antiphishingbeleid in Microsoft Defender voor Office 365 voor meer informatie over de aanbevolen instellingen.

Adresvervalsing versus imitatie

Adresvervalsing treedt op wanneer een aanvaller het e-mailadres of domein van de afzender ver vervalst om het eruit te laten zien als een vertrouwde bron. De aanvaller manipuleert het e-mailadres van de afzender in de berichtkop (ook wel het van-adres, 5322.From adres of P2-afzender genoemd) om de ontvanger te misleiden.

- EOP bevat basisvervalsingsdetectie via SPF-, DKIM- en DMARC-validatie.

- Defender voor Office 365 bevat verbeterde spoof-informatie voor betere detectie en beperking van geavanceerde spoofing-aanvallen.

Imitatie treedt op wanneer een aanvaller een vertrouwde gebruiker, domein of merk nabootst om de ontvanger te laten geloven dat de e-mail legitiem is. De aanvaller gebruikt vaak subtiele variaties van de werkelijke gebruiker of domeinnaam (bijvoorbeeld mithun@ćóntoso.com in plaats van mithun@contoso.com).

- EOP bevat geen imitatiebeveiliging.

- Defender voor Office 365 omvat imitatiebeveiliging voor gebruikers, domeinen en merken, zodat beheerders vertrouwde entiteiten en drempelwaarden voor detectie kunnen definiëren.

Imitatie kan e-mailverificatiecontroles (SPF, DKIM en DMARC) doorstaan als de aanvaller een vergelijkbare domein heeft gemaakt en geldige DNS-records heeft gepubliceerd. Ondanks het doorgeven van verificatie, imiteert de aanvaller nog steeds een vertrouwd domein of gebruiker om ontvangers te misleiden. Dit gedrag benadrukt het belang van de geavanceerde imitatiebeveiliging van Defender voor Office 365.

Zie Volgorde en prioriteit van e-mailbeveiliging voor meer informatie over de volgorde van de verwerking van de typen e-mailbeveiliging en de prioriteitsvolgorde van beleidsregels.