Actie ondernemen bij geavanceerde opsporingsqueryresultaten

Van toepassing op:

- Microsoft Defender XDR

Belangrijk

Sommige informatie in dit artikel heeft betrekking op een vooraf uitgebracht product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garanties, expliciet of impliciet, met betrekking tot de informatie die hier wordt verstrekt.

U kunt snel bedreigingen onderschept of gecompromitteerde assets aanpakken die u in geavanceerde opsporing vindt met behulp van krachtige en uitgebreide actie-opties. Met deze opties kunt u het volgende doen:

- Verschillende acties uitvoeren op apparaten

- Bestanden in quarantaine plaatsen

Vereiste machtigingen

Als u actie wilt ondernemen op apparaten via geavanceerde opsporing, hebt u een rol in Microsoft Defender voor Eindpunt nodig met machtigingen om herstelacties op apparaten in te dienen.

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Als u geen actie kunt ondernemen, neemt u contact op met een globale beheerder over het verkrijgen van de volgende machtiging:

Actieve herstelacties > Bedreigings- en beveiligingsbeheer - Herstelafhandeling

Als u actie wilt ondernemen op e-mailberichten via geavanceerde opsporing, hebt u een rol in Microsoft Defender voor Office 365 nodig om e-mailberichten te zoeken en op te halen.

Verschillende acties uitvoeren op apparaten

U kunt de volgende acties uitvoeren op apparaten die worden geïdentificeerd door de DeviceId kolom in de queryresultaten:

- Betrokken apparaten isoleren om een infectie te bevatten of te voorkomen dat aanvallen lateraal worden verplaatst

- Onderzoekspakket verzamelen om meer forensische informatie te verkrijgen

- Een antivirusscan uitvoeren om bedreigingen te vinden en te verwijderen met behulp van de nieuwste updates voor beveiligingsinformatie

- Een geautomatiseerd onderzoek starten om bedreigingen op het apparaat en mogelijk andere betrokken apparaten te controleren en te herstellen

- Beperk de uitvoering van apps tot alleen door Microsoft ondertekende uitvoerbare bestanden en voorkom verdere bedreigingsactiviteiten via malware of andere niet-vertrouwde uitvoerbare bestanden

Lees over reactieacties op apparaten voor meer informatie over hoe deze reactieacties worden uitgevoerd via Microsoft Defender voor Eindpunt.

Bestanden in quarantaine plaatsen

U kunt de quarantaineactie implementeren op bestanden, zodat deze automatisch in quarantaine worden geplaatst wanneer ze worden aangetroffen. Wanneer u deze actie selecteert, kunt u kiezen uit de volgende kolommen om te bepalen welke bestanden in uw query in quarantaine moeten worden geplaatst:

-

SHA1: In de meeste geavanceerde opsporingstabellen verwijst deze kolom naar de SHA-1 van het bestand dat wordt beïnvloed door de vastgelegde actie. Als er bijvoorbeeld een bestand is gekopieerd, is dit het gekopieerde bestand. -

InitiatingProcessSHA1: In de meeste geavanceerde opsporingstabellen verwijst deze kolom naar het bestand dat verantwoordelijk is voor het initiëren van de opgenomen actie. Als er bijvoorbeeld een onderliggend proces is gestart, maakt dit initiatorbestand deel uit van het bovenliggende proces. -

SHA256: Deze kolom is het SHA-256-equivalent van het bestand dat wordt geïdentificeerd door deSHA1kolom. -

InitiatingProcessSHA256: Deze kolom is het SHA-256-equivalent van het bestand dat wordt geïdentificeerd door deInitiatingProcessSHA1kolom.

Lees over reactieacties op bestanden voor meer informatie over hoe quarantaineacties worden uitgevoerd en hoe bestanden kunnen worden hersteld.

Opmerking

Als u bestanden wilt zoeken en in quarantaine wilt plaatsen, moeten de queryresultaten ook waarden als apparaat-id's bevatten DeviceId .

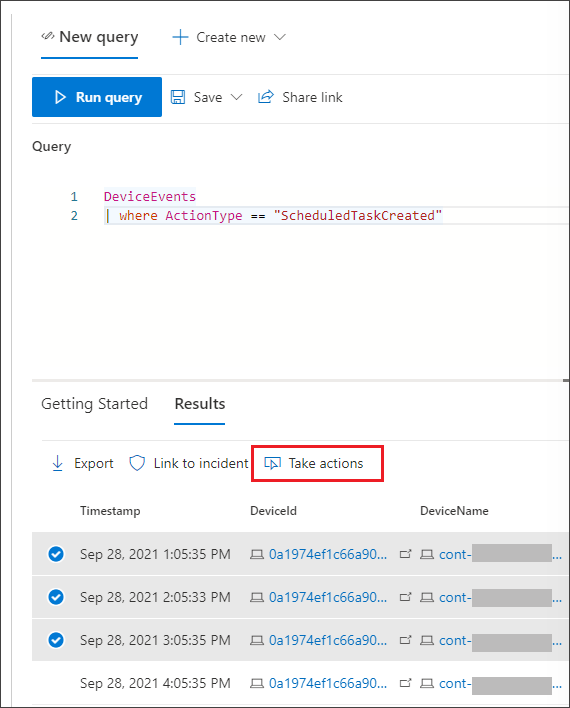

Als u een van de beschreven acties wilt uitvoeren, selecteert u een of meer records in de queryresultaten en selecteert u vervolgens Acties ondernemen. Een wizard begeleidt u bij het proces van het selecteren en vervolgens indienen van uw voorkeursacties.

Verschillende acties uitvoeren op e-mailberichten

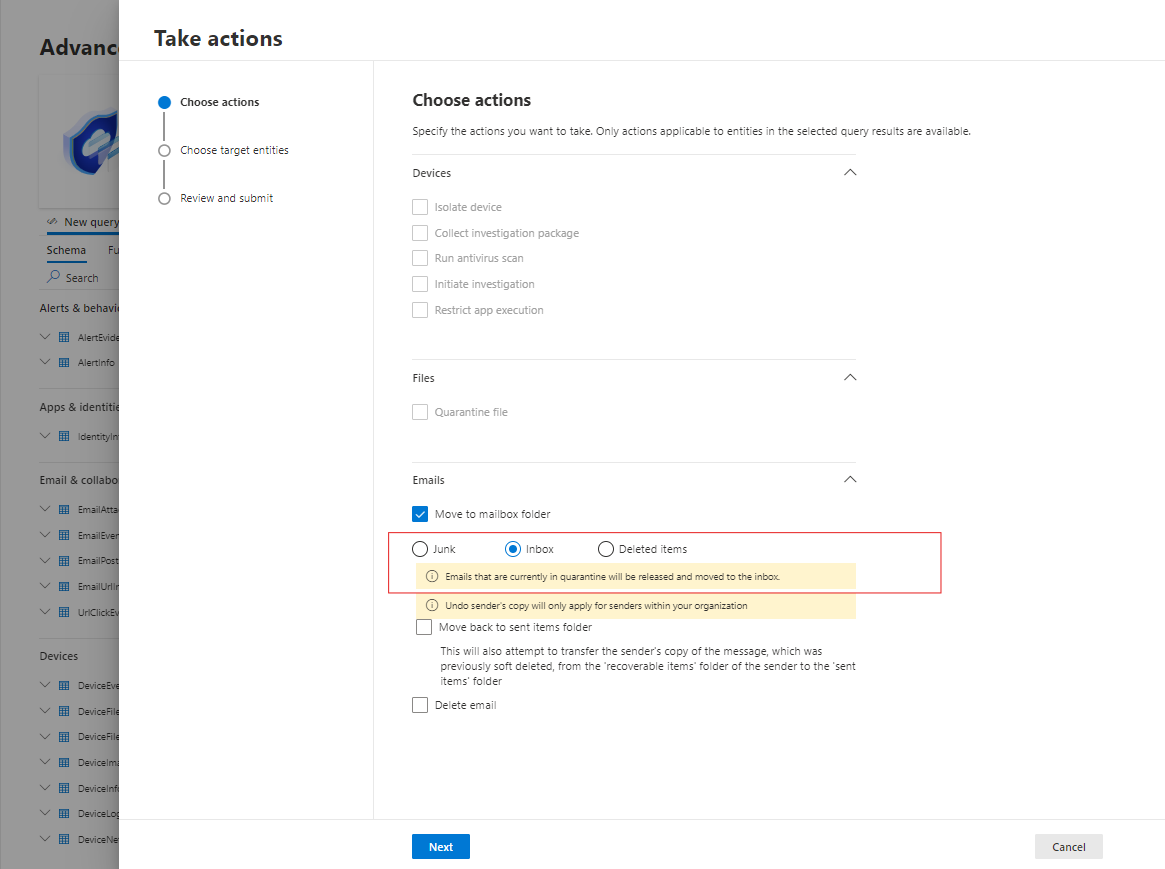

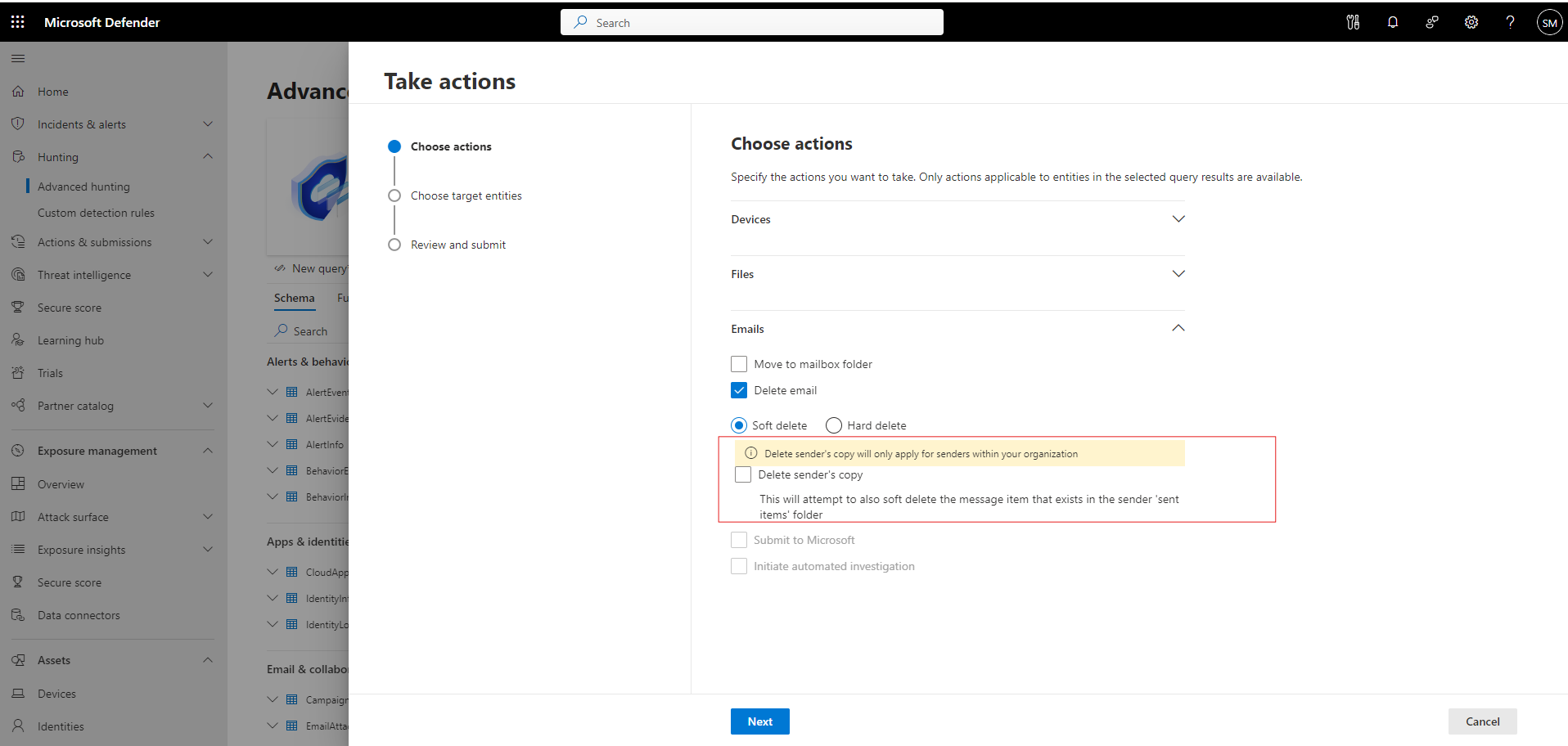

Afgezien van apparaatgerichte herstelstappen, kunt u ook enkele acties uitvoeren op e-mailberichten vanuit uw queryresultaten. Selecteer de records waarop u actie wilt ondernemen, selecteer Acties ondernemen en selecteer vervolgens onder Acties kiezen uw keuze uit het volgende:

Move to mailbox folder- selecteer deze actie om de e-mailberichten te verplaatsen naar de map Ongewenste e-mail, Postvak IN of Verwijderde itemsHoud er rekening mee dat u e-mailresultaten die bestaan uit items in quarantaine kunt verplaatsen (bijvoorbeeld in het geval van fout-positieven) door de optie Postvak IN te selecteren.

Delete email- selecteer deze actie om e-mailberichten te verplaatsen naar de map Verwijderde items (voorlopig verwijderen) of om ze definitief te verwijderen (hard verwijderen)Als u Voorlopig verwijderen selecteert, worden de berichten ook automatisch verwijderd uit de map Verzonden items van de afzender als de afzender zich in de organisatie bevindt.

Automatisch voorlopig verwijderen van de kopie van de afzender is beschikbaar voor resultaten met behulp van de

EmailEventstabellen enEmailPostDeliveryEvents, maar niet deUrlClickEventstabel. Bovendien moet het resultaat de kolommenEmailDirectionenSenderFromAddresskolommen bevatten voor deze actieoptie die moet worden weergegeven in de wizard Acties ondernemen. Het opschonen van kopieën van de afzender is van toepassing op e-mailberichten binnen de organisatie en uitgaande e-mailberichten, zodat alleen de kopie van de afzender voorlopig wordt verwijderd voor deze e-mailberichten. Binnenkomende berichten vallen buiten het bereik.Zie de volgende query als referentie:

EmailEvents | where ThreatTypes contains "spam" | project NetworkMessageId,RecipientEmailAddress, EmailDirection, SenderFromAddress, LatestDeliveryAction,LatestDeliveryLocation

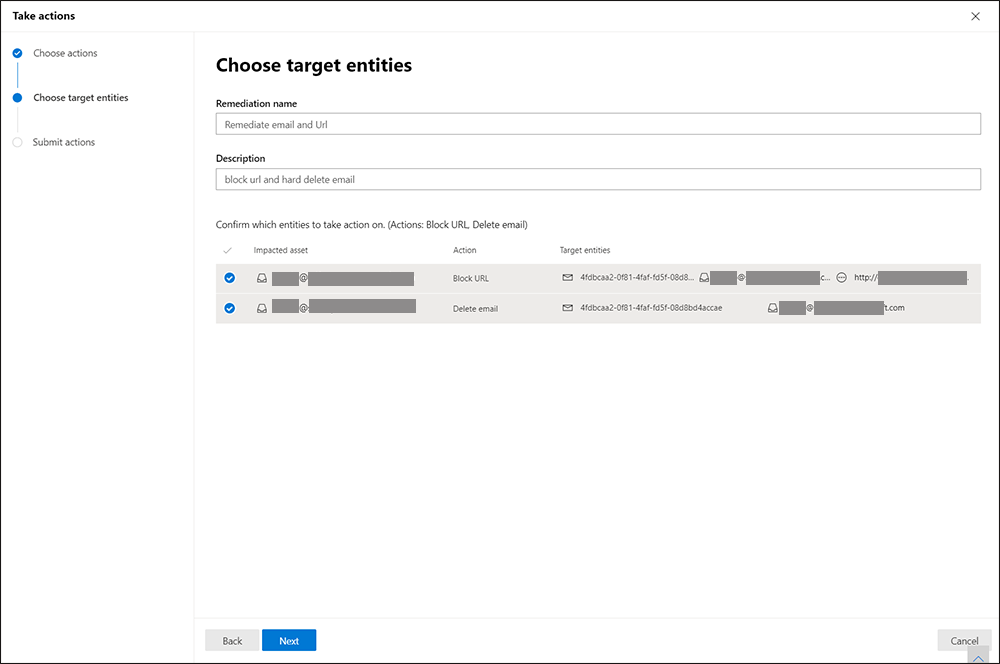

U kunt ook een herstelnaam en een korte beschrijving van de uitgevoerde actie opgeven om deze eenvoudig bij te houden in de geschiedenis van het actiecentrum. U kunt ook de goedkeurings-id gebruiken om te filteren op deze acties in het actiecentrum. Deze id wordt opgegeven aan het einde van de wizard:

Deze e-mailacties zijn ook van toepassing op aangepaste detecties .

Uitgevoerde acties controleren

Elke actie wordt afzonderlijk vastgelegd in het actiecentrum onderGeschiedenis van het actiecentrum> (security.microsoft.com/action-center/history). Ga naar het actiecentrum om de status van elke actie te controleren.

Opmerking

Sommige tabellen in dit artikel zijn mogelijk niet beschikbaar in Microsoft Defender voor Eindpunt. Schakel Microsoft Defender XDR in om bedreigingen op te sporen met behulp van meer gegevensbronnen. U kunt uw geavanceerde opsporingswerkstromen van Microsoft Defender voor Eindpunt verplaatsen naar Microsoft Defender XDR door de stappen te volgen in Geavanceerde opsporingsquery's migreren van Microsoft Defender voor Eindpunt.

Verwante artikelen

- Overzicht van geavanceerd opsporen

- De querytaal leren

- Werken met queryresultaten

- Meer informatie over het schema

- Overzicht van actiecentrum

Tip

Wil je meer weten? Neem contact op met de Microsoft Beveiliging-community in onze Tech Community: Microsoft Defender XDR Tech Community.