Acties ondernemen op een apparaat

Van toepassing op:

Belangrijk

Sommige informatie in dit artikel heeft betrekking op een vooraf uitgebracht product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garanties, expliciet of impliciet, met betrekking tot de informatie die hier wordt verstrekt.

Reageer snel op gedetecteerde aanvallen door apparaten te isoleren of een onderzoekspakket te verzamelen. Nadat u actie hebt ondernomen op apparaten, kunt u de activiteitsgegevens controleren in het Actiecentrum.

Antwoordacties worden boven aan een specifieke apparaatpagina uitgevoerd en omvatten:

- Tags beheren

- Geautomatiseerd onderzoek starten

- Live-antwoordsessie starten

- Onderzoekspakket verzamelen

- Antivirusscan uitvoeren

- Het uitvoeren van apps beperken

- Apparaat isoleren

- Apparaat bevatten

- Contact opnemen met een risicodeskundige

- Actiecentrum

Belangrijk

Defender voor Eindpunt-abonnement 1 bevat alleen de volgende handmatige reactieacties:

- Antivirusscan uitvoeren

- Apparaat isoleren

- Een bestand stoppen en in quarantaine plaatsen

- Voeg een indicator toe om een bestand te blokkeren of toe te staan.

Microsoft Defender voor Bedrijven bevat momenteel niet de actie Een bestand stoppen en in quarantaine plaatsen.

Uw abonnement moet Defender voor Eindpunt-abonnement 2 bevatten om alle antwoordacties te hebben die in dit artikel worden beschreven.

U kunt apparaatpagina's vinden in een van de volgende weergaven:

- Wachtrij met waarschuwingen: selecteer de apparaatnaam naast het apparaatpictogram in de wachtrij met waarschuwingen.

- Lijst met apparaten : selecteer de kop van de apparaatnaam in de lijst met apparaten.

- Zoekvak: selecteer Apparaat in de vervolgkeuzelijst en voer de apparaatnaam in.

Belangrijk

Voor informatie over de beschikbaarheid en ondersteuning voor elke reactieactie raadpleegt u de ondersteunde/minimale vereisten voor het besturingssysteem die onder elke functie zijn gevonden.

Tags beheren

Tags toevoegen of beheren om een logische groepsrelatie te maken. Apparaattags ondersteunen de juiste toewijzing van het netwerk, zodat u verschillende tags kunt koppelen om context vast te leggen en dynamische lijsten te maken als onderdeel van een incident.

Zie Apparaattags maken en beheren voor meer informatie over apparaattags.

Geautomatiseerd onderzoek starten

U kunt zo nodig een nieuw geautomatiseerd onderzoek voor algemeen gebruik op het apparaat starten. Terwijl een onderzoek wordt uitgevoerd, wordt elke andere waarschuwing die wordt gegenereerd door het apparaat, toegevoegd aan een lopend geautomatiseerd onderzoek totdat dat onderzoek is voltooid. Bovendien, als dezelfde bedreiging wordt gezien op andere apparaten, worden deze apparaten toegevoegd aan het onderzoek.

Zie Overzicht van geautomatiseerde onderzoeken voor meer informatie over geautomatiseerde onderzoeken.

Live-antwoordsessie starten

Liverespons is een mogelijkheid waarmee u direct toegang hebt tot een apparaat via een externe shell-verbinding. Dit geeft u de bevoegdheid om uitgebreid onderzoek uit te voeren en onmiddellijk actie te ondernemen om geïdentificeerde bedreigingen in realtime te beperken.

Live response is ontworpen om onderzoeken te verbeteren door u in staat te stellen forensische gegevens te verzamelen, scripts uit te voeren, verdachte entiteiten te verzenden voor analyse, bedreigingen te herstellen en proactief te zoeken naar nieuwe bedreigingen.

Zie Entiteiten op apparaten onderzoeken met behulp van liverespons voor meer informatie over liverespons.

Onderzoekspakket van apparaten verzamelen

Als onderdeel van het onderzoeks- of reactieproces kunt u een onderzoekspakket van een apparaat verzamelen. Door het onderzoekspakket te verzamelen, kunt u de huidige status van het apparaat identificeren en meer inzicht krijgen in de hulpprogramma's en technieken die door de aanvaller worden gebruikt.

Het pakket (zip-bestand) downloaden en de gebeurtenissen op een apparaat onderzoeken:

Selecteer Onderzoekpakket verzamelen in de rij met antwoordacties bovenaan de apparaatpagina.

Geef in het tekstvak op waarom u deze actie wilt uitvoeren. Selecteer Bevestigen.

Het zip-bestand wordt gedownload.

Alternatieve stappen:

Selecteer Onderzoekpakket verzamelen in de sectie responsacties van de apparaatpagina.

Voeg opmerkingen toe en selecteer Bevestigen.

Selecteer Actiecentrum in de sectie antwoordacties van de apparaatpagina.

Klik op pakketverzamelingspakket beschikbaar om het verzamelingspakket te downloaden.

Voor Windows-apparaten bevat het pakket de volgende mappen:

Map Beschrijving Autoruns Bevat een set bestanden die elk de inhoud van het register van een bekend ASEP (Auto Start Entry Point) vertegenwoordigen om de persistentie van aanvallers op het apparaat te identificeren. NOTITIE: Als de registersleutel niet wordt gevonden, bevat het bestand het volgende bericht: 'FOUT: het systeem kan de opgegeven registersleutel of -waarde niet vinden'.Geïnstalleerde programma's Dit .CSV-bestand bevat de lijst met geïnstalleerde programma's waarmee kan worden vastgesteld wat er momenteel op het apparaat is geïnstalleerd. Zie Win32_Product klasse voor meer informatie. Netwerkverbindingen Deze map bevat een set gegevenspunten die betrekking hebben op de connectiviteitsgegevens die kunnen helpen bij het identificeren van connectiviteit met verdachte URL's, de infrastructuur voor opdracht en controle (C&C) van de aanvaller, eventuele laterale verplaatsingen of externe verbindingen. - ActiveNetConnections.txt: geeft protocolstatistieken en huidige TCP/IP-netwerkverbindingen weer. Biedt de mogelijkheid om te zoeken naar verdachte connectiviteit die door een proces is gemaakt.

- Arp.txt: geeft de huidige ARP-cachetabellen (Address Resolution Protocol) weer voor alle interfaces. ARP-cache kan andere hosts in een netwerk onthullen die zijn aangetast of verdachte systemen op het netwerk die mogelijk zijn gebruikt om een interne aanval uit te voeren.

- DnsCache.txt: geeft de inhoud weer van de cache van de DNS-clientomzetter, die zowel vermeldingen bevat die vooraf zijn geladen uit het lokale hosts-bestand als recent verkregen resourcerecords voor naamquery's die door de computer zijn omgezet. Dit kan helpen bij het identificeren van verdachte verbindingen.

- IpConfig.txt: geeft de volledige TCP/IP-configuratie voor alle adapters weer. Adapters kunnen fysieke interfaces vertegenwoordigen, zoals geïnstalleerde netwerkadapters of logische interfaces, zoals inbelverbindingen.

- FirewallExecutionLog.txt en pfirewall.log

NOTITIE: Het pfirewall.log-bestand moet bestaan in %windir%\system32\logfiles\firewall\pfirewall.log, zodat het wordt opgenomen in het onderzoekspakket. Zie Windows Defender Firewall configureren met geavanceerd beveiligingslogboek voor meer informatie over het maken van het firewalllogboekPrefetch-bestanden Windows Prefetch-bestanden zijn ontworpen om het opstartproces van de toepassing te versnellen. Het kan worden gebruikt om alle bestanden bij te houden die onlangs in het systeem zijn gebruikt en traceringen te vinden voor toepassingen die mogelijk zijn verwijderd, maar nog steeds te vinden zijn in de lijst met prefetch-bestanden. - Map Prefetch: bevat een kopie van de prefetch-bestanden van

%SystemRoot%\Prefetch. OPMERKING: het wordt aanbevolen om een prefetch-bestandsviewer te downloaden om de prefetch-bestanden weer te geven. - PrefetchFilesList.txt: bevat de lijst met alle gekopieerde bestanden die kunnen worden gebruikt om bij te houden of er kopieerfouten zijn opgetreden in de map prefetch.

Processen Bevat een .CSV-bestand met de actieve processen en biedt de mogelijkheid om de huidige processen te identificeren die op het apparaat worden uitgevoerd. Dit kan handig zijn bij het identificeren van een verdacht proces en de status ervan. Geplande taken Bevat een .CSV bestand met de geplande taken, dat kan worden gebruikt om routines te identificeren die automatisch op een gekozen apparaat worden uitgevoerd om te zoeken naar verdachte code die is ingesteld om automatisch te worden uitgevoerd. Gebeurtenislogboek voor beveiliging Bevat het beveiligingsgebeurtenislogboek, dat records bevat van aanmeldings- of afmeldingsactiviteiten, of andere beveiligingsgerelateerde gebeurtenissen die zijn opgegeven door het controlebeleid van het systeem. NOTITIE: Open het gebeurtenislogboekbestand met behulp van Logboeken.Services Bevat een .CSV-bestand met een lijst met services en hun statussen. Windows Server Message Block-sessies (SMB) Lijsten gedeelde toegang tot bestanden, printers en seriële poorten en diverse communicatie tussen knooppunten in een netwerk. Dit kan helpen bij het identificeren van gegevensexfiltratie of laterale verplaatsing. Bevat bestanden voor SMBInboundSessions en SMBOutboundSession.

NOTITIE: Als er geen sessies zijn (inkomend of uitgaand), krijgt u een tekstbestand waarin wordt aangegeven dat er geen SMB-sessies zijn gevonden.Systeeminformatie Bevat een SystemInformation.txt-bestand met systeemgegevens, zoals de versie van het besturingssysteem en netwerkkaarten. Tijdelijke mappen Bevat een set tekstbestanden met de bestanden in %Temp% voor elke gebruiker in het systeem. Dit kan helpen bij het bijhouden van verdachte bestanden die een aanvaller mogelijk op het systeem heeft laten vallen.

NOTITIE: Als het bestand het volgende bericht bevat: 'Het systeem kan het opgegeven pad niet vinden', betekent dit dat er geen tijdelijke map voor deze gebruiker is en mogelijk omdat de gebruiker zich niet heeft aangemeld bij het systeem.Gebruikers en Groepen Biedt een lijst met bestanden die elk een groep en de bijbehorende leden vertegenwoordigen. WdSupportLogs Biedt de MpCmdRunLog.txt en MPSupportFiles.cab NOTITIE: Deze map wordt alleen gemaakt op Windows 10, versie 1709 of hoger met updatepakket van februari 2020 of recenter geïnstalleerd:CollectionSummaryReport.xls Dit bestand is een samenvatting van de verzameling onderzoekspakketten, het bevat de lijst met gegevenspunten, de opdracht die wordt gebruikt om de gegevens te extraheren, de uitvoeringsstatus en de foutcode als er een fout optreedt. U kunt dit rapport gebruiken om bij te houden of het pakket alle verwachte gegevens bevat en om te bepalen of er fouten zijn opgetreden. De verzamelingspakketten voor macOS- en Linux-apparaten bevatten het volgende:

Object macOS Linux Toepassingen Een lijst met alle geïnstalleerde toepassingen Niet van toepassing Schijfvolume - Hoeveelheid vrije ruimte

- Lijst met alle gekoppelde schijfvolumes

- Lijst met alle partities

- Hoeveelheid vrije ruimte

- Lijst met alle gekoppelde schijfvolumes

- Lijst met alle partities

Bestand Een lijst met alle geopende bestanden met de bijbehorende processen met behulp van deze bestanden Een lijst met alle geopende bestanden met de bijbehorende processen met behulp van deze bestanden Geschiedenis Shell-geschiedenis Niet van toepassing Kernelmodules Alle geladen modules Niet van toepassing Netwerkverbindingen - Actieve verbindingen

- Actieve luisterverbindingen

- ARP-tabel

- Firewallregels

- Interfaceconfiguratie

- Proxy-instellingen

- VPN-instellingen

- Actieve verbindingen

- Actieve luisterverbindingen

- ARP-tabel

- Firewallregels

- IP-lijst

- Proxy-instellingen

Processen Een lijst met alle actieve processen Een lijst met alle actieve processen Services en geplande taken - Certificaten

- Configuratieprofielen

- Hardware-informatie

- CPU-details

- Hardware-informatie

- Informatie over het besturingssysteem

Informatie over systeembeveiliging - EFI-integriteitsinformatie (Extensible Firmware Interface)

- Firewallstatus

- Mrt-informatie (Malware Removal Tool)

- Sip-status (System Integrity Protection)

Niet van toepassing Gebruikers en groepen - Aanmeldingsgeschiedenis

- Sudoers

- Aanmeldingsgeschiedenis

- Sudoers

Microsoft Defender Antivirus-scan uitvoeren op apparaten

Als onderdeel van het onderzoek- of reactieproces kunt u op afstand een antivirusscan starten om malware te identificeren en te herstellen die mogelijk aanwezig is op een gecompromitteerd apparaat.

Belangrijk

- Deze actie wordt ondersteund voor macOS en Linux voor clientversie 101.98.84 en hoger. U kunt ook liverespons gebruiken om de actie uit te voeren. Zie Entiteiten op apparaten onderzoeken met behulp van liverespons voor meer informatie over liverespons

- Een Microsoft Defender Antivirus-scan kan naast andere antivirusoplossingen worden uitgevoerd, ongeacht of Microsoft Defender Antivirus de actieve antivirusoplossing is of niet. Microsoft Defender Antivirus kan zich in de passieve modus bevinden. Zie Microsoft Defender Antiviruscompatibiliteit voor meer informatie.

Als u Antivirusscan uitvoeren hebt geselecteerd, selecteert u het scantype dat u wilt uitvoeren (snel of volledig) en voegt u een opmerking toe voordat u de scan bevestigt.

In het Actiecentrum worden de scangegevens weergegeven en de tijdlijn van het apparaat bevat een nieuwe gebeurtenis, die aangeeft dat er een scanactie is verzonden op het apparaat. Microsoft Defender Antiviruswaarschuwingen geven eventuele detecties weer die tijdens de scan zijn weergegeven.

Opmerking

Bij het activeren van een scan met behulp van defender voor Eindpunt-responsactie, Microsoft Defender antiviruswaarde 'ScanAvgCPULoadFactor' nog steeds van toepassing en beperkt de CPU-impact van de scan. Als ScanAvgCPULoadFactor niet is geconfigureerd, is de standaardwaarde een limiet van 50% maximale CPU-belasting tijdens een scan. Zie configure-advanced-scan-types-microsoft-defender-antivirus voor meer informatie.

Het uitvoeren van apps beperken

Naast het voorkomen van een aanval door schadelijke processen te stoppen, kunt u ook een apparaat vergrendelen en voorkomen dat volgende pogingen van mogelijk schadelijke programma's worden uitgevoerd.

Belangrijk

- Deze actie is beschikbaar voor apparaten op Windows 10, versie 1709 of hoger, Windows 11 en Windows Server 2019 of hoger.

- Deze functie is beschikbaar als uw organisatie gebruikmaakt van Microsoft Defender Antivirus.

- Deze actie moet voldoen aan de indelingen en ondertekeningsvereisten voor code-integriteit van Windows Defender Application Control. Zie Indelingen en ondertekening voor code-integriteitsbeleid voor meer informatie.

Als u wilt voorkomen dat een toepassing wordt uitgevoerd, wordt een code-integriteitsbeleid toegepast dat alleen toestaat dat bestanden worden uitgevoerd als ze zijn ondertekend door een door Microsoft uitgegeven certificaat. Deze beperkingsmethode kan helpen voorkomen dat een aanvaller gecompromitteerde apparaten beheert en verdere schadelijke activiteiten uitvoert.

Opmerking

U kunt de beperking van het uitvoeren van toepassingen op elk gewenst moment ongedaan maken. De knop op de apparaatpagina wordt gewijzigd in App-beperkingen verwijderen. Vervolgens voert u dezelfde stappen uit als het beperken van de uitvoering van de app.

Nadat u App-uitvoering beperken hebt geselecteerd op de apparaatpagina, typt u een opmerking en selecteert u Bevestigen. In het Actiecentrum worden de scangegevens weergegeven en de tijdlijn van het apparaat bevat een nieuwe gebeurtenis.

Melding voor apparaatgebruiker

Wanneer een app is beperkt, wordt de volgende melding weergegeven om de gebruiker te informeren dat een app niet kan worden uitgevoerd:

Opmerking

De melding is niet beschikbaar op Windows Server 2016 en Windows Server 2012 R2.

Apparaten isoleren van het netwerk

Afhankelijk van de ernst van de aanval en de gevoeligheid van het apparaat, kunt u het apparaat isoleren van het netwerk. Deze actie kan helpen voorkomen dat de aanvaller het gecompromitteerde apparaat beheert en verdere activiteiten uitvoert, zoals gegevensexfiltratie en laterale verplaatsing.

Belangrijk

- Het isoleren van apparaten van het netwerk wordt ondersteund voor macOS voor clientversie 101.98.84 en hoger. U kunt ook liverespons gebruiken om de actie uit te voeren. Zie Entiteiten op apparaten onderzoeken met behulp van liverespons voor meer informatie over liverespons

- Volledige isolatie is beschikbaar voor apparaten met Windows 11, Windows 10, versie 1703 of hoger, Windows Server 2022, Windows Server 2019, Windows Server 2016 en Windows Server 2012 R2.

- U kunt de mogelijkheid voor apparaatisolatie gebruiken op alle ondersteunde Microsoft Defender voor Eindpunt op Linux die worden vermeld in Systeemvereisten. Zorg ervoor dat de volgende vereisten zijn ingeschakeld: iptables, ip6tables en Linux-kernel met CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES en CONFIG_IP_NF_MATCH_OWNER.

- Selectieve isolatie is beschikbaar voor apparaten met Windows 10, versie 1709 of hoger en Windows 11.

- Bij het isoleren van een apparaat zijn alleen bepaalde processen en bestemmingen toegestaan. Daarom kunnen apparaten die zich achter een volledige VPN-tunnel bevinden, de Microsoft Defender voor Eindpunt cloudservice niet bereiken nadat het apparaat is geïsoleerd. U wordt aangeraden een split-tunneling VPN te gebruiken voor Microsoft Defender voor Eindpunt en Microsoft Defender Antivirus-verkeer met betrekking tot beveiliging in de cloud.

- De functie ondersteunt VPN-verbinding.

- U moet ten minste één van de volgende rolmachtigingen hebben: 'Actieve herstelacties'. Zie Rollen maken en beheren voor meer informatie.

- U moet toegang hebben tot het apparaat op basis van de instellingen van de apparaatgroep. Zie Apparaatgroepen maken en beheren voor meer informatie.

- Uitsluiting voor zowel macOS- als Linux-isolatie wordt niet ondersteund.

- Een geïsoleerd apparaat wordt uit isolatie verwijderd wanneer een beheerder een nieuwe iptable-regel wijzigt of toevoegt aan het geïsoleerde apparaat.

- Het isoleren van een server die wordt uitgevoerd op Microsoft Hyper-V blokkeert het netwerkverkeer naar alle onderliggende virtuele machines van de server.

Met deze functie voor apparaatisolatie wordt het gecompromitteerde apparaat losgekoppeld van het netwerk, terwijl de verbinding met de Defender for Endpoint-service behouden blijft, die het apparaat blijft bewaken.

Op Windows 10 versie 1709 of hoger hebt u meer controle over het netwerkisolatieniveau. U kunt er ook voor kiezen om Outlook, Microsoft Teams en Skype voor Bedrijven-connectiviteit in te schakelen (ook wel 'selectieve isolatie' genoemd).

Opmerking

U kunt het apparaat op elk gewenst moment opnieuw verbinden met het netwerk. De knop op de apparaatpagina verandert in de tekst Release from isolation en vervolgens voert u dezelfde stappen uit als het isoleren van het apparaat.

Nadat u Apparaat isoleren hebt geselecteerd op de apparaatpagina, typt u een opmerking en selecteert u Bevestigen. In het Actiecentrum worden de scangegevens weergegeven en de tijdlijn van het apparaat bevat een nieuwe gebeurtenis.

Opmerking

Het apparaat blijft verbonden met de Defender voor Eindpunt-service, zelfs als het is geïsoleerd van het netwerk. Als u ervoor hebt gekozen om Outlook en Skype voor Bedrijven communicatie in te schakelen, kunt u met de gebruiker communiceren terwijl het apparaat is geïsoleerd. Selectieve isolatie werkt alleen in de klassieke versies van Outlook en Microsoft Teams.

Apparaat geforceerd losmaken van isolatie

De functie voor apparaatisolatie is een waardevol hulpprogramma voor het beveiligen van apparaten tegen externe bedreigingen. Er zijn echter gevallen waarin geïsoleerde apparaten niet meer reageren.

Er is een downloadbaar script voor deze exemplaren dat u kunt uitvoeren om apparaten geforceerd te isoleren. Het script is beschikbaar via een koppeling in de gebruikersinterface.

Opmerking

- Beheerders en beveiligingsinstellingen beheren in Security Center-machtigingen kunnen apparaten geforceerd uit isolatie halen.

- Het script is alleen geldig voor het specifieke apparaat.

- Het script verloopt over drie dagen.

Ga als volgende te werk om het apparaat geforceerd uit isolatie te halen:

- Selecteer op de apparaatpagina De optie Script downloaden om een apparaat geforceerd uit de isolatie te halen in het actiemenu.

- Selecteer aan de rechterkant van de wizard Script downloaden.

Minimumvereisten

De minimale vereisten voor de functie 'apparaat geforceerd losmaken van isolatie' zijn:

- Alleen Windows. De volgende versies worden ondersteund:

- Windows 10 21H2 en 22H2 met KB KB5023773.

- Windows 11 versie 21H2, alle edities met KB5023774.

- Windows 11 versie 22H2, alle edities met KB5023778.

Melding voor apparaatgebruiker

Wanneer een apparaat wordt geïsoleerd, wordt de volgende melding weergegeven om de gebruiker te informeren dat het apparaat wordt geïsoleerd van het netwerk:

Opmerking

De melding is niet beschikbaar op niet-Windows-platforms.

Apparaten weghouden van het netwerk

Wanneer u een onbeheerd apparaat hebt geïdentificeerd dat is gecompromitteerd of mogelijk is gecompromitteerd, kunt u dat apparaat van het netwerk opnemen om te voorkomen dat de mogelijke aanval lateraal over het netwerk wordt verplaatst. Wanneer u een apparaat bevat, blokkeert een Microsoft Defender voor Eindpunt onboarding van het apparaat de binnenkomende en uitgaande communicatie met dat apparaat. Deze actie kan helpen voorkomen dat aangrenzende apparaten in gevaar komen terwijl de beveiligingsanalist de bedreiging op het gecompromitteerde apparaat zoekt, identificeert en herstelt.

Opmerking

Het blokkeren van binnenkomende en uitgaande communicatie met een 'ingesloten' apparaat wordt ondersteund op onboarded Microsoft Defender voor Eindpunt Windows 10- en Windows Server 2019+-apparaten.

Zodra apparaten zijn opgenomen, raden we aan de bedreiging op de ingesloten apparaten zo snel mogelijk te onderzoeken en te verhelpen. Na herstel moet u de apparaten uit de insluiting verwijderen.

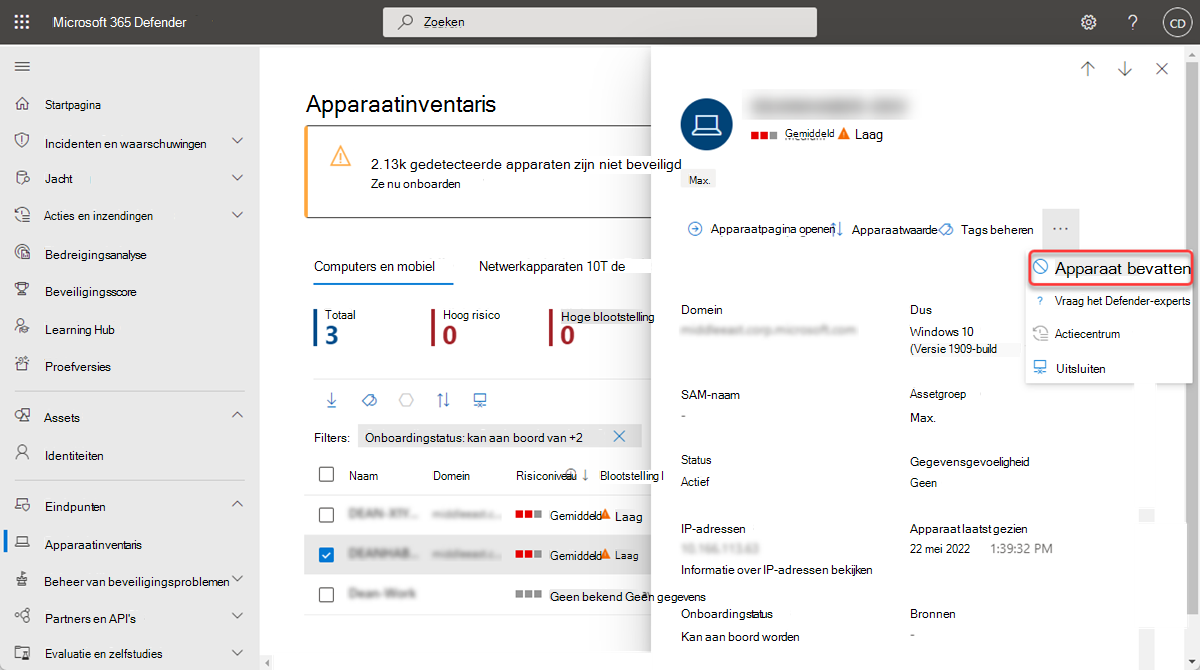

Een apparaat bevatten

Ga naar de pagina Apparaatinventaris en selecteer het apparaat dat u wilt bevatten.

Selecteer Apparaat bevatten in het menu Acties in de flyout van het apparaat.

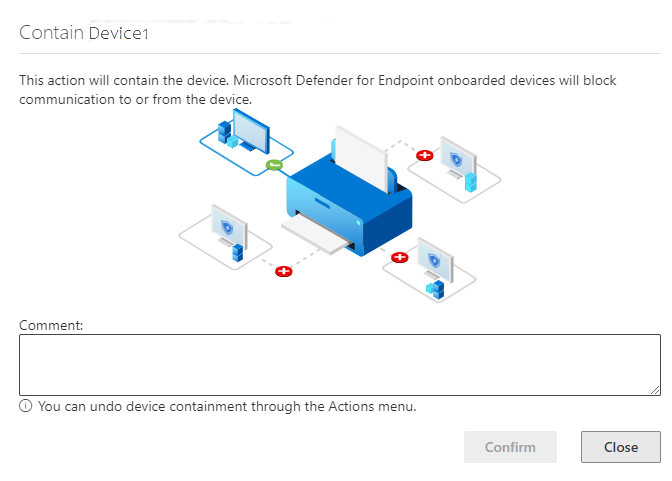

Typ in het pop-upvenster apparaat bevatten een opmerking en selecteer Bevestigen.

Belangrijk

Het bevatten van een groot aantal apparaten kan prestatieproblemen veroorzaken op Apparaten met onboarding van Defender voor eindpunten. Om problemen te voorkomen, raadt Microsoft aan op elk gewenst moment maximaal 100 apparaten te bevatten.

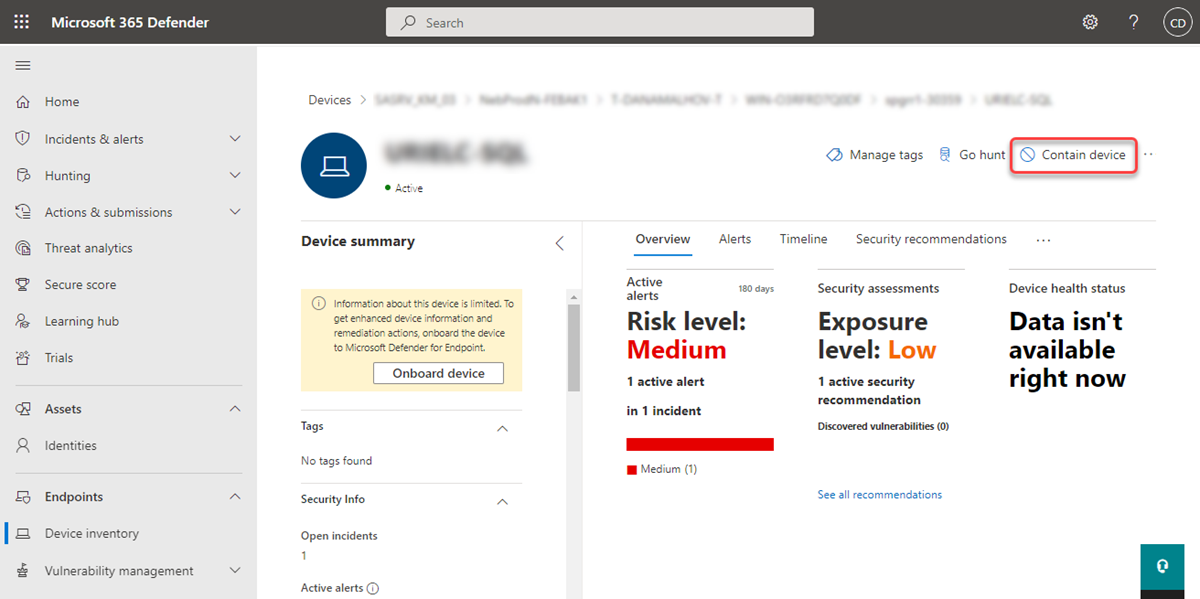

Een apparaat van de apparaatpagina bevatten

Een apparaat kan ook worden opgenomen op de apparaatpagina door Apparaat bevatten te selecteren op de actiebalk:

Opmerking

Het kan tot 5 minuten duren voordat de details over een nieuw ingesloten apparaat Microsoft Defender voor Eindpunt onboarded apparaten bereiken.

Belangrijk

- Als een ingesloten apparaat het IP-adres wijzigt, wordt dit door alle Microsoft Defender voor Eindpunt onboardingsapparaten herkend en wordt de communicatie met het nieuwe IP-adres geblokkeerd. Het oorspronkelijke IP-adres wordt niet meer geblokkeerd (het kan tot 5 minuten duren voordat deze wijzigingen worden weergegeven).

- In gevallen waarin het IP-adres van het ingesloten apparaat wordt gebruikt door een ander apparaat in het netwerk, wordt er een waarschuwing weergegeven tijdens het bevatten van het apparaat, met een koppeling naar geavanceerde opsporing (met een vooraf ingevulde query). Dit biedt zichtbaarheid voor de andere apparaten met hetzelfde IP-adres om u te helpen een bewuste beslissing te nemen als u het apparaat wilt blijven gebruiken.

- In gevallen waarin het ingesloten apparaat een netwerkapparaat is, wordt een waarschuwing weergegeven met een bericht dat dit netwerkverbindingsproblemen kan veroorzaken (bijvoorbeeld met een router die fungeert als een standaardgateway). Op dit moment kunt u kiezen of u het apparaat wilt bevatten of niet.

Nadat u een apparaat hebt opgeslagen en het gedrag niet naar verwachting is, controleert u of de BFE-service (Base Filtering Engine) is ingeschakeld op de onboarded Defender for Endpoint-apparaten.

Stoppen met het bevatten van een apparaat

U kunt op elk gewenst moment stoppen met het bevatten van een apparaat.

Selecteer het apparaat in de apparaatinventaris of open de pagina Apparaat.

Selecteer Release from containment in het actiemenu. Met deze actie wordt de verbinding van dit apparaat met het netwerk hersteld.

Gebruiker van het netwerk bevatten

Wanneer een identiteit in uw netwerk mogelijk is aangetast, moet u voorkomen dat die identiteit toegang heeft tot het netwerk en verschillende eindpunten. Defender voor Eindpunt kan een identiteit 'bevatten', waardoor de toegang wordt geblokkeerd en aanvallen worden voorkomen, met name ransomware. Wanneer een identiteit is opgenomen, blokkeert elk ondersteund Microsoft Defender voor Eindpunt onboarded apparaat binnenkomend verkeer in specifieke protocollen met betrekking tot aanvallen (netwerkaanmeldingen, RPC, SMB, RDP), beëindigt doorlopende externe sessies en afmeldt bestaande RDP-verbindingen (beëindigt de sessie zelf, inclusief alle gerelateerde processen), terwijl legitiem verkeer wordt ingeschakeld. Deze actie kan de impact van een aanval aanzienlijk verminderen. Wanneer een identiteit is opgenomen, hebben analisten voor beveiligingsbewerkingen extra tijd om de bedreiging van de gecompromitteerde identiteit te lokaliseren, te identificeren en te herstellen.

Opmerking

Het blokkeren van binnenkomende communicatie met een 'ingesloten' gebruiker wordt ondersteund op onboarded Microsoft Defender voor Eindpunt Windows 10 en 11 apparaten (Sense versie 8740 en hoger), Windows Server 2019+-apparaten en Windows Servers 2012R2 en 2016 met de moderne agent.

Belangrijk

Zodra een gebruikersactie bevatten is afgedwongen op een domeincontroller, wordt een GPO-update gestart voor het standaardbeleid voor domeincontrollers. Een wijziging van een groepsbeleidsobject start een synchronisatie tussen de domeincontrollers in uw omgeving. Dit is verwacht gedrag en als u uw omgeving controleert op wijzigingen in ad-groepsbeleidsobject, wordt u mogelijk op de hoogte gesteld van dergelijke wijzigingen. Het ongedaan maken van de actie Gebruikers bevatten herstelt de wijzigingen in het groepsbeleidsobject naar de vorige status, waardoor een andere AD GPO-synchronisatie in uw omgeving wordt gestart. Meer informatie over het samenvoegen van beveiligingsbeleid op domeincontrollers.

Een gebruiker bevatten

Op dit moment is het bevatten van gebruikers alleen automatisch beschikbaar met behulp van automatische aanvalsonderbreking. Wanneer Microsoft detecteert dat een gebruiker is gecompromitteerd, wordt het beleid 'Gebruiker bevatten' automatisch ingesteld.

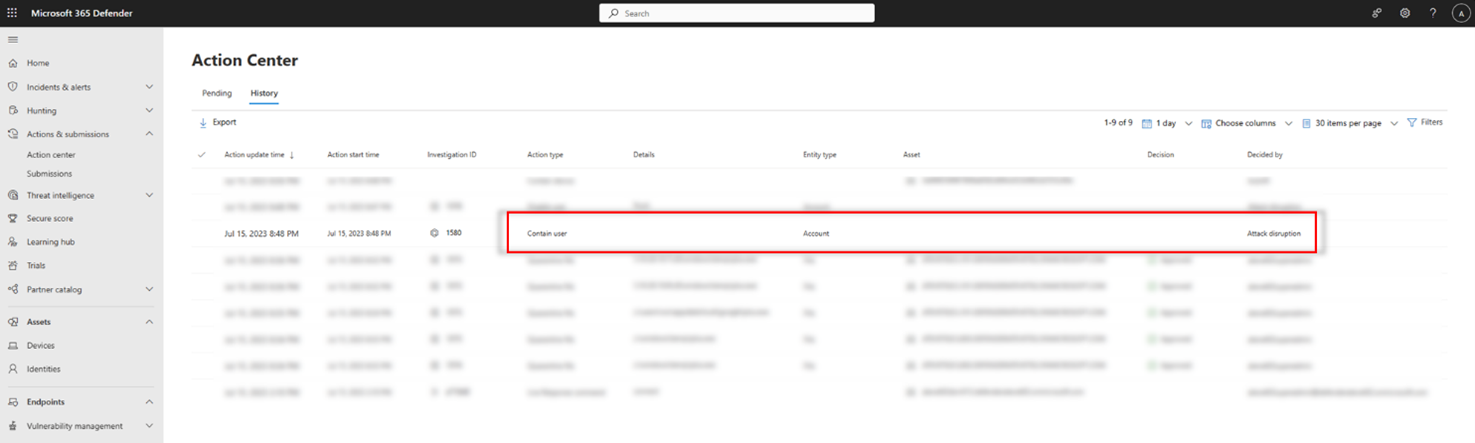

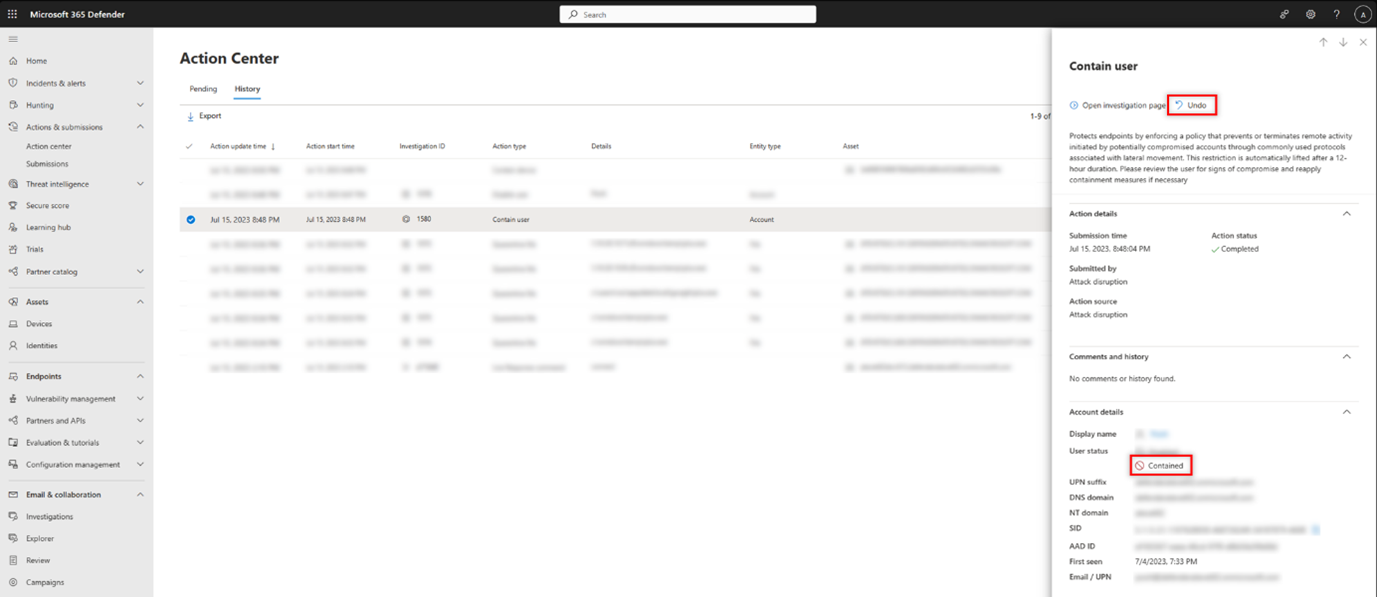

De gebruikersacties voor het insluitingsbewerkingen weergeven

Nadat een gebruiker is opgenomen, kunt u de actie bekijken in deze geschiedenisweergave van het Actiecentrum. Hier kunt u zien wanneer de actie heeft plaatsgevonden en welke gebruikers in uw organisatie zijn opgenomen:

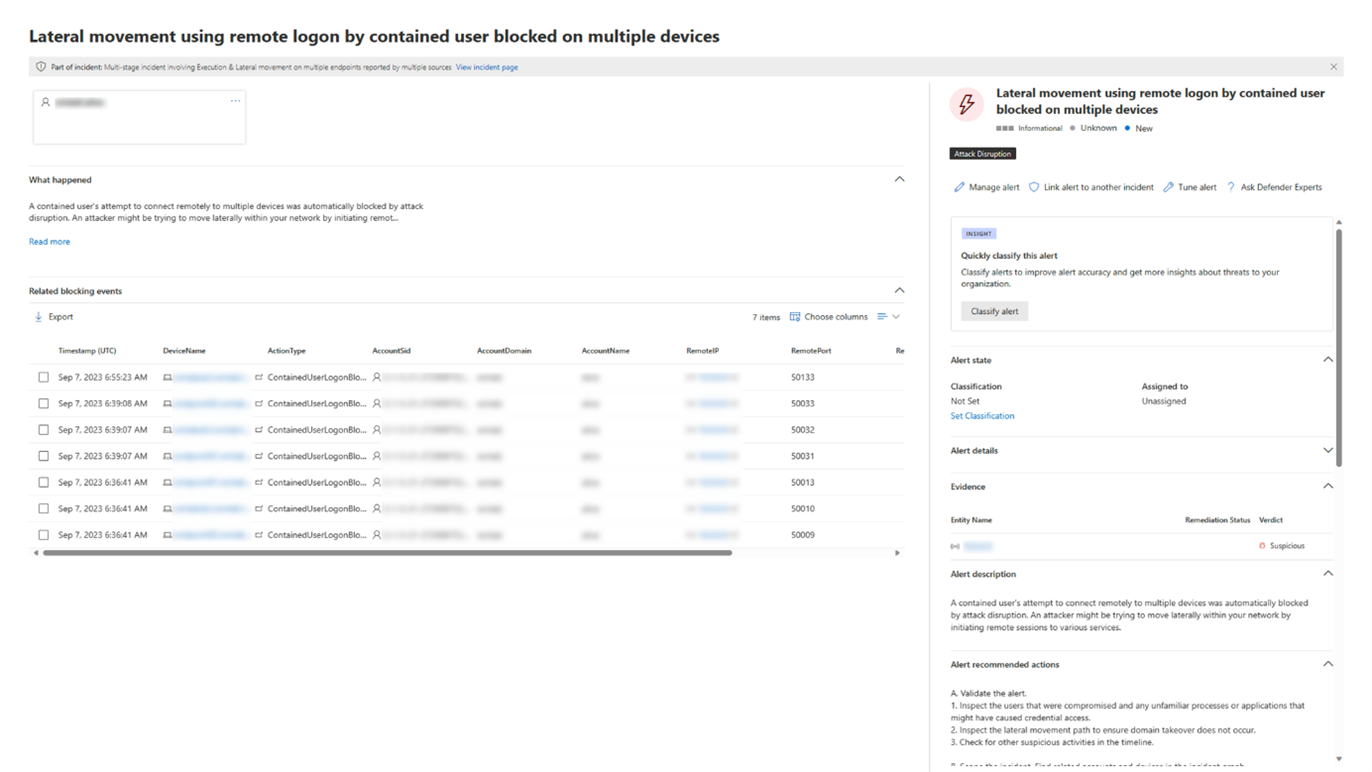

Nadat een identiteit als 'ingesloten' wordt beschouwd, wordt deze gebruiker bovendien geblokkeerd door Defender voor Eindpunt en kan deze geen kwaadwillende laterale verplaatsingen of externe versleuteling uitvoeren op of naar een ondersteund onboarded Defender for Endpoint-apparaat. Deze blokken worden weergegeven als waarschuwingen om u te helpen snel de apparaten te zien die de gecompromitteerde gebruikerstoegang hebben geprobeerd en mogelijke aanvalstechnieken:

Gebruikersacties bevatten ongedaan maken

U kunt de blokken en insluiting op elk gewenst moment vrijgeven voor een gebruiker:

- Selecteer de actie Gebruiker bevatten in het Actiecentrum. Selecteer ongedaan maken in het zijdeelvenster

- Selecteer de gebruiker in de gebruikersinventaris, het deelvenster Van de pagina Incident of het deelvenster aan de waarschuwingszijde en selecteer Ongedaan maken

Met deze actie wordt de verbinding van deze gebruiker met het netwerk hersteld.

Onderzoeksmogelijkheden met Contain User

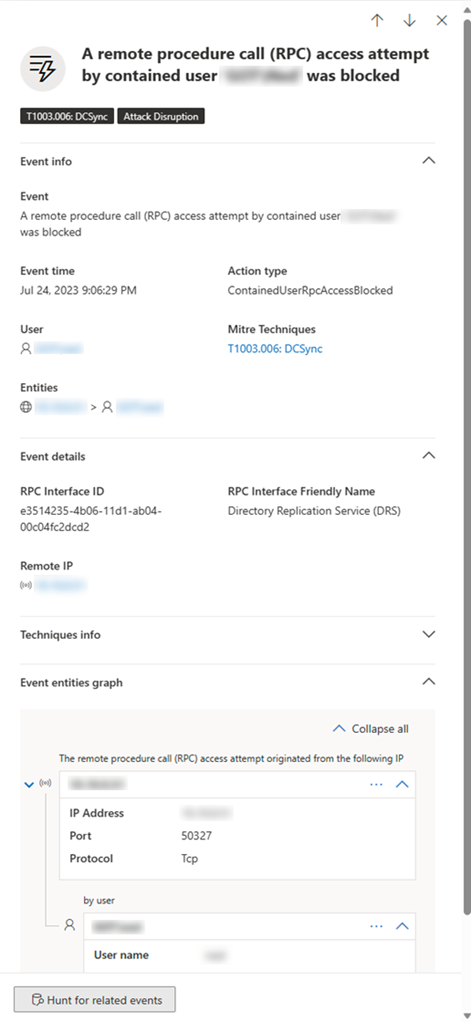

Nadat een gebruiker is opgenomen, kunt u de potentiële bedreiging onderzoeken door de geblokkeerde acties van de gecompromitteerde gebruiker te bekijken. In de weergave Apparaattijdlijn ziet u informatie over specifieke gebeurtenissen, waaronder protocol- en interfacegranulariteit, en de relevante MITRE-techniek die eraan is gekoppeld.

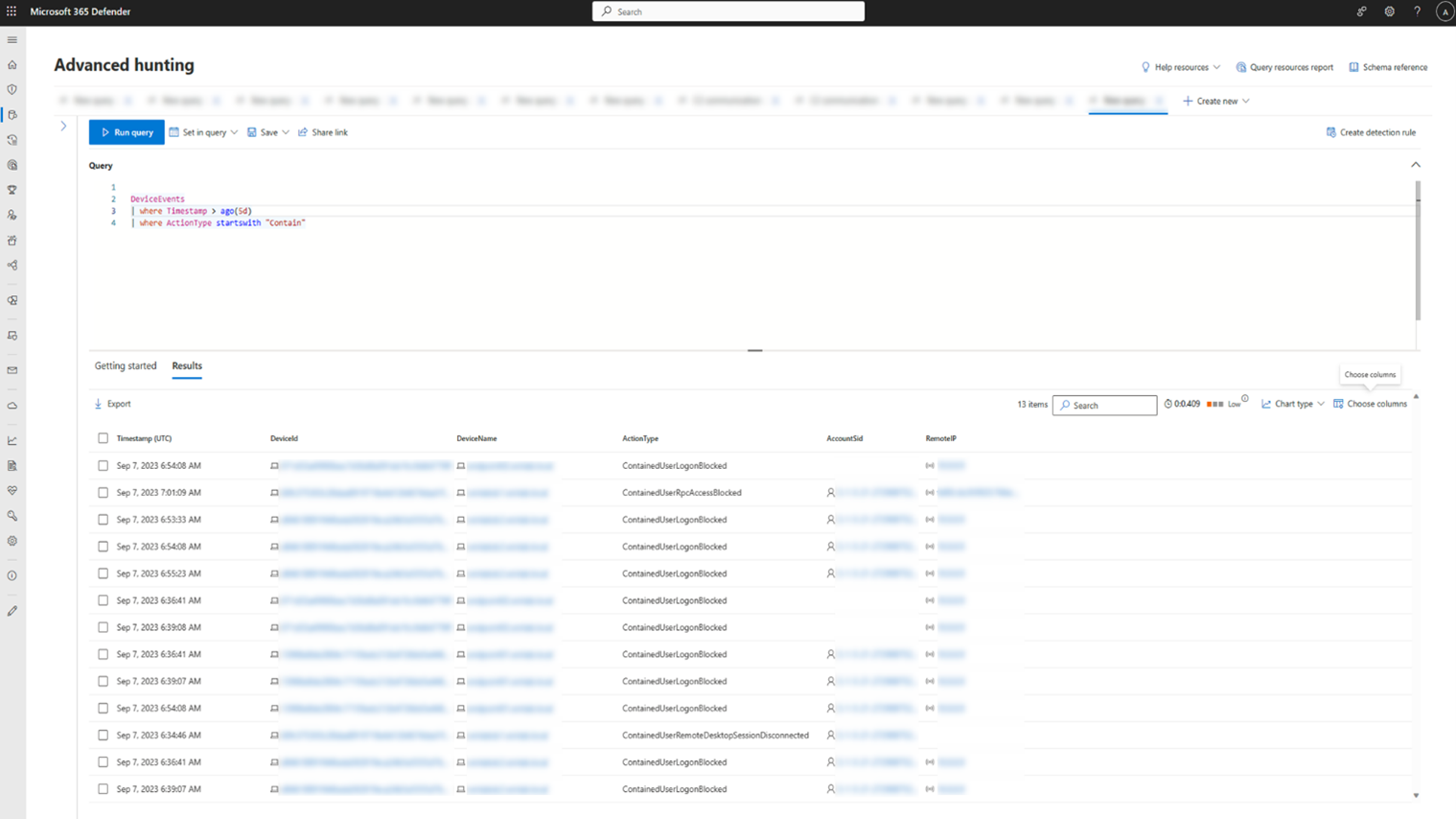

Daarnaast kunt u het onderzoek uitbreiden met behulp van Geavanceerde opsporing. Zoek naar een actietype dat begint met 'Contain' in de tabel DeviceEvents. Vervolgens kunt u alle verschillende enkelvoudige blokkeringsgebeurtenissen met betrekking tot Contain User in uw tenant bekijken, dieper ingaan op de context van elk blok en de verschillende entiteiten en technieken extraheren die aan deze gebeurtenissen zijn gekoppeld.

Contact opnemen met een risicodeskundige

U kunt een bedreigingsexpert van Microsoft raadplegen voor meer inzichten met betrekking tot een mogelijk gecompromitteerd apparaat of al gecompromitteerde apparaten. Microsoft Threat Experts kan rechtstreeks vanuit de Microsoft Defender XDR worden ingeschakeld voor een tijdige en nauwkeurige reactie. Experts bieden niet alleen inzichten over een mogelijk gecompromitteerd apparaat, maar ook om meer inzicht te krijgen in complexe bedreigingen, gerichte aanvalsmeldingen die u ontvangt of als u meer informatie nodig hebt over de waarschuwingen of een context van bedreigingsinformatie die u ziet op uw portaldashboard.

Zie Eindpuntaanvalmeldingen configureren en beheren voor meer informatie.

Activiteitsdetails controleren in Actiecentrum

Het actiecentrum bevat informatie over acties die zijn uitgevoerd op een apparaat of bestand. U kunt de volgende details bekijken:

- Verzameling onderzoekspakketten

- Antivirusscan

- App-beperking

- Apparaatisolatie

Alle andere gerelateerde details worden ook weergegeven, bijvoorbeeld datum/tijd van inzending, verzendende gebruiker en of de actie is geslaagd of mislukt.

Zie ook

- Acties ondernemen op een bestand

- Handmatige antwoordacties in Microsoft Defender voor Eindpunt Plan 1

- Onnauwkeurigheid rapporteren

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.