Naslaggids voor Microsoft Entra ID-governance bewerkingen

In deze sectie van de naslaghandleiding voor Microsoft Entra-bewerkingen worden de controles en acties beschreven die u moet uitvoeren om de toegang te beoordelen en te bevestigen waaraan niet-gemachtigde en bevoegde identiteiten zijn verleend, controle en controlewijzigingen in de omgeving.

Notitie

Deze aanbevelingen zijn actueel vanaf de publicatiedatum, maar kunnen na verloop van tijd veranderen. Organisaties moeten hun governanceprocedures continu evalueren naarmate Microsoft-producten en -services zich in de loop van de tijd ontwikkelen.

Belangrijke operationele processen

Eigenaren toewijzen aan belangrijke taken

Voor het beheren van Microsoft Entra-id is de continue uitvoering van belangrijke operationele taken en processen vereist, die mogelijk geen deel uitmaken van een implementatieproject. Het is nog steeds belangrijk dat u deze taken instelt om uw omgeving te optimaliseren. De belangrijkste taken en de aanbevolen eigenaren zijn:

| Opdracht | Eigenaar |

|---|---|

| Microsoft Entra-auditlogboeken archiveren in SIEM-systeem | InfoSec Operations Team |

| Toepassingen detecteren die niet voldoen aan de naleving | IAM Operations Team |

| Regelmatig de toegang tot toepassingen controleren | InfoSec Architecture Team |

| Regelmatig de toegang tot externe identiteiten controleren | InfoSec Architecture Team |

| Regelmatig controleren wie bevoorrechte rollen heeft | InfoSec Architecture Team |

| Beveiligingspoorten definiëren om bevoorrechte rollen te activeren | InfoSec Architecture Team |

| Regelmatig toestemmingsverleningen controleren | InfoSec Architecture Team |

| Catalogi en toegangspakketten ontwerpen voor toepassingen en resources die zijn gebaseerd op werknemers in de organisatie | App-eigenaren |

| Beveiligingsbeleid definiëren om gebruikers toe te wijzen aan toegangspakketten | InfoSec-team en app-eigenaren |

| Als beleidsregels goedkeuringswerkstromen bevatten, regelmatig goedkeuringen van werkstromen controleren | App-eigenaren |

| Uitzonderingen bekijken in beveiligingsbeleid, zoals beleid voor voorwaardelijke toegang, met behulp van toegangsbeoordelingen | InfoSec Operations Team |

Wanneer u uw lijst controleert, moet u mogelijk een eigenaar toewijzen voor taken die een eigenaar missen of het eigendom aanpassen voor taken met eigenaren die niet overeenstemmen met de bovenstaande aanbevelingen.

Door eigenaar aanbevolen documentatie

Configuratiewijzigingen testen

Er zijn wijzigingen die speciale overwegingen vereisen bij het testen, van eenvoudige technieken zoals het implementeren van een doelsubset van gebruikers tot het implementeren van een wijziging in een parallelle testtenant. Als u nog geen teststrategie hebt geïmplementeerd, moet u een testbenadering definiëren op basis van de richtlijnen in de onderstaande tabel:

| Scenario | Aanbeveling |

|---|---|

| Het verificatietype wijzigen van federatief naar PHS/PTA of omgekeerd | Gebruik gefaseerde implementatie om de impact van een wijziging van het verificatietype te testen. |

| Een nieuw beleid voor voorwaardelijke toegang of identiteitsbeveiligingsbeleid implementeren | Maak een nieuw beleid voor voorwaardelijke toegang en wijs dit aan testgebruikers toe. |

| Onboarding van een testomgeving van een toepassing | Voeg de toepassing toe aan een productieomgeving, verberg deze in het deelvenster MyApps en wijs deze tijdens de QA-fase (kwaliteitscontrole) toe aan testgebruikers. |

| Synchronisatieregels wijzigen | Voer de wijzigingen uit in een test microsoft Entra Connect met dezelfde configuratie die momenteel in productie is, ook wel faseringsmodus genoemd, en analyseer CSExport Results. Indien tevreden, schakelt u over naar productie wanneer u klaar bent. |

| Huisstijl wijzigen | Test in een afzonderlijke testtenant. |

| Nieuwe functie implementeren | Als de functie ondersteuning biedt voor implementatie naar een doelset gebruikers, identificeert u testgebruikers en zet u deze in. Self-service voor wachtwoordherstel en meervoudige verificatie kan bijvoorbeeld gericht zijn op specifieke gebruikers of groepen. |

| Een toepassing knippen van een on-premises id-provider (IdP), bijvoorbeeld Active Directory, naar Microsoft Entra-id | Als de toepassing meerdere IdP-configuraties ondersteunt, bijvoorbeeld Salesforce, configureert en test u microsoft Entra-id tijdens een wijzigingsvenster (voor het geval de toepassing HRD-pagina introduceert). Als de toepassing geen ondersteuning biedt voor meerdere ID's, plant u het testen tijdens een wijzigingsbeheervenster en de downtime van het programma. |

| Regels voor dynamische groepen bijwerken | Maak een parallelle dynamische groep met de nieuwe regel. Vergelijk met het berekende resultaat; voer bijvoorbeeld PowerShell uit met dezelfde voorwaarde. Als de test is geslaagd, wisselt u de plaatsen waar de oude groep is gebruikt (indien mogelijk). |

| Productlicenties migreren | Raadpleeg De licentie wijzigen voor één gebruiker in een gelicentieerde groep in Microsoft Entra-id. |

| AD FS-regels wijzigen, zoals autorisatie, uitgifte, MFA | Gebruik groepsclaim om een subset van gebruikers te gebruiken. |

| Wijzigen van AD FS-verificatiefunctie of vergelijkbare wijzigingen in de hele farm | Maak een parallelle farm met dezelfde hostnaam, implementeer configuratiewijzigingen, test deze op clients met behulp van HOSTS-bestand, NLB-regels voor doorsturen of vergelijkbare routering. Als het doelplatform geen ondersteuning biedt voor HOSTS-bestanden (bijvoorbeeld mobiele apparaten), bepaalt u de wijziging. |

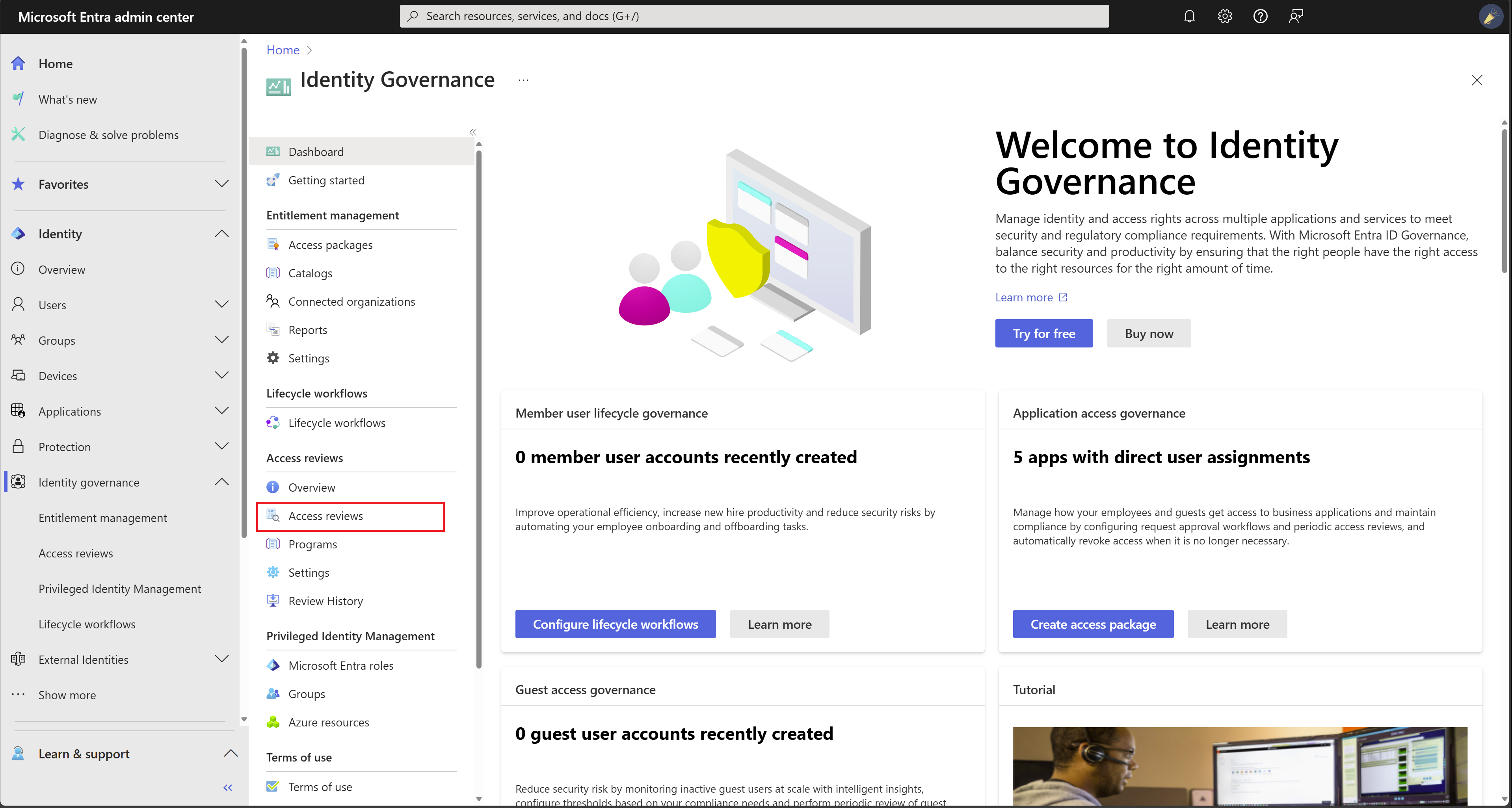

Toegangsbeoordelingen

Toegangsbeoordelingen voor toepassingen

In de loop van de tijd kunnen gebruikers toegang tot resources verzamelen wanneer ze zich in verschillende teams en posities bewegen. Het is belangrijk dat resource-eigenaren regelmatig de toegang tot toepassingen controleren en bevoegdheden verwijderen die niet langer nodig zijn gedurende de levenscyclus van gebruikers. Met Microsoft Entra-toegangsbeoordelingen kunnen organisaties groepslidmaatschappen, toegang tot bedrijfstoepassingen en roltoewijzingen efficiënt beheren. Resource-eigenaren moeten regelmatig de toegang van gebruikers controleren om ervoor te zorgen dat alleen de juiste personen toegang hebben. In het ideale geval moet u overwegen microsoft Entra-toegangsbeoordelingen voor deze taak te gebruiken.

Notitie

Elke gebruiker die interactie heeft met toegangsbeoordelingen, moet een betaalde Microsoft Entra ID P2-licentie hebben.

Toegangsbeoordelingen voor externe identiteiten

Het is van cruciaal belang om de toegang tot externe identiteiten beperkt te houden tot resources die nodig zijn gedurende de tijd die nodig is. Stel een regelmatig geautomatiseerd toegangsbeoordelingsproces in voor alle externe identiteiten en toegang tot toepassingen met behulp van Microsoft Entra-toegangsbeoordelingen. Als er al een proces on-premises bestaat, kunt u microsoft Entra-toegangsbeoordelingen gebruiken. Nadat een toepassing buiten gebruik is gesteld of niet meer wordt gebruikt, verwijdert u alle externe identiteiten die toegang hadden tot de toepassing.

Notitie

Elke gebruiker die interactie heeft met toegangsbeoordelingen, moet een betaalde Microsoft Entra ID P2-licentie hebben.

Beheer van bevoegde accounts

Gebruik van bevoegde accounts

Hackers richten zich vaak op beheerdersaccounts en andere elementen van bevoegde toegang om snel toegang te krijgen tot gevoelige gegevens en systemen. Omdat gebruikers met bevoorrechte rollen zich in de loop van de tijd vaak opstapelen, is het belangrijk om regelmatig beheerderstoegang te controleren en te beheren en just-in-time bevoegde toegang te bieden tot Microsoft Entra ID en Azure-resources.

Als in uw organisatie geen proces aanwezig is voor het beheren van bevoegde accounts, of als u momenteel beheerders hebt die hun normale gebruikersaccounts gebruiken om services en resources te beheren, moet u onmiddellijk afzonderlijke accounts gaan gebruiken, bijvoorbeeld één voor normale dagelijkse activiteiten en een andere voor bevoegde toegang en die geconfigureerd is voor MFA. Nog beter, als uw organisatie een Microsoft Entra ID P2-abonnement heeft, moet u Microsoft Entra Privileged Identity Management (PIM) onmiddellijk implementeren. Om dezelfde reden moet u deze bevoegde accounts ook controleren en, indien van toepassing, minder bevoorrechte rollen toewijzen.

Een ander aspect van het beheer van bevoegde accounts dat moet worden geïmplementeerd, is het definiëren van toegangsbeoordelingen voor deze accounts, hetzij handmatig, hetzijgeautomatiseerd via PIM.

Aanbevolen leesmateriaal over beheer van bevoegde accounts

Accounts voor noodtoegang

Microsoft raadt aan dat organisaties twee accounts voor alleen-cloudtoegang voor noodgevallen hebben toegewezen aan de rol Globale beheerder . Deze accounts hebben hoge bevoegdheden en worden niet toegewezen aan specifieke personen. De accounts zijn beperkt tot scenario's met nood- of onderbrekingsglas, waarbij normale accounts niet kunnen worden gebruikt of dat alle andere beheerders per ongeluk zijn vergrendeld. Deze accounts moeten worden gemaakt op basis van de aanbevelingen voor toegangsaccounts voor noodgevallen.

Bevoorrechte toegang tot de Azure EA-portal

Met de Azure EA-portal (Azure Enterprise Agreement) kunt u Azure-abonnementen maken op basis van een Enterprise Agreement die als master fungeert. Dit is een krachtige rol binnen de onderneming. Het is gebruikelijk om het maken van deze portal te bootstrapen voordat zelfs de Microsoft Entra-id wordt opgehaald, dus het is nodig om Microsoft Entra-identiteiten te gebruiken om deze te vergrendelen, persoonlijke accounts uit de portal te verwijderen, ervoor te zorgen dat de juiste delegatie aanwezig is en het risico op vergrendeling te beperken.

Als het autorisatieniveau van de EA-portal momenteel is ingesteld op 'gemengde modus', moet u alle Microsoft-accounts verwijderen uit alle bevoegde toegang in de EA-portal en de EA-portal configureren om alleen Microsoft Entra-accounts te gebruiken. Als de gedelegeerde rollen van de EA-portal niet zijn geconfigureerd, moet u ook gedelegeerde rollen voor afdelingen en accounts zoeken en implementeren.

Aanbevolen leesmateriaal over bevoegde toegang

Rechtenbeheer

Met rechtenbeheer (EM) kunnen app-eigenaren resources bundelen en toewijzen aan specifieke persona's in de organisatie (zowel intern als extern). EM staat self-serviceregistratie en delegatie toe aan bedrijfseigenaren, terwijl governancebeleid wordt behouden om toegang te verlenen, toegangsduur in te stellen en goedkeuringswerkstromen toe te staan.

Notitie

Voor Microsoft Entra Entitlement Management zijn Microsoft Entra ID P2-licenties vereist.

Samenvatting

Er zitten acht aspecten aan een veilige identiteitsgovernance. Deze lijst helpt u bij het identificeren van de acties die u moet ondernemen om de toegang te beoordelen en te bevestigen die is verleend aan niet-gemachtigde en bevoegde identiteiten, controle en controle van wijzigingen in de omgeving.

- Eigenaren toewijzen aan belangrijke taken.

- Implementeer een teststrategie.

- Gebruik Microsoft Entra-toegangsbeoordelingen om groepslidmaatschappen, toegang tot bedrijfstoepassingen en roltoewijzingen efficiënt te beheren.

- Stel een regelmatig, geautomatiseerd toegangsbeoordelingsproces in voor alle externe identiteiten en toegang tot de toepassingen.

- Stel regelmatig een proces voor toegangsbeoordeling in om beheerderstoegang te controleren en te beheren en om Just-In-Time bevoegde toegang te bieden tot Microsoft Entra ID- en Azure-resources.

- Richt accounts voor noodgevallen in om Microsoft Entra-id te beheren voor onverwachte storingen.

- Vergrendel de toegang tot de Azure EA-portal.

- Implementeer rechtenbeheer om beheerde toegang te bieden tot een verzameling resources.

Volgende stappen

Ga aan de slag met de operationele controles en acties van Microsoft Entra.