Naslaghandleiding voor identiteits- en toegangsbeheer van Microsoft Entra

In deze sectie van de naslaghandleiding voor Microsoft Entra-bewerkingen worden de controles en acties beschreven die u moet overwegen om de levenscyclus van identiteiten en hun toewijzingen te beveiligen en te beheren.

Notitie

Deze aanbevelingen zijn actueel vanaf de publicatiedatum, maar kunnen na verloop van tijd veranderen. Organisaties moeten hun identiteitsprocedures continu evalueren naarmate Microsoft-producten en -services zich in de loop van de tijd ontwikkelen.

Belangrijke operationele processen

Eigenaren toewijzen aan belangrijke taken

Voor het beheren van Microsoft Entra-id is de continue uitvoering van belangrijke operationele taken en processen vereist die mogelijk geen deel uitmaken van een implementatieproject. Het is nog steeds belangrijk dat u deze taken instelt om uw omgeving te onderhouden. De belangrijkste taken en de aanbevolen eigenaren zijn:

| Opdracht | Eigenaar |

|---|---|

| Het proces definiëren voor het maken van Azure-abonnementen | Verschilt per organisatie |

| Bepalen wie Enterprise Mobility + Security-licenties krijgt | IAM Operations Team |

| Bepalen wie Microsoft 365-licenties krijgt | Productiviteitsteam |

| Bepalen wie andere licenties krijgt, bijvoorbeeld Dynamics, Visual Studio Codespaces | Toepassingseigenaar |

| Licenties toewijzen | IAM Operations Team |

| Fouten in licentietoewijzing oplossen | IAM Operations Team |

| Identiteiten inrichten voor toepassingen in Microsoft Entra-id | IAM Operations Team |

Wanneer u uw lijst controleert, moet u mogelijk een eigenaar toewijzen voor taken die een eigenaar missen of het eigendom aanpassen voor taken met eigenaren die niet overeenstemmen met de bovenstaande aanbevelingen.

Aanbevolen informatie over het toewijzen van eigenaren

On-premises identiteitssynchronisatie

Synchronisatieproblemen identificeren en oplossen

Microsoft raadt u aan een goede basislijn te hebben en de problemen in uw on-premises omgeving te begrijpen die kunnen leiden tot problemen in de synchronisatie met de cloud. Omdat geautomatiseerde hulpprogramma's zoals IdFix en Microsoft Entra Verbinding maken Health een groot aantal fout-positieven kunnen genereren, raden we u aan synchronisatiefouten te identificeren die langer dan 100 dagen niet zijn opgelost door deze objecten in fouten op te schonen. Langdurig onopgelost gelaten synchronisatiefouten kunnen ondersteuningsincidenten opleveren. Synchronisatiefouten oplossen biedt een overzicht van verschillende typen synchronisatiefouten, enkele van de mogelijke scenario's die deze fouten veroorzaken en mogelijke manieren om de fouten op te lossen.

Configuratie van Microsoft Entra Verbinding maken-synchronisatie

Als u alle hybride ervaringen, op apparaten gebaseerde beveiligingspostuur en integratie met Microsoft Entra ID wilt inschakelen, moet u gebruikersaccounts synchroniseren die uw werknemers gebruiken om zich aan te melden bij hun desktops.

Als u het forestgebruikerslogboek niet synchroniseert, moet u de synchronisatie wijzigen zodat deze afkomstig is van het juiste forest.

Synchronisatiebereik en objectfiltering

Het verwijderen van bekende buckets met objecten die niet hoeven te worden gesynchroniseerd, heeft de volgende operationele voordelen:

- Minder bronnen van synchronisatiefouten

- Snellere synchronisatiecycli

- Minder 'afval' om mee te nemen van on-premises, bijvoorbeeld vervuiling van de algemene adreslijst voor on-premises serviceaccounts die niet relevant zijn in de cloud

Notitie

Als u merkt dat u veel objecten importeert die niet naar de cloud worden geëxporteerd, moet u filteren op organisatie-eenheid of specifieke kenmerken.

Voorbeelden van objecten die moeten worden uitgesloten, zijn:

- Serviceaccounts die niet worden gebruikt voor cloudtoepassingen

- Groepen die niet bedoeld zijn om te worden gebruikt in cloudscenario's, zoals groepen die worden gebruikt om toegang te verlenen tot resources

- Gebruikers of contactpersonen die externe identiteiten zijn die moeten worden weergegeven met Microsoft Entra B2B Collaboration

- Computeraccounts waarop werknemers geen toegang horen te hebben tot cloudtoepassingen vanaf bijvoorbeeld servers

Notitie

Als één menselijke identiteit meerdere accounts heeft ingericht op basis van iets zoals een verouderde domeinmigratie, fusie of overname, moet u alleen het account synchroniseren dat dagelijks door de gebruiker wordt gebruikt, bijvoorbeeld het account dat deze gebruikt om zich aan te melden op diens computer.

Idealiter wilt u een evenwicht bereiken tussen het verminderen van het aantal objecten dat moet worden gesynchroniseerd en de complexiteit van de regels. Over het algemeen is een combinatie van OE- en containerfiltering plus een eenvoudige kenmerktoewijzing aan het kenmerk cloudFiltered een effectieve filtercombinatie.

Belangrijk

Als u groepsfilters gebruikt in productie, moet u overstappen op een andere filterbenadering.

Synchronisatiefailover of herstel na noodgevallen

Microsoft Entra Verbinding maken speelt een belangrijke rol in het inrichtingsproces. Als de synchronisatieserver om welke reden dan ook offline gaat, kunnen wijzigingen in on-premises niet worden bijgewerkt in de cloud en kunnen dit leiden tot toegangsproblemen voor gebruikers. Daarom is het belangrijk om een failoverstrategie te definiëren waarmee beheerders de synchronisatie snel kunnen hervatten nadat de synchronisatieserver offline is gegaan. Dergelijke strategieën kunnen in de volgende categorieën vallen:

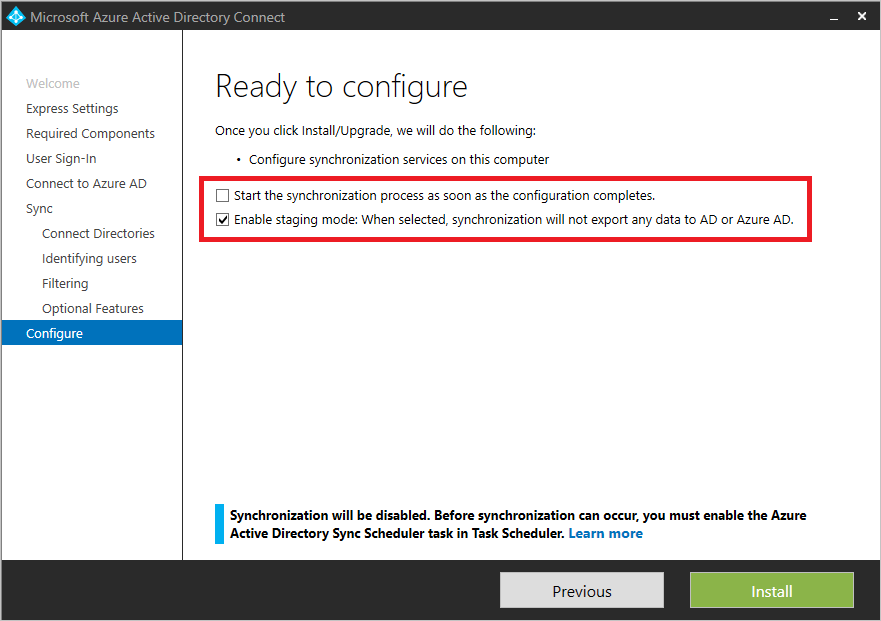

- Implementeer Microsoft Entra Verbinding maken Server(s) in de faseringsmodus. Hiermee kan een beheerder de faseringsserver naar productie 'promoveren' door een eenvoudige configuratieswitch.

- Gebruik Virtualisatie: als de Microsoft Entra-Verbinding maken is geïmplementeerd op een virtuele machine (VM), kunnen beheerders hun virtualisatiestack gebruiken om de virtuele machine live te migreren of snel opnieuw te implementeren en daarom synchronisatie te hervatten.

Als uw organisatie geen strategie voor herstel na noodgevallen en failover voor Synchronisatie mist, moet u niet aarzelen om Microsoft Entra-Verbinding maken te implementeren in de faseringsmodus. Als er een onjuiste overeenkomst is tussen uw productie- en faseringsconfiguratie, moet u microsoft Entra opnieuw basislijn Verbinding maken faseringsmodus aanpassen aan de productieconfiguratie, inclusief softwareversies en configuraties.

Blijf op de hoogte

Microsoft werkt Microsoft Entra Verbinding maken regelmatig bij. Blijf actueel om te profiteren van de prestatieverbeteringen, foutoplossingen en nieuwe mogelijkheden die elke nieuwe versie biedt.

Als uw Microsoft Entra-Verbinding maken versie langer dan zes maanden achter is, moet u een upgrade uitvoeren naar de meest recente versie.

Bronanker

Het gebruik van ms-DS-consistencyguid als bronanker maakt een eenvoudigere migratie van objecten in forests en domeinen mogelijk. Dit is gebruikelijk bij het samenvoegen/opschonen van AD-domeinen, fusies, overnames en afstotingen.

Als u momenteel ObjectGuid gebruikt als bronanker, raden we u aan over te schakelen naar ms-DS-ConsistencyGuid.

Aangepaste regels

Microsoft Entra Verbinding maken aangepaste regels bieden de mogelijkheid om de stroom van kenmerken tussen on-premises objecten en cloudobjecten te beheren. Overmatig gebruik of misbruiken van aangepaste regels kan echter de volgende risico's veroorzaken:

- Complexiteitsproblemen oplossen

- Verslechtering van de prestaties bij het uitvoeren van complexe bewerkingen tussen objecten

- Hogere kans op verschillen tussen de configuratie van de productie- en de faseringsserver

- Extra overhead bij het upgraden van Microsoft Entra Verbinding maken als aangepaste regels worden gemaakt binnen de prioriteit groter dan 100 (gebruikt door ingebouwde regels)

Als u te complexe regels gebruikt, moet u de redenen voor de complexiteit onderzoeken en mogelijkheden voor vereenvoudiging zoeken. Als u aangepaste regels hebt gemaakt met een prioriteitswaarde van hoger dan 100, moet u de regels herstellen, zodat ze niet het risico lopen te conflicteren met de standaardset.

Voorbeelden van misbruik van aangepaste regels zijn:

- Compensatie voor vuile gegevens in de directory : in dit geval is het raadzaam om samen te werken met de eigenaren van het AD-team en de gegevens in de directory op te schonen als hersteltaak en processen aan te passen om te voorkomen dat onjuiste gegevens opnieuw worden ingevoerd.

- Eenmalige herstelbewerking van afzonderlijke gebruikers : het is gebruikelijk om regels te vinden die uitbijters voor speciale gevallen zijn, meestal vanwege een probleem met een specifieke gebruiker.

- Overgecompliceerd 'CloudFiltering' : hoewel het verminderen van het aantal objecten een goede gewoonte is, bestaat het risico dat er sprake is van een te groot synchronisatiebereik met behulp van veel synchronisatieregels. Als er complexe logica is voor het opnemen/uitsluiten van objecten buiten de OE-filtering, is het raadzaam om deze logica buiten synchronisatie af te handelen en de objecten te labelen met een eenvoudig kenmerk 'cloudFiltered', dat kan stromen met een eenvoudige synchronisatieregel.

Microsoft Entra Verbinding maken configuratiedocumentator

De Microsoft Entra Verbinding maken Configuration Documenter is een hulpprogramma dat u kunt gebruiken om documentatie te genereren van een Microsoft Entra Verbinding maken installatie om een beter inzicht te krijgen in de synchronisatieconfiguratie, het vertrouwen te vergroten in het goed krijgen van zaken en te weten wat er is gewijzigd bij het toepassen van een nieuwe build of configuratie van Microsoft Entra Verbinding maken of aangepaste synchronisatieregels toevoegen of bijwerken. De huidige mogelijkheden van het hulpprogramma zijn onder andere:

- Documentatie over de volledige configuratie van Microsoft Entra Verbinding maken Sync.

- Documentatie over eventuele wijzigingen in de configuratie van twee Microsoft Entra Verbinding maken Synchronisatieservers of wijzigingen van een bepaalde configuratiebasislijn.

- Genereren van een PowerShell-implementatiescript voor het migreren van de verschillen in synchronisatieregels of aanpassingen van de ene server naar de andere.

Toewijzing aan toepassingen en resources

Groepslicenties voor Microsoft-cloudservices

Microsoft Entra ID stroomlijnt het beheer van licenties via groepslicenties voor Microsoft-cloudservices. Op deze manier biedt IAM de groepsinfrastructuur en gedelegeerd beheer van deze groepen aan de juiste teams in de organisaties. Er zijn meerdere manieren om het lidmaatschap van groepen in Microsoft Entra-id in te stellen, waaronder:

Gesynchroniseerd vanuit on-premises: groepen kunnen afkomstig zijn van on-premises directory's, wat een goede oplossing kan zijn voor organisaties die groepsbeheerprocessen hebben ingesteld die kunnen worden uitgebreid om licenties toe te wijzen in Microsoft 365.

Op kenmerken gebaseerd/dynamisch: groepen kunnen worden gemaakt in de cloud op basis van een expressie op basis van gebruikerskenmerken, bijvoorbeeld Afdeling is gelijk aan 'verkoop'. Microsoft Entra ID onderhoudt de leden van de groep, zodat deze consistent blijft met de gedefinieerde expressie. Als u dit type groep gebruikt voor licentietoewijzing, kunt u een licentietoewijzing op basis van kenmerken gebruiken, wat geschikt is voor organisaties die een hoge gegevenskwaliteit hebben in hun directory.

Gedelegeerd eigendom: groepen kunnen worden gemaakt in de cloud en kunnen eigenaren toegewezen krijgen. Op deze manier kunt u bedrijfseigenaren, bijvoorbeeld het samenwerkingsteam of het BI-team, machtigen om te bepalen wie toegang moet hebben.

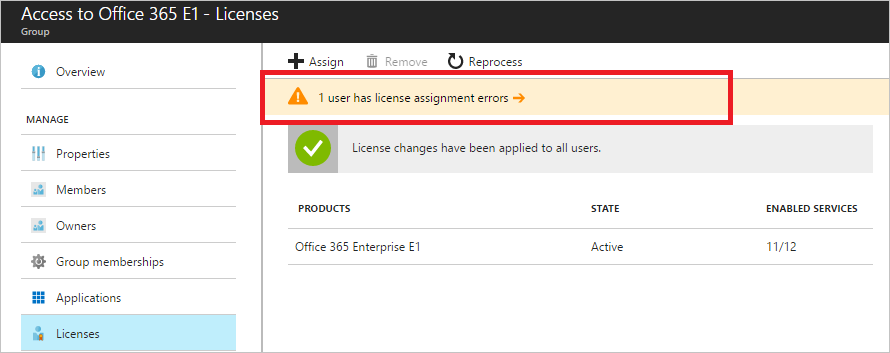

Als u momenteel een handmatig proces gebruikt om licenties en onderdelen toe te wijzen aan gebruikers, raden we u aan groepslicenties te implementeren. Als uw huidige proces geen licentiefouten bewaakt of wat is toegewezen versus Beschikbaar, moet u verbeteringen definiëren in het proces om licentiefouten op te lossen en licentietoewijzing te controleren.

Een ander aspect van licentiebeheer is de definitie van serviceplannen (onderdelen van de licentie) die moeten worden ingeschakeld op basis van functies in de organisatie. Het verlenen van toegang tot serviceplannen die niet nodig zijn, kan ertoe leiden dat gebruikers hulpprogramma's zien in de Office-portal waarvoor ze niet zijn getraind of niet mogen worden gebruikt. Het kan voor extra helpdeskvolume en onnodige inrichting zorgen en uw naleving en governance in gevaar brengen, bijvoorbeeld bij het inrichten van OneDrive voor Bedrijven voor personen die mogelijk geen inhoud mogen delen.

Gebruik de volgende richtlijnen om serviceplannen te definiëren voor gebruikers:

- Beheerders moeten 'bundels' definiëren van serviceplannen die aan gebruikers moeten worden aangeboden op basis van hun rol, bijvoorbeeld arbeider of kantoormedewerker.

- Maak groepen per cluster en wijs de licentie toe met een serviceplan.

- Desgewenst kan een kenmerk worden gedefinieerd voor het opslaan van de pakketten voor gebruikers.

Belangrijk

Groepslicenties in Microsoft Entra ID introduceert het concept van gebruikers met een foutstatus voor licenties. Als u licentiefouten ziet, moet u onmiddellijk problemen met licentietoewijzing identificeren en oplossen.

Levenscyclusbeheer

Als u momenteel een hulpprogramma gebruikt, zoals Microsoft Identity Manager of een systeem van derden, dat afhankelijk is van een on-premises infrastructuur, wordt u aangeraden toewijzing van het bestaande hulpprogramma te offloaden, licenties op basis van groepen te implementeren en een levenscyclusbeheer voor groepen te definiëren. Als uw bestaande proces geen rekening houdt met nieuwe of vertrekkende werknemers, moet u groepslicenties implementeren op basis van dynamische groepen en een levenscyclus voor groepslidmaatschap definiëren. Tot slot, als groepslicenties geïmplementeerd voor on-premises groepen zonder levenscyclusbeheer, kunt u overwegen om cloudgroepen te gebruiken om mogelijkheden mogelijk te maken, zoals gedelegeerd eigendom of dynamisch lidmaatschap op basis van kenmerken.

Toewijzing van toepassing met de groep 'Alle gebruikers'

Resource-eigenaren kunnen geloven dat de groep Alle gebruikers alleen Enterprise-werknemers bevat, terwijl deze daadwerkelijk zowel Enterprise-werknemers als Gasten kan bevatten. Als gevolg hiervan moet u speciale aandacht schenken aan het gebruik van de groep Alle gebruikers voor toepassingstoewijzing en het verlenen van toegang tot resources zoals SharePoint-inhoud of -toepassingen.

Belangrijk

Als de groep Alle gebruikers is ingeschakeld en wordt gebruikt voor beleid voor voorwaardelijke toegang, app of resourcetoewijzing, moet u ervoor zorgen dat u de groep beveiligt als u niet wilt dat deze gastgebruikers bevat. Bovendien moet u uw licentietoewijzingen verbeteren door groepen te maken en toe te wijzen die alleen Enterprise-werknemers bevatten. Als u daarentegen constateert dat de groep Alle gebruikers is ingeschakeld, maar niet wordt gebruikt om toegang te verlenen tot resources, moet u controleren dat de operationele richtlijnen van uw organisatie deze groep opzettelijk gebruiken (inclusief Enterprise-werknemers en Gasten).

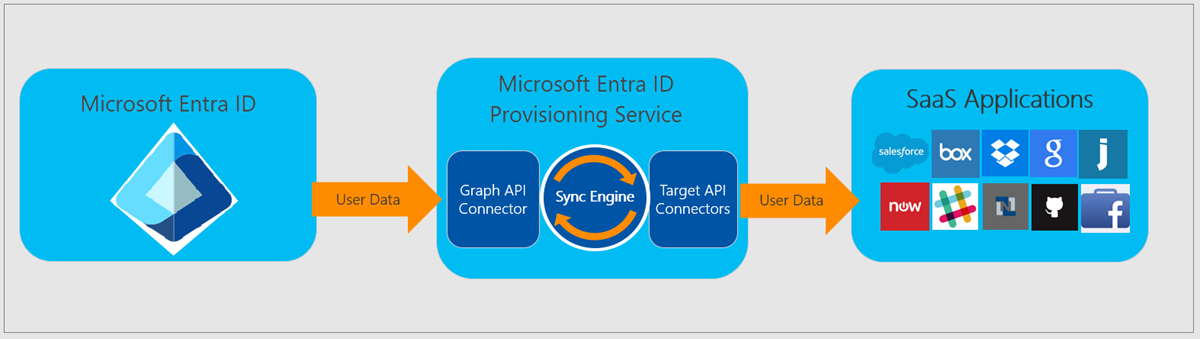

Geautomatiseerde inrichting van gebruikers voor toepassingen

Geautomatiseerde inrichting van gebruikers voor toepassingen is de beste manier om een consistente inrichting, ongedaan maken van de inrichting en levenscyclus van identiteiten in meerdere systemen te maken.

Als u momenteel apps op een ad-hoc manier inricht of als u bijvoorbeeld CSV-bestanden, JIT of een on-premises oplossing gebruikt die niet betrekking heeft op levenscyclusbeheer, raden we u aan om toepassingsinrichting te implementeren met Microsoft Entra ID voor ondersteunde toepassingen en een consistent patroon te definiëren voor toepassingen die nog niet worden ondersteund door Microsoft Entra ID.

Microsoft Entra Verbinding maken basislijn voor deltasynchronisatiecyclus

Het is belangrijk om inzicht te krijgen in het aantal wijzigingen in uw organisatie en ervoor te zorgen dat het niet te lang duurt om een voorspelbare synchronisatietijd te hebben.

De standaardfrequentie voor deltasynchronisatie is 30 minuten. Als de deltasynchronisatie langer dan 30 minuten consistent duurt of er aanzienlijke verschillen zijn tussen de deltasynchronisatieprestaties van fasering en productie, moet u de factoren onderzoeken en controleren die van invloed zijn op de prestaties van Microsoft Entra Verbinding maken.

Aanbevolen leesproblemen met Microsoft Entra Verbinding maken oplossen

- Directorykenmerken voorbereiden voor synchronisatie met Microsoft 365 met behulp van het hulpprogramma IdFix

- Microsoft Entra Verbinding maken: Fouten oplossen tijdens synchronisatie

Samenvatting

Er zijn vijf aspecten voor een veilige identiteitsinfrastructuur. Deze lijst helpt u snel de benodigde acties te bepalen en uit te voeren om de levenscyclus van identiteiten en hun rechten in uw organisatie te beveiligen en te beheren.

- Eigenaren toewijzen aan belangrijke taken.

- Synchronisatieproblemen identificeren en oplossen.

- Een failoverstrategie definiëren voor herstel na noodgevallen.

- Licentiebeheer en toepassingstoewijzing stroomlijnen.

- Geautomatiseerde inrichting van gebruikers voor toepassingen.

Volgende stappen

Aan de slag met de verificatiebeheercontroles en -acties.