Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In deze sectie van de naslaghandleiding voor Microsoft Entra-bewerkingen worden de controles en acties beschreven die u moet uitvoeren om referenties te beveiligen en te beheren, verificatieervaring (AuthN) te definiëren, toewijzing delegeren, het gebruik van metingen en toegangsbeleid te definiëren op basis van de beveiligingspostuur van het bedrijf.

Notitie

Deze aanbevelingen zijn actueel vanaf de publicatiedatum, maar kunnen na verloop van tijd veranderen. Organisaties moeten hun identiteitsprocedures continu evalueren naarmate Microsoft-producten en -services zich in de loop van de tijd ontwikkelen.

Belangrijke operationele processen

Eigenaren toewijzen aan belangrijke taken

Voor het beheren van Microsoft Entra-id is de continue uitvoering van belangrijke operationele taken en processen vereist, die mogelijk geen deel uitmaken van een implementatieproject. Het is nog steeds belangrijk dat u deze taken instelt om uw omgeving te optimaliseren. De belangrijkste taken en de aanbevolen eigenaren zijn:

| Opdracht | Eigenaar |

|---|---|

| De levenscyclus van configuratie van eenmalige aanmelding (SSO) beheren in Microsoft Entra-id | Operations-team voor identiteits- en toegangsbeheer (IAM) |

| Beleid voor voorwaardelijke toegang ontwerpen voor Microsoft Entra-toepassingen | InfoSec Architecture Team |

| Aanmeldingsactiviteit archiveren in een SIEM-systeem (Security Information and Event Management) | InfoSec Operations Team |

| Risico-gebeurtenissen archiveren in een SIEM-systeem | InfoSec Operations Team |

| Beveiligingsrapporten classificeren en onderzoeken | InfoSec Operations Team |

| Risico-gebeurtenissen classificeren en onderzoeken | InfoSec Operations Team |

| Gebruikers die zijn gemarkeerd voor risico- en beveiligingsproblemen van Microsoft Entra ID Protection, classificeren en onderzoeken | InfoSec Operations Team |

Notitie

Microsoft Entra ID Protection vereist een Microsoft Entra ID P2-licentie. Zie Algemeen beschikbare functies van de edities Microsoft Entra ID Free en Microsoft Entra ID P1 of P2 vergelijken om de juiste licentie voor uw vereisten te vinden.

Wanneer u de lijst bekijkt, moet u mogelijk een eigenaar toewijzen voor taken die een eigenaar missen of het eigendom aanpassen voor taken met eigenaren die niet zijn afgestemd op de bovenstaande aanbevelingen.

Door eigenaar aanbevolen documentatie

Referentiebeheer

Wachtwoordbeleid

Het veilig beheren van wachtwoorden is een van de belangrijkste onderdelen van Identiteits- en toegangsbeheer en vaak het grootste doelwit van aanvallen. Microsoft Entra ID ondersteunt verschillende functies die kunnen helpen voorkomen dat een aanval succesvol is.

Gebruik de volgende tabel om de aanbevolen oplossing te vinden voor het oplossen van het probleem dat moet worden opgelost:

| Probleem | Aanbeveling |

|---|---|

| Geen mechanisme om te beschermen tegen zwakke wachtwoorden | Selfservice voor wachtwoordherstel (SSPR) en wachtwoordbeveiliging van Microsoft Entra ID inschakelen |

| Geen mechanisme voor het detecteren van gelekte wachtwoorden | Wachtwoord-hashsynchronisatie (PHS) inschakelen om inzichten te verkrijgen |

| AD FS gebruiken en kan niet worden verplaatst naar beheerde verificatie | Ad FS Extranet Smart Lockout en/of Microsoft Entra Smart Lockout inschakelen |

| Wachtwoordbeleid maakt gebruik van op complexiteit gebaseerde regels, zoals lengte, meerdere tekensets of verlooptijd | Bedenk de voorkeur aan Aanbevolen procedures van Microsoft en schakel uw benadering van wachtwoordbeheer over en implementeer Microsoft Entra-wachtwoordbeveiliging. |

| Gebruikers zijn niet geregistreerd voor het gebruik van meervoudige verificatie | Alle beveiligingsgegevens van de gebruiker registreren, zodat deze kunnen worden gebruikt als mechanisme om de identiteit van de gebruiker samen met hun wachtwoord te verifiëren |

| Er is geen intrekking van wachtwoorden op basis van gebruikersrisico's | Beleid voor gebruikersrisico's van Microsoft Entra ID Protection implementeren om wachtwoordwijzigingen op gelekte referenties af te dwingen met behulp van SSPR |

| Er is geen slim vergrendelingsmechanisme om schadelijke verificatie te beschermen tegen slechte actoren die afkomstig zijn van geïdentificeerde IP-adressen | Cloud-beheerde verificatie implementeren met wachtwoord-hashsynchronisatie of passthrough-verificatie (PTA) |

Wachtwoordbeleid aanbevolen om te lezen

Selfservice voor wachtwoordherstel en wachtwoordbeveiliging inschakelen

Gebruikers die hun wachtwoorden moeten wijzigen of opnieuw instellen, zijn een van de grootste bronnen van volume en kosten van helpdeskgesprekken. Naast de kosten is het wijzigen van het wachtwoord als hulpprogramma om het risico van een gebruiker te beperken een fundamentele stap in het verbeteren van de beveiligingspostuur van uw organisatie.

U wordt ten minste aangeraden om selfservice voor wachtwoordherstel (SSPR) van Microsoft Entra ID en on-premises wachtwoordbeveiliging te implementeren om het volgende te bereiken:

- Deflect helpdeskoproepen.

- Vervang het gebruik van tijdelijke wachtwoorden.

- Vervang een bestaande selfserviceoplossing voor wachtwoordbeheer die afhankelijk is van een on-premises oplossing.

- Elimineer zwakke wachtwoorden in uw organisatie.

Notitie

Voor organisaties met Microsoft Entra ID P2-licenties wordt aanbevolen om SSPR te implementeren en te gebruiken als onderdeel van een op risico gebaseerd beleid voor voorwaardelijke toegang van Microsoft Entra ID Protection.

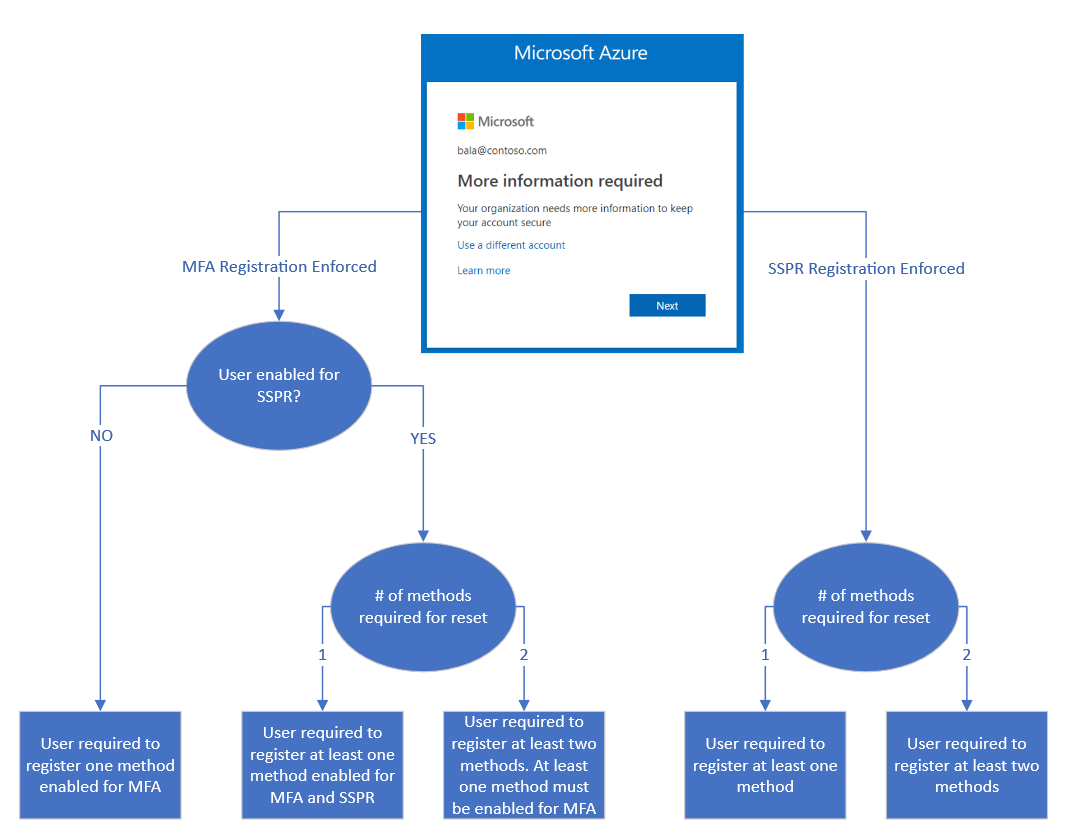

Sterk referentiebeheer

Wachtwoorden op zichzelf zijn niet veilig genoeg om te voorkomen dat slechte actoren toegang krijgen tot uw omgeving. Ten minste moet elke gebruiker met een bevoegd account zijn ingeschakeld voor meervoudige verificatie. In het ideale geval moet u gecombineerde registratie inschakelen en vereisen dat alle gebruikers zich registreren voor meervoudige verificatie en SSPR met behulp van de gecombineerde registratie-ervaring. Uiteindelijk raden we u aan een strategie te gebruiken om tolerantie te bieden om het risico op vergrendeling als gevolg van onvoorziene omstandigheden te verminderen.

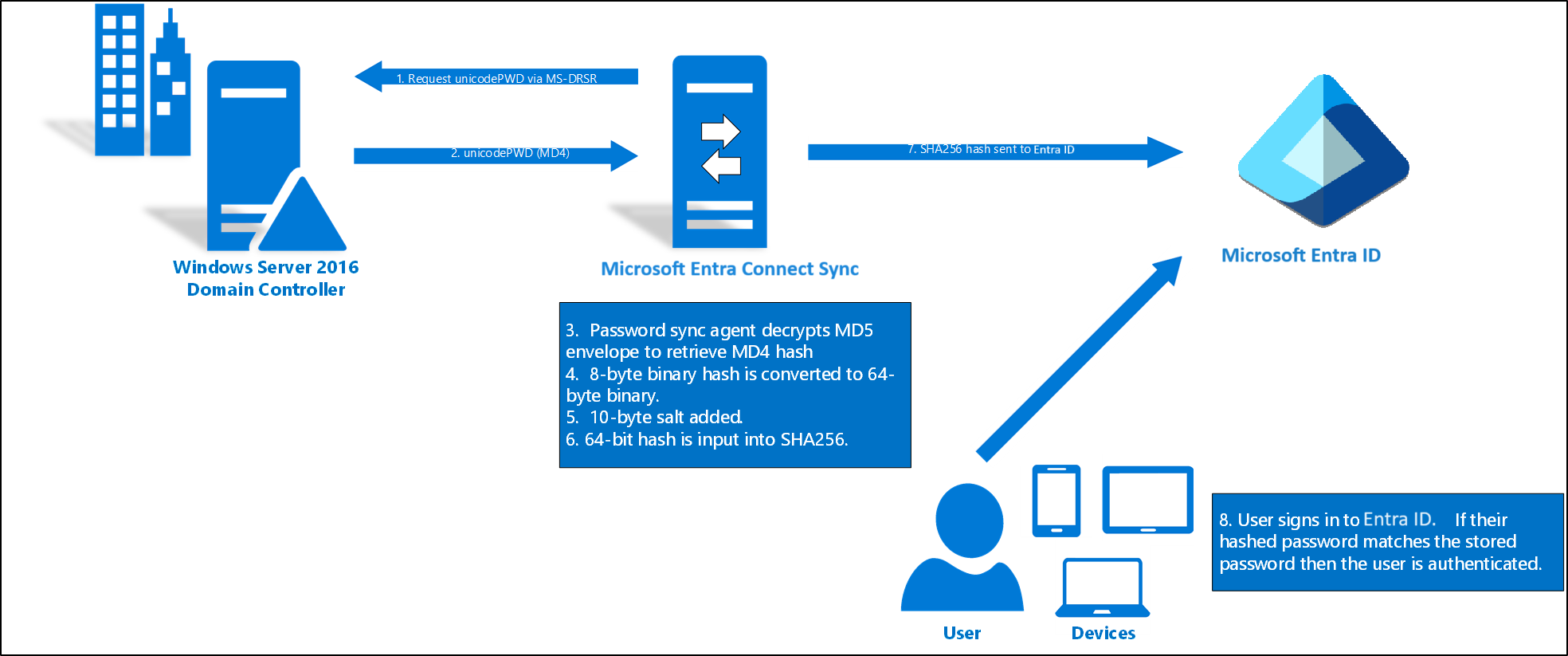

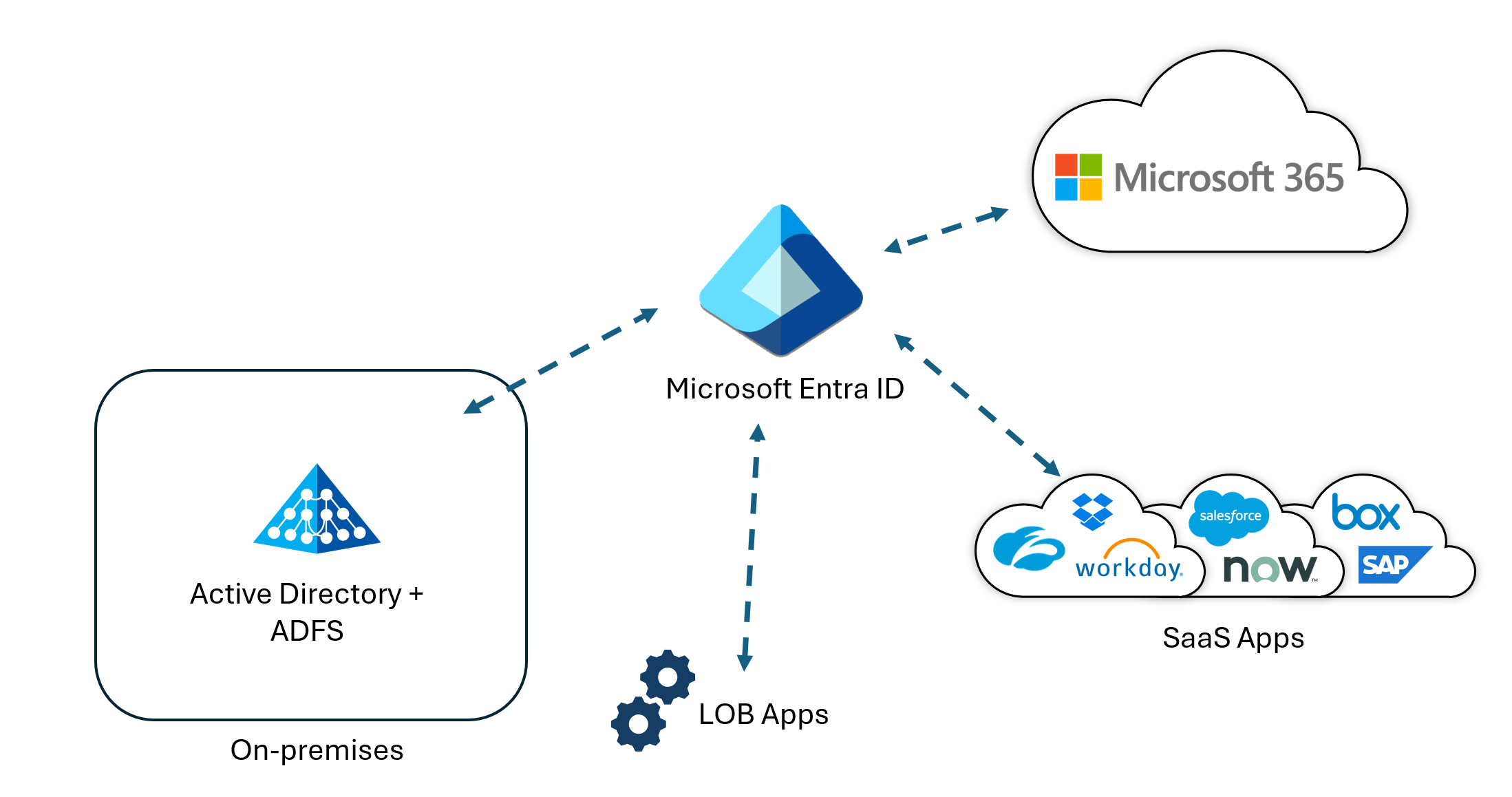

Tolerantie voor on-premises storingsverificatie

Naast de voordelen van eenvoud en het inschakelen van detectie van gelekte referenties, bieden PHS (Microsoft Entra Password Hash Sync) en Microsoft Entra meervoudige verificatie gebruikers toegang tot SaaS-toepassingen (Software as a Service) en Microsoft 365 ondanks on-premises storingen vanwege cyberaanvallen zoals NotPetya. Het is ook mogelijk om PHS in te schakelen in combinatie met federatie. Als u PHS inschakelt, kan er een terugval van verificatie worden uitgevoerd wanneer federation-services niet beschikbaar zijn.

Als uw on-premises organisatie een strategie voor uitvaltolerantie mist of een strategie heeft die niet is geïntegreerd met Microsoft Entra-id, moet u Microsoft Entra PHS implementeren en een plan voor herstel na noodgevallen definiëren dat PHS bevat. Als u Microsoft Entra PHS inschakelt, kunnen gebruikers zich verifiëren met Microsoft Entra ID als uw on-premises Active Directory niet beschikbaar is.

Zie De juiste verificatiemethode kiezen voor uw hybride identiteitsoplossing van Microsoft Entra voor meer inzicht in uw verificatieopties.

Programmatisch gebruik van referenties

Voor Microsoft Entra ID-scripts met PowerShell of toepassingen met de Microsoft Graph API is beveiligde verificatie vereist. Slecht referentiebeheer dat deze scripts en hulpprogramma's uitvoert, vergroot het risico op diefstal van referenties. Als u scripts of toepassingen gebruikt die afhankelijk zijn van in code vastgelegde wachtwoorden of wachtwoordprompts, moet u wachtwoorden eerst controleren in configuratiebestanden of broncode, deze afhankelijkheden vervangen en waar mogelijk gebruikmaken van Azure Managed Identities, Geïntegreerde Windows-verificatie of certificaten . Voor toepassingen waarvoor de vorige oplossingen niet mogelijk zijn, kunt u overwegen Om Azure Key Vault te gebruiken.

Als u vaststelt dat er service-principals zijn met wachtwoordreferenties en u niet zeker weet hoe deze wachtwoordreferenties worden beveiligd door scripts of toepassingen, neemt u contact op met de eigenaar van de toepassing om meer inzicht te krijgen in gebruikspatronen.

Microsoft raadt u ook aan contact op te leggen met toepassingseigenaren om inzicht te krijgen in gebruikspatronen als er service-principals zijn met wachtwoordreferenties.

Verificatie-ervaring

On-premises verificatie

Federatieve verificatie met geïntegreerde Windows-verificatie (IWA) of naadloze eenmalige aanmelding (SSO) beheerde verificatie met wachtwoord-hashsynchronisatie of passthrough-verificatie is de beste gebruikerservaring wanneer u zich in het bedrijfsnetwerk bevindt met line-of-sight-to-premises domeincontrollers. Het minimaliseert de vermoeidheid van referenties en vermindert het risico dat gebruikers ten prooi vallen aan phishingaanvallen. Als u al gebruikmaakt van in de cloud beheerde verificatie met PHS of PTA, maar gebruikers hun wachtwoord nog steeds moeten typen bij het verifiëren van on-premises, moet u naadloze eenmalige aanmelding onmiddellijk implementeren. Als u momenteel federatief bent met plannen om uiteindelijk te migreren naar door de cloud beheerde verificatie, moet u naadloze eenmalige aanmelding implementeren als onderdeel van het migratieproject.

Toegangsbeleid voor apparaatvertrouwen

Net als een gebruiker in uw organisatie is een apparaat een kernidentiteit die u wilt beveiligen. U kunt de apparaat-id gebruiken om uw resources altijd en overal te beschermen. Het verifiëren van het apparaat en de boekhouding voor het vertrouwenstype verbetert uw beveiligingspostuur en bruikbaarheid door:

- Vermijd wrijving, bijvoorbeeld met meervoudige verificatie, wanneer het apparaat wordt vertrouwd

- Toegang blokkeren vanaf niet-vertrouwde apparaten

- Voor Windows 10-apparaten biedt u naadloos eenmalige aanmelding bij on-premises resources.

U kunt dit doel uitvoeren door apparaatidentiteiten mee te nemen en te beheren in Microsoft Entra ID met behulp van een van de volgende methoden:

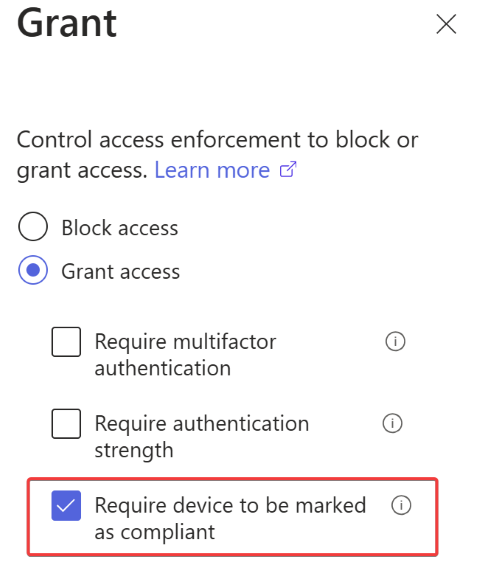

- Organisaties kunnen Microsoft Intune gebruiken om het apparaat te beheren en nalevingsbeleid af te dwingen, apparaatstatus te bevestigen en beleid voor voorwaardelijke toegang in te stellen op basis van of het apparaat compatibel is. Microsoft Intune kan iOS-apparaten, Mac-desktops (via JAMF-integratie), Windows-bureaubladen (systeemeigen met Mobile Apparaatbeheer voor Windows 10 en co-beheer met Microsoft Configuration Manager) en mobiele Android-apparaten beheren.

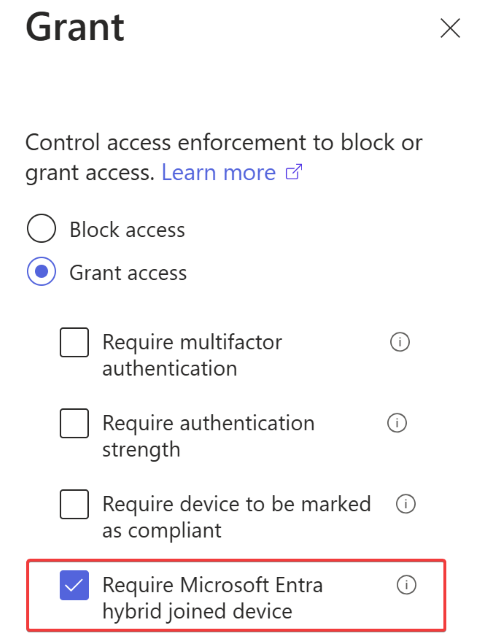

- Hybride deelname van Microsoft Entra biedt beheer met groepsbeleid of Microsoft Configuration Manager in een omgeving met apparaten met computers die lid zijn van een Active Directory-domein. Organisaties kunnen een beheerde omgeving implementeren via PHS of PTA met naadloze eenmalige aanmelding. Door uw apparaten naar Microsoft Entra ID te brengen, wordt de productiviteit van gebruikers gemaximaliseerd via eenmalige aanmelding in uw cloud- en on-premises resources, terwijl u tegelijkertijd de toegang tot uw cloud- en on-premises resources kunt beveiligen met voorwaardelijke toegang .

Als u windows-apparaten hebt die niet zijn geregistreerd in de cloud of windows-apparaten die lid zijn van een domein die zijn geregistreerd in de cloud, maar zonder beleid voor voorwaardelijke toegang, moet u de niet-geregistreerde apparaten registreren en in beide gevallen hybride deelname van Microsoft Entra gebruiken als een besturingselement in uw beleid voor voorwaardelijke toegang.

Als u apparaten beheert met MDM of Microsoft Intune, maar geen apparaatbesturingselementen gebruikt in uw beleid voor voorwaardelijke toegang, raden we u aan om vereisen dat het apparaat als compatibel wordt gemarkeerd als een besturingselement in dit beleid.

Aanbevolen leesbeleid voor apparaatvertrouwen

- Procedure: De implementatie van hybride deelname van Microsoft Entra plannen

- Configuraties voor identiteiten en apparaattoegang

Windows Hello voor Bedrijven

In Windows 10 vervangt Windows Hello voor Bedrijven wachtwoorden door sterke tweeledige verificatie op pc's. Windows Hello voor Bedrijven maakt een meer gestroomlijnde meervoudige verificatie-ervaring mogelijk voor gebruikers en vermindert uw afhankelijkheid van wachtwoorden. Als u nog niet bent begonnen met het implementeren van Windows 10-apparaten of deze slechts gedeeltelijk hebt geïmplementeerd, raden we u aan een upgrade uit te voeren naar Windows 10 en Windows Hello voor Bedrijven in te schakelen op alle apparaten.

Zie A world without passwords with Microsoft Entra ID (Een wereld zonder wachtwoorden met Microsoft Entra ID) voor meer informatie over verificatie zonder wachtwoord.

Toepassingsverificatie en -toewijzing

Eenmalige aanmelding voor apps

Het bieden van een gestandaardiseerd mechanisme voor eenmalige aanmelding aan de hele onderneming is cruciaal voor de beste gebruikerservaring, het verminderen van risico's, het vermogen om te rapporteren en governance. Als u toepassingen gebruikt die ondersteuning bieden voor eenmalige aanmelding met Microsoft Entra-id, maar momenteel zijn geconfigureerd voor het gebruik van lokale accounts, moet u deze toepassingen opnieuw configureren voor gebruik van eenmalige aanmelding met Microsoft Entra-id. Als u toepassingen gebruikt die ondersteuning bieden voor eenmalige aanmelding met Microsoft Entra ID, maar een andere id-provider gebruikt, moet u deze toepassingen ook opnieuw configureren voor gebruik van eenmalige aanmelding met Microsoft Entra-id. Voor toepassingen die geen ondersteuning bieden voor federatieprotocollen, maar wel verificatie op basis van formulieren ondersteunen, raden we u aan de toepassing te configureren voor het gebruik van wachtwoordkluizen met de Microsoft Entra-toepassingsproxy.

Notitie

Als u geen mechanisme hebt om onbeheerde toepassingen in uw organisatie te detecteren, raden we u aan een detectieproces te implementeren met behulp van een CASB (Cloud Application Security Broker), zoals Microsoft Defender voor Cloud Apps.

Als u ten slotte een Microsoft Entra-app-galerie hebt en toepassingen gebruikt die ondersteuning bieden voor eenmalige aanmelding met Microsoft Entra ID, raden we u aan de toepassing in de app-galerie weer te geven.

Aanbevolen leesbewerking voor eenmalige aanmelding

Migratie van AD FS-toepassingen naar Microsoft Entra-id

Het migreren van apps van AD FS naar Microsoft Entra ID maakt extra mogelijkheden voor beveiliging, consistente beheerbaarheid en een betere samenwerkingservaring mogelijk. Als u toepassingen hebt geconfigureerd in AD FS die ondersteuning bieden voor eenmalige aanmelding met Microsoft Entra ID, moet u deze toepassingen opnieuw configureren voor gebruik van eenmalige aanmelding met Microsoft Entra ID. Als u toepassingen hebt geconfigureerd in AD FS met ongebruikelijke configuraties die niet worden ondersteund door Microsoft Entra ID, moet u contact opnemen met de eigenaren van de app om te begrijpen of de speciale configuratie een absolute vereiste van de toepassing is. Als dit niet vereist is, moet u de toepassing opnieuw configureren voor gebruik van eenmalige aanmelding met Microsoft Entra-id.

Notitie

Microsoft Entra Connect Health voor AD FS kan worden gebruikt om configuratiegegevens te verzamelen over elke toepassing die mogelijk kan worden gemigreerd naar Microsoft Entra-id.

Gebruikers toewijzen aan toepassingen

Het toewijzen van gebruikers aan toepassingen is het beste toegewezen met behulp van groepen, omdat ze meer flexibiliteit en mogelijkheid bieden om op schaal te beheren. De voordelen van het gebruik van groepen zijn op kenmerken gebaseerde dynamische lidmaatschapsgroepen en delegatie aan app-eigenaren. Als u groepen al gebruikt en beheert, raden we u daarom aan de volgende acties uit te voeren om het beheer op schaal te verbeteren:

- Groepsbeheer en -beheer delegeren aan toepassingseigenaren.

- Selfservicetoegang tot de toepassing toestaan.

- Definieer dynamische lidmaatschapsgroepen als gebruikerskenmerken de toegang tot toepassingen consistent kunnen bepalen.

- Implementeer attestation voor groepen die worden gebruikt voor toegang tot toepassingen met behulp van Microsoft Entra-toegangsbeoordelingen.

Als u daarentegen toepassingen vindt die aan afzonderlijke gebruikers zijn toegewezen, moet u governance implementeren rond deze toepassingen.

Gebruikers toewijzen aan aanbevolen leestoepassingen

- Gebruikers en groepen toewijzen aan een toepassing in Microsoft Entra-id

- Machtigingen voor app-registratie delegeren in Microsoft Entra-id

- Dynamische lidmaatschapsregels voor groepen in Microsoft Entra-id

Toegangsbeleid

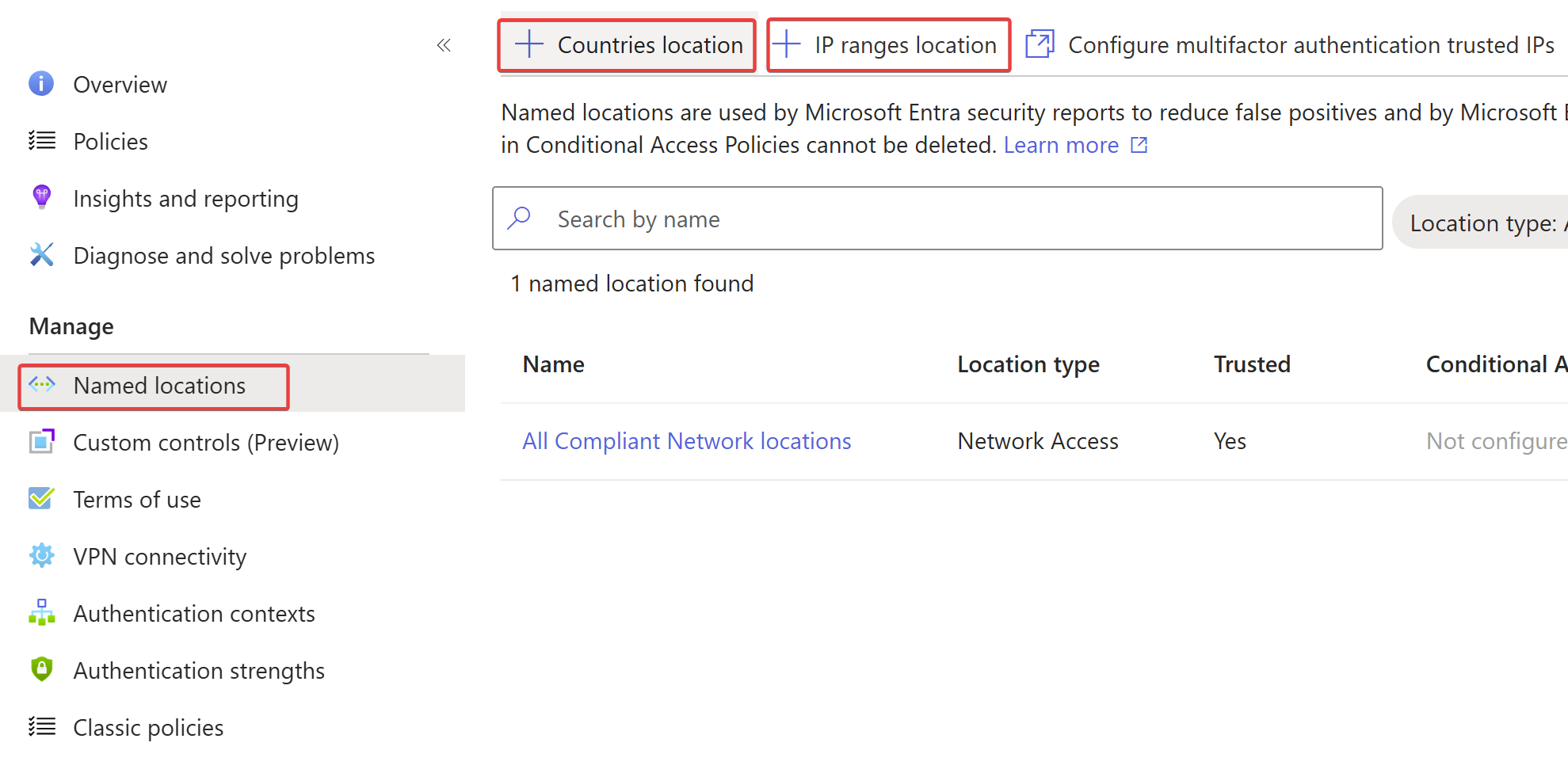

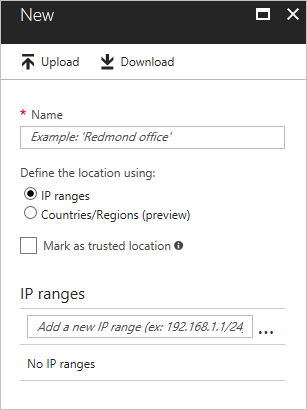

Benoemde locaties

Met benoemde locaties in Microsoft Entra-id kunt u vertrouwde IP-adresbereiken in uw organisatie labelen. Microsoft Entra ID maakt gebruik van benoemde locaties om:

- Voorkom fout-positieven in risico-gebeurtenissen. Als u zich aanmeldt vanaf een vertrouwde netwerklocatie, wordt het aanmeldingsrisico van een gebruiker verlaagd.

- Configureren van Voorwaardelijke toegang op basis van locatie.

Gebruik op basis van prioriteit de volgende tabel om de aanbevolen oplossing te vinden die het beste voldoet aan de behoeften van uw organisatie:

| Prioriteit | Scenario | Aanbeveling |

|---|---|---|

| 1 | Als u PHS of PTA en benoemde locaties gebruikt, zijn niet gedefinieerd | Benoemde locaties definiëren om de detectie van risico-gebeurtenissen te verbeteren |

| 2 | Als u federatief bent en geen claim 'insideCorporateNetwork' en benoemde locaties gebruikt, zijn niet gedefinieerd | Benoemde locaties definiëren om de detectie van risico-gebeurtenissen te verbeteren |

| 3 | Als u geen benoemde locaties in beleid voor voorwaardelijke toegang gebruikt en er geen risico- of apparaatbesturingselementen zijn in beleid voor voorwaardelijke toegang | Het beleid voor voorwaardelijke toegang configureren om benoemde locaties op te nemen |

| 4 | Als u federatief bent en 'insideCorporateNetwork'-claim en benoemde locaties gebruikt, zijn niet gedefinieerd | Benoemde locaties definiëren om de detectie van risico-gebeurtenissen te verbeteren |

| 5 | Als u vertrouwde IP-adressen met meervoudige verificatie gebruikt in plaats van benoemde locaties en deze markeert als vertrouwd | Benoemde locaties definiëren en markeren als vertrouwd om de detectie van risico-gebeurtenissen te verbeteren |

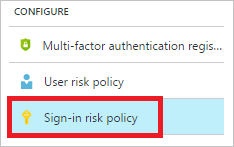

Op risico gebaseerd toegangsbeleid

Microsoft Entra ID kan het risico voor elke aanmelding en elke gebruiker berekenen. Het gebruik van risico's als criterium in toegangsbeleid kan een betere gebruikerservaring bieden, bijvoorbeeld minder verificatieprompts en betere beveiliging, bijvoorbeeld alleen gebruikers vragen wanneer ze nodig zijn en het antwoord en herstel automatiseren.

Als u al eigenaar bent van Microsoft Entra ID P2-licenties die ondersteuning bieden voor het gebruik van risico's in toegangsbeleid, maar deze niet worden gebruikt, raden we u ten zeerste aan risico's toe te voegen aan uw beveiligingspostuur.

Op risico gebaseerd toegangsbeleid wordt aanbevolen om te lezen

- Procedure: Het beleid voor aanmeldingsrisico's configureren

- Procedure: Het beleid voor gebruikersrisico's configureren

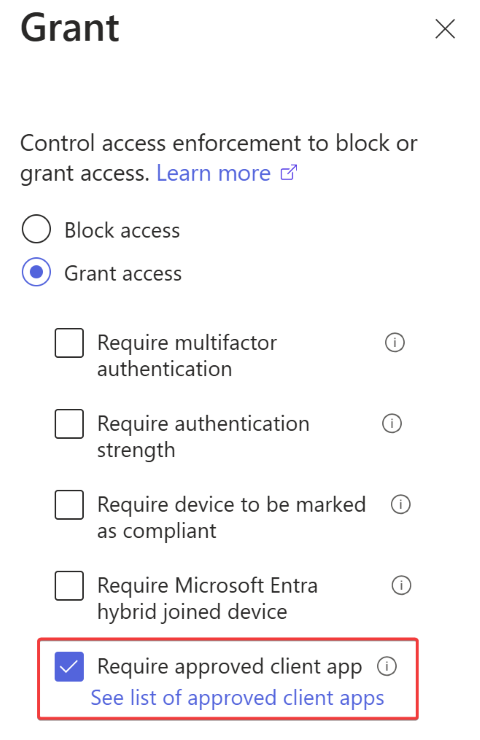

Toegangsbeleid voor clienttoepassingen

Microsoft Intune Application Management (MAM) biedt de mogelijkheid om besturingselementen voor gegevensbeveiliging te pushen, zoals opslagversleuteling, pincode, opschonen van externe opslag, enzovoort. voor compatibele mobiele clienttoepassingen, zoals Outlook Mobile. Daarnaast kunnen beleidsregels voor voorwaardelijke toegang worden gemaakt om de toegang tot cloudservices, zoals Exchange Online, te beperken van goedgekeurde of compatibele apps.

Als uw werknemers toepassingen installeren die geschikt zijn voor MAM, zoals mobiele Office-apps voor toegang tot bedrijfsbronnen zoals Exchange Online of SharePoint in Microsoft 365, en u ook BYOD (Bring Your Own Device) ondersteunt, raden we u aan om MAM-beleid voor toepassingen te implementeren om de toepassingsconfiguratie te beheren op apparaten in persoonlijk eigendom zonder MDM-inschrijving en vervolgens uw beleid voor voorwaardelijke toegang bij te werken zodat alleen toegang van mam-compatibele clients wordt toegestaan.

Als werknemers mam-compatibele toepassingen installeren op bedrijfsbronnen en de toegang is beperkt op door Intune beheerde apparaten, moet u overwegen om MAM-beleid voor toepassingen te implementeren om de toepassingsconfiguratie voor persoonlijke apparaten te beheren en beleid voor voorwaardelijke toegang bij te werken om alleen toegang toe te staan van clients die geschikt zijn voor MAM.

Implementatie van voorwaardelijke toegang

Voorwaardelijke toegang is een essentieel hulpmiddel voor het verbeteren van de beveiligingspostuur van uw organisatie. Daarom is het belangrijk dat u deze aanbevolen procedures volgt:

- Zorg ervoor dat voor alle SaaS-toepassingen ten minste één beleid is toegepast

- Vermijd het combineren van het filter Alle apps met het blokbeheer om vergrendelingsrisico's te voorkomen

- Vermijd het gebruik van alle gebruikers als filter en onbedoeld het toevoegen van gasten

- Alle verouderde beleidsregels migreren naar Azure Portal

- Alle criteria voor gebruikers, apparaten en toepassingen ondervangen

- Beleid voor voorwaardelijke toegang gebruiken om meervoudige verificatie te implementeren in plaats van een MFA per gebruiker te gebruiken

- Een kleine set kernbeleidsregels hebben die kunnen worden toegepast op meerdere toepassingen

- Lege uitzonderingsgroepen definiëren en toevoegen aan het beleid om een uitzonderingsstrategie te hebben

- Plannen voor break glass-accounts zonder meervoudige verificatiecontroles

- Zorg voor een consistente ervaring in Microsoft 365-clienttoepassingen, bijvoorbeeld Teams, OneDrive, Outlook, enzovoort.) door dezelfde set besturingselementen te implementeren voor services zoals Exchange Online en SharePoint in Microsoft 365

- Toewijzing aan beleid moet worden geïmplementeerd via groepen, niet personen

- Controleer regelmatig de uitzonderingsgroepen die in beleidsregels worden gebruikt om de tijd te beperken dat gebruikers buiten het beveiligingspostuur vallen. Als u eigenaar bent van Microsoft Entra ID P2, kunt u toegangsbeoordelingen gebruiken om het proces te automatiseren

Aanbevolen leestoegang

- Aanbevolen procedures voor voorwaardelijke toegang in Microsoft Entra-id

- Configuraties voor identiteiten en apparaattoegang

- Naslaginformatie over instellingen voor voorwaardelijke toegang van Microsoft Entra

- Algemeen beleid voor voorwaardelijke toegang

Toegang tot surface area

Verouderde verificatie

Sterke referenties, zoals meervoudige verificatie, kunnen apps niet beveiligen met verouderde verificatieprotocollen, waardoor het de voorkeursvector van aanvallen is door kwaadwillende actoren. Het vergrendelen van verouderde verificatie is van cruciaal belang om het beveiligingspostuur voor toegang te verbeteren.

Verouderde verificatie is een term die verwijst naar verificatieprotocollen die door apps worden gebruikt, zoals:

- Oudere Office-clients die geen moderne verificatie gebruiken (bijvoorbeeld Office 2010-client)

- Clients die gebruikmaken van e-mailprotocollen zoals IMAP (Internet Message Access Protocol)/SIMPLE Mail Transfer Protocol (SMTP)/point of presence (POP)

Aanvallers geven sterk de voorkeur aan deze protocollen. In feite maken bijna 100% van de aanvallen met wachtwoordspray gebruik van verouderde verificatieprotocollen. Hackers gebruiken verouderde verificatieprotocollen, omdat ze geen ondersteuning bieden voor interactieve aanmelding, wat nodig is voor extra beveiligingsuitdagingen, zoals meervoudige verificatie en apparaatverificatie.

Als verouderde verificatie veel wordt gebruikt in uw omgeving, moet u van plan zijn verouderde clients zo snel mogelijk te migreren naar clients die moderne verificatie ondersteunen. Als u in hetzelfde token sommige gebruikers al moderne verificatie gebruikt, maar andere gebruikers die nog steeds gebruikmaken van verouderde verificatie, moet u de volgende stappen uitvoeren om verouderde verificatieclients te vergrendelen:

Gebruik aanmeldingsactiviteitenrapporten om gebruikers te identificeren die nog steeds verouderde verificatie gebruiken en herstel plannen:

Voer een upgrade uit naar clients met moderne verificatie die geschikt zijn voor betrokken gebruikers.

Plan een cutover-tijdsbestek om te vergrendelen per stappen hieronder.

Bepaal welke verouderde toepassingen een harde afhankelijkheid hebben van verouderde verificatie. Zie stap 3 hieronder.

Schakel verouderde protocollen uit bij de bron (bijvoorbeeld Exchange Mailbox) voor gebruikers die geen verouderde verificatie gebruiken om meer blootstelling te voorkomen.

Voor de resterende accounts (idealiter niet-menselijke identiteiten zoals serviceaccounts), gebruikt u voorwaardelijke toegang om verouderde protocollen na verificatie te beperken.

Verouderde verificatie wordt aanbevolen om te lezen

Toestemmingstoestemming

Bij een onrechtmatige toestemmingstoestemmingsaanval maakt de aanvaller een geregistreerde Microsoft Entra-toepassing die toegang vraagt tot gegevens, zoals contactgegevens, e-mail of documenten. Gebruikers verlenen mogelijk toestemming voor schadelijke toepassingen via phishingaanvallen wanneer ze op schadelijke websites landen.

Hieronder vindt u een lijst met apps met machtigingen die u mogelijk wilt onderzoeken voor Microsoft Cloud-services:

- Apps met app of gedelegeerd *. ReadWrite-machtigingen

- Apps met gedelegeerde machtigingen kunnen e-mail namens de gebruiker lezen, verzenden of beheren

- Apps waaraan de volgende machtigingen worden verleend:

| Bron | Machtiging |

|---|---|

| Exchange Online | EAS. AccessAsUser.All |

| EWS.AccessAsUser.All | |

| Mail.Read | |

| Microsoft Graph API | Mail.Read |

| Mail.Read.Shared | |

| Mail.ReadWrite |

- Apps hebben volledige gebruikersimitatie van de aangemelde gebruiker verleend. Voorbeeld:

| Bron | Machtiging |

|---|---|

| Microsoft Graph API | Directory.AccessAsUser.All |

| Azure REST-API | gebruikersimitatie |

Om dit scenario te voorkomen, raadpleegt u Illegale toestemmingstoestemmingen detecteren en herstellen in Office 365 om toepassingen met illegale subsidies of toepassingen met meer subsidies te identificeren en op te lossen dan nodig zijn. Verwijder vervolgens selfservice helemaal en stel governanceprocedures in. Ten slotte plant u regelmatig beoordelingen van app-machtigingen en verwijdert u deze wanneer ze niet nodig zijn.

Toestemming verleent aanbevolen lees

Gebruikers- en groepsinstellingen

Hieronder vindt u de gebruikers- en groepsinstellingen die kunnen worden vergrendeld als er geen expliciete bedrijfsbehoefte is:

Gebruikersinstellingen

- Externe gebruikers : externe samenwerking kan organisch plaatsvinden in de onderneming met services zoals Teams, Power BI, SharePoint in Microsoft 365 en Azure Information Protection. Als u expliciete beperkingen hebt om door de gebruiker geïnitieerde externe samenwerking te beheren, wordt u aangeraden externe gebruikers in te schakelen met Behulp van Microsoft Entra Entitlement-beheer of een gecontroleerde bewerking, zoals via uw helpdesk. Als u geen organische externe samenwerking voor services wilt toestaan, kunt u voorkomen dat leden externe gebruikers volledig uitnodigen. U kunt ook specifieke domeinen in uitnodigingen voor externe gebruikers toestaan of blokkeren.

- App-registraties: wanneer App-registraties zijn ingeschakeld, kunnen eindgebruikers zelf toepassingen onboarden en toegang verlenen tot hun gegevens. Een typisch voorbeeld van app-registratie is dat gebruikers Outlook-invoegtoepassingen of spraakassistenten zoals Alexa en Siri inschakelen om hun e-mail en agenda te lezen of e-mailberichten namens hen te verzenden. Als de klant besluit app-registratie uit te schakelen, moeten de InfoSec- en IAM-teams betrokken zijn bij het beheer van uitzonderingen (app-registraties die nodig zijn op basis van bedrijfsvereisten), omdat ze de toepassingen moeten registreren met een beheerdersaccount en waarschijnlijk een proces moeten ontwerpen om het proces operationeel te maken.

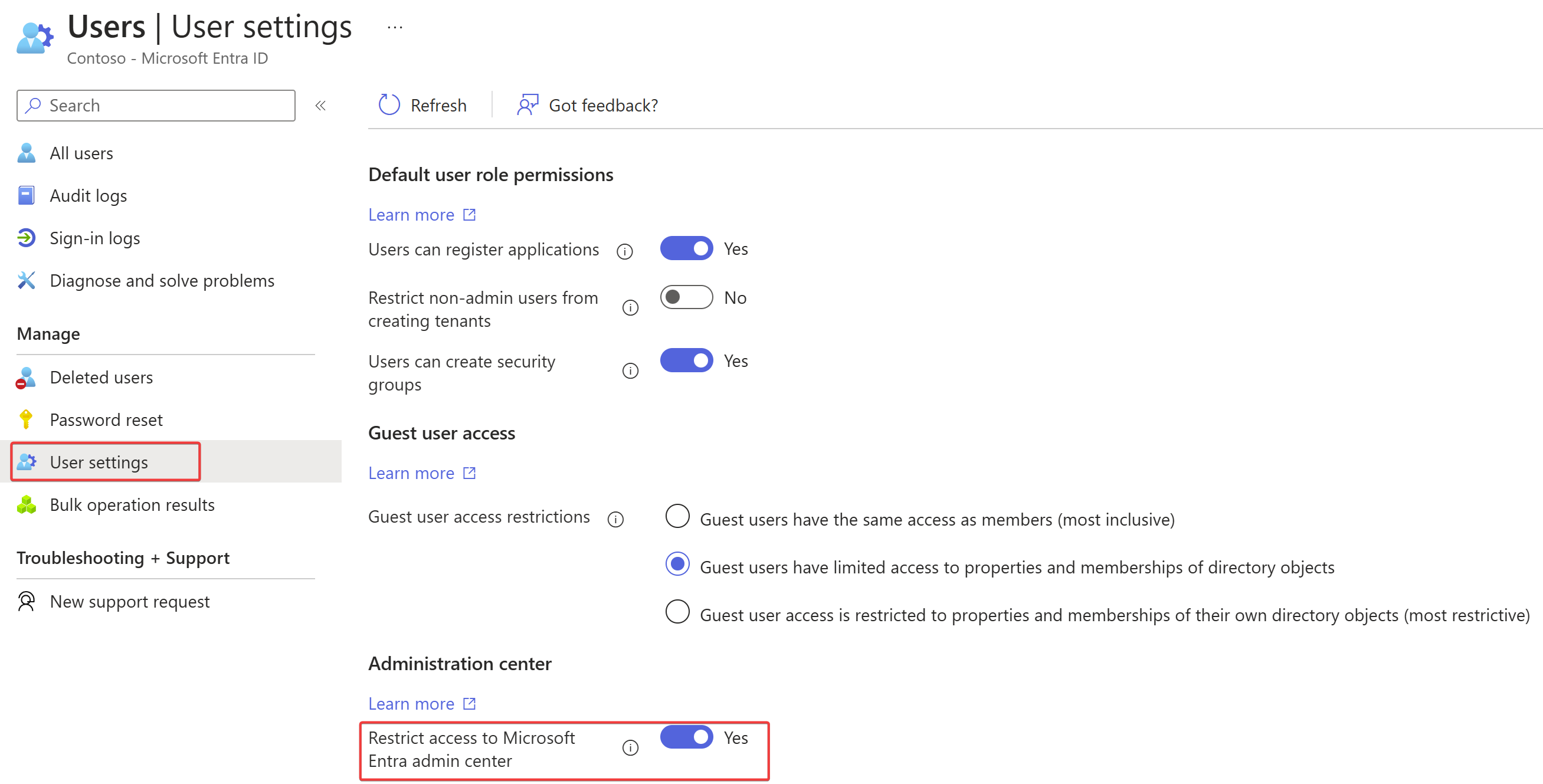

- Beheerportal : organisaties kunnen de blade Microsoft Entra in Azure Portal vergrendelen, zodat niet-beheerders geen toegang hebben tot Microsoft Entra-beheer in Azure Portal en verward raken. Ga naar de gebruikersinstellingen in de Microsoft Entra-beheerportal om de toegang te beperken:

Notitie

Niet-beheerders hebben nog steeds toegang tot de Microsoft Entra-beheerinterfaces via opdrachtregel en andere programmatische interfaces.

Groepsinstellingen

Selfservicegroepsbeheer /Gebruikers kunnen beveiligingsgroepen/Microsoft 365-groepen maken. Als er geen actueel selfservice-initiatief is voor groepen in de cloud, kunnen klanten besluiten het uit te schakelen totdat ze klaar zijn om deze mogelijkheid te gebruiken.

Aanbevolen leesgroepen

- Wat is Microsoft Entra B2B-samenwerking?

- Toepassingen integreren met Microsoft Entra-id

- Apps, machtigingen en toestemming in Microsoft Entra ID.

- Groepen gebruiken om de toegang tot resources in Microsoft Entra ID te beheren

- Toegangsbeheer voor selfservicetoepassingen instellen in Microsoft Entra ID

Verkeer vanaf onverwachte locaties

Aanvallers zijn afkomstig uit verschillende delen van de wereld. Beheer dit risico door beleid voor voorwaardelijke toegang te gebruiken met locatie als voorwaarde. Met de locatievoorwaarde van een beleid voor voorwaardelijke toegang kunt u de toegang blokkeren voor locaties waar u zich niet kunt aanmelden.

Gebruik indien beschikbaar een SIEM-oplossing (Security Information and Event Management) om patronen van toegang in verschillende regio's te analyseren en te vinden. Als u geen SIEM-product gebruikt of geen verificatiegegevens van Microsoft Entra ID opneemt, raden we u aan Azure Monitor te gebruiken om patronen van toegang in verschillende regio's te identificeren.

Toegangsgebruik

Microsoft Entra-logboeken gearchiveerd en geïntegreerd met reactieplannen voor incidenten

Het is van cruciaal belang dat u toegang hebt tot aanmeldingsactiviteiten, audits en risicogebeurtenissen voor Microsoft Entra ID voor het oplossen van problemen, gebruiksanalyses en forensische onderzoeken. Microsoft Entra ID biedt toegang tot deze bronnen via REST API's met een beperkte bewaarperiode. Een SIEM-systeem (Security Information and Event Management) of gelijkwaardige archiveringstechnologie is essentieel voor langetermijnopslag van audits en ondersteuning. Als u langetermijnopslag van Microsoft Entra-logboeken wilt inschakelen, moet u ze toevoegen aan uw bestaande SIEM-oplossing of Azure Monitor gebruiken. Archiveer logboeken die kunnen worden gebruikt als onderdeel van uw incidentresponsplannen en -onderzoeken.

Aanbevolen logboeken voor lezen

- Naslaginformatie over microsoft Entra-audit-API

- Naslaginformatie over microsoft Entra-aanmeldactiviteitenrapport-API

- Gegevens ophalen met behulp van de Rapportage-API van Microsoft Entra met certificaten

- Microsoft Graph voor Microsoft Entra ID Protection

- Naslaginformatie over de Office 365 Management Activity-API

- Het Microsoft Entra ID Power BI-inhoudspakket gebruiken

Samenvatting

Er zijn 12 aspecten voor een beveiligde identiteitsinfrastructuur. Met deze lijst kunt u referenties verder beveiligen en beheren, verificatie-ervaring definiëren, toewijzing delegeren, het gebruik meten en toegangsbeleid definiëren op basis van de beveiligingspostuur van het bedrijf.

- Eigenaren toewijzen aan belangrijke taken.

- Implementeer oplossingen om zwakke of gelekte wachtwoorden te detecteren, wachtwoordbeheer en beveiliging te verbeteren en gebruikerstoegang tot resources verder te beveiligen.

- Beheer de identiteit van apparaten om uw resources op elk gewenst moment en vanaf elke locatie te beveiligen.

- Implementeer verificatie zonder wachtwoord.

- Een gestandaardiseerd mechanisme voor eenmalige aanmelding bieden in de hele organisatie.

- Migreer apps van AD FS naar Microsoft Entra ID om betere beveiliging en consistentere beheerbaarheid mogelijk te maken.

- Wijs gebruikers toe aan toepassingen met behulp van groepen om meer flexibiliteit en mogelijkheid te bieden om op schaal te beheren.

- Op risico's gebaseerd toegangsbeleid configureren.

- Verouderde verificatieprotocollen vergrendelen.

- Illegale toestemmingstoestemmingen detecteren en herstellen.

- Gebruikers- en groepsinstellingen vergrendelen.

- Schakel langetermijnopslag van Microsoft Entra-logboeken in voor probleemoplossing, gebruiksanalyses en forensisch onderzoek.

Volgende stappen

Ga aan de slag met de operationele controles en acties voor identiteitsbeheer.