Best practices voor herstelbaarheid

Onbedoelde verwijderingen en onjuiste configuraties vinden plaats in uw tenant. Als u de impact van deze onbedoelde gebeurtenissen wilt minimaliseren, moet u zich voorbereiden op de gebeurtenis.

Herstelbaarheid is de voorbereidende processen en functionaliteit waarmee u uw services kunt retourneren naar een eerdere werkingsstatus na een onbedoelde wijziging. Onbedoelde wijzigingen omvatten de zachte of harde verwijdering of onjuiste configuratie van toepassingen, groepen, gebruikers, beleidsregels en andere objecten in uw Microsoft Entra-tenant.

Herstelbaarheid helpt uw organisatie toleranter te zijn. Tolerantie, hoewel gerelateerd, verschilt. Tolerantie is de mogelijkheid om onderbreking van systeemonderdelen te ondergaan en te herstellen met minimale impact op uw bedrijf, gebruikers, klanten en activiteiten. Zie Het bouwen van tolerantie in identiteits- en toegangsbeheer met Microsoft Entra ID voor meer informatie over hoe u uw systemen toleranter kunt maken.

In dit artikel worden de aanbevolen procedures beschreven voor het voorbereiden van verwijderingen en onjuiste configuraties om de onbedoelde gevolgen voor het bedrijf van uw organisatie te minimaliseren.

Verwijderingen en onjuiste configuraties

Verwijderingen en onjuiste configuraties hebben verschillende gevolgen voor uw tenant.

verwijderingen

De impact van verwijderingen is afhankelijk van het objecttype.

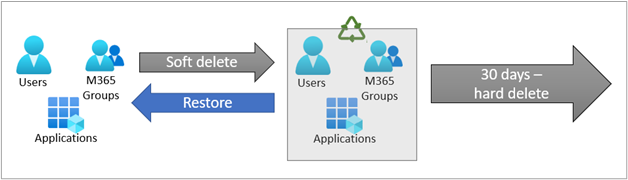

Gebruikers, Microsoft 365 Groepen en toepassingen kunnen voorlopig worden verwijderd. Voorlopig verwijderde items worden verzonden naar de Prullenbak van Microsoft Entra ID. In de Prullenbak zijn items niet beschikbaar voor gebruik. Ze behouden echter al hun eigenschappen en kunnen worden hersteld via een Microsoft Graph API-aanroep of in Azure Portal. Items met de status voorlopig verwijderen die niet binnen 30 dagen worden hersteld, worden permanent of definitief verwijderd.

Belangrijk

Alle andere objecttypen worden direct verwijderd wanneer ze zijn geselecteerd voor verwijdering. Wanneer een object hard wordt verwijderd, kan het niet worden hersteld. Het moet opnieuw worden gemaakt en opnieuw worden geconfigureerd.

Zie Herstellen na verwijderingen voor meer informatie over verwijderingen en hoe u ermee kunt herstellen.

Configuratiefouten

Onjuiste configuraties zijn configuraties van een resource of beleid die afwijken van uw organisatiebeleid of -plannen en onbedoelde of ongewenste gevolgen veroorzaken. Onjuiste configuratie van tenantbrede instellingen of beleidsregels voor voorwaardelijke toegang kan van invloed zijn op uw beveiliging en de openbare installatiekopieën van uw organisatie. Onjuiste configuraties kunnen:

- Wijzig hoe beheerders, tenantgebruikers en externe gebruikers communiceren met resources in uw tenant.

- Wijzig de mogelijkheid van uw gebruikers om te communiceren met andere tenants en externe gebruikers om te communiceren met uw tenant.

- Oorzaak denial of service.

- Afhankelijkheden tussen gegevens, systemen en toepassingen verbreken.

Zie Herstellen van onjuiste configuraties voor meer informatie over onjuiste configuraties en hoe u ermee kunt herstellen.

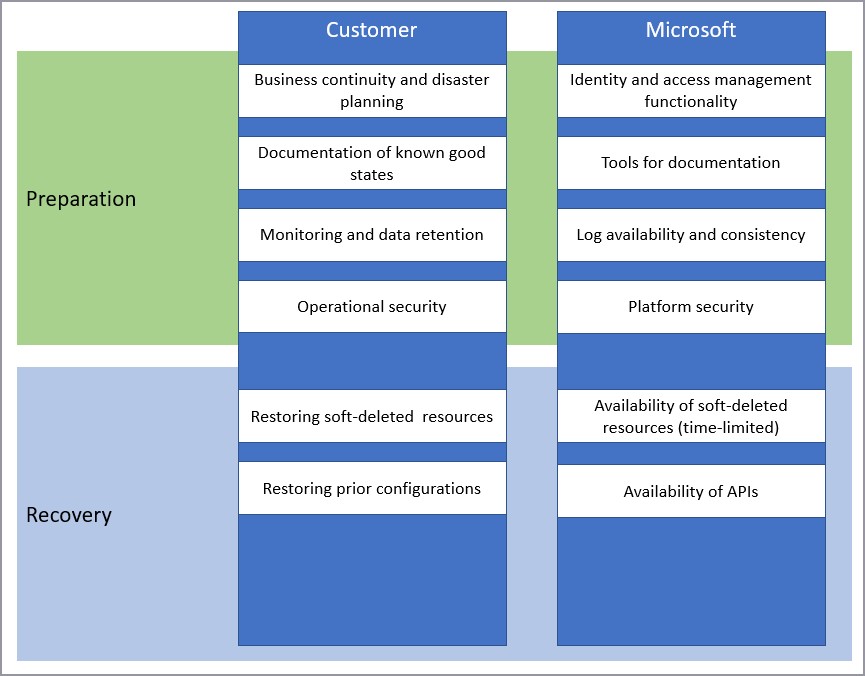

Gedeelde verantwoordelijkheid

Herstelbaarheid is een gedeelde verantwoordelijkheid tussen Microsoft als uw cloudserviceprovider en uw organisatie.

U kunt de hulpprogramma's en services die Microsoft biedt gebruiken om verwijderingen en onjuiste configuraties voor te bereiden.

Bedrijfscontinuïteit en planning na noodgevallen

Het herstellen van een hard verwijderd of onjuist geconfigureerd item is een resource-intensief proces. U kunt de benodigde resources minimaliseren door vooruit te plannen. Overweeg om een specifiek team van beheerders te hebben dat verantwoordelijk is voor herstelbewerkingen.

Uw herstelproces testen

Oefen uw herstelproces voor verschillende objecttypen en de communicatie die hierdoor wordt uitgevoerd. Zorg ervoor dat u oefent met testobjecten, in het ideale geval in een testtenant.

Door uw plan te testen, kunt u het volgende bepalen:

- Geldigheid en volledigheid van de documentatie over de objectstatus.

- Typische tijd tot oplossing.

- De juiste communicatie en hun doelgroepen.

- Verwachte successen en potentiële uitdagingen.

Het communicatieproces maken

Maak een proces van vooraf gedefinieerde communicatie om anderen bewust te maken van het probleem en de tijdlijnen voor herstel. Neem de volgende punten op in uw herstelcommunicatieplan:

De soorten communicatie om uit te gaan. Overweeg vooraf gedefinieerde sjablonen te maken.

Belanghebbenden om communicatie te ontvangen. Neem de volgende groepen op, indien van toepassing:

- Betrokken bedrijfseigenaren.

- Operationele beheerders die herstel uitvoeren.

- Zakelijke en technische goedkeurders.

- Betrokken gebruikers.

Definieer de gebeurtenissen die communicatie activeren, zoals:

- Eerste verwijdering.

- Effectbeoordeling.

- Tijd tot oplossing.

- Restauratie.

Bekende goede statussen document

Documenteer regelmatig de status van uw tenant en de bijbehorende objecten. Als er vervolgens een harde verwijdering of onjuiste configuratie plaatsvindt, hebt u een routekaart voor herstel. Met de volgende hulpprogramma's kunt u uw huidige status documenteer:

- Microsoft Graph-API's kunnen worden gebruikt om de huidige status van veel Microsoft Entra-configuraties te exporteren.

- Microsoft Entra Exporter is een hulpprogramma dat u kunt gebruiken om uw configuratie-instellingen te exporteren.

- Microsoft 365 Desired State Configuration is een module van het PowerShell Desired State Configuration-framework. U kunt deze gebruiken om configuraties te exporteren voor referentie en toepassing van de eerdere status van veel instellingen.

- API's voor voorwaardelijke toegang kunnen worden gebruikt om uw beleid voor voorwaardelijke toegang als code te beheren.

Veelgebruikte Microsoft Graph-API's

U kunt Microsoft Graph-API's gebruiken om de huidige status van veel Microsoft Entra-configuraties te exporteren. De API's hebben betrekking op de meeste scenario's waarbij referentiemateriaal over de vorige status, of de mogelijkheid om die status toe te passen vanuit een geëxporteerde kopie, essentieel zijn voor het houden van uw bedrijf.

Microsoft Graph-API's zijn zeer aanpasbaar op basis van de behoeften van uw organisatie. Voor het implementeren van een oplossing voor back-ups of referentiemateriaal moeten ontwikkelaars code ontwerpen om de gegevens op te vragen, op te slaan en weer te geven. Veel implementaties maken gebruik van online codeopslagplaatsen als onderdeel van deze functionaliteit.

Nuttige API's voor herstel

| Resourcetypen | Verwijzingskoppelingen |

|---|---|

| Gebruikers, groepen en andere mapobjecten | directoryObject-API |

| Directory-rollen | directoryRole-API |

| Beleid voor voorwaardelijke toegang | API voor beleid voor voorwaardelijke toegang |

| Apparaten | devices-API |

| Domeinen | domeinen-API |

| Beheereenheden | API voor beheereenheden) |

| Verwijderde items* | deletedItems-API |

*Sla deze configuratieexports veilig op met toegang tot een beperkt aantal beheerders.

De Microsoft Entra-exporteur kan de meeste documentatie bieden die u nodig hebt:

- Controleer of u de gewenste configuratie hebt geïmplementeerd.

- Gebruik de exporteur om de huidige configuraties vast te leggen.

- Bekijk de export, begrijp de instellingen voor uw tenant die niet worden geëxporteerd en documenteer ze handmatig.

- Sla de uitvoer op een veilige locatie op met beperkte toegang.

Notitie

Instellingen in de verouderde portal voor meervoudige verificatie voor toepassingsproxy en federatie-instellingen worden mogelijk niet geëxporteerd met de Microsoft Entra-exporteur of met de Microsoft Graph API. De microsoft 365 Desired State Configuration-module maakt gebruik van Microsoft Graph en PowerShell om de status van veel van de configuraties in Microsoft Entra-id op te halen. Deze informatie kan worden gebruikt als referentie-informatie of, met behulp van PowerShell Desired State Configuration-scripts, om een bekende goede status opnieuw toe te passen.

Gebruik Graph API's voor voorwaardelijke toegang om beleidsregels zoals code te beheren. Automatiseer goedkeuringen om beleid te promoten van preproductieomgevingen, back-up en herstel, wijziging bewaken en plannen voor noodgevallen.

De afhankelijkheden tussen objecten toewijzen

Het verwijderen van sommige objecten kan een rimpeleffect veroorzaken vanwege afhankelijkheden. Als u bijvoorbeeld een beveiligingsgroep verwijdert die wordt gebruikt voor toepassingstoewijzing, kunnen gebruikers die lid waren van die groep geen toegang krijgen tot de toepassingen waaraan de groep is toegewezen.

Algemene afhankelijkheden

| Object type | Mogelijke afhankelijkheden |

|---|---|

| Toepassingsobject | Service-principal (bedrijfstoepassing). Groepen die zijn toegewezen aan de toepassing. Beleid voor voorwaardelijke toegang dat van invloed is op de toepassing. |

| Service-principals | Toepassingsobject. |

| Beleid voor voorwaardelijke toegang | Gebruikers die zijn toegewezen aan het beleid. Groepen die zijn toegewezen aan het beleid. Service-principal (bedrijfstoepassing) waarop het beleid is gericht. |

| Andere groepen dan Microsoft 365 Groepen | Gebruikers die zijn toegewezen aan de groep. Beleid voor voorwaardelijke toegang waaraan de groep is toegewezen. Toepassingen waaraan de groep toegang krijgt. |

Bewaking en gegevensretentie

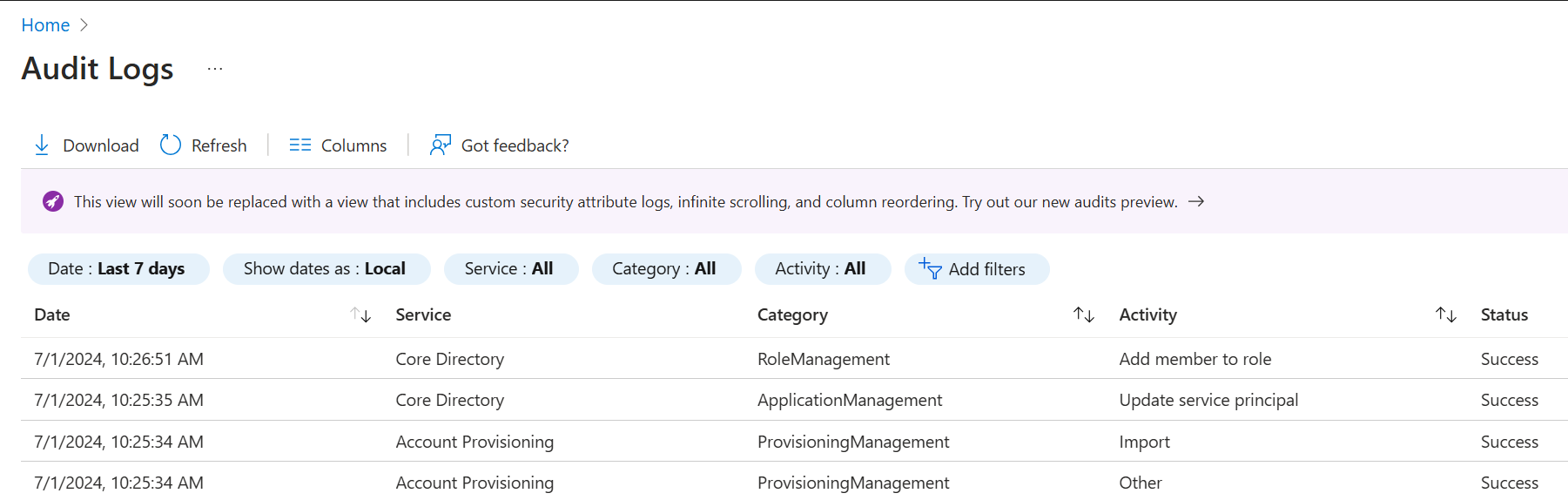

Het Auditlogboek van Microsoft Entra bevat informatie over alle verwijderings- en configuratiebewerkingen die in uw tenant worden uitgevoerd. U wordt aangeraden deze logboeken te exporteren naar een hulpprogramma voor beveiligingsgegevens en gebeurtenisbeheer, zoals Microsoft Sentinel. U kunt Microsoft Graph ook gebruiken om wijzigingen te controleren en een aangepaste oplossing te bouwen om verschillen in de loop van de tijd te bewaken. Zie Verwijderde items weergeven - Microsoft Graph v1.0 voor meer informatie over het vinden van verwijderde items met Behulp van Microsoft Graph.

Auditlogboeken

In het auditlogboek wordt altijd de gebeurtenis Object verwijderen <>vastgelegd wanneer een object in de tenant wordt verwijderd uit een actieve status, van actief naar voorlopig verwijderd of actief naar definitief verwijderd.

Een delete-gebeurtenis voor toepassingen, service-principals, gebruikers en Microsoft 365 Groepen is een voorlopig verwijderen. Voor elk ander objecttype is het een harde verwijdering.

| Object type | Activiteiten in logboek | Resultaat |

|---|---|---|

| Toepassing | Toepassing en service-principal verwijderen | Voorlopig verwijderd |

| Toepassing | Toepassing voor hard verwijderen | Hard verwijderd |

| Service-principal | Service-principal verwijderen | Voorlopig verwijderd |

| Service-principal | Service-principal voor hard verwijderen | Hard verwijderd |

| User | Gebruiker verwijderen | Voorlopig verwijderd |

| User | Gebruiker hard verwijderen | Hard verwijderd |

| Microsoft 365 Groups | Groep verwijderen | Voorlopig verwijderd |

| Microsoft 365 Groups | Groep voor hard verwijderen | Hard verwijderd |

| Alle andere objecten | ObjectType verwijderen | Hard verwijderd |

Notitie

In het auditlogboek wordt het groepstype van een verwijderde groep niet onderscheiden. Alleen Microsoft 365 Groepen worden voorlopig verwijderd. Als u een groep verwijderen ziet, is het mogelijk de voorlopig verwijderen van een Microsoft 365-groep of het harde verwijderen van een ander type groep. Uw documentatie over uw bekende goede status moet het groepstype voor elke groep in uw organisatie bevatten.

Zie Herstellen na onjuiste configuraties voor informatie over het controleren van configuratiewijzigingen.

Werkmappen gebruiken om configuratiewijzigingen bij te houden

Met Azure Monitor-werkmappen kunt u configuratiewijzigingen controleren.

De werkmap Gevoelige bewerkingen kan helpen bij het identificeren van verdachte toepassings- en service-principalactiviteit die kan duiden op een inbreuk, waaronder:

- Toepassings- of service-principalreferenties of verificatiemethoden gewijzigd.

- Nieuwe machtigingen die zijn verleend aan service-principals.

- Updates voor directory-rollen en groepslidmaatschappen voor service-principals.

- Federatie-instellingen gewijzigd.

Met de werkmaptoegangsactiviteiten voor meerdere tenants kunt u controleren welke toepassingen in externe tenants uw gebruikers gebruiken en welke toepassingen in uw tenant externe gebruikers toegang hebben. Gebruik deze werkmap om te zoeken naar afwijkende wijzigingen in binnenkomende of uitgaande toepassingstoegang tussen tenants.

Operationele beveiliging

Het voorkomen van ongewenste wijzigingen is veel minder moeilijk dan het opnieuw maken en opnieuw configureren van objecten. Neem de volgende taken op in uw wijzigingsbeheerprocessen om ongevallen te minimaliseren:

- Gebruik een model met minimale bevoegdheden. Zorg ervoor dat elk lid van uw team de minste bevoegdheden heeft die nodig zijn om hun gebruikelijke taken uit te voeren. Vereisen dat een proces bevoegdheden voor meer ongebruikelijke taken escaleert.

- Beheerbeheer van een object maakt configuratie en verwijdering mogelijk. Gebruik minder bevoorrechte rollen, zoals Beveiligingslezer, voor taken waarvoor geen bewerkingen hoeven te worden gemaakt, bijgewerkt of verwijderd (CRUD). Wanneer CRUD-bewerkingen vereist zijn, gebruikt u indien mogelijk objectspecifieke rollen. Gebruikersbeheerders kunnen bijvoorbeeld alleen gebruikers verwijderen en toepassingsbeheerders kunnen alleen toepassingen verwijderen. Gebruik waar mogelijk deze beperktere rollen.

- Privileged Identity Management (PIM) gebruiken. PIM maakt just-in-time escalatie van bevoegdheden mogelijk om taken uit te voeren, zoals hard verwijderen. U kunt PIM configureren voor meldingen of goedkeuringen voor de escalatie van bevoegdheden.