Inleiding tot Microsoft Entra Externe ID

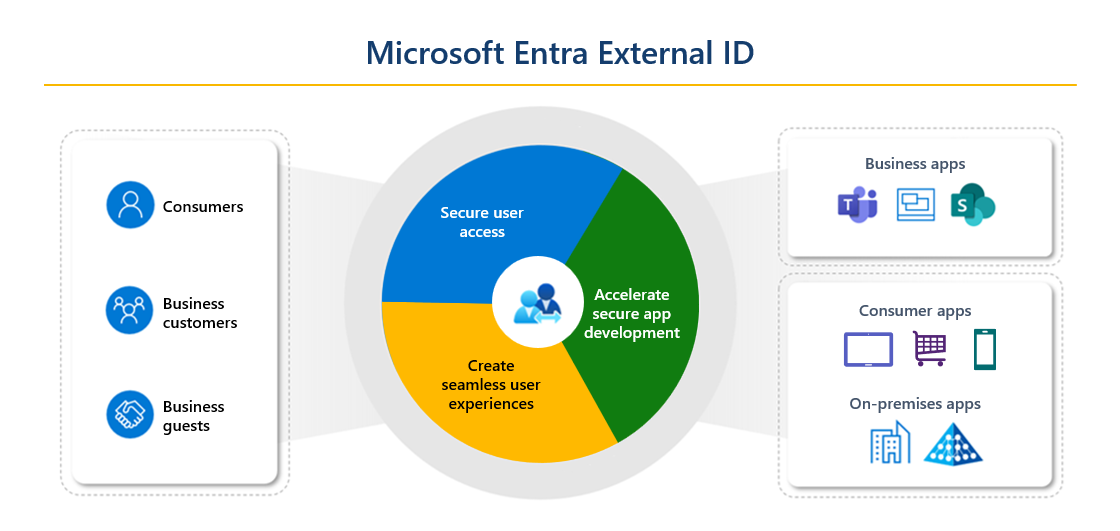

Microsoft Entra Externe ID combineert krachtige oplossingen voor het werken met personen buiten uw organisatie. Met mogelijkheden voor externe id's kunt u toestaan dat externe identiteiten veilig toegang hebben tot uw apps en resources. Of u nu met externe partners, consumenten of zakelijke klanten werkt, gebruikers kunnen hun eigen identiteiten meenemen. Deze identiteiten kunnen variëren van door het bedrijf of de overheid uitgegeven accounts tot sociale id-providers zoals Google of Facebook.

Deze scenario's vallen binnen het bereik van Microsoft Entra Externe ID:

Als u een organisatie of ontwikkelaar bent die consumenten-apps maakt, gebruikt u externe id om snel verificatie en klantidentiteit en toegangsbeheer (CIAM) aan uw toepassing toe te voegen. Registreer uw app, maak aangepaste aanmeldingservaringen en beheer uw app-gebruikers in een Microsoft Entra-tenant in een externe configuratie. Deze tenant is gescheiden van uw werknemers en organisatieresources.

Als u uw werknemers in staat wilt stellen samen te werken met zakenpartners en gasten, gebruikt u externe id voor B2B-samenwerking. Veilige toegang tot uw bedrijfs-apps via uitnodiging of selfserviceregistratie toestaan. Bepaal het toegangsniveau dat gasten hebben voor de Microsoft Entra-tenant die uw werknemers en organisatieresources bevat. Dit is een tenant in een personeelsconfiguratie .

Microsoft Entra Externe ID is een flexibele oplossing voor zowel consumentengerichte app-ontwikkelaars die verificatie en CIAM nodig hebben en bedrijven die een veilige B2B-samenwerking zoeken.

Uw apps beveiligen voor consumenten en zakelijke klanten

Organisaties en ontwikkelaars kunnen externe id in een externe tenant gebruiken als hun CIAM-oplossing bij het publiceren van hun apps naar consumenten en zakelijke klanten. U kunt een afzonderlijke Microsoft Entra-tenant maken in een externe configuratie, waarmee u uw apps en gebruikersaccounts afzonderlijk van uw werknemers kunt beheren. Binnen deze tenant kunt u eenvoudig aangepaste aanmeldingservaringen en gebruikersbeheerfuncties configureren:

Stel selfserviceregistratiestromen in die de reeks registratiestappen definiëren die klanten volgen en de aanmeldingsmethoden die ze kunnen gebruiken, zoals e-mail en wachtwoord, eenmalige wachtwoordcodes of sociale accounts van Google of Facebook.

Maak een aangepast uiterlijk voor gebruikers die zich aanmelden bij uw apps door de huisstijlinstellingen van uw bedrijf voor uw tenant te configureren. Met deze instellingen kunt u uw eigen achtergrondafbeeldingen, kleuren, bedrijfslogo's en tekst toevoegen om de aanmeldingservaringen in uw apps aan te passen.

Verzamel gegevens van klanten tijdens het registreren door een reeks ingebouwde gebruikerskenmerken te selecteren of uw eigen aangepaste kenmerken toe te voegen.

Analyseer gebruikersactiviteit en betrokkenheidsgegevens om waardevolle inzichten te ontdekken die strategische beslissingen kunnen helpen en bedrijfsgroei kunnen stimuleren.

Met externe id kunnen klanten zich aanmelden met een identiteit die ze al hebben. U kunt aanpassen en bepalen hoe klanten zich registreren en aanmelden bij het gebruik van uw toepassingen. Omdat deze CIAM-mogelijkheden zijn ingebouwd in externe id, profiteert u ook van microsoft Entra-platformfuncties zoals verbeterde beveiliging, naleving en schaalbaarheid.

Zie Overzicht van Microsoft Entra Externe ID in externe tenants voor meer informatie.

Samenwerken met zakelijke gasten

Met B2B-samenwerking voor externe id's kunnen uw werknemers samenwerken met externe zakenpartners. U kunt iedereen uitnodigen om zich aan te melden bij uw Microsoft Entra-organisatie met behulp van hun eigen referenties, zodat ze toegang hebben tot de apps en resources die u met hen wilt delen. Gebruik B2B-samenwerking wanneer u zakelijke gasten toegang wilt geven tot uw Office 365-apps, SaaS-apps (Software-as-a-Service) en Line-Of-Business-toepassingen. Er zijn geen referenties gekoppeld aan zakelijke gasten. In plaats daarvan verifiëren ze zich bij hun thuisorganisatie of id-provider en vervolgens controleert uw organisatie of de gebruiker in aanmerking komt voor samenwerking met gasten.

Er zijn verschillende manieren om zakelijke gasten toe te voegen aan uw organisatie voor samenwerking:

Nodig gebruikers uit om samen te werken met hun Microsoft Entra-accounts, Microsoft-accounts of sociale identiteiten die u inschakelt, zoals Google. Een beheerder kan het Microsoft Entra-beheercentrum of PowerShell gebruiken om gebruikers uit te nodigen om samen te werken. De gebruiker meldt zich aan bij de gedeelde resources met behulp van een eenvoudig inwisselproces met hun werk-, school- of een andere e-mailaccount.

Gebruik selfservicegebruikersstromen om gasten zich te laten registreren voor toepassingen zelf. De ervaring kan worden aangepast om het registreren met een werk-, school- of sociale identiteit (zoals Google of Facebook) toe te staan. U kunt ook informatie over de gebruiker verzamelen tijdens het registratieproces.

Gebruik Microsoft Entra-rechtenbeheer, een functie voor identiteitsbeheer waarmee u identiteit en toegang voor externe gebruikers op schaal kunt beheren door werkstromen voor toegangsaanvragen, toegangstoewijzingen, beoordelingen en verlooptijd te automatiseren.

Er wordt een gebruikersobject gemaakt voor de zakelijke gast in dezelfde directory als uw werknemers. Dit gebruikersobject kan worden beheerd als andere gebruikersobjecten in uw directory, toegevoegd aan groepen, enzovoort. U kunt machtigingen toewijzen aan het gebruikersobject (voor autorisatie) terwijl ze hun bestaande referenties (voor verificatie) kunnen gebruiken.

U kunt instellingen voor toegang tussen tenants gebruiken om samenwerking met andere Microsoft Entra-organisaties en in Microsoft Azure-clouds te beheren. Voor samenwerking met externe gebruikers en organisaties van niet-Azure AD gebruikt u instellingen voor externe samenwerking.

Wat zijn 'workforce' en 'external'-tenants?

Een tenant is een toegewezen en vertrouwd exemplaar van Microsoft Entra-id die de resources van een organisatie bevat, waaronder geregistreerde apps en een directory met gebruikers. Er zijn twee manieren om een tenant te configureren, afhankelijk van hoe de organisatie de tenant en de resources wil gebruiken die ze willen beheren:

- Een tenantconfiguratie voor werknemers is een standaardTenant van Microsoft Entra die uw werknemers, interne zakelijke apps en andere organisatieresources bevat. In een personeelstenant kunnen uw interne gebruikers samenwerken met externe zakenpartners en gasten met B2B-samenwerking.

- Een externe tenantconfiguratie wordt uitsluitend gebruikt voor apps die u wilt publiceren naar consumenten of zakelijke klanten. Deze afzonderlijke tenant volgt het standaardtenantmodel van Microsoft Entra, maar is geconfigureerd voor consumentenscenario's. Het bevat uw app-registraties en een directory met consumenten- of klantaccounts.

Zie Workforce- en externe tenantconfiguraties in Microsoft Entra Externe ID voor meer informatie.

Functiesets voor externe id's vergelijken

In de volgende tabel worden de scenario's vergeleken die u kunt inschakelen met externe id.

| Externe id in personeelstenants | Externe id in externe tenants | |

|---|---|---|

| Primair scenario | Sta uw werknemers toe om samen te werken met zakelijke gasten. Laat gasten hun voorkeursidentiteiten gebruiken om zich aan te melden bij resources in uw Microsoft Entra-organisatie. Biedt toegang tot Microsoft-toepassingen of uw eigen toepassingen (SaaS-apps, aangepaste apps, enzovoort). Voorbeeld: Nodig een gast uit om u aan te melden bij uw Microsoft-apps of om gastlid te worden in Teams. |

Publiceer apps naar externe consumenten en zakelijke klanten met behulp van externe id voor identiteitservaringen. Biedt identiteits- en toegangsbeheer voor moderne SaaS- of op maat gemaakte toepassingen (Microsoft-apps van derden). Voorbeeld: Maak een aangepaste aanmeldingservaring voor gebruikers van uw mobiele app voor consumenten en bewaak het app-gebruik. |

| Bedoeld voor | Samenwerken met zakelijke partners van externe organisaties, zoals leveranciers en partners. Deze gebruikers hebben al dan niet microsoft Entra ID of beheerde IT. | Consumenten en zakelijke klanten van uw app. Deze gebruikers worden beheerd in een Microsoft Entra-tenant die is geconfigureerd voor externe apps en gebruikers. |

| Gebruikersbeheer | B2B-samenwerkingsgebruikers worden beheerd in dezelfde personeelstenant als werknemers, maar worden meestal geannoteerd als gastgebruikers. Gastgebruikers kunnen op dezelfde manier als werknemers worden beheerd, worden toegevoegd aan dezelfde groepen, enzovoort. Instellingen voor toegang tussen tenants kunnen worden gebruikt om te bepalen welke gebruikers toegang hebben tot B2B-samenwerking. | App-gebruikers worden beheerd in een externe tenant die u maakt voor consumenten van uw toepassing. Gebruikers in een externe tenant hebben andere standaardmachtigingen dan gebruikers in een personeelstenant. Ze worden beheerd in de externe tenant, gescheiden van de werknemersdirectory van de organisatie. |

| Eenmalige aanmelding (SSO) | Eenmalige aanmelding voor alle met Microsoft Entra verbonden apps wordt ondersteund. U kunt bijvoorbeeld toegang bieden voor Microsoft 365 of on-premises apps en andere SaaS-apps, zoals Salesforce of Workday. | Eenmalige aanmelding voor apps die zijn geregistreerd in de externe tenant, wordt ondersteund. Eenmalige aanmelding bij Microsoft 365 of andere SaaS-apps van Microsoft wordt niet ondersteund. |

| Huisstijl van bedrijf | De standaardstatus voor de verificatie-ervaring is een Microsoft-uiterlijk. Beheerders kunnen de aanmeldingservaring van gasten aanpassen met hun huisstijl. | De standaard branding voor de externe tenant is neutraal en bevat geen bestaande Microsoft-huisstijl. Beheerders kunnen de huisstijl voor de organisatie of per toepassing aanpassen. Meer informatie. |

| Microsoft-cloudinstellingen | Ondersteund. | Niet van toepassing. |

| Rechtenbeheer | Ondersteund. | Niet van toepassing. |

Verwante technologieën

Er zijn verschillende Microsoft Entra-technologieën die betrekking hebben op samenwerking met externe gebruikers en organisaties. Houd rekening met deze andere functies wanneer u uw samenwerkingsmodel voor externe id's ontwerpt.

B2B direct verbinden

Met B2B direct connect kunt u tweerichtingsvertrouwensrelaties maken met andere Microsoft Entra-organisaties om de functie Gedeelde kanalen van Teams Connect in te schakelen. Met deze functie kunnen gebruikers zich naadloos aanmelden bij gedeelde Teams-kanalen voor chatten, oproepen, het delen van bestanden en het delen van apps. Wanneer twee organisaties samen B2B direct verbinden mogelijk maken, verifiëren gebruikers zich in hun thuisorganisatie en ontvangen ze een token van de resource-organisatie voor toegang. In tegenstelling tot B2B-samenwerking worden B2B-gebruikers direct verbonden niet als gasten toegevoegd aan uw personeelsdirectory. Meer informatie over B2B direct connect in Microsoft Entra Externe ID.

Zodra u B2B direct verbinding hebt gemaakt met een externe organisatie, zijn de volgende mogelijkheden voor gedeelde Teams-kanalen beschikbaar:

Een eigenaar van een gedeeld kanaal kan in Teams zoeken naar toegestane gebruikers van de externe organisatie en deze toevoegen aan het gedeelde kanaal.

Externe gebruikers hebben toegang tot het gedeelde Teams-kanaal zonder dat ze van organisatie moeten wisselen of zich met een ander account moeten aanmelden. Vanuit Teams heeft de externe gebruiker toegang tot bestanden en apps via het tabblad Bestanden. Het beleid van het gedeelde kanaal bepaalt de toegang van de gebruiker.

U gebruikt instellingen voor toegang tussen tenants om vertrouwensrelaties met andere Microsoft Entra-organisaties te beheren en binnenkomende en uitgaande beleidsregels te definiëren voor directe B2B-verbinding.

Raadpleeg Chat, teams, kanalen en apps in Microsoft Teams voor meer informatie over de resources, bestanden en toepassingen die beschikbaar zijn voor de B2B-gebruiker voor directe verbinding via het gedeelde Teams-kanaal.

Licenties en facturering zijn gebaseerd op maandelijks actieve gebruikers (MAU). Meer informatie over het factureringsmodel voor Microsoft Entra Externe ID.

Azure Active Directory B2C

Azure Active Directory B2C (Azure AD B2C) is de verouderde oplossing van Microsoft voor klantidentiteit en toegangsbeheer. Azure AD B2C bevat een afzonderlijke directory op basis van consumenten die u beheert in Azure Portal via de Azure AD B2C-service. Elke Azure AD B2C-tenant is gescheiden en verschilt van andere Microsoft Entra-id's en Azure AD B2C-tenants. De Ervaring van de Azure AD B2C-portal is vergelijkbaar met de Microsoft Entra-id, maar er zijn belangrijke verschillen, zoals de mogelijkheid om uw gebruikerstrajecten aan te passen met behulp van het Identity Experience Framework.

Zie Ondersteunde Microsoft Entra-functies in Azure AD B2C voor meer informatie over hoe een Azure AD B2C-tenant verschilt van een Microsoft Entra-tenant. Raadpleeg de Azure AD B2C-documentatie voor meer informatie over het configureren en beheren van Azure AD B2C.

Microsoft Entra-rechtenbeheer voor zakelijke gastaanmelding

Als uitnodigende organisatie weet u wellicht niet van tevoren wie de individuele externe medewerkers zijn die toegang tot uw resources nodig hebben. Gebruikers van partnerbedrijven moeten de mogelijkheid krijgen om zich aan te melden met beleidsregels die u beheert. Als u wilt dat gebruikers van andere organisaties toegang kunnen aanvragen, kunt u Microsoft Entra-rechtenbeheer gebruiken om beleidsregels te configureren waarmee de toegang voor externe gebruikers wordt beheerd. Na goedkeuring worden deze gebruikers ingericht met gastaccounts en toegewezen aan groepen, apps en SharePoint Online-sites.

Voorwaardelijke toegang

Organisaties kunnen beleid voor voorwaardelijke toegang gebruiken om hun beveiliging te verbeteren door de juiste toegangsbeheer, zoals MFA, toe te passen op externe gebruikers.

Voorwaardelijke toegang en MFA in externe tenants

In externe tenants kunnen organisaties MFA afdwingen voor klanten door een Microsoft Entra-beleid voor voorwaardelijke toegang te maken en MFA toe te voegen aan aanmeldings- en aanmeldingsgebruikersstromen. Externe tenants ondersteunen twee methoden voor verificatie als een tweede factor:

- Eenmalige wachtwoordcode per e-mail verzenden: nadat de gebruiker zich heeft aangemeld met zijn of haar e-mailadres en wachtwoord, wordt hij of zij gevraagd om een wachtwoordcode die naar zijn e-mail wordt verzonden.

- Verificatie op basis van SMS: SMS is beschikbaar als een tweede factor authentication-methode voor MFA voor gebruikers in externe tenants. Gebruikers die zich aanmelden met e-mail en wachtwoord, e-mail en eenmalige wachtwoordcode, of sociale identiteiten zoals Google of Facebook, worden gevraagd om tweede verificatie via sms.

Meer informatie over verificatiemethoden in externe tenants.

Voorwaardelijke toegang voor B2B-samenwerking en directe B2B-verbinding

In een personeelstenant kunnen organisaties beleid voor voorwaardelijke toegang afdwingen voor externe B2B-samenwerking en B2B gebruikers direct verbinden op dezelfde manier als ze zijn ingeschakeld voor fulltime werknemers en leden van de organisatie. Voor Scenario's voor meerdere tenants van Microsoft Entra, als voor uw beleid voor voorwaardelijke toegang MFA of apparaatcompatibiliteit is vereist, kunt u nu MFA- en apparaatnalevingsclaims vertrouwen van de thuisorganisatie van een externe gebruiker. Wanneer vertrouwensinstellingen zijn ingeschakeld, controleert Microsoft Entra ID de referenties van een gebruiker voor een MFA-claim of een apparaat-id om te bepalen of aan het beleid al is voldaan. Zo ja, dan krijgt de externe gebruiker naadloze aanmelding bij uw gedeelde resource. Anders wordt er een MFA- of apparaatvraag gestart in de tenant van de gebruiker. Meer informatie over de verificatiestroom en voorwaardelijke toegang voor externe gebruikers in personeelstenants.

Toepassingen met meerdere tenants

Als u een SaaS-toepassing (Software as a Service) aan veel organisaties aanbiedt, kunt u uw toepassing zo configureren dat aanmeldingen van elke Microsoft Entra-tenant worden geaccepteerd. Deze configuratie wordt aangeroepen om uw toepassing meerdere tenants te maken. Gebruikers in elke Microsoft Entra-tenant kunnen zich aanmelden bij uw toepassing nadat ze toestemming hebben gegeven om hun account met uw toepassing te gebruiken. Kijk hoe u multitenant-aanmeldingen kunt inschakelen.

Multitenant-organisaties

Een multitenant-organisatie is een organisatie met meer dan één exemplaar van Microsoft Entra-id. Er zijn verschillende redenen voor multitenancy. Uw organisatie kan bijvoorbeeld meerdere clouds of geografische grenzen omvatten.

Dankzij de mogelijkheden van meerdere tenants kunt u naadloos samenwerken in Microsoft 365. Het verbetert de samenwerkingservaring van werknemers in uw organisatie van meerdere tenants in toepassingen zoals Microsoft Teams en Microsoft Viva Engage.

De mogelijkheid voor synchronisatie tussen tenants is een eenmalige synchronisatieservice die ervoor zorgt dat gebruikers toegang hebben tot resources, zonder een uitnodigings-e-mail te ontvangen en een toestemmingsprompt in elke tenant te moeten accepteren.

Zie de documentatie van meerdere tenants en de functievergelijking voor meer informatie over multitenant-organisaties en synchronisatie tussen tenants.

Microsoft Graph API's

Alle functies voor externe id's worden ook ondersteund voor automatisering via Microsoft Graph-API's, behalve de functies die in de volgende sectie worden vermeld. Zie Microsoft Entra-identiteit en netwerktoegang beheren met behulp van Microsoft Graph voor meer informatie.

Mogelijkheden die niet worden ondersteund in Microsoft Graph

| Externe id-functie | Ondersteund in | Tijdelijke oplossingen voor automatisering |

|---|---|---|

| Organisaties identificeren waartoe u behoort | Werknemerstenants | Tenants - Lijst met Azure Resource Manager-API. Gebruik TenantReferences Microsoft Graph API voor gedeelde Teams-kanalen en B2B-directe verbinding. |

Microsoft Entra Microsoft Graph API voor B2B-samenwerking

API's voor toegangsinstellingen voor meerdere tenants: met de API's voor toegang tussen tenants in Microsoft Graph kunt u programmatisch dezelfde B2B-samenwerking en B2B-beleid voor directe verbinding maken dat kan worden geconfigureerd in Azure Portal. Met deze API's kunt u beleidsregels instellen voor binnenkomende en uitgaande samenwerking. U kunt bijvoorbeeld standaard functies voor iedereen toestaan of blokkeren en de toegang beperken tot specifieke organisaties, groepen, gebruikers en toepassingen. Met de API's kunt u ook meervoudige verificatie (MFA) en apparaatclaims (compatibele claims en aan Microsoft Entra gekoppelde claims) van andere Microsoft Entra-organisaties accepteren.

B2B-samenwerkingsuitnodigingsmanager: De API voor uitnodigingsbeheer in Microsoft Graph is beschikbaar voor het bouwen van uw eigen onboarding-ervaringen voor zakelijke gasten. U kunt de API voor het maken van uitnodigingen bijvoorbeeld gebruiken om automatisch een aangepaste uitnodigingsmail rechtstreeks naar de B2B-gebruiker te verzenden. Of uw app kan de inviteRedeemUrl gebruiken die is geretourneerd in de reactie op het maken, om uw eigen uitnodiging te maken (via het communicatiemechanisme van uw keuze) aan de uitgenodigde gebruiker.