Verkeersstroom optimaliseren met Microsoft Entra-toepassingsproxy

Meer informatie over het optimaliseren van de verkeersstroom en overwegingen voor netwerktopologie bij het gebruik van de Microsoft Entra-toepassingsproxy.

Verkeersafwikkeling

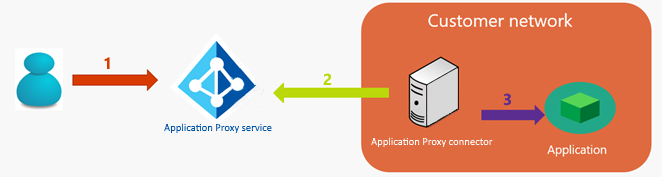

Wanneer een toepassing wordt gepubliceerd via de Microsoft Entra-toepassingsproxy, loopt verkeer van de gebruikers naar de toepassingen via drie verbindingen:

- De gebruiker maakt verbinding met het openbare eindpunt van de Microsoft Entra-toepassingsproxyservice in Azure

- De privénetwerkconnector maakt verbinding met de toepassingsproxyservice (uitgaand)

- De privénetwerkconnector maakt verbinding met de doeltoepassing

Connectorgroepen optimaliseren om de dichtstbijzijnde cloudservice voor toepassingsproxy te gebruiken

Wanneer u zich registreert voor een Microsoft Entra-tenant, wordt de regio van uw tenant ingesteld met de regio die u kiest. De cloudservice-exemplaren van de standaardtoepassingsproxy gebruiken dezelfde of dichtstbijzijnde regio als uw Microsoft Entra-tenant.

Als de regio van uw Microsoft Entra-tenant bijvoorbeeld het Verenigd Koninkrijk is, worden al uw privénetwerkconnectors standaard toegewezen aan het gebruik van service-exemplaren in Europese datacenters. Wanneer uw gebruikers toegang hebben tot gepubliceerde toepassingen, gaat het verkeer via de cloudservice-exemplaren van de toepassingsproxy op deze locatie.

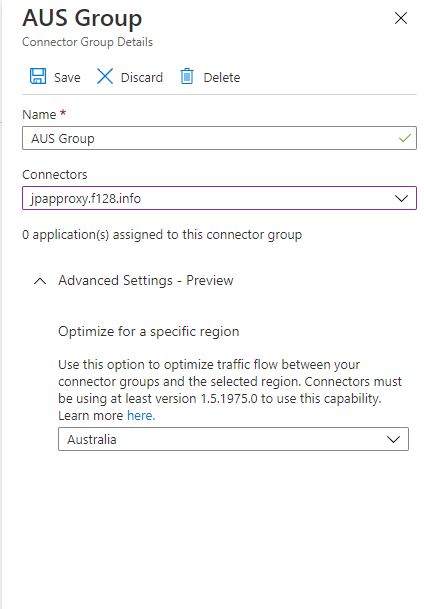

Als er connectors zijn geïnstalleerd in andere regio's dan uw standaardregio, is het handig om te wijzigen in welke regio uw connectorgroep is geoptimaliseerd om de prestaties van deze toepassingen te verbeteren. Zodra een regio is opgegeven voor een connectorgroep, maakt deze verbinding met cloudservices voor toepassingsproxy's in de aangewezen regio.

Als u de verkeersstroom wilt optimaliseren en de latentie voor een connectorgroep wilt verminderen, wijst u de connectorgroep toe aan de dichtstbijzijnde regio. Een regio toewijzen:

Belangrijk

Connectors moeten ten minste versie 1.5.1975.0 gebruiken om deze mogelijkheid te kunnen gebruiken.

Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Selecteer uw gebruikersnaam in de rechterbovenhoek. Controleer of u bent aangemeld bij een map die gebruikmaakt van de toepassingsproxy. Als u mappen wilt wijzigen, selecteert u Schakelen tussen mappen en kiest u een map die gebruikmaakt van de toepassingsproxy.

Blader naar de toepassingsproxy voor bedrijfstoepassingen voor identiteitstoepassingen>>>.

Selecteer Nieuwe connectorgroep en geef een naam op voor de connectorgroep.

Selecteer onder Geavanceerde instellingen de vervolgkeuzelijst onder Optimaliseren voor een specifieke regio en selecteer de regio die zich het dichtst bij de connectors bevindt en selecteer vervolgens Opslaan.

Selecteer de connectors die u wilt toewijzen aan de connectorgroep.

U kunt connectors alleen verplaatsen naar uw connectorgroep als deze zich in een connectorgroep bevindt met behulp van de standaardregio. Begin met een connector in de standaardconnectorgroep . Verplaats deze vervolgens naar de juiste connectorgroep.

U kunt alleen de regio van een connectorgroep wijzigen als er geen connectors aan deze groep zijn toegewezen of aan apps zijn toegewezen.

Wijs de connectorgroep toe aan uw toepassingen. Verkeer gaat naar de cloudservice van de toepassingsproxy in de regio van de geoptimaliseerde connectorgroep.

Overwegingen voor het verminderen van latentie

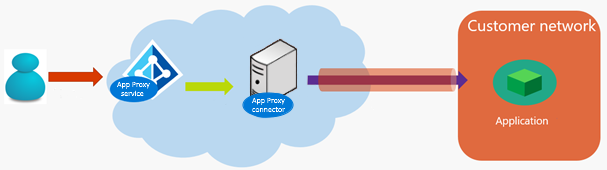

Alle proxyoplossingen introduceren latentie in uw netwerkverbinding. Ongeacht welke proxy- of VPN-oplossing u kiest als uw externe toegangsoplossing, het bevat altijd een set servers die de verbinding met uw bedrijfsnetwerk mogelijk maken.

Organisaties bevatten doorgaans servereindpunten in hun perimeternetwerk. Met de Microsoft Entra-toepassingsproxy loopt het verkeer echter via de proxyservice in de cloud terwijl de connectors zich in uw bedrijfsnetwerk bevinden. Er is geen perimeternetwerk vereist.

De volgende secties bevatten meer suggesties om de latentie nog verder te verminderen.

Plaatsing van verbindingslijn

De toepassingsproxy kiest de locatie van exemplaren voor u, op basis van uw tenantlocatie. U kunt echter bepalen waar de connector moet worden geïnstalleerd, zodat u de latentiekenmerken van uw netwerkverkeer kunt definiëren.

Stel de volgende vragen bij het instellen van de toepassingsproxyservice:

- Waar bevindt de app zich?

- Waar zijn de meeste gebruikers die toegang hebben tot de app?

- Waar bevindt het exemplaar van de toepassingsproxy zich?

- Hebt u al een toegewezen netwerkverbinding met Microsoft-datacenters ingesteld, zoals Azure ExpressRoute of een vergelijkbare VPN?

De connector moet communiceren met zowel De Microsoft Entra-id als uw toepassingen. Stap 2 en 3 vertegenwoordigen de communicatie in het verkeersstroomdiagram. De plaatsing van de connector is van invloed op de latentie van deze twee verbindingen. Houd bij het evalueren van de plaatsing van de connector rekening met deze punten.

- Bevestig de 'siteregel' tussen de connector en het datacenter voor beperkte Kerberos-delegering (KCD). Daarnaast moet de connectorserver lid zijn van een domein.

- Installeer de connector zo dicht mogelijk bij de toepassing.

Algemene benadering om latentie te minimaliseren

Minimaliseer de latentie van end-to-end-verkeer door elke netwerkverbinding te optimaliseren.

- Verminder de afstand tussen de twee uiteinden van de hop.

- Kies het juiste netwerk om door te gaan. Het doorkruisen van een particulier netwerk in plaats van het openbare internet kan bijvoorbeeld sneller zijn vanwege speciale koppelingen.

Overweeg het gebruik van een toegewezen VPN- of ExpressRoute-koppeling tussen Microsoft en uw bedrijfsnetwerk.

Uw optimalisatiestrategie richten

Er is weinig dat u kunt doen om de verbinding tussen uw gebruikers en de toepassingsproxyservice te beheren. Gebruikers hebben toegang tot uw apps vanuit een thuisnetwerk, een koffiebar of een andere regio. In plaats daarvan kunt u de verbindingen van de toepassingsproxyservice optimaliseren met de connectors van het privénetwerk naar de apps. Overweeg de volgende patronen in uw omgeving op te nemen.

Patroon 1: De connector dicht bij de toepassing plaatsen

Plaats de connector dicht bij de doeltoepassing in het klantnetwerk. Deze configuratie minimaliseert stap 3 in het topografiediagram, omdat de connector en toepassing dicht zijn.

Als uw connector een lijn van zicht op de domeincontroller nodig heeft, is dit patroon voordelig. De meeste van onze klanten gebruiken dit patroon, omdat het goed werkt voor de meeste scenario's. Dit patroon kan ook worden gecombineerd met patroon 2 om het verkeer tussen de service en de connector te optimaliseren.

Patroon 2: Profiteer van ExpressRoute met Microsoft-peering

Als u ExpressRoute hebt ingesteld met Microsoft-peering, kunt u de snellere ExpressRoute-verbinding gebruiken voor verkeer tussen de toepassingsproxy en de connector. De connector bevindt zich nog steeds in uw netwerk, dicht bij de app.

Patroon 3: Profiteer van ExpressRoute met persoonlijke peering

Als u een toegewezen VPN of ExpressRoute hebt ingesteld met persoonlijke peering tussen Azure en uw bedrijfsnetwerk, hebt u een andere optie. In deze configuratie wordt het virtuele netwerk in Azure doorgaans beschouwd als een uitbreiding van het bedrijfsnetwerk. U kunt de connector dus installeren in het Azure-datacenter en nog steeds voldoen aan de lage latentievereisten van de connector-naar-app-verbinding.

Latentie is niet aangetast omdat verkeer via een toegewezen verbinding stroomt. U krijgt ook verbeterde latentie van de toepassingsproxyservice naar connector, omdat de connector is geïnstalleerd in een Azure-datacenter dicht bij uw Microsoft Entra-tenantlocatie.

Andere benaderingen

Hoewel de focus van dit artikel de plaatsing van connectors is, kunt u ook de plaatsing van de toepassing wijzigen om betere latentiekenmerken te krijgen.

Steeds vaker verplaatsen organisaties hun netwerken naar gehoste omgevingen. Met de verplaatsing kunnen ze hun apps in een gehoste omgeving plaatsen die ook deel uitmaakt van hun bedrijfsnetwerk en zich nog steeds in het domein bevinden. In dit geval kunnen de patronen die in de voorgaande secties worden besproken, worden toegepast op de nieuwe toepassingslocatie. Als u deze optie overweegt, raadpleegt u Microsoft Entra Domain Services.

U kunt ook uw connectors ordenen met behulp van connectorgroepen om apps te targeten die zich op verschillende locaties en netwerken bevinden.

Diagrammen voor veelvoorkomende gebruiksvoorbeelden

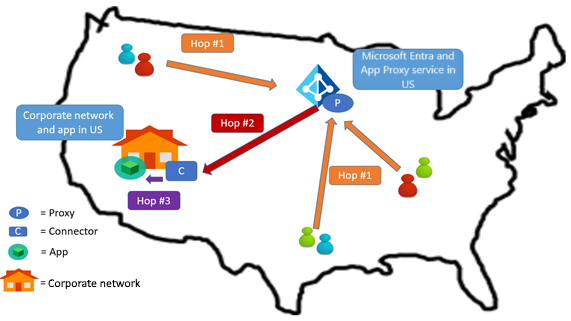

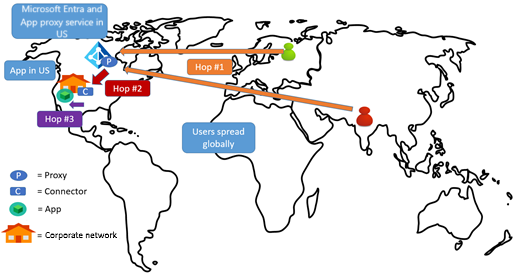

In deze sectie doorlopen we enkele veelvoorkomende scenario's. Stel dat de Microsoft Entra-tenant (en daarom het eindpunt van de proxyservice) zich in de Verenigde Staten (VS) bevindt. De overwegingen die in deze use cases worden besproken, zijn ook van toepassing op andere regio's over de hele wereld.

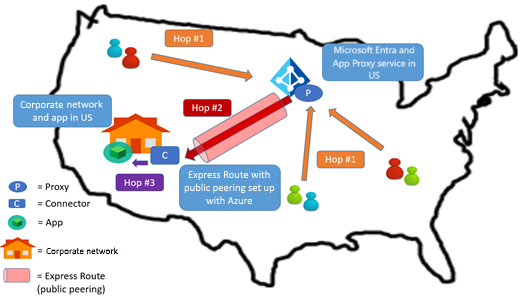

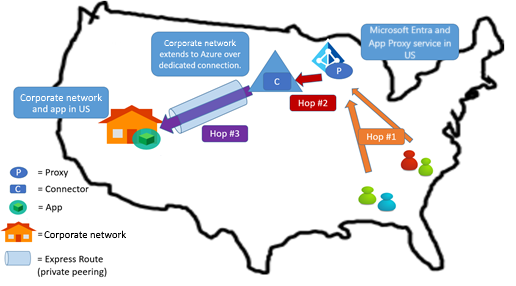

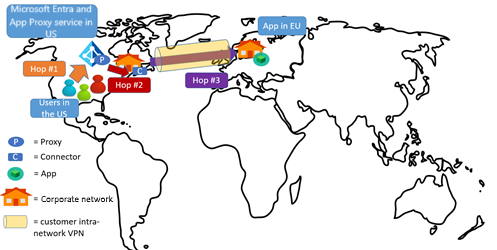

Voor deze scenario's noemen we elke verbinding een 'hop' en nummeren ze voor een eenvoudigere discussie:

- Hop 1: Gebruiker naar de toepassingsproxyservice

- Hop 2: toepassingsproxyservice naar de connector voor het privénetwerk

- Hop 3: privénetwerkconnector naar de doeltoepassing

Use case 1

Scenario: De app bevindt zich in het netwerk van een organisatie in de VS, met gebruikers in dezelfde regio. Er bestaat geen ExpressRoute of VPN tussen het Azure-datacenter en het bedrijfsnetwerk.

Aanbeveling: Volg patroon 1, uitgelegd in de vorige sectie. Voor een betere latentie kunt u, indien nodig, ExpressRoute gebruiken.

Optimaliseer hop 3 door de connector in de buurt van de app te plaatsen. De connector wordt doorgaans geïnstalleerd met zicht op de app en naar het datacenter om KCD-bewerkingen uit te voeren.

Use case 2

Scenario: De app bevindt zich in het netwerk van een organisatie in de VS, met gebruikers verspreid over de hele wereld. Er bestaat geen ExpressRoute of VPN tussen het Azure-datacenter en het bedrijfsnetwerk.

Aanbeveling: Volg patroon 1, uitgelegd in de vorige sectie.

Nogmaals, het algemene patroon is om hop 3 te optimaliseren, waar u de connector in de buurt van de app plaatst. Hop 3 is meestal niet duur, als deze zich allemaal in dezelfde regio bevindt. Hop 1 kan echter duurder zijn, afhankelijk van waar de gebruiker zich bevindt, omdat gebruikers over de hele wereld toegang moeten hebben tot het exemplaar van de toepassingsproxy in de VS. Het is de moeite waard om te vermelden dat een proxyoplossing vergelijkbare kenmerken heeft met betrekking tot gebruikers die wereldwijd worden verspreid.

Use case 3

Scenario: De app bevindt zich in het netwerk van een organisatie in de VS. ExpressRoute met Microsoft-peering bestaat tussen Azure en het bedrijfsnetwerk.

Aanbeveling: Volg patronen 1 en 2, uitgelegd in de vorige sectie.

Plaats eerst de connector zo dicht mogelijk bij de app. Vervolgens gebruikt het systeem automatisch ExpressRoute voor hop 2.

Als de ExpressRoute-koppeling gebruikmaakt van Microsoft-peering, loopt het verkeer tussen de proxy en de connector via die koppeling. Hop 2 maakt gebruik van optimale latentie.

Use case 4

Scenario: De app bevindt zich in het netwerk van een organisatie in de VS. ExpressRoute met persoonlijke peering bestaat tussen Azure en het bedrijfsnetwerk.

Aanbeveling: Volg patroon 3, uitgelegd in de vorige sectie.

Plaats de connector in het Azure-datacenter dat is verbonden met het bedrijfsnetwerk via persoonlijke ExpressRoute-peering.

De connector kan worden geplaatst in het Azure-datacenter. Omdat de connector nog steeds een zicht heeft op de toepassing en het datacenter via het privénetwerk, blijft hop 3 geoptimaliseerd. Bovendien is hop 2 verder geoptimaliseerd.

Use case 5

Scenario: De app bevindt zich in het netwerk van een organisatie in Europa, de standaardtenantregio is VS, met de meeste gebruikers in Europa.

Aanbeveling: Plaats de connector in de buurt van de app. Werk de connectorgroep bij voor het gebruik van exemplaren van de toepassingsproxyservice van Europa. Zie connectorgroepen optimaliseren om de dichtstbijzijnde cloudservice voor toepassingsproxy te gebruiken.

Omdat gebruikers van Europa toegang hebben tot een exemplaar van een toepassingsproxy dat zich in dezelfde regio bevindt, is hop 1 niet duur. Hop 3 is geoptimaliseerd. Overweeg ExpressRoute te gebruiken om hop 2 te optimaliseren.

Use case 6

Scenario: De app bevindt zich in het netwerk van een organisatie in Europa, de standaardtenantregio is VS, met de meeste gebruikers in de VS.

Aanbeveling: Plaats de connector in de buurt van de app. Werk de connectorgroep bij voor het gebruik van exemplaren van de toepassingsproxyservice van Europa. Zie connectorgroepen optimaliseren om de dichtstbijzijnde cloudservice voor toepassingsproxy te gebruiken. Hop 1 kan duurder zijn omdat alle Amerikaanse gebruikers toegang moeten hebben tot het exemplaar van de toepassingsproxy in Europa.

U kunt ook overwegen om een andere variant in deze situatie te gebruiken. Als de meeste gebruikers in de organisatie zich in de VS bevinden, is de kans groot dat uw netwerk zich ook uitbreidt naar de VS. Plaats de connector in de VS, gebruik de standaardregio VS voor uw connectorgroepen en gebruik de speciale interne bedrijfsnetwerkregel voor de toepassing in Europa. Op deze manier worden hops 2 en 3 geoptimaliseerd.