Azure Multi-Factor Authentication-server configureren om met AD FS 2.0 te werken

Dit artikel is bedoeld voor organisaties die zijn gefedereerd met Microsoft Entra ID en resources willen beveiligen die zich on-premises of in de cloud bevinden. Beveilig uw resources met de Azure Multi-Factor Authentication-server en configureer de service zodanig dat deze met AD FS werkt en verificatie in twee stappen wordt geactiveerd voor waardevolle eindpunten.

In deze documentatie wordt beschreven hoe u de Azure Multi-Factor Authentication-server gebruikt met AD FS 2.0. Zie Cloud- en on-premises resources beveiligen met Azure Multi-Factor Authentication-server met Windows Server voor meer informatie over AD FS.

Belangrijk

In september 2022 kondigde Microsoft de afschaffing van de Azure Multi-Factor Authentication-server aan. Vanaf 30 september 2024 worden implementaties van De Azure Multi-Factor Authentication-server geen meervoudige verificatieaanvragen meer uitgevoerd, waardoor verificaties voor uw organisatie mislukken. Om ononderbroken verificatieservices te garanderen en in een ondersteunde status te blijven, moeten organisaties de verificatiegegevens van hun gebruikers migreren naar de cloudgebaseerde Microsoft Entra-service voor meervoudige verificatie met behulp van het meest recente migratiehulpprogramma dat is opgenomen in de meest recente update van de Azure Multi-Factor Authentication-server. Zie Azure Multi-Factor Authentication-servermigratie voor meer informatie.

Zie zelfstudie: Aanmeldingsgebeurtenissen van gebruikers beveiligen met Meervoudige verificatie van Azure om aan de slag te gaan met MFA in de cloud.

Als u cloudgebaseerde MFA gebruikt, raadpleegt u Cloudresources beveiligen met Meervoudige Verificatie van Azure en AD FS.

Bestaande klanten die de MFA-server vóór 1 juli 2019 hebben geactiveerd, kunnen de nieuwste versie en toekomstige updates downloaden en op de gebruikelijke manier activeringsreferenties genereren.

AD FS 2.0 beveiligen met een proxy

Als u AD FS 2.0 wilt beveiligen met een proxy, installeert u de Multi-Factor Authentication-server op de ADFS-proxyserver.

IIS-verificatie configureren

Klik op de Azure Multi-Factor Authentication-server in het menu links op het pictogram IIS-verificatie.

Klik op het tabblad Op formulier gebaseerd.

Klik op Toevoegen.

Als u automatisch gebruikersnamen, wachtwoorden en domeinvariabelen wilt detecteren, voert u de aanmeldings-URL (zoals

https://sso.contoso.com/adfs/ls) in het dialoogvenster Automatisch formuliergebaseerde website in en klikt u op OK.Schakel het selectievakje Meervoudige verificatie van Azure vereisen in als alle gebruikers zijn of worden geïmporteerd in de server en onderworpen aan verificatie in twee stappen. Als een aanzienlijk aantal gebruikers nog niet is geïmporteerd in de server en/of wordt uitgesloten van verificatie in twee stappen, laat u het selectievakje uitgeschakeld.

Als de paginavariabelen niet automatisch kunnen worden gedetecteerd, klikt u op de knop Handmatig opgeven... in het dialoogvenster Formuliergebaseerde website automatisch configureren.

Voer in het dialoogvenster Formuliergebaseerde website toevoegen de URL in naar de aanmeldingspagina van AD FS in het veld URL verzenden (zoals

https://sso.contoso.com/adfs/ls) en voer een toepassingsnaam in (optioneel). De naam van de toepassing wordt weergegeven in rapporten met meervoudige verificatie in Azure en kan worden weergegeven in sms- of mobiele-app-verificatieberichten.Stel de indeling van de aanvraag in op POST of GET.

Voer de gebruikersnaamvariabele (ctl00$ContentPlaceHolder1$UsernameTextBox) en wachtwoordvariabele (ctl00$ContentPlaceHolder1$PasswordTextBox) in. Als uw formulier-gebaseerde aanmeldingspagina een tekstvak voor een domein bevat, voert u de domeinvariabele in. Ga in een webbrowser naar de aanmeldingspagina, klik met de rechtermuisknop op de pagina en selecteer Bron weergeven om de namen van de invoervakken op de aanmeldingspagina te vinden.

Schakel het selectievakje Meervoudige verificatie van Azure vereisen in als alle gebruikers zijn of worden geïmporteerd in de server en onderworpen aan verificatie in twee stappen. Als een aanzienlijk aantal gebruikers nog niet is geïmporteerd in de server en/of wordt uitgesloten van verificatie in twee stappen, laat u het selectievakje uitgeschakeld.

Klik op Geavanceerd... om de geavanceerde instellingen te bekijken. U kunt onder meer de volgende instellingen configureren:

- Een aangepast bestand voor de weigeringspagina selecteren

- Succesvolle verificaties voor de website in de cache opslaan met behulp van cookies

- Selecteren hoe u de primaire referenties wilt verifiëren

Omdat de AD FS-proxyserver waarschijnlijk niet aan het domein is toegevoegd, kunt u LDAP gebruiken om verbinding te maken met uw domeincontroller voor het importeren en vooraf verifiëren van gebruikers. Klik in het dialoogvenster Geavanceerde op formulier-gebaseerde website op het tabblad Primaire authenticatie en selecteer LDAP-binding voor het authenticatietype Pre-authenticatie.

Als u klaar bent, klikt u op OK om terug te gaan naar het dialoogvenster Formulier-gebaseerde website.

Klik op OK om het dialoogvenster te sluiten.

Zodra de URL- en paginavariabelen zijn gedetecteerd of ingevoerd, worden de websitegegevens weergegeven in het paneel Op formulier gebaseerd.

Klik op het tabblad Systeemeigen module en selecteer de server, de website waarop de AD FS-proxy wordt uitgevoerd (zoals "Standaardwebsite") of de AD FS-proxytoepassing (zoals 'ls' onder 'adfs') om de IIS-invoegtoepassing op het gewenste niveau in te schakelen.

Klik op het vak IIS-verificatie inschakelen aan de bovenkant van het scherm.

De IIS-authenticatie is nu ingeschakeld.

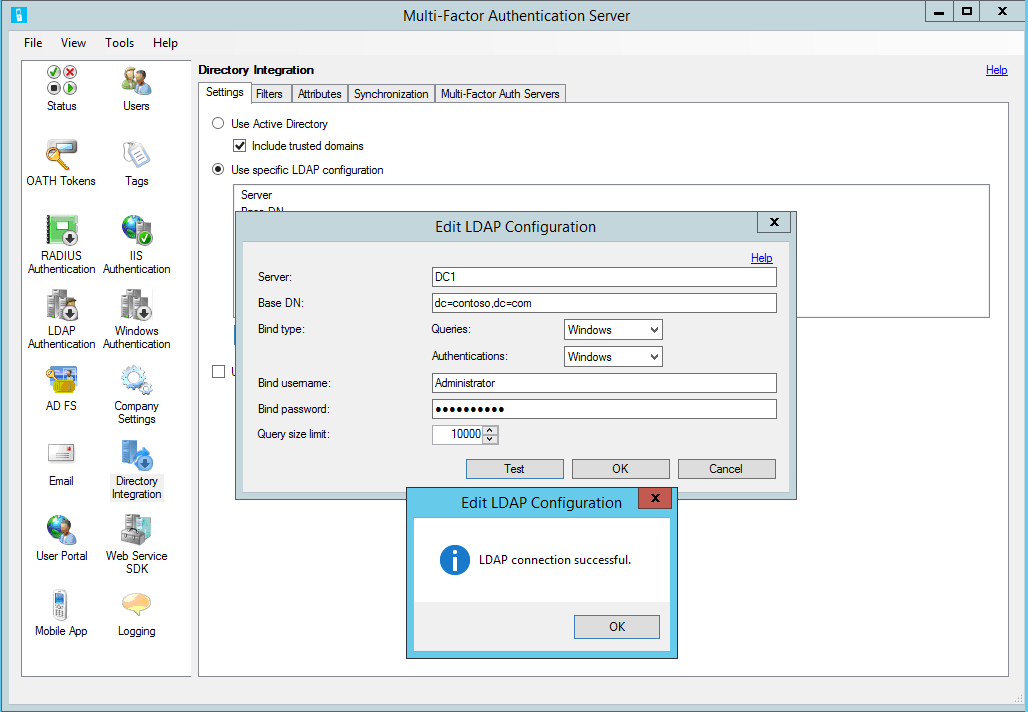

Adreslijstintegratie configureren

U hebt IIS-authenticatie ingeschakeld, maar om de pre-authenticatie voor uw Active Directory (AD) via LDAP uit te voeren, moet u de LDAP-verbinding configureren met de domeincontroller.

Kik op het pictogram Adreslijstintegratie.

Schakel op het tabblad Instellingen het keuzerondje Specifieke LDAP-configuratie gebruiken in.

Klik op Bewerken.

Vul in de velden van het dialoogvenster LDAP-configuratie bewerken de benodigde informatie in om verbinding te maken met de AD-domeincontroller.

Test de LDAP-verbinding door te klikken op de knop Testen.

Als de LDAP-verbindingstest is geslaagd, klikt u op OK.

Instellingen van het bedrijf configureren

- Daarna klikt u op het pictogram Bedrijfsinstellingen en selecteert u het tabblad Gebruikersnaamomzetting.

- Selecteer het keuzerondje Het kenmerk Unieke LDAP-id gebruiken voor overeenkomende gebruikersnamen.

- Als gebruikers hun gebruikersnaam invoeren in de indeling domein\gebruikersnaam, moet de server het domein van de gebruikersnaam kunnen verwijderen wanneer deze de LDAP-query maakt. Dit kan via een registerinstelling.

- Open de Register-editor en ga op een 64-bits-server naar HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/Positive Networks/PhoneFactor. Als u een 32-bits server gebruikt, verwijdert u /Wow6432Node uit het pad. Maak een DWORD-registersleutel met de naam 'UsernameCxz_stripPrefixDomain' en stel de waarde in op 1. Azure-meervoudige verificatie beveiligt nu de AD FS-proxy.

Zorg ervoor dat gebruikers uit Active Directory worden geïmporteerd in de server. Als u wilt toestaan dat gebruikers verificatie in twee stappen van interne IP-adressen overslaan, raadpleegt u de vertrouwde IP-adressen.

AD FS 2.0 Direct zonder een proxy

U kunt AD FS beveiligen wanneer de AD FS-proxy niet wordt gebruikt. Installeer de Multi-Factor Authentication-server op de ADFS-server en configureer de server door de volgende stappen uit te voeren:

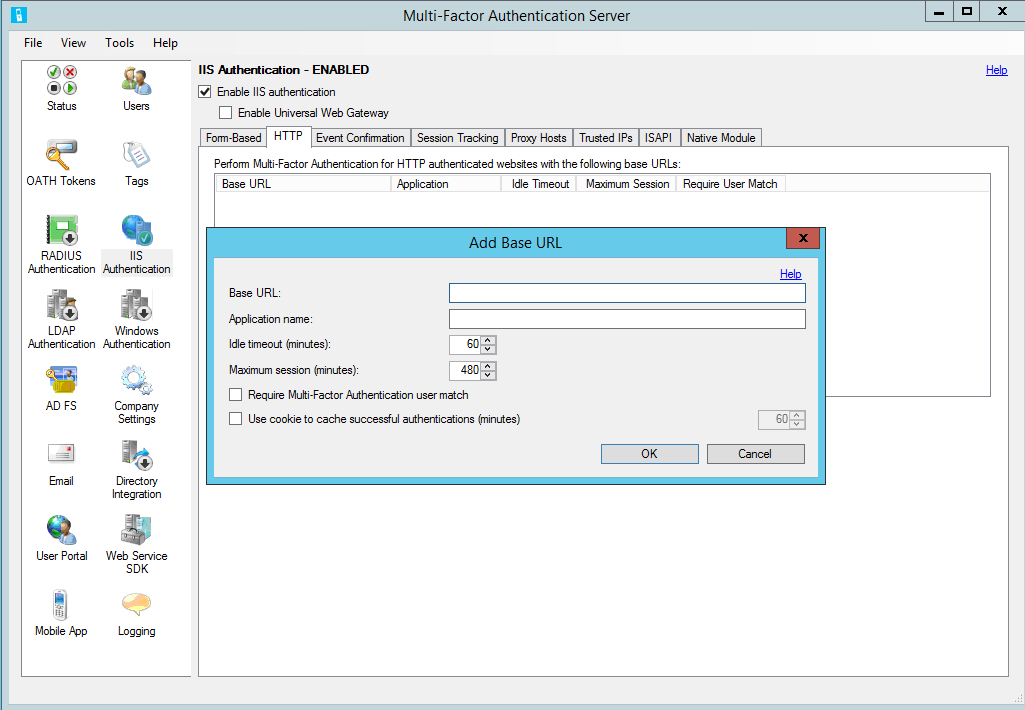

Klik in de Azure Multi-Factor Authentication-server in het menu links op het pictogram IIS-verificatie.

Klik op het tabblad HTTP.

Klik op Toevoegen.

Voer in het dialoogvenster Basis-URL toevoegen de URL in voor de AD FS-website waar HTTP-verificatie wordt uitgevoerd (zoals

https://sso.domain.com/adfs/ls/auth/integrated) in het veld Basis-URL. Voer dan een toepassingsnaam in (optioneel). De naam van de toepassing wordt weergegeven in rapporten met meervoudige verificatie in Azure en kan worden weergegeven in sms- of mobiele-app-verificatieberichten.Pas, indien gewenst, de tijd voor Time-out voor inactiviteit en voor Maximale sessie aan.

Schakel het selectievakje Meervoudige verificatie van Azure vereisen in als alle gebruikers zijn of worden geïmporteerd in de server en onderworpen aan verificatie in twee stappen. Als een aanzienlijk aantal gebruikers nog niet is geïmporteerd in de server en/of wordt uitgesloten van verificatie in twee stappen, laat u het selectievakje uitgeschakeld.

Schakel, indien gewenst, het selectievakje Cookie gebruiken om voltooide authenticaties in de cache op te slaan in.

Klik op OK.

Klik op het tabblad Systeemeigen module en selecteer de server, de website (zoals 'Standaardwebsite') of de AD FS-toepassing (zoals 'ls' onder 'adfs') om de IIS-invoegtoepassing op het gewenste niveau in te schakelen.

Klik op het vak IIS-verificatie inschakelen aan de bovenkant van het scherm.

Meervoudige verificatie van Azure is nu bezig met het beveiligen van AD FS.

Zorg ervoor dat gebruikers uit Active Directory in de server zijn geïmporteerd. Zie de volgende sectie als u interne IP-adressen wilt toestaan, zodat verificatie in twee stappen niet vereist is bij het aanmelden bij de website vanaf die locaties.

Goedgekeurde IP-adressen

Met vertrouwde IP-adressen kunnen gebruikers Meervoudige Verificatie van Azure omzeilen voor websiteaanvragen die afkomstig zijn van specifieke IP-adressen of subnetten. Als u bijvoorbeeld gebruikers wilt uitsluiten van de verificatie in twee stappen wanneer ze zich aanmelden vanaf het kantoor. Hiervoor geeft u het subnet van de werkplek op als een goedgekeurd IP-adres.

Goedgekeurde IP-adressen configureren

- Klik op het tabblad Goedgekeurde IP-adressen in de sectie IIS-verificatie.

- Klik op de knop Toevoegen.

- Wanneer het dialoogvenster Goedgekeurd IP-adres toevoegen wordt weergegeven, selecteert u het keuzerondje Eén IP-adres, IP-bereik of Subnet.

- Voer het IP-adres, het bereik van IP-adressen of het subnet in dat moet worden toegestaan. Als u een subnet wilt invoeren, selecteert u het geschikte Netmasker en klikt u op de knop OK.