Azure Multi-Factor Authentication-server configureren om met AD FS in Windows Server te werken

Als u gebruikmaakt van Active Directory Federation Services (AD FS) en u cloud- of on-premises resources wilt beveiligen, kunt u Azure Multi-Factor Authentication Server configureren voor gebruik met AD FS. Deze configuratie activeert verificatie in twee stappen voor waardevolle eindpunten.

In dit artikel wordt besproken hoe u de Azure Multi-Factor Authentication-server gebruikt met AD FS vanaf Windows Server 2016. Lees over het beveiligen van cloudresources en on-premises resources met behulp van de Azure Multi-Factor Authentication-server met AD FS 2.0 voor meer informatie.

Belangrijk

In september 2022 kondigde Microsoft de afschaffing van de Azure Multi-Factor Authentication-server aan. Vanaf 30 september 2024 worden implementaties van De Azure Multi-Factor Authentication-server geen meervoudige verificatieaanvragen meer uitgevoerd, waardoor verificaties voor uw organisatie mislukken. Om ononderbroken verificatieservices te garanderen en in een ondersteunde status te blijven, moeten organisaties de verificatiegegevens van hun gebruikers migreren naar de cloudgebaseerde Azure MFA-service met behulp van het meest recente migratiehulpprogramma dat is opgenomen in de meest recente update van de Azure MFA-server. Zie Migratie van Azure MFA-server voor meer informatie.

Zie zelfstudie: Aanmeldingsgebeurtenissen van gebruikers beveiligen met Meervoudige verificatie van Azure om aan de slag te gaan met MFA in de cloud.

Als u cloudgebaseerde MFA gebruikt, raadpleegt u Cloudresources beveiligen met Meervoudige Verificatie van Microsoft Entra en AD FS.

Bestaande klanten die de MFA-server vóór 1 juli 2019 hebben geactiveerd, kunnen de nieuwste versie en toekomstige updates downloaden en op de gebruikelijke manier activeringsreferenties genereren.

Windows Server AD FS beveiligen met Azure Multi-Factor Authentication-server

Bij de installatie van de Azure Multi-Factor Authentication-server hebt u de volgende opties:

- De Azure Multi-Factor Authentication-server lokaal op dezelfde server installeren als AD FS

- Installeer de Multifactor Authentication-adapter van Azure lokaal op de AD FS-server en installeer vervolgens Multi-Factor Authentication-server op een andere computer

Houd rekening met de volgende informatie voordat u begint:

- U hoeft geen Azure Multi-Factor Authentication-server te installeren op uw AD FS-server. U moet echter de adapter voor meervoudige verificatie voor AD FS installeren op een Windows Server 2012 R2 of Windows Server 2016 waarop AD FS wordt uitgevoerd. U kunt de server op een andere computer installeren als u de AD FS-adapter afzonderlijk installeert op uw federatieve AD FS-server. Zie de volgende procedures voor informatie over hoe u de adapter afzonderlijk kunt installeren.

- Als uw organisatie verificatiemethoden voor sms-berichten of mobiele apps gebruikt, bevatten de tekenreeksen die in Bedrijfsinstellingen zijn gedefinieerd een tijdelijke aanduiding: <$application_name$>. In MFA Server v7.1 kunt u de naam van een toepassing opgeven die wordt gebruikt in plaats van deze tijdelijke aanduiding. In v7.0 of ouder wordt deze tijdelijke aanduiding niet automatisch vervangen wanneer u de AD FS-adapter gebruikt. Voor deze oudere versies wordt aangeraden de tijdelijke aanduiding te verwijderen uit de relevante tekenreeksen als u AD FS beveiligt.

- Het account waarmee u zich aanmeldt, moet gebruikersrechten hebben voor het maken van beveiligingsgroepen in de Active Directory-service.

- De installatiewizard van de AD FS-adapter voor meervoudige verificatie maakt een beveiligingsgroep met de naam Telefoon Factor Beheer s in uw exemplaar van Active Directory. Vervolgens wordt het AD FS-serviceaccount van uw federatieve service toegevoegd aan deze groep. Controleer of de groep PhoneFactor Admins inderdaad is gemaakt op uw domeincontroller en of het AD FS-serviceaccount lid is van deze groep. Voeg, indien nodig, het AD FS-serviceaccount handmatig toe aan de groep PhoneFactor Admins in uw domeincontroller.

- Zie De gebruikersportal implementeren voor de Azure Multi-Factor Authentication-server voor informatie over het installeren van de webservice-SDK met de gebruikersportal.

De Azure Multi-Factor Authentication-server lokaal op de AD FS-server installeren

Download en installeer de Azure Multi-Factor Authentication-server op uw AD FS-server. Lees Aan de slag met de Azure Multi-Factor Authentication-server voor informatie over de installatie.

Klik in de beheerconsole van de Azure Multi-Factor Authentication-server op het pictogram AD FS. Selecteer de opties Registreren van gebruikers toestaan en Toestaan dat gebruikers de methode selecteren.

Selecteer de aanvullende opties die u wilt opgeven voor uw organisatie.

Klik op AD FS-adapter installeren.

Als het Active Directory-venster wordt weergegeven, betekent dit twee dingen. Uw computer is gekoppeld aan een domein en de Active Directory-configuratie voor het beveiligen van de communicatie tussen de AD FS-adapter en de meervoudige verificatieservice is onvolledig. Klik op Volgende om deze configuratie automatisch te voltooien of schakel het selectievakje Automatische Active Directory-configuratie overslaan en instellingen handmatig configureren in. Klik op Volgende.

Als het venster Lokale groep wordt weergegeven, betekent dit twee dingen. Uw computer is niet gekoppeld aan een domein en de configuratie van de lokale groep voor het beveiligen van de communicatie tussen de AD FS-adapter en de service voor meervoudige verificatie is onvolledig. Klik op Volgende om deze configuratie automatisch te voltooien of schakel het selectievakje Automatische lokale groep-configuratie overslaan en instellingen handmatig configureren in. Klik op Volgende.

Klik in de installatiewizard op Volgende. Azure Multi-Factor Authentication-server maakt de PhoneFactor Admins-groep en voegt de AD FS-serviceaccount toe aan de PhoneFactor Admins-groep.

Klik op de pagina Installatieprogramma uitvoeren op Volgende.

Klik in het installatieprogramma van de AD FS-adapter voor meervoudige verificatie op Volgende.

Klik op Sluiten nadat de installatie is voltooid.

Wanneer de adapter is geïnstalleerd, moet u deze registreren bij AD FS. Open Windows PowerShell en voer de volgende opdracht uit:

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Bewerk het algemene authenticatiebeleid in AD FS om de zojuist geregistreerde adapter te gebruiken. Ga in de AD FS-beheerconsole naar het knooppunt Authentication Policies. Klik in de sectie Meervoudige verificatie op de koppeling Bewerken naast de sectie Globale Instellingen. Selecteer in het venster Globale verificatiebeleid bewerken de optie Meervoudige verificatie als extra verificatiemethode en klik vervolgens op OK. De adapter wordt geregistreerd als WindowsAzureMultiFactorAuthentication. Start de AD FS-service opnieuw op voordat de registratie van kracht wordt.

De Multi-Factor Authentication-server is nu ingesteld voor gebruik als een extra verificatieprovider voor gebruik met AD FS.

Een zelfstandig exemplaar van de AD FS-adapter installeren met behulp van de webservice-SDK

- Installeer de webservice-SDK op de server waarop de Multi-Factor Authentication-server wordt uitgevoerd.

- Kopieer de volgende bestanden uit de map \Program Files\Multi-Factor Authentication Server naar de server waarop u de AD FS-adapter wilt installeren:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Voer het installatiebestand MultiFactorAuthenticationAdfsAdapterSetup64.msi uit.

- Klik in het installatieprogramma voor meervoudige verificatie ad FS-adapter op Volgende om de installatie te starten.

- Klik op Sluiten nadat de installatie is voltooid.

Bewerk het bestand MultiFactorAuthenticationAdfsAdapter.config

Volg deze stappen om het bestand MultiFactorAuthenticationAdfsAdapter.config te bewerken:

- Stel het knooppunt UseWebServiceSdk in op true.

- Stel de waarde voor WebServiceSdkUrl in op de URL van de webservice-SDK voor meervoudige verificatie. Bijvoorbeeld: https://contoso.com/<>certificaatnaam/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, waarbij <certificaatnaam> de naam is van uw certificaat.

- Bewerk het script Register-MultiFactorAuthenticationAdfsAdapter.ps1 door

-ConfigurationFilePath <path>toe te voegen aan het einde van de opdrachtRegister-AdfsAuthenticationProvider, waarbij <path> het volledige pad is naar het bestand MultiFactorAuthenticationAdfsAdapter.config.

De webservice-SDK configureren met een gebruikersnaam en wachtwoord

Er zijn twee opties voor het configureren van de webservice-SDK. De eerste is met een gebruikersnaam en wachtwoord, de tweede is met een clientcertificaat. Volg deze stappen voor de eerste optie of sla dit gedeelte over voor de tweede optie.

- Stel de waarde voor WebServiceSdkUsername in op een account dat lid is van de veiligheidsgroep PhoneFactor Admins. Gebruik de indeling <domein>\<gebruikersnaam>.

- Stel de waarde voor WebServiceSdkPassword in op het juiste accountwachtwoord. Het speciale teken '&' kan niet worden gebruikt in het WebServiceSdkPassword.

De webservice-SDK configureren met een clientcertificaat

Als u geen gebruikersnaam en wachtwoord wilt gebruiken, volgt u deze stappen voor het configureren van de webservice-SDK met een clientcertificaat.

- Verkrijg een certificaat van een certificeringsinstantie voor de server waarop de webservice-SDK wordt uitgevoerd. Lees hoe u clientcertificaten kunt verkrijgen.

- Importeer het clientcertificaat in het persoonlijke certificaatarchief van de lokale computer op de server waarop de webservice-SDK wordt uitgevoerd. Zorg dat het openbare certificaat van de certificeringsinstantie zich bevindt in de certificaatopslag met vertrouwde basiscertificaten.

- Exporteer de openbare en persoonlijke sleutels van het clientcertificaat naar een PFX-bestand.

- Exporteer de openbare sleutel in Base64-indeling naar een CER-bestand.

- Controleer in Serverbeheer of het onderdeel Web Server (IIS)\Web Server\Security\IIS Client Certificate Mapping Authentication (Verificatie van IIS-clientcertificaattoewijzing) is geïnstalleerd. Als dit niet is geïnstalleerd, kiest u Functies en onderdelen toevoegen om dit onderdeel toe te voegen.

- Dubbelklik in IIS-beheer op Configuratie-editor voor de website die de virtuele map van de webservice-SDK bevat. Het is belangrijk om de website te selecteren, niet de virtuele map.

- Ga naar het gedeelte system.webServer/security/authentication/iisClientCertificateMappingAuthentication.

- Stel enabled in op true.

- Stel oneToOneCertificateMappingsEnabled in op true.

- Klik op de knop ... naast oneToOneMappings en vervolgens op de koppeling Toevoegen.

- Open het CER-bestand dat u eerder hebt geëxporteerd in base 64-indeling. Verwijder -----BEGIN CERTIFICATE-----, -----END CERTIFICATE----- en alle regeleinden. Kopieer de resulterende tekenreeks.

- Stel het certificaat in op de tekenreeks die u in de vorige stap hebt gekopieerd.

- Stel enabled in op true.

- Stel userName in op een account dat lid is van de veiligheidsgroep PhoneFactor Admins. Gebruik de indeling <domein>\<gebruikersnaam>.

- Stel het wachtwoord in op het juiste accountwachtwoord en sluit vervolgens de Configuratie-editor.

- Klik op de koppeling Toepassen.

- Dubbelklik in de virtuele map van de webservice-SDK op Verificatie.

- Controleer of ASP.NET-imitatie en Basisverificatie zijn ingesteld op Ingeschakeld en of alle overige items zijn ingesteld op Uitgeschakeld.

- Dubbelklik in de virtuele map van de webservice-SDK op SSL-instellingen.

- Stel Clientcertificaten in op Accepteren en klik daarna op Toepassen.

- Kopieer het PFX-bestand dat u eerder hebt geëxporteerd naar de server waarop de AD FS-adapter wordt uitgevoerd.

- Importeer het PFX-bestand in het persoonlijke certificaatarchief van de lokale computer.

- Klik met de rechtermuisknop en selecteer Persoonlijke sleutels beheren, en verleen leestoegang tot het account waarmee u zich aanmeldt bij de AD FS-service.

- Open het clientcertificaat en kopieer de vingerafdruk van het tabblad Details.

- Stel in het bestand MultiFactorAuthenticationAdfsAdapter.config WebServiceSdkCertificateThumbprint in op de tekenreeks die u in de vorige stap hebt gekopieerd.

Voer als laatste stap het script \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1 uit in PowerShell om de adapter te registreren. De adapter wordt geregistreerd als WindowsAzureMultiFactorAuthentication. Start de AD FS-service opnieuw op voordat de registratie van kracht wordt.

Microsoft Entra-resources beveiligen met AD FS

Voor de beveiliging van uw cloudresource stelt u een claimregel in die ervoor zorgt dat Active Directory Federation Services de multipleauthn-claim verstuurt wanneer een gebruiker de verificatie in twee stappen voltooit. Deze claim wordt doorgegeven aan Microsoft Entra-id. Volg deze procedure om de stappen te doorlopen:

Open AD FS Management.

Selecteer Relying Party-vertrouwensrelaties aan de linkerkant.

Klik met de rechtermuisknop op Identiteitsplatform van Microsoft Office 365 en selecteer Claimregels bewerken...

Klik bij Uitgifte transformatieregels opRegel toevoegen.

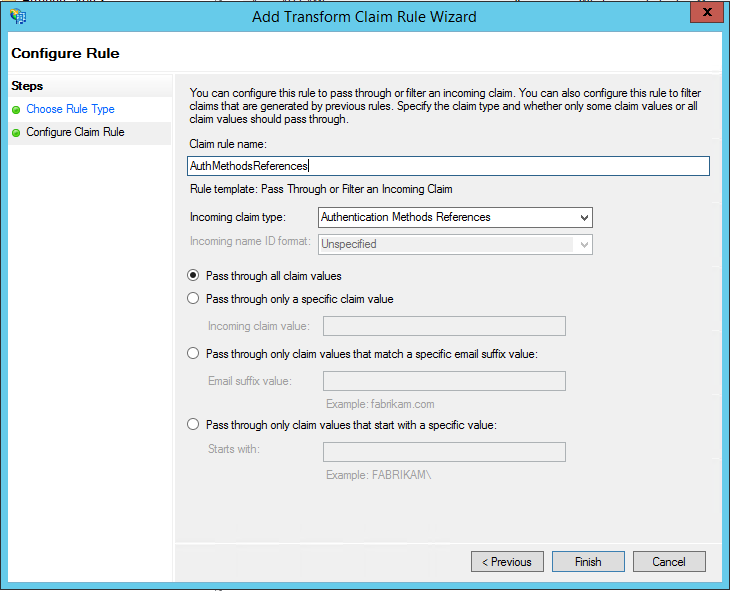

Selecteer in de wizard Transformatieclaimregels toevoegen Passthrough of Een binnenkomende claim filteren in de vervolgkeuzelijst en klik op Volgende.

Geef de regel een naam.

Selecteer Authenticatiemethodereferenties als het type voor binnenkomende claims.

Selecteer Alle claimwaarden passeren.

Klik op Voltooien. Sluit de AD FS-beheerconsole.

Problemen met logboeken oplossen

Gebruik de volgende stappen om aanvullende logboekregistratie in te schakelen voor hulp bij het oplossen van problemen met de AD FS-adapter van de MFA-server.

- Open in de MFA-serverinterface de sectie AD FS en schakel het selectievakje Logboekregistratie inschakelen in.

- Voer regedit.exe op elke AD FS-server uit om registersleutel

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathvan de tekenreekswaarde te maken met de waardeC:\Program Files\Multi-Factor Authentication Server\(of een andere map naar keuze). Opmerking: de backslash aan het eind is belangrijk. - Maak map

C:\Program Files\Multi-Factor Authentication Server\Logs(of een andere map, zoals in Stap 2 is aangegeven). - Verleen het AD FS-serviceaccount toestemming voor het wijzigen van de toegang voor de map Logboeken.

- Start de AD FS-service opnieuw.

- Controleer of bestand

MultiFactorAuthAdfsAdapter.login de map Logboeken is gemaakt.

Verwante onderwerpen

Zie de veelgestelde vragen over meervoudige verificatie van Azure voor hulp bij het oplossen van problemen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor