Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Voorwaardelijke toegang voor agent-id is een nieuwe mogelijkheid in Microsoft Entra ID die evaluatie van voorwaardelijke toegang en afdwinging naar AI-agents brengt. Deze mogelijkheid breidt dezelfde Zero Trust-controles uit die menselijke gebruikers en apps al beveiligen naar uw agenten. Voorwaardelijke toegang behandelt agents als eersteklas identiteiten en evalueert hun toegangsaanvragen op dezelfde manier als aanvragen voor menselijke gebruikers of workloadidentiteiten, maar met agentspecifieke logica.

Zie Security for AI with Microsoft Entra agent identity voor meer informatie over de typen agents en de uitdagingen voor identiteits- en toegangsbeheer die ze veroorzaken.

Architectuur van agentidentiteit in Microsoft Entra

Als u wilt weten hoe voorwaardelijke toegang werkt met agentidentiteiten, is het belangrijk om inzicht te krijgen in de basisprincipes van de Microsoft Entra-agent-id. Agent-id introduceert eersteklas identiteitsconstructies voor agents. Deze worden gemodelleerd als toepassingen (agentidentiteiten) en gebruikers (agentgebruikers).

| Termijn | Description |

|---|---|

| Agent-blauwdruk | Een logische definitie van een agenttype. Vereist voor het maken van de blauwdrukprincipaal voor de agentidentiteit in de tenant. |

| Principaal blauwdruk voor agentidentiteit | Een service-principal die de blauwdruk van de agent in de tenant vertegenwoordigt en alleen verantwoordelijk is voor het aanmaken van agent identiteiten en agentgebruikers. |

| Agentidentiteit | Geïnstantieerde agentidentiteit. Voert tokenaankopen uit om toegang te krijgen tot resources. |

| Agentgebruiker | Niet-menselijke gebruikersidentiteit die wordt gebruikt voor agentervaringen waarvoor een gebruikersaccount is vereist. Voert tokenaankopen uit om toegang te krijgen tot resources. |

| Agentresource | Agentblauwdruk of agent-identiteit die fungeert als de resource-app (bijvoorbeeld in agent-naar-agent (A2A) processen). |

Zie De beveiligingsmogelijkheden van microsoft Entra-agent-id's voor AI-agents voor meer informatie.

Mogelijkheden voor voorwaardelijke toegang voor agentidentiteiten en agentgebruikers

Voorwaardelijke toegang dwingt Zero Trust-principes af voor alle tokenverwervingsstromen die zijn geïnitieerd door agentidentiteiten en agentgebruikers.

Voorwaardelijke toegang is van toepassing wanneer:

- Een agentidentiteit vraagt een token aan voor een willekeurige resource (agentidentiteit → resource flow).

- Een agentgebruiker vraagt een token aan voor elke resource (agentgebruiker → resource flow).

Voorwaardelijke toegang is niet van toepassing wanneer:

Een blauwdruk voor de agentidentiteit verkrijgt een token voor Microsoft Graph om een agentidentiteit of agentgebruiker te maken.

Opmerking

Agent-blauwdrukken hebben beperkte functionaliteit. Ze kunnen niet onafhankelijk handelen om toegang te krijgen tot resources en zijn alleen betrokken bij het maken van agentidentiteiten en agentgebruikers. Agentische taken worden altijd uitgevoerd door de agentidentiteit.

Een agentidentiteitsblauwdruk of agentidentiteit voert een intermediaire tokenuitwisseling uit bij de

AAD Token Exchange Endpoint: Public endpoint (Resource ID: fb60f99c-7a34-4190-8149-302f77469936).Opmerking

Tokens die specifiek zijn voor

AAD Token Exchange Endpoint: Publickunnen Microsoft Graph niet aanroepen. Agentische stromen worden beveiligd omdat met voorwaardelijke toegang tokenverwerving wordt beschermd tegen agentidentiteit of agentgebruiker.** Het Conditional Access-beleid is gericht op gebruikers of workloadidentiteiten, niet op agents.

Standaardinstellingen voor beveiliging zijn ingeschakeld.

| Authenticatiestroom | Is voorwaardelijke toegang van toepassing | Bijzonderheden |

|---|---|---|

| Agentidentiteit → Bron | ✅ Yes |

Beheerd door agentidentiteitsbeleid. |

| Agentgebruiker → Resource | ✅ Yes |

Beheerd door gebruikersbeleid voor agents. |

| Blauwdruk voor agentidentiteit → Graph (maak agent-ID/agentgebruiker) | ❌ Nee. |

Niet beheerd door Voorwaardelijke Toegang omdat deze stroom het creëren van agentidentiteiten en agent-gebruikers door de blauwdruk omvat. |

| Agentidentiteitsblauwdruk of Agent-ID (Agent-ID) → Tokenuitwisseling | ❌ Nee. |

Niet beheerd door voorwaardelijke toegang, omdat deze stroom betrekking heeft op de blauwdruk- of agentidentiteit die een tussenliggende aanroep voor tokenuitwisseling maakt waarmee agentische taken kunnen worden uitgevoerd. Deze flow heeft geen toegang tot middelen. |

Beleidsconfiguratie

Het maken van beleid voor voorwaardelijke toegang voor agents omvat de volgende vier belangrijke onderdelen:

- Toewijzingen

- Bereikbeleid voor:

- Alle agentidentiteiten in de tenant.

- Specifieke agentidentiteiten op basis van hun object-id.

- Agentidentiteiten op basis van aangepaste beveiligingskenmerken die vooraf aan hen zijn toegewezen.

- Agentidentiteiten gegroepeerd op basis van hun blauwdruk.

- Alle gebruikers van agenten in de tenant.

- Bereikbeleid voor:

- Doelbronnen

- Opties voor het targeten van resources zijn onder andere:

- Alle middelen.

- Alle agentmiddelen (agentblauwdrukken en agentidentiteiten).

- Specifieke resources gegroepeerd op aangepaste beveiligingskenmerken die vooraf aan hen zijn toegewezen.

- Specifieke resources op basis van hun appId.

- Agentblauwdrukken (gericht op de blauwdrukken die betrekking hebben op de agentidentiteiten die eraan zijn gekoppeld).

- Opties voor het targeten van resources zijn onder andere:

- Voorwaarden

- Agentrisico (hoog, gemiddeld, laag).

- Besturingselementen voor toegang

- Blokkeren.

- Beleidsregels kunnen worden in- of uitgeschakeld of ingesteld op Alleen-rapporteren voor simulatie.

Veelvoorkomende bedrijfsscenario's

Er zijn twee belangrijke bedrijfsscenario's waarbij beleidsregels voor voorwaardelijke toegang u kunnen helpen agents effectief te beheren.

In het eerste scenario wilt u er mogelijk voor zorgen dat alleen goedgekeurde agents toegang hebben tot specifieke resources. U kunt dit doen door agents en resources te taggen met aangepaste beveiligingskenmerken die zijn gericht op uw beleid of door ze handmatig te selecteren met behulp van de uitgebreide objectkiezer.

In het tweede scenario gebruikt voorwaardelijke toegang signalen van Microsoft Entra ID Protection om agents te detecteren en te blokkeren die riskant gedrag vertonen bij het openen van resources.

Scenario 1: Alleen specifieke agents toegang geven tot resources

Beleid voor voorwaardelijke toegang maken met aangepaste beveiligingskenmerken

De aanbevolen benadering voor het eerste scenario is het maken en toewijzen van aangepaste beveiligingskenmerken aan elke agent of agentblauwdruk en deze kenmerken vervolgens richten op een beleid voor voorwaardelijke toegang. Deze benadering maakt gebruik van stappen die vergelijkbaar zijn met de stappen die worden beschreven in Filter voor toepassingen in beleid voor voorwaardelijke toegang. U kunt kenmerken toewijzen aan meerdere kenmerksets aan een agent of cloudtoepassing.

Aangepaste kenmerken maken en toewijzen

- Maak de aangepaste beveiligingskenmerken:

- Maak een kenmerkset met de naam AgentAttributes.

- Maak nieuwe kenmerken met de naam AgentApprovalStatus waarmee meerdere waarden kunnen worden toegewezen en alleen vooraf gedefinieerde waarden mogen worden toegewezen.

- Voeg de volgende vooraf gedefinieerde waarden toe: Nieuwe, In_Review, HR_Approved, Finance_Approved, IT_Approved.

- Maak een ander kenmerk dat is ingesteld om resources te groeperen waartoe uw agents toegang hebben.

- Maak een kenmerkset met de naam ResourceAttributes.

- Maak nieuwe kenmerken met de naam Afdeling die toestaan dat meerdere waarden worden toegewezen en alleen vooraf gedefinieerde waarden mogen worden toegewezen.

- Voeg de volgende vooraf gedefinieerde waarden toe: Financiën, HR, IT, Marketing, Verkoop.

- Wijs de juiste waarde toe aan resources waartoe uw agent toegang heeft. U wilt bijvoorbeeld alleen agents die HR_Approved zijn toegang hebben tot resources die HR gelabeld zijn.

Beleid voor voorwaardelijke toegang maken

Nadat u de vorige stappen hebt voltooid, maakt u een beleid voor voorwaardelijke toegang met behulp van aangepaste beveiligingskenmerken om alle agentidentiteiten te blokkeren, behalve de identiteiten die door uw organisatie zijn beoordeeld en goedgekeurd.

- Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een beheerder voor voorwaardelijke toegang en kenmerktoewijzingslezer.

- Blader naar Entra ID>Voorwaardelijke Toegang>Beleid.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Selecteer Onder Toewijzingengebruikers, agents (preview) of workload-identiteiten.

- Selecteer agents (preview) onder Waarop dit beleid van toepassing is.

- Onder Opnemen, selecteer Alle agentidentiteiten (Preview).

- Onder Uitsluiten:

- Selecteer Agentidentiteiten selecteren op basis van kenmerken.

- Stel Configureren in op Ja.

- Selecteer het kenmerk dat we eerder hebben gemaakt met de naam AgentApprovalStatus.

- Stel operator in op Contains.

- Stel de waarde in op HR_Approved.

- Kies Gereed.

- Selecteer agents (preview) onder Waarop dit beleid van toepassing is.

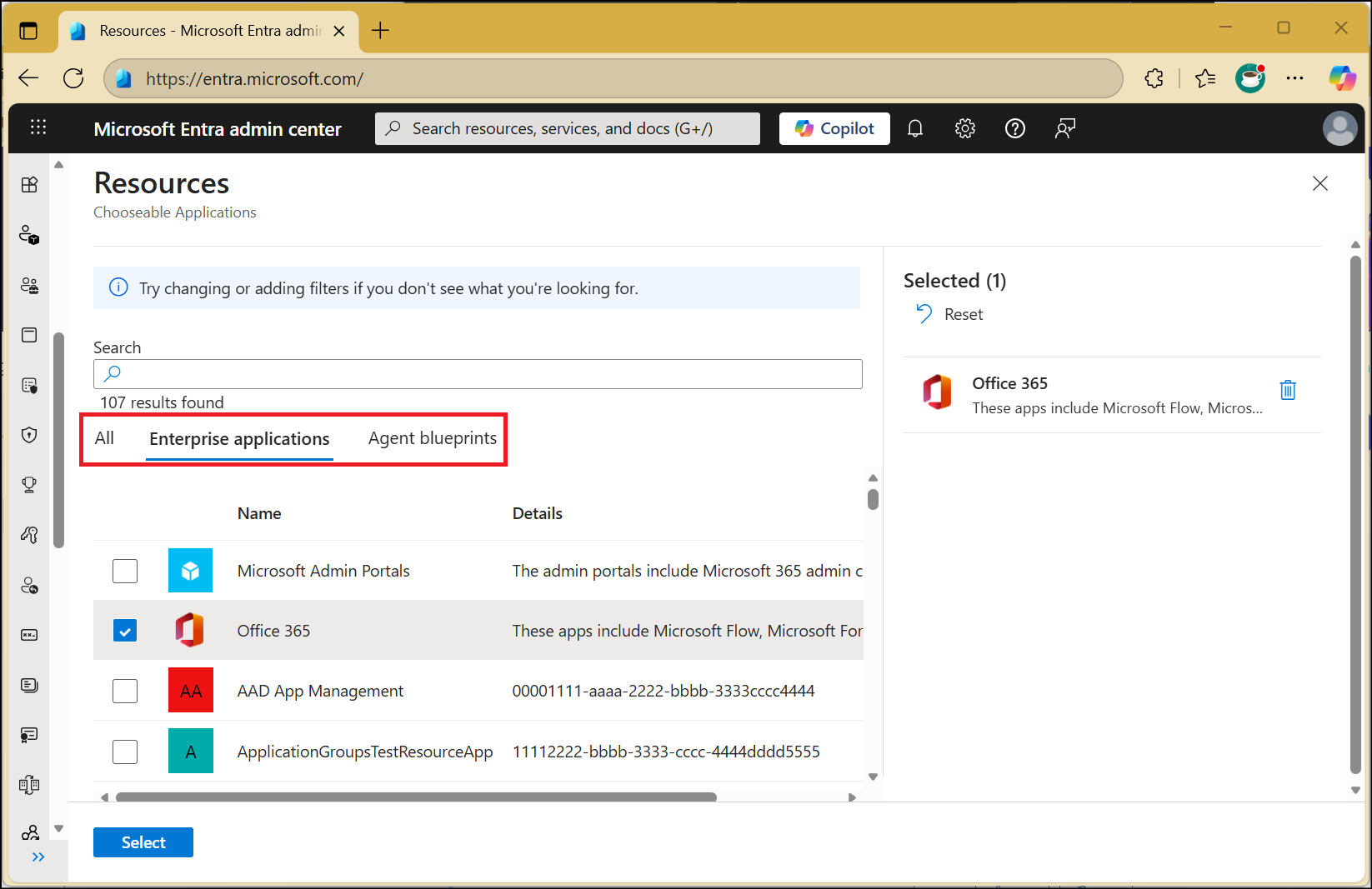

- Selecteer onder Doelbronnen de volgende opties:

- Selecteer wat dit beleid van toepassing is op resources (voorheen cloud-apps).

- Alle hulpbronnen opnemen (voorheen 'Alle cloud-apps')

- Sluit Selecteer resources uit.

- Selecteer bronnen op basis van kenmerken.

- Stel Configureren in op Ja.

- Selecteer het kenmerk dat we eerder hebben gemaakt met de naam Afdeling.

- Stel operator in op Contains.

- Stel waarde in op HR.

- Selecteer wat dit beleid van toepassing is op resources (voorheen cloud-apps).

- Onder Toegangsbeheer>Verlenen:

- Selecteer Blokkeren.

- Klik op Select.

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

- Selecteer Maken om uw beleid te maken.

Nadat u uw instellingen hebt bevestigd met de modus Beleidsimpact of Alleen rapporteren, verplaatst u de wisselknop Beleid inschakelen van Alleen rapporteren naar Aan.

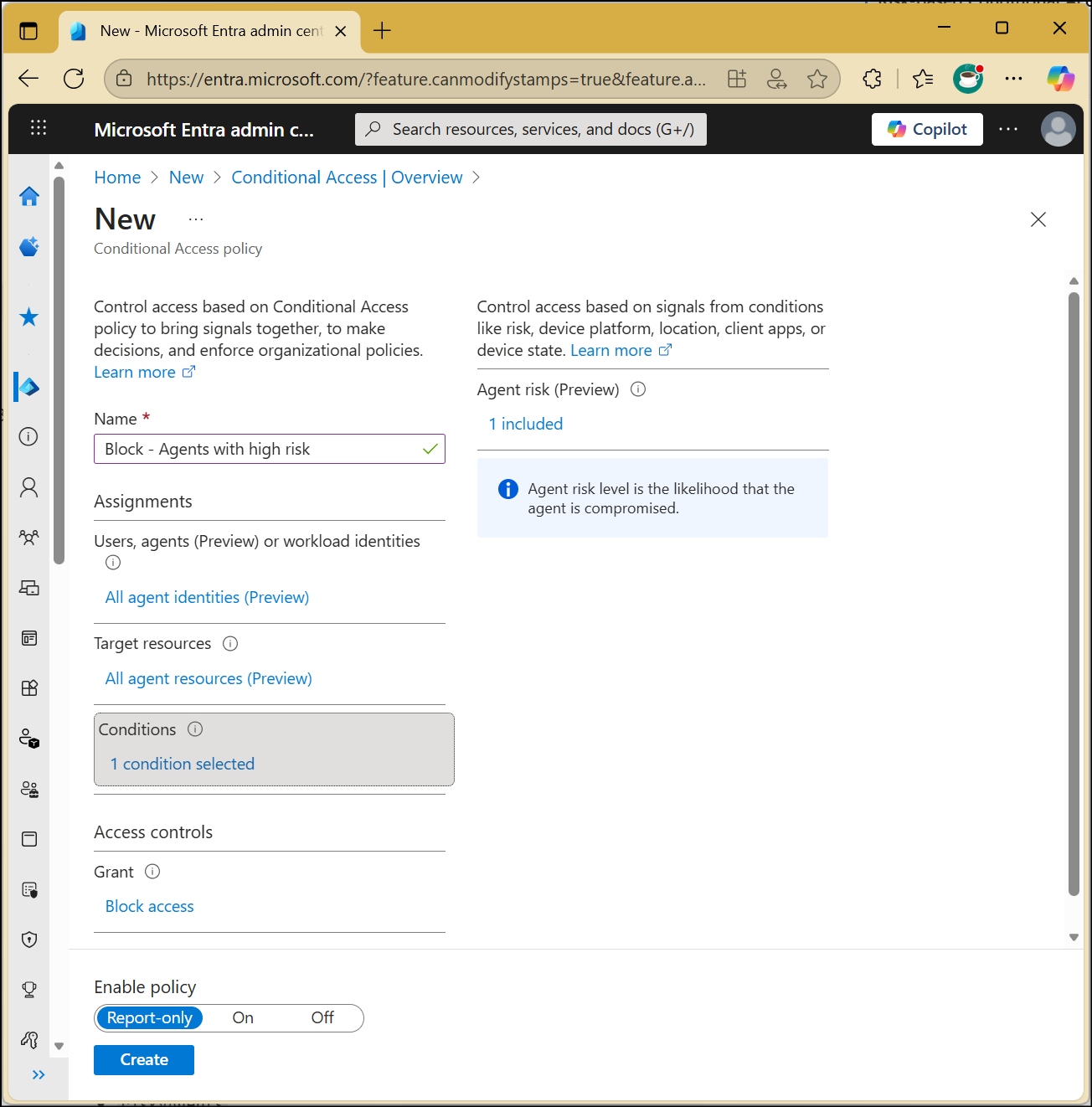

Scenario 2: Voorkomen dat agentidentiteiten met een hoog risico toegang krijgen tot de resources van mijn organisatie

Organisaties kunnen beleid voor voorwaardelijke toegang maken om agentidentiteiten met een hoog risico te blokkeren op basis van signalen van Microsoft Entra ID Protection.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een beheerder van voorwaardelijke toegang.

- Blader naar Entra ID>Voorwaardelijke Toegang>Beleid.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Selecteer Onder Toewijzingengebruikers, agents (preview) of workload-identiteiten.

- Selecteer agents (preview) onder Waarop dit beleid van toepassing is.

- Onder Opnemen, selecteer Alle agentidentiteiten (Preview).

- Selecteer agents (preview) onder Waarop dit beleid van toepassing is.

- Selecteer onder Doelbronnen de volgende opties:

- Selecteer wat dit beleid van toepassing is op resources (voorheen cloud-apps).

- Opnemen alle resources (voorheen 'Alle cloud-apps').

- \

Stel onder Voorwaarden>Agentrisico (Preview)Configureren in op Ja.

- Onder Agentrisiconiveaus configureren die nodig zijn om beleid af te dwingen selecteer je Hoog. Deze richtlijnen zijn gebaseerd op Microsoft-aanbevelingen en kunnen voor elke organisatie anders zijn.

- Onder Toegangsbeheer>Verlenen.

- Selecteer Blokkeren.

- Klik op Select.

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

- Selecteer Maken om uw beleid in te schakelen.

Nadat u uw instellingen hebt bevestigd met de modus Beleidsimpact of Alleen rapporteren, verplaatst u de wisselknop Beleid inschakelen van Alleen rapporteren naar Aan.

Beleidsevaluatie onderzoeken met behulp van aanmeldingslogboeken

Beheerders kunnen de aanmeldingslogboeken gebruiken om te onderzoeken waarom een beleid voor voorwaardelijke toegang wel of niet is toegepast, zoals uitgelegd in aanmeldingsgebeurtenissen van Microsoft Entra. Voor agentspecifieke vermeldingen filtert u op agentType van agent gebruiker of agentidentiteit. Sommige van deze gebeurtenissen worden weergegeven in de aanmeldingen van gebruikers (niet-interactief), terwijl andere worden weergegeven onder aanmeldingen van de service-principal.

- Agentidentiteiten (actor) die toegang hebben tot bronnen → aanmeldlogboeken van de service-principal → agenttype: agent-ID-gebruiker

- Agentgebruikers die toegang hebben tot resources → niet-interactieve aanmeldingen van gebruikers → agentType: agentgebruiker

- Gebruikers die toegang hebben tot agents → gebruikersaanmelding

Verwante inhoud

- Sjabloonbeleid voor voorwaardelijke toegang

- Voorwaardelijke toegang: gebruikers, groepen, agents en workloadidentiteiten

- Voorwaardelijke toegang: doelbronnen

- Voorwaardelijke toegang: voorwaarden

- Voorwaardelijke toegang: Toekennen

- Beveiliging voor AI met Microsoft Entra-agentidentiteit

- Microsoft Entra ID Protection en agents