Toepassingen migreren van Okta naar Microsoft Entra-id

In deze zelfstudie leert u hoe u uw toepassingen migreert van Okta naar Microsoft Entra ID.

Vereisten

Voor het beheren van de toepassing in Microsoft Entra-id hebt u het volgende nodig:

- Een Microsoft Entra-gebruikersaccount. Als u dat nog niet hebt, kunt u gratis een account maken.

- Een van de volgende rollen: cloudtoepassingsbeheerder, toepassingsbeheerder of eigenaar van de service-principal.

Een inventaris maken van huidige Okta-toepassingen

Documenteer vóór de migratie de huidige omgevings- en toepassingsinstellingen. U kunt de Okta-API gebruiken om deze informatie te verzamelen. Gebruik een API Explorer-hulpprogramma zoals Postman.

Een toepassingsinventaris maken:

Met de Postman-app genereert u vanuit de Okta-beheerconsole een API-token.

Selecteer in het API-dashboard onder Beveiliging tokens>

Voer een tokennaam in en selecteer vervolgens Token maken.

Noteer de tokenwaarde en sla deze op. Nadat u OK, begrepenhebt geselecteerd, is het niet toegankelijk.

Selecteer Importeren in de Postman-app in de werkruimte.

Selecteer Koppeling op de pagina Importeren. Als u de API wilt importeren, voegt u de volgende koppeling in:

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

Notitie

Wijzig de koppeling niet met uw tenantwaarden.

Selecteer Importeren.

Nadat de API is geïmporteerd, wijzigt u de omgevingsselectie in {yourOktaDomain}.

Als u uw Okta-omgeving wilt bewerken, selecteert u het oogpictogram. Selecteer vervolgens Edit.

Werk in de velden Beginwaarde en Huidige waarde de waarden voor de URL en API-sleutel bij. Wijzig de naam zodat deze overeenkomt met uw omgeving.

Sla de waarden op.

Selecteer >verzenden.

Notitie

U kunt de toepassingen afdrukken in uw Okta-tenant. De lijst heeft de JSON-indeling.

U wordt aangeraden deze JSON-lijst te kopiëren en te converteren naar een CSV-indeling:

- Een openbaar conversieprogramma zoals Konklone gebruiken

- Of voor PowerShell gebruikt u ConvertFrom-Json en ConvertTo-CSV

Notitie

Als u een record van de toepassingen in uw Okta-tenant wilt hebben, downloadt u het CSV-bestand.

Een SAML-toepassing migreren naar Microsoft Entra-id

Als u een SAML 2.0-toepassing wilt migreren naar Microsoft Entra ID, configureert u de toepassing in uw Microsoft Entra-tenant voor toegang tot toepassingen. In dit voorbeeld converteren we een Salesforce-exemplaar.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>alle toepassingen en selecteer >

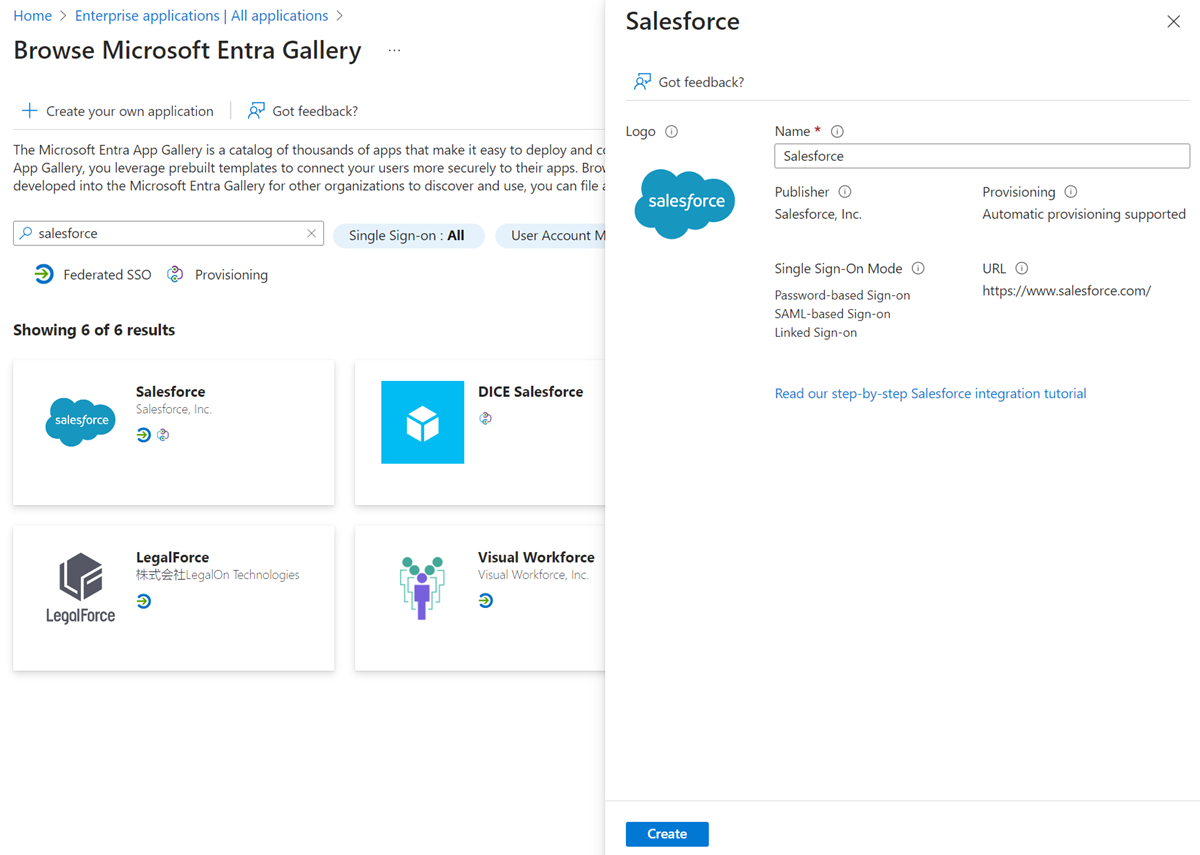

Zoek in Microsoft Entra Gallery naar Salesforce, selecteer de toepassing en selecteer vervolgens Maken.

Nadat de toepassing is gemaakt, selecteert u SAML op het tabblad Eenmalige aanmelding (SSO).

Download het XML-bestand met certificaat (Raw) en federatieve metagegevens om het te importeren in Salesforce.

Selecteer >

Upload het XML-bestand dat u hebt gedownload vanuit het Microsoft Entra-beheercentrum. Selecteer vervolgens Maken.

Upload het certificaat dat u hebt gedownload van Azure. Selecteer Opslaan.

Noteer de waarden in de volgende velden. De waarden bevinden zich in Azure.

- Entiteits-id

- Aanmeldings-URL

- Afmeldings-URL

Selecteer Metagegevens downloaden.

Als u het bestand wilt uploaden naar het Microsoft Entra-beheercentrum, selecteert u op de pagina Microsoft Entra ID Enterprise-toepassingen de optie Metagegevensbestand uploaden in de SAML SSO-instellingen.

Zorg ervoor dat de geïmporteerde waarden overeenkomen met de vastgelegde waarden. Selecteer Opslaan.

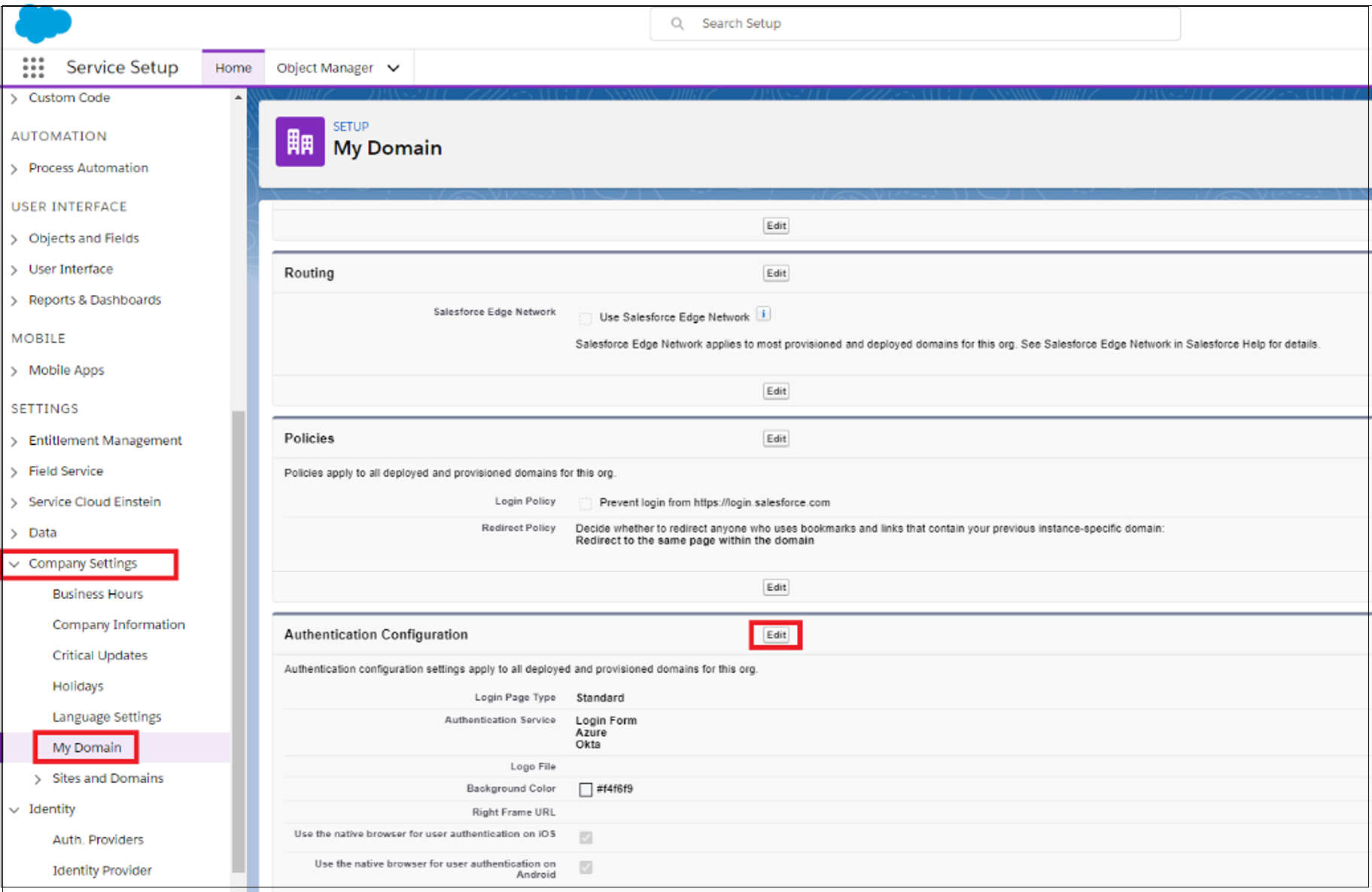

Selecteer In de Salesforce-beheerconsole de optie Bedrijfsinstellingen>Mijn domein. Ga naar Verificatieconfiguratie en selecteer Bewerken.

Selecteer voor een aanmeldingsoptie de nieuwe SAML-provider die u hebt geconfigureerd. Selecteer Opslaan.

Selecteer gebruikers en groepen op de pagina Bedrijfstoepassingen in Microsoft Entra-id. Voeg vervolgens testgebruikers toe.

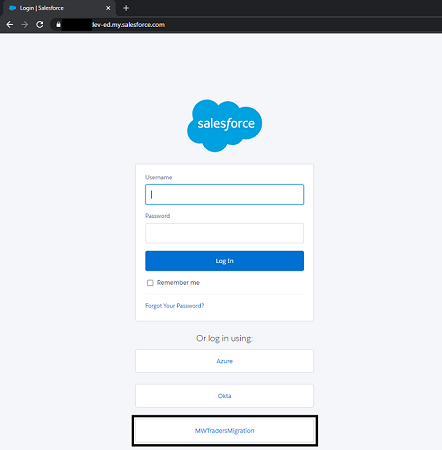

Als u de configuratie wilt testen, meldt u zich aan als een testgebruiker. Ga naar de galerie met Microsoft-apps en selecteer Vervolgens Salesforce.

Als u zich wilt aanmelden, selecteert u de geconfigureerde id-provider (IdP).

Notitie

Als de configuratie juist is, komt de testgebruiker terecht op de startpagina van Salesforce. Raadpleeg de handleiding voor foutopsporing voor hulp bij het oplossen van problemen.

- Wijs op de pagina Bedrijfstoepassingen de resterende gebruikers toe aan de Salesforce-toepassing, met de juiste rollen.

Notitie

Nadat u de resterende gebruikers aan de Microsoft Entra-toepassing hebt toegevoegd, kunnen gebruikers de verbinding testen om ervoor te zorgen dat ze toegang hebben. Test de verbinding vóór de volgende stap.

Selecteer In de Salesforce-beheerconsole de optie Bedrijfsinstellingen>Mijn domein.

Selecteer Bewerken onder Verificatieconfiguratie. Schakel voor verificatieservice de selectie voor Okta uit.

Een OpenID Connect- of OAuth 2.0-toepassing migreren naar Microsoft Entra-id

Als u een OpenID Connect-toepassing (OIDC) of OAuth 2.0-toepassing wilt migreren naar Microsoft Entra-id, configureert u de toepassing voor toegang in uw Microsoft Entra-tenant. In dit voorbeeld converteren we een aangepaste OIDC-app.

Herhaal de configuratie voor alle toepassingen in de Okta-tenant om de migratie te voltooien.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar >Alle toepassingen.

Selecteer Nieuwe toepassing.

Selecteer Uw eigen toepassing maken.

Geef in het menu dat wordt weergegeven de OIDC-app een naam en selecteer vervolgens Een toepassing registreren waaraan u werkt om te integreren met Microsoft Entra ID.

Selecteer Maken.

Stel op de volgende pagina de tenancy van uw toepassingsregistratie in. Zie Tenancy in Microsoft Entra ID voor meer informatie. Ga naar Accounts in een organisatiemap (Elke Microsoft Entra-directory - Multitenant)>-register.

Open op de pagina App-registraties, onder Microsoft Entra-id, de gemaakte registratie.

Notitie

Afhankelijk van het toepassingsscenario zijn er verschillende configuratieacties. Voor de meeste scenario's is een app-clientgeheim vereist.

Noteer op de pagina Overzicht de toepassings-id (client). U gebruikt deze id in uw toepassing.

Selecteer aan de linkerkant Certificaten en geheimen. Selecteer vervolgens + Nieuw clientgeheim. Geef het clientgeheim een naam en stel de vervaldatum in.

Noteer de waarde en id van het geheim.

Notitie

Als u het clientgeheim misplaatst, kunt u het niet ophalen. Genereer in plaats daarvan een geheim opnieuw.

Selecteer aan de linkerkant API-machtigingen. Verdeel vervolgens de toepassing toegang tot de OIDC-stack.

Selecteer + Machtiging>voor Microsoft Graph>Gedelegeerde machtigingen toevoegen.

Selecteer in de sectie OpenId-machtigingen e-mail, openid en profiel. Selecteer vervolgens Machtigingen toevoegen.

Als u de gebruikerservaring wilt verbeteren en gebruikerstoestemmingsprompts wilt onderdrukken, selecteert u Beheerderstoestemming verlenen voor tenantdomeinnaam. Wacht totdat de status Verleend wordt weergegeven.

Als uw toepassing een omleidings-URI heeft, voert u de URI in. Als de antwoord-URL gericht is op het tabblad Verificatie , gevolgd door Een platform en web toevoegen, voert u de URL in.

Selecteer Toegangstokens en id-tokens.

Selecteer Configureren.

Selecteer ja in het menu Verificatie, onder Geavanceerde instellingen en Openbare clientstromen toestaan, indien nodig.

Voordat u test, importeert u in uw door OIDC geconfigureerde toepassing de toepassings-id en het clientgeheim.

Notitie

Gebruik de vorige stappen om uw toepassing te configureren met instellingen zoals client-id, geheim en bereiken.

Een aangepaste autorisatieserver migreren naar Microsoft Entra-id

Okta-autorisatieservers wijzen een-op-een toe aan toepassingsregistraties die een API beschikbaar maken.

Wijs de standaard-Okta-autorisatieserver toe aan Microsoft Graph-bereiken of -machtigingen.