Zelfstudie: Okta-aanmeldingsbeleid migreren naar voorwaardelijke toegang van Microsoft Entra

In deze zelfstudie leert u hoe u een organisatie migreert van globaal of aanmeldingsbeleid op toepassingsniveau in Okta Conditional Access in Microsoft Entra ID. Beleid voor voorwaardelijke toegang beveiligt gebruikerstoegang in Microsoft Entra ID en verbonden toepassingen.

Meer informatie: Wat is voorwaardelijke toegang?

In deze zelfstudie wordt ervan uitgegaan dat u het volgende hebt:

- Office 365-tenant federatief naar Okta voor aanmelding en meervoudige verificatie

- Microsoft Entra Connect-server of Microsoft Entra Connect-agents voor cloudinrichting die zijn geconfigureerd voor het inrichten van gebruikers voor Microsoft Entra-id

Vereisten

Zie de volgende twee secties voor licentie- en referentievereisten.

Licenties

Er zijn licentievereisten als u overschakelt van Okta-aanmelding naar voorwaardelijke toegang. Voor het proces is een Microsoft Entra ID P1-licentie vereist om registratie in te schakelen voor Meervoudige Verificatie van Microsoft Entra.

Meer informatie: Licenties toewijzen of verwijderen in het Microsoft Entra-beheercentrum

Ondernemingsbeheerdersreferenties

Als u de SCP-record (Service Connection Point) wilt configureren, moet u ervoor zorgen dat u de referenties van de ondernemingsbeheerder in het on-premises forest hebt.

Okta-aanmeldingsbeleid evalueren voor overgang

Zoek en evalueer okta-aanmeldingsbeleid om te bepalen wat wordt overgezet naar Microsoft Entra-id.

Ga in Okta naar Aanmelding bij beveiligingsverificatie>>.

Ga naar Toepassingen.

Selecteer Toepassingen in het submenu

Selecteer in de lijst Actieve apps het verbonden exemplaar van Microsoft Office 365.

Selecteer Aanmelden.

Scrol naar de onderkant van de pagina.

Het aanmeldingsbeleid voor microsoft Office 365-toepassingen heeft vier regels:

- MFA afdwingen voor mobiele sessies - vereist MFA van moderne verificatie of browsersessies op iOS of Android

- Vertrouwde Windows-apparaten toestaan- voorkomt onnodige verificatie of factorprompts voor vertrouwde Okta-apparaten

- MFA vereisen van niet-vertrouwde Windows-apparaten - vereist MFA van moderne verificatie of browsersessies op niet-vertrouwde Windows-apparaten

- Verouderde verificatie blokkeren - voorkomt dat verouderde verificatieclients verbinding maken met de service

De volgende schermopname is voorwaarden en acties voor de vier regels, op het scherm Aanmeldingsbeleid.

Het voorwaardelijke toegangsbeleid configureren

Configureer beleid voor voorwaardelijke toegang om overeen te komen met Okta-voorwaarden. In sommige scenario's hebt u echter mogelijk meer instellingen nodig:

- Okta-netwerklocaties naar benoemde locaties in Microsoft Entra-id

- Okta-apparaatvertrouwen voor voorwaardelijke toegang op basis van apparaten (twee opties om gebruikersapparaten te evalueren):

- Zie de volgende sectie, de hybride koppelingsconfiguratie van Microsoft Entra voor het synchroniseren van Windows-apparaten, zoals Windows 10, Windows Server 2016 en 2019, naar Microsoft Entra-id

- Zie de volgende sectie, Apparaatcompatibiliteit configureren

- Zie, Microsoft Entra hybrid join gebruiken, een functie in Microsoft Entra Connect-server waarmee Windows-apparaten, zoals Windows 10, Windows Server 2016 en Windows Server 2019, worden gesynchroniseerd met Microsoft Entra ID

- Zie het apparaat inschrijven bij Microsoft Intune en een nalevingsbeleid toewijzen

Hybride koppelingsconfiguratie van Microsoft Entra

Voer de configuratiewizard uit om hybride deelname van Microsoft Entra in te schakelen op uw Microsoft Entra Connect-server. Na de configuratie registreert u apparaten.

Notitie

Hybride deelname van Microsoft Entra wordt niet ondersteund met de Microsoft Entra Connect-cloudinrichtingsagents.

Configureer hybride deelname van Microsoft Entra.

Selecteer de vervolgkeuzelijst Authentication Service op de pagina SCP-configuratie.

Selecteer een URL van de Okta-federatieprovider.

Selecteer Toevoegen.

Voer de referenties van uw on-premises ondernemingsbeheerder in

Selecteer Volgende.

Tip

Als u verouderde verificatie op Windows-clients hebt geblokkeerd in het algemene aanmeldingsbeleid of op app-niveau, maakt u een regel waarmee het hybride joinproces van Microsoft Entra kan worden voltooid. Sta de verouderde verificatiestack toe voor Windows-clients.

Als u aangepaste clienttekenreeksen wilt inschakelen voor app-beleid, neemt u contact op met het Okta Help Center.

De compatibiliteit van het apparaat configureren

Hybride deelname van Microsoft Entra is een vervanging voor okta-apparaatvertrouwen in Windows. Beleidsregels voor voorwaardelijke toegang herkennen naleving voor apparaten die zijn ingeschreven bij Microsoft Intune.

Nalevingsbeleid voor apparaten

- Beleidsregels voor compliance gebruiken om regels in te stellen voor apparaten die u beheert met Intune

- Een nalevingsbeleid maken in Microsoft Intune

Windows 10/11-, iOS-, iPadOS- en Android-inschrijving

Als u Hybrid Join van Microsoft Entra hebt geïmplementeerd, kunt u een ander groepsbeleid implementeren om automatische inschrijving van deze apparaten in Intune te voltooien.

- Inschrijving in Microsoft Intune

- Quickstart: Automatische inschrijving instellen voor Windows 10/11-apparaten

- Android-apparaten inschrijven

- iOS-/iPadOS-apparaten inschrijven in Intune

Tenantinstellingen voor meervoudige verificatie van Microsoft Entra configureren

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Voordat u converteert naar voorwaardelijke toegang, moet u de basisinstellingen van de MFA-tenant voor uw organisatie bevestigen.

Meld u als hybride identiteitsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Identiteit>Gebruikers>Alle gebruikers.

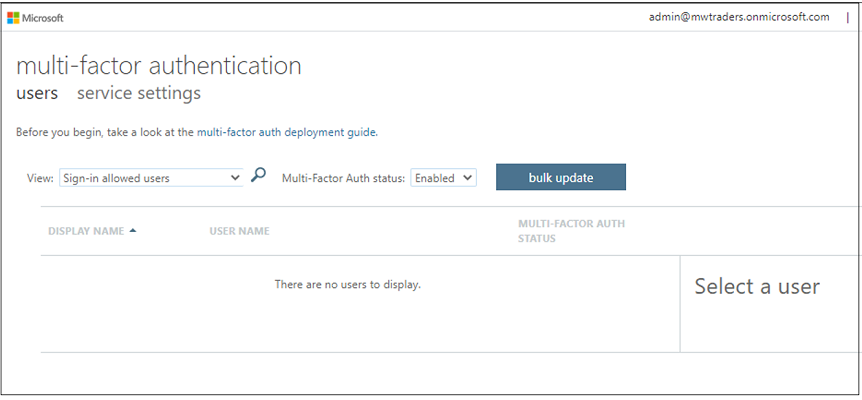

Selecteer MFA per gebruiker in het bovenste menu van het deelvenster Gebruikers .

De verouderde Microsoft Entra-portal voor meervoudige verificatie wordt weergegeven. Of selecteer microsoft Entra-portal voor meervoudige verificatie.

Controleer of er geen gebruikers zijn ingeschakeld voor verouderde MFA: selecteer Ingeschakeld en Afgedwongen in het menu Meervoudige verificatie in het menu Meervoudige verificatie. Als de tenant gebruikers in de volgende weergaven heeft, schakelt u deze uit in het verouderde menu.

Zorg ervoor dat het veld Afgedwongen leeg is.

Selecteer de optie Service-instellingen.

Wijzig de selectie App-wachtwoorden in Niet toestaan dat gebruikers app-wachtwoorden maken om zich aan te melden bij niet-browser-apps.

Schakel de selectievakjes voor meervoudige verificatie overslaan voor aanvragen van federatieve gebruikers op mijn intranet en toestaan dat gebruikers meervoudige verificatie onthouden op apparaten die ze vertrouwen (tussen één tot 365 dagen).

Selecteer Opslaan.

Notitie

Zie Herauthenticatieprompts optimaliseren en inzicht krijgen in de levensduur van de sessie voor meervoudige verificatie van Microsoft Entra.

Een beleid voor voorwaardelijke toegang maken

Zie de aanbevolen procedures voor het implementeren en ontwerpen van voorwaardelijke toegang om beleid voor voorwaardelijke toegang te configureren.

Nadat u de vereisten en vastgestelde basisinstellingen hebt geconfigureerd, kunt u beleid voor voorwaardelijke toegang maken. Beleid kan worden gericht op een toepassing, een testgroep gebruikers of beide.

Voordat u aan de slag gaat:

- Informatie over onderdelen van beleid voor voorwaardelijke toegang

- Beleid voor voorwaardelijke toegang maken

Meld u aan bij het Microsoft Entra-beheercentrum.

Blader naar Identiteit.

Voor meer informatie over het maken van een beleid in Microsoft Entra-id. Zie Algemeen beleid voor voorwaardelijke toegang: MFA vereisen voor alle gebruikers.

Maak een voorwaardelijke toegangsregel op basis van apparaatvertrouwen.

Nadat u het beleid op basis van locatie en apparaatvertrouwen hebt geconfigureerd, blokkeert u verouderde verificatie met Microsoft Entra-id met voorwaardelijke toegang.

Met deze drie beleidsregels voor voorwaardelijke toegang wordt de oorspronkelijke ervaring voor okta-aanmeldingsbeleid gerepliceerd in Microsoft Entra-id.

Testleden inschrijven bij MFA

Gebruikers registreren zich voor MFA-methoden.

Voor afzonderlijke registratie gaan gebruikers naar het aanmeldingsvenster van Microsoft.

Als u de registratie wilt beheren, gaan gebruikers naar Microsoft Mijn aanmeldingen | Beveiligingsgegevens.

Meer informatie: Gecombineerde registratie van beveiligingsgegevens inschakelen in Microsoft Entra-id.

Notitie

Als gebruikers zich hebben geregistreerd, worden ze omgeleid naar de pagina Mijn beveiliging nadat ze aan MFA voldoen.

Beleid voor voorwaardelijke toegang inschakelen

Als u wilt testen, wijzigt u het gemaakte beleid in Aanmelding van testgebruiker ingeschakeld.

In het aanmeldingsvenster van Office 365 wordt de testgebruiker John Smith gevraagd zich aan te melden met Okta MFA en Microsoft Entra-meervoudige verificatie.

Voltooi de MFA-verificatie via Okta.

De gebruiker wordt gevraagd om voorwaardelijke toegang.

Zorg ervoor dat het beleid is geconfigureerd om te worden geactiveerd voor MFA.

Organisatieleden toevoegen aan beleid voor voorwaardelijke toegang

Nadat u test op testleden hebt uitgevoerd, voegt u de resterende leden van de organisatie toe aan het beleid voor voorwaardelijke toegang, na registratie.

Als u wilt voorkomen dat microsoft Entra-meervoudige verificatie en Okta MFA dubbel vragen, moet u zich afmelden bij Okta MFA: aanmeldingsbeleid wijzigen.

Ga naar de Okta-beheerconsole

>Beveiligingsverificatie selecteren

Ga naar het aanmeldingsbeleid.

Notitie

Stel globale beleidsregels in op Inactief als alle toepassingen van Okta worden beveiligd door aanmeldingsbeleid voor toepassingen.

Stel het beleid MFA afdwingen in op Inactief. U kunt het beleid toewijzen aan een nieuwe groep die geen Microsoft Entra-gebruikers bevat.

Selecteer in het deelvenster aanmeldingsbeleid op toepassingsniveau de optie Regel uitschakelen.

Selecteer Inactief. U kunt het beleid toewijzen aan een nieuwe groep die geen Microsoft Entra-gebruikers bevat.

Zorg ervoor dat er ten minste één aanmeldingsbeleid op toepassingsniveau is ingeschakeld voor de toepassing die toegang toestaat zonder MFA.

Gebruikers wordt gevraagd om voorwaardelijke toegang wanneer ze zich de volgende keer aanmelden.