Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

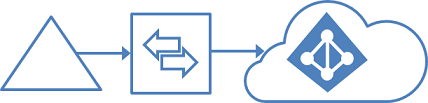

In dit artikel worden verschillende on-premises en Microsoft Entra-topologieën beschreven die Gebruikmaken van Microsoft Entra Connect Sync als de belangrijkste integratieoplossing. Dit artikel bevat zowel ondersteunde als niet-ondersteunde configuraties.

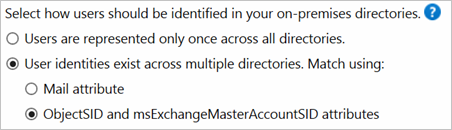

Dit is de legenda voor afbeeldingen in het artikel:

| Beschrijving | Symbool |

|---|---|

| On-premises Active Directory-forestad |

|

| On-premises Active Directory met gefilterde import |

|

| Microsoft Entra Connect Sync-server |

|

| Microsoft Entra Connect Sync-server 'faseringsmodus' |

|

| GALSync met Microsoft Identity Manager (MIM) 2016 |

|

| Microsoft Entra Connect Sync-server, gedetailleerd |

|

| Microsoft Entra ID |

|

| Niet-ondersteund scenario |

|

Belangrijk

Microsoft biedt geen ondersteuning voor het wijzigen of gebruiken van Microsoft Entra Connect Sync buiten de configuraties of acties die formeel worden gedocumenteerd. Een van deze configuraties of acties kan leiden tot een inconsistente of niet-ondersteunde status van Microsoft Entra Connect Sync. Als gevolg hiervan kan Microsoft geen technische ondersteuning bieden voor dergelijke implementaties.

Eén forest, één Microsoft Entra-tenant

De meest voorkomende topologie is één on-premises forest, met een of meer domeinen en één Microsoft Entra-tenant. Voor Microsoft Entra-verificatie wordt wachtwoord-hashsynchronisatie gebruikt. De snelle installatie van Microsoft Entra Connect ondersteunt alleen deze topologie.

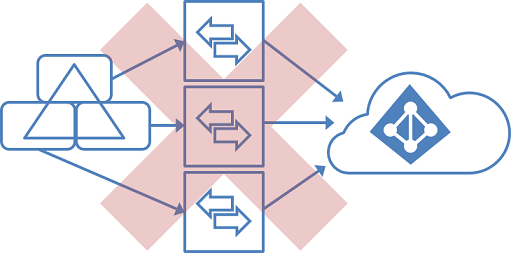

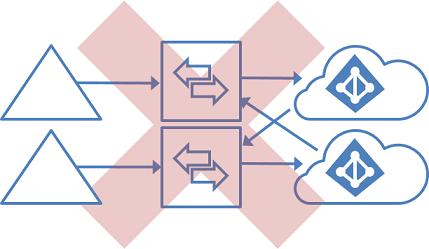

Eén forest, meerdere synchronisatieservers met één Microsoft Entra-tenant

Meerdere Microsoft Entra Connect Sync-servers die zijn verbonden met dezelfde Microsoft Entra-tenant worden niet ondersteund, met uitzondering van een faseringsserver. Het wordt niet ondersteund, zelfs als deze servers zijn geconfigureerd om te synchroniseren met een wederzijds exclusieve set objecten. Mogelijk hebt u deze topologie overwogen als u niet alle domeinen in het forest van één server kunt bereiken of als u de belasting over meerdere servers wilt verdelen. (Er treden geen fouten op wanneer een nieuwe Azure AD Sync-server is geconfigureerd voor een nieuw Microsoft Entra-forest en een nieuw geverifieerd onderliggend domein.)

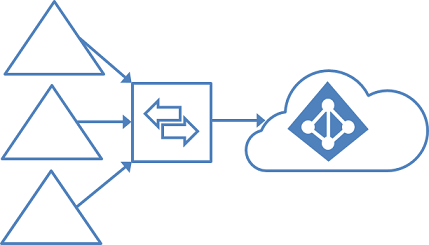

Meerdere bossen, één Microsoft Entra-tenant

Veel organisaties hebben omgevingen met meerdere on-premises Active Directory-forests. Er zijn verschillende redenen voor het hebben van meer dan één on-premises Active Directory-forest. Typische voorbeelden zijn ontwerpen met domeinen voor account-resources en het resultaat van een fusie of overname.

Wanneer u meerdere forests hebt, moeten alle forests bereikbaar zijn via één Microsoft Entra Connect Sync-server. De server moet lid zijn van een domein. Indien nodig om alle forests te bereiken, kunt u de server in een perimeternetwerk plaatsen (ook wel DMZ, gedemilitariseerde zone en gescreend subnet genoemd).

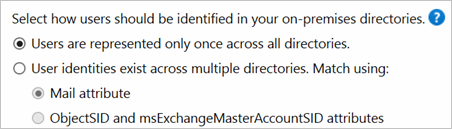

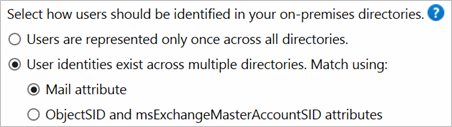

De installatiewizard van Microsoft Entra Connect biedt verschillende opties voor het samenvoegen van gebruikers die in meerdere forests worden weergegeven. Het doel is dat een gebruiker slechts eenmaal wordt weergegeven in Microsoft Entra-id. Er zijn enkele algemene topologieën die u kunt configureren in het aangepaste installatiepad in de installatiewizard. Selecteer op de pagina Uniek identificeren van uw gebruikers de bijbehorende optie die uw topologie vertegenwoordigt. De samenvoeging is alleen geconfigureerd voor gebruikers. Gedupliceerde groepen worden niet samengevoegd met de standaardconfiguratie.

Algemene topologieën worden besproken in de secties over afzonderlijke topologieën, volledige mesh en de account-resourcetopologie.

Bij de standaardconfiguratie in Microsoft Entra Connect Sync wordt ervan uitgegaan:

- Elke gebruiker heeft slechts één ingeschakeld account en de directory waarin dit account zich bevindt, wordt gebruikt voor de authenticatie van de gebruiker. Deze aanname is voor wachtwoord-hashsynchronisatie, passthrough-verificatie en federatie. UserPrincipalName en sourceAnchor/immutableID zijn afkomstig uit dit forest.

- Elke gebruiker heeft slechts één postvak.

- Het forest dat als host fungeert voor het postvak voor een gebruiker heeft de beste gegevenskwaliteit voor kenmerken die zichtbaar zijn in de Algemene adreslijst van Exchange (GAL). Als er geen postvak voor de gebruiker is, kan elk forest worden gebruikt om deze kenmerkwaarden bij te dragen.

- Als u een gekoppeld postvak hebt, is er ook een account in een ander forest dat wordt gebruikt voor aanmelding.

Als uw omgeving niet overeenkomt met deze veronderstellingen, gebeurt het volgende:

- Als u meer dan één actief account of meer dan één postvak hebt, kiest de synchronisatie-engine er een en negeert de andere.

- Een gekoppeld postvak zonder ander actief account wordt niet geëxporteerd naar Microsoft Entra-id. Het gebruikersaccount wordt niet weergegeven als lid in een groep. Een gekoppeld postvak in DirSync wordt altijd weergegeven als een normaal postvak. Deze wijziging is een opzettelijke verandering in gedrag om de scenario's met meerdere bosstructuren beter te ondersteunen.

Meer informatie vindt u in Understanding the default configuration.

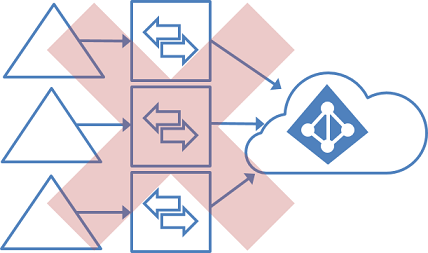

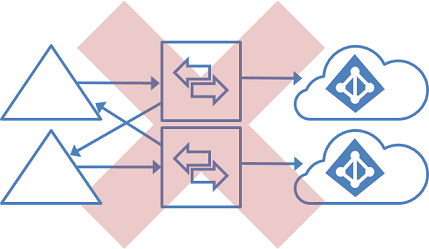

Meerdere forests, meerdere synchronisatieservers voor één Microsoft Entra-tenant

Meer dan één Microsoft Entra Connect Sync-server die is verbonden met één Microsoft Entra-tenant, wordt niet ondersteund. De uitzondering is het gebruik van een staging server.

Deze topologie verschilt van het volgende in dat meerdere synchronisatieservers verbonden met één Microsoft Entra-tenant niet wordt ondersteund. (Hoewel dit niet wordt ondersteund, werkt dit nog steeds.)

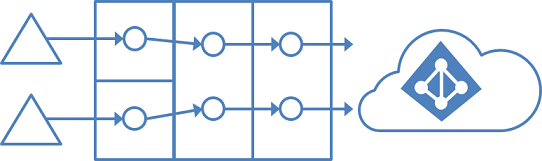

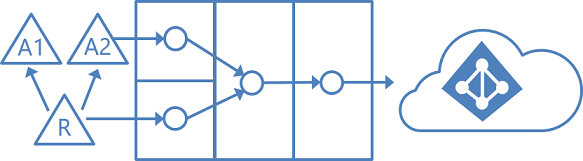

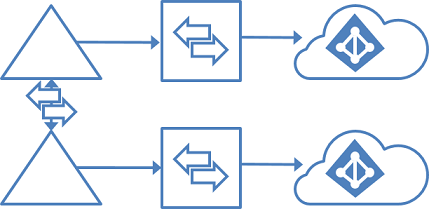

Meerdere forests, één synchronisatieserver, gebruikers worden weergegeven in slechts één map

In deze omgeving worden alle on-premises forests behandeld als afzonderlijke entiteiten. Er is geen gebruiker aanwezig in een ander forest. Elk forest heeft een eigen Exchange-organisatie en er is geen GALSync tussen de forests. Deze topologie kan de situatie zijn na een fusie/overname of in een organisatie waar elke bedrijfseenheid onafhankelijk van elkaar werkt. Deze forests bevinden zich in dezelfde organisatie in Microsoft Entra ID en worden weergegeven met een uniforme GAL. In de voorgaande afbeelding wordt elk object in elk forest één keer weergegeven in de metaverse en samengevoegd in de Microsoft Entra-doeltenant.

Meerdere bossen: gebruikers matchen

Gebruikelijk voor al deze scenario's is dat distributie- en beveiligingsgroepen een combinatie van gebruikers, contactpersonen en Foreign Security Principals (FSP's) kunnen bevatten. FSP's worden gebruikt in Active Directory-domein Services (AD DS) om leden van andere forests in een beveiligingsgroep te vertegenwoordigen. Alle FSP's worden omgezet in het echte object in Microsoft Entra-id.

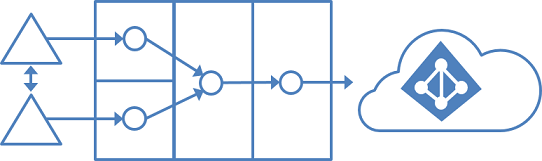

Meerdere forests: volledig mesh-netwerk met optionele GALSync

Met een volledige mesh-topologie kunnen gebruikers en resources zich in elk forest bevinden. Meestal zijn er tweerichtingsvertrouwensrelaties tussen de bossen.

Als Exchange aanwezig is in meer dan één forest, is er mogelijk (optioneel) een on-premises GALSync-oplossing. Elke gebruiker wordt vervolgens weergegeven als een contactpersoon in alle andere forests. GALSync wordt doorgaans geïmplementeerd via Microsoft Identity Manager. Microsoft Entra Connect kan niet worden gebruikt voor on-premises GALSync.

In dit scenario worden identiteitsobjecten gekoppeld via het e-mailkenmerk. Een gebruiker die een postvak in het ene forest heeft, wordt gekoppeld aan de contactpersonen in de andere forests.

Meerdere forests: account-resource forest

In een foresttopologie voor accountresources hebt u een of meer accountforests met actieve gebruikersaccounts. U hebt ook een of meer resourceforests met uitgeschakelde accounts.

In dit scenario vertrouwen één (of meer) resource-forests alle account-forests. Het resourceforest heeft doorgaans een uitgebreid Active Directory-schema met Exchange en Lync. Alle Exchange- en Lync-services, samen met andere gedeelde services, bevinden zich in dit forest. Gebruikers hebben een uitgeschakeld gebruikersaccount in dit forest en het postvak is gekoppeld aan het accountforest.

Overwegingen voor Microsoft 365 en topologie

Sommige Microsoft 365-workloads hebben bepaalde beperkingen voor ondersteunde topologieën:

| Werkbelasting | Beperkingen |

|---|---|

| Exchange Online | Zie Hybride implementaties met meerdere Active Directory-forests voor meer informatie over hybride topologieën die worden ondersteund door Exchange Online. |

| Skype voor Bedrijven | Wanneer u meerdere on-premises forests gebruikt, wordt alleen de account-resource-forest topologie ondersteund. Zie Omgevingsvereisten voor Skype voor Bedrijven Server 2015 voor meer informatie. |

Als u een grotere organisatie bent, kunt u overwegen om de functie Microsoft 365 PreferredDataLocation te gebruiken. Hiermee kunt u definiëren in welke datacenterregio de resources van de gebruiker zich bevinden.

Preproductieserver

Microsoft Entra Connect ondersteunt het installeren van een tweede server in de faseringsmodus. Een server in deze modus leest gegevens uit alle verbonden mappen, maar schrijft niets naar verbonden mappen. Het maakt gebruik van de normale synchronisatiecyclus en heeft daarom een bijgewerkte kopie van de identiteitsgegevens.

In een noodgeval waarbij de primaire server uitvalt, kunt u een failover uitvoeren naar de faseringsserver. U doet dit in de wizard Microsoft Entra Connect. Deze tweede server kan zich in een ander datacenter bevinden, omdat er geen infrastructuur wordt gedeeld met de primaire server. U moet elke configuratiewijziging die op de primaire server is aangebracht, handmatig naar de tweede server kopiëren.

U kunt een faseringsserver gebruiken om een nieuwe aangepaste configuratie te testen en het effect dat deze heeft op uw gegevens. U kunt een voorbeeld van de wijzigingen bekijken en de configuratie aanpassen. Wanneer u tevreden bent met de nieuwe configuratie, kunt u de faseringsserver de actieve server maken en de oude actieve server instellen op de faseringsmodus.

U kunt deze methode ook gebruiken om de actieve synchronisatieserver te vervangen. Bereid de nieuwe server voor en stel deze in op de faseringsmodus. Zorg ervoor dat deze zich in een goede staat bevindt, schakel faseringsmodus uit (waardoor deze actief is) en sluit de huidige actieve server af.

Het is mogelijk om meer dan één faseringsserver te hebben wanneer u meerdere back-ups in verschillende datacenters wilt hebben.

Meerdere Microsoft Entra-tenants

We raden u aan één tenant in Microsoft Entra ID voor een organisatie te hebben. Voordat u van plan bent om meerdere Microsoft Entra-tenants te gebruiken, raadpleegt u het artikel Beheer van beheereenheden in Microsoft Entra-id. Hierin worden veelvoorkomende scenario's behandeld waarin u één tenant kunt gebruiken.

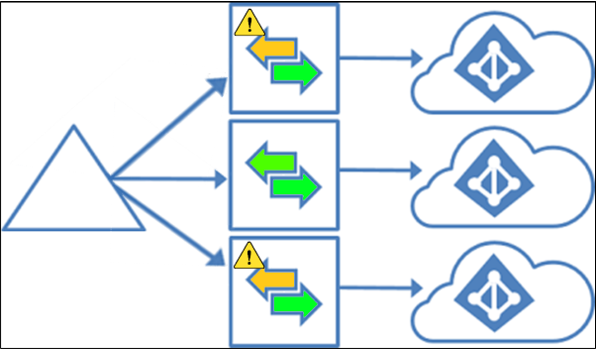

AD-objecten synchroniseren met meerdere Microsoft Entra-tenants

Met deze topologie worden de volgende use cases geïmplementeerd:

- Microsoft Entra Connect kan de gebruikers, groepen en contactpersonen vanuit één Active Directory synchroniseren met meerdere Microsoft Entra-tenants. Deze tenants kunnen zich in verschillende Azure-omgevingen bevinden, zoals de Microsoft Azure beheerd door de 21Vianet-omgeving of de Azure Government-omgeving, maar ze kunnen zich ook in dezelfde Azure-omgeving bevinden, zoals twee tenants die beide zich in Azure Commercial bevinden. Zie Planningsidentiteit voor Azure Government-toepassingen voor meer informatie over opties.

- Hetzelfde bronanker kan worden gebruikt voor één object in afzonderlijke tenants (maar niet voor meerdere objecten in dezelfde tenant). (Het geverifieerde domein kan niet hetzelfde zijn in twee tenants. Er zijn meer details nodig om hetzelfde object in te schakelen voor twee UPN's.)

- U moet een Microsoft Entra Connect-server implementeren voor elke Microsoft Entra-tenant waarmee u wilt synchroniseren. Eén Microsoft Entra Connect-server kan niet worden gesynchroniseerd met meer dan één Microsoft Entra-tenant.

- Het wordt ondersteund om verschillende synchronisatiebereiken en verschillende synchronisatieregels voor verschillende tenants te hebben.

- Er kan slechts één Microsoft Entra-tenantsynchronisatie worden geconfigureerd om terug te schrijven naar Active Directory voor hetzelfde object. Dit omvat het terugschrijven van apparaten en groepen, samen met hybride Exchange-configuraties. Deze functies kunnen alleen in één tenant worden geconfigureerd. De enige uitzondering hier is Wachtwoord terugschrijven. Zie hieronder.

- Het wordt ondersteund om Wachtwoord-hashsynchronisatie van Active Directory te configureren naar meerdere Microsoft Entra-tenants voor hetzelfde gebruikersobject. Als Wachtwoord-hashsynchronisatie is ingeschakeld voor een tenant, kan wachtwoord terugschrijven ook worden ingeschakeld. Dit kan worden gedaan voor meerdere tenants: als het wachtwoord wordt gewijzigd op één tenant, wordt wachtwoord terugschrijven bijgewerkt in Active Directory, en wachtwoord-hashsynchronisatie werkt het wachtwoord in de andere tenants bij.

- Het wordt niet ondersteund om dezelfde aangepaste domeinnaam toe te voegen en te verifiëren in meer dan één Microsoft Entra-tenant, zelfs als deze tenants zich in verschillende Azure-omgevingen bevinden.

- Het wordt niet ondersteund om in AD hybride ervaringen te configureren die gebruikmaken van configuratie op forestniveau, zoals naadloze aanmelding zonder wachtwoord en Microsoft Entra Hybrid Join (niet-gerichte benadering), met meer dan één tenant. Als u dit doet, wordt de configuratie van de andere tenant overschreven, waardoor deze niet meer bruikbaar is. Meer informatie vindt u in De implementatie van uw hybride deelname van Microsoft Entra plannen.

- U kunt apparaatobjecten synchroniseren met meer dan één tenant, maar een apparaat kan hybride Microsoft Entra zijn gekoppeld aan slechts één tenant.

- Elk Microsoft Entra Connect-exemplaar moet worden uitgevoerd op een computer die lid is van een domein.

Notitie

Globale adreslijstsynchronisatie (GalSync) wordt niet automatisch uitgevoerd in deze topologie en vereist een extra aangepaste MIM-implementatie om ervoor te zorgen dat elke tenant een volledige algemene adreslijst (GAL) heeft in Exchange Online en Skype voor Bedrijven Online.

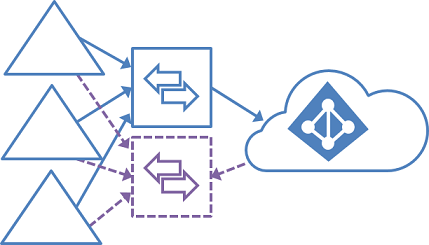

GALSync met behulp van write-back

GALSync met lokaal geïnstalleerde synchronisatieserver

U kunt Microsoft Identity Manager on-premises gebruiken om gebruikers (via GALSync) tussen twee Exchange-organisaties te synchroniseren. De gebruikers in de ene organisatie worden weergegeven als externe gebruikers/contactpersonen in de andere organisatie. Verschillende on-premises Active Directory-exemplaren kunnen vervolgens met hun eigen Microsoft Entra-tenants worden gesynchroniseerd.

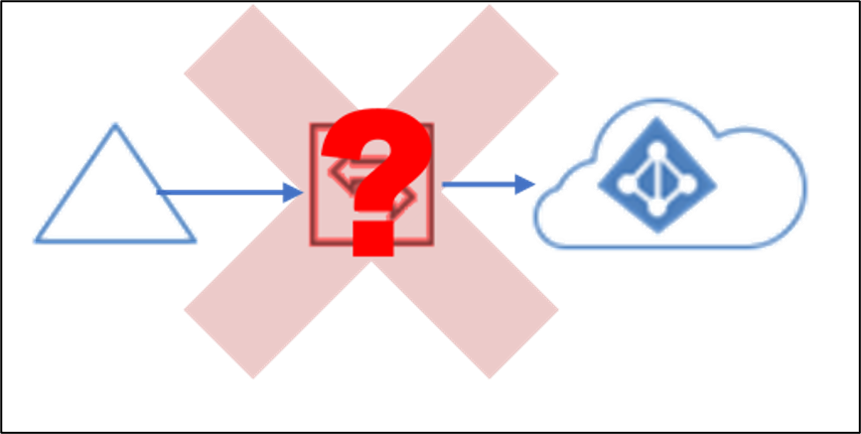

Onbevoegde clients gebruiken om toegang te krijgen tot de Microsoft Entra Connect-back-end

De Microsoft Entra Connect-server communiceert met Microsoft Entra ID via de Microsoft Entra Connect-back-end. De enige software die kan worden gebruikt om met deze back-end te communiceren, is Microsoft Entra Connect. Het wordt niet ondersteund om te communiceren met de Microsoft Entra Connect-back-end met behulp van andere software of methoden.

Volgende stappen

Meer informatie over de configuratie van Microsoft Entra Connect Sync .

Meer informatie over het integreren van uw on-premises identiteiten met Microsoft Entra ID.