Zelfstudie: Een door het systeem toegewezen beheerde identiteit op een VM gebruiken voor toegang tot Azure Resource Manager

In deze quickstart ziet u hoe u een door het systeem toegewezen beheerde identiteit gebruikt als een identiteit van een virtuele machine (VM) voor toegang tot de Azure Resource Manager-API. Beheerde identiteiten voor Azure-resources worden automatisch beheerd door Azure en stellen u in staat om te verifiëren bij services die Ondersteuning bieden voor Microsoft Entra-verificatie zonder referenties in uw code in te voegen.

Beheerde identiteiten voor Azure-resources is een functie van Microsoft Entra ID. Voor alle Azure-services die beheerde identiteiten voor Azure-resources ondersteunen, geldt een eigen tijdlijn. Controleer de beschikbaarheidsstatus van beheerde identiteiten voor uw resource en eventuele bekende problemen voordat u begint.

U leert het volgende:

- Uw virtuele machine (VM) toegang verlenen tot een resourcegroep in Azure Resource Manager

- Een toegangstoken ophalen met behulp van een vm-identiteit (virtuele machine) en dit gebruiken om Azure Resource Manager aan te roepen

Een door het Windows-VM-systeem toegewezen beheerde identiteit gebruiken voor toegang tot Resource Manager

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

In deze zelfstudie wordt uitgelegd hoe u een door het systeem toegewezen identiteit maakt, deze toewijst aan een virtuele Windows-machine (VM) en die identiteit vervolgens gebruikt voor toegang tot de Azure Resource Manager-API . Beheerde service-identiteiten worden automatisch beheerd door Azure. Ze maken verificatie mogelijk voor services die ondersteuning bieden voor Microsoft Entra-verificatie, zonder referenties in te sluiten in uw code.

U leert het volgende:

- Uw VM toegang verlenen tot Azure Resource Manager.

- Haal een toegangstoken op met behulp van de door het systeem toegewezen beheerde identiteit van de VIRTUELE machine om toegang te krijgen tot Resource Manager.

Meld u aan bij Azure Portal met uw beheerdersaccount.

Navigeer naar het tabblad Resourcegroepen .

Selecteer de resourcegroep waaraan u de beheerde identiteit van de virtuele machine toegang wilt verlenen.

Selecteer toegangsbeheer (IAM) in het linkerdeelvenster.

Selecteer Toevoegen en selecteer vervolgens Roltoewijzing toevoegen.

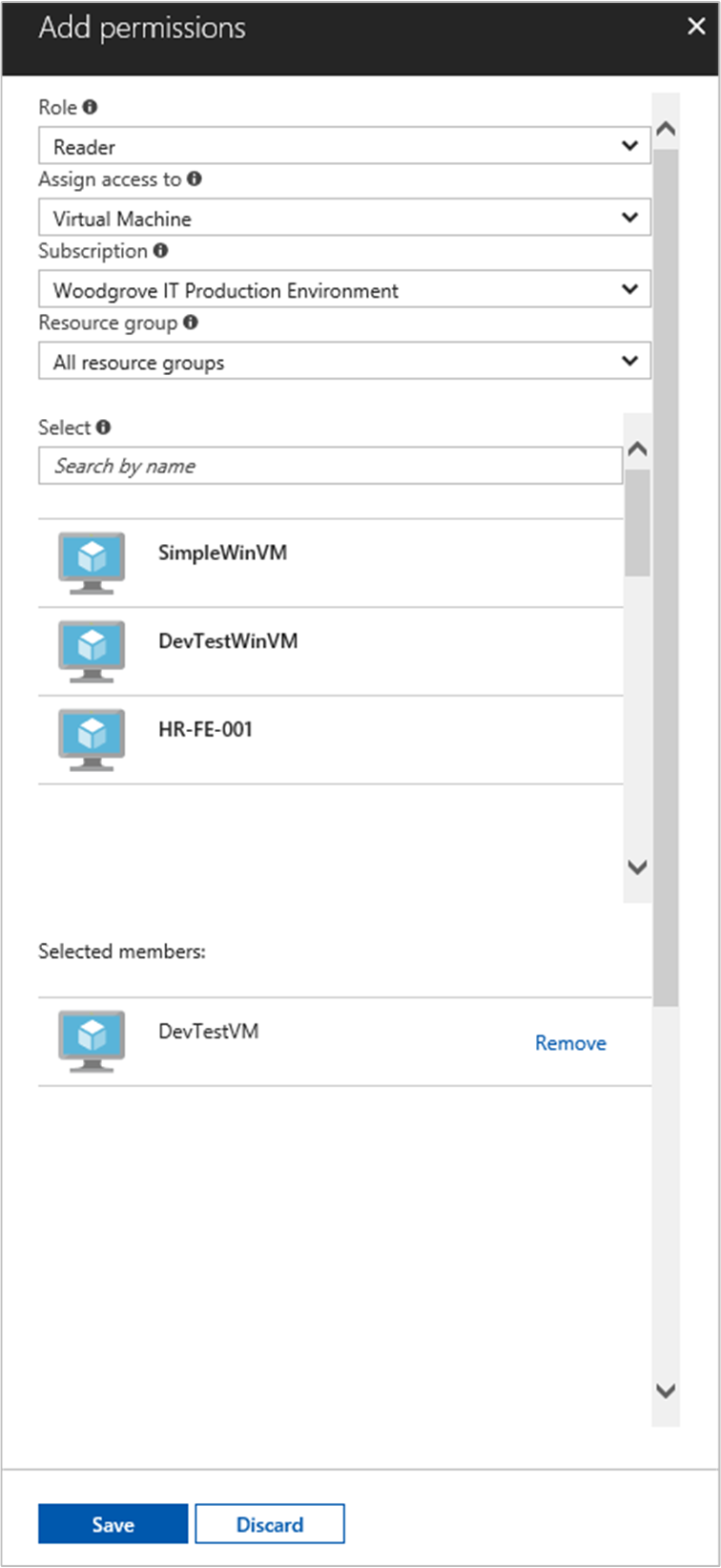

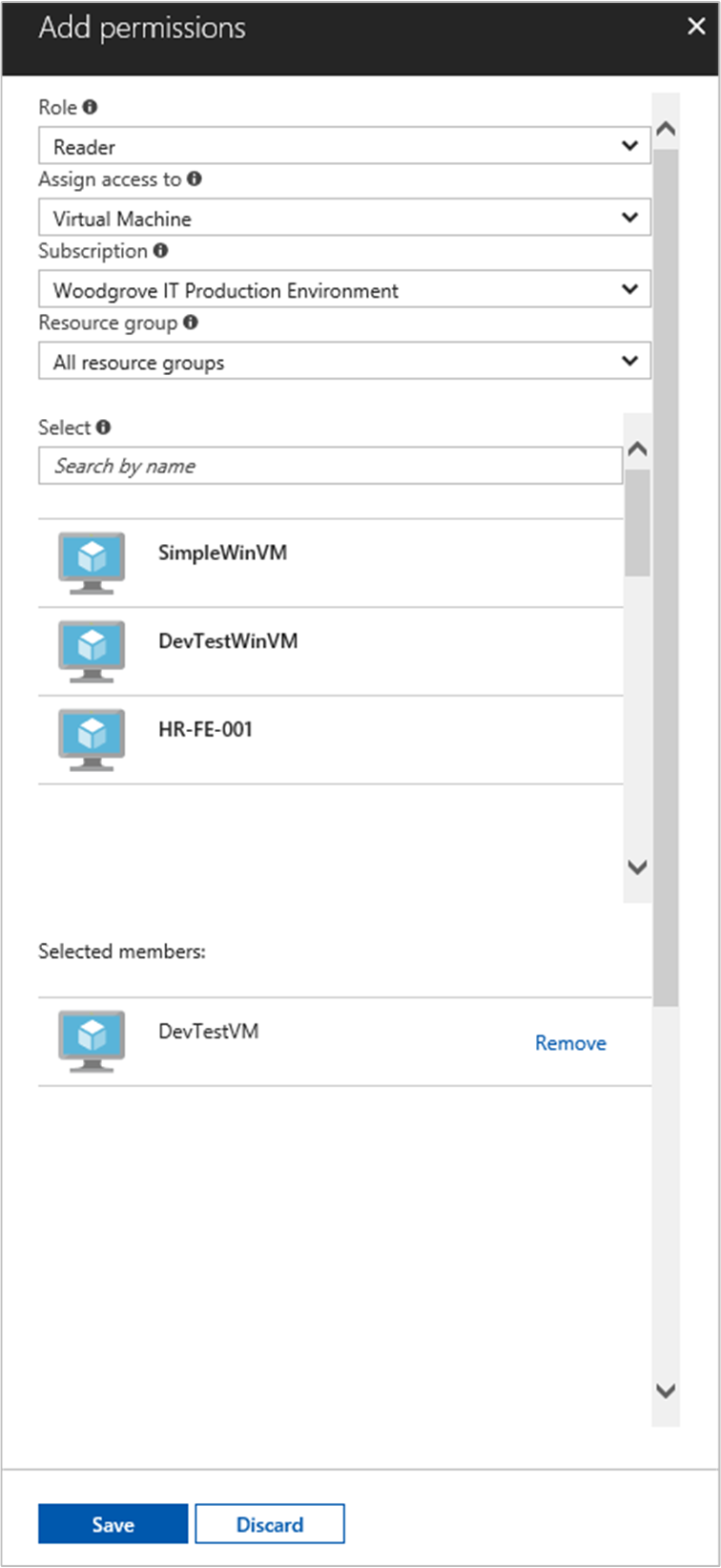

Selecteer Lezer op het tabblad Rol. Met deze rol kunt u alle resources weergeven, maar kunt u geen wijzigingen aanbrengen.

Selecteer op het tabblad Leden voor de optie Toegang toewijzen de optie Beheerde identiteit toewijzen en selecteer vervolgens + Leden selecteren.

Zorg ervoor dat het juiste abonnement wordt vermeld in de vervolgkeuzelijst Abonnement . Selecteer alle resourcegroepen voor resourcegroep.

Voor de vervolgkeuzelijst Identiteit beheren selecteert u Virtuele machine.

Voor Selecteren kiest u uw virtuele machine in de vervolgkeuzelijst en selecteert u Opslaan.

Een toegangstoken opvragen

Gebruik de door het systeem toegewezen beheerde identiteit van de virtuele machine en roep resourcebeheer aan om een toegangstoken op te halen.

U hebt een SSH-client nodig om deze stappen uit te voeren. Als u Windows gebruikt, kunt u de SSH-client in het Windows-subsysteem voor Linux gebruiken. Zie De sleutels van uw SSH-client gebruiken onder Windows in Azure of Een sleutelpaar met een openbare SSH-sleutel en een privé-sleutel maken en gebruiken voor virtuele Linux-machines in Azure als u hulp nodig hebt bij het configureren van de sleutels van uw SSH-client.

- Navigeer in de portal naar uw Virtuele Linux-machine en selecteer Verbinding maken in het overzicht.

- Maak verbinding met de virtuele machine met de SSH-client van uw keuze.

- Voer in het terminalvenster, met behulp van

curl, een aanvraag in bij de lokale beheerde identiteiten voor het Eindpunt van Azure-resources om een toegangstoken voor Azure Resource Manager op te halen. Hieronder ziet u decurl-aanvraag voor het toegangstoken.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Notitie

De waarde van de resource parameter moet een exacte overeenkomst zijn voor wat wordt verwacht door Microsoft Entra ID. In het geval van de resource-id van Resource Manager moet u de afsluitende slash op de URI opnemen.

Het antwoord bevat het toegangstoken dat u nodig hebt voor toegang tot Azure Resource Manager.

Respons:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Gebruik dit toegangstoken om toegang te krijgen tot Azure Resource Manager; Als u bijvoorbeeld de details wilt lezen van de resourcegroep waaraan u eerder toegang tot deze VM hebt verleend. Vervang de waarden <SUBSCRIPTION-ID>, <RESOURCE-GROUP> en <ACCESS-TOKEN> door de waarden die u eerder hebt gemaakt.

Notitie

De URL is hoofdlettergevoelig, dus zorg ervoor dat u de exacte case gebruikt die u eerder hebt gebruikt toen u de resourcegroep noemde en de hoofdletter 'G' in 'resourceGroup'.

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

Het antwoord terug met de specifieke resourcegroepgegevens:

{

"id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Een door het Linux-VM-systeem toegewezen beheerde identiteit gebruiken om toegang te krijgen tot een resourcegroep in Resource Manager

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

In deze zelfstudie wordt uitgelegd hoe u een door het systeem toegewezen identiteit maakt, deze toewijst aan een virtuele Linux-machine (VM) en die identiteit vervolgens gebruikt voor toegang tot de Azure Resource Manager-API . Beheerde service-identiteiten worden automatisch beheerd door Azure. Ze maken verificatie mogelijk voor services die ondersteuning bieden voor Microsoft Entra-verificatie, zonder referenties in te sluiten in uw code.

U leert het volgende:

- Ververleent uw VM toegang tot Azure Resource Manager.

- Haal een toegangstoken op met behulp van de door het systeem toegewezen beheerde identiteit van de VM voor toegang tot Resource Manager.

Meld u aan bij Azure Portal met uw beheerdersaccount.

Navigeer naar het tabblad Resourcegroepen .

Selecteer de resourcegroep waaraan u de beheerde identiteit van de virtuele machine toegang wilt verlenen.

Selecteer toegangsbeheer (IAM) in het linkerdeelvenster.

Selecteer Toevoegen en selecteer vervolgens Roltoewijzing toevoegen.

Selecteer Lezer op het tabblad Rol. Met deze rol kunt u alle resources weergeven, maar kunt u geen wijzigingen aanbrengen.

Selecteer op het tabblad Leden, in de optie Toegang tot toewijzen, beheerde identiteit toewijzen en selecteer vervolgens + Leden selecteren.

Zorg ervoor dat het juiste abonnement wordt vermeld in de vervolgkeuzelijst Abonnement . Selecteer alle resourcegroepen voor resourcegroep.

Selecteer Virtuele machine in de vervolgkeuzelijst Identiteit beheren.

Kies uw VIRTUELE machine in de vervolgkeuzelijst in de optie Selecteren en selecteer Opslaan.

Een toegangstoken opvragen

Gebruik de door het systeem toegewezen beheerde identiteit van de VIRTUELE machine en roep de resourcemanager aan om een toegangstoken op te halen.

U hebt een SSH-client nodig om deze stappen uit te voeren. Als u Windows gebruikt, kunt u de SSH-client in het Windows-subsysteem voor Linux gebruiken. Zie De sleutels van uw SSH-client gebruiken onder Windows in Azure of Een sleutelpaar met een openbare SSH-sleutel en een privé-sleutel maken en gebruiken voor virtuele Linux-machines in Azure als u hulp nodig hebt bij het configureren van de sleutels van uw SSH-client.

- Navigeer in Azure Portal naar uw Virtuele Linux-machine.

- Selecteer Verbinding maken in het overzicht.

- Maak verbinding met de virtuele machine met de SSH-client van uw keuze.

- Voer in het terminalvenster met behulp van een

curlaanvraag een aanvraag in voor het eindpunt van de lokale beheerde identiteiten voor Azure-resources om een toegangstoken voor Azure Resource Manager op te halen. Hieronder ziet u decurl-aanvraag voor het toegangstoken.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Notitie

De waarde van de resource parameter moet een exacte overeenkomst zijn voor wat wordt verwacht door Microsoft Entra ID. In het geval van de resource-id van Resource Manager moet u de afsluitende slash op de URI opnemen.

Het antwoord bevat het toegangstoken dat u nodig hebt voor toegang tot Azure Resource Manager.

Respons:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Gebruik dit toegangstoken om toegang te krijgen tot Azure Resource Manager. Als u bijvoorbeeld de details wilt lezen van de resourcegroep waaraan u eerder toegang tot deze VM hebt verleend. Vervang de waarden <SUBSCRIPTION-ID>, <RESOURCE-GROUP> en <ACCESS-TOKEN> door de waarden die u eerder hebt gemaakt.

Notitie

De URL is hoofdlettergevoelig, dus zorg ervoor dat u de exacte case gebruikt die u eerder hebt gebruikt toen u de resourcegroep noemde en de hoofdletter 'G' in resourceGroup.

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

Het antwoord terug met de specifieke resourcegroepgegevens:

{

"id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Volgende stappen

In deze quickstart hebt u geleerd hoe u een door het systeem toegewezen beheerde identiteit op een VIRTUELE machine gebruikt voor toegang tot de Azure Resource Manager-API. Zie voor meer informatie over Azure Resource Manager:

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor