Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Uw Microsoft Entra-tenant produceert elke seconde grote hoeveelheden gegevens. Aanmeldactiviteiten en logboeken van wijzigingen die zijn aangebracht in uw tenant, voegen maximaal zoveel gegevens toe die moeilijk te analyseren zijn. Integratie met SIEM-hulpprogramma's (Security Information and Event Management) kan u helpen inzicht te krijgen in uw omgeving.

In dit artikel wordt beschreven hoe u uw logboeken naar een Event Hub kunt streamen om te integreren met een van de verschillende SIEM-hulpprogramma's.

Vereisten

- Een Azure-abonnement. Als u nog geen Azure-abonnement hebt, kunt u zich registreren voor een gratis proefversie.

- Een Azure Event Hub die al is ingesteld. Informatie over het maken van een Event Hub.

- Beveiligingsbeheerder toegang tot het maken van algemene diagnostische instellingen voor de Microsoft Entra-tenant.

- Beheerderstoegang voor kenmerklogboeken voor het maken van diagnostische instellingen voor aangepaste beveiligingskenmerklogboeken.

Logboeken streamen naar een Event Hub

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Beveiligingsbeheerder.

Blader naar Entra ID>Bewaking en gezondheid>Diagnostische instellingen. U kunt ook Exportinstellingen selecteren op de pagina Auditlogboeken of Aanmeldingen.

Selecteer + Diagnostische instelling toevoegen om een nieuwe integratie te maken of selecteer Instelling Bewerken voor een bestaande integratie.

Voer de naam van een diagnostische instelling in. Als u een bestaande integratie bewerkt, kunt u de naam niet wijzigen.

Selecteer de logboekcategorieën die u wilt streamen.

Schakel het selectievakje Streamen naar een event hub in.

Selecteer het Azure-abonnement, de Event Hubs-naamruimte en de optionele Event Hub waar u de logboeken wilt routeren.

Het abonnement en de Event Hubs-naamruimte moeten beide zijn gekoppeld aan de Microsoft Entra-tenant van waaruit u de logboeken streamt.

Zodra u de Azure Event Hub klaar hebt, gaat u naar het SIEM-hulpprogramma dat u wilt integreren met de activiteitenlogboeken. Het proces is voltooid in het SIEM-hulpprogramma.

Momenteel ondersteunen we Splunk, SumoLogic en ArcSight. Selecteer een tabblad om aan de slag te gaan. Raadpleeg de documentatie van het hulpprogramma.

Als u deze functie wilt gebruiken, hebt u de Splunk-invoegtoepassing voor Microsoft Cloud Services nodig.

Microsoft Entra-logboeken integreren met Splunk

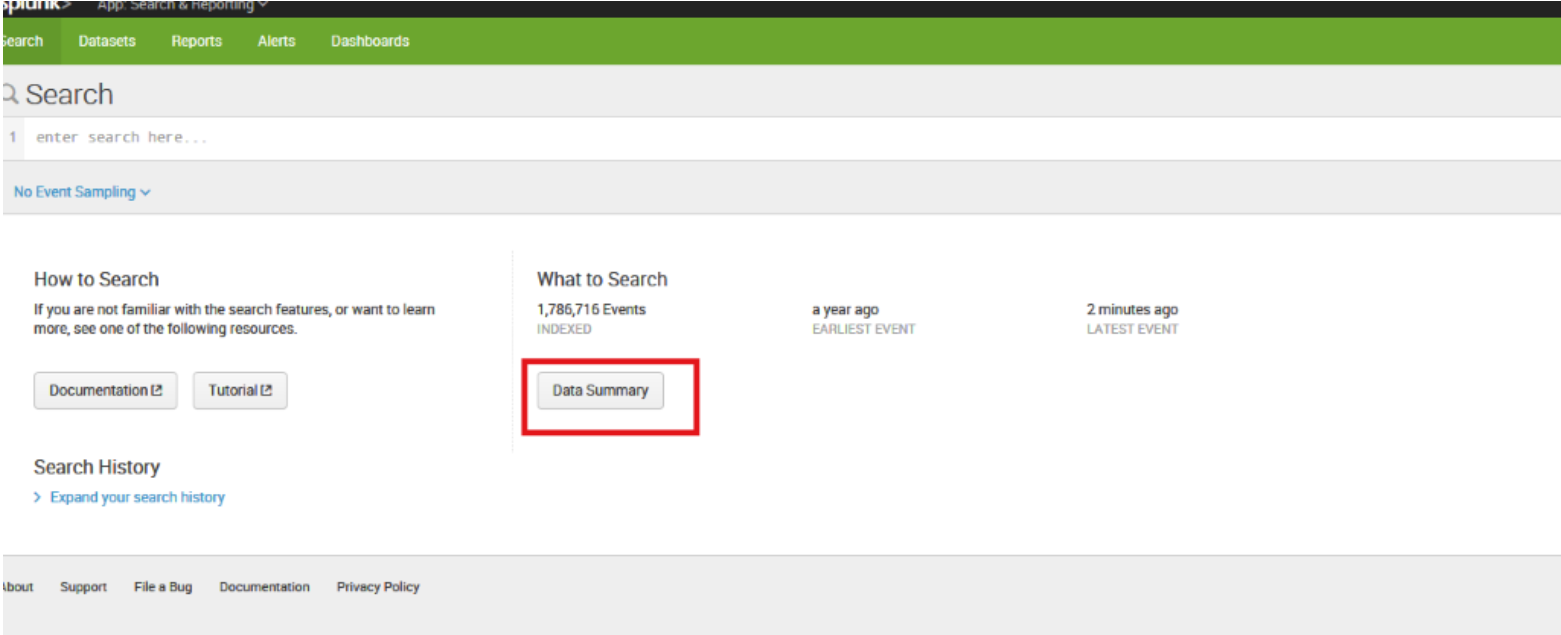

Open uw Splunk-exemplaar en selecteer Gegevenssamenvatting.

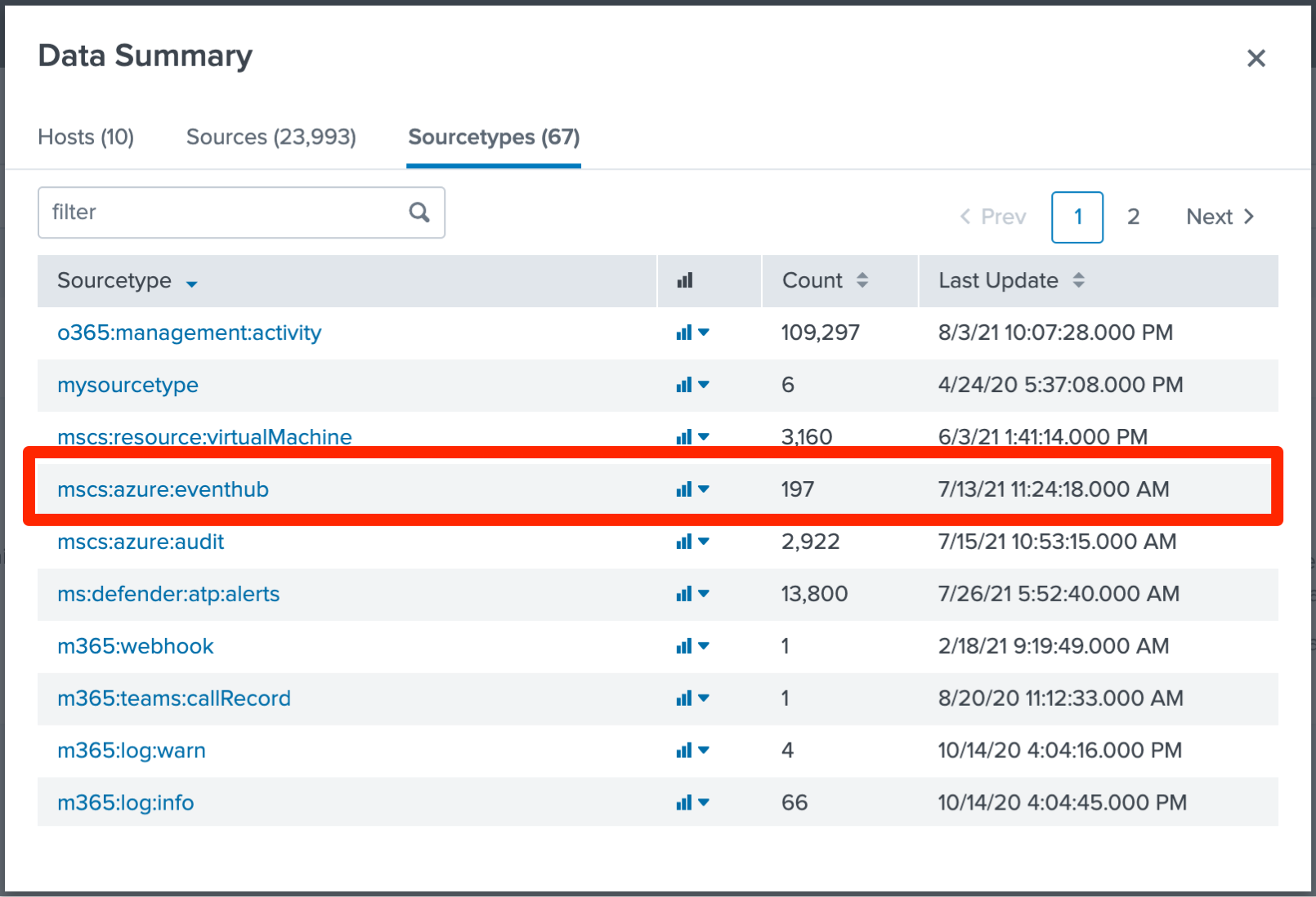

Selecteer het tabblad Brontypen en selecteer vervolgens mscs:azure:eventhub

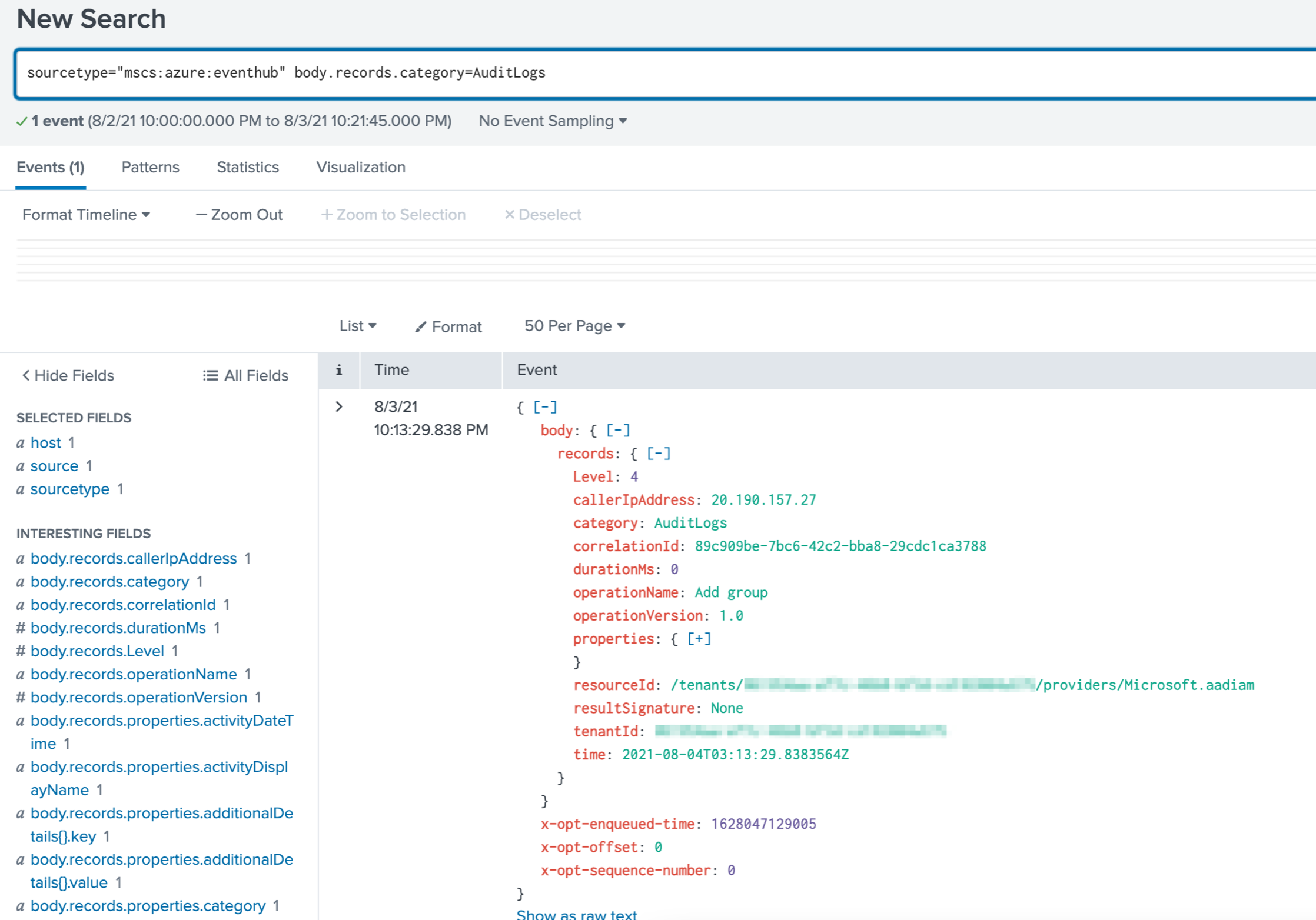

Voeg body.records.category=AuditLogs toe aan de zoekopdracht. De Activiteitenlogboeken van Microsoft Entra worden weergegeven in de volgende afbeelding:

Als u geen invoegtoepassing kunt installeren in uw Splunk-exemplaar (bijvoorbeeld als u een proxy gebruikt of op Splunk Cloud uitvoert), kunt u deze gebeurtenissen doorsturen naar de Splunk HTTP-gebeurtenisverzamelaar. Gebruik hiervoor deze Azure-functie, die wordt geactiveerd door nieuwe berichten in de Event Hub.

Opties en overwegingen voor integratie van activiteitenlogboeken

Als uw huidige SIEM nog niet wordt ondersteund in Diagnostische gegevens van Azure Monitor, kunt u aangepaste hulpprogramma's instellen met behulp van de Event Hubs-API. Raadpleeg Beginnen met het ontvangen van berichten van een Event Hub voor meer informatie.

IBM QRadar is een andere optie voor integratie met Microsoft Entra-activiteitenlogboeken. De DSM en Azure Event Hubs Protocol zijn beschikbaar voor download via IBM-ondersteuning. Ga naar de site IBM QRadar Security Intelligence Platform 7.3.0 (Engelstalig) voor meer informatie over integratie met Azure.

Sommige aanmeldingscategorieën bevatten grote hoeveelheden logboekgegevens, afhankelijk van de configuratie van uw tenant. Over het algemeen kunnen de aanmeldingen van niet-interactieve gebruikers en aanmeldingen van de service-principal 5 tot 10 keer groter zijn dan de interactieve gebruikersaanmeldingen.