Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Met de agent voor optimalisatie van voorwaardelijke toegang kunnen organisaties hun beveiligingspostuur verbeteren door het beleid voor voorwaardelijke toegang te analyseren op hiaten, overlappen en uitzonderingen. Naarmate voorwaardelijke toegang een centraal onderdeel wordt van de Zero Trust-strategie van een organisatie, moeten de mogelijkheden van de agent kunnen worden geconfigureerd om te voldoen aan de unieke behoeften van uw organisatie.

De agentinstellingen die in dit artikel worden beschreven, hebben betrekking op standaardopties, zoals triggers, meldingen en bereik. De instellingen bevatten echter ook geavanceerde opties, zoals aangepaste instructies, Intune-integraties en machtigingen.

Belangrijk

De ServiceNow-integratie in de agent voor optimalisatie van voorwaardelijke toegang bevindt zich momenteel in PREVIEW. Deze informatie heeft betrekking op een prereleaseproduct dat aanzienlijk kan worden gewijzigd vóór de release. Microsoft geeft geen garanties, uitgedrukt of impliciet, met betrekking tot de informatie die hier wordt verstrekt.

Agentinstellingen configureren

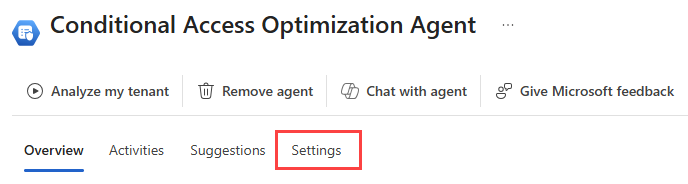

U hebt toegang tot de instellingen vanaf twee locaties in het Microsoft Entra-beheercentrum:

- Vanuit Agents>, instellingen voor >.

- Selecteer in Voorwaardelijke toegang onder > de kaart Conditional Access optimalisatieagent>.

Nadat u wijzigingen hebt aangebracht, selecteert u de knop Opslaan onder aan de pagina.

Aanleiding

De agent is zo geconfigureerd dat hij elke 24 uur wordt uitgevoerd, op basis van het tijdstip waarop hij oorspronkelijk is ingesteld. U kunt de agent op elk gewenst moment handmatig uitvoeren.

Microsoft Entra-objecten die moeten worden bewaakt

Gebruik de selectievakjes onder Microsoft Entra-objecten om te controleren wat de agent moet monitoren bij het maken van beleidsaanbevelingen. Standaard zoekt de agent naar nieuwe gebruikers en toepassingen in uw tenant in de afgelopen periode van 24 uur.

Agentmogelijkheden

De optimalisatieagent voor voorwaardelijke toegang kan standaard nieuw beleid maken in rapportagemodus. U kunt deze instelling wijzigen zodat een beheerder het nieuwe beleid moet goedkeuren voordat het wordt gemaakt. Het beleid wordt nog steeds aangemaakt in de rapportmodus alleen, maar pas na goedkeuring van de beheerder. Nadat u de impact van het beleid hebt bekeken, kunt u het beleid rechtstreeks vanuit de agentervaring of vanuit voorwaardelijke toegang inschakelen.

Notifications

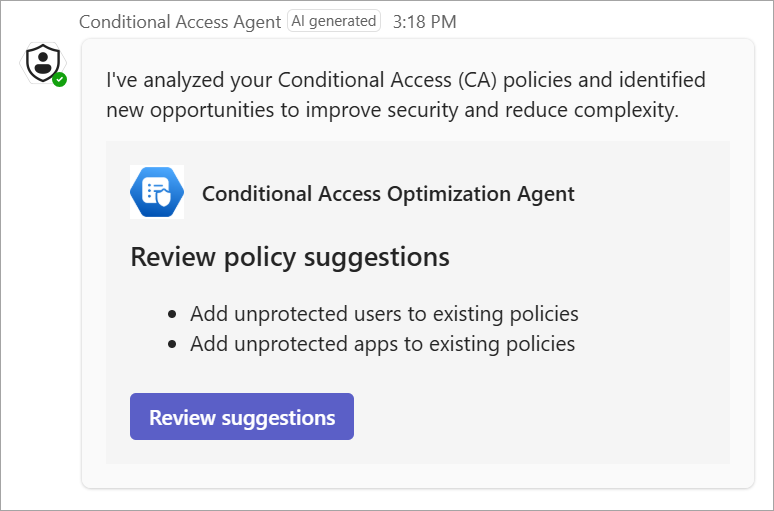

De agent voor optimalisatie van voorwaardelijke toegang kan meldingen verzenden via Microsoft Teams naar een bepaalde set geadresseerden. Met de Conditional Access agent-app in Microsoft Teams ontvangen geadresseerden meldingen rechtstreeks in hun Teams-chat wanneer de agent een nieuwe suggestie naar voren brengt.

De agent-app toevoegen aan Microsoft Teams:

Selecteer in Microsoft Teams Apps in het linkernavigatiemenu en zoek en selecteer de agent voor voorwaardelijke toegang.

Selecteer de knop Toevoegen en selecteer vervolgens de knop Openen om de app te openen.

Als u de app gemakkelijker wilt openen, klikt u met de rechtermuisknop op het app-pictogram in het linkernavigatiemenu en selecteert u Vastmaken.

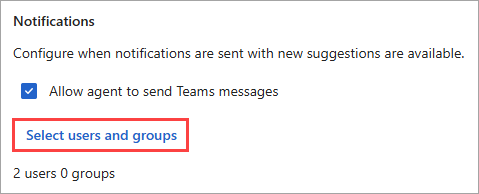

Meldingen configureren in de instellingen voor de optimalisatieagent voor voorwaardelijke toegang:

Selecteer in de instellingen voor de optimalisatieagent voor voorwaardelijke toegang de koppeling Gebruikers en groepen selecteren.

Selecteer de gebruikers of groepen die u meldingen wilt ontvangen en selecteer vervolgens de knop Selecteren .

Selecteer onder aan de hoofdpagina Instellingen de knop Opslaan .

U kunt maximaal 10 geadresseerden selecteren die meldingen zullen ontvangen. U kunt een groep selecteren om de meldingen te ontvangen, maar het lidmaatschap van die groep mag niet groter zijn dan 10 gebruikers. Als u een groep selecteert met minder dan 10 gebruikers, maar er later meer worden toegevoegd, ontvangt de groep geen meldingen meer. Op dezelfde manier kunnen de meldingen alleen worden verzonden naar vijf objecten, zoals een combinatie van afzonderlijke gebruikers of groepen. Als u geen meldingen meer wilt ontvangen, verwijdert u uw gebruikersobject of de groep waarin u bent opgenomen uit de lijst met geadresseerden.

Op dit moment is de communicatie van de agent één richting, zodat u meldingen kunt ontvangen, maar niet kunt reageren in Microsoft Teams. Als u actie wilt ondernemen op een suggestie, selecteert u De suggestie Controleren in de chat om de agent voor optimalisatie van voorwaardelijke toegang te openen in het Microsoft Entra-beheercentrum.

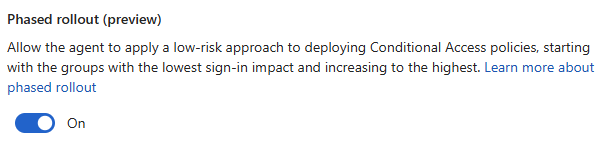

Gefaseerde implementatie

Wanneer de agent een nieuw beleid maakt in de modus Alleen-rapporteren, wordt het beleid in fasen geïmplementeerd, zodat u het effect van het nieuwe beleid kunt controleren. Gefaseerde implementatie is standaard ingeschakeld. Zie Optimalisatieagent voor voorwaardelijke toegang gefaseerde implementatie voor meer informatie.

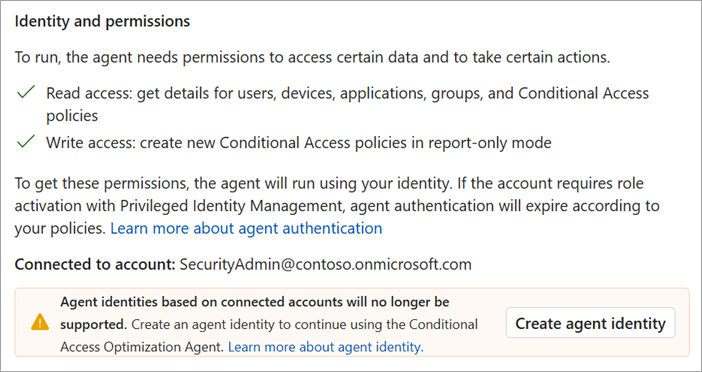

Identiteit en machtigingen

In deze sectie van de agentinstellingen wordt de identiteit beschreven waaronder de agent wordt uitgevoerd en de machtigingen die worden gebruikt om te werken.

Identiteit

De agent voor optimalisatie van voorwaardelijke toegang ondersteunt nu de Id van de Microsoft Entra-agent, zodat de agent kan worden uitgevoerd onder een eigen identiteit in plaats van de identiteit van een specifieke gebruiker. Deze mogelijkheid verbetert de beveiliging, vereenvoudigt het beheer en biedt meer flexibiliteit.

- Nieuwe installaties van de agent gebruiken standaard een agent-id.

- Bestaande installaties kunnen op elk gewenst moment overschakelen van de gebruikerscontext om te worden uitgevoerd onder een agentidentiteit.

- Deze wijziging heeft geen invloed op rapportage of analyses.

- Bestaande beleidsregels en aanbevelingen blijven ongewijzigd.

- Klanten kunnen niet terugkeren naar gebruikerscontext.

- Beheerders met de rol Beveiligingsbeheerder kunnen deze wijziging aanbrengen. Selecteer Agentidentiteit maken in het bannerbericht op de pagina agent of in de sectie Identiteit en machtigingen van de agentinstellingen.

Voor het inschakelen en gebruiken van de agent voor optimalisatie van voorwaardelijke toegang zijn ook Beveiligings-Copilot-rollen vereist. Beveiligingsbeheerder heeft standaard toegang tot Security Copilot. U kunt voorwaardelijke toegangsbeheerders aanstellen met toegang tot Security Copilot. Met deze autorisatie kunnen beheerders van voorwaardelijke toegang ook de agent gebruiken. Zie Security Copilot-toegang toewijzen voor meer informatie.

Permissions

De agentidentiteit gebruikt de volgende machtigingen om de taken uit te voeren. Deze machtigingen worden automatisch toegewezen wanneer u de agent-id maakt.

AuditLog.Read.AllCustomSecAttributeAssignment.Read.AllDeviceManagementApps.Read.AllDeviceManagementConfiguration.Read.AllGroupMember.Read.AllLicenseAssignment.Read.AllNetworkAccess.Read.AllPolicy.Create.ConditionalAccessROPolicy.Read.AllRoleManagement.Read.DirectoryUser.Read.All

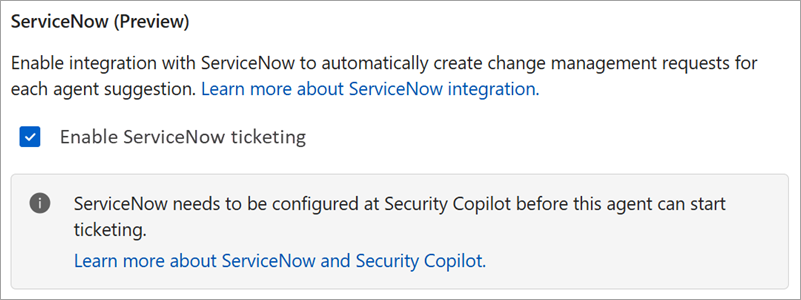

ServiceNow-integratie (Preview)

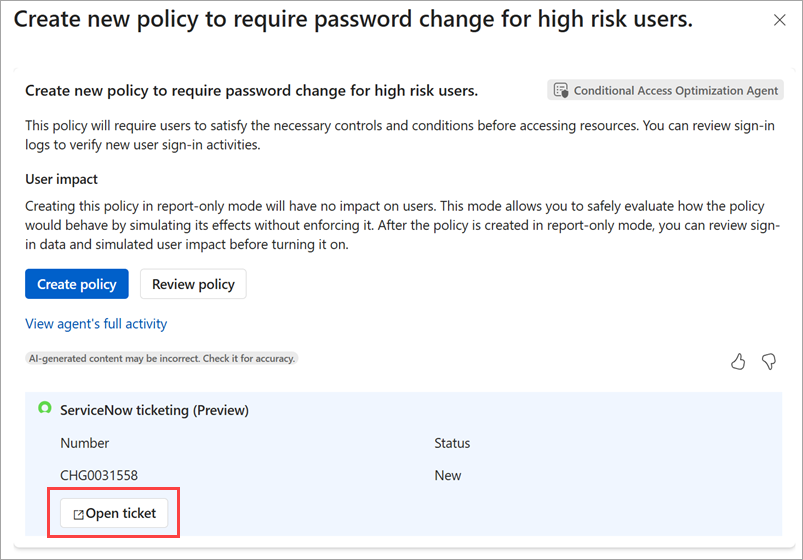

Organisaties die de ServiceNow-invoegtoepassing voor Security Copilot gebruiken, kunnen nu de agent voor optimalisatie van voorwaardelijke toegang ServiceNow-wijzigingsaanvragen maken voor elke nieuwe suggestie die de agent genereert. Met deze functie kunnen IT- en beveiligingsteams agentsuggesties in bestaande ServiceNow-werkstromen bijhouden, beoordelen en goedkeuren of afwijzen. Op dit moment worden alleen wijzigingsaanvragen (CHG) ondersteund.

Als u de ServiceNow-integratie wilt gebruiken, moet de ServiceNow-invoegtoepassing zijn geconfigureerd voor uw organisatie.

Wanneer de ServiceNow-invoegtoepassing is ingeschakeld in de instellingen voor de optimalisatieagent voor voorwaardelijke toegang, maakt elke nieuwe suggestie van de agent een ServiceNow-wijzigingsaanvraag. De wijzigingsaanvraag bevat details over de suggestie, zoals het type beleid, de betrokken gebruikers of groepen en de logica achter de aanbeveling. De integratie biedt ook een feedbacklus: de agent bewaakt de status van de ServiceNow-wijzigingsaanvraag en kan de wijziging automatisch implementeren wanneer de wijzigingsaanvraag wordt goedgekeurd.

Aangepaste instructies

U kunt het beleid aanpassen aan uw behoeften met behulp van het optionele veld Aangepaste instructies . Met deze instelling kunt u een prompt aan de agent opgeven als onderdeel van de uitvoering ervan. Deze instructies kunnen worden gebruikt om:

- Specifieke gebruikers, groepen en rollen opnemen of uitsluiten

- Objecten uitsluiten van overweging door de agent of toevoegen aan het voorwaardelijke toegangsbeleid.

- Pas uitzonderingen toe op specifieke beleidsregels, zoals het uitsluiten van een specifieke groep van een beleid, het vereisen van MFA of het vereisen van Mobile Application Management-beleid.

U kunt de naam of de object-id invoeren in de aangepaste instructies. Beide waarden worden gevalideerd. Als u de naam van de groep toevoegt, wordt de object-id voor die groep automatisch namens u toegevoegd. Voorbeeld van aangepaste instructies:

- 'Sluit gebruikers uit in de groep 'Break Glass' van elk beleid waarvoor meervoudige verificatie is vereist.

- Gebruiker met object-id dddddddd-3333-4444-5555-eeeeeeeeeeee uitsluiten uit alle beleidsregels

Een veelvoorkomend scenario waarmee u rekening moet houden, is als uw organisatie veel gastgebruikers heeft die u niet wilt dat de agent suggesties doet om toe te voegen aan uw standaardbeleid voor voorwaardelijke toegang. Als de agent wordt uitgevoerd en nieuwe gastgebruikers ziet die niet worden gedekt door aanbevolen beleidsregels, worden SKU's gebruikt om te suggereren dat deze gastgebruikers worden gedekt door beleidsregels die niet nodig zijn. Om te voorkomen dat gastgebruikers door de agent worden beschouwd:

- Maak een dynamische groep met de naam 'Gasten' waar

(user.userType -eq "guest"). - Voeg een aangepaste instructie toe op basis van uw behoeften.

- 'Sluit de groep 'Gasten' uit van de agentoverweging.

- 'Sluit de groep 'Gasten' uit van elk Mobile Application Management-beleid.

Bekijk de volgende video voor meer informatie over het gebruik van aangepaste instructies.

Sommige inhoud in de video, zoals de elementen van de gebruikersinterface, kan worden gewijzigd omdat de agent regelmatig wordt bijgewerkt.

Intune-integratie

De agent voor optimalisatie van voorwaardelijke toegang kan worden geïntegreerd met Microsoft Intune om apparaatnalevings- en toepassingsbeveiligingsbeleid te bewaken dat is geconfigureerd in Intune en mogelijke hiaten in het afdwingen van voorwaardelijke toegang te identificeren. Deze proactieve en geautomatiseerde aanpak zorgt ervoor dat het beleid voor voorwaardelijke toegang afgestemd blijft op de beveiligingsdoelstellingen en nalevingsvereisten van de organisatie. De agentsuggesties zijn hetzelfde als de andere beleidssuggesties, behalve dat Intune een deel van het signaal aan de agent biedt.

Agentsuggesties voor Intune-scenario's hebben betrekking op specifieke gebruikersgroepen en platforms (iOS of Android). De agent identificeert bijvoorbeeld een actief Intune-app-beveiligingsbeleid dat is gericht op de groep Financiën, maar bepaalt dat er geen voldoende beleid voor voorwaardelijke toegang is dat app-beveiliging afdwingt. De agent maakt een beleid voor alleen rapporten waarvoor gebruikers alleen toegang moeten krijgen tot resources via compatibele toepassingen op iOS-apparaten.

Als u Intune-apparaatnalevings- en app-beveiligingsbeleid wilt identificeren, moet de agent zich aanmelden als Globale Beheerder of Voorwaardelijke Toegangsbeheerder EN Globale Lezer. Voorwaardelijke Toegang Beheerder is op zichzelf niet voldoende zodat de agent suggesties voor Intune kan geven.

Wereldwijde integratie van Secure Access

Microsoft Entra Internet Access en Microsoft Entra Private Access (gezamenlijk bekend als Global Secure Access) kunnen worden geïntegreerd met de agent voor optimalisatie van voorwaardelijke toegang om suggesties te bieden die specifiek zijn voor het netwerktoegangsbeleid van uw organisatie. De suggestie, schakel nieuw beleid in om globale toegangsvereisten voor beveiligde toegang af te dwingen, helpt u bij het afstemmen van uw globale secure access-beleid met netwerklocaties en beveiligde toepassingen.

Met deze integratie identificeert de agent gebruikers of groepen die niet onder een beleid voor voorwaardelijke toegang vallen om alleen toegang tot bedrijfsbronnen te vereisen via goedgekeurde wereldwijde beveiligde toegangskanalen. Dit beleid vereist dat gebruikers verbinding maken met bedrijfsbronnen met behulp van het beveiligde global Secure Access-netwerk van de organisatie voordat ze toegang hebben tot zakelijke apps en gegevens. Gebruikers die verbinding maken vanuit niet-beheerde of niet-vertrouwde netwerken, wordt gevraagd om de global Secure Access-client of webgateway te gebruiken. U kunt aanmeldingslogboeken controleren om compatibele verbindingen te controleren.