Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Gebruik de informatie in dit artikel voor meer informatie over de terminologie die is gekoppeld aan de NIST-richtlijnen (National Institute of Standards and Technology). Daarnaast worden de concepten van TPM-technologie (Trusted Platform Module) en verificatiefactoren gedefinieerd.

Terminologie

Gebruik de volgende tabel om inzicht te hebben in NIST-terminologie.

| Termijn | Definitie |

|---|---|

| Assertie | Een instructie van een verificator naar een Relying Party die informatie over de abonnee bevat. Een assertie kan geverifieerde kenmerken bevatten |

| Verificatie | Het proces van het verifiëren van de identiteit van een onderwerp |

| Verificatiefactor | Iets wat je wel of niet hebt. Elke verificator heeft een of meer verificatiefactoren |

| Verificator | Iets wat de eiser bezit en controles bezit om de identiteit van de eiser te verifiëren |

| Eiser | Een onderwerpidentiteit die moet worden geverifieerd met een of meer verificatieprotocollen |

| Referentie | Een object of gegevensstructuur die een identiteit gezaghebbend verbindt met ten minste één abonnee-verificator die een abonnee bezit en beheert |

| CSP (Credential service provider) | Een vertrouwde entiteit die authenticators voor abonnees uitgeeft of registreert en elektronische referenties aan abonnees uitgeeft |

| Vertrouwende partij | Een entiteit die afhankelijk is van een verificatorverklaring of een aanvrager authenticators en referenties, meestal om toegang te verlenen tot een systeem |

| Onderwerp | Een persoon, organisatie, apparaat, hardware, netwerk, software of service |

| Abonnee | Een partij die een referentie of verificator van een CSP heeft ontvangen |

| Trusted Platform Module (TPM) | Een manipulatiebestendige module die cryptografische bewerkingen doet, waaronder het genereren van sleutels |

| Controle | Een entiteit die de identiteit van de aanvrager verifieert door het bezit en de controle van verificators te verifiëren |

Over Trusted Platform Module-technologie

TPM heeft beveiligingsfuncties op basis van hardware: een TPM-chip of hardware-TPM is een beveiligde cryptografische processor die helpt bij het genereren, opslaan en beperken van het gebruik van cryptografische sleutels.

Zie Trusted Platform Module voor informatie over TPM's en Windows.

Notitie

Een software-TPM is een emulator die de TPM-functionaliteit van hardware nabootst.

Verificatiefactoren en hun sterke punten

U kunt verificatiefactoren groeperen in drie categorieën:

De sterkte van de verificatiefactor wordt bepaald door hoe zeker u weet of het iets is dat alleen de abonnee is, weet of heeft. De NIST-organisatie biedt beperkte richtlijnen voor de sterkte van verificatiefactors. Gebruik de informatie in de volgende sectie om te leren hoe Microsoft sterke punten beoordeelt.

Iets dat u weet

Wachtwoorden zijn het meest voorkomende bekende, en vertegenwoordigen de grootste kwetsbaarheid voor aanvallen. De volgende oplossingen verbeteren het vertrouwen in de abonnee. Ze zijn effectief bij het voorkomen van wachtwoordaanvallen zoals brute-force, afluisteren en social engineering:

Iets dat u hebt

De kracht van iets dat u hebt, is gebaseerd op de kans dat de abonnee het in zijn bezit houdt, zonder dat een aanvaller er toegang toe krijgt. Wanneer u bijvoorbeeld beschermt tegen interne bedreigingen, heeft een persoonlijke mobiele apparaat of hardwaresleutel een hogere affiniteit. Het apparaat of de hardwaresleutel is veiliger dan een desktopcomputer op kantoor.

Iets dat u bent

Bij het bepalen van vereisten voor iets dat u bent, kunt u overwegen hoe eenvoudig het is voor een aanvaller om iets als een biometrische gegevens te verkrijgen of te spoofen. NIST is bezig met het opstellen van een kader voor biometrie, maar accepteert momenteel geen biometrie als één factor. Het moet deel uitmaken van meervoudige verificatie (MFA). Deze voorzorgsmaatregel komt doordat biometrie niet altijd een exacte overeenkomst biedt, zoals wachtwoorden wel. Zie Sterkte van functie voor verificators - biometrische gegevens (SOFA-B) voor meer informatie.

SOFA-B framework om biometriesterkte te kwantificeren:

- Onwaar-overeenkomstpercentage

- Foutpercentage

- Foutpercentage voor aanvalsdetectie van presentatie

- Inspanning die nodig is om een aanval uit te voeren

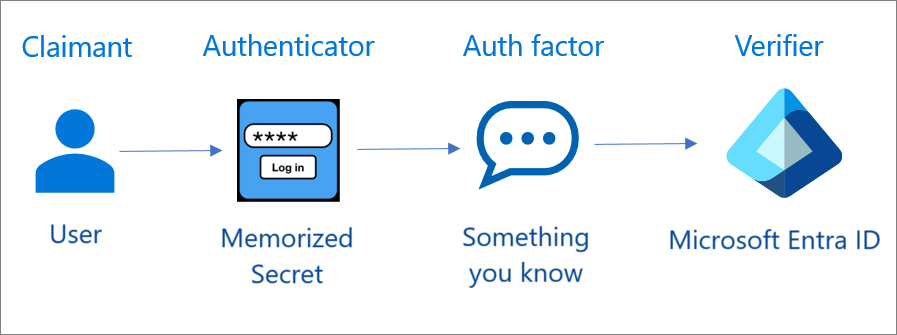

Verificatie met één factor

U kunt verificatie met één factor implementeren met behulp van een verificator die iets verifieert dat u weet of wel. Een iets-u-zijn-factor wordt geaccepteerd als verificatie, maar wordt niet alleen geaccepteerd als een verificator.

Meervoudige verificatie

U kunt MFA implementeren met behulp van een MFA-verificator of twee verificaties met één factor. Een MFA-verificator vereist twee verificatiefactoren voor één verificatietransactie.

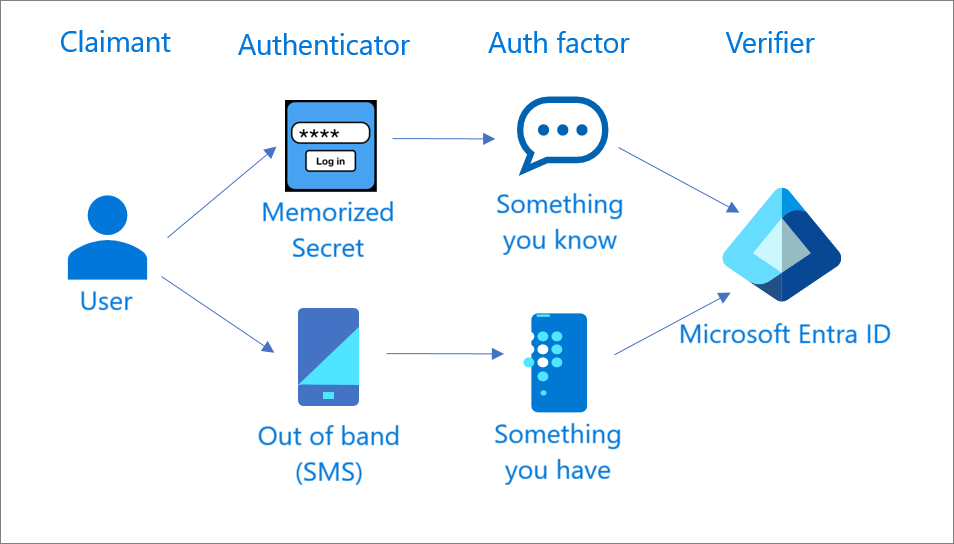

MFA met twee single-factor authenticators

MFA vereist twee verificatiefactoren, die onafhankelijk kunnen zijn. Voorbeeld:

Onthouden geheim (wachtwoord) en buiten-band (SMS)

Onthouden geheim (wachtwoord) en eenmalig wachtwoord (hardware of software)

Met deze methoden kunt u twee onafhankelijke verificatietransacties met Microsoft Entra ID inschakelen.

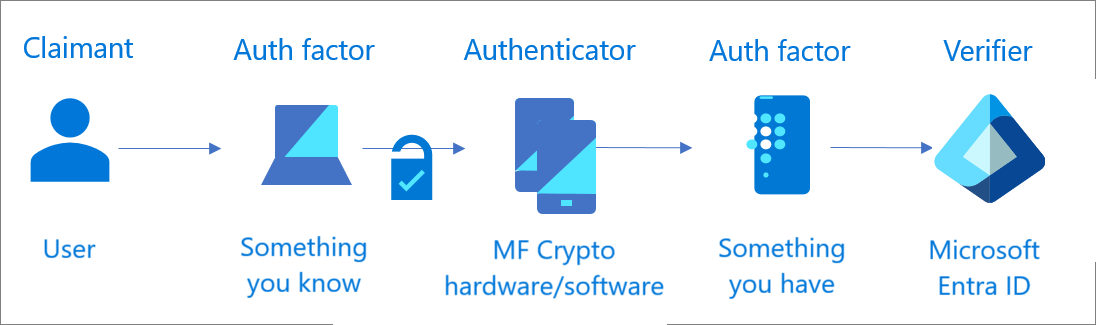

MFA met één meervoudige verificator

Meervoudige verificatie vereist één factor (iets wat u weet of wel) om een tweede factor te ontgrendelen. Deze gebruikerservaring is eenvoudiger dan meerdere onafhankelijke verificators.

Een voorbeeld hiervan is de Microsoft Authenticator-app, in de modus zonder wachtwoord: de gebruiker heeft toegang tot een beveiligde resource (relying party) en ontvangt meldingen over de Authenticator-app. De gebruiker biedt een biometrische waarde (iets wat u bent) of een pincode (iets wat u weet). Deze factor ontgrendelt de cryptografische sleutel op de telefoon (iets wat u hebt), die door de verificator wordt gevalideerd.

Volgende stappen

De basisbeginselen van verificatie

NIST AAL1 bereiken met behulp van Microsoft Entra ID