Microsoft Defender for Cloud Apps-besturingselementen gebruiken in Power BI

Met behulp van Defender voor Cloud-apps met Power BI kunt u uw Power BI-rapporten, -gegevens en -services beschermen tegen onbedoelde lekken of schendingen. Met Defender voor Cloud-apps kunt u beleid voor voorwaardelijke toegang maken voor de gegevens van uw organisatie, met behulp van realtime sessiebesturingselementen in Microsoft Entra ID, waarmee u ervoor kunt zorgen dat uw Power BI-analyses veilig zijn. Zodra deze beleidsregels zijn ingesteld, kunnen beheerders gebruikerstoegang en -activiteit bewaken, realtime risicoanalyses uitvoeren en labelspecifieke besturingselementen instellen.

Notitie

Microsoft Defender voor Cloud Apps maakt nu deel uit van Microsoft Defender XDR. Zie Microsoft Defender voor Cloud Apps in Microsoft Defender XDR voor meer informatie.

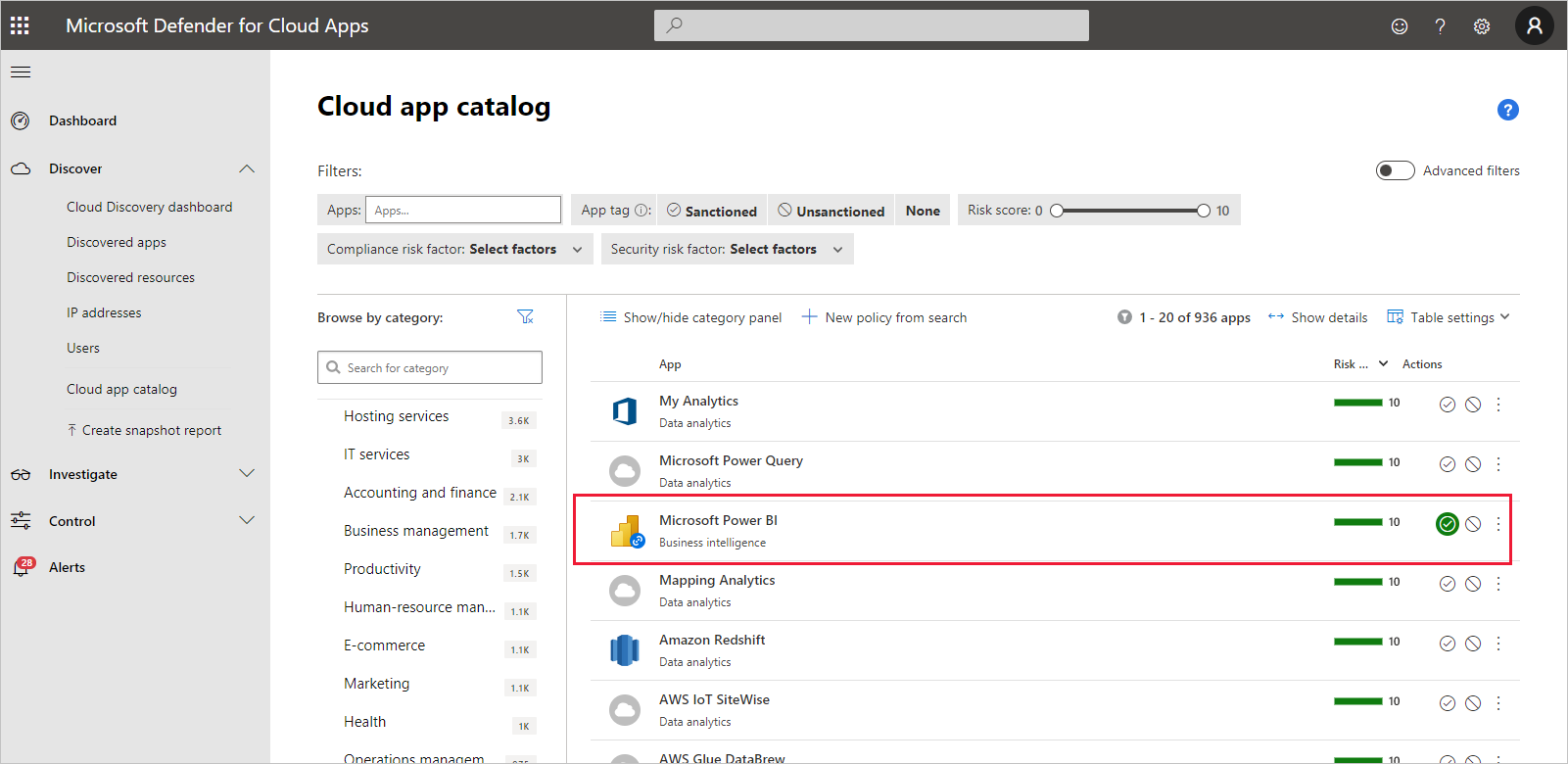

U kunt Defender voor Cloud Apps configureren voor allerlei soorten apps en services, niet alleen Power BI. U moet Defender voor Cloud apps configureren om met Power BI te kunnen werken om te profiteren van Defender voor Cloud-apps-beveiliging voor uw Power BI-gegevens en -analyses. Zie de documentatie van Defender voor Cloud Apps voor meer informatie over Defender voor Cloud-apps, waaronder een overzicht van de werking, het dashboard en app-risicoscores.

licentieverlening voor Defender voor Cloud-apps

Als u Defender voor Cloud-apps met Power BI wilt gebruiken, moet u relevante Microsoft-beveiligingsservices gebruiken en configureren, waarvan sommige buiten Power BI zijn ingesteld. Als u Defender voor Cloud Apps in uw tenant wilt hebben, moet u een van de volgende licenties hebben:

- Microsoft Defender voor Cloud Apps: biedt Defender voor Cloud Apps-mogelijkheden voor alle ondersteunde apps, onderdeel van de EMS E5- en Microsoft 365 E5-suites.

- Office 365 Cloud App Security: biedt alleen Defender voor Cloud-apps-mogelijkheden voor Office 365, onderdeel van de Office 365 E5-suite.

Realtime-besturingselementen configureren voor Power BI met Defender voor Cloud Apps

Notitie

Een P1-licentie voor Microsoft Entra ID is vereist om gebruik te kunnen maken van Defender voor Cloud Realtime-besturingselementen voor apps.

In de volgende secties worden de stappen beschreven voor het configureren van realtime besturingselementen voor Power BI met Defender voor Cloud-apps.

Sessiebeleid instellen in Microsoft Entra-id (vereist)

De stappen die nodig zijn om sessiebesturingselementen in te stellen, worden uitgevoerd in de Microsoft Entra-id en Defender voor Cloud Apps-portals. In het Microsoft Entra-beheercentrum maakt u een beleid voor voorwaardelijke toegang voor Power BI en routeert u sessies die in Power BI worden gebruikt via de Defender voor Cloud Apps-service.

Defender voor Cloud Apps werkt in een reverse-proxyarchitectuur en is geïntegreerd met voorwaardelijke toegang van Microsoft Entra om de activiteiten van Power BI-gebruikers in realtime te bewaken. De volgende stappen worden gegeven om inzicht te krijgen in het proces en gedetailleerde stapsgewijze instructies worden gegeven in de gekoppelde inhoud in elk van de volgende stappen. Zie Defender voor Cloud Apps voor een beschrijving van het hele proces.

- Een microsoft Entra-testbeleid voor voorwaardelijke toegang maken

- Meld u aan bij elke app met behulp van een gebruiker die is gericht op het beleid

- Controleer of de apps zijn geconfigureerd voor het gebruik van toegangs- en sessiebesturingselementen

- De app inschakelen voor gebruik in uw organisatie

- De implementatie testen

Het proces voor het instellen van sessiebeleid wordt uitgebreid beschreven in sessiebeleid.

Beleid voor anomaliedetectie instellen om Power BI-activiteiten te bewaken (aanbevolen)

U kunt beleidsregels voor anomaliedetectie van Power BI definiëren die onafhankelijk van elkaar kunnen worden bepaald, zodat ze alleen van toepassing zijn op de gebruikers en groepen die u wilt opnemen en uitsluiten in het beleid. Zie Beleid voor anomaliedetectie voor meer informatie.

Defender voor Cloud Apps heeft twee speciale ingebouwde detecties voor Power BI. Zie ingebouwde detecties van Defender voor Cloud-apps voor Power BI.

Vertrouwelijkheidslabels van Microsoft Purview Informatiebeveiliging gebruiken (aanbevolen)

Met vertrouwelijkheidslabels kunt u gevoelige inhoud classificeren en beveiligen, zodat personen in uw organisatie kunnen samenwerken met partners buiten uw organisatie, maar nog steeds voorzichtig en op de hoogte zijn van gevoelige inhoud en gegevens.

Zie Vertrouwelijkheidslabels in Power BI voor informatie over het proces van het gebruik van vertrouwelijkheidslabels voor Power BI. Zie het voorbeeld verderop in dit artikel van een Power BI-beleid op basis van vertrouwelijkheidslabels.

Aangepast beleid voor waarschuwingen over verdachte gebruikersactiviteit in Power BI

Defender voor Cloud Beleid voor apps-activiteiten stelt beheerders in staat om hun eigen aangepaste regels te definiëren om gebruikersgedrag te detecteren dat afwijkt van de norm en zelfs automatisch actie te ondernemen als het te gevaarlijk lijkt. Voorbeeld:

Enorme verwijdering van vertrouwelijkheidslabels. Waarschuw me bijvoorbeeld wanneer vertrouwelijkheidslabels worden verwijderd door één gebruiker uit 20 verschillende rapporten in een tijdvenster korter dan 5 minuten.

Downgrade van vertrouwelijkheidslabels versleutelen. Waarschuw me bijvoorbeeld wanneer een rapport met een vertrouwelijkheidslabel nu wordt geclassificeerd als Openbaar.

Notitie

De unieke id's (ID's) van Power BI-artefacten en vertrouwelijkheidslabels vindt u met behulp van Power BI REST API's. Zie Semantische modellen ophalen of Rapporten ophalen.

Aangepast activiteitsbeleid wordt geconfigureerd in de Defender voor Cloud Apps-portal. Zie Activiteitenbeleid voor meer informatie.

Ingebouwde Defender voor Cloud Apps-detecties voor Power BI

Defender voor Cloud Apps-detecties stellen beheerders in staat om specifieke activiteiten van een bewaakte app te bewaken. Voor Power BI zijn er momenteel twee toegewezen, ingebouwde Defender voor Cloud Apps-detecties:

Verdachte share : detecteert wanneer een gebruiker een gevoelig rapport deelt met een onbekende e-mail (extern naar de organisatie). Een gevoelig rapport is een rapport waarvan het vertrouwelijkheidslabel is ingesteld op INTERNAL-ONLY of hoger.

Massashare van rapporten : detecteert wanneer een gebruiker een groot aantal rapporten in één sessie deelt.

Instellingen voor deze detecties worden geconfigureerd in de portal Defender voor Cloud Apps. Zie Ongebruikelijke activiteiten (per gebruiker) voor meer informatie.

Power BI-beheerdersrol in Defender voor Cloud Apps

Er wordt een nieuwe rol gemaakt voor Power BI-beheerders bij het gebruik van Defender voor Cloud-apps met Power BI. Wanneer u zich aanmeldt als Power BI-beheerder bij de Defender voor Cloud Apps-portal, hebt u beperkte toegang tot gegevens, waarschuwingen, gebruikers die risico lopen, activiteitenlogboeken en andere informatie die relevant is voor Power BI.

Overwegingen en beperkingen

Het gebruik van Defender voor Cloud Apps met Power BI is ontworpen om de inhoud en gegevens van uw organisatie te beveiligen, met detecties die gebruikerssessies en hun activiteiten bewaken. Wanneer u Defender voor Cloud-apps met Power BI gebruikt, zijn er enkele overwegingen en beperkingen waarmee u rekening moet houden:

- Defender voor Cloud-apps kunnen alleen worden uitgevoerd op Excel-, PowerPoint- en PDF-bestanden.

- Als u mogelijkheden voor vertrouwelijkheidslabels wilt gebruiken in uw sessiebeleid voor Power BI, hebt u een Azure Information Protection Premium P1- of Premium P2-licentie nodig. Microsoft Azure Information Protection kan zelfstandig of via een van de Microsoft-licentiesuites worden aangeschaft. Zie prijzen voor Azure Information Protection voor meer informatie. Daarnaast moeten vertrouwelijkheidslabels zijn toegepast op uw Power BI-assets.

- Sessiebeheer is beschikbaar voor elke browser op elk belangrijk platform op elk besturingssysteem. Wij raden u aan de nieuwste versie van Microsoft Edge, Google Chrome, Mozilla Firefox of Apple Safari te gebruiken. Openbare API-aanroepen van Power BI en andere niet-browsergebaseerde sessies worden niet ondersteund als onderdeel van sessiebeheer van Defender voor Cloud Apps. Zie Ondersteunde apps en clients voor meer informatie.

- Als u problemen ondervindt bij het aanmelden, zoals het meer dan één keer aanmelden, kan dit te maken hebben met de manier waarop sommige apps verificatie verwerken. Zie het artikel Over het oplossen van problemen met trage aanmelding voor meer informatie.

Let op

In het sessiebeleid, in het gedeelte Actie, werkt de functie 'beveiligen' alleen als er geen label voor het item bestaat. Als er al een label bestaat, wordt de actie 'beveiligen' niet toegepast; U kunt een bestaand label dat al is toegepast op een item in Power BI niet overschrijven.

Opmerking

In het volgende voorbeeld ziet u hoe u een nieuw sessiebeleid maakt met behulp van Defender voor Cloud Apps met Power BI.

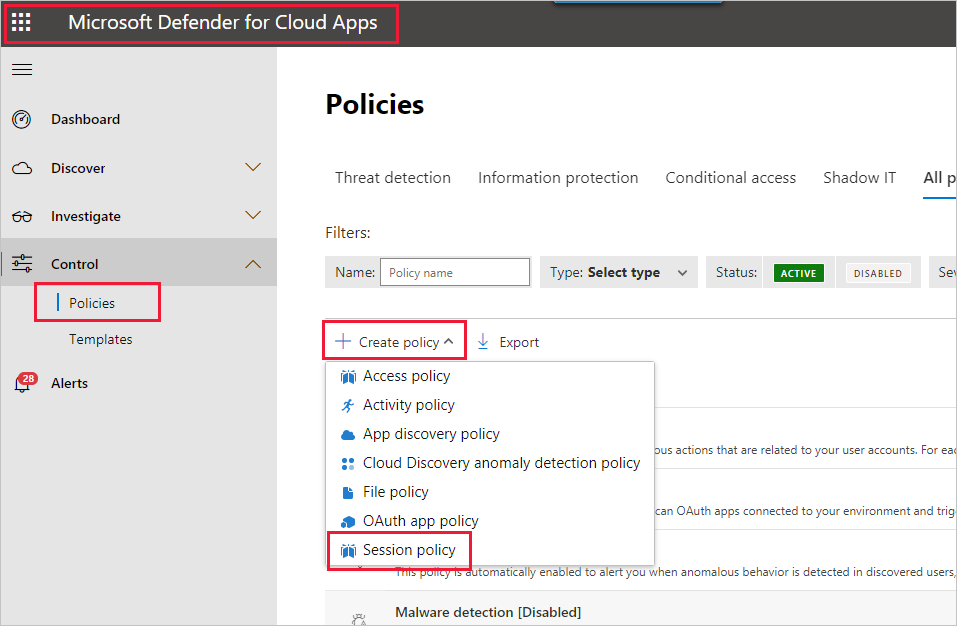

Maak eerst een nieuw sessiebeleid. Selecteer In de portal Defender voor Cloud Apps beleidsregels in het navigatiedeelvenster. Selecteer vervolgens op de pagina Beleid maken de optie Beleid maken en kies Sessiebeleid.

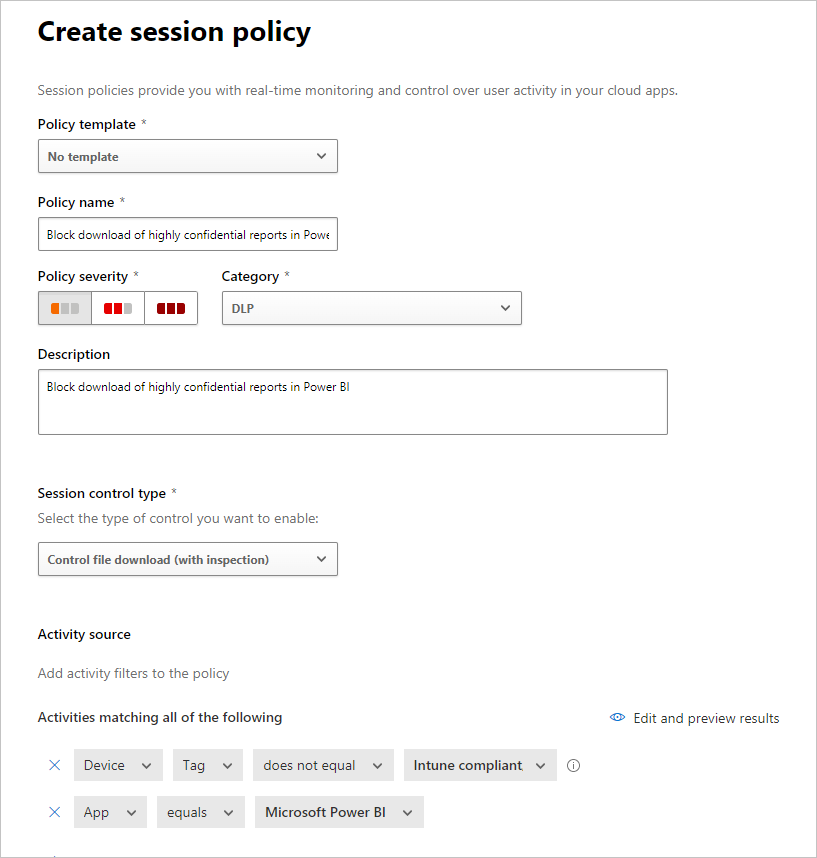

Maak het sessiebeleid in het venster dat wordt weergegeven. In de genummerde stappen worden instellingen voor de volgende afbeelding beschreven.

Kies geen sjabloon in de vervolgkeuzelijst Beleidssjabloon.

Geef voor beleidsnaam een relevante naam op voor uw sessiebeleid.

Voor sessiebeheertype selecteert u Het downloaden van besturingsbestanden (met inspectie) (voor DLP).

Kies voor de sectie Activiteitsbron relevante blokkeringsbeleidsregels. We raden u aan niet-beheerde en niet-compatibele apparaten te blokkeren. Kies ervoor om downloads te blokkeren wanneer de sessie zich in Power BI bevindt.

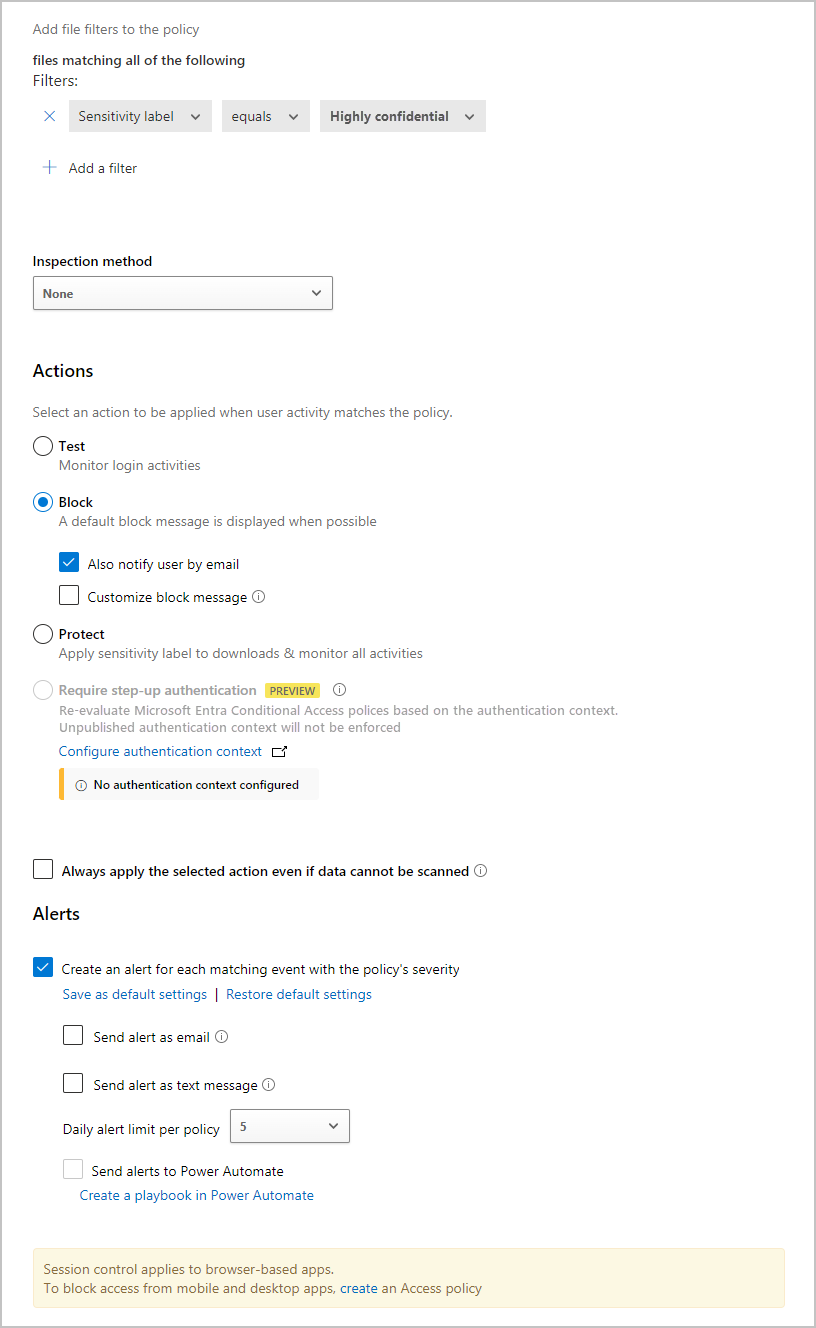

Er worden meer opties weergegeven wanneer u omlaag schuift. In de volgende afbeelding ziet u deze opties, met andere voorbeelden.

Maak een filter op vertrouwelijkheidslabel en kies Zeer vertrouwelijk of wat het beste bij uw organisatie past.

Wijzig de inspectiemethode in geen.

Kies de optie Blokkeren die aan uw behoeften voldoet.

Maak een waarschuwing voor een dergelijke actie.

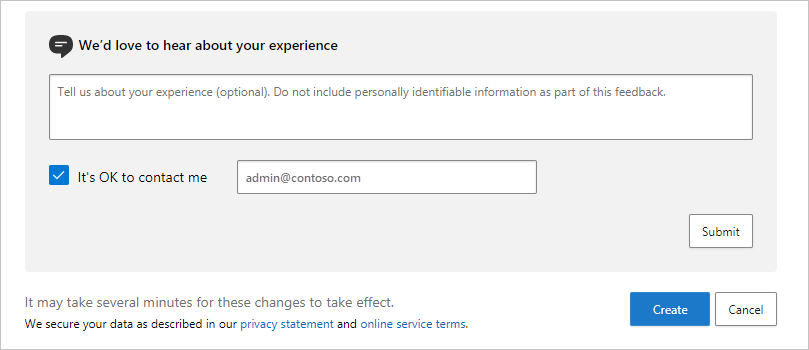

Selecteer Maken om het sessiebeleid te voltooien.

Gerelateerde inhoud

In dit artikel wordt beschreven hoe Defender voor Cloud Apps gegevens- en inhoudsbeveiligingen voor Power BI kunnen bieden. Zie voor meer informatie over Gegevensbescherming voor Power BI en ondersteunende inhoud voor de Azure-services die dit inschakelen:

- Vertrouwelijkheidslabels in Power BI

- Vertrouwelijkheidslabels inschakelen in Power BI

- Vertrouwelijkheidslabels toepassen in Power BI

Zie voor meer informatie over Azure- en beveiligingsartikelen:

- Apps beveiligen met App-beheer voor voorwaardelijke toegang van Microsoft Defender for Cloud Apps

- App-beheer voor voorwaardelijke toegang implementeren voor catalogus-apps met Microsoft Entra-id

- Sessiebeleid

- Meer informatie over vertrouwelijkheidslabels

- Rapport met metrische gegevens over gegevensbescherming

- Planning voor Power BI-implementatie: Defender voor Cloud-apps voor Power BI

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor