Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

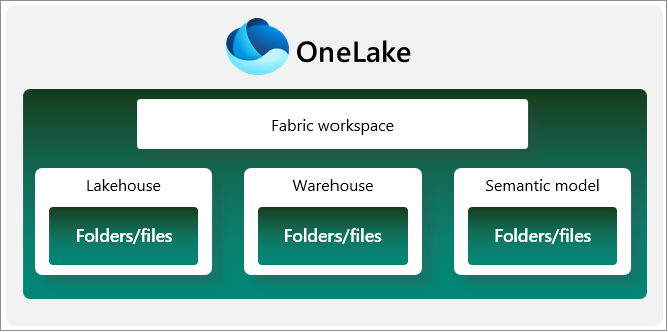

OneLake is een hiërarchische data lake, zoals Azure Data Lake Storage (ADLS) Gen2 of het Windows-bestandssysteem. Beveiliging in OneLake wordt afgedwongen op zowel het besturingsvlak als het gegevensvlak:

- Machtigingen voor het besturingsvlak: bepalen welke acties gebruikers in de omgeving kunnen uitvoeren, zoals het maken, beheren of delen van items. Machtigingen van het controlevlak bieden bij wijze van standaard machtigingen voor het gegevensvlak.

- Machtigingen voor het gegevensvlak: bepalen welke gegevensgebruikers toegang hebben tot of bekijken, ongeacht hun mogelijkheid om resources te beheren.

U kunt beveiliging instellen op elk niveau in de Data Lake. Sommige niveaus in de hiërarchie krijgen echter een speciale behandeling omdat ze correleren met Fabric-concepten. OneLake-beveiliging bepaalt alle toegang tot OneLake-gegevens met machtigingen die zijn overgenomen van het bovenliggende item of werkruimte. U kunt machtigingen instellen op de volgende niveaus:

Werkruimte: Een samenwerkingsomgeving voor het maken en beheren van items. U beheert de beveiliging via werkruimterollen op dit niveau.

Item: Een set mogelijkheden die zijn gebundeld in één onderdeel. Een gegevensitem is een subtype van een item waarmee gegevens erin kunnen worden opgeslagen met behulp van OneLake, zoals een lakehouse, warehouse of SQL-database. Items nemen machtigingen over van de werkruimterollen, maar kunnen ook aanvullende machtigingen hebben.

Mappen: U gebruikt mappen in een item voor het opslaan en beheren van gegevens, zoals Tabellen/ of Bestanden/.

Items leven altijd in werkruimten en werkruimten leven altijd rechtstreeks onder de OneLake-naamruimte. U kunt deze structuur als volgt visualiseren:

Machtigingen in OneLake

In deze sectie wordt beschreven hoe machtigingen in OneLake de toegang beheren op werkruimte- en itemniveaus.

Werkruimtemachtigingen

Werkruimtemachtigingen bepalen welke acties gebruikers kunnen uitvoeren binnen een werkruimte en de bijbehorende items. Beheer deze machtigingen op werkruimteniveau. Deze machtigingen zijn voornamelijk machtigingen voor het besturingsvlak. Ze bepalen de beheer- en itembeheermogelijkheden, niet directe gegevenstoegang. Items en mappen nemen echter over het algemeen werkruimtemachtigingen over om gegevenstoegang standaard toe te kennen. Werkruimtemachtigingen definiëren de toegang tot alle items in die werkruimte.

De vier verschillende werkruimterollen verlenen verschillende typen toegang. De volgende tabel bevat het standaardgedrag van elke werkruimterol:

| Rol | Kun je beheerders toevoegen? | Kunnen leden worden toegevoegd? | Kunt u OneLake-beveiliging bewerken? | Kunt u gegevens schrijven en items maken? | Kunt u gegevens lezen in OneLake? | Kan de werkruimte worden bijgewerkt en verwijderd? |

|---|---|---|---|---|---|---|

| Admin | Ja | Ja | Ja | Ja | Ja | Ja |

| Lid | Nee | Ja | Ja | Ja | Ja | Nee |

| Inzender | Nee | Nee | Nee | Ja | Ja | Nee |

| Kijker | Nee | Nee | Nee | Nee | Nee* | Nee |

* U kunt kijkers toegang geven tot gegevens met behulp van OneLake-beveiligingsrollen.

Meer informatie over rollen in werkruimten in Microsoft Fabric.

Vereenvoudig het beheer van Fabric-werkruimterollen door ze toe te wijzen aan beveiligingsgroepen. Met deze methode kunt u de toegang beheren door leden toe te voegen aan of te verwijderen uit de beveiligingsgroep.

Itemmachtigingen

Met behulp van de functie voor delen kunt u een gebruiker rechtstreeks toegang geven tot een item. De gebruiker kan dat item alleen in de werkruimte zien en is geen lid van een enkele werkruimterol. Itemmachtigingen verlenen toegang om verbinding te maken met dat item en alle eindpunten waartoe de gebruiker toegang heeft.

| Machtiging | Zie de metagegevens van het item? | Gegevens bekijken in SQL? | Gegevens bekijken in OneLake? |

|---|---|---|---|

| Lezen | Ja | Nee | Nee |

| GegevensLezen | Nee | Ja | Nee |

| LeesAlles | Nee | Nee | Ja* |

* Niet van toepassing op items waarvoor OneLake-beveiliging is ingeschakeld. Als OneLake-beveiliging is ingeschakeld, verleent ReadAll alleen toegang als de rol DefaultReader wordt gebruikt. Als de rol DefaultReader wordt bewerkt of verwijderd, wordt in plaats daarvan toegang verleend op basis van de gegevenstoegangsrollen waarvan de gebruiker deel uitmaakt.

Een andere manier om machtigingen te configureren, is via de pagina Machtigingen beheren van een item. Op deze pagina kunt u afzonderlijke itemmachtigingen toevoegen of verwijderen voor gebruikers of groepen. Het itemtype bepaalt welke machtigingen beschikbaar zijn.

OneLake-beveiliging (voorproef)

Met OneLake-beveiliging kunt u gedetailleerde, op rollen gebaseerde beveiliging definiëren voor gegevens die zijn opgeslagen in OneLake en die beveiliging consistent afdwingen voor alle compute-engines in Fabric. OneLake-beveiliging is het gegevensvlakbeveiligingsmodel voor gegevens in OneLake.

Fabric-gebruikers in de rollen Beheerder of Lid kunnen OneLake-beveiligingsrollen maken om gebruikers toegang te verlenen tot gegevens binnen een item. Elke rol heeft vier onderdelen:

- Data: de tabellen of mappen waartoe gebruikers toegang hebben.

- machtiging: de machtigingen die gebruikers hebben voor de gegevens.

- Leden: de gebruikers die leden zijn van de rol.

- Beperkingen: de onderdelen van de gegevens, indien aanwezig, die zijn uitgesloten van roltoegang, zoals specifieke rijen of kolommen.

OneLake-beveiligingsrollen verlenen toegang tot gegevens voor gebruikers in de werkruimte Rol Viewer of met leesmachtigingen voor het item. Beheerders, leden en inzenders worden niet beïnvloed door OneLake-beveiligingsrollen en kunnen alle gegevens in een item lezen en schrijven, ongeacht hun rollidmaatschap. Er bestaat een DefaultReader-rol in alle lakehouses en geeft elke gebruiker met de machtiging ReadAll toegang tot gegevens in het lakehouse. U kunt de rol DefaultReader verwijderen of bewerken om die toegang te verwijderen.

Meer informatie over het maken van OneLake-beveiligingsrollen voor tabellen en mappen, kolommenen rijen.

Meer informatie over het toegangsbeheermodel voor OneLake-beveiliging.

Rekenmachtigingen

Rekenmachtigingen zijn een type machtiging voor het gegevensvlak dat van toepassing is op een specifieke query-engine in Microsoft Fabric. De toegang die wordt verleend, is alleen van toepassing op query's die worden uitgevoerd op die specifieke engine, zoals het SQL-eindpunt of een semantisch Power BI-model. Afhankelijk van de rekenmachtigingen kunnen gebruikers verschillende resultaten zien wanneer ze toegang hebben tot gegevens via een rekenengine vergeleken met wanneer ze rechtstreeks toegang hebben tot gegevens in OneLake.

Gebruik OneLake-beveiliging om gegevens in OneLake te beveiligen in plaats van rekenmachtigingen. OneLake-beveiliging zorgt voor consistente resultaten voor alle engines waarmee een gebruiker kan communiceren.

Compute-engines hebben mogelijk geavanceerdere beveiligingsfuncties die niet beschikbaar zijn in OneLake-beveiliging. In dat geval is voor sommige scenario's mogelijk het gebruik van de rekenmachtigingen vereist. Wanneer u rekenmachtigingen gebruikt om de toegang tot gegevens te beveiligen, moet u ervoor zorgen dat eindgebruikers alleen toegang hebben tot de berekeningsengine waarin de beveiliging is ingesteld. Deze best practice voorkomt dat gegevens worden geopend via een andere engine zonder de benodigde beveiligingsfuncties.

Sneltoetsbeveiliging

Snelkoppelingen in Microsoft Fabric vereenvoudigen gegevensbeheer. De beveiliging van OneLake-mappen is van toepassing op OneLake-snelkoppelingen op basis van rollen die zijn gedefinieerd in het lakehouse waarin de gegevens worden opgeslagen.

Zie voor meer informatie over beveiligingsoverwegingen voor snelkoppelingen OneLake-beveiligingstoegangsmodel Snelkoppelingen>.

Zie de typen OneLake-snelkoppelingen voor informatie over toegang en verificatie voor specifieke sneltoetsen.

Authenticatie

OneLake gebruikt Microsoft Entra-id voor verificatie. Gebruik deze om machtigingen te verlenen aan gebruikersidentiteiten en service-principals. In OneLake wordt de gebruikersidentiteit automatisch geëxtraheerd uit hulpprogramma's die gebruikmaken van Microsoft Entra-verificatie en wordt deze toegewezen aan de machtigingen die u hebt ingesteld in de Fabric-portal.

Notitie

Als u service-principals in een Fabric-tenant wilt gebruiken, moet een tenantbeheerder Service Principal Names (SPN's) inschakelen voor de hele tenant of specifieke beveiligingsgroepen. Meer informatie over het inschakelen van Service Principals in Ontwikkelaarsinstellingen van de portal voor tenantbeheerder.

Controlelogboeken

Als u uw OneLake-auditlogboeken wilt bekijken, volgt u de instructies in Gebruikersactiviteiten bijhouden in Microsoft Fabric. OneLake-bewerkingsnamen komen overeen met ADLS-API's , zoals CreateFile of DeleteFile. Auditlogs van OneLake bevatten niet de leesaanvragen of aanvragen die aan OneLake worden gedaan via werkzaamheden met de Fabric.

Versleuteling en netwerken

Gegevens in rust

Gegevens die zijn opgeslagen in OneLake, worden standaard versleuteld met behulp van door Microsoft beheerde sleutels. Door Microsoft beheerde sleutels worden op de juiste wijze geroteerd. OneLake versleutelt en ontsleutelt gegevens transparant en voldoet aan FIPS 140-2.

U kunt versleuteling bij rust gebruiken met door de klant beheerde sleutels om een extra beveiligingslaag toe te voegen door middel van sleutels die u bezit en beheert. Zie klant beheerde sleutels voor Fabric-werkruimten voor meer informatie.

Gegevens die onderweg zijn

Gegevens die worden verzonden via het openbare internet tussen Microsoft-services, worden altijd versleuteld met ten minste TLS 1.2. Fabric onderhandelt waar mogelijk over TLS 1.3. Verkeer tussen Microsoft-services routeert altijd via het wereldwijde Microsoft-netwerk.

Binnenkomende OneLake-communicatie dwingt ook TLS 1.2 af en onderhandelt waar mogelijk met TLS 1.3. Uitgaande infrastructuurcommunicatie naar infrastructuur die eigendom is van de klant geeft de voorkeur aan beveiligde protocollen, maar kan terugvallen op oudere, onveilige protocollen (inclusief TLS 1.0) wanneer nieuwere protocollen niet worden ondersteund.

Privélinks

Zie Privékoppelingen instellen en gebruikenvoor het configureren van privékoppelingen in Fabric.

Toestaan dat apps die buiten Fabric worden uitgevoerd, toegang krijgen tot gegevens via OneLake

U kunt toegang tot OneLake-gegevens toestaan of beperken vanuit toepassingen die zich buiten de Fabric-omgeving bevinden. Beheerders kunnen deze instelling vinden in de sectie OneLake van de tenantinstellingen van de beheerportal.

Wanneer u deze instelling inschakelt, hebben gebruikers toegang tot gegevens uit alle bronnen. Schakel deze instelling bijvoorbeeld in als u aangepaste toepassingen hebt die gebruikmaken van ADLS-API's (Azure Data Lake Storage) of OneLake-bestandenverkenner. Wanneer u deze instelling uitschakelt, hebben gebruikers nog steeds toegang tot gegevens uit interne apps, zoals Spark, Data Engineering en Data Warehouse, maar hebben ze geen toegang tot gegevens uit toepassingen die buiten Fabric-omgevingen worden uitgevoerd.