Partnercertificeringsinstantie toevoegen in Intune met scep

Gebruik externe certificeringsinstanties (CA) met Intune. Ca's van derden kunnen mobiele apparaten inrichten met nieuwe of vernieuwde certificaten met behulp van het Simple Certificate Enrollment Protocol (SCEP) en ondersteuning bieden voor Windows-, iOS-/iPadOS-, Android- en macOS-apparaten.

Er zijn twee onderdelen voor het gebruik van deze functie: opensource-API en de Intune beheerderstaken.

Deel 1: een opensource-API gebruiken

Microsoft heeft een API gemaakt om te integreren met Intune. Via de API kunt u certificaten valideren, meldingen over slagen of mislukken verzenden en SSL, met name SSL socket factory, gebruiken om te communiceren met Intune.

De API is beschikbaar op de openbare GitHub-opslagplaats van Intune SCEP-API die u kunt downloaden en gebruiken in uw oplossingen. Gebruik deze API met SCEP-servers van derden om aangepaste uitdagingsvalidatie uit te voeren voor Intune voordat SCEP een certificaat op een apparaat in richt.

Integreren met Intune SCEP-beheeroplossing biedt meer informatie over het gebruik van de API en de bijbehorende methoden en het testen van de oplossing die u bouwt.

Deel 2: De toepassing en het profiel maken

Met behulp van een Microsoft Entra-toepassing kunt u rechten delegeren voor Intune voor het verwerken van SCEP-aanvragen die afkomstig zijn van apparaten. De Microsoft Entra-toepassing bevat toepassings-id en verificatiesleutelwaarden die worden gebruikt in de API-oplossing die de ontwikkelaar maakt. Beheerders maken en implementeren vervolgens SCEP-certificaatprofielen met behulp van Intune en kunnen rapporten bekijken over de implementatiestatus op de apparaten.

Dit artikel biedt een overzicht van deze functie vanuit het perspectief van een beheerder, inclusief het maken van de Microsoft Entra-toepassing.

Overzicht

De volgende stappen bieden een overzicht van het gebruik van SCEP voor certificaten in Intune:

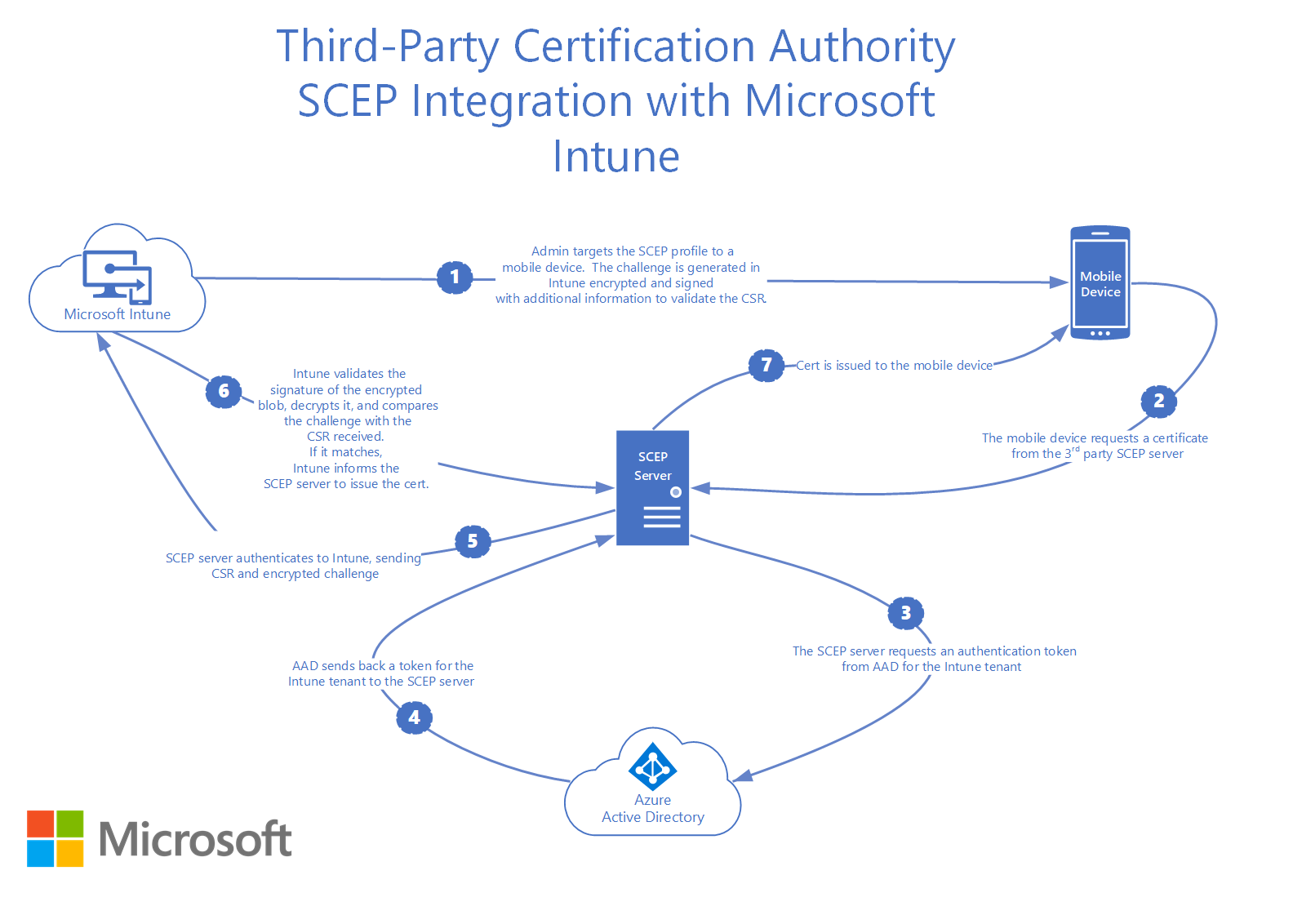

- In Intune maakt een beheerder een SCEP-certificaatprofiel en richt het profiel vervolgens op gebruikers of apparaten.

- Het apparaat wordt ingecheckt bij Intune.

- Intune creëert een unieke SCEP-uitdaging. Er wordt ook aanvullende informatie over integriteitscontrole toegevoegd, zoals wat het verwachte onderwerp en SAN moeten zijn.

- Intune versleutelt en ondertekent zowel de informatie over de uitdaging als de integriteitscontrole, en verzendt deze informatie vervolgens naar het apparaat met de SCEP-aanvraag.

- Het apparaat genereert een aanvraag voor certificaatondertekening (CSR) en een openbaar/persoonlijk sleutelpaar op het apparaat op basis van het SCEP-certificaatprofiel dat vanuit Intune wordt gepusht.

- De CSR en de versleutelde/ondertekende uitdaging worden verzonden naar het SCEP-servereindpunt van derden.

- De SCEP-server verzendt de CSR en de uitdaging naar Intune. Intune valideert vervolgens de handtekening, ontsleutelt de nettolading en vergelijkt de CSR met de integriteitscontrolegegevens.

- Intune stuurt een antwoord terug naar de SCEP-server en geeft aan of de validatie van de uitdaging is geslaagd of niet.

- Als de uitdaging is geverifieerd, geeft de SCEP-server het certificaat uit aan het apparaat.

In het volgende diagram ziet u een gedetailleerde stroom van SCEP-integratie van derden met Intune:

CA-integratie van derden instellen

Certificeringsinstantie van derden valideren

Voordat u externe certificeringsinstanties integreert met Intune, controleert u of de CA die u gebruikt Intune ondersteunt. Externe CA-partners (in dit artikel) bevat een lijst. U kunt ook de richtlijnen van uw certificeringsinstantie controleren voor meer informatie. De CA kan installatie-instructies bevatten die specifiek zijn voor de implementatie ervan.

Opmerking

Ter ondersteuning van de volgende apparaten moet de CA het gebruik van een HTTPS-URL ondersteunen wanneer u configureert. U moet een HTTPS-URL configureren wanneer u SCEP Server-URL's configureert voor het SCEP-certificaatprofiel:

- Android apparaatbeheerder

- Android Enterprise-apparaateigenaar

- Android Enterprise-werkprofiel in bedrijfseigendom

- Android Enterprise-werkprofiel in persoonlijk eigendom

Communicatie tussen CA en Intune autoriseren

Maak een app in Microsoft Entra ID om een SCEP-server van derden toe te staan aangepaste uitdagingsvalidatie uit te voeren met Intune. Deze app verleent gedelegeerde rechten voor Intune om SCEP-aanvragen te valideren.

Zorg ervoor dat u over de vereiste machtigingen beschikt om een Microsoft Entra-app te registreren. Zie Vereiste machtigingen in de documentatie voor Microsoft Entra.

Een toepassing maken in Microsoft Entra ID

Ga in de Azure Portal naar Microsoft Entra ID>App-registraties en selecteer vervolgens Nieuwe registratie.

Geef op de pagina Een toepassing registreren de volgende gegevens op:

- Voer in de sectie Naam een betekenisvolle toepassingsnaam in.

- Voor de sectie Ondersteunde accounttypen selecteert u Accounts in een organisatiemap.

- Laat voor omleidings-URI de standaardwaarde Web staan en geef vervolgens de aanmeldings-URL op voor de SCEP-server van derden.

Selecteer Registreren om de toepassing te maken en de pagina Overzicht voor de nieuwe app te openen.

Kopieer op de pagina Overzicht van de app de waarde van de toepassings-id (client) en noteer deze voor later gebruik. U hebt deze waarde later nodig.

Ga in het navigatiedeelvenster van de app naar Certificaten & geheimen onder Beheren. Selecteer de knop Nieuw clientgeheim . Voer een waarde in Bij Beschrijving, selecteer een optie voor Verloopt en kies vervolgens Toevoegen om een waarde voor het clientgeheim te genereren.

Belangrijk

Voordat u deze pagina verlaat, kopieert u de waarde voor het clientgeheim en registreert u deze voor later gebruik met uw externe CA-implementatie. Deze waarde wordt niet opnieuw weergegeven. Lees de richtlijnen voor uw externe CA over hoe ze de toepassings-id, verificatiesleutel en tenant-id willen configureren.

Noteer uw tenant-id. De tenant-id is de domeintekst na de @-aanmelding in uw account. Als uw account bijvoorbeeld is, wordt admin@name.onmicrosoft.comuw tenant-id name.onmicrosoft.com.

Ga in het navigatiedeelvenster voor de app naar API-machtigingen, die zich onder Beheren bevinden. U gaat twee afzonderlijke toepassingsmachtigingen toevoegen:

Selecteer Een machtiging toevoegen:

- Selecteer op de pagina API-machtigingen aanvragende optie Intune en selecteer vervolgens Toepassingsmachtigingen.

- Schakel het selectievakje voor scep_challenge_provider (VALIDATIE VAN SCEP-uitdaging) in.

- Selecteer Machtigingen toevoegen om deze configuratie op te slaan.

Selecteer nogmaals Een machtiging toevoegen .

- Selecteer op de pagina API-machtigingen aanvragende optie MicrosoftGraph-toepassingsmachtigingen>.

- Vouw Toepassing uit en schakel het selectievakje voor Application.Read.All (Alle toepassingen lezen) in.

- Selecteer Machtigingen toevoegen om deze configuratie op te slaan.

Blijf op de pagina API-machtigingen , selecteer Beheerderstoestemming verlenen voor<uw tenant> en selecteer vervolgens Ja.

Het app-registratieproces in Microsoft Entra ID is voltooid.

Een SCEP-certificaatprofiel configureren en implementeren

Maak als beheerder een SCEP-certificaatprofiel voor gebruikers of apparaten. Wijs vervolgens het profiel toe.

Certificaten verwijderen

Nadat u de registratie van het apparaat ongedaan hebt of gewist, worden de certificaten door Intune van het apparaat verwijderd en in de wachtrij geplaatst voor intrekkingen. Intrekking van de certificeringsinstantie is afhankelijk van API-implementatie door elke derde partij.

Externe certificeringsinstantiepartners

De volgende externe certificeringsinstanties ondersteunen Intune:

- AWS Private Certificate Authority

- Cogito-groep

- DigiCert

- EasyScep

- EJBCA

- Toevertrouwen

- EverTrust

- GlobalSign

- HID Global

- IDnomic

- Keyfactor-opdracht

- KeyTalk

- Keytos

- Nexus Certificate Manager

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

Als u een externe CA bent die geïnteresseerd is in het integreren van uw product met Intune, raadpleegt u de API-richtlijnen:

Informatie over beveiliging en privacy

Sommige gebruikersgegevens in het SCEP-profiel worden zichtbaar voor de certificeringsinstantie (CA) die de aanvraag voor certificaatondertekening ontvangt. Dit gebeurt wanneer u een nieuw of bijgewerkt SCEP-profiel implementeert dat het Common name (CN) gebruikerskenmerk en variabelen zoals UserName, OnPrem_Distinguished_Nameen OnPremisesSamAccountNamebevat. Tijdens de implementatie van het profiel vervangt Microsoft Intune deze variabelen door werkelijke waarden. De doelapparaten moeten op hun beurt contact opnemen met de externe CA om een certificaat met de werkelijke waarden aan te vragen.

Zie Stap 7 onder Een SCEP-certificaatprofiel maken voor een lijst met ondersteunde gebruikersvariabelen.