Infrastructuur configureren ter ondersteuning van SCEP met Intune

Belangrijk

Ter ondersteuning van Windows-vereisten voor sterke toewijzing van SCEP-certificaten die zijn geïntroduceerd en aangekondigd in KB5014754 vanaf 10 mei 2022 hebben we wijzigingen aangebracht in intune SCEP-certificaatuitgifte voor nieuwe en vernieuwde SCEP-certificaten. Met deze wijzigingen bevatten nieuwe of vernieuwde Intune SCEP-certificaten voor iOS/iPadOS, macOS en Windows nu de volgende tag in het veld Alternatieve onderwerpnaam (SAN) van het certificaat: URL=tag:microsoft.com,2022-09-14:sid:<value>

Deze tag wordt gebruikt door sterke toewijzing om een certificaat te koppelen aan een specifiek apparaat of gebruikers-SID van Entra ID. Met deze wijziging en vereiste om een SID van Entra ID toe te wijzen:

- Apparaatcertificaten worden ondersteund voor hybride Windows-apparaten wanneer dat apparaat een SID in Entra ID heeft die is gesynchroniseerd vanuit een on-premises Active Directory.

- Gebruikerscertificaten gebruiken de SID van de gebruiker van entra-id, gesynchroniseerd vanuit on-premises Active Directory.

Certificeringsinstanties (CA's) die de URL-tag in het SAN niet ondersteunen, kunnen mogelijk geen certificaten uitgeven. Microsoft Active Directory Certificate Services-servers waarop de update is geïnstalleerd vanuit KB5014754 ondersteunen het gebruik van deze tag. Als u een externe CA gebruikt, neemt u contact op met uw CA-provider om te controleren of deze deze indeling ondersteunt of hoe en wanneer deze ondersteuning wordt toegevoegd.

Zie Ondersteuningstip: Sterke toewijzing implementeren in Microsoft Intune-certificaten - Microsoft Community Hub voor meer informatie.

Intune ondersteunt het gebruik van het Simple Certificate Enrollment Protocol (SCEP) voor het verifiëren van verbindingen met uw apps en bedrijfsresources. SCEP gebruikt het certificaat van de certificeringsinstantie (CA) om de berichtenuitwisseling voor de certificaatondertekeningsaanvraag (CSR) te beveiligen. Wanneer uw infrastructuur SCEP ondersteunt, kunt u Intune SCEP-certificaatprofielen (een type apparaatprofiel in Intune) gebruiken om de certificaten op uw apparaten te implementeren.

De certificaatconnector voor Microsoft Intune is vereist voor het gebruik van SCEP-certificaatprofielen met Intune wanneer u ook een Active Directory Certificate Services-certificeringsinstantie gebruikt, ook wel een Microsoft CA genoemd. De connector wordt niet ondersteund op dezelfde server als uw verlenende certificeringsinstantie (CA). De connector is niet vereist wanneer u externe certificeringsinstanties gebruikt.

De informatie in dit artikel kan u helpen bij het configureren van uw infrastructuur om SCEP te ondersteunen bij het gebruik van Active Directory Certificate Services. Nadat uw infrastructuur is geconfigureerd, kunt u SCEP-certificaatprofielen maken en implementeren met Intune.

Tip

Intune ondersteunt ook het gebruik van Public Key Cryptography Standards #12-certificaten.

Vereisten voor het gebruik van SCEP voor certificaten

Voordat u verdergaat, moet u ervoor zorgen dat u een vertrouwd certificaatprofiel hebt gemaakt en geïmplementeerd op apparaten die gebruikmaken van SCEP-certificaatprofielen. SCEP-certificaatprofielen verwijzen rechtstreeks naar het vertrouwde certificaatprofiel dat u gebruikt om apparaten in te richten met een vertrouwd basis-CA-certificaat.

- Servers en serverfuncties

- Accounts

- Vereisten voor netwerkfirewall

- Certificaten en sjablonen

- Pincodevereiste voor Android Enterprise

Servers en serverfuncties

Ter ondersteuning van SCEP moet de volgende on-premises infrastructuur worden uitgevoerd op servers die lid zijn van een domein aan uw Active Directory, met uitzondering van de webtoepassingsproxyserver.

Certificaatconnector voor Microsoft Intune : de certificaatconnector voor Microsoft Intune is vereist voor het gebruik van SCEP-certificaatprofielen met Intune wanneer u een Microsoft-CA gebruikt. Deze wordt geïnstalleerd op de server waarop ook de NDES-serverfunctie wordt uitgevoerd. De connector wordt echter niet ondersteund op dezelfde server als uw verlenende certificeringsinstantie (CA).

Zie voor informatie over de certificaatconnector:

- Overzicht van de certificaatconnector voor Microsoft Intune.

- Vereisten.

- Installatie en configuratie.

Certificeringsinstantie : gebruik een Microsoft Active Directory Certificate Services Enterprise Certification Authority (CA) die wordt uitgevoerd op een Enterprise-editie van Windows Server 2008 R2 met servicepack 1 of hoger. De versie van Windows Server die u gebruikt, moet worden ondersteund door Microsoft. Een zelfstandige CA wordt niet ondersteund. Zie De certificeringsinstantie installeren voor meer informatie.

Als uw CA Windows Server 2008 R2 SP1 uitvoert, moet u de hotfix installeren vanuit KB2483564.

NDES-serverfunctie : als u ondersteuning wilt bieden voor het gebruik van de certificaatconnector voor Microsoft Intune met SCEP, moet u de Windows Server configureren die als host fungeert voor de certificaatconnector met de NDES-serverfunctie (Network Device Enrollment Service). De connector ondersteunt installatie op Windows Server 2012 R2 of hoger. In een latere sectie van dit artikel begeleiden we u bij het installeren van NDES.

- De server die als host fungeert voor NDES en de connector moet lid zijn van een domein en zich in hetzelfde forest bevinden als uw Ondernemings-CA.

- De server die als host fungeert voor NDES mag geen domeincontroller zijn.

- Gebruik geen NDES die is geïnstalleerd op de server waarop de ONDERNEMINGS-CA wordt gehost. Deze configuratie vormt een beveiligingsrisico wanneer de CA-services internetaanvragen aanvragen en de installatie van de connector niet wordt ondersteund op dezelfde server als de verlenende certificeringsinstantie (CA).

- Verbeterde beveiliging van Internet Explorer moet zijn uitgeschakeld op de server die als host fungeert voor NDES en de Microsoft Intune-connector.

Zie Richtlijnen voor registratieservice voor netwerkapparaten in de Windows Server-documentatie en Een beleidsmodule gebruiken met de registratieservice voor netwerkapparaten voor meer informatie over NDES. Zie Hoge beschikbaarheid voor meer informatie over het configureren van hoge beschikbaarheid voor NDES.

Ondersteuning voor NDES op internet

Als u wilt toestaan dat apparaten op internet certificaten ophalen, moet u uw NDES-URL buiten uw bedrijfsnetwerk publiceren. Hiervoor kunt u een omgekeerde proxy gebruiken, zoals Microsoft Entra-toepassingsproxy, de webtoepassingsproxyserver van Microsoft of een omgekeerde proxyservice of -apparaat van derden.

Microsoft Entra-toepassingsproxy : u kunt de Microsoft Entra-toepassingsproxy gebruiken in plaats van een toegewezen WAP-server (Web Application Proxy) om uw NDES-URL naar internet te publiceren. Met deze oplossing kunnen zowel intranet- als internetgerichte apparaten certificaten ophalen. Zie Integreren met Microsoft Entra-toepassingsproxy op een NDES-server (Network Device Enrollment Service) voor meer informatie.

Webtoepassingsproxyserver : gebruik een server waarop Windows Server 2012 R2 of hoger wordt uitgevoerd als een WAP-server (Web Application Proxy) om uw NDES-URL naar internet te publiceren. Met deze oplossing kunnen zowel intranet- als internetgerichte apparaten certificaten ophalen.

De server waarop WAP wordt gehost , moet een update installeren die ondersteuning biedt voor de lange URL's die worden gebruikt door de registratieservice voor netwerkapparaten. Deze update is opgenomen in het updatepakket van december 2014 of afzonderlijk van KB3011135.

De WAP-server moet een SSL-certificaat hebben dat overeenkomt met de naam die is gepubliceerd naar externe clients en het SSL-certificaat vertrouwen dat wordt gebruikt op de computer waarop de NDES-service wordt gehost. Met deze certificaten kan de WAP-server de SSL-verbinding van clients beëindigen en een nieuwe SSL-verbinding met de NDES-service maken.

Zie Certificaten voor WAP plannen en algemene informatie over WAP-servers voor meer informatie.

Omgekeerde proxy van derden : wanneer u een omgekeerde proxy van derden gebruikt, moet u ervoor zorgen dat de proxy een lange URI-aanvraag voor ophalen ondersteunt. Als onderdeel van de certificaataanvraagstroom doet de client een aanvraag met de certificaataanvraag in de queryreeks. Als gevolg hiervan kan de URI-lengte groot zijn, maximaal 40 kB.

Beperkingen van het SCEP-protocol verhinderen het gebruik van preauthenticatie. Wanneer u de NDES-URL publiceert via een omgekeerde proxyserver, moet pre-verificatie zijn ingesteld op Passthrough. Intune beveiligt de NDES-URL wanneer u de Intune-certificaatconnector installeert door een Intune-SCEP-beleidsmodule te installeren op de NDES-server. De module helpt de NDES-URL te beveiligen door te voorkomen dat certificaten worden uitgegeven aan ongeldige of digitaal gemanipuleerde certificaataanvragen. Dit beperkt de toegang tot alleen apparaten die zijn ingeschreven bij Intune die u beheert met Intune en die goed gevormde certificaataanvragen hebben.

Wanneer een Intune SCEP-certificaatprofiel wordt geleverd aan een apparaat, genereert Intune een aangepaste uitdagings-blob die wordt versleuteld en ondertekend. De blob kan niet worden gelezen door het apparaat. Alleen de beleidsmodule en de Intune-service kunnen de uitdagingsblob lezen en controleren. De blob bevat details die Intune verwacht te krijgen door het apparaat in de aanvraag voor certificaatondertekening (CSR). Bijvoorbeeld het verwachte onderwerp en alternatieve onderwerpnaam (SAN).

De Intune-beleidsmodule werkt op de volgende manieren om NDES te beveiligen:

Wanneer u rechtstreeks toegang probeert te krijgen tot de gepubliceerde NDES-URL, retourneert de server het antwoord 403 – Verboden: Toegang wordt geweigerd .

Wanneer een goed opgemaakte SCEP-certificaataanvraag wordt ontvangen en de nettolading van de aanvraag zowel de uitdaging-blob als de CSR van het apparaat bevat, vergelijkt de beleidsmodule de details van de CSR van het apparaat met de uitdagingsblob:

Als de validatie mislukt, wordt er geen certificaat uitgegeven.

Alleen de certificaataanvragen van een door Intune ingeschreven apparaat dat de blobvalidatie van de uitdaging doorstaat, krijgen een certificaat.

Accounts

Als u de connector wilt configureren voor ondersteuning van SCEP, gebruikt u een account met machtigingen voor het configureren van NDES op de Windows Server en voor het beheren van uw certificeringsinstantie. Zie Accounts in het artikel Vereisten voor de certificaatconnector voor Microsoft Intune voor meer informatie.

Vereisten voor netwerkfirewall

Naast de netwerkvereisten voor de certificaatconnector raden we u aan de NDES-service te publiceren via een omgekeerde proxy, zoals de Microsoft Entra-toepassingsproxy, webtoegangsproxy of een proxy van derden. Als u geen omgekeerde proxy gebruikt, staat u TCP-verkeer op poort 443 toe van alle hosts en IP-adressen op internet naar de NDES-service.

Alle poorten en protocollen toestaan die nodig zijn voor communicatie tussen de NDES-service en elke ondersteunende infrastructuur in uw omgeving. De computer die als host fungeert voor de NDES-service moet bijvoorbeeld communiceren met de CA, DNS-servers, domeincontrollers en mogelijk andere services of servers in uw omgeving, zoals Configuration Manager.

Certificaten en sjablonen

De volgende certificaten en sjablonen worden gebruikt wanneer u SCEP gebruikt.

| Object | Details |

|---|---|

| SCEP-certificaatsjabloon | Sjabloon die u configureert op uw verlenende CA die wordt gebruikt om de SCEP-aanvragen van apparaten volledig te verwerken. |

| Certificaat voor serververificatie | Webservercertificaat aangevraagd bij uw verlenende CA of openbare CA. U installeert en bindt dit SSL-certificaat in IIS op de computer waarop NDES wordt gehost. |

| Vertrouwd basis-CA-certificaat | Als u een SCEP-certificaatprofiel wilt gebruiken, moeten apparaten uw vertrouwde basiscertificeringsinstantie (CA) vertrouwen. Gebruik een vertrouwd certificaatprofiel in Intune om het vertrouwde basis-CA-certificaat in te richten voor gebruikers en apparaten. - Gebruik één vertrouwd basis-CA-certificaat per besturingssysteemplatform en koppel dat certificaat aan elk vertrouwd certificaatprofiel dat u maakt. - U kunt aanvullende vertrouwde basis-CA-certificaten gebruiken wanneer dat nodig is. U kunt bijvoorbeeld extra certificaten gebruiken om een vertrouwensrelatie te verstrekken aan een CA die de serververificatiecertificaten voor uw Wi-Fi toegangspunten ondertekent. Maak aanvullende vertrouwde basis-CA-certificaten voor het verlenen van CA's. Zorg ervoor dat u in het SCEP-certificaatprofiel dat u in Intune maakt, het vertrouwde basis-CA-profiel voor de verlenende CA opgeeft. Zie Het vertrouwde basis-CA-certificaat exporteren en Vertrouwde certificaatprofielen maken in Certificaten gebruiken voor verificatie in Intune voor meer informatie over het vertrouwde certificaatprofiel. |

Opmerking

Het volgende certificaat wordt niet gebruikt met de certificaatconnector voor Microsoft Intune. Deze informatie wordt verstrekt voor degenen die de oudere connector voor SCEP (geïnstalleerd door NDESConnectorSetup.exe) nog niet hebben vervangen door de nieuwe connectorsoftware.

| Object | Details |

|---|---|

| Clientverificatiecertificaat | Aangevraagd bij uw verlenende CA of openbare CA. U installeert dit certificaat op de computer waarop de NDES-service wordt gehost en het wordt gebruikt door de certificaatconnector voor Microsoft Intune. Als voor het certificaat het gebruik van de client - en serververificatiesleutel is ingesteld (Uitgebreid sleutelgebruik) op de CA-sjabloon die u gebruikt om dit certificaat uit te geven, kunt u hetzelfde certificaat gebruiken voor server- en clientverificatie. |

Pincodevereiste voor Android Enterprise

Voor Android Enterprise bepaalt de versie van versleuteling op een apparaat of het apparaat moet worden geconfigureerd met een pincode voordat SCEP dat apparaat kan inrichten met een certificaat. De beschikbare versleutelingstypen zijn:

Volledige schijfversleuteling, waarvoor op het apparaat een pincode is geconfigureerd.

Versleuteling op basis van bestanden is vereist op apparaten die zijn geïnstalleerd door de OEM met Android 10 of hoger. Voor deze apparaten is geen pincode vereist. Voor apparaten die een upgrade uitvoeren naar Android 10 is mogelijk nog steeds een pincode vereist.

Opmerking

Microsoft Intune kan het type versleuteling op een Android-apparaat niet identificeren.

De versie van Android op een apparaat kan van invloed zijn op het beschikbare versleutelingstype:

Android 10 en hoger: Apparaten die zijn geïnstalleerd met Android 10 of hoger door de OEM gebruiken versleuteling op basis van bestanden en vereisen geen pincode voor SCEP om een certificaat in te richten. Voor apparaten die een upgrade uitvoeren naar versie 10 of hoger en versleuteling op basis van bestanden wordt gebruikt, is mogelijk nog steeds een pincode vereist.

Android 8 tot en met 9: deze versies van Android ondersteunen het gebruik van versleuteling op basis van bestanden, maar dit is niet vereist. Elke OEM kiest welk versleutelingstype voor een apparaat moet worden geïmplementeerd. Het is ook mogelijk dat OEM-wijzigingen ertoe leiden dat een pincode niet vereist is, zelfs niet wanneer volledige schijfversleuteling wordt gebruikt.

Zie de volgende artikelen in de Android-documentatie voor meer informatie:

Overwegingen voor apparaten die zijn ingeschreven als toegewezen Android Enterprise

Voor apparaten die zijn ingeschreven als toegewezen Android Enterprise kan het afdwingen van wachtwoorden uitdagingen opleveren.

Voor apparaten met 9.0 en hoger en die een kioskmodusbeleid ontvangen, kunt u een apparaatcompatibiliteits- of apparaatconfiguratiebeleid gebruiken om de wachtwoordvereiste af te dwingen. Ondersteuningstip bekijken: Nieuwe op Google gebaseerde nalevingsschermen voor kioskmodus van het Intune-ondersteuningsteam om inzicht te krijgen in de apparaatervaring.

Voor apparaten met 8.x en eerder kunt u ook een apparaatcompatibiliteits- of apparaatconfiguratiebeleid gebruiken om de wachtwoordvereiste af te dwingen. Als u echter een pincode wilt instellen, moet u de instellingentoepassing op het apparaat handmatig invoeren en de pincode configureren.

De certificeringsinstantie configureren

In de volgende secties gaat u het volgende doen:

- De vereiste sjabloon voor NDES configureren en publiceren

- Stel de vereiste machtigingen voor certificaatintrekking in.

Voor de volgende secties is kennis vereist van Windows Server 2012 R2 of hoger en van Active Directory Certificate Services (AD CS).

Toegang tot uw verlenende CA

Meld u aan bij uw verlenende CA met een domeinaccount met voldoende rechten om de CA te beheren.

Open de Microsoft Management Console (MMC) van de certificeringsinstantie. Voer 'certsrv.msc' uit of selecteer in Serverbeheer de optie Hulpprogramma's en vervolgens Certificeringsinstantie.

Selecteer het knooppunt Certificaatsjablonen en selecteer Actie>Beheren.

De SCEP-certificaatsjabloon maken

Maak een v2-certificaatsjabloon (met Windows 2003-compatibiliteit) voor gebruik als scep-certificaatsjabloon. U kunt:

- Gebruik de module Certificaatsjablonen om een nieuwe aangepaste sjabloon te maken.

- Kopieer een bestaande sjabloon (zoals de webserversjabloon) en werk de kopie vervolgens bij om te gebruiken als de NDES-sjabloon.

Configureer de volgende instellingen op de opgegeven tabbladen van de sjabloon:

Algemeen:

- Schakel Certificaat publiceren in Active Directory uit.

- Geef een beschrijvende weergavenaam voor sjabloon op , zodat u deze sjabloon later kunt identificeren.

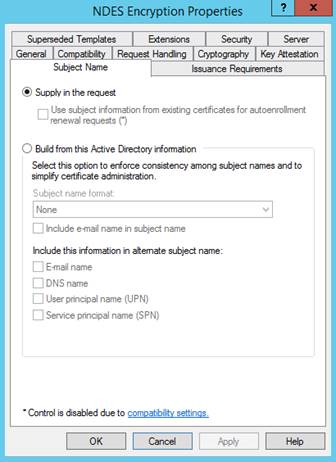

Onderwerpnaam:

Selecteer Opgeven in de aanvraag. De Intune-beleidsmodule voor NDES dwingt beveiliging af.

Extensies:

Zorg ervoor dat Beschrijving van toepassingsbeleidclientverificatie bevat.

Belangrijk

Voeg alleen het toepassingsbeleid toe dat u nodig hebt. Bevestig uw keuzes met uw beveiligingsbeheerders.

Bewerk voor iOS-/iPadOS- en macOS-certificaatsjablonen ook Sleutelgebruik en zorg ervoor dat Handtekening is bewijs van oorsprong niet is geselecteerd.

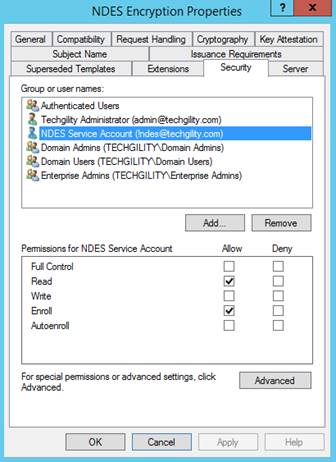

Beveiliging:

Voeg het NDES-serviceaccount toe. Voor dit account zijn de machtigingen Lezen en Inschrijven voor deze sjabloon vereist.

Voeg extra accounts toe voor Intune-beheerders die SCEP-profielen gaan maken. Voor deze accounts zijn leesmachtigingen voor de sjabloon vereist, zodat deze beheerders naar deze sjabloon kunnen bladeren tijdens het maken van SCEP-profielen.

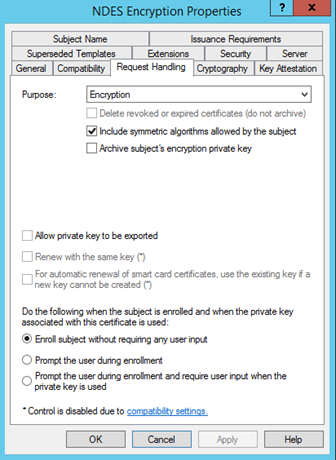

Afhandeling van aanvragen:

De volgende afbeelding is een voorbeeld. Uw configuratie kan variëren.

Uitgiftevereisten:

De volgende afbeelding is een voorbeeld. Uw configuratie kan variëren.

Sla de certificaatsjabloon op.

De clientcertificaatsjabloon maken

Opmerking

Het volgende certificaat wordt niet gebruikt met de certificaatconnector voor Microsoft Intune. Deze informatie wordt verstrekt voor degenen die de oudere connector voor SCEP (geïnstalleerd door NDESConnectorSetup.exe) nog niet hebben vervangen door de nieuwe connectorsoftware.

De Microsoft Intune-connector vereist een certificaat met de clientverificatie Uitgebreid sleutelgebruik en onderwerpnaam die gelijk is aan de FQDN van de computer waarop de connector is geïnstalleerd. Er is een sjabloon met de volgende eigenschappen vereist:

- Extensies>Toepassingsbeleid moet clientverificatie bevatten

- Onderwerpnaam>Geef op in de aanvraag.

Als u al een sjabloon hebt die deze eigenschappen bevat, kunt u deze opnieuw gebruiken, anders kunt u een nieuwe sjabloon maken door een bestaande sjabloon te dupliceren of een aangepaste sjabloon te maken.

De servercertificaatsjabloon maken

Communicatie tussen beheerde apparaten en IIS op de NDES-server gebruikt HTTPS, waarvoor het gebruik van een certificaat is vereist. U kunt de webservercertificaatsjabloon gebruiken om dit certificaat uit te geven. Als u liever een toegewezen sjabloon hebt, zijn de volgende eigenschappen vereist:

- Extensies>Toepassingsbeleid moet serververificatie bevatten.

- Onderwerpnaam>Geef op in de aanvraag.

- Op het tabblad Beveiliging moet het computeraccount van de NDES-server de machtigingen Lezen en Inschrijven hebben.

Opmerking

Als u een certificaat hebt dat voldoet aan beide vereisten van de client- en servercertificaatsjablonen, kunt u één certificaat gebruiken voor zowel IIS als de certificaatconnector.

Machtigingen verlenen voor certificaatintrekking

Als u wilt dat Intune certificaten die niet meer nodig zijn, kan intrekken, moet u machtigingen verlenen in de certificeringsinstantie.

Gebruik op de server die als host fungeert voor de certificaatconnector het NDES-serversysteemaccount of een specifiek account, zoals het NDES-serviceaccount.

Klik in de certificeringsinstantieconsole met de rechtermuisknop op de CA-naam en selecteer Eigenschappen.

Selecteer op het tabblad Beveiliging de optie Toevoegen.

Machtiging Certificaten verlenen en beheren :

- Als u ervoor kiest om het NDES-serversysteemaccount te gebruiken, geeft u de machtigingen op voor de NDES-server.

- Als u ervoor kiest om het NDES-serviceaccount te gebruiken, geeft u in plaats daarvan machtigingen op voor dat account.

De geldigheidsperiode van de certificaatsjabloon wijzigen

Het is optioneel om de geldigheidsperiode van de certificaatsjabloon te wijzigen.

Nadat u de SCEP-certificaatsjabloon hebt gemaakt, kunt u de sjabloon bewerken om de geldigheidsperiode te controleren op het tabblad Algemeen .

Intune gebruikt standaard de waarde die is geconfigureerd in de sjabloon, maar u kunt de CA zo configureren dat de aanvrager een andere waarde kan invoeren, zodat deze waarde kan worden ingesteld vanuit het Microsoft Intune-beheercentrum.

Plan een geldigheidsperiode van vijf dagen of langer te gebruiken. Wanneer de geldigheidsperiode korter is dan vijf dagen, is de kans groot dat het certificaat een bijna verlopende of verlopen status krijgt. Dit kan ertoe leiden dat de MDM-agent op apparaten het certificaat weigert voordat het wordt geïnstalleerd.

Belangrijk

Gebruik voor iOS/iPadOS en macOS altijd een waarde die is ingesteld in de sjabloon.

Een waarde configureren die kan worden ingesteld vanuit het Microsoft Intune-beheercentrum

Voer op de CA de volgende opdrachten uit:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Certificaatsjablonen publiceren

Gebruik op de verlenende CA de module Certificeringsinstantie om de certificaatsjabloon te publiceren. Selecteer het knooppunt Certificaatsjablonen , selecteer Actie>Nieuwe>certificaatsjabloon om uit te geven en selecteer vervolgens de certificaatsjabloon die u in de vorige sectie hebt gemaakt.

Controleer of de sjabloon is gepubliceerd door deze weer te geven in de map Certificaatsjablonen .

NDES instellen

De volgende procedures kunnen u helpen bij het configureren van de registratieservice voor netwerkapparaten (NDES) voor gebruik met Intune. Deze worden opgegeven als voorbeelden, omdat de werkelijke configuratie kan variëren, afhankelijk van uw versie van Windows Server. Zorg ervoor dat vereiste configuraties die u toevoegt, zoals die voor .NET Framework, voldoen aan de vereisten voor de certificaatconnector voor Microsoft Intune.

Zie Servicerichtlijnen voor registratie van netwerkapparaten voor meer informatie over NDES.

De NDES-service installeren

Meld u aan als ondernemingsbeheerder op de server waarop uw NDES-service wordt gehost en gebruik vervolgens de wizard Functies en onderdelen toevoegen om NDES te installeren:

Selecteer in de wizard Active Directory Certificate Services om toegang te krijgen tot de AD CS-functieservices. Selecteer Registratieservice voor netwerkapparaten, schakel certificeringsinstantie uit en voltooi de wizard.

Tip

Selecteer sluiten niet in de voortgang van de installatie. Selecteer in plaats daarvan de koppeling Active Directory Certificate Services configureren op de doelserver . De wizard AD CS-configuratie wordt geopend, die u gebruikt voor de volgende procedure in dit artikel, De NDES-service configureren. Nadat AD CS-configuratie is geopend, kunt u de wizard Functies en onderdelen toevoegen sluiten.

Wanneer NDES wordt toegevoegd aan de server, installeert de wizard ook IIS. Controleer of IIS de volgende configuraties heeft:

Webserver>Veiligheid>Aanvraagfiltering

Webserver>Toepassingsontwikkeling>ASP.NET 3.5

Als u ASP.NET 3.5 installeert, wordt .NET Framework 3.5 geïnstalleerd. Wanneer u .NET Framework 3.5 installeert, installeert u zowel de kernfunctie .NET Framework 3.5 alsHTTP-activering.

Webserver>Toepassingsontwikkeling>ASP.NET 4.7.2

Als u ASP.NET 4.7.2 installeert, wordt .NET Framework 4.7.2 geïnstalleerd. Wanneer u .NET Framework 4.7.2 installeert, installeert u de kernfunctie .NET Framework 4.7.2, ASP.NET 4.7.2 en deHTTP-activeringsfunctie van WCF Services>.

Beheerhulpprogramma's>IIS 6-beheercompatibiliteit>Compatibiliteit met IIS 6-metabase

Beheerhulpprogramma's>IIS 6-beheercompatibiliteit>IIS 6 WMI-compatibiliteit

Voeg op de server het NDES-serviceaccount toe als lid van de lokale IIS_IUSRS groep.

Configureer indien nodig een service-principal name (SPN) in Active Directory. Zie Controleren of het nodig is om een service-principalnaam in te stellen voor NDES voor meer informatie over het instellen van de SPN.

De NDES-service configureren

Als u de NDES-service wilt configureren, gebruikt u een account dat een ondernemingsbeheerder is.

Op de computer waarop de NDES-service wordt gehost, opent u de wizard AD CS-configuratie en voert u de volgende updates uit:

Tip

Als u verdergaat met de laatste procedure en op de koppeling Active Directory Certificate Services configureren op de doelserver hebt geklikt, moet deze wizard al zijn geopend. Anders opent u Serverbeheer voor toegang tot de configuratie na de implementatie voor Active Directory Certificate Services.

- Selecteer in Functieservices de registratieservice voor netwerkapparaten.

- Geef in Serviceaccount voor NDES het NDES-serviceaccount op.

- Klik in CA voor NDES op Selecteren en selecteer vervolgens de verlenende CA waar u de certificaatsjabloon hebt geconfigureerd.

- Stel in Cryptografie voor NDES de sleutellengte in om te voldoen aan de vereisten van uw bedrijf.

- Selecteer in Bevestigingde optie Configureren om de wizard te voltooien.

Nadat de wizard is voltooid, werkt u de volgende registersleutel bij op de computer waarop de NDES-service wordt gehost:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Als u deze sleutel wilt bijwerken, identificeert u het doel van de certificaatsjablonen (op het tabblad Aanvraagafhandeling ). Werk vervolgens de bijbehorende registervermelding bij door de bestaande gegevens te vervangen door de naam van de certificaatsjabloon (niet de weergavenaam van de sjabloon) die u hebt opgegeven bij het maken van de certificaatsjabloon.

In de volgende tabel wordt het doel van de certificaatsjabloon toegewezen aan de waarden in het register:

Doel van certificaatsjabloon (op het tabblad Aanvraagafhandeling) Registerwaarde die moet worden bewerkt Waarde die wordt weergegeven in het Microsoft Intune-beheercentrum voor het SCEP-profiel Handtekening SignatureTemplate Digitale handtekening Versleuteling EncryptionTemplate Sleutelcodering Handtekening en versleuteling GeneralPurposeTemplate Sleutelcodering

Digitale handtekeningAls het doel van uw certificaatsjabloon bijvoorbeeld Versleuteling is, bewerkt u de waarde EncryptionTemplate in de naam van uw certificaatsjabloon.

Start de server die als host fungeert voor de NDES-service opnieuw op. Gebruik iisreset niet; iireset voltooit de vereiste wijzigingen niet.

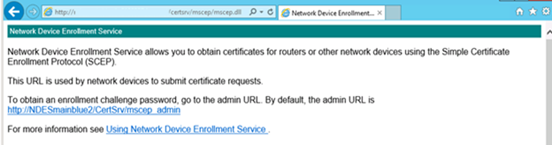

Blader naar http:// Server_FQDN/certsrv/mscep/mscep.dll. U ziet nu een NDES-pagina die lijkt op de volgende afbeelding:

Als het webadres een 503-service retourneert die niet beschikbaar is, controleert u de logboeken van de computers. Deze fout treedt meestal op wanneer de groep van toepassingen wordt gestopt vanwege een ontbrekende machtiging voor het NDES-serviceaccount.

Certificaten installeren en binden op de server waarop NDES wordt gehost

Voeg op de NDES-server een serververificatiecertificaat toe.

Certificaat voor serververificatie

Dit certificaat wordt gebruikt in IIS. Het is een eenvoudig webservercertificaat waarmee de client de NDES-URL kan vertrouwen.

Vraag een serververificatiecertificaat aan bij uw interne CA of openbare CA en installeer het certificaat vervolgens op de server.

Afhankelijk van hoe u uw NDES beschikbaar maakt op internet, zijn er verschillende vereisten.

Een goede configuratie is:

- Een onderwerpnaam: stel een CN (algemene naam) in met een waarde die gelijk moet zijn aan de FQDN van de server waarop u het certificaat installeert (de NDES-server).

- Een alternatieve onderwerpnaam: stel DNS-vermeldingen in voor elke URL waarop uw NDES reageert, zoals de interne FQDN en de externe URL's.

Opmerking

Als u de Microsoft Entra-toepassingsproxy gebruikt, worden de aanvragen van de externe URL omgezet in de interne URL door de Proxy-connector van de Microsoft Entra-toepassing. Als zodanig reageert NDES alleen op aanvragen die zijn omgeleid naar de interne URL, meestal de FQDN van de NDES-server.

In deze situatie is de externe URL niet vereist.

Bind het serververificatiecertificaat in IIS:

Nadat u het serververificatiecertificaat hebt geïnstalleerd, opent u IIS-beheer en selecteert u de standaardwebsite. Selecteer in het deelvenster Actiesde optie Bindingen.

Selecteer Toevoegen, stel Type in op https en controleer of de poort 443 is.

Geef voor SSL-certificaat het serververificatiecertificaat op.

Opmerking

Bij het configureren van NDES voor de certificaatconnector voor Microsoft Intune wordt alleen het serververificatiecertificaat gebruikt. Als u NDES configureert ter ondersteuning van de oudere certificaatconnector (NDESConnectorSetup.exe), moet u ook een clientverificatiecertificaat configureren. U kunt één certificaat gebruiken voor zowel serververificatie als clientverificatie wanneer dat certificaat is geconfigureerd om te voldoen aan de criteria van beide toepassingen. Met betrekking tot de onderwerpnaam moet deze voldoen aan de certificaatvereisten voor clientverificatie .

De volgende informatie wordt verstrekt voor degenen die de oudere connector voor SCEP (geïnstalleerd door NDESConnectorSetup.exe) nog niet hebben vervangen door de nieuwe connectorsoftware.

Clientverificatiecertificaat

Dit certificaat wordt gebruikt tijdens de installatie van de certificaatconnector voor Microsoft Intune ter ondersteuning van SCEP.

Vraag en installeer een clientverificatiecertificaat van uw interne CA of een openbare certificeringsinstantie.

Het certificaat moet voldoen aan de volgende vereisten:

- Uitgebreid sleutelgebruik: deze waarde moet clientverificatie bevatten.

- Onderwerpnaam: stel een CN (Algemene naam) in met een waarde die gelijk moet zijn aan de FQDN-waarde van de server waarop u het certificaat (de NDES-server) installeert.

De certificaatconnector voor Microsoft Intune downloaden, installeren en configureren

Zie De certificaatconnector voor Microsoft Intune installeren en configureren voor hulp.

- De certificaatconnector wordt geïnstalleerd op de server waarop uw NDES-service wordt uitgevoerd.

- De connector wordt niet ondersteund op dezelfde server als uw verlenende certificeringsinstantie (CA).