De certificaatconnector voor Microsoft Intune instellen ter ondersteuning van het DigiCert PKI-platform

U kunt de certificaatconnector voor Microsoft Intune gebruiken om PKCS-certificaten (Public Key Cryptography Standards) van DigiCert PKI Platform uit te geven aan Intune beheerde apparaten. De certificaatconnector werkt alleen met een DigiCert-certificeringsinstantie (CA) of met zowel een DigiCert-CA als een Microsoft-CA.

Tip

DigiCert heeft symantec's websitebeveiliging en gerelateerde PKI Solutions-activiteiten overgenomen. Zie het artikel technische ondersteuning van Symantec voor meer informatie over deze wijziging.

Als u de certificaatconnector voor Microsoft Intune al gebruikt om certificaten van een Microsoft-CA uit te geven met behulp van PKCS of Simple Certificate Enrollment Protocol (SCEP), kunt u dezelfde connector gebruiken om PKCS-certificaten van een DigiCert-CA te configureren en uit te geven. Nadat u de configuratie voor ondersteuning van de DigiCert-CA hebt voltooid, kan de connector de volgende certificaten uitgeven:

- PKCS-certificaten van een Microsoft-CA

- PKCS-certificaten van een DigiCert-CA

- Endpoint Protection-certificaten van een Microsoft-CA

Als u de connector niet hebt geïnstalleerd, maar deze wilt gebruiken voor zowel een Microsoft-CA als een DigiCert-CA, voltooit u eerst de connectorconfiguratie voor de Microsoft-CA. Ga vervolgens terug naar dit artikel om het te configureren voor ondersteuning van DigiCert. Zie Een certificaatprofiel configureren voor uw apparaten in Microsoft Intune voor meer informatie over certificaatprofielen en de connector.

Als u de connector alleen wilt gebruiken met de DigiCert-CA, gebruikt u de instructies in dit artikel om de connector te installeren en vervolgens te configureren.

Vereisten

Hieronder volgen de vereisten voor de ondersteuning van het gebruik van een DigiCert-CA:

Een actief abonnement bij de DigiCert-CA : het abonnement is vereist om een RA-certificaat (Registration Authority) van de DigiCert-CA te verkrijgen.

Certificaatconnector voor Microsoft Intune: verderop in dit artikel vindt u instructies voor het installeren en configureren van de certificaatconnector. Raadpleeg de volgende artikelen om vooraf de vereisten voor connectors te plannen:

Het DigiCert RA-certificaat installeren

Sla het volgende codefragment op als in een bestand met de naam certreq.ini en werk het zo nodig bij (bijvoorbeeld : Onderwerpnaam in CN-indeling).

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------Open een opdrachtprompt met verhoogde bevoegdheid en genereer een aanvraag voor certificaatondertekening (CSR) met behulp van de volgende opdracht:

Certreq.exe -new certreq.ini request.csrOpen het bestand request.csr in Kladblok en kopieer de CSR-inhoud met de volgende indeling:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----Meld u aan bij de DigiCert-CA en blader naar Een RA-certificaat ophalen uit de taken.

a. Geef in het tekstvak de CSR-inhoud uit stap 3 op.

b. Geef een beschrijvende naam op voor het certificaat.

c. Selecteer Doorgaan.

d. Gebruik de opgegeven koppeling om het RA-certificaat naar uw lokale computer te downloaden.

Importeer het RA-certificaat in het Windows-certificaatarchief:

a. Open een MMC-console.

b. Selecteer Bestand>Modulen> toevoegen of VerwijderenCertificaat>toevoegen.

c. Selecteer Computeraccount>Volgende.

d. SelecteerVoltooienlokale computer>.

e. Selecteer OK in het venster Modules toevoegen of verwijderen . Vouw Certificaten (lokale computer)>Persoonlijke>certificaten uit.

f. Klik met de rechtermuisknop op het knooppunt Certificaten en selecteer Alle taken>importeren.

g. Selecteer de locatie van het RA-certificaat dat u hebt gedownload van de DigiCert-CA en selecteer vervolgens Volgende.

h. Selecteer Persoonlijk certificaatarchief>Volgende.

i. Selecteer Voltooien om het RA-certificaat en de bijbehorende persoonlijke sleutel te importeren in het archief Local Machine-Personal .

Het certificaat van de persoonlijke sleutel exporteren en importeren:

a. Vouw Certificaten (lokale computer)>Persoonlijke>certificaten uit.

b. Selecteer het certificaat dat in de vorige stap is geïmporteerd.

c. Klik met de rechtermuisknop op het certificaat en selecteer Alle taken>exporteren.

d. Selecteer Volgende en voer het wachtwoord in.

e. Selecteer de locatie waarnaar u wilt exporteren en selecteer vervolgens Voltooien.

f. Gebruik de procedure uit stap 5 om het certificaat van de persoonlijke sleutel te importeren in het archief Lokale computer-personal .

g. Noteer een kopie van de vingerafdruk van het RA-certificaat zonder spaties. Bijvoorbeeld:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"Later gebruikt u deze waarde om drie .config bestanden voor de certificaatconnector voor Microsoft Intune bij te werken, nadat u de connector hebt geïnstalleerd.

Opmerking

Neem contact op met de klantenondersteuning van DigiCert voor hulp bij het ophalen van het RA-certificaat van de DigiCert-CA.

De certificaatconnector configureren voor ondersteuning van DigiCert

Gebruik de informatie in De certificaatconnector voor Microsoft Intune installeren om eerst de certificaatconnector voor Microsoft Intune te downloaden en vervolgens te installeren en configureren:

- Tijdens de installatie van stap 2 van de installatieprocedure van de connector selecteert u de opties voor PKCS en optioneel voor certificaatintrekking.

- Nadat u de connectorinstallatie en configuratieprocedure hebt voltooid, gaat u terug naar deze procedure om door te gaan.

Configureer de connector voor ondersteuning van DigiCert door drie .config bestanden voor de connector te wijzigen en vervolgens de bijbehorende services opnieuw op te starten:

Ga op de server waarop de connector is geïnstalleerd naar %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc. (Standaard wordt de certificaatconnector voor Microsoft Intune geïnstalleerd in %ProgramFiles%\Microsoft Intune\PFXCertificateConnector.)

Gebruik een teksteditor zoals Notepad.exe om de sleutelwaarde RACertThumbprint in de volgende drie bestanden bij te werken. Vervang de waarde in de bestanden door de waarde die u hebt gekopieerd tijdens stap 6.g. van de procedure in de vorige sectie:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

Zoek bijvoorbeeld de vermelding in elk bestand dat lijkt op

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>en vervang doorEA7A4E0CD1A4F81CF0740527C31A57F6020C17C5de nieuwe waarde van de vingerafdruk van het RA-certificaat .Voer services.msc uit en stop en start de volgende drie services opnieuw:

- PFX Revoke Certificate Connector for Microsoft Intune (PkiRevokeConnectorSvc)

- PFX Create Certificate Connector for Microsoft Intune (PkiCreateConnectorSvc)

- Verouderde PFX-connector maken voor Microsoft Intune (PfxCreateLegacyConnectorSvc)

Een vertrouwd certificaatprofiel maken

De PKCS-certificaten die u implementeert voor Intune beheerde apparaten, moeten zijn gekoppeld aan een vertrouwd basiscertificaat. Als u deze keten tot stand wilt brengen, maakt u een Intune vertrouwd certificaatprofiel met het basiscertificaat van de DigiCert-CA en implementeert u zowel het vertrouwde certificaatprofiel als het PKCS-certificaatprofiel in dezelfde groepen.

Een vertrouwd basiscertificaat ophalen van de DigiCert-CA:

a. Meld u aan bij de DigiCert CA-beheerportal.

b. Selecteer CA's beheren vanuit taken.

c. Selecteer de juiste CA in de lijst.

d. Selecteer Basiscertificaat downloaden om het vertrouwde basiscertificaat te downloaden.

Maak een vertrouwd certificaatprofiel in het Microsoft Intune-beheercentrum. Zie Een vertrouwd certificaatprofiel maken voor gedetailleerde richtlijnen. Zorg ervoor dat u dit profiel toewijst aan apparaten die certificaten ontvangen. Zie Apparaatprofielen toewijzen om het profiel toe te wijzen aan groepen.

Nadat u het profiel hebt gemaakt, wordt het weergegeven in de lijst met profielen in het deelvenster Apparaatconfiguratie – Profielen , met het profieltype Vertrouwd certificaat.

De certificaatprofiel-OID ophalen

De certificaatprofiel-OID is gekoppeld aan een certificaatprofielsjabloon in de DigiCert-CA. Als u een PKCS-certificaatprofiel wilt maken in Intune, moet de naam van de certificaatsjabloon de vorm hebben van een certificaatprofiel-OID die is gekoppeld aan een certificaatsjabloon in de DigiCert-CA.

Meld u aan bij de DigiCert CA-beheerportal.

Selecteer Certificaatprofielen beheren.

Selecteer het certificaatprofiel dat u wilt gebruiken.

Kopieer de OID van het certificaatprofiel. Dit lijkt op het volgende voorbeeld:

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

Opmerking

Als u hulp nodig hebt bij het ophalen van de certificaatprofiel-OID, neemt u contact op met de klantenondersteuning van DigiCert.

Een PKCS-certificaatprofiel maken

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Apparaten>Apparaten beheren>Configuratie>Maken.

Geef de volgende eigenschappen op:

- Platform: kies het platform van uw apparaten.

- Profiel: selecteer PKCS-certificaat. Of selecteerPKCS-certificaatsjablonen>.

Selecteer Maken.

Voer in Basisinformatie de volgende eigenschappen in:

- Naam: een unieke beschrijvende naam voor het beleid. Geef uw profielen een naam zodat u ze later gemakkelijk kunt identificeren.

- Beschrijving: voer een beschrijving in voor het profiel. Deze instelling is optioneel, maar wordt aanbevolen.

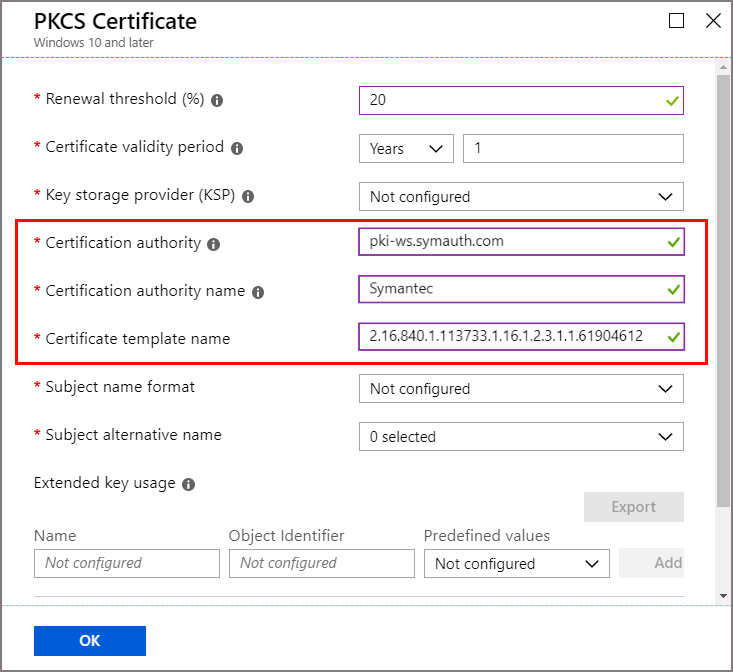

Configureer in Configuratie-instellingen parameters met de waarden uit de volgende tabel. Deze waarden zijn vereist voor het uitgeven van PKCS-certificaten van een DigiCert-CA, via de certificaatconnector voor Microsoft Intune.

PKCS-certificaatparameter Waarde Beschrijving Certificeringsinstantie pki-ws.symauth.com Deze waarde moet de FQDN van de DigiCert CA-basisservice zijn zonder slashes. Als u niet zeker weet of dit de juiste basisservice-FQDN is voor uw DigiCert CA-abonnement, neemt u contact op met de klantenondersteuning van DigiCert.

Met de wijziging van Symantec naar DigiCert blijft deze URL ongewijzigd.

Als deze FQDN onjuist is, geeft de certificaatconnector geen PKCS-certificaten van de DigiCert-CA uit.Naam van certificeringsinstantie Symantec Deze waarde moet de tekenreeks Symantec zijn.

Als deze waarde wordt gewijzigd, geeft de certificaatconnector geen PKCS-certificaten van de DigiCert-CA uit.Naam van certificaatsjabloon Certificaatprofiel-OID van de DigiCert-CA. Bijvoorbeeld: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 Deze waarde moet een certificaatprofiel-OID zijn die in de vorige sectie is verkregen uit de digiCert CA-certificaatprofielsjabloon.

Als de certificaatconnector geen certificaatsjabloon kan vinden die is gekoppeld aan deze certificaatprofiel-OID in de DigiCert-CA, geeft deze geen PKCS-certificaten van de DigiCert-CA uit.

Opmerking

Het PKCS-certificaatprofiel voor Windows-platforms hoeft niet te worden gekoppeld aan een vertrouwd certificaatprofiel. Maar dit is vereist voor niet-Windows-platformprofielen, zoals Android.

Voltooi de configuratie van het profiel om te voldoen aan de behoeften van uw bedrijf en selecteer vervolgens Maken om het profiel op te slaan.

Op de pagina Overzicht van het nieuwe profiel selecteert u Toewijzingen en configureert u een juiste groep om dit profiel te ontvangen. Ten minste één gebruiker of apparaat moet deel uitmaken van de toegewezen groep.

Nadat u de vorige stappen hebt voltooid, geeft Certificaatconnector voor Microsoft Intune PKCS-certificaten van de DigiCert-CA uit aan Intune beheerde apparaten in de toegewezen groep. Deze certificaten zijn beschikbaar in het persoonlijke archief van het certificaatarchief van de huidige gebruiker op het Intune beheerde apparaat.

Ondersteunde kenmerken voor het PKCS-certificaatprofiel

| Attribuut | Intune ondersteunde indelingen | Indelingen die door DigiCert Cloud CA worden ondersteund | resultaat |

|---|---|---|---|

| Onderwerpnaam | Intune ondersteunt de onderwerpnaam alleen in de volgende drie indelingen: 1. Algemene naam 2. Algemene naam die e-mail bevat 3. Algemene naam als e-mail Bijvoorbeeld: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

De DigiCert-CA ondersteunt meer kenmerken. Als u meer kenmerken wilt selecteren, moeten deze worden gedefinieerd met vaste waarden in de DigiCert-certificaatprofielsjabloon. | We gebruiken algemene naam of e-mail uit de PKCS-certificaataanvraag. Elke niet-overeenkomende kenmerkselectie tussen het Intune certificaatprofiel en de Sjabloon voor het DigiCert-certificaatprofiel resulteert in geen certificaten die zijn uitgegeven door de DigiCert-CA. |

| SAN | Intune ondersteunt alleen de volgende SAN-veldwaarden: AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (gecodeerde waarde) |

De DigiCert Cloud-CA ondersteunt ook deze parameters. Als u meer kenmerken wilt selecteren, moeten deze worden gedefinieerd met vaste waarden in de DigiCert-certificaatprofielsjabloon. AltNameTypeEmail: als dit type niet wordt gevonden in de SAN, gebruikt de certificaatconnector de waarde van AltNameTypeUpn. Als AltNameTypeUpn ook niet wordt gevonden in het SAN, gebruikt de certificaatconnector de waarde van de onderwerpnaam als deze de e-mailindeling heeft. Als het type nog steeds niet wordt gevonden, kan de certificaatconnector de certificaten niet uitgeven. Voorbeeld: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn: als dit type niet wordt gevonden in het SAN, gebruikt de certificaatconnector de waarde van AltNameTypeEmail. Als AltNameTypeEmail ook niet wordt gevonden in het SAN, gebruikt de certificaatconnector de waarde van de onderwerpnaam als deze de e-mailindeling heeft. Als het type nog steeds niet wordt gevonden, kan de certificaatconnector de certificaten niet uitgeven. Voorbeeld: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName: als dit type niet wordt gevonden in het SAN, kan de certificaatconnector de certificaten niet uitgeven. Voorbeeld: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c De waarde van dit veld wordt alleen ondersteund in gecodeerde indeling (hexadecimale waarde) door de DigiCert-CA. Voor elke waarde in dit veld converteert de certificaatconnector deze naar base64-codering voordat de certificaataanvraag wordt verzonden. Certificaatconnector voor Microsoft Intune valideert niet of deze waarde al is gecodeerd of niet. |

Geen |

Problemen oplossen

Logboeken voor de certificaatconnector voor Microsoft Intune zijn beschikbaar als gebeurtenislogboeken op de server waarop de connector is geïnstalleerd. Deze logboeken bevatten details over de bewerking van de connectors en kunnen worden gebruikt om problemen met de certificaatconnector en -bewerkingen te identificeren. Zie Logboekregistratie voor meer informatie.

Verwante onderwerpen

Gebruik de informatie in dit artikel met de informatie in Wat zijn Microsoft Intune apparaatprofielen? om de apparaten van uw organisatie en de certificaten erop te beheren.