Eindpuntbeveiliging beheren in Microsoft Intune

Als beveiligingsbeheerder gebruikt u het knooppunt Eindpuntbeveiliging in Intune om apparaatbeveiliging te configureren en beveiligingstaken voor apparaten te beheren wanneer deze apparaten risico lopen. Het eindpuntbeveiligingsbeleid is ontworpen om u te helpen zich te concentreren op de beveiliging van uw apparaten en risico's te beperken. De beschikbare taken kunnen u helpen bij het identificeren van apparaten die risico lopen, om deze apparaten te herstellen en ze te herstellen naar een compatibele of veiligere status.

Het eindpuntbeveiligingsknooppunt groeperen de hulpprogramma's die beschikbaar zijn via Intune die u kunt gebruiken om apparaten veilig te houden:

Controleer de status van al uw beheerde apparaten. Gebruik de weergave Alle apparaten , waar u de apparaatcompatibiliteit op hoog niveau kunt bekijken. Zoom vervolgens in op specifieke apparaten om te begrijpen aan welk nalevingsbeleid niet wordt voldaan, zodat u deze kunt oplossen.

Implementeer beveiligingsbasislijnen waarmee best practice-beveiligingsconfiguraties voor apparaten worden vastgesteld. Intune bevat beveiligingsbasislijnen voor Windows-apparaten en een groeiende lijst met toepassingen, zoals Microsoft Defender voor Eindpunt en Microsoft Edge. Beveiligingsbasislijnen zijn vooraf geconfigureerde groepen Windows-instellingen waarmee u een aanbevolen configuratie van de relevante beveiligingsteams kunt toepassen.

Beheer beveiligingsconfiguraties op apparaten via strikt gerichte beleidsregels. Elk eindpuntbeveiligingsbeleid is gericht op aspecten van apparaatbeveiliging, zoals antivirus, schijfversleuteling, firewalls en verschillende gebieden die beschikbaar zijn via integratie met Microsoft Defender voor Eindpunt.

Stel apparaat- en gebruikersvereisten in via nalevingsbeleid. Met nalevingsbeleid stelt u de regels in waaraan apparaten en gebruikers moeten voldoen om als compatibel te worden beschouwd. Regels kunnen besturingssysteemversies, wachtwoordvereisten, bedreigingsniveaus voor apparaten en meer omvatten.

Wanneer u integreert met microsoft Entra-beleid voor voorwaardelijke toegang om nalevingsbeleid af te dwingen, kunt u toegang tot bedrijfsresources instellen voor zowel beheerde apparaten als apparaten die nog niet worden beheerd.

Integreer Intune met uw Microsoft Defender for Endpoint-team. Door te integreren met Microsoft Defender voor Eindpunt krijgt u toegang tot beveiligingstaken. Beveiligingstaken zijn nauw verbonden met Microsoft Defender voor Eindpunt en Intune om uw beveiligingsteam te helpen apparaten te identificeren die risico lopen en gedetailleerde herstelstappen te geven aan Intune-beheerders die vervolgens actie kunnen ondernemen.

In de volgende secties van dit artikel worden de verschillende taken besproken die u kunt uitvoeren vanuit het eindpuntbeveiligingsknooppunt van het beheercentrum en de machtigingen voor op rollen gebaseerd toegangsbeheer (RBAC) die nodig zijn om deze te gebruiken.

Overzicht van eindpuntbeveiliging

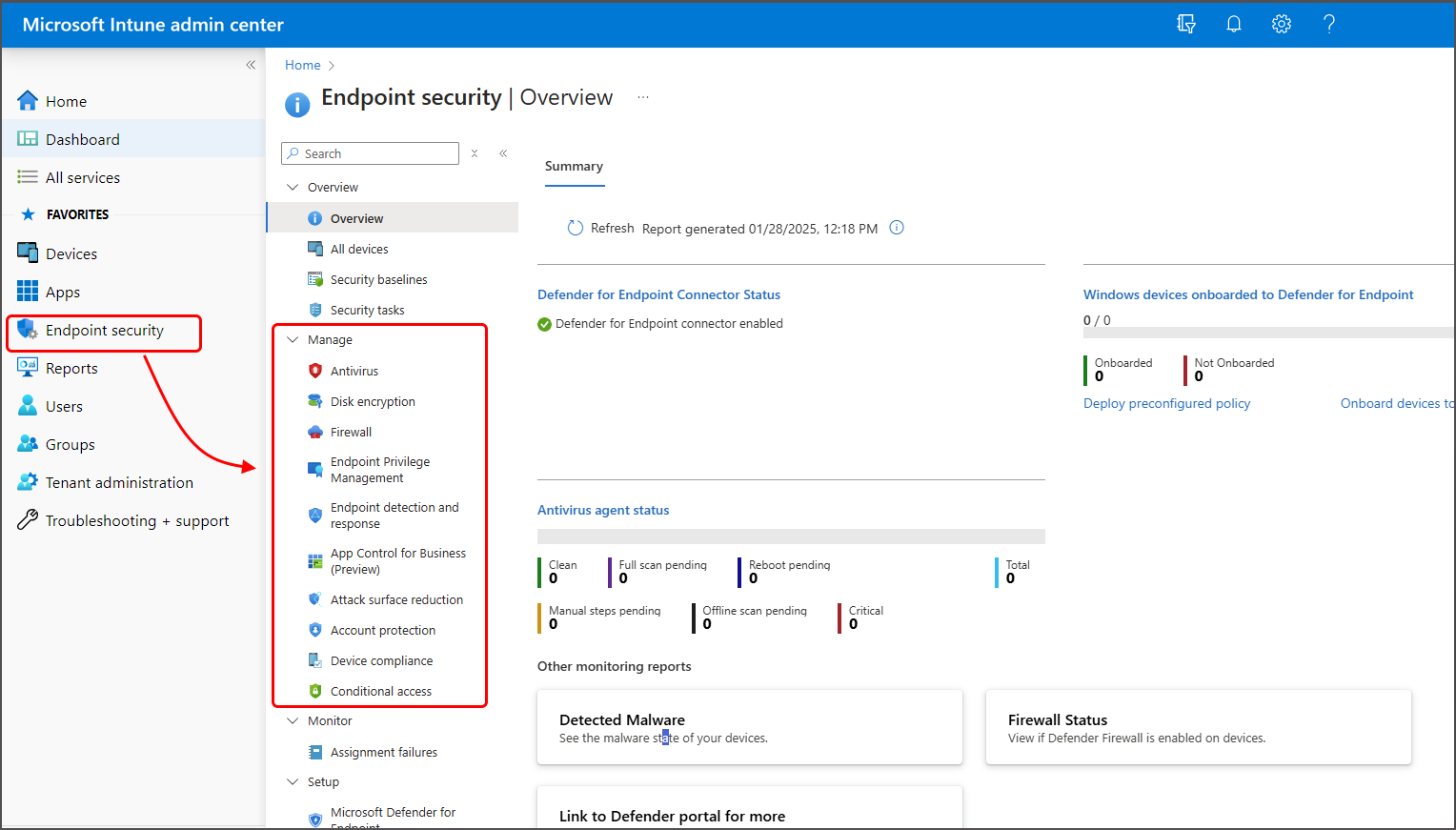

Wanneer u het knooppunt Eindpuntbeveiliging opent in het Microsoft Intune-beheercentrum, wordt de pagina Overzicht standaard weergegeven.

Op de pagina Overzicht van eindpuntbeveiliging ziet u een geconsolideerd dashboard met weergaven en informatie die wordt opgehaald uit de meer gerichte knooppunten van eindpuntbeveiliging, waaronder Antivirus, Eindpuntdetectie en -respons en Microsoft Defender voor Eindpunt:

Status van Defender voor Eindpuntconnector : in deze weergave wordt de huidige status voor de tenantbrede Defender for Endpoint Connector weergegeven. Het label voor deze weergave fungeert ook als een koppeling om de Microsoft Defender voor Eindpunt-portal te openen.

Dezelfde weergave is beschikbaar op het tabblad Samenvatting van het knooppunt Eindpuntdetectie en -antwoordbeleid .

Windows-apparaten die zijn toegevoegd aan Defender voor Eindpunt : in deze tabel wordt de tenantbrede status voor EDR-onboarding ( Endpoint Detection and Response ) weergegeven, met het aantal apparaten dat wel en niet is onboarded. Het label voor deze weergave is een koppeling waarmee het tabblad Samenvatting van het knooppunt Eindpuntdetectie en antwoordbeleid wordt geopend.

Er zijn twee extra koppelingen opgenomen:

Vooraf geconfigureerd beleid implementeren : met deze koppeling opent u het beleidsknooppunt voor eindpuntdetectie en -respons , waar u een beleid kunt implementeren om apparaten aan Defender te onboarden.

Apparaten onboarden bij Defender voor Eindpunt : een koppeling om de Defender-portal te openen, waar u andere stappen kunt ondernemen om apparaten buiten de gestroomlijnde werkstroom van Intune te onboarden.

Status van antivirusagent : in deze weergave worden de samenvattingsgegevens van het statusrapport van de Antivirusagent van Intune weergegeven, anders beschikbaar in het Intune-beheercentrum door naar Rapporten>microsoft Defender Antivirus te gaan waar het rapport zich op het tabblad Samenvatting bevindt.

Andere bewakingsrapporten : deze sectie bevat tegels waarmee extra Microsoft Defender Antivirus-rapporten worden geopend, waaronder De firewallstatus gedetecteerde malware. Op een andere tegel wordt de Defender-portal geopend, waar u de statusgegevens van de sensor en antivirus kunt bekijken.

Apparaten beheren

Het knooppunt Eindpuntbeveiliging bevat de weergave Alle apparaten , waar u een lijst kunt bekijken met alle apparaten van uw Microsoft Entra-id die beschikbaar zijn in Microsoft Intune.

In deze weergave kunt u apparaten selecteren om in te zoomen voor meer informatie, zoals met welk beleid een apparaat niet compatibel is. U kunt toegang vanuit deze weergave ook gebruiken om problemen voor een apparaat op te lossen, zoals het opnieuw opstarten van een apparaat, het starten van een scan op malware of het draaien van BitLocker-sleutels op een Windows 10-apparaat.

Zie Apparaten beheren met eindpuntbeveiliging in Microsoft Intune voor meer informatie.

Beveiligingsbasislijnen beheren

Beveiligingsbasislijnen in Intune zijn vooraf geconfigureerde groepen instellingen die aanbevelingen voor aanbevolen procedures zijn van de relevante Microsoft-beveiligingsteams voor het product. Intune ondersteunt beveiligingsbasislijnen voor Windows 10/11-apparaatinstellingen, Microsoft Edge, Microsoft Defender for Endpoint Protection en meer.

U kunt beveiligingsbasislijnen gebruiken om snel een best practice-configuratie van apparaat- en toepassingsinstellingen te implementeren om uw gebruikers en apparaten te beschermen. Beveiligingsbasislijnen worden ondersteund voor apparaten met Windows 10 versie 1809 en hoger en Windows 11.

Zie Beveiligingsbasislijnen gebruiken om Windows-apparaten in Intune te configureren voor meer informatie.

Beveiligingsbasislijnen zijn een van de verschillende methoden in Intune om instellingen op apparaten te configureren. Bij het beheren van instellingen is het belangrijk om te begrijpen welke andere methoden in uw omgeving worden gebruikt om uw apparaten te configureren, zodat u conflicten kunt voorkomen. Zie Beleidsconflicten voorkomen verderop in dit artikel.

Beveiligingstaken van Microsoft Defender voor Eindpunt bekijken

Wanneer u Intune integreert met Microsoft Defender voor Eindpunt, kunt u Beveiligingstaken in Intune bekijken waarmee apparaten met risico's worden geïdentificeerd en stappen bieden om dat risico te beperken. Vervolgens kunt u de taken gebruiken om aan Microsoft Defender voor Eindpunt te rapporteren wanneer deze risico's zijn beperkt.

Uw Microsoft Defender for Endpoint-team bepaalt welke apparaten risico lopen en geeft deze informatie door aan uw Intune-team als beveiligingstaak. Met een paar klikken maken ze een beveiligingstaak voor Intune die de apparaten identificeert die risico lopen, het beveiligingsprobleem en richtlijnen biedt voor het beperken van dat risico.

De Intune-beheerders controleren beveiligingstaken en handelen vervolgens in Intune om deze taken te herstellen. Zodra het probleem is opgelost, stellen ze de taak in om te voltooien, waardoor deze status wordt teruggegeven aan het Microsoft Defender for Endpoint-team.

Via beveiligingstaken blijven beide teams gesynchroniseerd met welke apparaten risico lopen en hoe en wanneer deze risico's worden hersteld.

Zie Intune gebruiken om beveiligingsproblemen te herstellen die zijn geïdentificeerd door Microsoft Defender for Endpoint voor meer informatie over het gebruik van beveiligingstaken.

Beleid gebruiken om apparaatbeveiliging te beheren

Gebruik als beveiligingsbeheerder het beveiligingsbeleid dat u vindt onder Beheren in het knooppunt Eindpuntbeveiliging. Met deze beleidsregels kunt u apparaatbeveiliging configureren zonder dat u door de grotere hoofdtekst en het grotere instellingenbereik in apparaatconfiguratieprofielen of beveiligingsbasislijnen hoeft te navigeren.

Zie Apparaatbeveiliging beheren met eindpuntbeveiligingsbeleid voor meer informatie over het gebruik van dit beveiligingsbeleid.

Eindpuntbeveiligingsbeleid is een van de verschillende methoden in Intune om instellingen op apparaten te configureren. Bij het beheren van instellingen is het belangrijk om te begrijpen welke andere methoden in uw omgeving worden gebruikt om uw apparaten te configureren en conflicten te voorkomen. Zie Beleidsconflicten voorkomen verderop in dit artikel.

Onder Beheren vindt u ook beleid voor apparaatnaleving en voorwaardelijke toegang . Deze beleidstypen zijn geen gericht beveiligingsbeleid voor het configureren van eindpunten, maar zijn belangrijke hulpprogramma's voor het beheren van apparaten en toegang tot uw bedrijfsresources.

Nalevingsbeleid voor apparaten gebruiken

Gebruik nalevingsbeleid voor apparaten om de voorwaarden vast te stellen waaronder apparaten en gebruikers toegang hebben tot uw netwerk- en bedrijfsresources.

De beschikbare nalevingsinstellingen zijn afhankelijk van het platform dat u gebruikt, maar algemene beleidsregels zijn onder andere:

- Vereisen dat op apparaten een minimale of specifieke versie van het besturingssysteem wordt uitgevoerd

- Wachtwoordvereisten instellen

- Een maximaal toegestaan bedreigingsniveau voor apparaten opgeven, zoals bepaald door Microsoft Defender voor Eindpunt of een andere Mobile Threat Defense-partner

Naast de beleidsregels ondersteunt nalevingsbeleid acties voor niet-naleving. Deze acties zijn een tijdvolgorde van acties die moeten worden toegepast op niet-compatibele apparaten. Acties omvatten het verzenden van e-mail of meldingen om apparaatgebruikers te waarschuwen over niet-naleving, het op afstand vergrendelen van apparaten of zelfs het buiten gebruik stellen van niet-compatibele apparaten en het verwijderen van bedrijfsgegevens die erop staan.

Wanneer u Intune Microsoft Entra-beleid voor voorwaardelijke toegang integreert om nalevingsbeleid af te dwingen, kan voorwaardelijke toegang de nalevingsgegevens gebruiken om toegang tot bedrijfsresources te gateen voor zowel beheerde apparaten als vanaf apparaten die u niet beheert.

Zie Regels instellen op apparaten om toegang tot resources in uw organisatie toe te staan met behulp van Intune voor meer informatie.

Nalevingsbeleid voor apparaten is een van de verschillende methoden in Intune om instellingen op apparaten te configureren. Bij het beheren van instellingen is het belangrijk om te begrijpen welke andere methoden in uw omgeving worden gebruikt waarmee uw apparaten kunnen worden geconfigureerd en om conflicten te voorkomen. Zie Beleidsconflicten voorkomen verderop in dit artikel.

Voorwaardelijke toegang configureren

Als u uw apparaten en bedrijfsresources wilt beveiligen, kunt u microsoft Entra-beleid voor voorwaardelijke toegang gebruiken met Intune.

Intune geeft de resultaten van uw nalevingsbeleid voor apparaten door aan Microsoft Entra, dat vervolgens beleid voor voorwaardelijke toegang gebruikt om af te dwingen welke apparaten en apps toegang hebben tot uw bedrijfsresources. Beleid voor voorwaardelijke toegang helpt ook bij het gateen van toegang voor apparaten die u niet beheert met Intune en kan nalevingsgegevens gebruiken van Mobile Threat Defense-partners die u integreert met Intune.

Hier volgen twee veelgebruikte methoden voor het gebruik van voorwaardelijke toegang met Intune:

- Voorwaardelijke toegang op basis van apparaten, om ervoor te zorgen dat alleen beheerde en compatibele apparaten toegang hebben tot netwerkbronnen.

- Op apps gebaseerde voorwaardelijke toegang, die gebruikmaakt van app-beveiligingsbeleid voor het beheren van toegang tot netwerkresources door gebruikers op apparaten die u niet beheert met Intune.

Zie Meer informatie over voorwaardelijke toegang en Intune voor meer informatie over het gebruik van voorwaardelijke toegang met Intune.

Integratie met Microsoft Defender voor Eindpunt instellen

Wanneer u Microsoft Defender voor Eindpunt integreert met Intune, verbetert u uw vermogen om risico's te identificeren en erop te reageren.

Hoewel Intune kan worden geïntegreerd met verschillende Mobile Threat Defense-partners, krijgt u wanneer u Microsoft Defender voor Eindpunt gebruikt een nauwe integratie tussen Microsoft Defender voor Eindpunt en Intune met toegang tot uitgebreide opties voor apparaatbeveiliging, waaronder:

- Beveiligingstaken: naadloze communicatie tussen Defender voor Eindpunt en Intune-beheerders over apparaten die risico lopen, hoe ze kunnen worden hersteld en bevestiging wanneer deze risico's zijn beperkt.

- Gestroomlijnde onboarding voor Microsoft Defender voor Eindpunt op clients.

- Gebruik van Defender voor Eindpunt-apparaatrisicosignalen in Intune-nalevingsbeleid en app-beveiligingsbeleid.

- Toegang tot mogelijkheden voor manipulatiebeveiliging .

Zie Naleving afdwingen voor Microsoft Defender voor Eindpunt met voorwaardelijke toegang in Intune voor meer informatie over het gebruik van Microsoft Defender voor Eindpunt met Intune.

Vereisten voor op rollen gebaseerd toegangsbeheer

Als u taken wilt beheren in het knooppunt Eindpuntbeveiliging van het Microsoft Intune-beheercentrum, moet een account:

- U krijgt een licentie voor Intune toegewezen.

- Machtigingen voor op rollen gebaseerd toegangsbeheer (RBAC) hebben die gelijk zijn aan de machtigingen die worden geboden door de ingebouwde Intune-rol Endpoint Security Manager. De rol Endpoint Security Manager verleent toegang tot het Microsoft Intune-beheercentrum. Deze rol kan worden gebruikt door personen die beveiligings- en nalevingsfuncties beheren, waaronder beveiligingsbasislijnen, apparaatcompatibiliteit, voorwaardelijke toegang en Microsoft Defender voor Eindpunt.

Zie Op rollen gebaseerd toegangsbeheer (RBAC) met Microsoft Intune voor meer informatie.

Machtigingen verleend door de rol Endpoint Security Manager

U kunt de volgende lijst met machtigingen bekijken in het Microsoft Intune-beheercentrum door naar Tenantbeheerrollen>>Alle rollen te gaan en Endpoint SecurityManager-eigenschappen> te selecteren.

Machtigingen:

-

Android FOTA

- Lezen

-

Android for Work

- Lezen

-

Controlegegevens

- Lezen

-

Certificaatconnector

- Lezen

-

Bedrijfsapparaat-id's

- Lezen

-

Afgeleide referenties

- Lezen

-

Nalevingsbeleid voor apparaten

- Toewijzen

- Maken

- Verwijderen

- Lezen

- Update

- Rapporten weergeven

-

Apparaatconfiguraties

- Lezen

- Rapporten weergeven

-

Apparaatinschrijvingsmanagers

- Lezen

-

Endpoint Protection-rapporten

- Lezen

-

Inschrijvingsprogramma's

- Apparaat lezen

- Profiel lezen

- Token lezen

-

Filters

- Lezen

-

Intune-datawarehouse

- Lezen

-

Beheerde apps

- Lezen

-

Beheerde apparaten

- Verwijderen

- Lezen

- Primaire gebruiker instellen

- Update

- Rapporten weergeven

-

Microsoft Defender ATP

- Lezen

-

Microsoft Store voor Bedrijven

- Lezen

-

Verdediging tegen mobiele dreigingen

- Wijzigen

- Lezen

-

Mobiele apps

- Lezen

-

Organisatie

- Lezen

-

Partnerapparaatbeheer

- Lezen

-

Beleidssets

- Lezen

-

Connectors voor hulp op afstand

- Lezen

- Rapporten weergeven

-

Externe taken

- FileVault-sleutel ophalen

- Configuratiebeheeractie initiëren

- Nu opnieuw opstarten

- Vergrendelen op afstand

- BitLockerKeys draaien (preview)

- FileVault-sleutel draaien

- Afsluiten

- Apparaten synchroniseren

- Windows Defender

-

Rollen

- Lezen

-

Beveiligingsbasislijnen

- Toewijzen

- Maken

- Verwijderen

- Lezen

- Update

-

Beveiligingstaken

- Lezen

- Update

-

Voorwaarden

- Lezen

-

Windows Enterprise-certificaat

- Lezen

Beleidsconflicten voorkomen

Veel van de instellingen die u voor apparaten kunt configureren, kunnen worden beheerd door verschillende functies in Intune. Deze functies omvatten, maar zijn niet beperkt tot:

- Eindpuntbeveiligingsbeleid

- Beveiligingsbasislijnen

- Apparaatconfiguratiebeleid

- Windows-inschrijvingsbeleid

De instellingen in Eindpuntbeveiligingsbeleid zijn bijvoorbeeld een subset van de instellingen die zijn gevonden in eindpuntbeveiliging en apparaatbeperkingsprofielen in apparaatconfiguratiebeleid en die ook worden beheerd via verschillende beveiligingsbasislijnen.

Een manier om conflicten te voorkomen is door geen verschillende basislijnen, exemplaren van dezelfde basislijn of verschillende beleidstypen en instanties te gebruiken om dezelfde instellingen op een apparaat te beheren. Hiervoor moet worden gepland welke methoden moeten worden gebruikt om configuraties op verschillende apparaten te implementeren. Wanneer u meerdere methoden of exemplaren van dezelfde methode gebruikt om dezelfde instelling te configureren, moet u ervoor zorgen dat uw verschillende methoden akkoord gaan of niet op dezelfde apparaten worden geïmplementeerd.

Als er conflicten optreden, kunt u de ingebouwde hulpprogramma's van Intune gebruiken om de bron van deze conflicten te identificeren en op te lossen. Zie voor meer informatie:

Volgende stappen

Configureren: