Uw identiteitsinfrastructuur implementeren voor Microsoft 365

Bekijk al onze inhoud voor kleine bedrijven over Help voor kleine bedrijven en leer.

In Microsoft 365 voor ondernemingen maakt een goed geplande en uitgevoerde identiteitsinfrastructuur de weg vrij voor een betere beveiliging, waaronder het beperken van de toegang tot uw productiviteitsworkloads en hun gegevens tot alleen geverifieerde gebruikers en apparaten. Beveiliging voor identiteiten is een belangrijk element van een Zero Trust-implementatie, waarbij alle pogingen om toegang te krijgen tot resources, zowel on-premises als in de cloud, worden geverifieerd en geautoriseerd.

Zie de poster Identiteitsinfrastructuur voor informatie over de identiteitsfuncties van elke Microsoft 365 voor ondernemingen, de rol van Microsoft Entra ID, on-premises en cloudonderdelen en de meest voorkomende verificatieconfiguraties.

Bekijk deze poster van twee pagina's om snel meer te doen over identiteitsconcepten en -configuraties voor Microsoft 365 voor ondernemingen.

U kunt deze poster downloaden en afdrukken in de indeling letter, legal of tabloid (11 x 17).

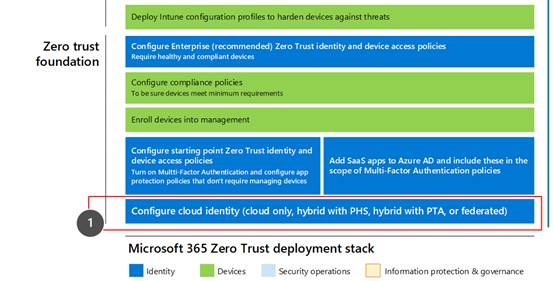

Deze oplossing is de eerste stap voor het ontwikkelen van de Microsoft 365 Zero Trust implementatiestack.

Zie het implementatieplan voor Microsoft 365 Zero Trust voor meer informatie.

Wat zit er in deze oplossing

Deze oplossing begeleidt u bij de implementatie van een identiteitsinfrastructuur voor uw Microsoft 365-tenant om uw werknemers toegang te bieden en bescherming te bieden tegen identiteitsaanvallen.

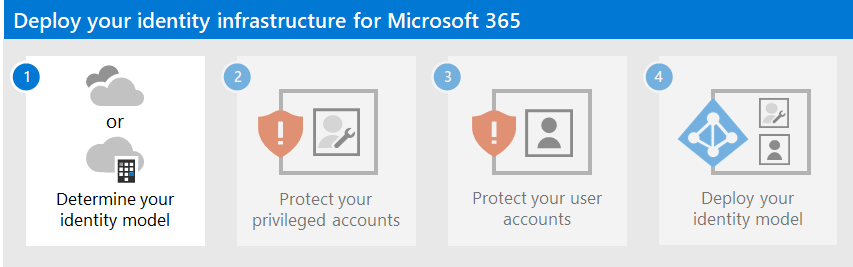

De stappen in deze oplossing zijn:

- Bepaal uw identiteitsmodel.

- Bescherm uw microsoft 365-accounts met bevoegdheden.

- Bescherm uw Microsoft 365-gebruikersaccounts.

- Implementeer uw identiteitsmodel.

Deze oplossing ondersteunt de belangrijkste principes van Zero Trust:

- Expliciet verifiëren: verifieer en autoriseer altijd op basis van alle beschikbare gegevenspunten.

- De minst bevoorrechte toegang gebruiken: beperk de gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico's gebaseerd adaptief beleid en gegevensbescherming.

- Uitgaan van beveiligingsschending: minimaliseer straalvan de explosie en de toegang tot segmenten. Controleer end-to-endversleuteling en gebruik analyses om zichtbaarheid te krijgen, bedreigingsdetectie te stimuleren en de verdediging te verbeteren.

In tegenstelling tot gewone intranettoegang, die alles achter de firewall van een organisatie vertrouwt, behandelt Zero Trust elke aanmelding en toegang alsof deze afkomstig is van een ongecontroleerd netwerk, ongeacht of dit zich achter de firewall van de organisatie of op internet bevindt. Zero Trust vereist bescherming voor het netwerk, de infrastructuur, identiteiten, eindpunten, apps en gegevens.

Mogelijkheden en functies van Microsoft 365

Microsoft Entra ID biedt een volledige suite met identiteitsbeheer- en beveiligingsmogelijkheden voor uw Microsoft 365-tenant.

| Functie | Beschrijving | Licenties |

|---|---|---|

| Meervoudige verificatie (MFA) | MFA vereist dat gebruikers twee vormen van verificatie opgeven, zoals een gebruikerswachtwoord plus een melding van de Microsoft Authenticator-app of een telefoongesprek. MFA vermindert het risico dat gestolen referenties kunnen worden gebruikt voor toegang tot uw omgeving aanzienlijk. Microsoft 365 maakt gebruik van de Microsoft Entra meervoudige verificatieservice voor MFA-aanmeldingen. | Microsoft 365 E3 of E5 |

| Voorwaardelijke toegang | Microsoft Entra ID evalueert de voorwaarden van de gebruikersaanmelding en gebruikt beleid voor voorwaardelijke toegang om de toegestane toegang te bepalen. In deze richtlijnen laten we u bijvoorbeeld zien hoe u een beleid voor voorwaardelijke toegang maakt om apparaatcompatibiliteit te vereisen voor toegang tot gevoelige gegevens. Dit vermindert het risico dat een hacker met een eigen apparaat en gestolen referenties toegang heeft tot uw gevoelige gegevens. Het beschermt ook gevoelige gegevens op de apparaten, omdat de apparaten moeten voldoen aan specifieke vereisten voor status en beveiliging. | Microsoft 365 E3 of E5 |

| Microsoft Entra groepen | Beleid voor voorwaardelijke toegang, apparaatbeheer met Intune en zelfs machtigingen voor bestanden en sites in uw organisatie zijn afhankelijk van de toewijzing aan gebruikersaccounts of Microsoft Entra groepen. U wordt aangeraden Microsoft Entra groepen te maken die overeenkomen met de beveiligingsniveaus die u implementeert. Leden van uw leidinggevenden zijn bijvoorbeeld waarschijnlijk doelwitten van hogere waarde voor hackers. Daarom is het zinvol om de gebruikersaccounts van deze werknemers toe te voegen aan een Microsoft Entra groep en deze groep toe te wijzen aan beleid voor voorwaardelijke toegang en andere beleidsregels die een hoger beschermingsniveau voor toegang afdwingen. | Microsoft 365 E3 of E5 |

| Microsoft Entra ID Protection | Hiermee kunt u potentiële beveiligingsproblemen detecteren die van invloed zijn op de identiteiten van uw organisatie en geautomatiseerd herstelbeleid configureren naar een laag, gemiddeld en hoog aanmeldingsrisico en gebruikersrisico. Deze richtlijnen zijn afhankelijk van deze risicoanalyse om beleid voor voorwaardelijke toegang toe te passen voor meervoudige verificatie. Deze richtlijnen bevatten ook een beleid voor voorwaardelijke toegang dat vereist dat gebruikers hun wachtwoord wijzigen als er activiteiten met een hoog risico voor hun account worden gedetecteerd. | Microsoft 365 E5 Microsoft 365 E3 met de E5 Security-invoegtoepassing, EMS E5- of Microsoft Entra ID P2-licenties |

| Selfservice voor wachtwoordherstel (SSPR) | Sta uw gebruikers toe hun wachtwoorden veilig en zonder tussenkomst van de helpdesk opnieuw in te stellen door verificatie van meerdere verificatiemethoden te bieden die de beheerder kan beheren. | Microsoft 365 E3 of E5 |

| wachtwoordbeveiliging Microsoft Entra | Detecteer en blokkeer bekende zwakke wachtwoorden en hun varianten en aanvullende zwakke termen die specifiek zijn voor uw organisatie. Standaard algemene lijsten met verboden wachtwoorden worden automatisch toegepast op alle gebruikers in een Microsoft Entra tenant. U kunt aanvullende vermeldingen definiëren in een aangepaste lijst met geblokkeerde wachtwoorden. Als gebruikers hun wachtwoord wijzigen of opnieuw instellen, worden deze verboden wachtwoordlijsten ingeschakeld om het gebruik van sterke wachtwoorden af te dwingen. | Microsoft 365 E3 of E5 |

Volgende stappen

Gebruik deze stappen om een identiteitsmodel en verificatie-infrastructuur te implementeren voor uw Microsoft 365-tenant:

- Bepaal uw cloudidentiteitsmodel.

- Bescherm uw microsoft 365-accounts met bevoegdheden.

- Bescherm uw Microsoft 365-gebruikersaccounts.

- Implementeer uw cloudidentiteitsmodel: alleen in de cloud of hybride.

Aanvullende microsoft-cloudidentiteitsresources

Beheren

Als u de implementatie van uw Microsoft-cloudidentiteit wilt beheren, raadpleegt u:

Hoe Microsoft identiteit voor Microsoft 365 doet

Lees hoe IT-experts bij Microsoft identiteiten en beveiligde toegang beheren.

Opmerking

Deze IT Showcase-resource is alleen beschikbaar in het Engels.

Hoe Contoso identiteit heeft gedaan voor Microsoft 365

Zie Identiteit voor de Contoso Corporation voor een voorbeeld van hoe een fictieve maar representatieve multinationale organisatie een hybride identiteitsinfrastructuur heeft geïmplementeerd voor Microsoft 365-cloudservices.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor