Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Bekijk al onze inhoud voor kleine bedrijven over Help voor kleine bedrijven en leer.

Om de beveiliging van gebruikersaanmeldingen te vergroten:

- Windows Hello voor Bedrijven gebruiken

- Microsoft Entra-wachtwoordbeveiliging gebruiken

- Meervoudige verificatie (MFA) gebruiken

- Configuratie van identiteiten en apparaattoegang implementeren

- Beschermen tegen inbreuk op referenties met Microsoft Entra Id-beveiliging

Windows Hello voor Bedrijven

Windows Hello voor Bedrijven in Windows 11 Enterprise vervangt wachtwoorden door sterke tweeledige verificatie wanneer u zich aanmeldt op een Windows-apparaat. De twee factoren zijn een nieuw type gebruikersreferentie dat is gekoppeld aan een apparaat en een biometrisch kenmerk of een pincode.

Zie Overzicht Windows Hello voor Bedrijvenvoor meer informatie.

Microsoft Entra wachtwoordbeveiliging

Microsoft Entra Wachtwoordbeveiliging detecteert en blokkeert bekende zwakke wachtwoorden en hun varianten, en kan ook aanvullende zwakke termen blokkeren die specifiek zijn voor uw organisatie. Standaard algemene lijsten met verboden wachtwoorden worden automatisch toegepast op alle gebruikers in een Microsoft Entra tenant. U kunt aanvullende vermeldingen definiëren in een aangepaste lijst met geblokkeerde wachtwoorden. Als gebruikers hun wachtwoord wijzigen of opnieuw instellen, worden deze verboden wachtwoordlijsten ingeschakeld om het gebruik van sterke wachtwoorden af te dwingen.

Zie Microsoft Entra wachtwoordbeveiliging configureren voor meer informatie.

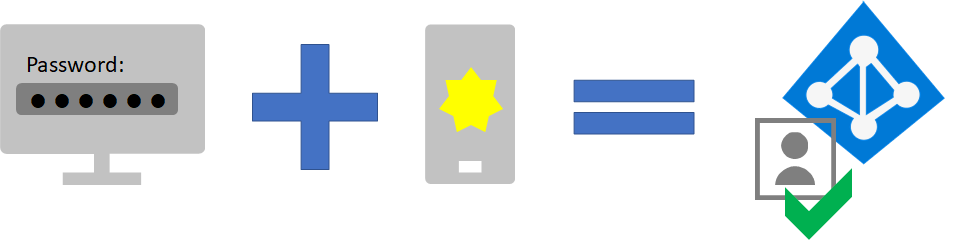

MFA

Bij MFA is er voor gebruikersaanmeldingen extra verificatie naast het wachtwoord voor het gebruikersaccount nodig. Zelfs als kwaadwillende gebruikers het wachtwoord voor een gebruikersaccount achterhalen, moeten ze ook kunnen reageren op de extra verificatie, zoals een sms die naar een smartphone wordt gestuurd voordat er toegang wordt verleend.

De eerste stap voor het gebruik van MFA is om het voor alle beheerdersaccountste gebruiken, ook wel geprivilegieerde accounts genoemd. Daarnaast raadt Microsoft MFA aan voor alle gebruikers.

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Er zijn drie manieren waarop u uw gebruikers kunt verplichten MFA te gebruiken op basis van uw Microsoft 365-abonnement.

| Abonnement | Aanbeveling |

|---|---|

| Alle Microsoft 365-abonnementen (zonder Microsoft Entra ID P1- of P2-licenties) | Schakel standaardinstellingen voor beveiliging in Microsoft Entra ID in. Standaardinstellingen voor beveiliging in Microsoft Entra ID omvatten MFA voor gebruikers en beheerders. |

| Microsoft 365 E3 (inclusief Microsoft Entra ID P1-licenties) | Gebruik het algemene beleid voor voorwaardelijke toegang om het volgende beleid te configureren: - MFA vereisen voor beheerders - MFA vereisen voor alle gebruikers - Verouderde verificatie blokkeren |

| Microsoft 365 E5 (inclusief Microsoft Entra ID P2-licenties) | Profiteer van Microsoft Entra Id-beveiliging en begin met het implementeren van de aanbevolen set voorwaardelijke toegang en gerelateerde beleidsregels van Microsoft door deze twee beleidsregels te maken: - MFA vereisen bij een normaal of hoog risico bij het aanmelden - Gebruikers met een hoog risico moeten het wachtwoord wijzigen |

Meer informatie over het beheren van MFA vindt u in Meervoudige verificatie voor Microsoft 365.

Standaardinstellingen voor beveiliging

Standaardinstellingen voor beveiliging is een nieuwe functie voor Microsoft 365 en Office 365 betaalde of proefabonnementen die zijn gemaakt na 21 oktober 2019. Voor deze abonnementen zijn standaardinstellingen voor beveiliging ingeschakeld. Hiervoor moeten al uw gebruikers MFA gebruiken met de Microsoft Authenticator-app.

Gebruikers hebben 14 dagen de tijd om zich te registreren voor MFA met de Microsoft Authenticator-app vanaf hun smartphone. Deze periode gaat in bij de eerste aanmelding nadat de standaardinstellingen voor beveiliging zijn ingeschakeld. Na 14 dagen kunnen gebruikers zich alleen aanmelden als de MFA-registratie is voltooid.

De standaardinstellingen voor beveiliging bieden organisaties een basisbeveiligingsniveau voor gebruikersaanmeldingen dat standaard is ingeschakeld. U kunt de standaardinstellingen voor beveiliging uitschakelen ten gunste van MFA met voorwaardelijk toegangsbeleid of voor afzonderlijke accounts.

Zie het overzicht van standaardinstellingen voor beveiliging voor meer informatie.

Beleidsregels voor voorwaardelijke toegang

Beleidsregels voor voorwaardelijke toegang zijn regels waarmee wordt aangegeven wanneer aanmeldingen worden beoordeeld en toegestaan. U kunt bijvoorbeeld een toegangsbeleid met de volgende voorwaarden maken:

- Als de naam van het gebruikersaccount lid is van een groep voor gebruikers aan wie de rollen Exchange, gebruiker, wachtwoord, beveiliging, SharePoint, Exchange-beheerder, SharePoint-beheerderof globale beheerder zijn toegewezen, is MFA vereist voordat toegang wordt verleend.

Met dit beleid kunt u MFA vereisen op basis van groepslidmaatschap, in plaats van afzonderlijke gebruikersaccounts te configureren voor MFA wanneer ze worden toegewezen of niet worden toegewezen aan deze beheerdersrollen.

U kunt beleid voor voorwaardelijke toegang ook gebruiken voor geavanceerdere mogelijkheden, zoals het vereisen dat de aanmelding wordt uitgevoerd vanaf een compatibel apparaat, zoals uw laptop waarop Windows 11 wordt uitgevoerd.

Voor voorwaardelijke toegang zijn Microsoft Entra ID P1-licenties vereist, die zijn opgenomen in Microsoft 365 E3 en E5.

Zie het overzicht van voorwaardelijke toegang voor meer informatie.

Deze methoden samen gebruiken

Houd het volgende in gedachten:

- U kunt standaardinstellingen voor beveiliging niet inschakelen als u beleid voor voorwaardelijke toegang hebt ingeschakeld.

- U kunt geen beleid voor voorwaardelijke toegang inschakelen als u standaardinstellingen voor beveiliging hebt ingeschakeld.

Als de standaardinstellingen voor beveiliging zijn ingeschakeld, moeten alle nieuwe gebruikers zich voor MFA registreren en de Microsoft Authenticator-app gebruiken.

In deze tabel ziet u de resultaten na het inschakelen van MFA met de standaardinstellingen voor beveiliging en het beleid voor voorwaardelijke toegang.

| Methode | Ingeschakeld | Uitgeschakeld | Extra verificatiemethode |

|---|---|---|---|

| Standaardinstellingen voor beveiliging | Kan beleid voor voorwaardelijke toegang niet gebruiken | Kan beleid voor voorwaardelijke toegang gebruiken | De Microsoft Authenticator-app |

| Beleidsregels voor voorwaardelijke toegang | Als deze zijn ingeschakeld, kunt u de standaardinstellingen voor beveiliging niet inschakelen | Als ze allemaal zijn uitgeschakeld, kunt u de standaardinstellingen voor beveiliging inschakelen | Opgeven door gebruiker tijdens MFA-registratie |

Configuraties van Zero Trust-identiteiten en -apparaattoegang

Zero Trust instellingen en beleidsregels voor identiteits- en apparaattoegang zijn aanbevolen vereiste functies en hun instellingen in combinatie met voorwaardelijke toegang, Intune en Microsoft Entra Id-beveiliging beleidsregels die bepalen of een bepaalde toegangsaanvraag moet worden verleend en onder welke voorwaarden. Deze bepaling is gebaseerd op het gebruikersaccount van de login, het apparaat dat wordt gebruikt, de app die de gebruiker gebruikt voor toegang, de locatie van waaruit het toegangsverzoek is gedaan en een beoordeling van het risico van de aanvraag. Op deze manier zorgt u ervoor dat alleen goedgekeurde gebruikers en apparaten toegang hebben tot uw belangrijke bronnen.

Opmerking

Microsoft Entra Id-beveiliging vereist Microsoft Entra ID P2-licenties. Deze zijn inbegrepen bij Microsoft 365 E5.

Beleid voor identiteiten en apparaattoegang is gedefinieerd voor gebruik in drie lagen:

- Basisbescherming is een minimum beveiligingsniveau voor uw identiteiten en apparaten die toegang hebben tot uw apps en gegevens.

- Gevoelige bescherming biedt extra beveiliging geboden voor specifieke gegevens. Identiteiten en apparaten zijn onderhevig aan hogere niveaus van beveiliging en gezondheidseisen voor apparaten.

- Bescherming voor omgevingen met sterk gereguleerde of geclassificeerde gegevens betreft doorgaans kleine hoeveelheden gegevens die zeer vertrouwelijk zijn, handelsgeheimen bevatten of onderworpen zijn aan gegevensregelgeving. Identiteiten en apparaten zijn onderhevig aan veel hogere niveaus van beveiliging en gezondheidseisen voor apparaten.

Deze lagen en de bijbehorende configuraties bieden een consistent beveiligingsniveau van uw gegevens, identiteiten en apparaten.

Microsoft raadt ten zeerste aan het beleid voor Zero Trust-identiteiten en -apparaattoegang te configureren en uit te rollen in uw organisatie, inclusief specifieke instellingen voor Microsoft Teams, Exchange Online en SharePoint. Zie Configuraties voor Zero Trust-identiteiten en apparaattoegang voor meer informatie.

Microsoft Entra Id-beveiliging

In deze sectie leert u hoe u beleidsregels configureert die bescherming bieden tegen inbreuk op referenties, waarbij een aanvaller de accountnaam en het wachtwoord van een gebruiker bepaalt om toegang te krijgen tot de cloudservices en gegevens van een organisatie. Microsoft Entra Id-beveiliging biedt een aantal manieren om te voorkomen dat een aanvaller de referenties van een gebruikersaccount in gevaar brengt.

Met Microsoft Entra Id-beveiliging kunt u het volgende doen:

| Mogelijkheid | Beschrijving |

|---|---|

| Potentiële beveiligingsproblemen in de identiteiten van uw organisatie vaststellen en aanpakken | Microsoft Entra ID maakt gebruik van machine learning om afwijkingen en verdachte activiteiten te detecteren, zoals aanmeldingen en activiteiten na aanmelding. Met behulp van deze gegevens genereert Microsoft Entra Id-beveiliging rapporten en waarschuwingen waarmee u de problemen kunt evalueren en actie kunt ondernemen. |

| Verdachte acties detecteren die betrekking hebben op de identiteiten van uw organisatie en er automatisch op reageren | U kunt beleidsregels met betrekking tot risicobeheer zodanig configureren dat deze automatisch reageren op opgespoorde problemen als een bepaald risiconiveau is bereikt. Dit beleid kan, naast andere besturingselementen voor voorwaardelijke toegang van Microsoft Entra ID en Microsoft Intune, de toegang automatisch blokkeren of corrigerende acties uitvoeren, waaronder wachtwoordherstel en het vereisen van Microsoft Entra meervoudige verificatie voor volgende aanmeldingen. |

| Verdachte incidenten onderzoeken en deze oplossen met beheertaken | U kunt risico gebeurtenissen onderzoeken door informatie over het beveiligingsincident te gebruiken. Er zijn eenvoudige werkstromen beschikbaar om onderzoek bij te houden en herstelbewerkingen uit te voeren, zoals het opnieuw instellen van wachtwoorden. |

Zie meer informatie over Microsoft Entra Id-beveiliging.

Zie de stappen voor het inschakelen van Microsoft Entra Id-beveiliging.

Technische informatiebronnen voor beheerders voor MFA en beveiligde aanmeldingen

- MFA voor Microsoft 365

- Identiteit implementeren voor Microsoft 365

- Trainingsvideo's voor Azure Academy Microsoft Entra ID

- Het registratiebeleid voor Microsoft Entra meervoudige verificatie configureren

- Configuratie van identiteiten en apparaattoegang

Volgende stap

Ga verder met stap 4 om de identiteitsinfrastructuur te implementeren op basis van het gekozen identiteitsmodel: