Microsoft Defender voor Eindpunt op Android-risicosignalen configureren met behulp van app-beveiligingsbeleid (MAM)

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Microsoft Defender voor Eindpunt op Android, waarmee enterprise-gebruikers al worden beschermd in MDM-scenario's (Mobile Apparaatbeheer), wordt de ondersteuning nu uitgebreid naar Mobile App Management (MAM) voor apparaten die niet zijn ingeschreven met behulp van Intune MDM (Mobile Device Management). Deze ondersteuning wordt ook uitgebreid voor klanten die gebruikmaken van andere oplossingen voor bedrijfsmobiliteitsbeheer, terwijl ze nog steeds gebruikmaken van Intune voor Mobile Application Management (MAM). Met deze mogelijkheid kunt u de gegevens van uw organisatie in een toepassing beheren en beveiligen.

Microsoft Defender voor Eindpunt op Android-bedreigingsinformatie wordt toegepast door Intune App-beveiligingsbeleid om deze apps te beveiligen. App-beveiliging beleid (APP) zijn regels die ervoor zorgen dat de gegevens van een organisatie veilig blijven of in een beheerde app zijn opgenomen. Op een beheerde toepassing is app-beveiligingsbeleid toegepast en kan worden beheerd door Intune.

Microsoft Defender voor Eindpunt op Android ondersteunt beide configuraties van MAM.

- Intune MDM + MAM: IT-beheerders kunnen alleen apps beheren met app-beveiligingsbeleid op apparaten die zijn ingeschreven bij Intune Mobile Device Management (MDM).

- MAM zonder apparaatinschrijving: MET MAM zonder apparaatinschrijving of MAM-WE kunnen IT-beheerders apps beheren met app-beveiligingsbeleid op apparaten die niet zijn ingeschreven bij Intune MDM. Deze inrichting betekent dat apps kunnen worden beheerd door Intune op apparaten die zijn ingeschreven bij externe EMM-providers. Als u apps in beide configuraties wilt beheren, moeten klanten Intune in het Microsoft Intune-beheercentrum gebruiken.

Om deze mogelijkheid in te schakelen, moet een beheerder de verbinding tussen Microsoft Defender voor Eindpunt en Intune configureren, het app-beveiligingsbeleid maken en het beleid toepassen op doelapparaten en toepassingen.

Eindgebruikers moeten ook stappen uitvoeren om Microsoft Defender voor Eindpunt op hun apparaat te installeren en de onboardingstroom te activeren.

vereisten voor Beheer

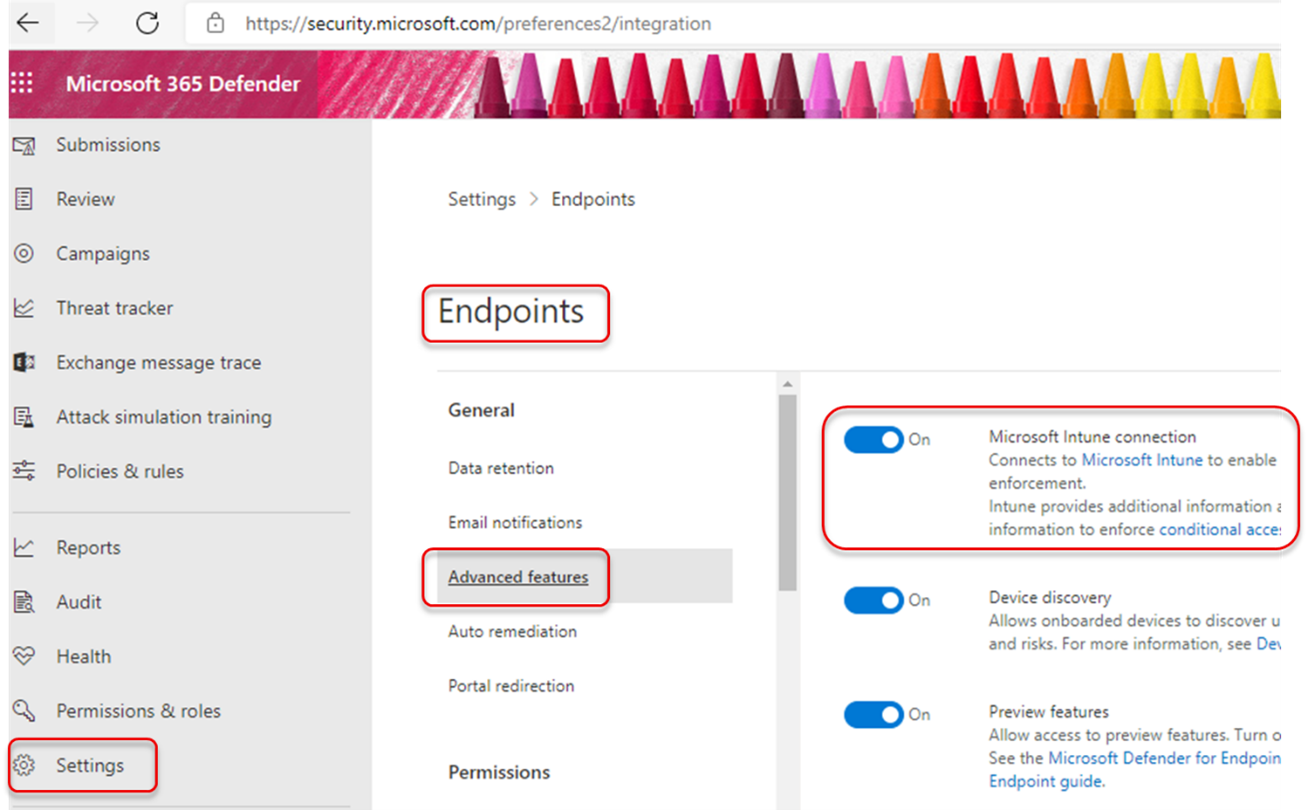

Controleer of de Microsoft Defender voor Endpoint-Intune connector is ingeschakeld.

a. Ga naar security.microsoft.com.

b. Selecteer Instellingen > Eindpunten > Geavanceerde functies > Microsoft Intune Verbinding is ingeschakeld.

c. Als de verbinding niet is ingeschakeld, selecteert u de wisselknop om deze in te schakelen en selecteert u vervolgens Voorkeuren opslaan.

d. Ga naar het Microsoft Intune-beheercentrum en controleer of Microsoft Defender voor Endpoint-Intune connector is ingeschakeld.

Schakel Microsoft Defender voor Eindpunt in android-connector in voor app-beveiligingsbeleid (APP).

Configureer de connector op Microsoft Intune voor App-beveiliging-beleid:

a. Ga naar tenantbeheerconnectors > en -tokens > Microsoft Defender voor Eindpunt.

b. Schakel de wisselknop voor het app-beveiligingsbeleid voor Android in (zoals te zien is in de volgende schermopname).

c. Selecteer Save.

Creatie een app-beveiligingsbeleid.

Toegang tot een beheerde app blokkeren of gegevens wissen op basis van Microsoft Defender voor Eindpunt risicosignalen door een app-beveiligingsbeleid te maken.

Microsoft Defender voor Eindpunt kan worden geconfigureerd om bedreigingssignalen te verzenden die moeten worden gebruikt in app-beveiligingsbeleid (APP, ook wel MAM genoemd). Met deze mogelijkheid kunt u Microsoft Defender voor Eindpunt gebruiken om beheerde apps te beveiligen.

Creatie een beleid.

App-beveiliging beleid (APP) zijn regels die ervoor zorgen dat de gegevens van een organisatie veilig blijven of in een beheerde app zijn opgenomen. Een beleid kan een regel zijn die wordt afgedwongen wanneer de gebruiker probeert 'zakelijke' gegevens te openen of te verplaatsen, of een set acties die zijn verboden of bewaakt wanneer de gebruiker zich in de app bevindt.

Apps toevoegen.

a. Kies hoe u dit beleid wilt toepassen op apps op verschillende apparaten. Voeg vervolgens ten minste één app toe.

Gebruik deze optie om op te geven of dit beleid van toepassing is op niet-beheerde apparaten. In Android kunt u het beleid opgeven dat van toepassing is op Android Enterprise-, Apparaat- Beheer- of Niet-beheerde apparaten. U kunt er ook voor kiezen om uw beleid te richten op apps op apparaten met elke beheerstatus.

Omdat voor het beheer van mobiele apps geen apparaatbeheer is vereist, kunt u bedrijfsgegevens beveiligen op zowel beheerde als onbeheerde apparaten. Het beheer is gecentreerd op de gebruikersidentiteit, waardoor de vereiste voor apparaatbeheer wordt verwijderd. Bedrijven kunnen tegelijkertijd app-beveiligingsbeleid met of zonder MDM gebruiken. Denk bijvoorbeeld aan een werknemer die zowel een telefoon van het bedrijf als een eigen persoonlijke tablet gebruikt. De bedrijfstelefoon wordt ingeschreven bij MDM en beveiligd door app-beveiligingsbeleid, terwijl het persoonlijke apparaat alleen wordt beveiligd door app-beveiligingsbeleid.

b. Selecteer Apps.

Een beheerde app is een app waarop app-beveiligingsbeleid is toegepast en die kan worden beheerd door Intune. Elke app die is geïntegreerd met de Intune SDK of die door de Intune App Wrapping Tool is verpakt, kan worden beheerd met behulp van Intune app-beveiligingsbeleid. Zie de officiële lijst met Microsoft Intune beveiligde apps die zijn gebouwd met deze hulpprogramma's en beschikbaar zijn voor openbaar gebruik.

Voorbeeld: Outlook als beheerde app

Beveiligingsvereisten voor aanmelding instellen voor uw beveiligingsbeleid.

Selecteer Instellen > Maximaal toegestaan bedreigingsniveau voor apparaten in Apparaatvoorwaarden en voer een waarde in. Selecteer vervolgens Actie: 'Toegang blokkeren'. Microsoft Defender voor Eindpunt op Android deelt dit bedreigingsniveau voor apparaten.

Gebruikersgroepen toewijzen voor wie het beleid moet worden toegepast.

Selecteer Opgenomen groepen. Voeg vervolgens de relevante groepen toe.

Opmerking

Als een configuratiebeleid moet worden gericht op niet-ingeschreven apparaten (MAM), wordt aanbevolen om de algemene app-configuratie-instellingen te implementeren in Beheerde apps in plaats van beheerde apparaten te gebruiken. Bij het implementeren van app-configuratiebeleid op apparaten kunnen problemen optreden wanneer meerdere beleidsregels verschillende waarden hebben voor dezelfde configuratiesleutel en zijn gericht op dezelfde app en gebruiker. Deze problemen worden veroorzaakt door het ontbreken van een mechanisme voor conflictoplossing voor het oplossen van de verschillende waarden. U kunt deze problemen voorkomen door ervoor te zorgen dat slechts één app-configuratiebeleid voor apparaten wordt gedefinieerd en gericht op dezelfde app en gebruiker.

Vereisten voor eindgebruikers

De broker-app moet zijn geïnstalleerd.

- Intune-bedrijfsportal

Gebruikers hebben de vereiste licenties voor de beheerde app en hebben de app geïnstalleerd.

Onboarding van eindgebruikers

Meld u aan bij een beheerde toepassing, bijvoorbeeld Outlook. Het apparaat is geregistreerd en het toepassingsbeveiligingsbeleid wordt gesynchroniseerd met het apparaat. Het toepassingsbeveiligingsbeleid herkent de status van het apparaat.

Selecteer Doorgaan. Er wordt een scherm weergegeven waarin wordt aanbevolen om Microsoft Defender voor Eindpunt in de Android-app te downloaden en in te stellen.

Selecteer Downloaden. U wordt omgeleid naar de App Store (Google Play).

Installeer de app Microsoft Defender voor Eindpunt (mobiel) en start het onboardingscherm van beheerde apps weer.

Klik op Doorgaan > starten. De onboarding-/activeringsstroom voor Microsoft Defender voor Eindpunt app wordt gestart. Volg de stappen om de onboarding te voltooien. U wordt automatisch teruggeleid naar het onboardingscherm van beheerde apps, dat nu aangeeft dat het apparaat in orde is.

Selecteer Doorgaan om u aan te melden bij de beheerde toepassing.

Webbeveiliging configureren

Met Defender voor Eindpunt op Android kunnen IT-beheerders webbeveiliging configureren. Webbeveiliging is beschikbaar in het Microsoft Intune-beheercentrum.

Webbeveiliging helpt apparaten te beveiligen tegen webbedreigingen en gebruikers te beschermen tegen phishing-aanvallen. Houd er rekening mee dat antiphishing en aangepaste indicatoren (URL en IP-adressen) worden ondersteund als onderdeel van webbeveiliging. Filteren van webinhoud wordt momenteel niet ondersteund op mobiele platforms.

Ga in het Microsoft Intune-beheercentrum naar App-configuratiebeleid > voor apps > Beheerde apps toevoegen>.

Geef het beleid een naam.

Kies onder Openbare apps selecterenMicrosoft Defender voor Eindpunt als de doel-app.

Voeg op de pagina Instellingen onder Algemene configuratie-instellingen de volgende sleutels toe en stel de gewenste waarde in.

- Antiphishing

- Vpn

Als u webbeveiliging wilt uitschakelen, voert u 0 in voor de antiphishing- en VPN-waarden.

Als u alleen het gebruik van VPN door webbeveiliging wilt uitschakelen, voert u deze waarden in:

- 0 voor vpn

- 1 voor antiphishing

Voeg de DefenderMAMConfigs-sleutel toe en stel de waarde in op 1.

Wijs dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld op false.

Controleer en maak het beleid.

Netwerkbeveiliging configureren

Navigeer in Microsoft Intune beheercentrum naarApp-configuratiebeleid voorapps>. Creatie een nieuw app-configuratiebeleid. Klik op Beheerde apps.

Geef een naam en beschrijving op om het beleid uniek te identificeren. Richt het beleid op Geselecteerde apps en zoek naar 'Microsoft Defender Eindpunt voor Android'. Klik op de vermelding en klik vervolgens op Selecteren en vervolgens op Volgende.

Voeg de sleutel en waarde uit de volgende tabel toe. Zorg ervoor dat de sleutel DefenderMAMConfigs aanwezig is in elk beleid dat u maakt met de beheerde apps-route. Voor beheerde apparaten-route mag deze sleutel niet bestaan. Wanneer u klaar bent, klikt u op Volgende.

Sleutel Waardetype: Standaard (true-enable, false-disable) Omschrijving DefenderNetworkProtectionEnableGeheel getal 0 1 - Inschakelen, 0 - Uitschakelen; Deze instelling wordt gebruikt door IT-beheerders om de netwerkbeveiligingsmogelijkheden in of uit te schakelen in de Defender-app. DefenderAllowlistedCACertificatesTekenreeks Geen Geen-uitschakelen; Deze instelling wordt gebruikt door IT-beheerders om een vertrouwensrelatie tot stand te brengen voor basis-CA en zelfondertekende certificaten. DefenderCertificateDetectionGeheel getal 0 2-Inschakelen, 1 - Controlemodus, 0 - Uitschakelen; Wanneer deze functie is ingeschakeld met de waarde 2, worden eindgebruikersmeldingen naar de gebruiker verzonden wanneer Defender een ongeldig certificaat detecteert. Waarschuwingen worden ook verzonden naar SOC-beheerders. In de controlemodus (1) worden meldingen verzonden naar SOC-beheerders, maar er worden geen meldingen van eindgebruikers weergegeven aan de gebruiker wanneer Defender een ongeldig certificaat detecteert. Beheerders kunnen deze detectie uitschakelen met 0 als waarde en volledige functionaliteit inschakelen door 2 in te stellen als de waarde. DefenderOpenNetworkDetectionGeheel getal 0 2-Inschakelen, 1 - Controlemodus, 0 - Uitschakelen; Deze instelling wordt gebruikt door IT-beheerders om open netwerkdetectie in of uit te schakelen. Standaard is de open netwerkdetectie uitgeschakeld met de waarde 0 en verzendt Defender geen meldingen of waarschuwingen van eindgebruikers naar SOC-beheerders in de beveiligingsportal. Als u overschakelt naar de controlemodus met waarde 1, wordt er een meldingswaarschuwing verzonden naar de SOC-beheerder, maar wordt er geen melding van de eindgebruiker weergegeven aan de gebruiker wanneer Defender een geopend netwerk detecteert. Als deze is ingeschakeld met waarde 2, wordt de melding van de eindgebruiker weergegeven en worden er ook waarschuwingen naar SOC-beheerders verzonden. DefenderEndUserTrustFlowEnableGeheel getal 0 1 - Inschakelen, 0 - Uitschakelen; Deze instelling wordt gebruikt door IT-beheerders om de in-app-ervaring van de eindgebruiker in- of uit te schakelen om de onveilige en verdachte netwerken te vertrouwen en uit te schakelen. DefenderNetworkProtectionAutoRemediationGeheel getal 1 1 - Inschakelen, 0 - Uitschakelen; Deze instelling wordt gebruikt door IT-beheerders om de herstelwaarschuwingen in of uit te schakelen die worden verzonden wanneer een gebruiker herstelactiviteiten uitvoert, zoals het overschakelen naar veiligere Wi-Fi toegangspunten of het verwijderen van verdachte certificaten die zijn gedetecteerd door Defender. DefenderNetworkProtectionPrivacyGeheel getal 1 1 - Inschakelen, 0 - Uitschakelen; Deze instelling wordt gebruikt door IT-beheerders om privacy in of uit te schakelen in netwerkbeveiliging. Als privacy is uitgeschakeld met de waarde 0, wordt gebruikerstoestemming weergegeven om de schadelijke wifi- of certificaatgegevens te delen. Als de status is ingeschakeld met waarde 1, wordt er geen gebruikerstoestemming weergegeven en worden er geen app-gegevens verzameld. De groepen opnemen of uitsluiten waarop u het beleid wilt toepassen. Ga verder met het controleren en verzenden van het beleid.

Opmerking

Gebruikers moeten locatiemachtiging inschakelen (dit is een optionele machtiging); Hierdoor kan Defender voor Eindpunt hun netwerken scannen en deze waarschuwen wanneer er wi-fi-gerelateerde bedreigingen zijn. Als de locatiemachtiging wordt geweigerd door de gebruiker, kan Defender voor Eindpunt alleen beperkte bescherming bieden tegen netwerkbedreigingen en worden de gebruikers alleen beschermd tegen rogue-certificaten.

Privacybesturingselementen configureren

Beheerders kunnen de volgende stappen gebruiken om privacy in te schakelen en niet de domeinnaam, app-details en netwerkgegevens te verzamelen als onderdeel van het waarschuwingsrapport voor bijbehorende bedreigingen.

Ga in Microsoft Intune beheercentrum naar Apps > App-configuratiebeleid > Beheerde apps toevoegen>.

Geef het beleid een naam.

Kies onder Openbare apps selecteren Microsoft Defender voor Eindpunt als de doel-app.

Voeg op de pagina Instellingen onder Algemene configuratie-instellingen DefenderExcludeURLInReport en DefenderExcludeAppInReport toe als de sleutels en waarde als 1.

Voeg de DefenderMAMConfigs-sleutel toe en stel de waarde in op 1.

Wijs dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld op 0.

Voeg op de pagina Instellingen onder Algemene configuratie-instellingen DefenderExcludeURLInReport, DefenderExcludeAppInReport toe als de sleutels en de waarde als true.

Voeg de DefenderMAMConfigs-sleutel toe en stel de waarde in op 1.

Wijs dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld op false.

Controleer en maak het beleid.

Optionele machtigingen

Microsoft Defender voor Eindpunt op Android schakelt optionele machtigingen in de onboardingstroom in. Momenteel zijn de machtigingen die vereist zijn voor MDE verplicht in de onboardingstroom. Met deze functie kan de beheerder MDE implementeren op Android-apparaten met MAM-beleid zonder de verplichte VPN- en toegankelijkheidsmachtigingen af te dwingen tijdens het onboarden. Eindgebruikers kunnen de app onboarden zonder de verplichte machtigingen en kunnen deze machtigingen later controleren.

Optionele machtiging configureren

Gebruik de volgende stappen om Optionele machtigingen voor apparaten in te schakelen.

Ga in Microsoft Intune beheercentrum naar Apps > App-configuratiebeleid > Beheerde apps toevoegen>.

Geef het beleid een naam.

Selecteer Microsoft Defender voor Eindpunt in openbare apps.

Selecteer op de pagina Instellingen configuratieontwerper en DefenderOptionalVPN of DefenderOptionalAccessibility of beide als sleutel.

Voeg de DefenderMAMConfigs-sleutel toe en stel de waarde in op 1.

Als u Optionele machtigingen wilt inschakelen, voert u de waarde 1 in en wijst u dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld op 0. Gebruikers met een sleutel die zijn ingesteld op 1, kunnen de app onboarden zonder deze machtigingen te verlenen.

Selecteer op de pagina Instellingen de optie Configuratieontwerper en DefenderOptionalVPN of DefenderOptionalAccessibility of beide als sleutel en waardetype als Booleaanse waarde.

Voeg de DefenderMAMConfigs-sleutel toe en stel de waarde in op 1.

Als u Optionele machtigingen wilt inschakelen, voert u de waarde in als true en wijst u dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld op false. Voor gebruikers met een sleutel die is ingesteld als true, kunnen de gebruikers de app onboarden zonder deze machtigingen te verlenen.

Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Gebruikersstroom

Gebruikers kunnen de app installeren en openen om het onboardingproces te starten.

Als een beheerder optionele machtigingen heeft ingesteld, kunnen gebruikers ervoor kiezen om de VPN- of toegankelijkheidsmachtiging of beide over te slaan en de onboarding te voltooien.

Zelfs als de gebruiker deze machtigingen heeft overgeslagen, kan het apparaat onboarden en wordt er een heartbeat verzonden.

Omdat machtigingen zijn uitgeschakeld, is webbeveiliging niet actief. Deze is gedeeltelijk actief als een van de machtigingen wordt gegeven.

Later kunnen gebruikers webbeveiliging inschakelen vanuit de app. Hiermee wordt de VPN-configuratie op het apparaat geïnstalleerd.

Opmerking

De instelling Optionele machtigingen verschilt van de instelling Webbeveiliging uitschakelen. Optionele machtigingen helpen alleen bij het overslaan van de machtigingen tijdens het onboarden, maar het is beschikbaar voor de eindgebruiker om later te controleren en in te schakelen, terwijl Met Webbeveiliging uitschakelen gebruikers de Microsoft Defender voor Eindpunt-app kan onboarden zonder webbeveiliging. Deze kan later niet worden ingeschakeld.

Afmelden uitschakelen

Met Defender voor Eindpunt kunt u de app implementeren en de knop Afmelden uitschakelen. Door de knop Afmelden te verbergen, kunnen gebruikers zich niet afmelden bij de Defender-app. Met deze actie voorkomt u dat er wordt geknoeid met het apparaat wanneer Defender voor Eindpunt niet wordt uitgevoerd.

Gebruik de volgende stappen om afmelden uitschakelen te configureren:

- Ga in het Microsoft Intune-beheercentrum naar App-configuratiebeleid > voor apps > Beheerde apps toevoegen>.

- Geef het beleid een naam op.

- Kies onder Openbare apps selecterenMicrosoft Defender voor Eindpunt als de doel-app.

- Voeg op de pagina Instellingen onder Algemene configuratie-instellingenDisableSignOut toe als sleutel en stel de waarde in op 1.

- Afmelden uitschakelen is standaard 0.

- Beheer moet Afmelden uitschakelen = 1 instellen om de afmeldingsknop in de app uit te schakelen. Gebruikers zien de afmeldingsknop niet zodra het beleid naar het apparaat is gepusht.

- Selecteer Volgende en wijs dit profiel toe aan doelapparaten en gebruikers.

Belangrijk

Deze functie bevindt zich in openbare preview. De volgende informatie heeft betrekking op vooraf uitgebrachte producten die aanzienlijk kunnen worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

Apparaatlabels

Defender voor Eindpunt op Android maakt het bulksgewijs taggen van de mobiele apparaten mogelijk tijdens de onboarding door de beheerders toe te staan tags in te stellen via Intune. Beheer kunt de apparaattags configureren via Intune via configuratiebeleid en deze pushen naar de apparaten van de gebruiker. Zodra de gebruiker Defender heeft geïnstalleerd en geactiveerd, geeft de client-app de apparaattags door aan de beveiligingsportal. De apparaattags worden weergegeven op de apparaten in de Apparaatinventaris.

Gebruik de volgende stappen om de apparaattags te configureren:

Ga in het Microsoft Intune-beheercentrum naar App-configuratiebeleid > voor apps > Beheerde apps toevoegen>.

Geef het beleid een naam op.

Kies onder Openbare apps selecterenMicrosoft Defender voor Eindpunt als de doel-app.

Selecteer op de pagina Instellingen de optie Configuration Designer gebruiken en voeg DefenderDeviceTag toe als sleutel en waardetype als Tekenreeks.

- Beheer kunt een nieuwe tag toewijzen door de sleutel DefenderDeviceTag toe te voegen en een waarde in te stellen voor apparaattag.

- Beheer kunt een bestaande tag bewerken door de waarde van de sleutel DefenderDeviceTag te wijzigen.

- Beheer kunt een bestaande tag verwijderen door de sleutel DefenderDeviceTag te verwijderen.

Klik op Volgende en wijs dit beleid toe aan doelapparaten en gebruikers.

Opmerking

De Defender-app moet worden geopend om tags te synchroniseren met Intune en door te geven aan de beveiligingsportal. Het kan tot 18 uur duren voordat tags worden weergegeven in de portal.

Verwante onderwerpen

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor