Netwerkbeveiliging inschakelen

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

- Microsoft Defender voor servers

- Microsoft Defender Antivirus

Platforms

- Windows

- Linux (zie Netwerkbeveiliging voor Linux)

- macOS (zie Netwerkbeveiliging voor macOS)

Tip

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Netwerkbeveiliging helpt voorkomen dat werknemers een toepassing gebruiken om toegang te krijgen tot gevaarlijke domeinen die phishing-oplichting, exploits en andere schadelijke inhoud op internet kunnen hosten. U kunt netwerkbeveiliging controleren in een testomgeving om te zien welke apps worden geblokkeerd voordat netwerkbeveiliging wordt ingeschakeld.

Meer informatie over configuratieopties voor netwerkfilters.

Controleren of netwerkbeveiliging is ingeschakeld

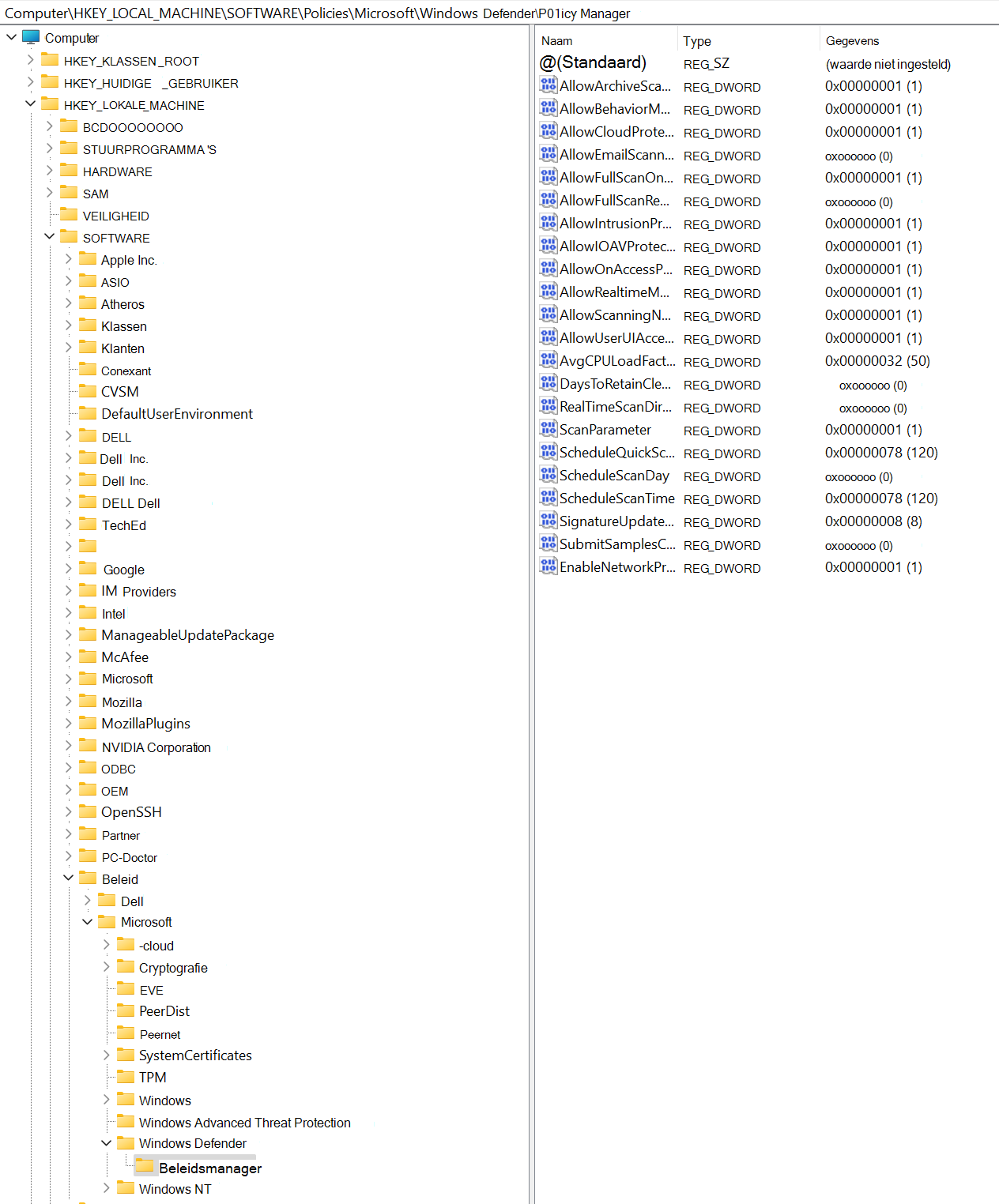

U kunt Register Editor gebruiken om de status van netwerkbeveiliging te controleren.

Selecteer de Startknop op de taakbalk en typ

regedit. Selecteer Register-editor in de lijst met resultaten om deze te openen.Kies HKEY_LOCAL_MACHINE in het zijmenu.

Navigeer door de geneste menu's naarSOFTWARE-beleid>>Microsoft>Windows Defender>Policy Manager.

Als de sleutel ontbreekt, navigeert u naar SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

Selecteer EnableNetworkProtection om de huidige status van netwerkbeveiliging op het apparaat te bekijken:

- 0 of Uit

- 1 of Aan

- 2 of Controlemodus

Netwerkbeveiliging inschakelen

Als u netwerkbeveiliging wilt inschakelen, kunt u een van de volgende methoden gebruiken:

- PowerShell

- Mobile Device Management (MDM)

- Microsoft Intune

- Groepsbeleid

- Microsoft Configuration Manager

PowerShell

Selecteer start op uw Windows-apparaat, typ

powershell, klik met de rechtermuisknop op Windows PowerShell en selecteer vervolgens Als administrator uitvoeren.Voer de volgende cmdlet uit:

Set-MpPreference -EnableNetworkProtection EnabledGebruik voor Windows Server de aanvullende opdrachten die in de volgende tabel worden vermeld:

Windows Server-versie Opdrachten Windows Server 2022 en hoger set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

Windows Server 2012 R2set-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true(Deze stap is optioneel.) Gebruik de volgende cmdlet om netwerkbeveiliging in te stellen op de controlemodus:

Set-MpPreference -EnableNetworkProtection AuditModeAls u netwerkbeveiliging wilt uitschakelen, gebruikt u de

Disabledparameter in plaats vanAuditModeofEnabled.

Mobile Device Management (MDM)

Gebruik de EnableNetworkProtection-configuratieserviceprovider (CSP) om netwerkbeveiliging in of uit te schakelen of de controlemodus in te schakelen.

Werk Microsoft Defender antimalwareplatform bij naar de nieuwste versie voordat u netwerkbeveiliging of controlemodus inschakelt of uitschakelt.

Microsoft Intune

methode Microsoft Defender voor Eindpunt Basislijn

Meld u aan bij het Microsoft Intune-beheercentrum.

Ga naarEindpuntbeveiligingsbeveiligingsbasislijnen>>Microsoft Defender voor Eindpunt Basislijn.

Selecteer Een profiel maken, geef een naam op voor uw profiel en selecteer vervolgens Volgende.

Ga in de sectie Configuratie-instellingen naar Regels > voor het verminderen van kwetsbaarheid voor aanvallen instellen Blokkeren, Inschakelen of Controleren voor Netwerkbeveiliging inschakelen. Selecteer Volgende.

Selecteer de juiste bereiktags en toewijzingen zoals vereist door uw organisatie.

Controleer alle informatie en selecteer vervolgens Maken.

Antivirusbeleidsmethode

Meld u aan bij het Microsoft Intune-beheercentrum.

Ga naar Eindpuntbeveiliging>Antivirus.

Selecteer Een beleid maken.

Kies in de flyout Een beleid makenWindows 10, Windows 11 en Windows Server in de lijst Platform.

Kies Microsoft Defender Antivirus in de lijst Profiel en kies vervolgens Maken.

Geef een naam op voor uw profiel en selecteer vervolgens Volgende.

Selecteer in de sectie Configuratie-instellingende optie Uitgeschakeld, Ingeschakeld (blokmodus) of Ingeschakeld (controlemodus) voor Netwerkbeveiliging inschakelen en selecteer vervolgens Volgende.

Selecteer de juiste toewijzingen en bereiktags zoals vereist door uw organisatie.

Controleer alle informatie en selecteer vervolgens Maken.

Configuratieprofielmethode

Meld u aan bij het Microsoft Intune-beheercentrum (https://intune.microsoft.com).

Ga naar Apparaten>Configuratieprofielen>Profiel maken.

Selecteer in de flyout Een profiel makende optie Platform en kies profieltype als sjablonen.

Kies in de sjabloonnaamEndpoint Protection in de lijst met sjablonen en selecteer vervolgens Maken.

Ga naarBasisbeginselen van endpoint protection>, geef een naam op voor uw profiel en selecteer volgende.

Ga in de sectie Configuratie-instellingen naar Microsoft Defender Exploit Guard>Network-filtering>Netwerkbeveiliging>Inschakelen of Controleren. Selecteer Volgende.

Selecteer de juiste bereiktags, toewijzingen en toepasbaarheidsregels zoals vereist door uw organisatie. Beheerders kunnen meer vereisten instellen.

Controleer alle informatie en selecteer vervolgens Maken.

Groepsbeleid

Gebruik de volgende procedure om netwerkbeveiliging in te schakelen op computers die lid zijn van een domein of op een zelfstandige computer.

Ga op een zelfstandige computer naar Start en typ en selecteer Groepsbeleid bewerken.

-Of-

Open op een aan een domein gekoppelde groepsbeleid-beheercomputer de groepsbeleid-beheerconsole, klik met de rechtermuisknop op het groepsbeleid Object dat u wilt configureren en selecteer Bewerken.

Ga in de Groepsbeleidsbeheereditor naar Computerconfiguratie en selecteer Beheersjablonen.

Vouw de structuur uit naar Windows-onderdelen>Microsoft Defender Antivirus>Microsoft Defender Exploit Guard>Network Protection.

Houd er rekening mee dat in oudere versies van Windows het pad naar groepsbeleid mogelijk Windows Defender Antivirus heeft in plaats van Microsoft Defender Antivirus.

Dubbelklik op de instelling Voorkomen dat gebruikers en apps toegang hebben tot gevaarlijke websites en stel de optie in op Ingeschakeld. In de sectie Opties moet u een van de volgende opties opgeven:

- Blokkeren : gebruikers hebben geen toegang tot schadelijke IP-adressen en domeinen.

- Uitschakelen (standaard): de functie Netwerkbeveiliging werkt niet. Gebruikers worden niet geblokkeerd voor toegang tot schadelijke domeinen.

- Controlemodus : als een gebruiker een schadelijk IP-adres of domein bezoekt, wordt een gebeurtenis vastgelegd in het Windows-gebeurtenislogboek. De gebruiker wordt echter niet geblokkeerd om het adres te bezoeken.

Belangrijk

Als u netwerkbeveiliging volledig wilt inschakelen, moet u de optie groepsbeleid instellen op Ingeschakeld en ook Blokkeren selecteren in de vervolgkeuzelijst opties.

(Deze stap is optioneel.) Volg de stappen in Controleren of netwerkbeveiliging is ingeschakeld om te controleren of uw groepsbeleid instellingen juist zijn.

Microsoft Configuration Manager

Open de Configuration Manager-console.

Ga naar Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Selecteer Exploit Guard-beleid maken op het lint om een nieuw beleid te maken.

- Als u een bestaand beleid wilt bewerken, selecteert u het beleid en selecteert u vervolgens Eigenschappen op het lint of in het snelmenu. Bewerk de optie Netwerkbeveiliging configureren op het tabblad Netwerkbeveiliging .

Geef op de pagina Algemeen een naam op voor het nieuwe beleid en controleer of de optie Netwerkbeveiliging is ingeschakeld.

Selecteer op de pagina Netwerkbeveiliging een van de volgende instellingen voor de optie Netwerkbeveiliging configureren :

- Blokkeren

- Audit

- Uitgeschakeld

Voer de rest van de stappen uit en sla het beleid op.

Selecteer implementeren op het lint om het beleid te implementeren in een verzameling.

Belangrijke informatie over het verwijderen van Exploit Guard-instellingen van een apparaat

Zodra een Exploit Guard-beleid is geïmplementeerd met behulp van Configuration Manager, worden exploit guard-instellingen niet verwijderd van de clients als u de implementatie verwijdert. Als u bovendien de Exploit Guard-implementatie van de client verwijdert, Delete not supported wordt vastgelegd in de client ExploitGuardHandler.log in Configuration Manager.

Gebruik het volgende PowerShell-script in de SYSTEM-context om Exploit Guard-instellingen correct te verwijderen:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Zie ook

- Netwerkbeveiliging

- Netwerkbeveiliging voor Linux

- Netwerkbeveiliging voor macOS

- Netwerkbeveiliging en de TCP-handshake in drie richtingen

- Netwerkbeveiliging evalueren

- Problemen met netwerkbeveiliging oplossen

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.