Netwerkbeveiliging voor Linux

Belangrijk

Sommige informatie is gerelateerd aan voorlopige productversies die mogelijk aanzienlijk gewijzigd worden voordat ze commercieel gepubliceerd worden. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

Overzicht

Microsoft brengt netwerkbeveiligingsfunctionaliteit naar Linux.

Netwerkbeveiliging helpt de kwetsbaarheid voor aanvallen van uw apparaten te verminderen door internetgebeurtenissen. Hiermee voorkomt u dat werknemers een toepassing gebruiken om toegang te krijgen tot gevaarlijke domeinen die mogelijk als host fungeren voor:

- phishing-oplichting

- Exploits

- andere schadelijke inhoud op internet

Netwerkbeveiliging breidt het bereik van Microsoft Defender SmartScreen uit om al het uitgaande HTTP(s)-verkeer te blokkeren dat verbinding probeert te maken met bronnen met een lage reputatie. De blokken voor uitgaand HTTP(s)-verkeer zijn gebaseerd op het domein of de hostnaam.

Webinhoud filteren voor Linux

U kunt het filteren van webinhoud gebruiken om te testen met Netwerkbeveiliging voor Linux. Zie Webinhoud filteren.

Bekende problemen

- Netwerkbeveiliging wordt geïmplementeerd als een VPN-tunnel (Virtual Private Network). Er zijn geavanceerde opties voor pakketroutering beschikbaar met behulp van aangepaste nftables/iptables-scripts.

- UX blokkeren/waarschuwen is niet beschikbaar (feedback van klanten wordt verzameld om verdere ontwerpverbeteringen te stimuleren)

Opmerking

De meeste serverinstallaties van Linux hebben geen grafische gebruikersinterface en webbrowser. Om de effectiviteit van Linux Web Threat Protection met Linux te evalueren, raden we u aan om te testen op een niet-productieserver met een grafische gebruikersinterface en webbrowser.

Vereisten

- Licentieverlening: Microsoft Defender voor Eindpunt tenant (kan proefversie zijn) en platformspecifieke vereisten in Microsoft Defender voor Eindpunt voor niet-Windows-platforms

- Onboarded Machines:

- Minimale Linux-versie: zie Microsoft Defender voor Eindpunt op Linux voor een lijst met ondersteunde distributies.

- Microsoft Defender voor Eindpunt Linux-clientversie: 101.78.13 of hoger op Insiders-Slow of insiders-Fast-kanaal.

Belangrijk

Als u netwerkbeveiliging voor Linux wilt evalueren, stuurt u een e-mail naar 'xplatpreviewsupport@microsoft.com' met uw organisatie-id. We schakelen de functie per aanvraag in op basis van uw tenant.

Instructies

Linux handmatig implementeren, zie Microsoft Defender voor Eindpunt handmatig implementeren in Linux

In het volgende voorbeeld ziet u de reeks opdrachten die nodig zijn voor het mdatp-pakket op Ubuntu 20.04 voor insiders-Fast-kanaal.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Onboarding van apparaten

Als u het apparaat wilt onboarden, moet u het Python-onboardingpakket voor Linux-server downloaden van Microsoft Defender XDR -> Instellingen -> Apparaatbeheer -> Onboarding en uitvoeren:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Validering

Controleer of Netwerkbeveiliging van invloed is op altijd geblokkeerde sites:

Diagnostische logboeken inspecteren

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

De validatiemodus afsluiten

Netwerkbeveiliging uitschakelen en de netwerkverbinding opnieuw starten:

sudo mdatp config network-protection enforcement-level --value disabled

Geavanceerde configuratie

Standaard is Linux-netwerkbeveiliging actief op de standaardgateway; routering en tunneling zijn intern geconfigureerd. Als u de netwerkinterfaces wilt aanpassen, wijzigt u de parameter networkSetupMode in het configuratiebestand /opt/microsoft/mdatp/conf/ en start u de service opnieuw:

sudo systemctl restart mdatp

Met het configuratiebestand kan de gebruiker ook het volgende aanpassen:

- proxy-instelling

- SSL-certificaatarchieven

- tunneling apparaatnaam

- IP

- en meer

De standaardwaarden zijn getest voor alle distributies, zoals beschreven in Microsoft Defender voor Eindpunt op Linux

Microsoft Defender-portal

Zorg er ook voor dat in Microsoft Defender>Instellingen Eindpunten>Geavanceerde functies de wisselknop 'Aangepaste netwerkindicatoren>' is ingeschakeld.

Belangrijk

De bovenstaande wisselknop 'Aangepaste netwerkindicatoren' bepaalt het inschakelen van Aangepaste indicatorenvoor ALLE platforms met netwerkbeveiligingsondersteuning, inclusief Windows. In Windows moet netwerkbeveiliging ook expliciet zijn ingeschakeld om indicatoren af te dwingen.

De functies verkennen

Meer informatie over het beveiligen van uw organisatie tegen webbedreigingen met bescherming tegen webbedreigingen.

- Beveiliging tegen webdreigingen maakt deel uit van webbeveiliging in Microsoft Defender voor Eindpunt. Het maakt gebruik van netwerkbeveiliging om uw apparaten te beveiligen tegen webbedreigingen.

Voer de stroom Custom Indicators of Compromise uit om blokken op te halen voor het type Aangepaste indicator.

-

Opmerking

Als u een beleid verwijdert of apparaatgroepen tegelijkertijd wijzigt, kan dit leiden tot een vertraging in de beleidsimplementatie. Tip van een professional: u kunt een beleid implementeren zonder een categorie in een apparaatgroep te selecteren. Met deze actie wordt een beleid voor alleen controle gemaakt, zodat u inzicht krijgt in het gedrag van gebruikers voordat u een blokbeleid maakt.

Het maken van een apparaatgroep wordt ondersteund in Defender for Endpoint Plan 1 en Plan 2.

Integreer Microsoft Defender voor Eindpunt met Defender for Cloud Apps en uw macOS-apparaten met netwerkbeveiliging hebben mogelijkheden voor het afdwingen van eindpuntbeleid.

Opmerking

Detectie en andere functies worden momenteel niet ondersteund op deze platforms.

Scenario's

De volgende scenario's worden ondersteund tijdens openbare preview:

Webbedreigingsbeveiliging

Beveiliging tegen webdreigingen maakt deel uit van webbeveiliging in Microsoft Defender voor Eindpunt. Het maakt gebruik van netwerkbeveiliging om uw apparaten te beveiligen tegen webbedreigingen. Door te integreren met Microsoft Edge en populaire browsers van derden, zoals Chrome en Firefox, stopt beveiliging tegen webbedreigingen webbedreigingen zonder een webproxy. Bescherming tegen webbedreigingen kan apparaten beschermen terwijl ze on-premises of afwezig zijn. Beveiliging tegen webdreigingen stopt de toegang tot de volgende typen sites:

- phishingsites

- malwarevectoren

- exploit sites

- niet-vertrouwde sites of sites met een lage reputatie

- sites die u hebt geblokkeerd in uw aangepaste indicatorlijst

Zie Uw organisatie beschermen tegen webrisico's voor meer informatie

Aangepaste indicatoren van inbreuk

Indicator van het overeenkomen van inbreuk (IOC's) is een essentiële functie in elke oplossing voor eindpuntbeveiliging. Deze mogelijkheid biedt SecOps de mogelijkheid om een lijst met indicatoren in te stellen voor detectie en blokkering (preventie en respons).

Indicatoren maken die de detectie, preventie en uitsluiting van entiteiten definiëren. U kunt de actie definiëren die moet worden uitgevoerd, evenals de duur voor het toepassen van de actie en het bereik van de apparaatgroep waarop deze moet worden toegepast.

Momenteel worden ondersteunde bronnen de clouddetectie-engine van Defender for Endpoint, de engine voor geautomatiseerd onderzoek en herstel en de eindpuntpreventie-engine (Microsoft Defender Antivirus).

Zie Indicatoren maken voor IP-adressen en URL's/domeinen voor meer informatie.

Filteren van webinhoud

Filteren van webinhoud maakt deel uit van de mogelijkheden voor webbeveiliging in Microsoft Defender voor Eindpunt en Microsoft Defender voor Bedrijven. Met het filteren van webinhoud kan uw organisatie de toegang tot websites bijhouden en reguleren op basis van hun inhoudscategorieën. Veel van deze websites (zelfs als ze niet kwaadwillend zijn) kunnen problematisch zijn vanwege nalevingsvoorschriften, bandbreedtegebruik of andere problemen.

Configureer beleidsregels voor uw apparaatgroepen om bepaalde categorieën te blokkeren. Het blokkeren van een categorie voorkomt dat gebruikers binnen opgegeven apparaatgroepen toegang hebben tot URL's die zijn gekoppeld aan de categorie. Voor elke categorie die niet wordt geblokkeerd, worden de URL's automatisch gecontroleerd. Uw gebruikers hebben zonder onderbreking toegang tot de URL's en u verzamelt toegangsstatistieken om een meer aangepaste beleidsbeslissing te maken. Uw gebruikers zien een blokkeringsmelding als een element op de pagina die ze bekijken aanroepen doet naar een geblokkeerde resource.

Filteren van webinhoud is beschikbaar in de belangrijkste webbrowsers, met blokken die worden uitgevoerd door Windows Defender SmartScreen (Microsoft Edge) en Netwerkbeveiliging (Chrome, Firefox, Brave en Opera). Zie Vereisten voor meer informatie over browserondersteuning.

Zie Webinhoud filteren voor meer informatie over rapportage.

Microsoft Defender for Cloud Apps

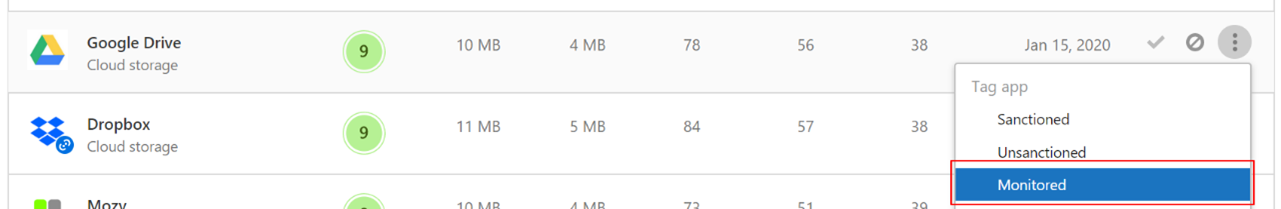

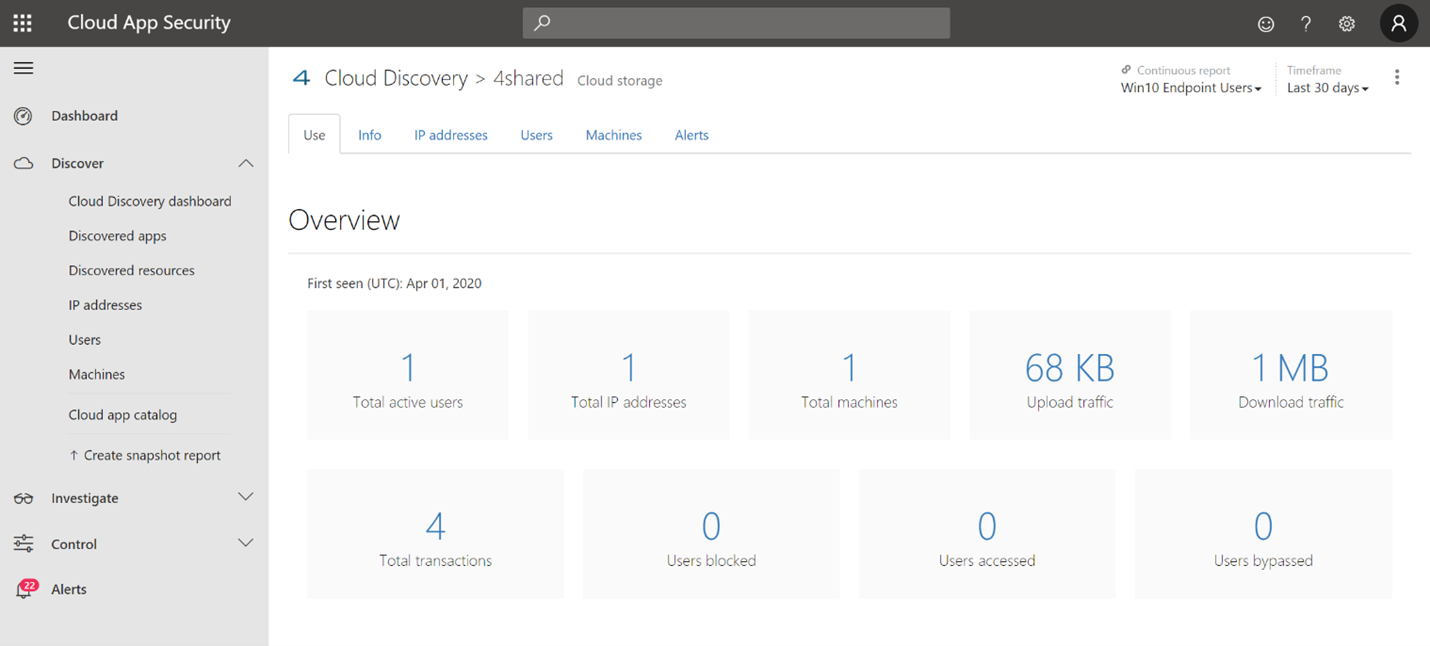

De Microsoft Defender for Cloud Apps/Cloud-app-catalogus identificeert apps die eindgebruikers moeten worden gewaarschuwd bij toegang tot Microsoft Defender XDR voor Eindpunt en markeer deze als Bewaakt. De domeinen die worden vermeld onder bewaakte apps, worden later gesynchroniseerd met Microsoft Defender XDR voor Eindpunt:

Binnen 10-15 minuten worden deze domeinen weergegeven in Microsoft Defender XDR onder Indicatoren-URL's>/domeinen met Action=Warn. Binnen de SLA voor afdwinging (zie details aan het einde van dit artikel).

Zie ook

- Beveilig uw netwerk

- Netwerkbeveiliging inschakelen

- Webbeveiliging

- Indicatoren maken

- Filteren van webinhoud

- Microsoft Defender voor Eindpunt op Linux

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.