Stap 6. Apparaatrisico's en naleving bewaken voor beveiligingsbasislijnen

Nadat uw organisatie Microsoft Defender voor Eindpunt heeft geïmplementeerd, kunt u meer inzicht krijgen en uw apparaten beter beveiligen door Microsoft Intune te integreren met Defender for Endpoint. Voor mobiele apparaten omvat dit de mogelijkheid om apparaatrisico's te bewaken als voorwaarde voor toegang. Voor Windows-apparaten kunt u de naleving van deze apparaten met beveiligingsbasislijnen bewaken.

Het implementeren van Microsoft Defender voor Eindpunt omvat het onboarden van eindpunten. Als u Intune hebt gebruikt om eindpunten te onboarden (aanbevolen), hebt u Microsoft Intune verbonden met Defender voor Eindpunt. Als u een andere methode hebt gebruikt voor het onboarden van eindpunten naar Defender voor Eindpunt, raadpleegt u Microsoft Defender voor Eindpunt configureren in Intune om ervoor te zorgen dat u de service-naar-service-verbinding tussen Intune en Microsoft Defender voor Eindpunt instelt.

In deze afbeelding:

- Microsoft Defender voor Eindpunt verhoogt de verfijning van bedreigingsbeveiliging voor apparaten aanzienlijk.

- Microsoft Intune kunt u app-beveiligingsbeleid instellen en apparaten beheren (inclusief configuratiewijzigingen). Defender voor Eindpunt bewaakt uw apparaten voortdurend op bedreigingen en kan geautomatiseerde actie ondernemen om aanvallen te herstellen.

- U kunt Intune gebruiken om apparaten te onboarden bij Defender for Endpoint, zodat deze apparaten kunnen werken met Microsoft Purview Endpoint Data Loss Prevention (DLP).

Dit artikel bevat de volgende stappen:

- Apparaatrisico's bewaken

- Naleving bewaken voor beveiligingsbasislijnen

Als Defender voor Eindpunt nog niet is ingesteld, werkt u samen met de beheerder van bedreigingsbeveiliging om de evaluatie- en testomgeving in te stellen. U kunt met de testgroep werken om de mogelijkheden in dit artikel uit te proberen.

Apparaatrisico bewaken als voorwaarde voor toegang

Met Microsoft Defender voor Eindpunt geïmplementeerd, kunt u profiteren van bedreigingsrisicosignalen. Hiermee kunt u de toegang tot apparaten blokkeren op basis van hun risicoscore. Microsoft raadt aan toegang toe te staan tot apparaten met een risicoscore van gemiddeld of lager.

Voor Android en iOS/iPadOS kunnen bedreigingssignalen worden gebruikt in uw beleid voor app-beveiliging (APP). Zie App-beveiligingsbeleid maken en toewijzen om het risiconiveau van het apparaat in te stellen voor meer informatie.

Voor alle platforms kunt u het risiconiveau instellen in het bestaande compliancebeleid voor apparaten. Zie Een beleid voor voorwaardelijke toegang maken voor meer informatie.

Beveiligingsbasislijnen implementeren en naleving bewaken voor deze instellingen

Van toepassing op: Windows 10, Windows 11

Stap 5. In het artikel Configuratieprofielen implementeren wordt aanbevolen om aan de slag te gaan met configuratieprofielen met behulp van de beveiligingsbasislijnen die beschikbaar zijn voor Windows 10 en Windows 11. Microsoft Defender voor Eindpunt bevat ook beveiligingsbasislijnen die instellingen bieden waarmee alle beveiligingscontroles in de Defender voor Eindpunt-stack worden geoptimaliseerd, inclusief instellingen voor eindpuntdetectie en -respons (EDR). Deze worden ook geïmplementeerd met behulp van Microsoft Intune.

Idealiter worden voor apparaten die zijn toegevoegd aan Defender voor Eindpunt beide basislijnen geïmplementeerd: de Windows Intune-beveiligingsbasislijn om Windows in eerste instantie te beveiligen en vervolgens de beveiligingsbasislijn van Defender voor Eindpunt die bovenaan is gelaagd om de beveiligingsmaatregelen van Defender voor Eindpunt optimaal te configureren.

Als u wilt profiteren van de nieuwste gegevens over risico's en bedreigingen en om conflicten naarmate de basislijnen zich ontwikkelen te minimaliseren, moet u altijd de nieuwste versies van de basislijnen toepassen op alle producten zodra ze worden uitgebracht.

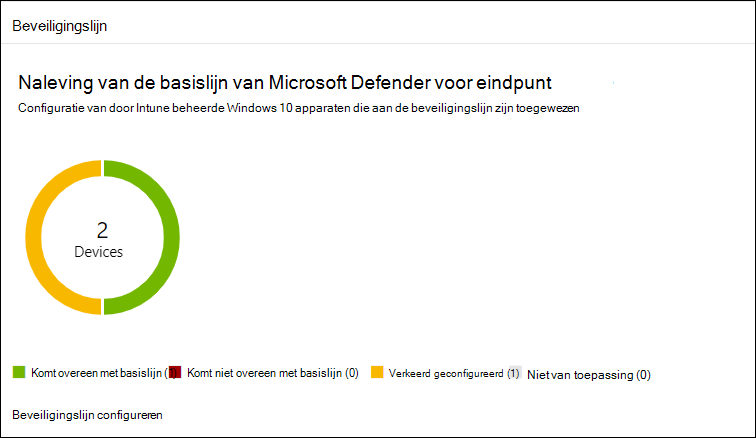

Met Defender voor Eindpunt kunt u de naleving van deze basislijnen bewaken.

Gebruik de stappen in deze tabel om beveiligingsbasislijnen te implementeren en de naleving voor deze instellingen te bewaken.

| Stap | Omschrijving |

|---|---|

| 1 | Bekijk de belangrijkste concepten en vergelijk de beveiligingsbasislijnen van Microsoft Defender voor Eindpunt en Windows Intune. Zie De naleving van de beveiligingsbasislijn van Microsoft Defender voor Eindpunt verhogen voor aanbevelingen. Zie Beveiligingsbasislijnen gebruiken om Windows-apparaten te configureren in Intune om de lijst met beschikbare beveiligingsbasislijnen te bekijken en conflicten te voorkomen. |

| 2 | Windows-beveiligingsbasislijninstellingen implementeren voor Intune. Als u dat nog niet hebt gedaan, raadpleegt u de richtlijnen in stap 5. Configuratieprofielen implementeren. |

| 3 | Defender voor Eindpunt-basislijninstellingen implementeren voor Intune. Zie Beveiligingsbasislijnprofielen beheren in Microsoft Intune om het profiel te maken en de basislijnversie te kiezen. U kunt hier ook de instructies volgen: De Microsoft Defender voor Eindpunt-beveiligingsbasislijn controleren en toewijzen. |

| 4 | Controleer in Defender voor Eindpunt de Beveiligingsbasislijnkaart voor apparaatconfiguratiebeheer. |

Volgende stap

Ga naar Stap 7. DLP implementeren met informatiebeveiligingsmogelijkheden op eindpunten.