Stap 3. Identiteit voor uw Microsoft 365 voor enterprise-tenants

Uw Microsoft 365-tenant bevat een Microsoft Entra-tenant voor het beheren van identiteiten en verificatie voor aanmeldingen. Het correct configureren van uw identiteitsinfrastructuur is essentieel voor het beheren van microsoft 365-gebruikerstoegang en -machtigingen voor uw organisatie.

Alleen in de cloud versus hybride

Dit zijn de twee typen identiteitsmodellen en de beste pasvorm en voordelen.

| Model | Omschrijving | Hoe Microsoft 365 gebruikersreferenties verifieert | Geschikt voor | Grootste voordeel |

|---|---|---|---|---|

| Alleen in de cloud | Gebruikersaccount bestaat alleen in de Microsoft Entra tenant voor uw Microsoft 365-tenant. | De Microsoft Entra tenant voor uw Microsoft 365-tenant voert de verificatie uit met het cloudidentiteitsaccount. | Organisaties die geen on-premises Active Directory hebben of nodig hebben. | Eenvoudig te gebruiken. Er zijn geen extra directoryhulpprogramma's of servers vereist. |

| Hybride | Gebruikersaccount bestaat in uw on-premises Active Directory Domeinservices (AD DS) en een kopie bevindt zich ook in de Microsoft Entra tenant voor uw Microsoft 365-tenant. Microsoft Entra Connect wordt uitgevoerd op een on-premises server om AD DS-wijzigingen te synchroniseren met uw Microsoft Entra-tenant. Het gebruikersaccount in Microsoft Entra-id bevat mogelijk ook een gehashte versie van het wachtwoord van het al gehashte AD DS-gebruikersaccount. | De Microsoft Entra tenant voor uw Microsoft 365-tenant verwerkt het verificatieproces of leidt de gebruiker om naar een andere id-provider. | Organisaties die AD DS of een andere id-provider gebruiken. | Gebruikers kunnen dezelfde referenties gebruiken bij het openen van on-premises of cloudresources. |

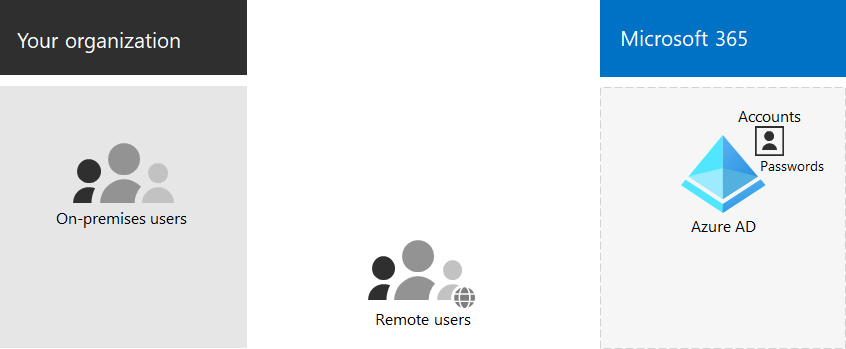

Dit zijn de basisonderdelen van cloudidentiteit.

In deze afbeelding melden on-premises en externe gebruikers zich aan met accounts in de Microsoft Entra tenant van hun Microsoft 365-tenant.

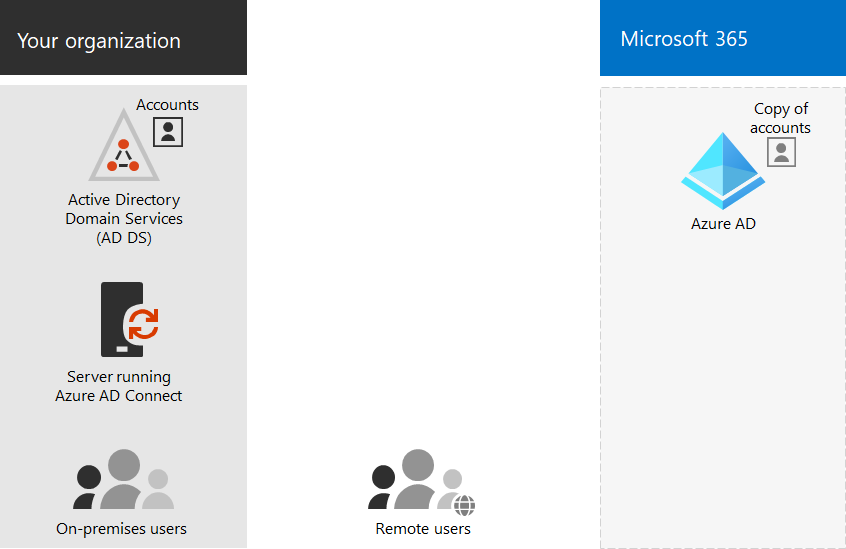

Dit zijn de basisonderdelen van hybride identiteit.

In deze afbeelding melden on-premises en externe gebruikers zich aan bij hun Microsoft 365-tenant met accounts in de Microsoft Entra-tenant die zijn gekopieerd uit hun on-premises AD DS.

Uw on-premises AD DS synchroniseren

Afhankelijk van uw bedrijfsbehoeften en technische vereisten zijn het hybride identiteitsmodel en adreslijstsynchronisatie de meest voorkomende keuze voor zakelijke klanten die Microsoft 365 gebruiken. Met adreslijstsynchronisatie kunt u identiteiten in uw AD DS beheren en worden alle updates voor gebruikersaccounts, groepen en contactpersonen gesynchroniseerd met de Microsoft Entra tenant van uw Microsoft 365-tenant.

Opmerking

Wanneer AD DS-gebruikersaccounts voor het eerst worden gesynchroniseerd, krijgen ze niet automatisch een Microsoft 365-licentie toegewezen en hebben ze geen toegang tot Microsoft 365-services, zoals e-mail. U moet ze eerst een gebruikslocatie toewijzen. Wijs vervolgens een licentie toe aan deze gebruikersaccounts, afzonderlijk of dynamisch via groepslidmaatschap.

Dit zijn de twee typen verificatie bij het gebruik van het hybride identiteitsmodel.

| Verificatietype | Omschrijving |

|---|---|

| Beheerde verificatie | Microsoft Entra id verwerkt het verificatieproces met behulp van een lokaal opgeslagen hashversie van het wachtwoord of verzendt de referenties naar een on-premises softwareagent die moet worden geverifieerd door de on-premises AD DS. Er zijn twee typen beheerde verificatie: wachtwoord-hashsynchronisatie (PHS) en Passthrough-verificatie (PTA). Met PHS voert Microsoft Entra ID de verificatie zelf uit. Met PTA laat Microsoft Entra-id AD DS de verificatie uitvoeren. |

| Federatieve verificatie | Microsoft Entra-id leidt de clientcomputer die verificatie aanvraagt om naar een andere id-provider. |

Zie De juiste verificatiemethode kiezen voor meer informatie.

Sterke aanmeldingen afdwingen

Als u de beveiliging van gebruikersaanmelding wilt verbeteren, gebruikt u de functies en mogelijkheden in de volgende tabel.

| Mogelijkheid | Omschrijving | Meer informatie | Licentievereisten |

|---|---|---|---|

| Windows Hello voor Bedrijven | Vervangt wachtwoorden door sterke tweeledige verificatie bij het aanmelden op een Windows-apparaat. De twee factoren zijn een nieuw type gebruikersreferentie dat is gekoppeld aan een apparaat en een biometrisch kenmerk of een pincode. | overzicht van Windows Hello voor Bedrijven | Microsoft 365 E3 of E5 |

| Microsoft Entra wachtwoordbeveiliging | Detecteert en blokkeert bekende zwakke wachtwoorden en hun varianten en kan ook aanvullende zwakke termen blokkeren die specifiek zijn voor uw organisatie. | Wachtwoordbeveiliging voor Microsoft Entra configureren | Microsoft 365 E3 of E5 |

| Meervoudige verificatie (MFA) gebruiken | MFA vereist dat gebruikersaanmelding wordt onderworpen aan een andere verificatie dan het wachtwoord van het gebruikersaccount, zoals verificatie met een smartphone-app of een sms-bericht dat naar een smartphone wordt verzonden. Zie deze video voor instructies over hoe gebruikers MFA instellen. | MFA voor Microsoft 365 voor ondernemingen | Microsoft 365 E3 of E5 |

| Configuratie van identiteiten en apparaattoegang | Instellingen en beleidsregels die bestaan uit aanbevolen vereiste functies en de bijbehorende instellingen in combinatie met voorwaardelijke toegang, Intune en Microsoft Entra ID Protection beleidsregels die bepalen of een bepaalde toegangsaanvraag moet worden verleend en onder welke voorwaarden. | Configuratie van identiteiten en apparaattoegang | Microsoft 365 E3 of E5 |

| Microsoft Entra ID Protection | Bescherm tegen inbreuk op referenties, waarbij een aanvaller de accountnaam en het wachtwoord van een gebruiker bepaalt om toegang te krijgen tot de cloudservices en gegevens van een organisatie. | Microsoft Entra ID Protection | Microsoft 365 E5 of Microsoft 365 E3 met de Identity & Threat Protection-invoegtoepassing |

Resultaten van stap 3

Voor identiteit voor uw Microsoft 365-tenant hebt u het volgende bepaald:

- Welk identiteitsmodel u wilt gebruiken.

- Hoe u sterke gebruikers- en apparaattoegang afdwingt.

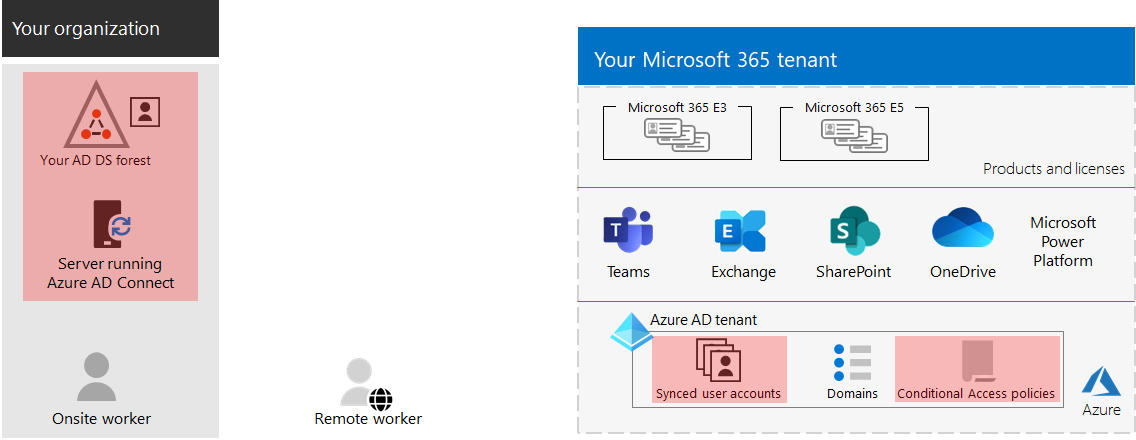

Hier volgt een voorbeeld van een tenant met de nieuwe hybride identiteitselementen gemarkeerd.

In deze afbeelding heeft de tenant het volgende:

- Een AD DS-forest dat wordt gesynchroniseerd met de Microsoft Entra tenant met behulp van een adreslijstsynchronisatieserver en Microsoft Entra Connect.

- Een kopie van de AD DS-gebruikersaccounts en andere objecten uit het AD DS-forest.

- Een set beleidsregels voor voorwaardelijke toegang voor het afdwingen van beveiligde gebruikersaanmelding en toegang op basis van het gebruikersaccount.

Doorlopend onderhoud voor identiteit

Op doorlopende basis moet u mogelijk het volgende doen:

- Gebruikersaccounts en groepen toevoegen of wijzigen. Voor cloudidentiteit onderhoudt u uw cloudgebruikers en -groepen met Microsoft Entra hulpprogramma's zoals de Microsoft 365-beheercentrum of PowerShell. Voor hybride identiteit onderhoudt u uw on-premises gebruikers en groepen met AD DS-hulpprogramma's.

- Voeg de configuratie van uw identiteit en apparaattoegang toe of wijzig deze om aanmeldingsbeveiligingsvereisten af te dwingen.

Volgende stap

Ga door met de migratie om uw on-premises Office-servers en hun gegevens te migreren naar Microsoft 365.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor