Microsoft Identity Manager-connector voor Microsoft Graph

Samenvatting

De Microsoft Identity Manager-connector voor Microsoft Graph maakt aanvullende integratiescenario's mogelijk voor Microsoft Entra ID P1- of P2-klanten. Het komt naar boven in de MIM-synchronisatiemetverse aanvullende objecten die zijn verkregen van de Microsoft Graph API v1 en bèta.

Scenario's die worden behandeld

Levenscyclusbeheer voor B2B-accounts

Het eerste scenario voor de Microsoft Identity Manager-connector voor Microsoft Graph is als een connector om het levenscyclusbeheer van AD DS-accounts te automatiseren voor externe gebruikers. In dit scenario synchroniseert een organisatie werknemers met Microsoft Entra ID van AD DS met behulp van Microsoft Entra Connect en heeft ook gasten uitgenodigd in hun Microsoft Entra directory. Als u een gast uitnodigt, wordt een extern gebruikersobject zich in de Microsoft Entra directory van die organisatie bevindt, die zich niet in de AD DS van die organisatie bevindt. Vervolgens wil de organisatie deze gasten toegang geven tot on-premises geïntegreerde Windows-verificatie of Kerberos-toepassingen, via de Microsoft Entra toepassingsproxy of andere gatewaymechanismen. De Microsoft Entra toepassingsproxy vereist dat elke gebruiker een eigen AD DS-account heeft, voor identificatie- en delegatiedoeleinden.

Als u wilt weten hoe u MIM-synchronisatie configureert om automatisch AD DS-accounts voor gasten te maken en te onderhouden, leest u na het lezen van de instructies in dit artikel verder in het artikel Microsoft Entra B2B-samenwerking (business-to-business) met MIM 2016 en de Microsoft Entra toepassingsproxy. In dit artikel worden de synchronisatieregels beschreven die nodig zijn voor de connector.

Andere scenario's voor identiteitsbeheer

De connector kan worden gebruikt voor andere specifieke identiteitsbeheerscenario's met betrekking tot het maken, lezen, bijwerken en verwijderen van gebruikers-, groeps- en contactpersoonobjecten in Microsoft Entra ID, naast gebruikers- en groepssynchronisatie met Microsoft Entra ID. Houd bij het evalueren van mogelijke scenario's rekening met het volgende: deze connector kan niet worden uitgevoerd in een scenario, wat zou leiden tot een overlapping van een gegevensstroom, een daadwerkelijk of mogelijk synchronisatieconflict met een Microsoft Entra Connect-implementatie. Microsoft Entra Connect is de aanbevolen methode voor het integreren van on-premises mappen met Microsoft Entra ID door gebruikers en groepen van on-premises mappen te synchroniseren met Microsoft Entra ID. Microsoft Entra Connect heeft veel meer synchronisatiefuncties en maakt scenario's mogelijk zoals wachtwoord en apparaat terugschrijven, wat niet mogelijk is voor objecten die door MIM zijn gemaakt. Als gegevens bijvoorbeeld naar AD DS worden overgebracht, moet u ervoor zorgen dat deze worden uitgesloten van Microsoft Entra Connect probeert deze objecten weer te koppelen aan de Microsoft Entra directory. Deze connector kan ook niet worden gebruikt om wijzigingen aan te brengen in Microsoft Entra-objecten die zijn gemaakt door Microsoft Entra Connect.

Het gebruik van de connector voor Microsoft Graph voorbereiden

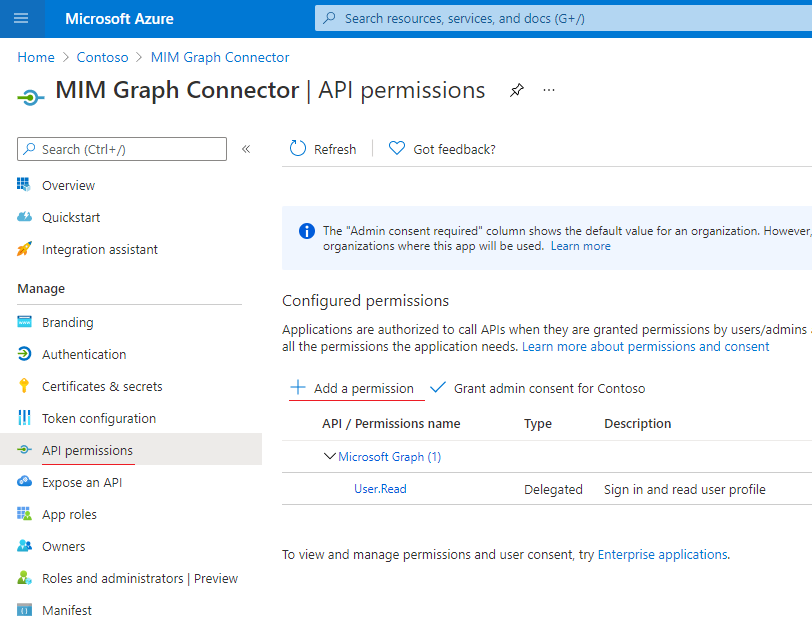

De connector autoriseren voor het ophalen of beheren van objecten in uw Microsoft Entra directory

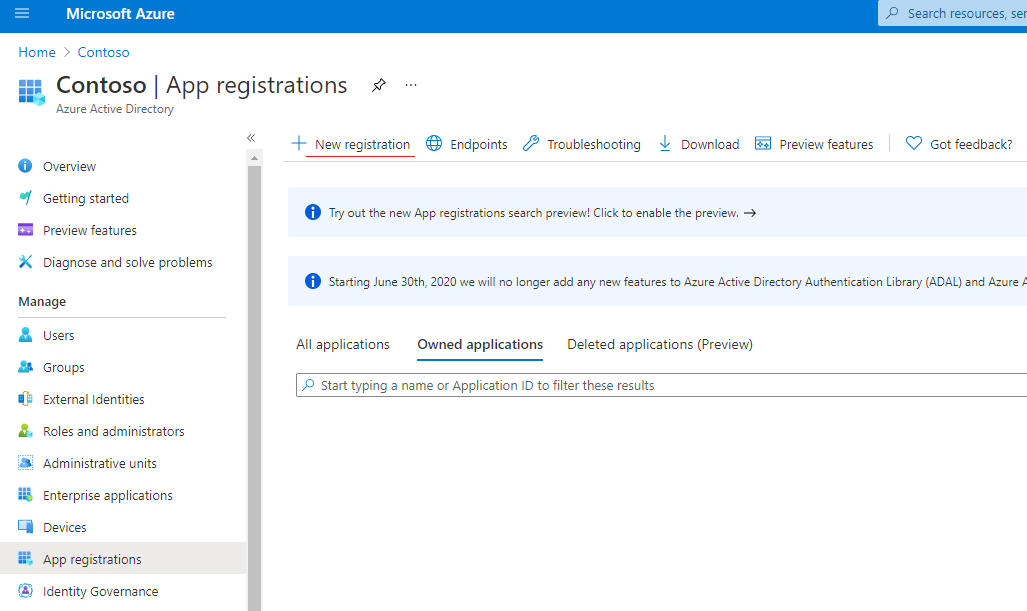

Voor de connector moet een web-app/API-toepassing worden gemaakt in Microsoft Entra ID, zodat deze kan worden geautoriseerd met de juiste machtigingen om te werken op Microsoft Entra-objecten via Microsoft Graph.

Afbeelding 1. Nieuwe toepassing registreren

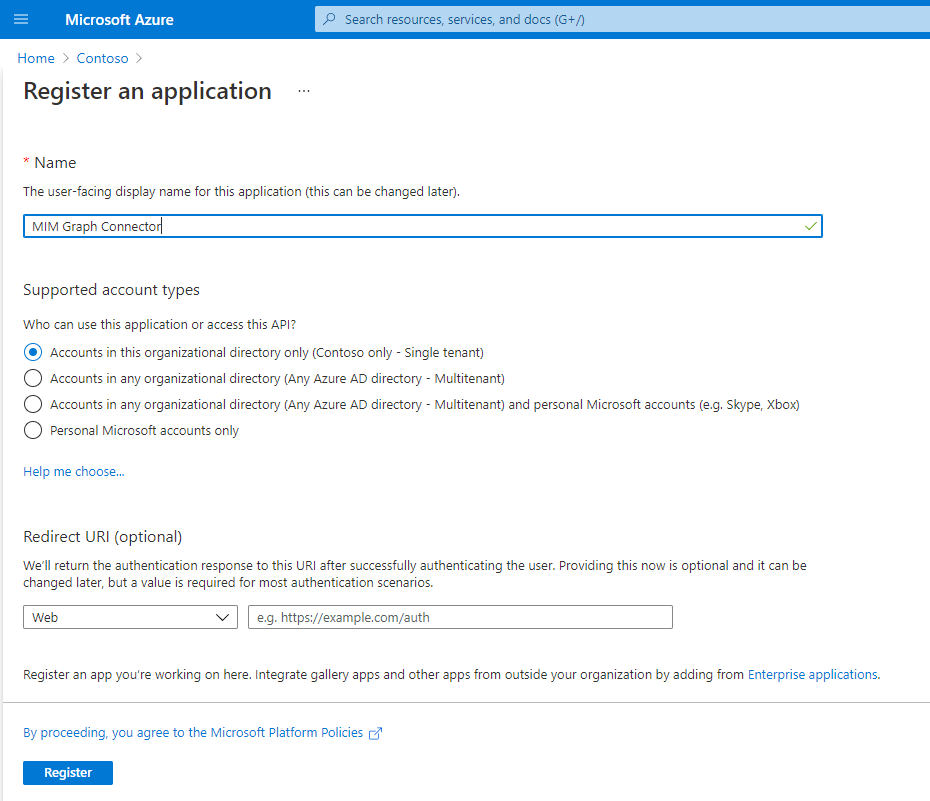

Open in de Azure Portal de gemaakte toepassing en sla de toepassings-id op als een client-id voor later gebruik op de connectiviteitspagina van de MA:

Afbeelding 2. Toepassings-id

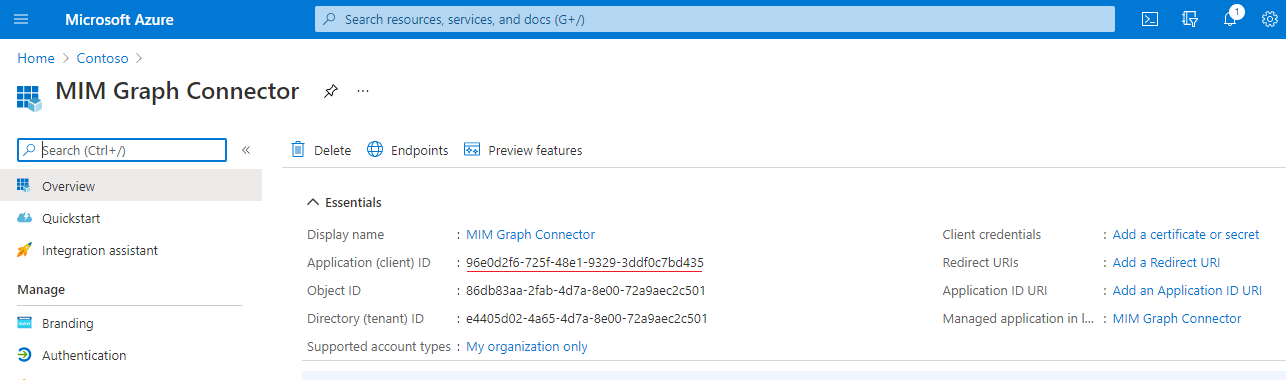

Genereer een nieuw clientgeheim door Certificaten & geheimen te openen. Stel een sleutelbeschrijving in en selecteer de maximale duur. Sla wijzigingen op en haal het clientgeheim op. De waarde van het clientgeheim kan niet opnieuw worden weergegeven nadat u de pagina hebt verlaten.

Afbeelding 3. Nieuw clientgeheim

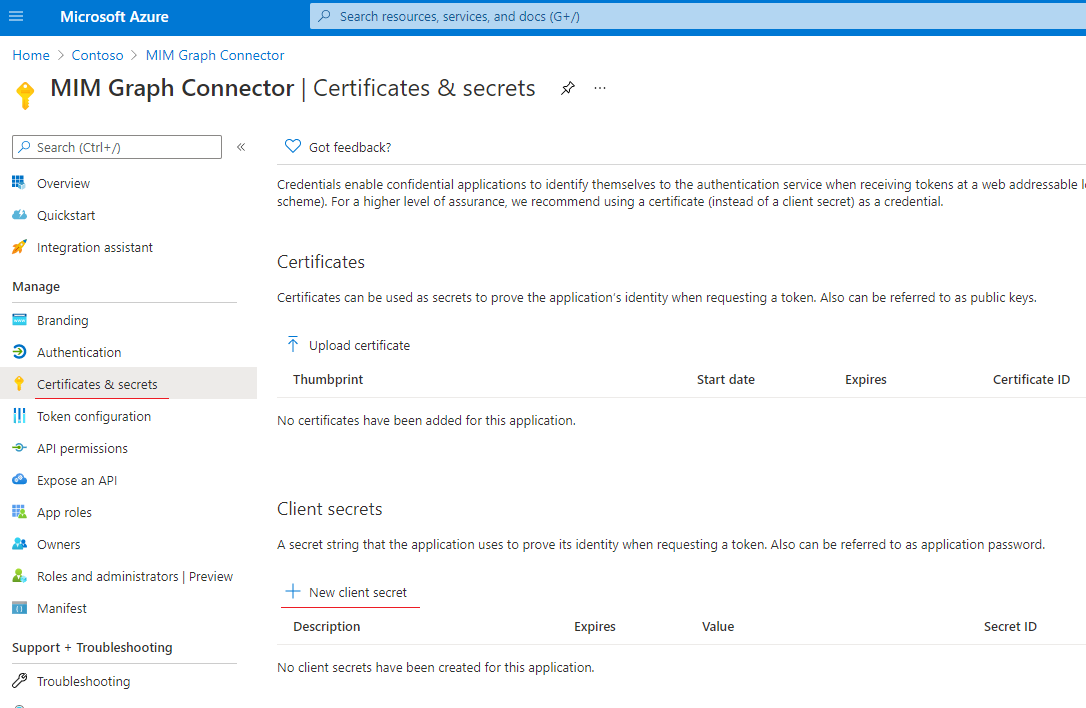

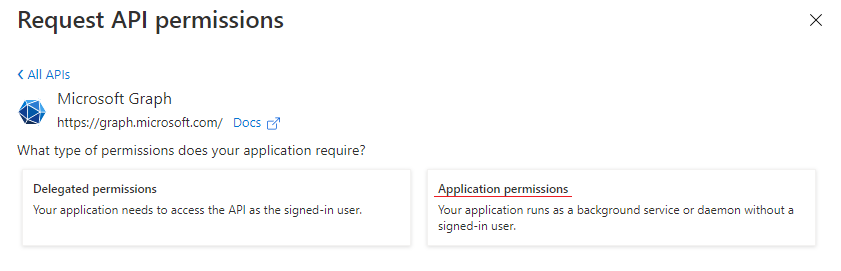

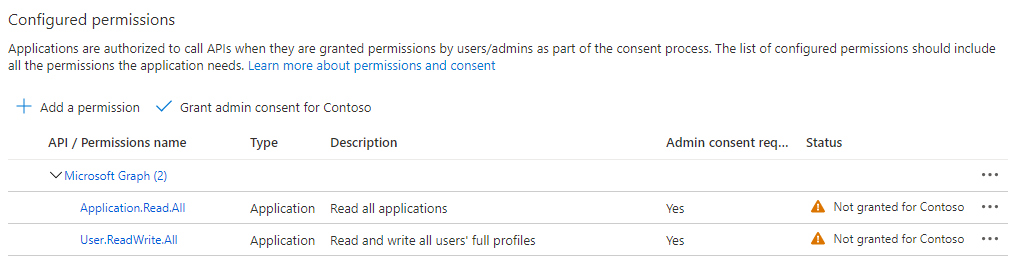

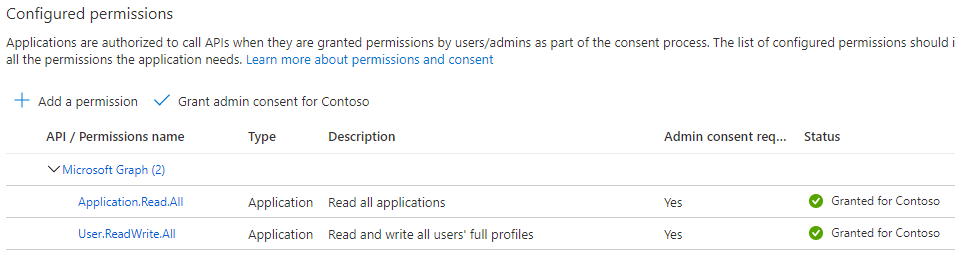

De juiste Microsoft Graph-machtigingen verlenen aan de toepassing door API-machtigingen te openen

Afbeelding 4. Nieuwe API toevoegen

Afbeelding 4. Nieuwe API toevoegenSelecteer Toepassingsmachtigingen 'Microsoft Graph'.

Alle overbodige machtigingen intrekken.

De volgende machtiging moet worden toegevoegd aan de toepassing, zodat deze de 'Microsoft Graph API' kan gebruiken, afhankelijk van het scenario:

Bewerking met object Machtiging is vereist Machtigingstype Schemadetectie Application.Read.AllToepassing Groep importeren Group.Read.AllofGroup.ReadWrite.AllToepassing Gebruiker importeren User.Read.AllDirectory.Read.All,User.ReadWrite.AllofDirectory.ReadWrite.AllToepassing Meer informatie over vereiste machtigingen vindt u in de naslaginformatie over machtigingen.

Notitie

Application.Read.All-machtiging is verplicht voor schemadetectie en moet worden verleend, ongeacht de objecttypeconnector waarmee wordt gewerkt.

- Beheerderstoestemming verlenen voor geselecteerde machtigingen.

De connector installeren

- Voordat u de connector installeert, moet u ervoor zorgen dat de volgende items op de synchronisatieserver staan:

- Microsoft .NET 4.6.2 Framework of hoger

- Microsoft Identity Manager 2016 SP2 en moet hotfix 4.4.1642.0 KB4021562 of hoger gebruiken.

De connector voor Microsoft Graph is, naast andere connectors voor Microsoft Identity Manager 2016 SP2, beschikbaar als download in het Microsoft Downloadcentrum.

Start de MIM-synchronisatieservice opnieuw.

Connectorconfiguratie

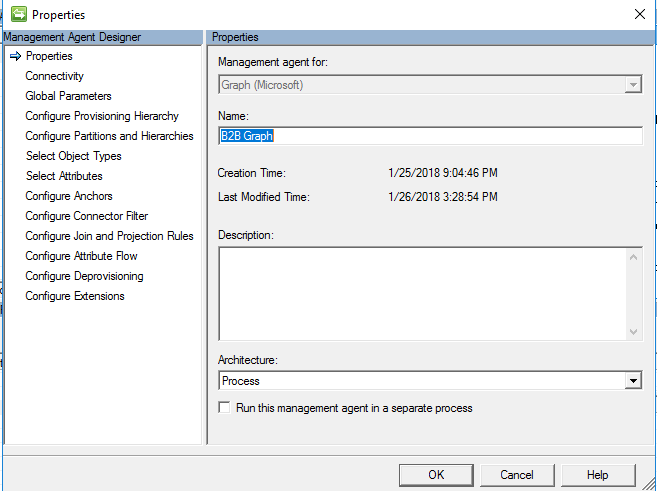

- Selecteer connectors en maken in de gebruikersinterface van de synchronisatie Service Manager. Selecteer Graph (Microsoft), maak een connector en geef deze een beschrijvende naam.

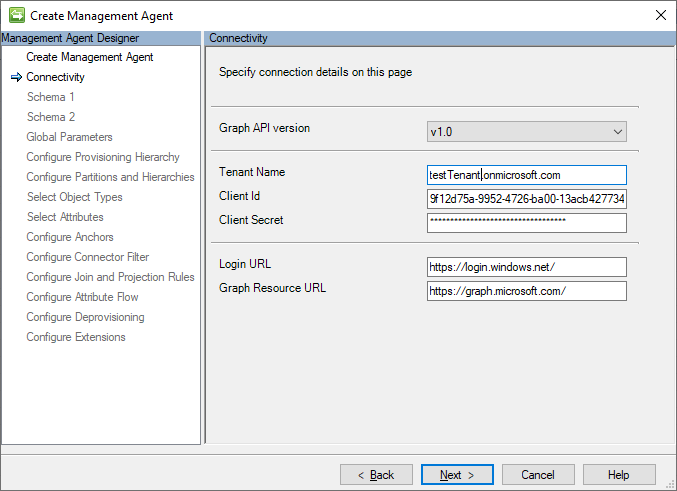

- Geef in de gebruikersinterface van de MIM-synchronisatieservice de toepassings-id en het gegenereerde clientgeheim op. Elke beheeragent die is geconfigureerd in MIM Sync, moet een eigen toepassing hebben in Microsoft Entra ID om te voorkomen dat parallel importeren voor dezelfde toepassing wordt uitgevoerd.

Afbeelding 5. Pagina Connectiviteit

De connectiviteitspagina (afbeelding 5) bevat de Graph API versie die wordt gebruikt en de naam van de tenant. De client-id en het clientgeheim vertegenwoordigen de toepassings-id en sleutelwaarde van de toepassing die eerder is gemaakt in Microsoft Entra ID.

De connector is standaard ingesteld op de v1.0- en de aanmeldings- en grafiekeindpunten van de globale Microsoft Graph-service. Als uw tenant zich in een nationale cloud bevindt, moet u uw configuratie wijzigen om de eindpunten voor de nationale cloud te gebruiken. Houd er rekening mee dat bepaalde functies van Graph die zich in de globale service bevinden, mogelijk niet beschikbaar zijn in alle nationale clouds.

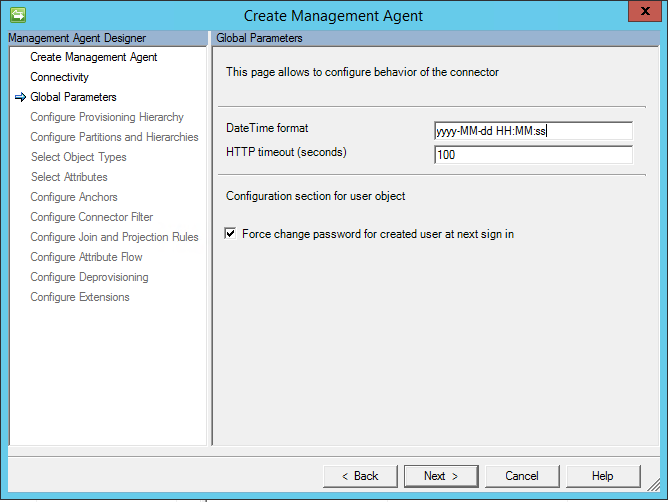

- Breng de benodigde wijzigingen aan op de pagina Algemene parameters:

Afbeelding 6. Pagina Algemene parameters

De pagina Globale parameters bevat de volgende instellingen:

DateTime-indeling: indeling die wordt gebruikt voor elk kenmerk met het type Edm.DateTimeOffset. Alle datums worden tijdens het importeren geconverteerd naar een tekenreeks met behulp van die notatie. De ingestelde notatie wordt toegepast op elk kenmerk, waardoor de datum wordt opgeslagen.

HTTP-time-out (seconden): time-out in seconden die wordt gebruikt tijdens elke HTTP-aanroep naar Graph.

Het wachtwoord voor de gemaakte gebruiker bij het volgende teken forceren: deze optie wordt gebruikt voor nieuwe gebruikers die tijdens het exporteren worden gemaakt. Als optie is ingeschakeld, wordt de eigenschap forceChangePasswordNextSignIn ingesteld op true, anders is deze onwaar.

Het connectorschema en de bewerkingen configureren

- Configureer het schema. De connector ondersteunt de volgende lijst met objecttypen bij gebruik met het Graph v1.0-eindpunt:

Gebruiker

Volledig/Delta-import

Exporteren (toevoegen, bijwerken, verwijderen)

Groep

Volledig/Delta-import

Exporteren (toevoegen, bijwerken, verwijderen)

Extra objecttypen zijn mogelijk zichtbaar wanneer u de connector configureert voor het gebruik van het Graph Beta-eindpunt.

De lijst met kenmerktypen die worden ondersteund:

Edm.BooleanEdm.StringEdm.DateTimeOffset(tekenreeks in verbindingsruimte)microsoft.graph.directoryObject(verwijzing in connectorruimte naar een van de ondersteunde objecten)microsoft.graph.contact

Kenmerken met meerdere waarden (verzameling) worden ook ondersteund voor elk type uit de bovenstaande lijst.

De connector gebruikt het kenmerk 'id' voor anker en DN voor alle objecten. Daarom hoeft u de naam niet te wijzigen, omdat Graph API niet toestaat dat een object het kenmerk wijzigtid.

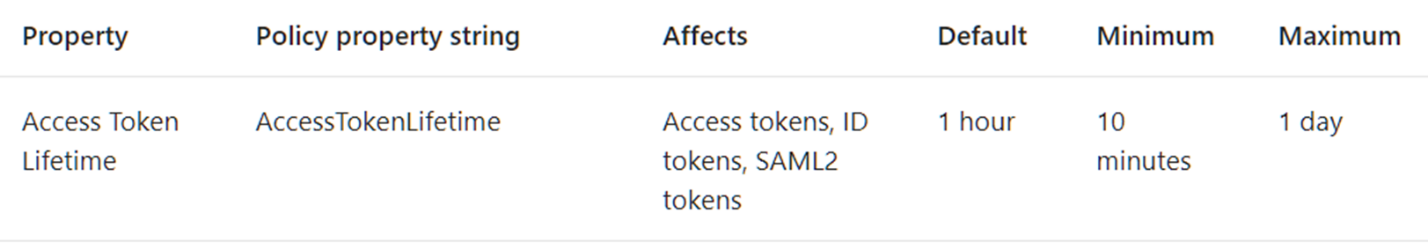

Levensduur van toegangstoken

Voor een Graph-toepassing is een toegangstoken vereist voor toegang tot de Graph API. Een connector vraagt een nieuw toegangstoken aan voor elke importiteratie (de import-iteratie is afhankelijk van de paginagrootte). Bijvoorbeeld:

Microsoft Entra ID bevat 10000 objecten

Het paginaformaat dat is geconfigureerd in de connector is 5000

In dit geval zijn er twee iteraties tijdens het importeren. Elk van deze iteraties retourneert 5000 objecten naar Synchronisatie. Er wordt dus twee keer een nieuw toegangstoken aangevraagd.

Tijdens het exporteren wordt een nieuw toegangstoken aangevraagd voor elk object dat moet worden toegevoegd/bijgewerkt/verwijderd.

Queryfilters

Graph API eindpunten bieden de mogelijkheid om het aantal objecten dat wordt geretourneerd door GET-query's te beperken door $filter parameter te introduceren.

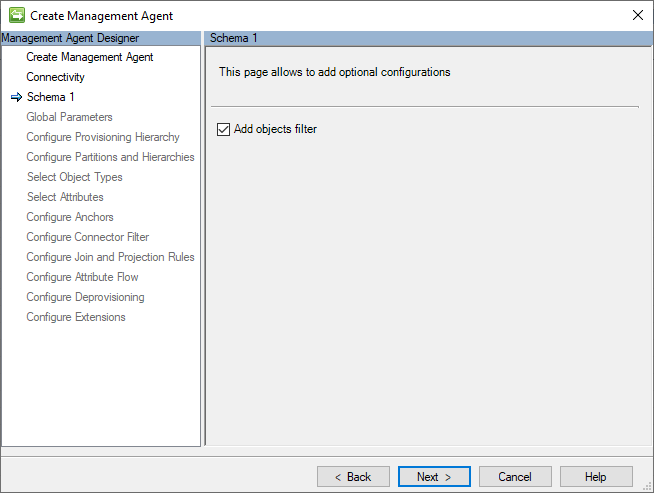

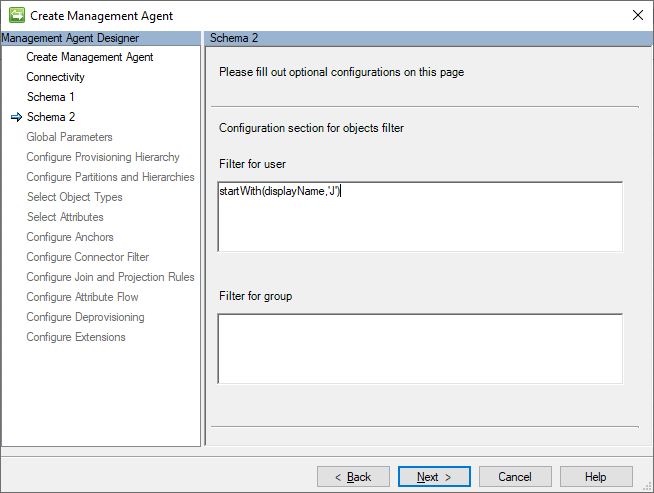

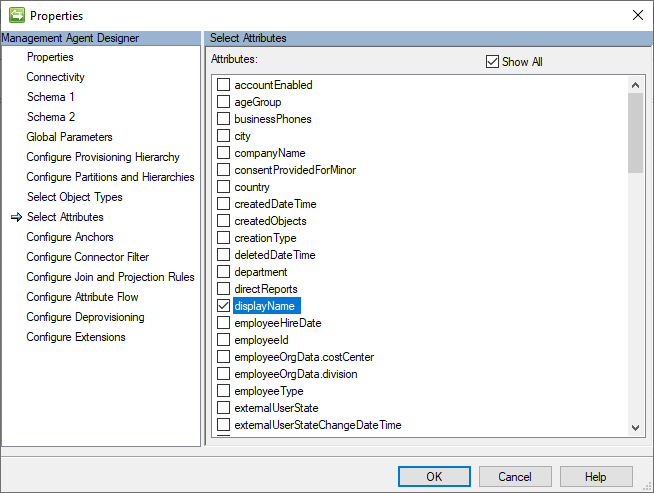

Als u het gebruik van queryfilters wilt inschakelen om de volledige importprestatiecyclus te verbeteren, schakelt u op de pagina Schema 1 van connectoreigenschappen het selectievakje Objectenfilter toevoegen in .

Typ daarna op de pagina Schema 2 een expressie die moet worden gebruikt om gebruikers, groepen, contactpersonen of service-principals te filteren.

In de bovenstaande schermopname is het filter startsWith(displayName,'J') ingesteld op alleen-lezen van gebruikers van wie de kenmerkwaarde displayName begint met 'J'.

Zorg ervoor dat het kenmerk dat wordt gebruikt in de filterexpressie is geselecteerd in connectoreigenschappen.

Zie dit artikel voor meer informatie over het gebruik van $filter queryparameters: Queryparameters gebruiken om antwoorden aan te passen.

Notitie

Delta-queryeindpunt biedt momenteel geen filtermogelijkheden. Daarom is het gebruik van filters beperkt tot alleen volledige import. U krijgt een foutmelding bij het starten van een delta-importuitvoering met ingeschakelde queryfilters.

Problemen oplossen

Logboeken inschakelen

Als er problemen zijn in Graph, kunnen logboeken worden gebruikt om het probleem te lokaliseren. Traceringen kunnen dus op dezelfde manier worden ingeschakeld als voor algemene connectors. Of door het volgende toe te voegen aan miiserver.exe.config (in system.diagnostics/sources de sectie):

<source name="ConnectorsLog" switchValue="Verbose">

<listeners>

<add initializeData="ConnectorsLog"

type="System.Diagnostics.EventLogTraceListener, System, Version=4.0.0.0,

Culture=neutral, PublicKeyToken=b77a5c561934e089"

name="ConnectorsLogListener" traceOutputOptions="LogicalOperationStack,

DateTime, Timestamp, Callstack" />

<remove name="Default" />

</listeners>

</source>

Notitie

Als 'Deze beheeragent uitvoeren in een afzonderlijk proces' is ingeschakeld, dllhost.exe.config moet worden gebruikt in plaats van miiserver.exe.config.

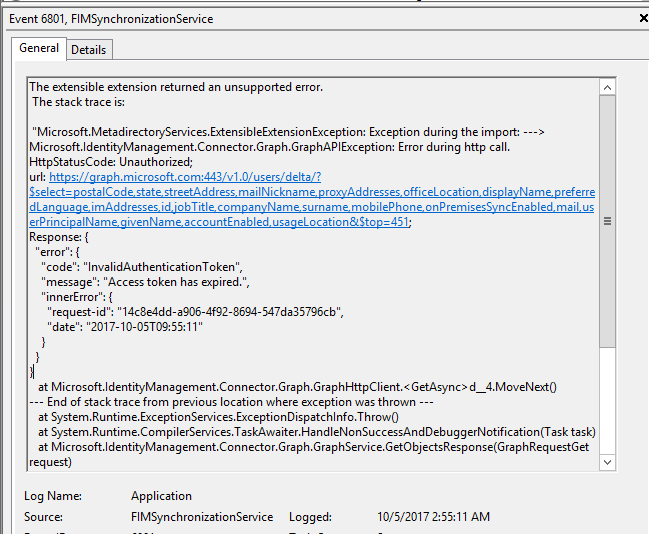

Fout over verlopen toegangstoken

Connector retourneert mogelijk HTTP-fout 401 Niet-geautoriseerd, bericht 'Toegangstoken is verlopen':

Afbeelding 7. 'Toegangstoken is verlopen.' Fout

De oorzaak van dit probleem kan de configuratie van de levensduur van het toegangstoken aan de Azure-zijde zijn. Standaard verloopt het toegangstoken na 1 uur. Raadpleeg dit artikel als u de verlooptijd wilt verhogen.

Voorbeeld hiervan met behulp van Azure AD openbare preview-versie van PowerShell-module

New-AzureADPolicy -Definition @({"TokenLifetimePolicy":{"Version":1, "AccessTokenLifetime":"5:00:00"}}") -DisplayName "OrganizationDefaultPolicyScenario" -IsOrganizationDefault $true -Type "TokenLifetimePolicy"

Volgende stappen

- Graph Explorer, ideaal voor het oplossen van problemen met HTTP-aanroepen

- Beleid voor versiebeheer, ondersteuning en wijzigingen die fouten veroorzaken voor Microsoft Graph

- Nationale cloudimplementaties van Microsoft Graph

- Download Microsoft Identity Manager-connector voor Microsoft GraphMIM B2B End-to-End-implementatie

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor