Microsoft Entra B2B-samenwerking (business-to-business) met Microsoft Identity Manager (MIM) 2016 SP1 met Azure-toepassing Proxy

Het eerste scenario is levenscyclusbeheer van AD-accounts voor externe gebruikers. In dit scenario heeft een organisatie gasten uitgenodigd in hun Microsoft Entra directory en wil deze gasten toegang geven tot on-premises Windows-Integrated-verificatie- of Kerberos-toepassingen, via de Microsoft Entra toepassingsproxy of andere gatewaymechanismen. De Microsoft Entra toepassingsproxy vereist dat elke gebruiker een eigen AD DS-account heeft, voor identificatie- en delegatiedoeleinden.

richtlijnen voor Scenario-Specific

Enkele veronderstellingen in de configuratie van B2B met MIM en Microsoft Entra id toepassingsproxy:

U hebt al een on-premises AD geïmplementeerd en Microsoft Identity Manager is geïnstalleerd en basisconfiguratie van mim-service, MIM-portal, Active Directory Management Agent (AD MA) en FIM Management Agent (FIM MA). Zie Deploy Microsoft Identity Manager 2016 SP2 (Implementeren Microsoft Identity Manager 2016 SP2) voor meer informatie.

U hebt de instructies in het artikel over het downloaden en installeren van de Graph-connector al gevolgd.

U hebt Microsoft Entra Connect geconfigureerd voor het synchroniseren van gebruikers en groepen met Microsoft Entra-id.

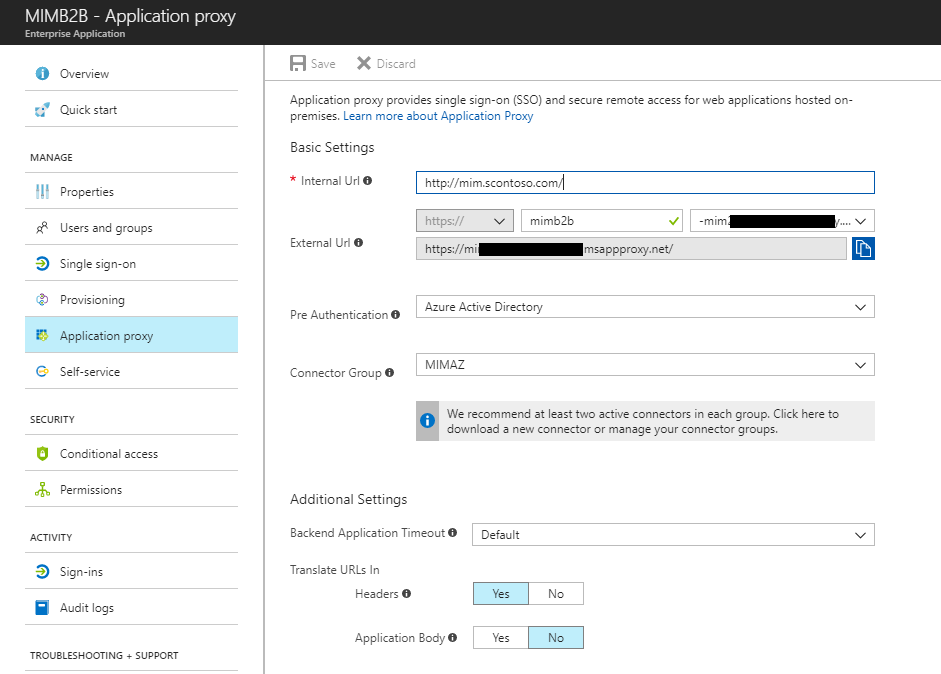

U hebt toepassingsproxy connectors en connectorgroepen al ingesteld. Zo niet, raadpleegt u Zelfstudie: Een on-premises toepassing voor externe toegang toevoegen via toepassingsproxy in Microsoft Entra-id om te installeren en te configureren.

U hebt al een of meer toepassingen gepubliceerd die afhankelijk zijn van geïntegreerde Windows-verificatie of afzonderlijke AD-accounts via Microsoft Entra toepassingsproxy.

U hebt een of meer gasten uitgenodigd of u hebt uitgenodigd, waardoor een of meer gebruikers in Microsoft Entra-id zijn gemaakt. Zie Selfservice voor Microsoft Entra B2B-samenwerking registreren voor meer informatie.

Voorbeeldscenario van end-to-end-implementatie van B2B

Deze handleiding bouwt voort op het volgende scenario:

Contoso Pharmaceuticals werkt met Trey Research Inc. als onderdeel van de R&D-afdeling. Medewerkers van Trey Research moeten toegang hebben tot de toepassing voor onderzoeksrapportage die wordt geleverd door Contoso Pharmaceuticals.

Contoso Pharmaceuticals bevinden zich in hun eigen tenant om een aangepast domein te hebben geconfigureerd.

Iemand heeft een externe gebruiker uitgenodigd voor de Contoso Pharmaceuticals-tenant. Deze gebruiker heeft de uitnodiging geaccepteerd en heeft toegang tot resources die worden gedeeld.

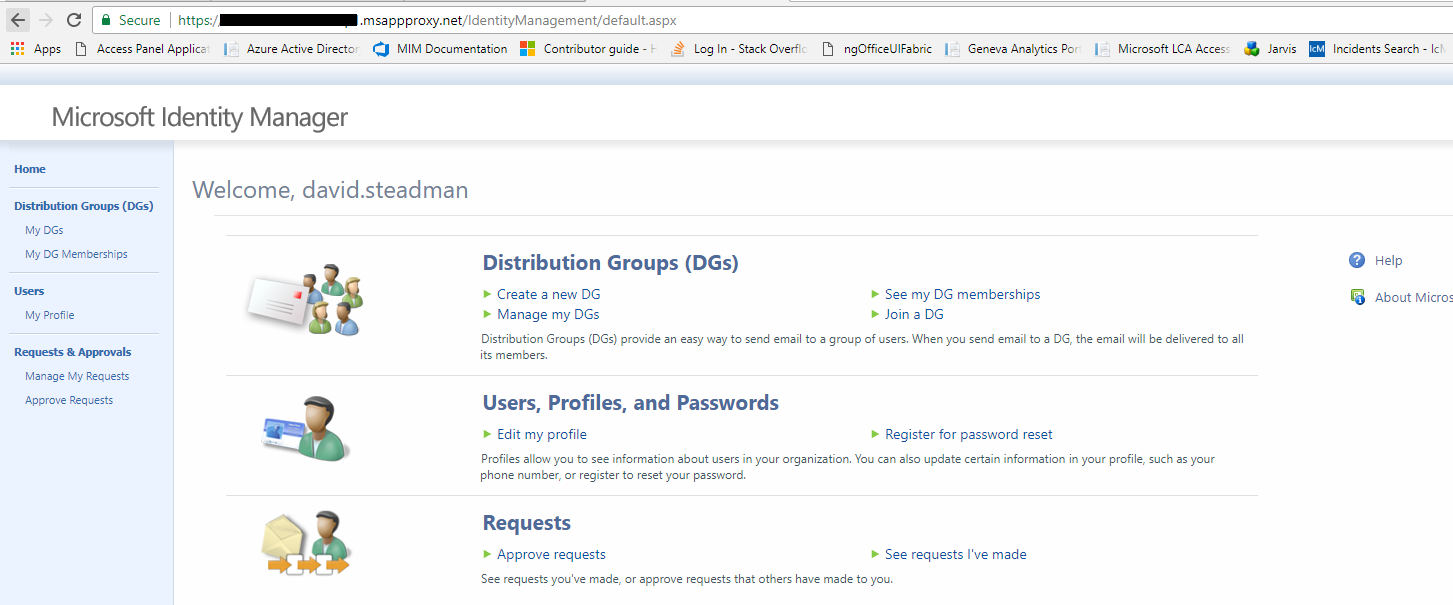

Contoso Pharmaceuticals heeft een toepassing gepubliceerd via app-proxy. In dit scenario is de voorbeeldtoepassing de MIM-portal. Hierdoor kan een gastgebruiker deelnemen aan MIM-processen, bijvoorbeeld in helpdeskscenario's of toegang aanvragen tot groepen in MIM.

AD en Microsoft Entra Connect configureren om gebruikers uit te sluiten die zijn toegevoegd aan Microsoft Entra-id

Standaard gaat Microsoft Entra Connect ervan uit dat niet-beheerders in Active Directory moeten worden gesynchroniseerd met Microsoft Entra-id. Als Microsoft Entra Connect een bestaande gebruiker vindt in Microsoft Entra-id die overeenkomt met de gebruiker van on-premises AD, komt Microsoft Entra Connect overeen met de twee accounts en wordt ervan uitgegaan dat dit een eerdere synchronisatie van de gebruiker is en wordt de on-premises AD gezaghebbend. Dit standaardgedrag is echter niet geschikt voor de B2B-stroom, waarbij het gebruikersaccount afkomstig is uit Microsoft Entra-id.

Daarom moeten de gebruikers die vanuit Microsoft Entra-id in AD DS by MIM zijn opgenomen, zodanig worden opgeslagen dat Microsoft Entra id deze gebruikers niet opnieuw probeert te synchroniseren met Microsoft Entra-id. Een manier om dit te doen, is door een nieuwe organisatie-eenheid te maken in AD DS en Microsoft Entra Connect te configureren om die organisatie-eenheid uit te sluiten.

Zie Microsoft Entra Connect Sync: Filtering configureren voor meer informatie.

De Microsoft Entra-toepassing maken

Opmerking: voordat u in MIM Sync de beheeragent voor de grafiekconnector maakt, controleert u of u de handleiding voor het implementeren van de Graph Connector hebt doorgenomen en een toepassing hebt gemaakt met een client-id en geheim.

Zorg ervoor dat de toepassing is geautoriseerd voor ten minste één van deze machtigingen: User.Read.All, User.ReadWrite.Allof Directory.Read.AllDirectory.ReadWrite.All.

De nieuwe beheeragent maken

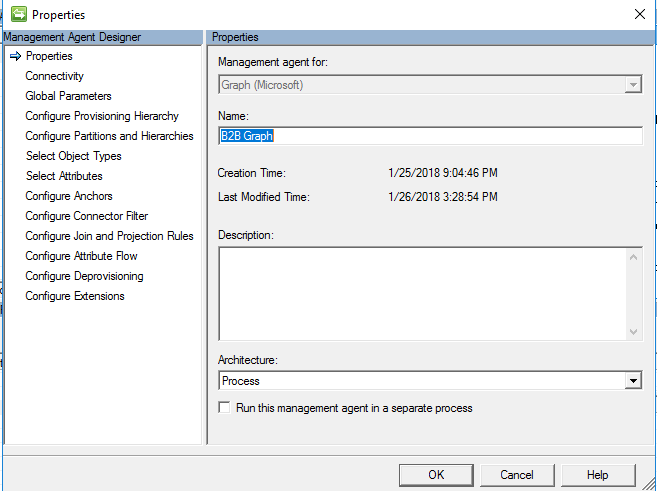

Selecteer connectors en maken in de gebruikersinterface van de synchronisatie Service Manager. Selecteer Graph (Microsoft) en geef deze een beschrijvende naam.

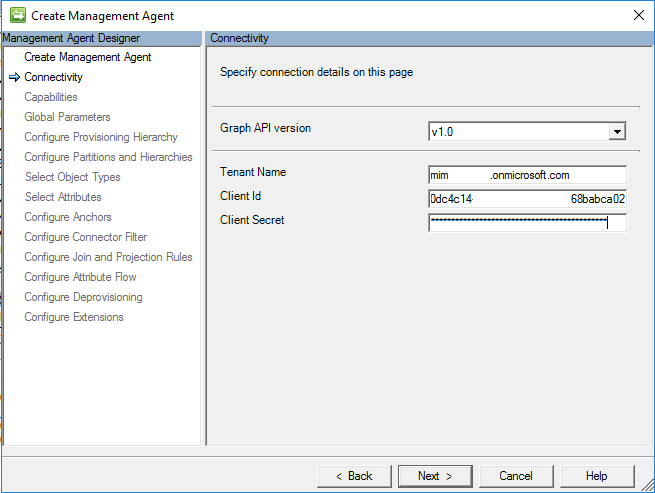

Connectiviteit

Op de pagina Connectiviteit moet u de Graph API versie opgeven. Gereed voor productie PAI is V 1.0, niet-productie is bèta.

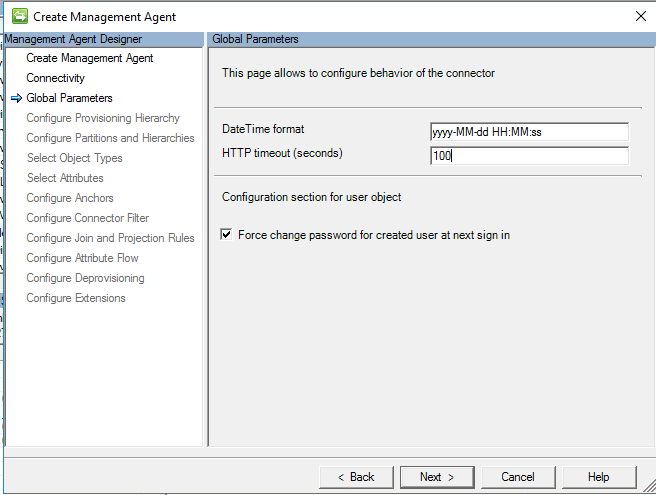

Globale parameters

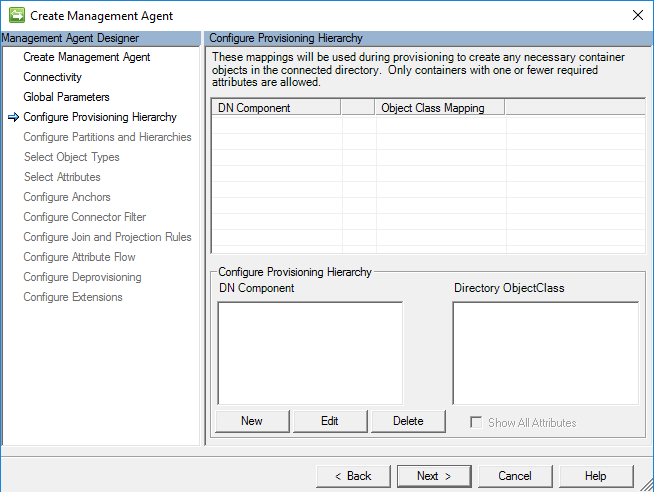

Inrichtingshiërarchie configureren

Deze pagina wordt gebruikt om het DN-onderdeel, bijvoorbeeld OE, toe te wijzen aan het objecttype dat moet worden ingericht, bijvoorbeeld organizationalUnit. Dit is niet nodig voor dit scenario, dus laat dit standaard staan en klik op Volgende.

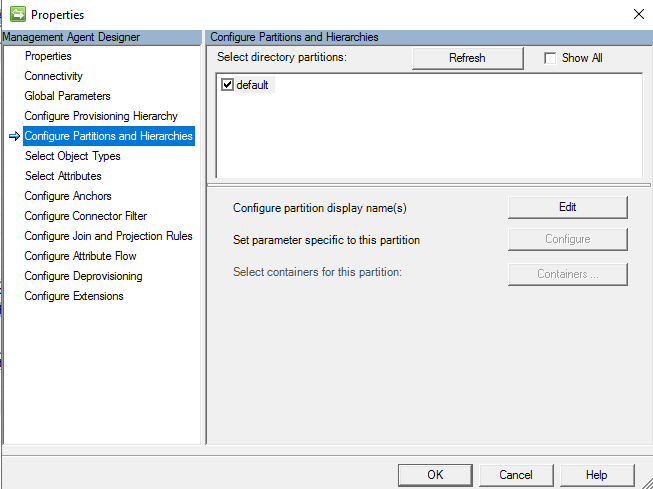

Partities en hiërarchieën configureren

Selecteer op de pagina partities en hiërarchieën alle naamruimten met objecten die u wilt importeren en exporteren.

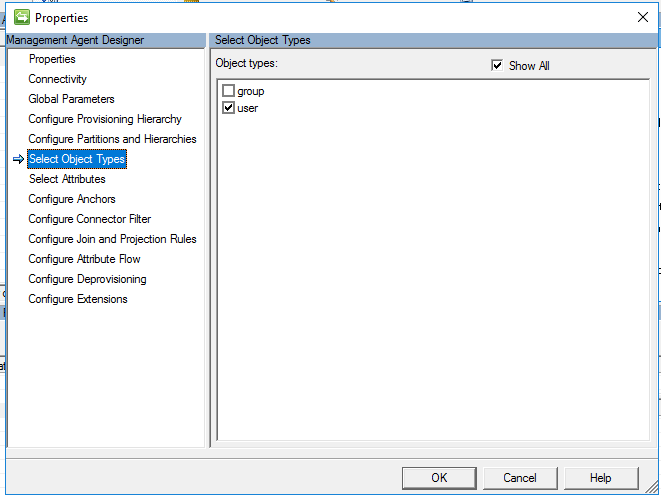

Objecttypes selecteren

Selecteer op de pagina objecttypen de objecttypen die u wilt importeren. U moet ten minste 'Gebruiker' selecteren.

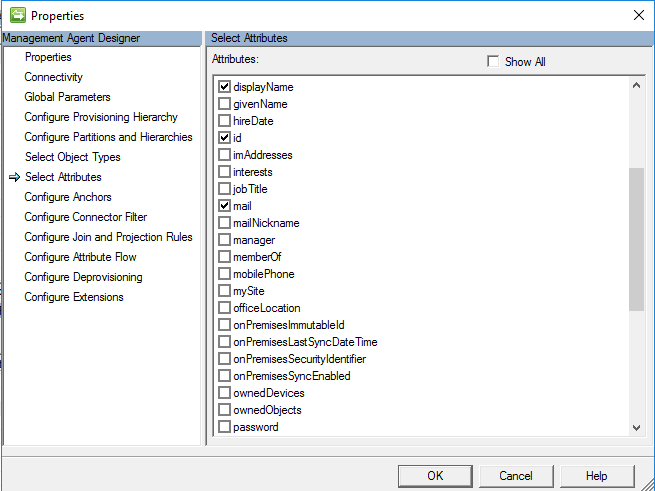

Kenmerken selecteren

Selecteer in het scherm Kenmerken selecteren kenmerken uit Microsoft Entra die nodig zijn voor het beheren van B2B-gebruikers in AD. Het kenmerk 'ID' is vereist. De kenmerken userPrincipalName en userType worden later in deze configuratie gebruikt. Andere kenmerken zijn optioneel, waaronder

displayNamemailgivenNamesurnameuserPrincipalNameuserType

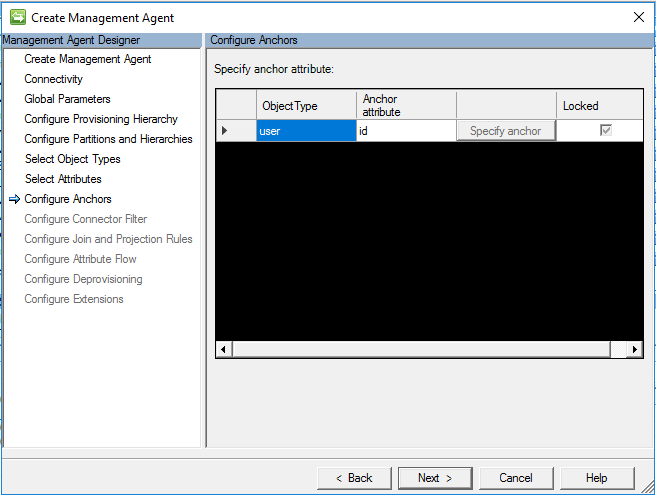

Ankers configureren

In het scherm Anker configureren is het configureren van het ankerkenmerk een vereiste stap. Gebruik standaard het kenmerk ID voor gebruikerstoewijzing.

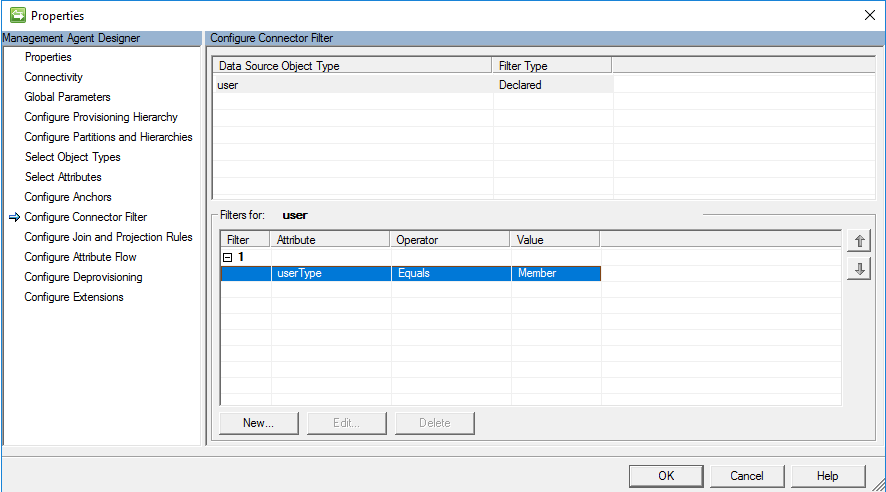

Connectorfilter configureren

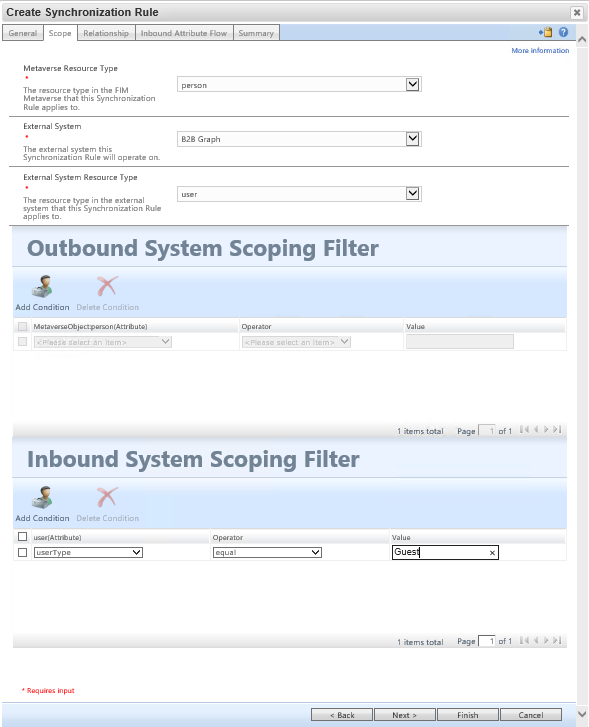

Op de pagina Connectorfilter configureren kunt u met MIM objecten filteren op basis van kenmerkfilter. In dit scenario voor B2B is het doel om alleen Gebruikers binnen te halen met de waarde van het userType kenmerk dat gelijk is aan Guest, en niet gebruikers met het userType dat gelijk is memberaan .

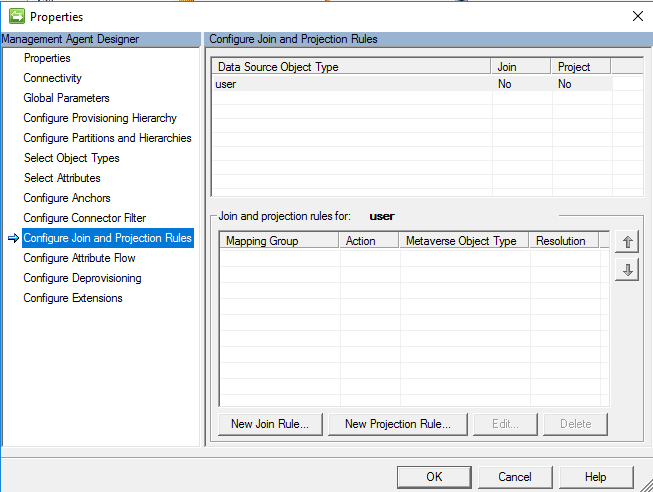

Regels voor lid worden en projectie configureren

In deze handleiding wordt ervan uitgegaan dat u een synchronisatieregel maakt. Aangezien de configuratie van join- en projectieregels wordt afgehandeld door een synchronisatieregel, hoeft u geen join en projectie op de connector zelf te identificeren. Laat de standaardwaarde staan en klik op OK.

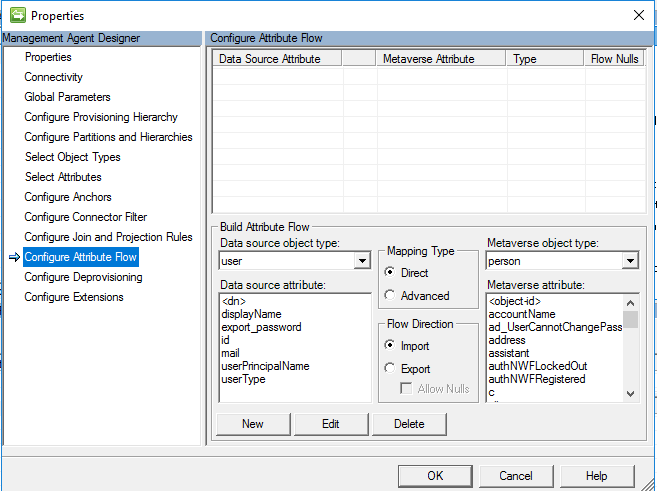

Kenmerkstroom configureren

In deze handleiding wordt ervan uitgegaan dat u een synchronisatieregel maakt. Projectie is niet nodig om de kenmerkstroom in MIM Sync te definiëren, omdat deze wordt verwerkt door de synchronisatieregel die later wordt gemaakt. Laat de standaardwaarde staan en klik op OK.

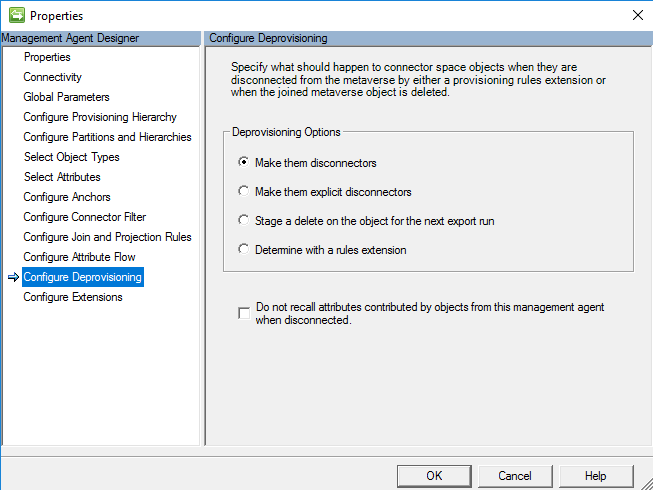

Inrichting ongedaan maken configureren

Met de instelling voor het configureren van ongedaan maken van inrichting kunt u MIM-synchronisatie configureren om het object te verwijderen, als het metaverse-object wordt verwijderd. In dit scenario maken we de verbinding verbroken, omdat het doel is om ze in Microsoft Entra-id te laten. In dit scenario exporteren we niets naar Microsoft Entra-id en is de connector alleen geconfigureerd voor importeren.

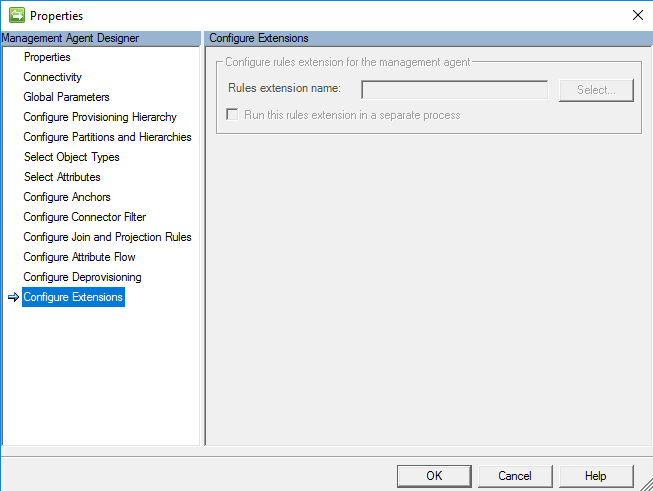

Extensies configureren

Extensies configureren op deze beheeragent is een optie, maar niet vereist omdat we een synchronisatieregel gebruiken. Als we eerder hebben besloten om een geavanceerde regel te gebruiken in de kenmerkstroom, is er een optie om de extensie voor regels te definiëren.

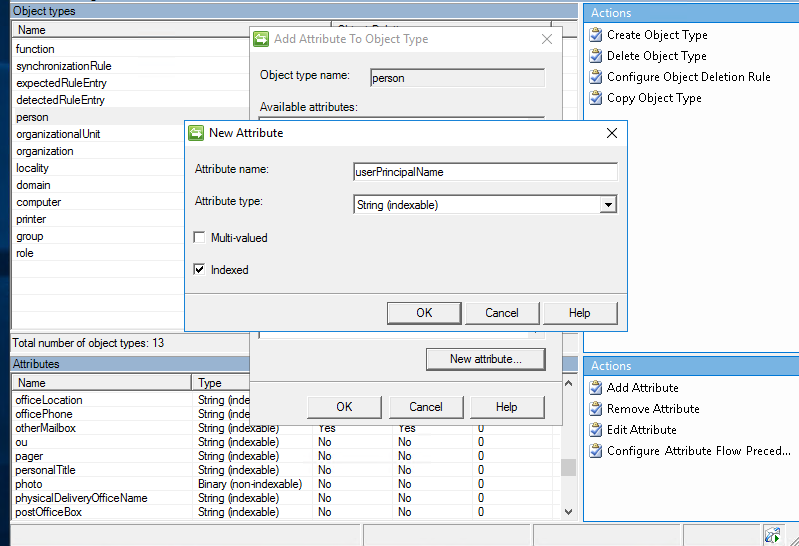

Het metaverse-schema uitbreiden

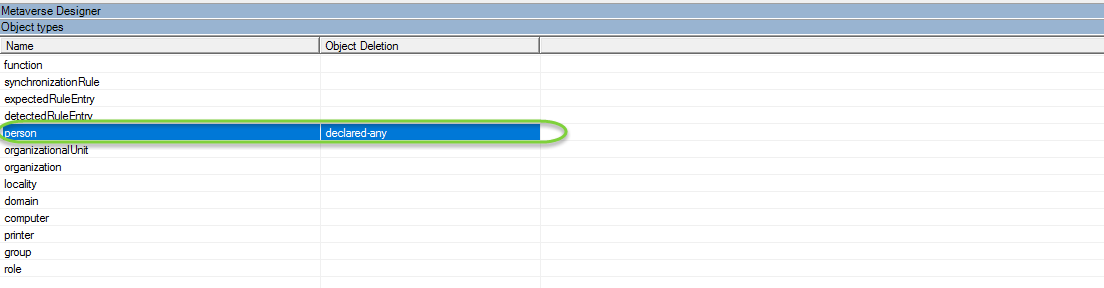

Voordat u de synchronisatieregel maakt, moeten we een kenmerk met de naam userPrincipalName maken dat is gekoppeld aan het persoonsobject met behulp van de MV-Designer.

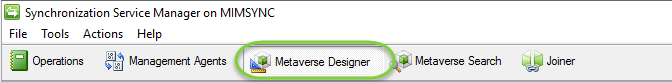

Selecteer metaverse Designer in de synchronisatieclient

Selecteer vervolgens het objecttype Persoon

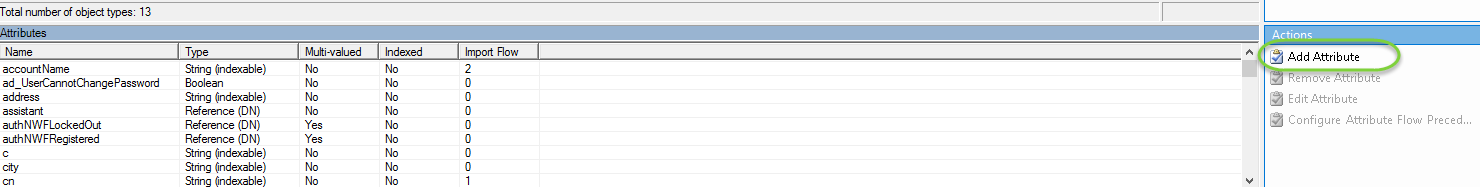

Klik vervolgens onder acties op Kenmerk toevoegen

Vul vervolgens de volgende details in

Kenmerknaam: userPrincipalName

Kenmerktype: Tekenreeks (indexeerbaar)

Geïndexeerd = Waar

Synchronisatieregels voor MIM-service maken

In de onderstaande stappen beginnen we met het toewijzen van het B2B-gastaccount en de kenmerkstroom. Hier worden enkele veronderstellingen gemaakt: u hebt de Active Directory MA al geconfigureerd en de FIM MA geconfigureerd om gebruikers naar de MIM-service en portal te brengen.

Voor de volgende stappen moet een minimale configuratie worden toegevoegd aan de FIM MA en de AD MA.

Meer informatie vindt u hier voor de configuratie https://technet.microsoft.com/library/ff686263(v=ws.10).aspx - How Do I Provision Users to AD DS (Hoe kan ik gebruikers inrichten voor AD DS)

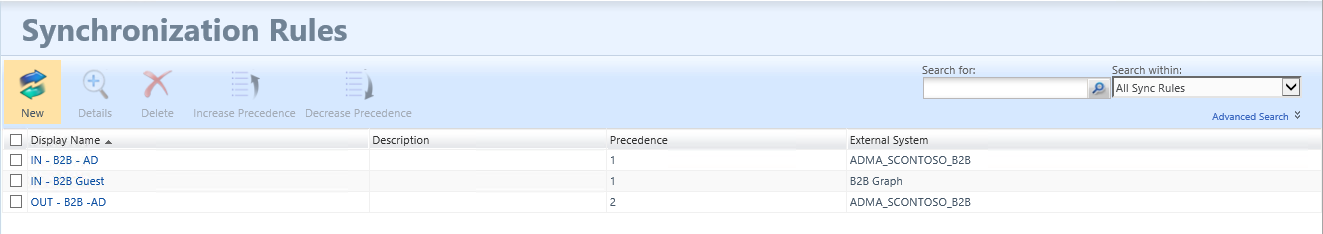

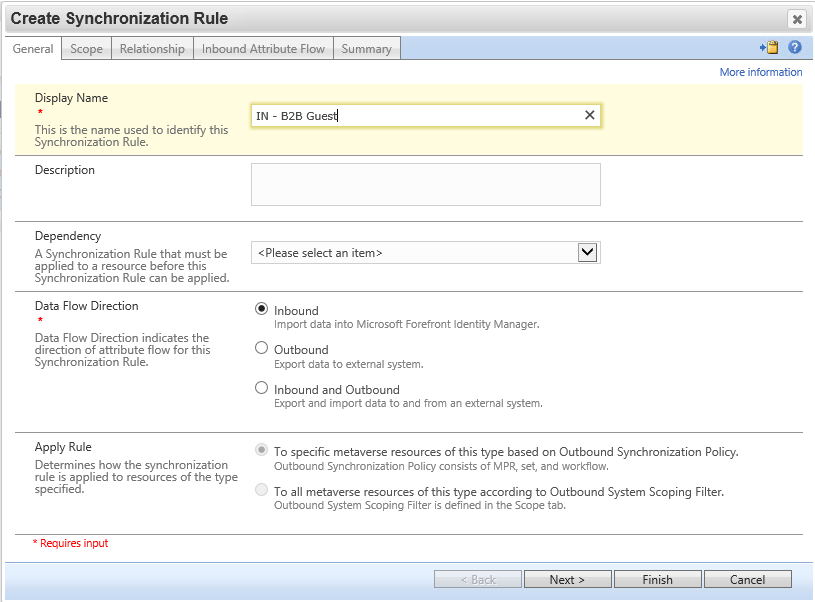

Synchronisatieregel: Gastgebruiker importeren in MV naar Synchronization Service Metaverse vanuit Microsoft Entra-id

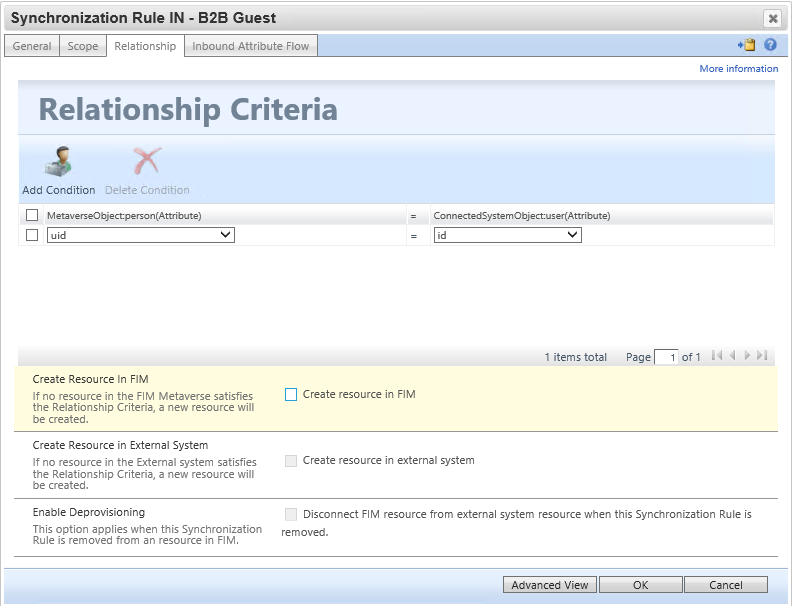

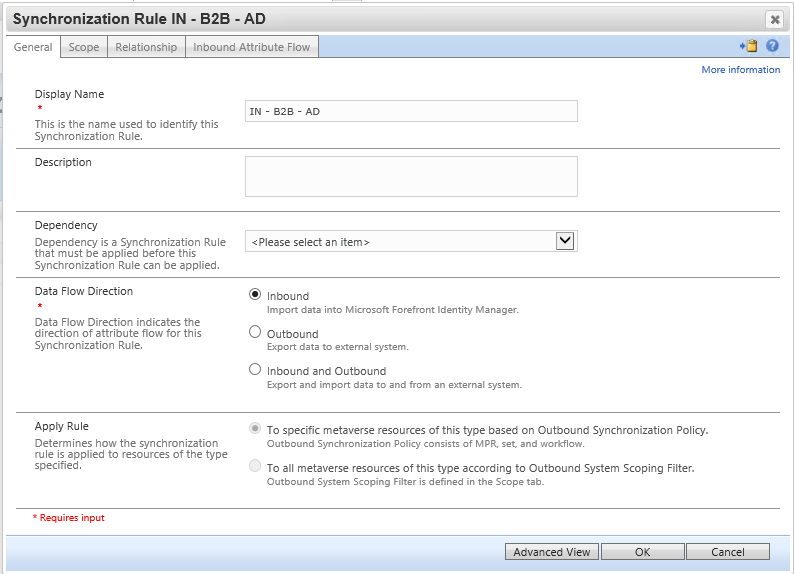

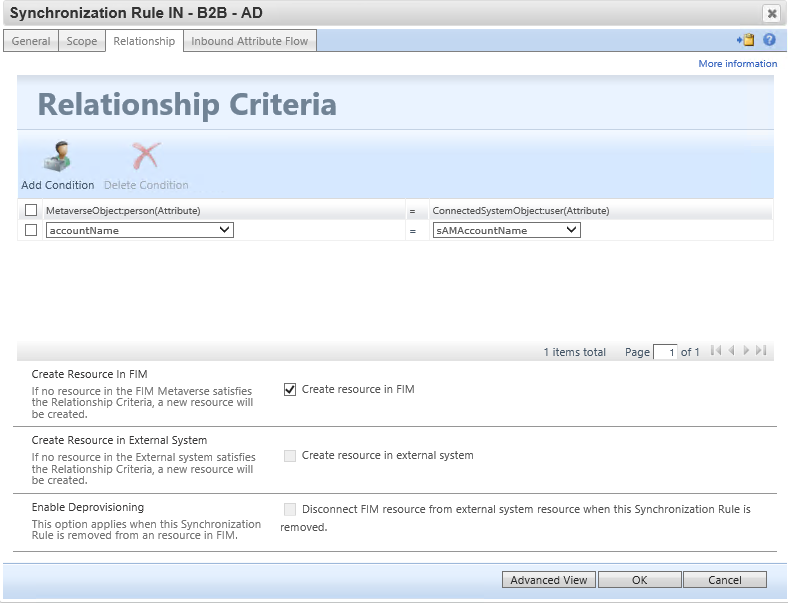

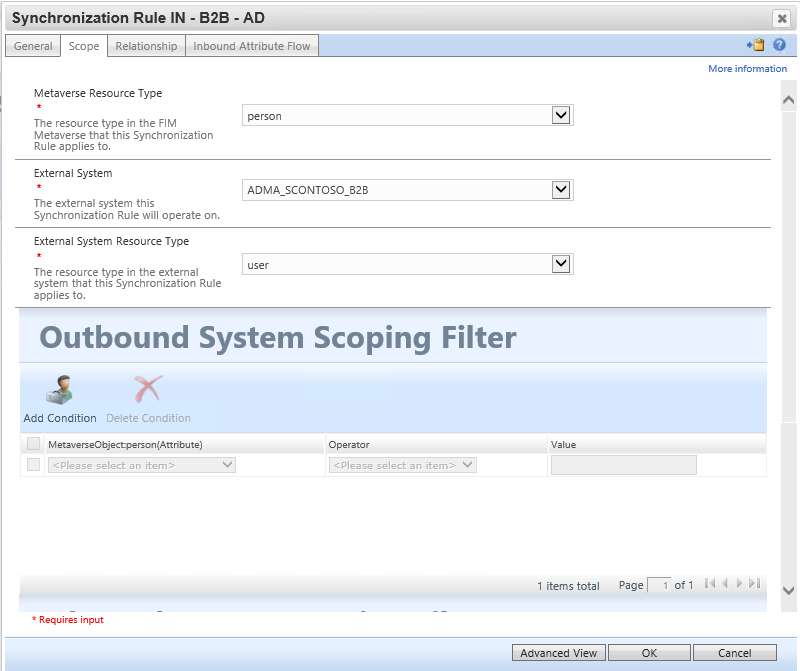

Navigeer naar de MIM-portal, selecteer Synchronisatieregels en klik op Nieuw. Maak een regel voor binnenkomende synchronisatie voor de B2B-stroom via de grafiekconnector.

Zorg ervoor dat u in de stap voor relatiecriteria 'Resource maken in FIM' selecteert.

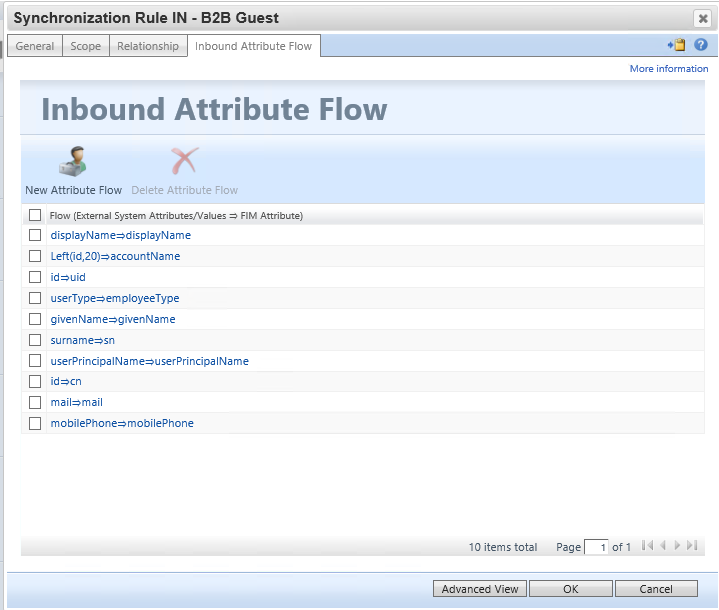

Configureer de volgende regels voor de binnenkomende kenmerkstroom. Zorg ervoor dat u de accountNamekenmerken , userPrincipalName en uid vult, want deze worden later in dit scenario gebruikt:

| Alleen initiële stroom | Gebruiken als bestaanstest | Stroom (bronwaarde ⇒ FIM-kenmerk) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

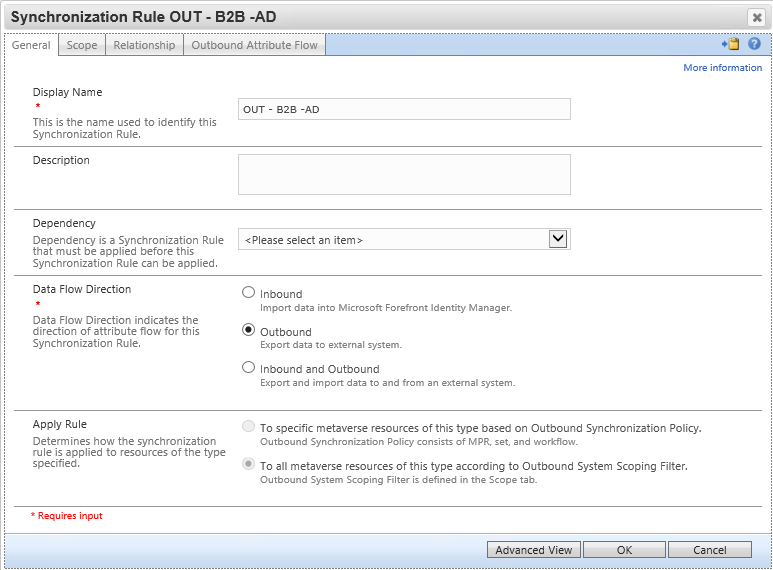

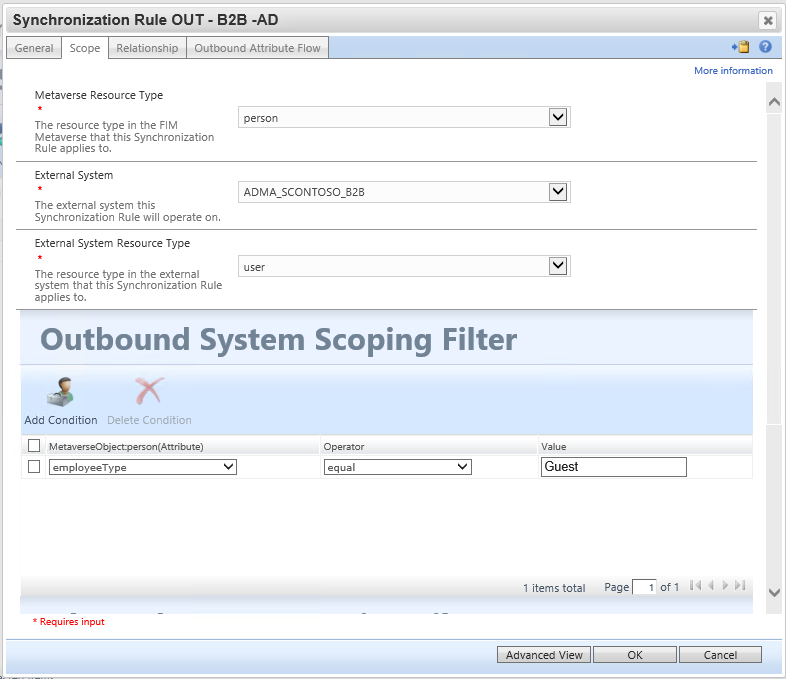

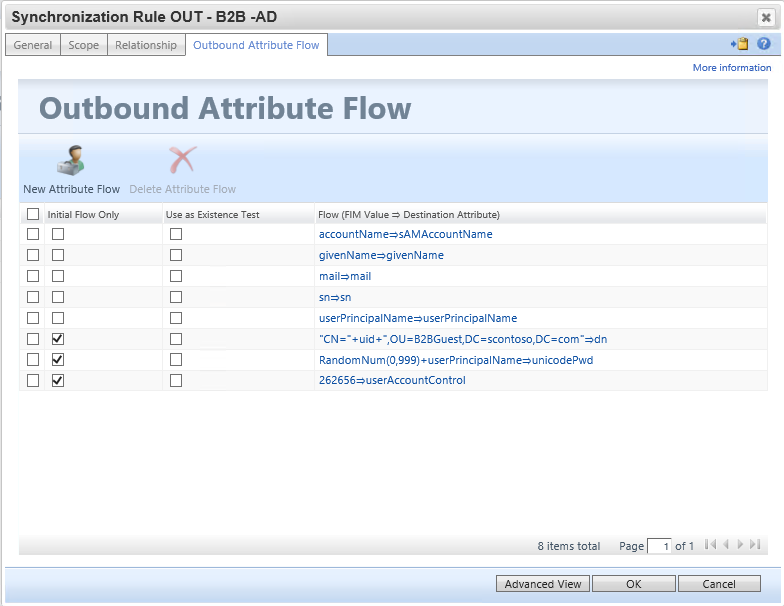

Synchronisatieregel: Een gastgebruikersaccount maken voor Active Directory

Met deze synchronisatieregel maakt u de gebruiker in Active Directory. Zorg ervoor dat de stroom voor dn de gebruiker in de organisatie-eenheid moet worden opgenomen die is uitgesloten van Microsoft Entra Connect. Werk ook de stroom voor unicodePwd bij om te voldoen aan uw AD-wachtwoordbeleid. De gebruiker hoeft het wachtwoord niet te weten. Noteer de waarde van 262656 voor userAccountControl codeert de vlaggen SMARTCARD_REQUIRED en NORMAL_ACCOUNT.

Stroomregels:

| Alleen initiële stroom | Gebruiken als bestaanstest | Stroom (FIM-waarde ⇒ doelkenmerk) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| Y | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| Y | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| Y | [262656⇒userAccountControl](javascript:void(0);) |

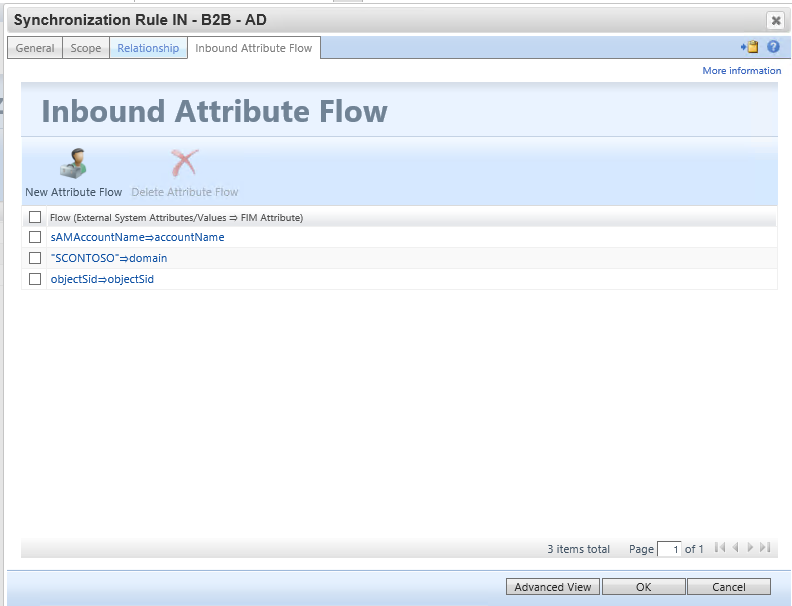

Optionele synchronisatieregel: B2B-gastgebruikersobjecten-SID importeren om aanmelding bij MIM toe te staan

Met deze regel voor binnenkomende synchronisatie wordt het sid-kenmerk van de gebruiker van Active Directory teruggezet naar MIM, zodat de gebruiker toegang heeft tot de MIM-portal. De MIM-portal vereist dat de gebruiker beschikt over de kenmerken samAccountNameen objectSiddomain is ingevuld in de MIM-servicedatabase.

Configureer het externe bronsysteem als de ADMA, omdat het objectSid kenmerk automatisch wordt ingesteld door AD wanneer MIM de gebruiker maakt.

Als u gebruikers configureert die moeten worden gemaakt in de MIM-service, moet u ervoor zorgen dat ze niet binnen het bereik vallen van sets die zijn bedoeld voor beleidsregels voor SSPR-beheer van werknemers. Mogelijk moet u uw ingestelde definities wijzigen om gebruikers uit te sluiten die door de B2B-stroom zijn gemaakt.

| Alleen initiële stroom | Gebruiken als bestaanstest | Stroom (bronwaarde ⇒ FIM-kenmerk) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

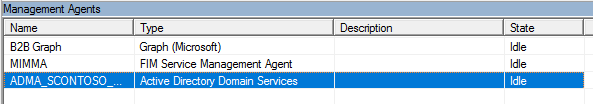

De synchronisatieregels uitvoeren

Vervolgens nodigen we de gebruiker uit en voeren we de synchronisatieregels van de beheeragent uit in de volgende volgorde:

Volledige import en synchronisatie op de

MIMMAbeheeragent. Dit zorgt ervoor dat voor MIM Sync de meest recente synchronisatieregels zijn geconfigureerd.Volledige import en synchronisatie op de

ADMAbeheeragent. Dit zorgt ervoor dat MIM en Active Directory consistent zijn. Op dit moment is er nog geen export in behandeling voor gasten.Volledige import en synchronisatie op de B2B Graph Management Agent. Dit brengt de gastgebruikers in de metaverse. Op dit moment wachten een of meer accounts op export voor

ADMA. Als er geen exportbewerkingen in behandeling zijn, controleert u of gastgebruikers zijn geïmporteerd in de connectorruimte en of de regels zijn geconfigureerd zodat ze AD-accounts krijgen.Exporteren, Delta importeren en synchroniseren op de

ADMAbeheeragent. Als de exports zijn mislukt, controleert u de configuratie van de regel en bepaalt u of er ontbrekende schemavereisten zijn.Exporteren, Delta importeren en synchroniseren op de

MIMMAbeheeragent. Wanneer dit is voltooid, mag er geen export meer in behandeling zijn.

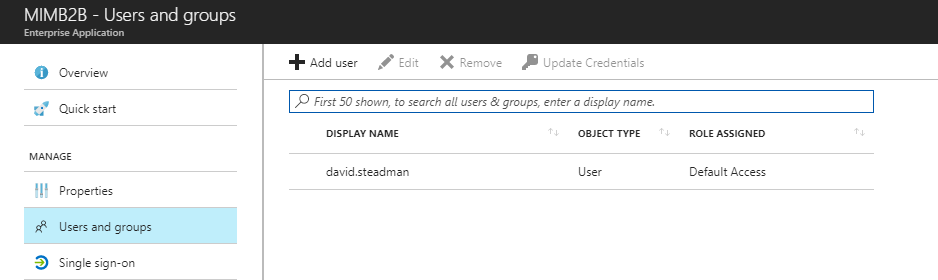

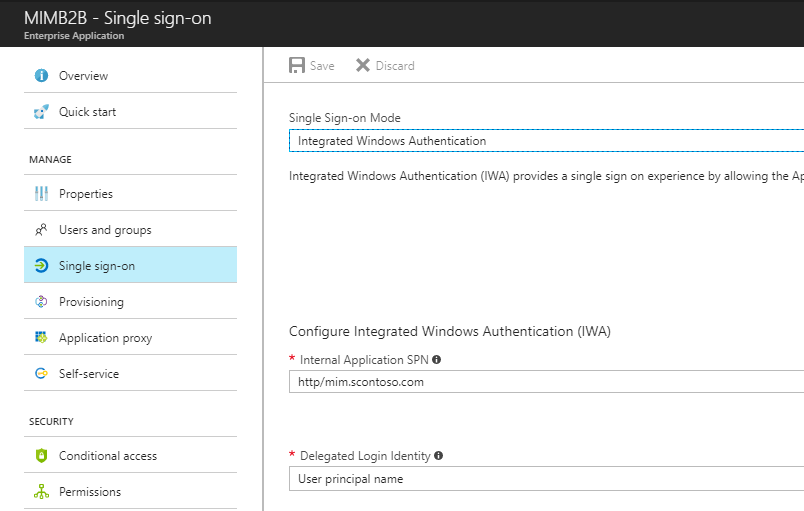

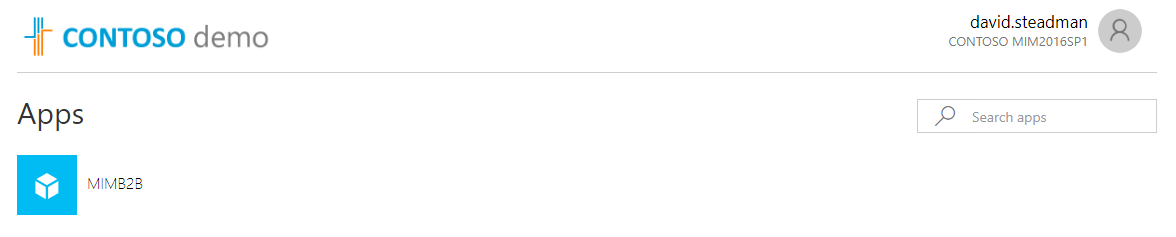

Optioneel: toepassingsproxy voor B2B-gasten die zich aanmelden bij de MIM-portal

Nu we de synchronisatieregels in MIM hebben gemaakt. Definieer in de configuratie van de app-proxy het gebruik van de cloud-principal om KCD toe te staan in de app-proxy. Vervolgens is de gebruiker ook handmatig toegevoegd aan het beheer van gebruikers en groepen. Voor de opties om de gebruiker niet weer te geven totdat het maken is uitgevoerd in MIM om de gast toe te voegen aan een office-groep nadat deze is ingericht, is iets meer configuratie vereist die niet in dit document wordt behandeld.

Zodra alles is geconfigureerd, moet u zich aanmelden bij B2B-gebruikers en bekijkt u de toepassing.

Volgende stappen

Hoe kan ik gebruikers inrichten voor AD DS?

Functiereferentie voor FIM 2010

How to provide secure remote access to on-premises applications (Beveiligde externe toegang bieden voor on-premises toepassingen)

Microsoft Identity Manager-connector voor Microsoft Graph downloaden

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor