Omgevingsvariabelen voor Azure Key Vault-geheimen gebruiken

Met omgevingsvariabelen kan worden verwezen naar geheimen die zijn opgeslagen in Azure Key Vault. Deze geheimen worden vervolgens beschikbaar gesteld voor gebruik in Power Automate-stromen en aangepaste connectors. De geheimen zijn niet beschikbaar voor gebruik in andere aanpassingen of in het algemeen via de API.

De echte geheimen worden alleen opgeslagen in Azure Key Vault en de omgevingsvariabele verwijst alleen naar de geheime locatie van de sleutelkluis. Voor het gebruik van Azure Key Vault-geheimen met omgevingsvariabelen moet u Azure Key Vault zo configureren dat Power Platform de specifieke geheimen kan lezen waarnaar u wilt verwijzen.

Omgevingsvariabelen die verwijzen naar geheimen zijn momenteel niet beschikbaar via de dynamische inhoudselector voor gebruik in stromen.

Azure Key Vault configureren

Als u Azure Key Vault-geheimen wilt gebruiken met Power Platform, moet voor het Azure-abonnement met de kluis de PowerPlatform-resourceprovider zijn geregistreerd en moet de gebruiker die de omgevingsvariabele maakt, de juiste machtigingen hebben voor de Azure Key Vault-resource.

Notitie

- We hebben onlangs de beveiligingsrol gewijzigd die we gebruiken om toegangsrechten te bevestigen binnen Azure Key Vault. Eerdere instructies omvatten het toewijzen van de rol Key Vault-lezer. Als u uw sleutelkluis eerder hebt ingesteld met de rol Key Vault-lezer, zorgt u ervoor dat u de rol Gebruiker van Key Vault-geheimen toevoegt om ervoor te zorgen dat uw gebruikers en Dataverse voldoende machtigingen hebben om de geheimen op te halen.

- We erkennen dat onze service de op rollen gebaseerde toegangscontrole-API's van Azure gebruikt om de toewijzing van beveiligingsrollen te beoordelen, zelfs als u uw sleutelkluis nog steeds hebt geconfigureerd om het toestemmingsmodel voor toegangsbeleid voor de kluis te gebruiken. Als u uw configuratie wilt vereenvoudigen, adviseren wij u uw kluismachtigingsmodel over te schakelen naar op rollen gebaseerd toegangsbeheer van Azure. U kunt dit doen op het configuratietabblad Toegang.

Registreer de

Microsoft.PowerPlatform-resourceprovider in uw Azure-abonnement. Volg deze stappen om te verifiëren en te configureren: Resourceproviders en resourcetypen

Maak een kluis in Azure Key Vault. Overweeg om een aparte kluis te gebruiken voor elke Power Platform-omgeving om de dreiging in geval van een inbreuk tot een minimum te beperken. Overweeg uw sleutelkluis te configureren voor gebruik van Op rollen gebaseerd toegangsbeheer van Azure voor het machtigingsmodel. Meer informatie: Aanbevolen procedures voor het gebruik van Azure Key Vault, Snelstart: Een Azure Key Vault maken met de Azure Portal

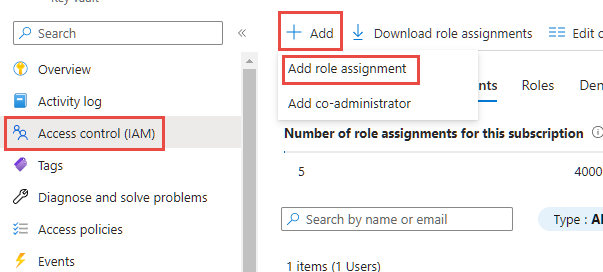

Gebruikers die omgevingsvariabelen van het type geheim maken of gebruiken, moeten toestemming hebben om de geheime inhoud op te halen. U kunt een nieuwe gebruiker de mogelijkheid geven om het geheim te gebruiken door het gebied Toegangscontrole (IAM) te selecteren, Toevoegen te selecteren en vervolgens Roltoewijzing toevoegen in de vervolgkeuzelijst te selecteren. Meer informatie: Toegang verstrekken tot Key Vault-sleutels, certificaten en geheimen met op rollen gebaseerd toegangsbeheer van Azure

Laat in de wizard Roltoewijzing toevoegen het standaard toewijzingstype staan op Functierollen en ga door naar het tabblad Rol. Zoek de rol Gebruiker van Key Vault-geheimen en selecteer deze. Ga verder naar het tabblad Leden en selecteer de koppeling Leden selecteren en zoek de gebruiker in het zijpaneel. Wanneer u de gebruiker hebt geselecteerd en weergegeven in het ledengedeelte, gaat u verder naar het tabblad voor beoordelen en toewijzen en voltooit u de wizard.

Voor Azure Key Vault moet de rol Gebruiker van Key Vault-geheimen zijn toegekend aan de Dataverse-service-principal. Als het niet bestaat voor deze kluis, voegt u een nieuw toegangsbeleid toe met dezelfde methode die u eerder hebt gebruikt voor de toestemming van de eindgebruiker, maar gebruikt u alleen de Dataverse-toepassingsidentiteit in plaats van de gebruiker. Als u meerdere Dataverse-service-principals in uw tenant hebt, raden we u aan deze allemaal te selecteren en de roltoewijzing op te slaan. Nadat de rol is toegewezen, bekijkt u elk Dataverse-item in de lijst met roltoewijzingen en selecteert u de Dataverse-naam om de details te bekijken. Als de Toepassings-id niet 00000007-0000-0000-c000-000000000000 is, selecteert u de identiteit en selecteert u vervolgens Verwijderen om deze uit de lijst te verwijderen.

Als u de Azure Key Vault-firewall hebt ingeschakeld, moet u Power Platform-IP-adressen toegang geven tot uw sleutelkluis. Power Platform is niet opgenomen in de optie 'Alleen vertrouwde services'. Raadpleeg daarom het artikel Power Platform-URL's en IP-adresbereiken voor de huidige IP-adressen die in de service worden gebruikt.

Voeg een geheim toe aan uw nieuwe kluis als u dit nog niet hebt gedaan. Meer informatie: Azure Quickstart: Een geheim instellen en ophalen vanuit Azure Key Vault via de Azure-portal.

Maak een nieuwe omgevingsvariabele voor het sleutelkluisgeheim

Zodra Azure Key Vault is geconfigureerd en u een geheim hebt geregistreerd in uw kluis, kunt u ernaar verwijzen binnen Power Apps met behulp van een omgevingsvariabele.

Notitie

- Validatie van gebruikerstoegang voor het geheim wordt op de achtergrond uitgevoerd. Als de gebruiker niet ten minste leesrechten heeft, wordt deze validatiefout weergegeven: "Deze variabele is niet goed opgeslagen. Gebruiker is niet gemachtigd om 'Azure Key Vault-pad'-geheimen te lezen."

- Momenteel is Azure Key Vault het enige geheime archief dat wordt ondersteund met omgevingsvariabelen.

- De Azure Key Vault moet zich in dezelfde tenant bevinden als uw Power Platform-abonnement.

Log in bij Power Apps en open in het gebied Oplossingen de onbeheerde oplossing die u gebruikt voor ontwikkeling.

Selecteer Nieuwe > Meer > Omgevingsvariabele.

Voer een Weergavenaam en (optioneel) een Beschrijving voor de omgevingsvariabele in.

Selecteer Gegevenstype als Geheim en Geheimenarchief als Azure Key Vault.

Maak een keuze uit de volgende opties:

- Selecteer Nieuwe waardeverwijzing van Azure Key Vault. Nadat de informatie in de volgende stap is toegevoegd en opgeslagen, wordt een record waarde voor een omgevingsvariabele gemaakt.

- Vouw Standaardwaarde weergeven uit om de velden weer te geven voor het maken van een Standaard Azure Key Vault-geheim. Nadat de informatie in de volgende stap is toegevoegd en opgeslagen, wordt de afbakening voor de standaardwaarde toegevoegd aan de record definitie voor de omgevingsvariabele.

Voer de volgende informatie in:

Azure-abonnements-id: de Azure-abonnements-id die is gekoppeld aan de sleutelkluis.

Naam resourcegroep: de Azure-resourcegroep waarin de sleutelkluis met het geheim zich bevindt.

Naam van Azure Key Vault: de naam van de sleutelkluis die het geheim bevat.

Naam van geheim: de naam van het geheim in de Azure Key Vault.

Tip

De abonnements-id, de naam van de resourcegroep en de naam van de sleutelkluis zijn te vinden op de Azure Portal-pagina Overzicht van de sleutelkluis. De naam van het geheim vindt u op de pagina met de sleutelkluis in de Azure-portal door Geheimen selecteren onder Instellingen.

Selecteer Save.

Maak een Power Automate-stroom om het geheim van de omgevingsvariabele te testen

Een eenvoudig scenario om te demonstreren hoe u een geheim gebruikt dat is verkregen uit Azure Key Vault, is het opstellen van een Power Automate-stroom om het geheim te gebruiken voor verificatie van een webservice.

Notitie

De URI van de webservice is in dit voorbeeld geen werkende webservice.

Meld u aan bij PowerApps, selecteer Oplossingen en open de gewenste onbeheerde oplossing. Als het item zich niet in het deelvenster van het zijpaneel bevindt, selecteert u …Meer en selecteert u vervolgens het gewenste item.

Selecteer Nieuw > Automatisering > Cloudstroom > Direct.

Voer een naam in voor de stroom, selecteer Handmatig een stroom activeren en vervolgens Maken.

Selecteer Nieuwe stap, de connector Microsoft Dataverse en vervolgens op het tabblad Acties de optie Een niet-gebonden actie uitvoeren.

Selecteer de actie met de naam RetrieveEnvironmentVariableSecretValue uit de vervolgkeuzelijst.

Geef de unieke naam van de omgevingsvariabele op (niet de weergavenaam) die in de vorige sectie is toegevoegd, voor dit voorbeeld new_TestSecret gebruikt.

Selecteer ... > Naam wijzigen om de actienaam te wijzigen zodat er gemakkelijker naar kan worden verwezen in de volgende actie. In de onderstaande schermafbeelding is de naam gewijzigd in GetSecret.

Selecteer ... > Instellingen om de actie instellingen voor GetSecret weer te geven.

Schakel de optie Beveiligde uitvoer in bij de instellingen en selecteer vervolgens Gereed. Hiermee voorkomt u dat de uitvoer van de actie wordt weergegeven in de uitvoeringsgeschiedenis van de stroom.

Selecteer Nieuwe stap en zoek en selecteer de HTTP-connector.

Selecteer bij Methode de optie GET en voer de URI in voor de webservice. In dit voorbeeld is de fictieve webservice httpbin.org gebruikt.

Selecteer Geavanceerde opties weergeven, kies Basis voor Verificatie en voer vervolgens de gebruikersnaam in.

Selecteer het veld Wachtwoord en selecteer op het tabblad Dynamische inhoud onder de naam van de stroomstap (GetSecret in dit voorbeeld) RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, wat vervolgens wordt toegevoegd als de uitdrukking

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']ofbody('GetSecretTest')['EnvironmentVariableSecretValue'].

Selecteer ... > Instellingen om de actie-instellingen voor HTTP weer te geven.

Schakel de opties Beveiligde invoer en Beveiligde uitvoer in bij de instellingen en selecteer vervolgens Gereed. Door deze opties in te schakelen, voorkomt u dat de in- en uitvoer van de actie wordt weergegeven in de uitvoeringsgeschiedenis van de stroom.

Selecteer Opslaan om de stroom te maken.

Voer de stroom uit om deze te testen.

Met de uitvoeringsgeschiedenis van de stroom kan de uitvoer worden geverifieerd.

Beperkingen

- Omgevingsvariabelen die verwijzen naar Azure Key Vault-geheimen zijn momenteel beperkt voor gebruik met Power Automate-stromen en aangepaste connectors.

Zie ook

Variabelen voor gegevensbronomgeving gebruiken in canvas-apps

Omgevingsvariabelen gebruiken in cloudstromen voor Power Automate-oplossingen

Overzicht van omgevingsvariabelen.

Notitie

Laat ons uw taalvoorkeuren voor documentatie weten! Beantwoord een korte enquête. (houd er rekening mee dat deze in het Engels is)

De enquête duurt ongeveer zeven minuten. Er worden geen persoonlijke gegevens verzameld (privacyverklaring).

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor