Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Als websitemaker kunt u gebruik maken van Azure Front Door met Power Pages om zijn mogelijkheden voor edge-caching en Web Application Firewall (WAF) te gebruiken. In dit artikel leert u hoe u Azure Front Door met Power Pages instelt.

Notitie

- Hoewel dit artikel is gericht op Azure Front Door, kunnen vergelijkbare stappen worden gebruikt voor elk ander netwerk voor contentlevering of elke andere WAF-provider. De terminologie die door verschillende onderdelen wordt gebruikt, kan verschillen.

- Hoewel HTTPS-instellingen voor aangepaste domeinen met behulp van Azure Portal u in staat stellen om een standaardminimum TLS-versie tussen 1.0 en 1.2 te kiezen, gebruikt u TLS-versie 1.2 voor sterke coderingen.

Volg deze stappen om Azure Front Door in te stellen met Power Pages:

- Stel het Azure Front Door eindpunt en de aangepaste domeinnaam in die websitegebruikers zullen gebruiken.

- Configureer uw Power Pages-site als de oorsprong.

- Routeringsregels instellen om statische verzoeken in de cache op te slaan.

- Stel WAF-regels op om binnenkomende aanvragen te analyzeren.

- Stel de site in om alleen verkeer van Azure Front Door te accepteren.

Stel het Azure Front Door eindpunt en de aangepaste domeinnaam in

In deze sectie leert u hoe u de Azure Front Door-service instelt en een aangepaste domeinnaam voor deze configuratie inschakelt.

Vereisten

Een Azure-abonnement met de toegang om nieuwe services te maken.

Een aangepaste domeinnaam en toegang tot de DNS-provider voor het instellen van een aangepaste domeinnaam.

Een SSL-certificaat dat wordt gebruikt voor de aangepaste domeinnaam. Het certificaat moet voldoen aan de minimumvereisten voor Power Pages

Eigenaarstoegang tot Power Pages, om de aangepaste domeinnaam in te stellen.

Azure Front Door instellen met eindpunt

Notitie

Als u de Azure Front Door-resource al hebt gemaakt, gaat u naar stap 3 van de volgende procedure.

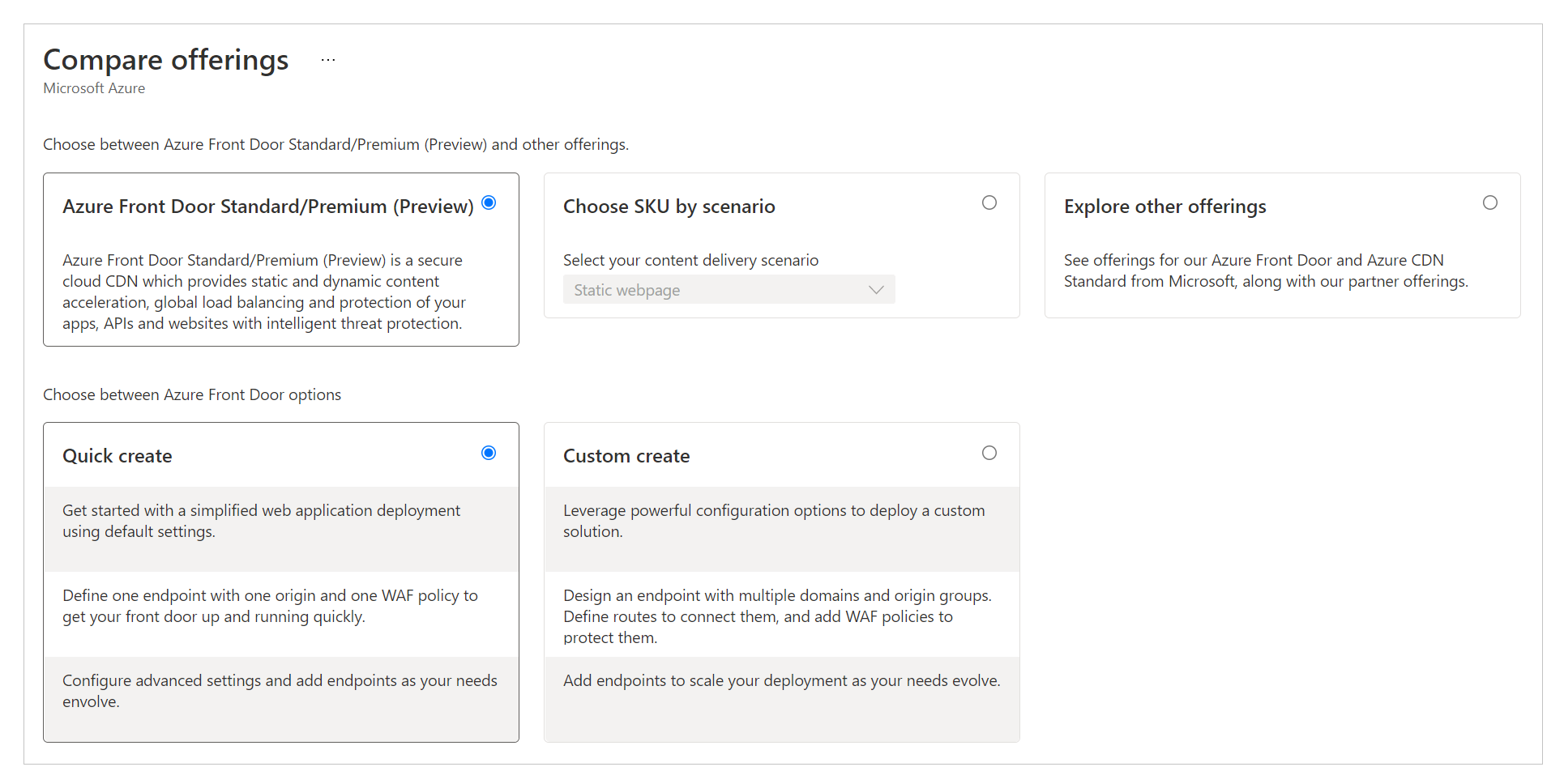

Log in op de Azure-portal en maak een nieuwe Azure Front Door (Standaard of Premium)-resource. Meer informatie: Snelstartgids: een Azure Front Door Standard/Premium-profiel maken - Azure Portal

Selecteer Snel maken.

Tip

De meeste Azure Front Door-instellingen kunnen later worden gewijzigd.

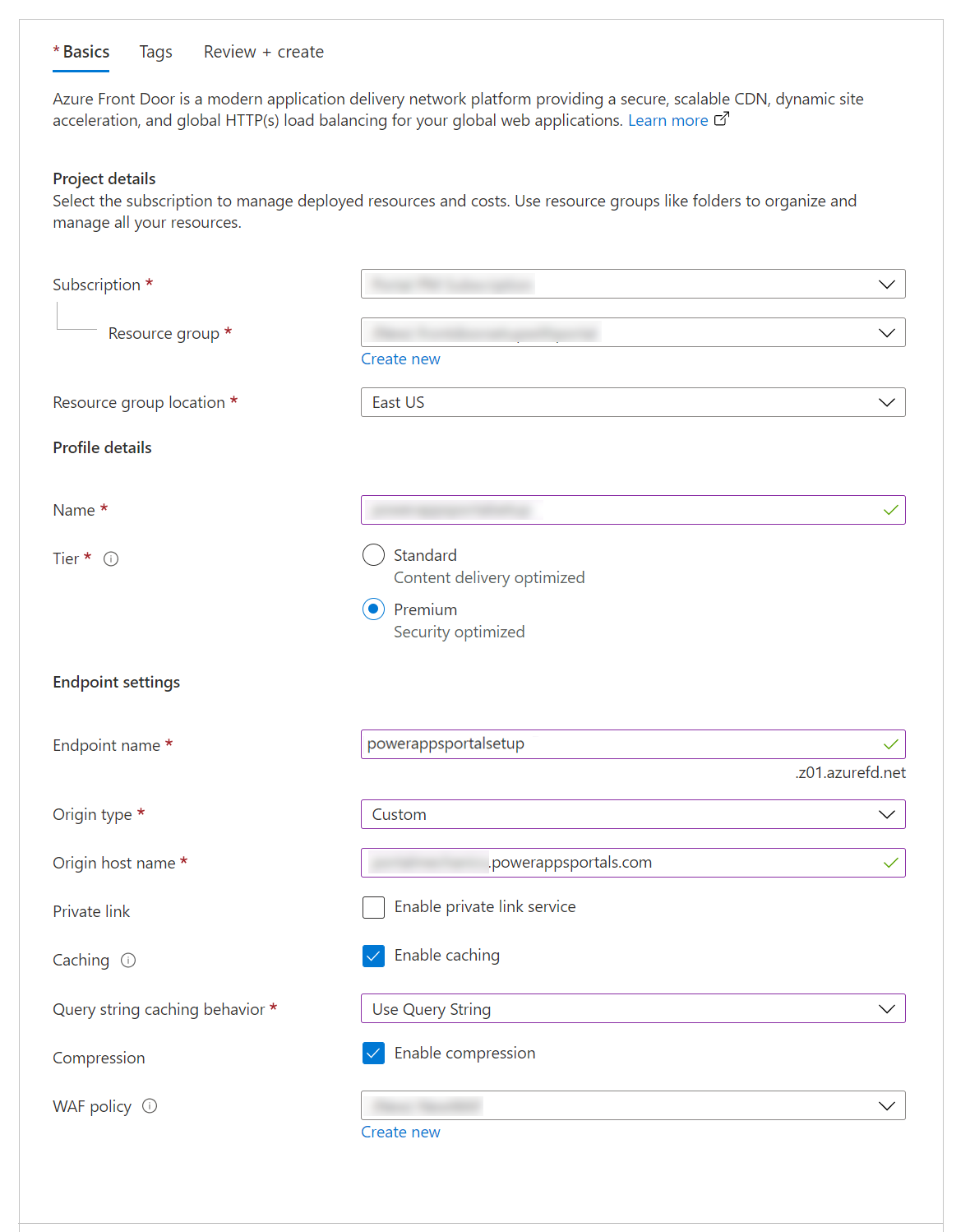

Selecteer of vul de volgende gegevens in om de resource te configureren.

Optie Beschrijving Projectdetails Instellingen met betrekking tot de resourceorganisatie, vergelijkbaar met elke andere Azure-resource. Abonnement Selecteer het abonnement waar de Azure Front Door-resource wordt gemaakt. Resourcegroep Selecteer de resourcegroep voor Azure Front Door. U kunt ook een nieuwe resourcegroep maken. Locatie van resourcegroep De locatie van de resourcegroep. Profieldetails De configuratie voor Azure Front Door. Meetcriterium Naam van de Azure Front Door-resource. Laag Selecteer een categorie voor de Azure Front Door-resource. Voor dit artikel hebben we de Premium-categorie geselecteerd, die toegang geeft tot de door Microsoft beheerde regelreeks en botpreventieregelreeks voor WAF. Eindpunt instellingen Instelligen voor het Azure Front Door-eindpunt. Naam Eeindpunt Voer een naam in voor uw Azure Front Door-aanvragen. Deze naam is de daadwerkelijke URL die het verkeer voor gebruikers zal dienen. Later stellen we een aangepaste domeinnaam in die naar deze URL verwijst. Type oorsprong Selecteer Aangepast. Oorsprong hostnaam De hostnaam van uw Power Pages-site.

Formaat:yoursitename.powerappsportals.comofyoursitename.microsoftcrmportals.comzonderhttps://in het begin.

Bijvoorbeeldcontoso.powerappsportals.comPrivate link Schakel de private link service niet in. Caching Cache inschakelen. Caching maakt gebruik van de edge-cachingmogelijkheden voor statische inhoud.

Caching wordt verder besproken in 'Routeringsregels instellen om statische verzoeken in de cache op te slaan,’ verderop in dit artikel.Cachegedrag van queryreeks Selecteer Queryreeks gebruiken. Deze optie zorgt ervoor dat als een pagina dynamische inhoud heeft die voldoet aan de querystring, er rekening wordt gehouden met de querystring. Compressie Compressie inschakelen. WAF-beleid Maak een nieuw WAF-beleid of gebruik een bestaande.

Ga voor informatie over het WAF-beleid naar: "Stel WAF-regels in om inkomende verzoeken te analyseren" verderop in dit artikel, en ook Zelfstudie: Een firewallbeleid voor webtoepassingen maken op Azure Front Door met behulp van de Azure-portal.Selecteer Beoordeel + Maake en wacht tot de installatie is voltooid. Dit duurt meestal 5 tot 10 minuten.<

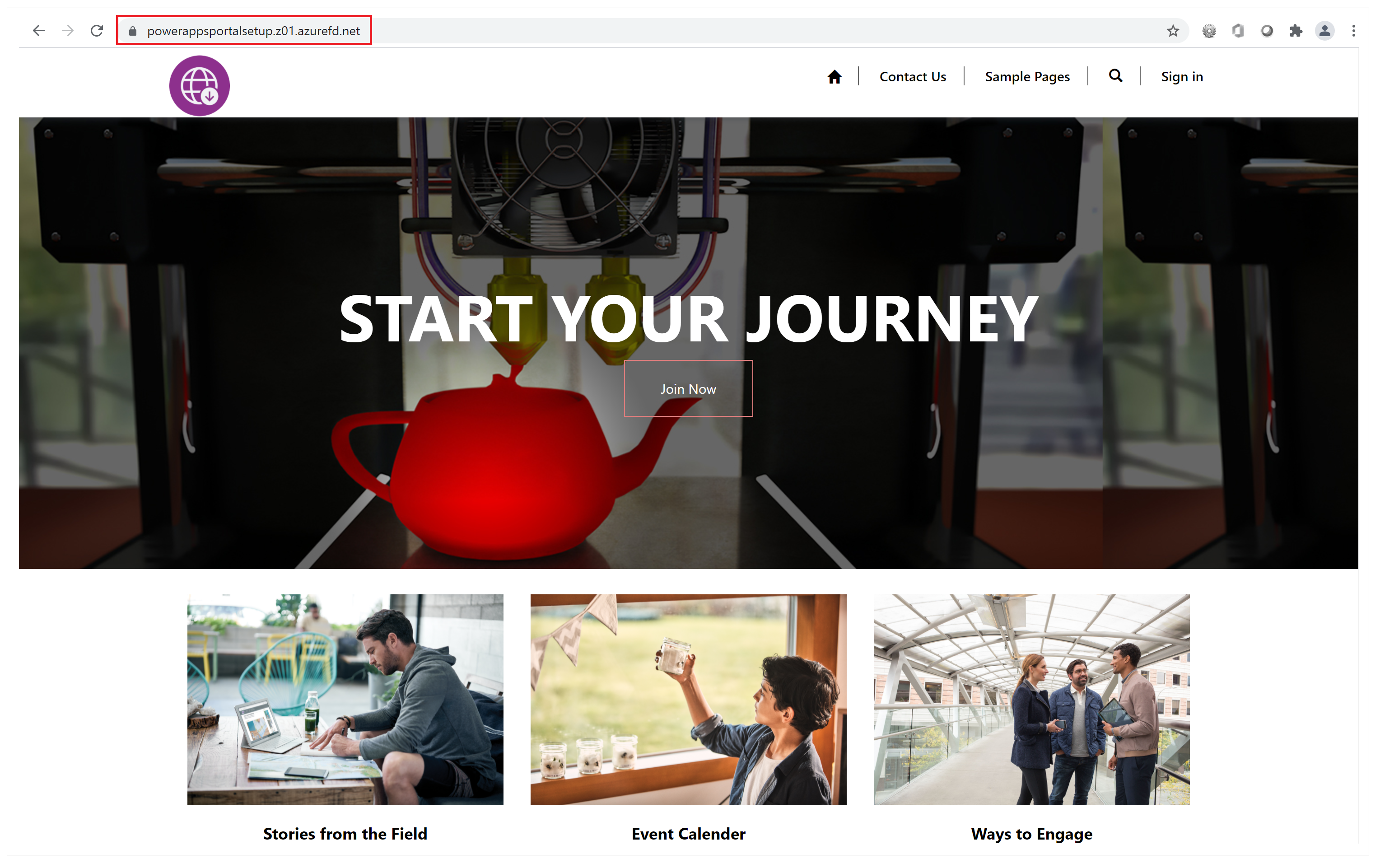

Valideer de installatie door naar de eindpunt-URL te bladeren (bijvoorbeeld

contoso.example.azurefd.net) en controleren of het de inhoud van uw Power Pages-site.

Tip

Als u een '404 niet gevonden'-respons ziet, is de installatie mogelijk nog niet voltooid. Wacht even en probeer het opnieuw.

Stel de aangepaste domeinnaam in

Tot nu toe is de Azure Front Door eindpunt ingesteld om verkeer van de back-end van Power Pages te bedienen. Deze installatie gebruikt echter nog steeds de Azure Front Door-URL, wat problemen, zoals captcha-controlefouten of schaalproblemen, zal veroorzaken.

Webbrowsers weigeren cookies die zijn ingesteld door Power Pages wanneer u een Azure Front Door eindpunt-URL gebruikt die afwijkt van de URL van uw site. Daarom moet u een aangepaste domeinnaam instellen voor zowel uw site als de Azure Front Door-eindpunt.

Stel een aangepaste domeinnaam in op uw site. Meer informatie: Een aangepaste domeinnaam toevoegen.

Schakel de aangepaste domeinnaam van uw site in op de Azure Front Door-resource door het volgende te doen:

Werk uw DNS-provider bij door de CNAME-record te verwijderen die eerder is gemaakt tijdens het instellen van het aangepaste domein voor Power Pages. Alleen CNAME moet worden bijgewerkt; verwijder de oorspronkelijke hostnaam niet. DNS verwijst CNAME naar het Azure Front Door-eindpunt. Het enige doel voor het toevoegen van CNAME was om ervoor te zorgen dat de aangepaste hostnaam aanwezig is op Power Pages. Deze aanwezigheid zorgt ervoor dat Power Pages verkeer naar deze aangepaste domeinnaam kunnen leveren via Azure Front Door, en alle sitecookies zorgen ervoor dat het domein correct is ingesteld.

Stel de aangepaste domeinnaam in op het Azure Front Door-eindpunt door deze stappen te volgen: Een aangepast domein maken op Azure Front Door Standard/Premium SKU met behulp van Azure Portal.

Controleer het volgende om de installatie te valideren:

De aangepaste domeinnaam verwijst naar het Azure Front Door-eindpunt. Gebruik nslookup om te controleren of een CNAME-vermelding naar het Azure Front Door-eindpunt correct wordt geretourneerd. Als het CNAME-item nog steeds naar Power Pages verwijst, moet u dat corrigeren.

Als u naar de aangepaste domeinnaam bladert, wordt de pagina van uw Power Pages-website weergegeven.

Nadat u deze stappen hebt gevolgd, hebt u een basisconfiguratie van Azure Front Door eindpunt voor de website voltooid. In de volgende stappen werk je verschillende instellingen en regels bij om deze configuratie efficiënter te maken en beter in staat te zijn verschillende gebruiksscenario's af te handelen.

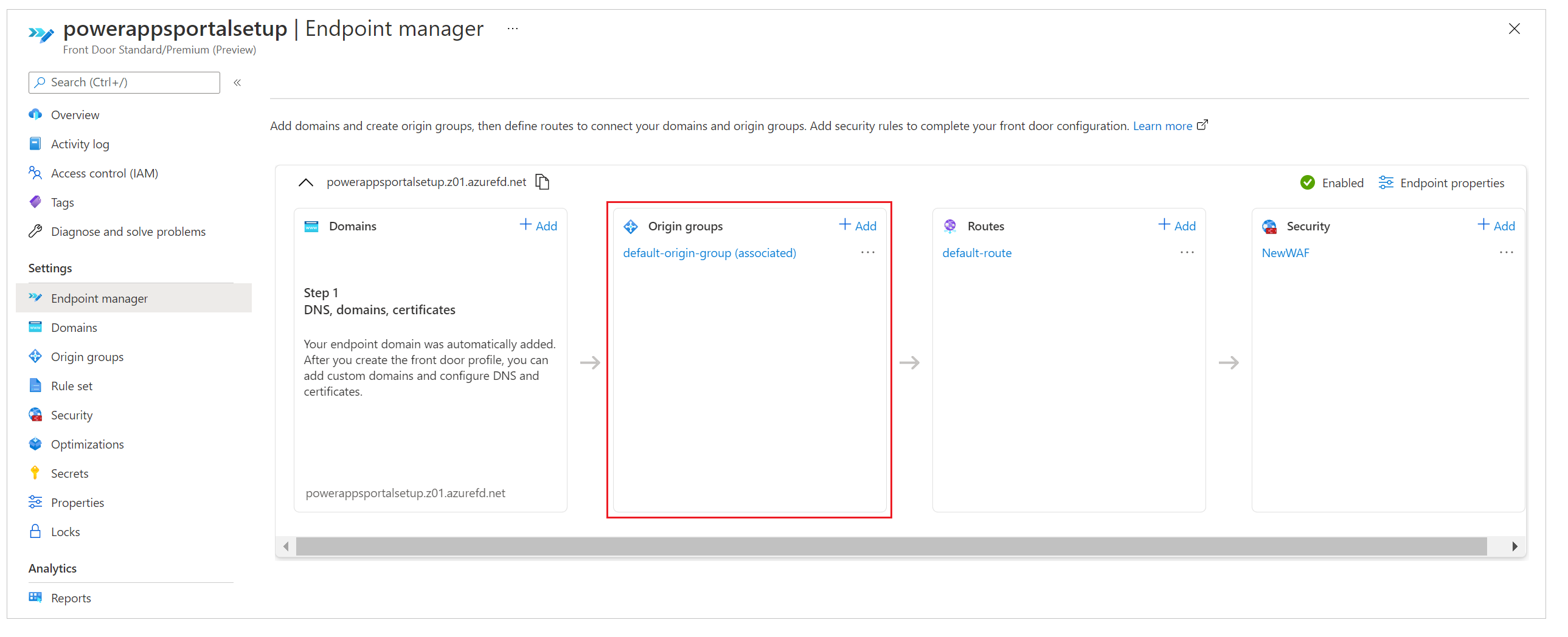

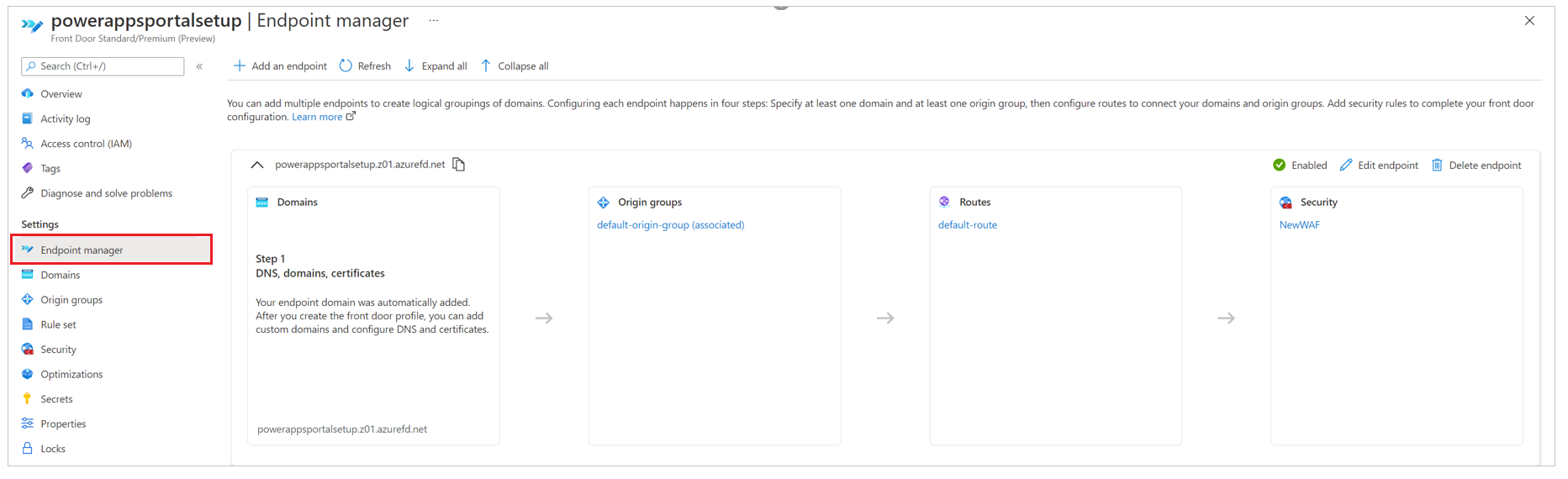

De site als een originele server configureren

De volgende stap is het optimaliseren van de originele-serverinstellingen om ervoor te zorgen dat de installatie correct werkt. Gebruik maken van eindpuntbeheerder in Azure Front Door-configuraties op de Azure Portal om de instellingen van de originele groep bij te werken.

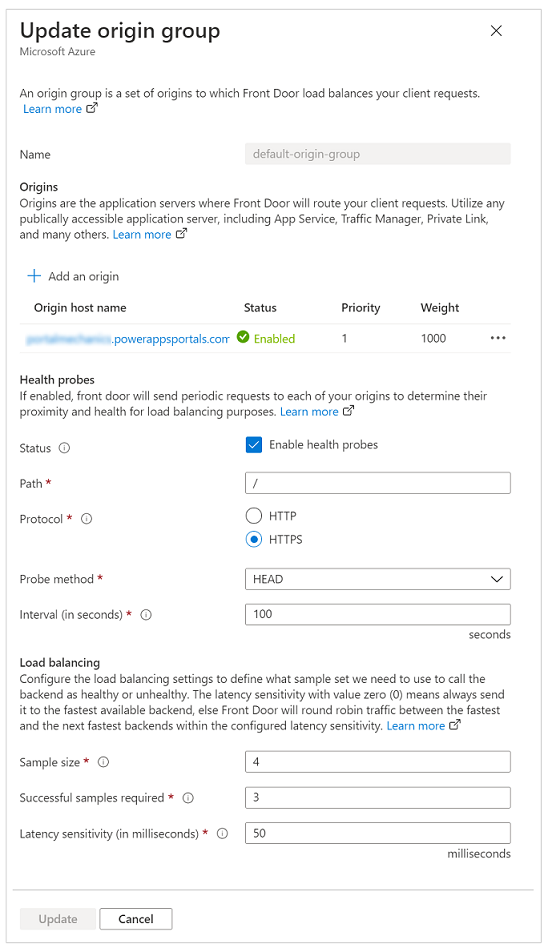

Tijdens de snel-maak-configuratie die u eerder hebt uitgevoerd, heeft u eindpunt-details ingevoerd die automatisch de configuratie met de naam hebben gemaakt standaard-originele-groep (geassocieerd) (deze naam kan variëren afhankelijk van de landinstellingen). Voor deze stap wijzigt u de instellingen voor de standaard-originele-groep. De volgende afbeelding laat zien hoe de instellingen voor deze stap eruit zien wanneer u de originele groep voor de eerste keer opent.

Originelen in Azure Front Door vertegenwoordigen de back-end-service waarmee de Azure Front Door Edge-servers verbinding maken om inhoud aan gebruikers te leveren. U kunt meerdere originelen toevoegen aan uw Azure Front Door-exemplaar om content van meerdere back-endservices op te halen.

Tip

Power Pages biedt hoge beschikbaarheid op de servicelaag, daarom is een enkele originele server voldoende bij het instellen van originelen voor sites.

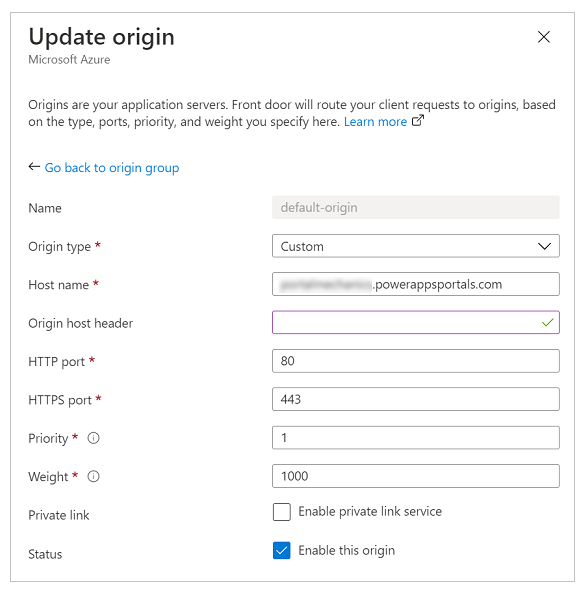

Het enkele origineel voor Power Pages-sites moet verwijzen naar de hostnaam van uw site (die u eerder hebt ingesteld). Als u de stappen voor het snel maken van installaties niet hebt gevolgd, kunt u een nieuw origineel toevoegen die naar de hostnaam van uw site verwijst.

De volgende afbeelding toont een voorbeeld van de originele configuratie.

Gebruik de volgende instellingen om het origineel voor Power Pages-sites te configureren.

| Optie | Configuratietype or -waarde |

|---|---|

| Type oorsprong | Selecteer Aangepast. |

| Oorsprong hostnaam | Voer de hostnaam voor uw site in. Bijvoorbeeld contoso.powerappsportals.com |

| Orignele hostheader | Voer uw aangepaste domeinnaam in of laat het leeg. De eerste zorgt ervoor dat Azure Front Door de originele-header verzendt als een aangepaste domeinnaam; de laatste zorgt ervoor dat het doorgeeft wat de gebruiker heeft opgegeven tijdens het maken van het verzoek. |

| HTTP-poort | 80 |

| HTTPS-poort | 443 |

| Prioriteit | 1 |

| Gewicht | 1000 |

| Private link | Uitgeschakeld |

| -Status | Selecteer de Schakel dit origineel in selectievakje. |

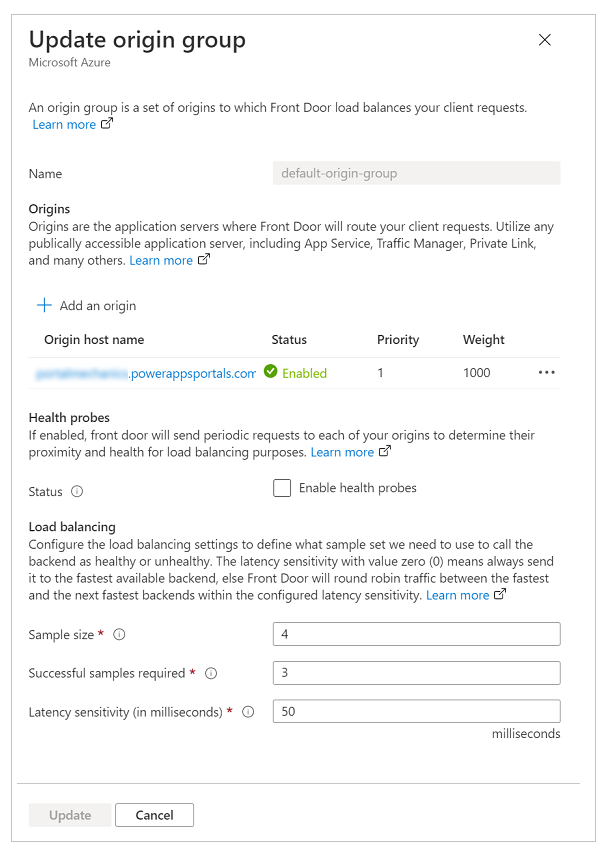

Nadat u het origineel hebt geconfigureerd en bent teruggekeerd naar de originele-groep, werkt u de instellingen voor statustest- en taakverdelingsopties bij zoals beschreven in de volgende tabel.

| Optie | Configuratietype or -waarde |

|---|---|

| Statustesten | Statustests zijn een mechanisme om ervoor te zorgen dat de originele-service actief is en om de verkeersrouteringsbeslissingen te nemen op basis van de testresultaten. In dit geval hebben we geen statustest nodig, dus hebben we deze uitgeschakeld. |

| Load balancing | Omdat we een enkele origineel hebben ingesteld en statustesten zijn uitgeschakeld, speelt deze instelling geen enkele rol in deze opstelling. |

Controleer of de configuratie van de originele groep eruitziet als de volgende afbeelding.

Routeringsregels instellen om statische verzoeken in de cache op te slaan

Routes bepalen hoe we de edge-caching-mogelijkheden van Azure Front Door gebruiken om de schaalbaarheid van een site te verbeteren. Het instellen van routes is ook een belangrijke stap om ervoor te zorgen dat we geen dynamische inhoud in de cache opslaan die door de site wordt geleverd, wat kan leiden tot onbedoelde toegang tot gegevens.

Voor het instellen van regels moeten we het volgende doen:

- Routeconfiguratie instellen.

- Stel een regelreeks in.

- Koppel de regelreeks aan een route.

- Valideer de regels en routeconfiguratie.

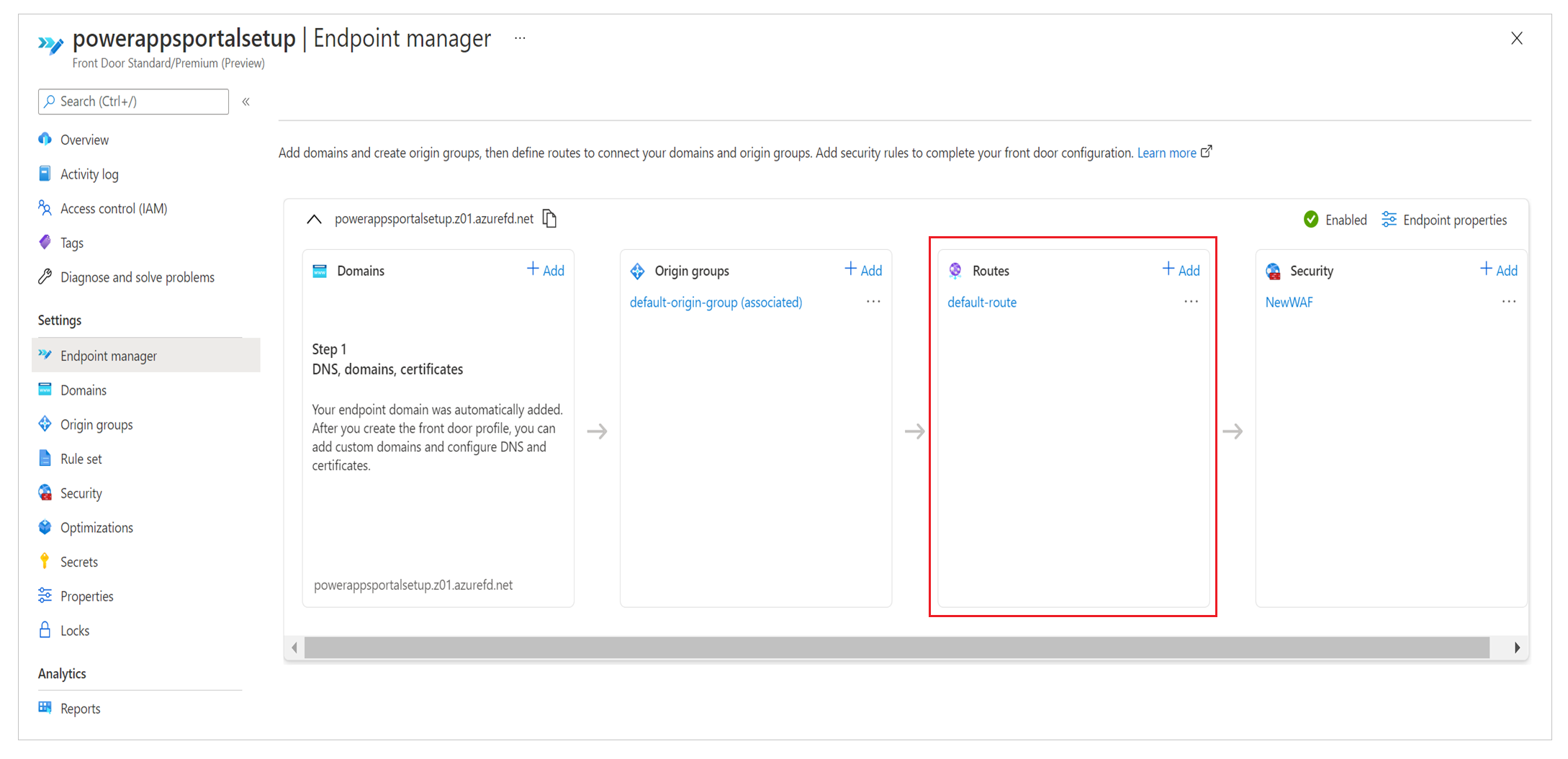

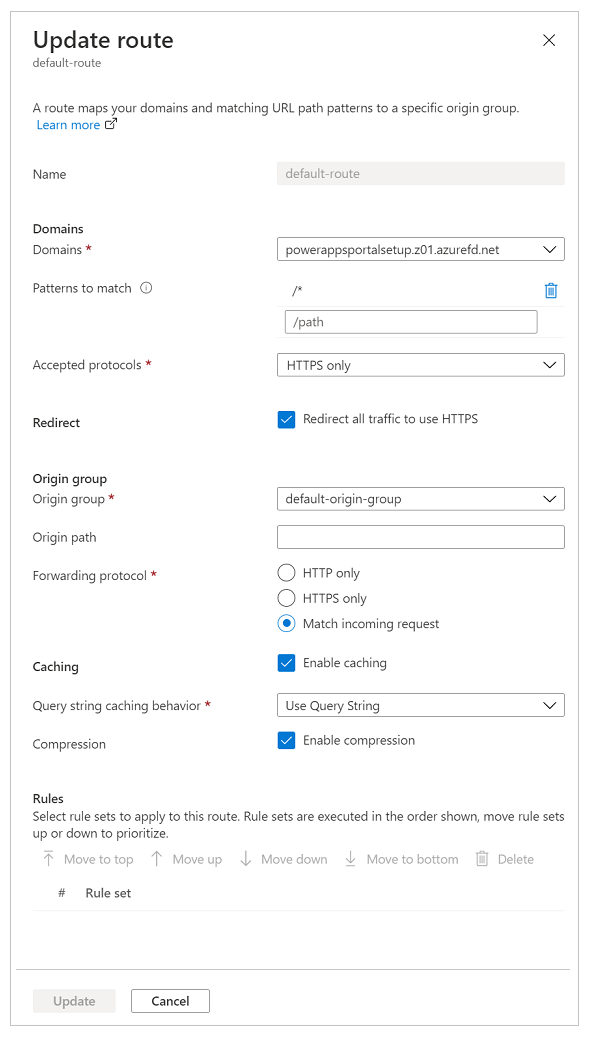

Routeconfiguratie instellen

Om de routeconfiguratie in te stellen, selecteert u Eindpuntbeheerder in het linkerdeelvenster, selecteer Routes en selecteer vervolgens de standaardroute. Standaard route wordt gemaakt tijdens de snel-maken setup-ervaring.

Werk de routeconfiguratie bij zoals beschreven in de volgende tabel.

| Optie | Configuratie |

|---|---|

| Domeinen sectie | |

| Domeinen | De domeinnaam die u eerder heeft gebruikt bij het instellen van de aangepaste domeinnaam. |

| Patronen die bij elkaar passen | Ingesteld op /* (standaardwaarde); alle siteverzoeken worden in onze configuratie naar dezelfde oorsprong verzonden. |

| Geaccepteerde protocollen | Instellen op Alleen HTTPS om ervoor te zorgen dat al het verkeer dat wordt bediend veilig is. |

| Omleiden | Selecteer de Leid al het verkeer om om HTTPS te gebruiken selectievakje. |

| Origineel groep sectie | |

| Origineel groep | Stel in op de origineel groep die u eerder hebt gedefinieerd. |

| Origineelpad | Leeg houden. |

| Doorstuurprotocol | Instellen op een van beide Alleen HTTPS of Inkomend verzoek overeenkomen. |

| Caching-sectie | |

| Caching | Selecteer de Cache inschakelen selectievakje als u edge-caching wilt gebruiken. |

| Cachegedrag van queryreeks | Selecteer Queryreeks gebruiken om ervoor te zorgen dat dynamische inhoud op basis van de queryreeks kan worden weergegeven. |

| Compressie | Selecteer Compressie inschakelen om de levering van inhoud te optimaliseren. |

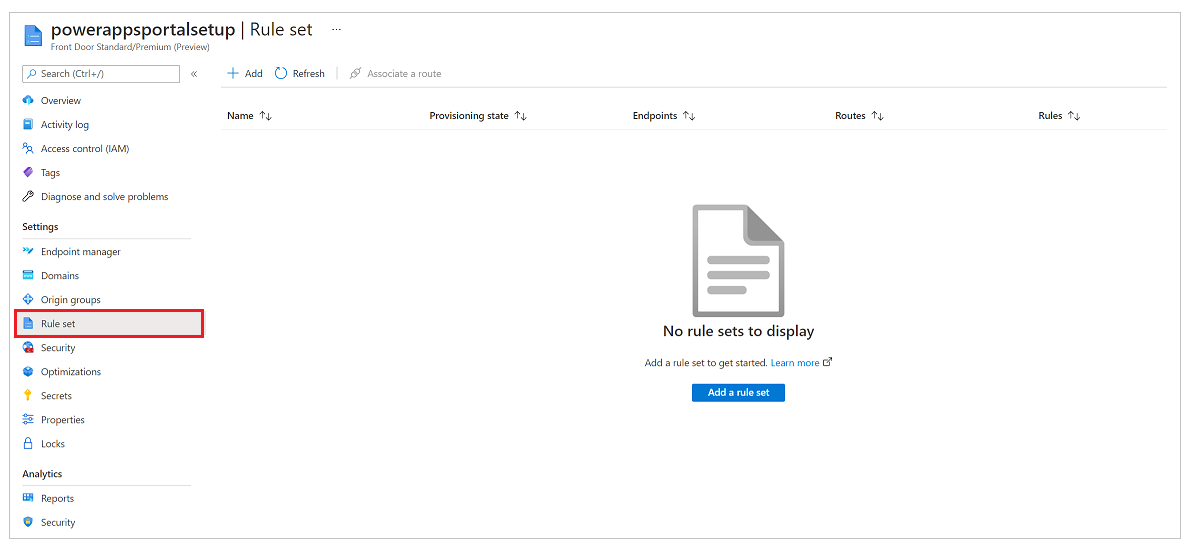

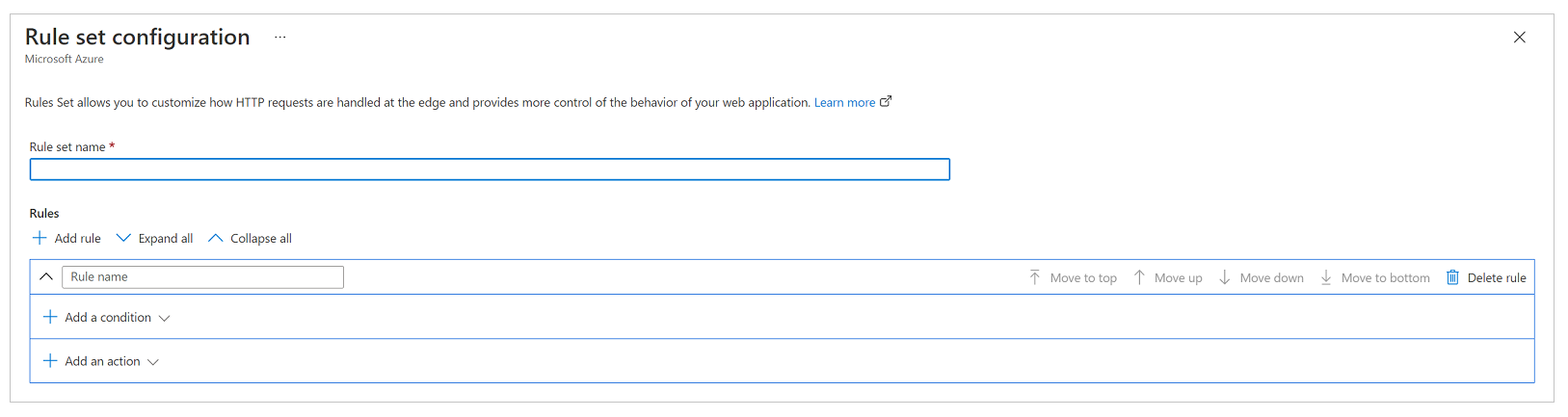

Stel een regelreeks in

Regelreeksen bepalen hoe inhoud in de cache moet worden opgeslagen. Deze stap is belangrijk, omdat deze bepaalt hoe inhoud door edge-servers in de cache wordt opgeslagen om de schaal voor de site te verbeteren. Een onjuist geconfigureerde regelset kan echter leiden tot het cachen van dynamische inhoud die specifiek voor elke individuele gebruiker moet worden weergegeven.

Om de regelreeks correct in te stellen, is het belangrijk dat u begrijpt welk type inhoud uw site aanbiedt. Dit inzicht helpt u bij het configureren van de regelreeks met behulp van effectieve regels. Voor het scenario in dit artikel gebruikt de site dynamische inhoud op alle pagina's en serveert het ook statische bestanden; daarom probeert de site het volgende te bereiken:

- Alle statische bestanden worden in de cache opgeslagen en geserveerd vanaf de edge-servers.

- Geen van de pagina-inhoud wordt in de cache opgeslagen.

Om deze regelreeks te configureren:

Selecteer in het linkerdeelvenster Regelreeks en selecteer vervolgens Een regelreeks toevoegen.

Voer een regelreeksnaam in en sla deze op.

Laten we nu de regelreeks configureren op basis van de zakelijke vereisten, met de volgende configuratie om te voldoen aan de vereisten voor het eerder genoemde scenario.

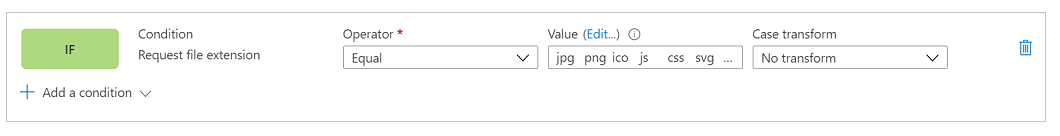

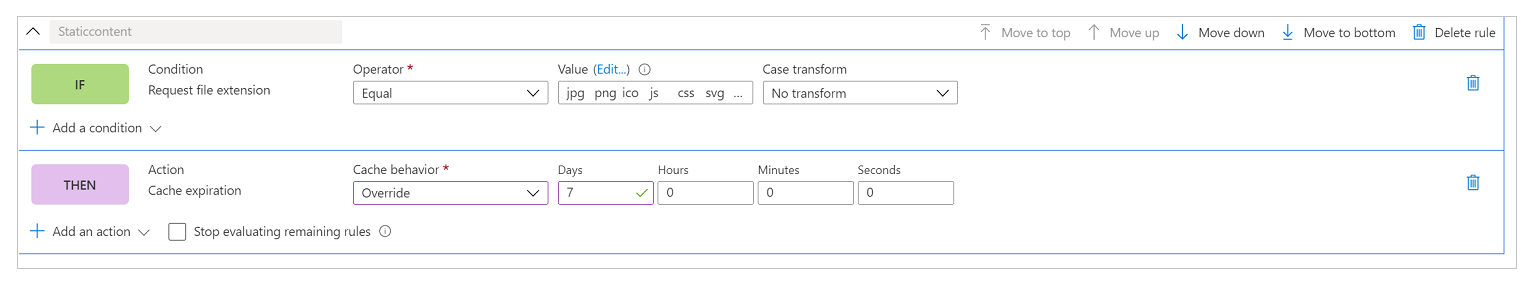

Vereiste: Alle statische bestanden worden in de cache opgeslagen en geserveerd vanaf de edge-servers

De site in dit scenario kan statische bestanden bevatten met de bestandsnaamextensies zoals .css, .png, .jpg, .js, .svg, .woff of .ico. Daarom hebben we een regel nodig om de bestandsnaamextensie van het verzoek te evalueren en te controleren op specifieke bestandstypen.

Notitie

Er zijn andere manieren om deze regel te schrijven, bijvoorbeeld door de aanvraag-URL of bestandsnaam te gebruiken. Ga voor meer informatie over de voorwaarden voor het matchen van Azure Front Door-regels naar: Overeenkomstvoorwaarden Azure Front Door Rules Engine.

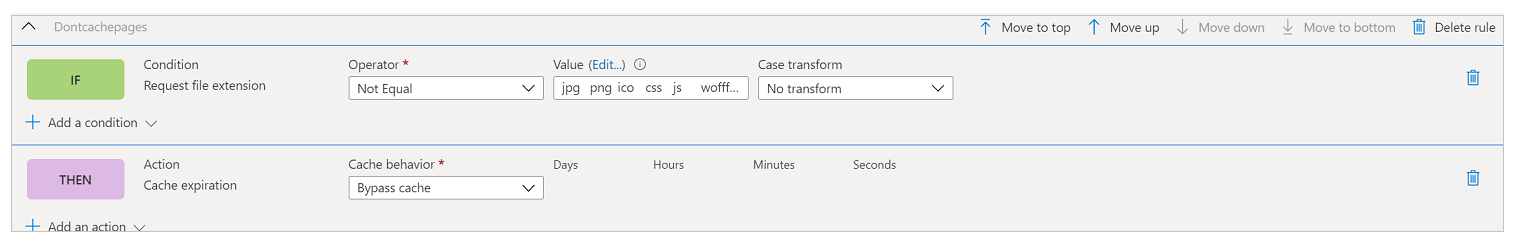

Schermopname van een IF-voorwaarde met de naam "Bestandsextensie aanvragen" waarbij de operator is ingesteld op gelijk, de waarde is ingesteld op css png jpg js svg woff ico en Case-transformatie is ingesteld op Geen transformatie.

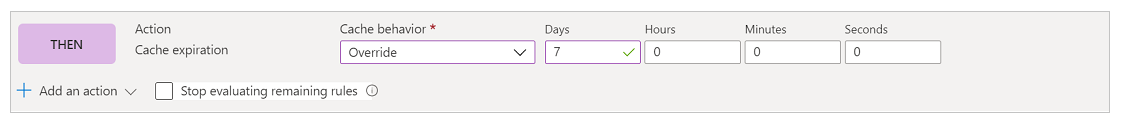

In de volgende actieconfiguratie overschrijft u de cacheheader die door Power Pages is ingesteld, zodat deze bestanden iets langer in de browser in de cache worden bewaard. In Power Pages wordt de vervaltijd van de cache standaard ingesteld op één dag. Maar we zullen dat in dit scenario negeren en de vervaltijd instellen op zeven dagen door de actie Vervaltijd van de cache in te stellen en Cachegedrag in te stellen op Overschrijven, zoals wordt getoond in de volgende afbeelding.

Aan het einde ziet de volledige regel eruit als de volgende afbeelding.

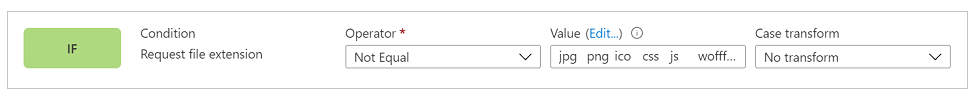

Vereiste: Geen van de pagina-inhoud wordt in de cache opgeslagen

Over het algemeen zorgt de configuratie voor Power Pages-sites ervoor dat, als een formulier is ingesloten op een pagina (wat betekent dat het inhoud biedt die specifiek voor een record is), de Cache-control-headerwaarde wordt ingesteld op privé, wat ervoor zorgt dat Azure Front Door die aanvraag niet in de cache plaatst. Deze methode houdt echter geen rekening met de scenario's waarin u liquid sjablonen gebruikt om gebruikersspecifieke inhoud op de pagina's in te sluiten, zoals het weergeven van een specifieke record aan een reeks gebruikers. Daarom voegen we een expliciete regel toe om ervoor te zorgen dat er geen websitepagina in de cache wordt opgeslagen.

De eerste stap is het instellen van de voorwaarde. De voorwaarde doet een inverse controle van wat we in de eerste regel hebben gedaan en controleert of het verzoek niet een bestandsnaamextensie bevat die verwijst naar een van de bestandstypen die we in de cache willen plaatsen.

Schermopname van een IF-voorwaarde met de naam "Bestandsextensie aanvragen" waarbij de operator is ingesteld op niet-gelijk, de waarde is ingesteld op css png jpg js svg woff ico en Case-transformatie is ingesteld op Geen transformatie.

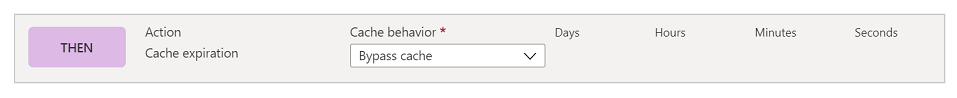

In de actievoorwaarde, vergelijkbaar met de vorige regel, zullen we een actie schrijven voor Vervaldatum cache. Deze keer stellen we het gedrag echter in op: Cache omzeilen. Dit zorgt ervoor dat elk verzoek dat aan deze regel voldoet, niet in de cache wordt opgeslagen.

De volledige regel eruit als de volgende afbeelding.

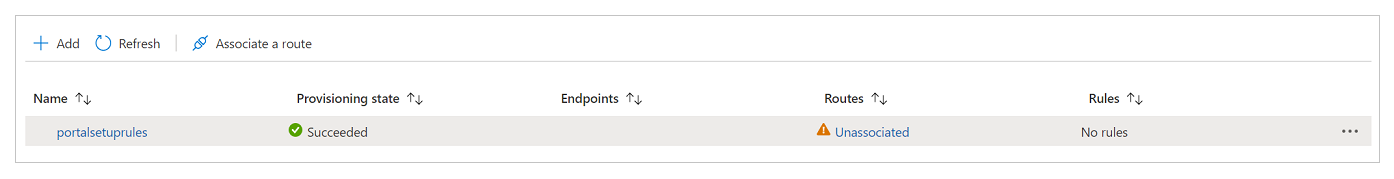

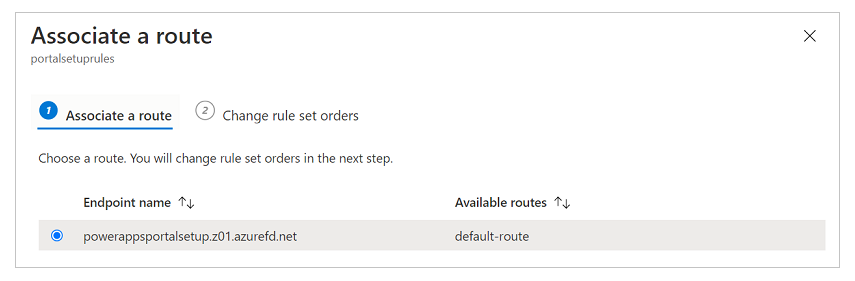

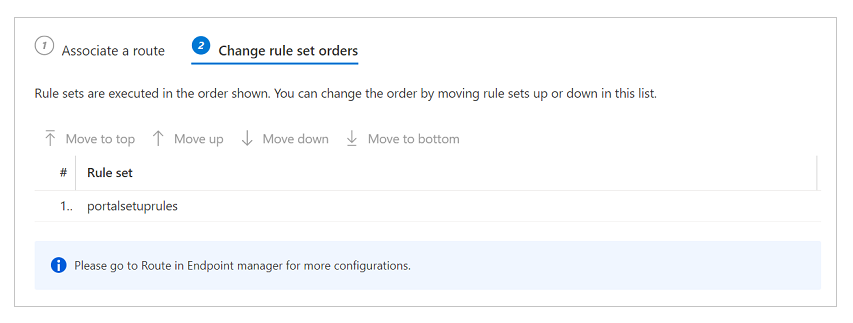

Koppel de regelreeks aan een route

Nadat u de regelset hebt gemaakt, is de volgende stap om deze aan een route te koppelen.

Selecteer de regelreeks en selecteer vervolgens Een route koppelen in de opdrachtbalk.

Selecteer de eindpuntnaam en beschikbare route. Er kunnen meerdere routes beschikbaar zijn, dus selecteer degene die je eerder hebt geconfigureerd.

Als u meerdere regelreeksen hebt en u wilt de volgorde definiëren waarin ze moeten worden geëvalueerd, selecteert u Regelreeks volgorde wijzigen en configureer de volgorde. Ons voorbeeldscenario heeft slechts één regelset.

Selecteer Gereed om te voltooien.

Valideer de regels en routeconfiguratie

Om te valideren dat regels en routeconfiguraties correct werken, moet u ervoor zorgen dat al het verkeer wordt geleverd via HTTPS en dat cachingregels correct worden geëvalueerd.

Om ervoor te zorgen dat al het verkeer wordt geleverd via HTTPS en dat alle HTTP-oproepen worden omgeleid naar HTTPS

- Voer de domeinnaam in een browser in en zorg ervoor dat de URL automatisch verandert in HTTPS terwijl de inhoud wordt weergegeven.

Om ervoor te zorgen dat cachingregels worden geëvalueerd en werken zoals verwacht

Om de cacheregels te controleren, moeten we netwerksporen analyseren in de ontwikkelaarswerkbalk van een webbrowser om te valideren dat de cacheheaders voor verschillende soorten inhoud correct zijn ingesteld.

Notitie

Het kan tot 10 minuten duren voor regelwijzigingen worden doorgevoerd.

Open een nieuw browsertabblad, open de ontwikkelaarswerkbalk en blader naar de URL van de Power Pages-site(zorg ervoor dat u de ontwikkelaarswerkbalk opent voordat u naar de URL bladert).

Ga naar het tabblad netwerk om alle netwerkverzoeken te zien.

Selecteer een verzoek voor elk CSS bestand uit de lijst met verzoeken.

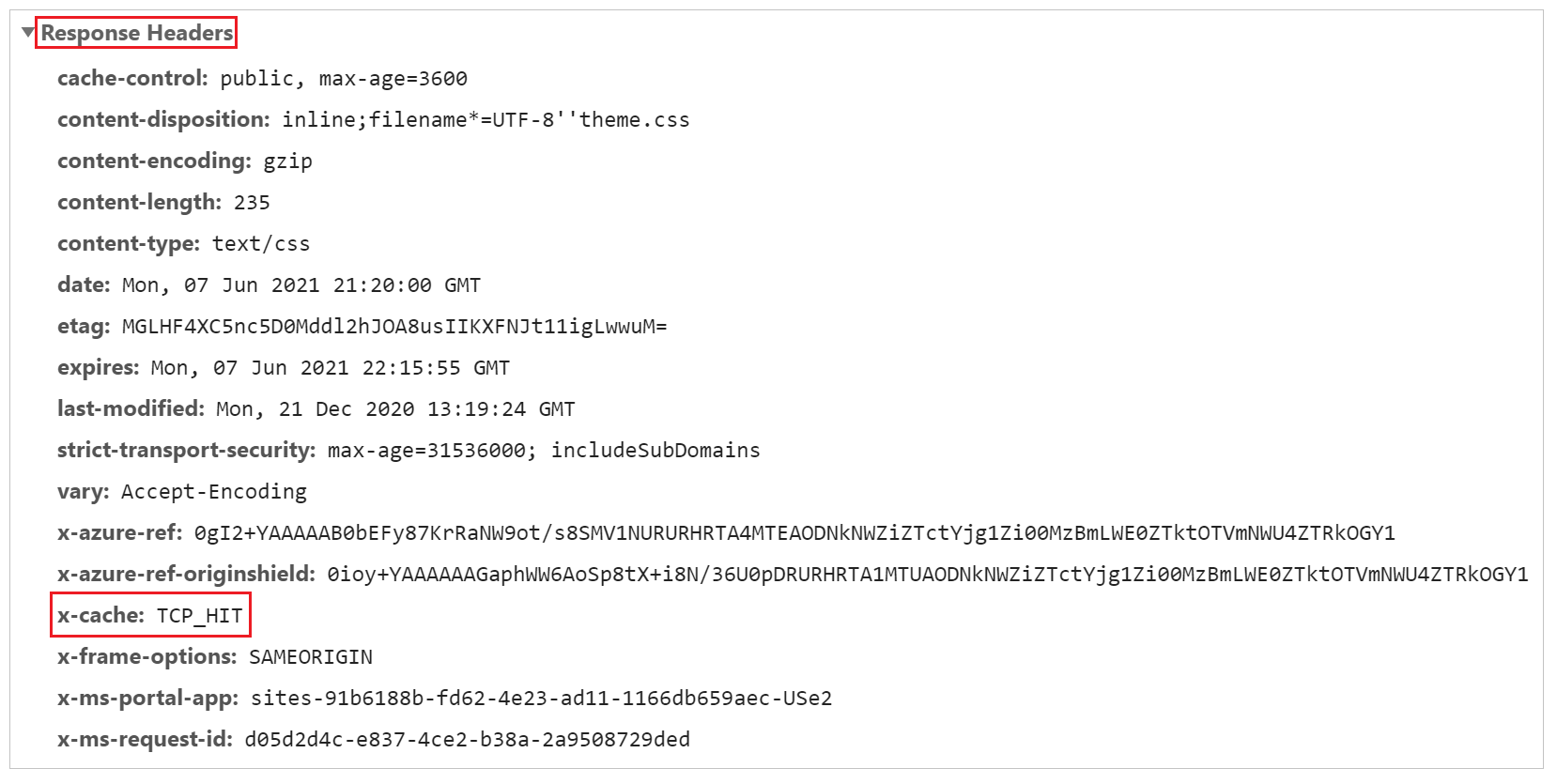

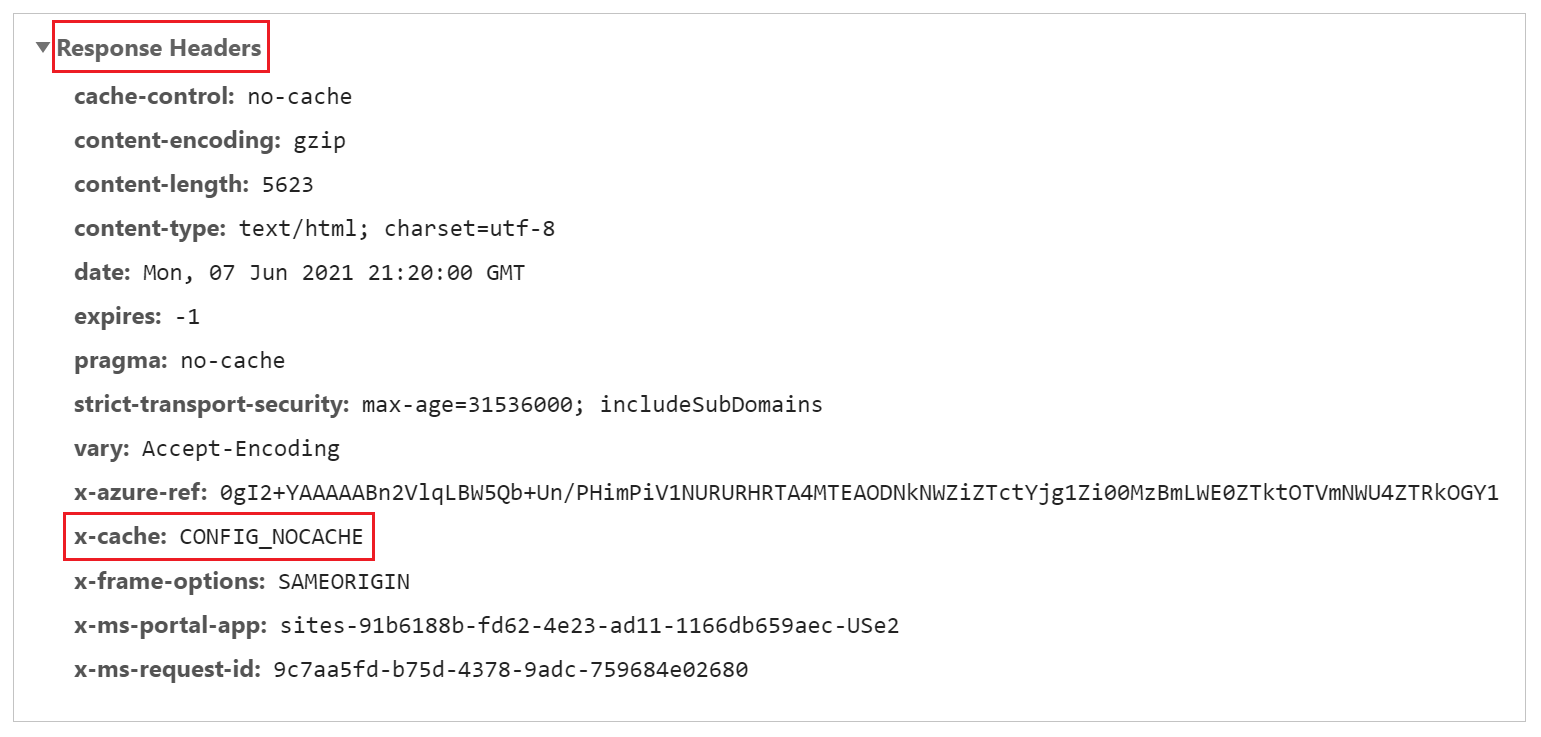

In de Respons-headers sectie van de aanvraagdetails, zorg ervoor dat een kop met de naam x-cache aanwezig is. Deze header zorgt ervoor dat het verzoek via edge-servers wordt bediend en in de cache kan worden opgeslagen. Als de waarde van x-cache is ingesteld op CONFIG_NOCACHE of een andere waarde die de term NOCACHE bevat, is de instelling niet correct.

Net als bij de vorige stap, selecteer een Pagina verzoek en controleer de headers. Indien x-cache ingesteld op CONFIG_NOCACHE, werkt uw installatie werkt correct.

Stel WAF-regels op om binnenkomende aanvragen te analyzeren

De volgende stap in de installatie is het configureren van de WAF-regels voor inkomende verzoeken. In dit artikel behandelen we alleen basisstappen. Ga voor geavanceerde WAF-configuratie naar Azure Web Application Firewall op Azure Front Door.

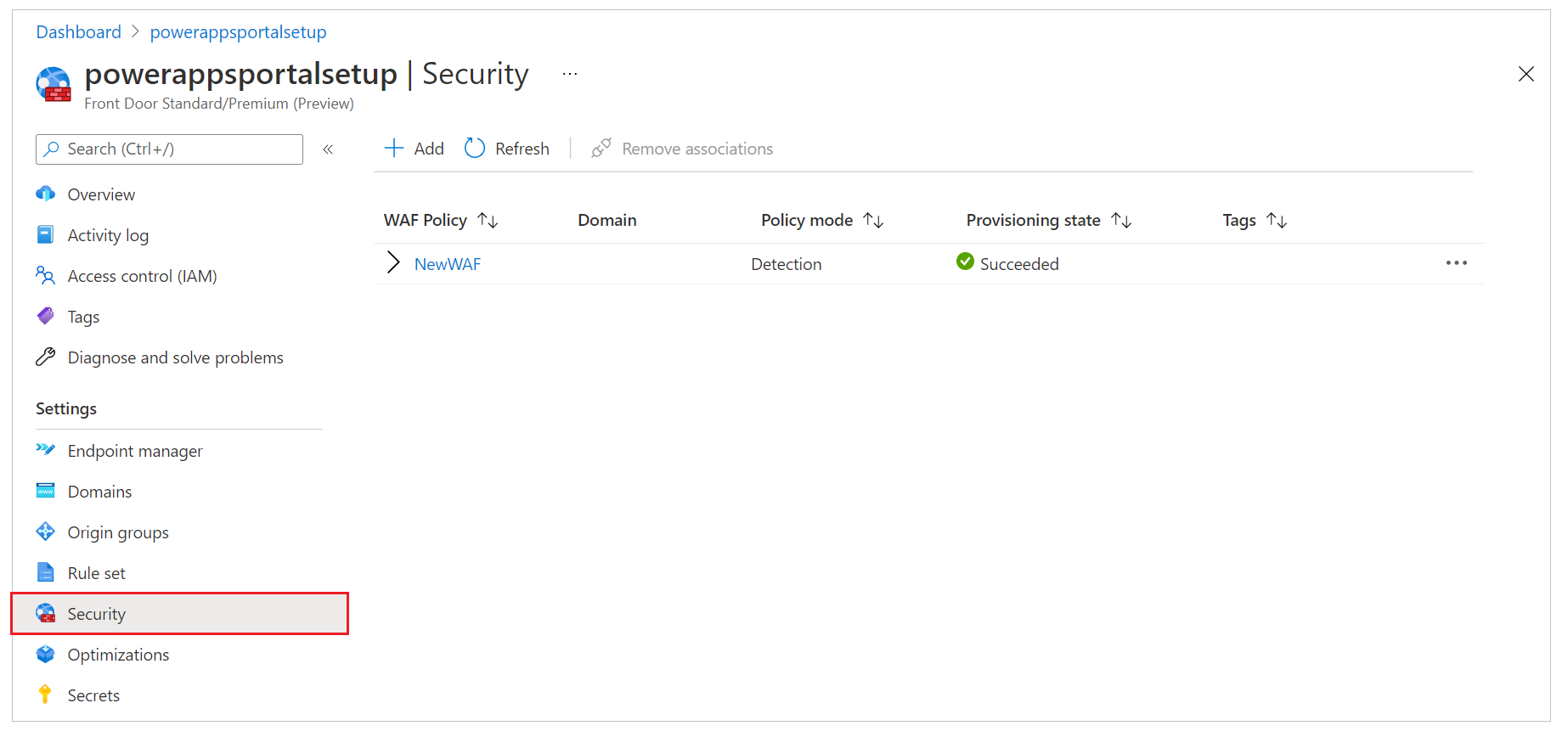

Selecteer Beveiliging in het linkerdeelvenster.

Tijdens het instellen van snel-maken hebben we al een nieuw WAF-beleid ingesteld dat hier wordt weergegeven. Als u die stap echter heeft overgeslagen, kunt u een nieuw beleid instellen door: Nieuw te selecteren.

Selecteer de naam van het WAF-beleid.

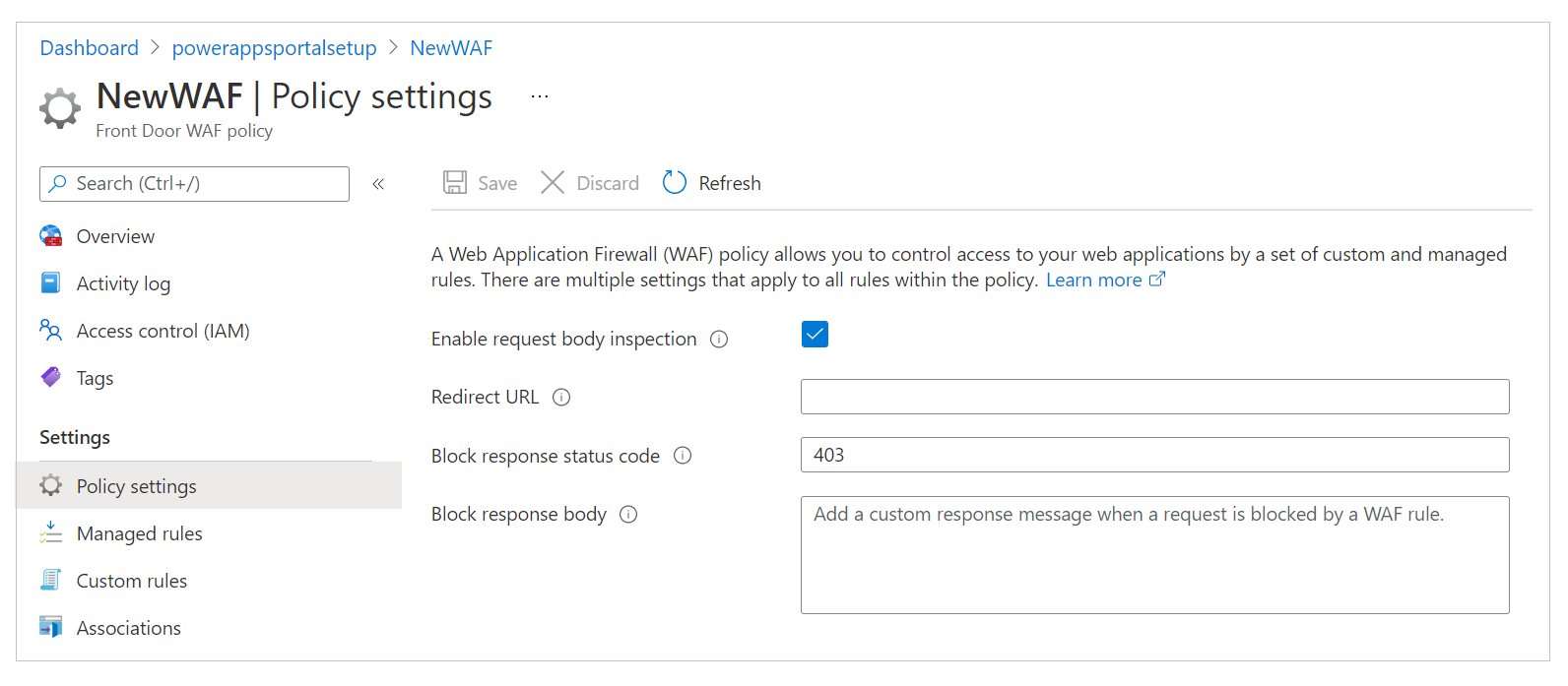

Selecteer Beleidsinstellingen en voer vervolgens de volgende bewerkingen uit:

Inspectie van aanvraagbody inschakelen: Schakel dit selectievakje in als u naast cookies, headers en URL's ook de aanvraagbody van het verzoek wilt inspecteren.

Omleidings-URL: Voer een niet-site-URL in. Deze URL is waar de gebruiker zou worden omgeleid als een WAF-regel was ingesteld om om te leiden. Zorg ervoor dat deze URL openbaar en anoniem toegankelijk is.

Statuscode van verzoek blokkeren : Deze HTTP-statuscode wordt teruggestuurd naar de gebruiker als het verzoek wordt geblokkeerd door WAF.

Reactietekst blokkeren: U kunt hier een aangepast bericht toevoegen dat aan de gebruiker wordt getoond als het verzoek wordt geblokkeerd door WAF.

Ga als volgt te werk om de regelreeks te configureren op basis waarvan elk verzoek wordt geëvalueerd:

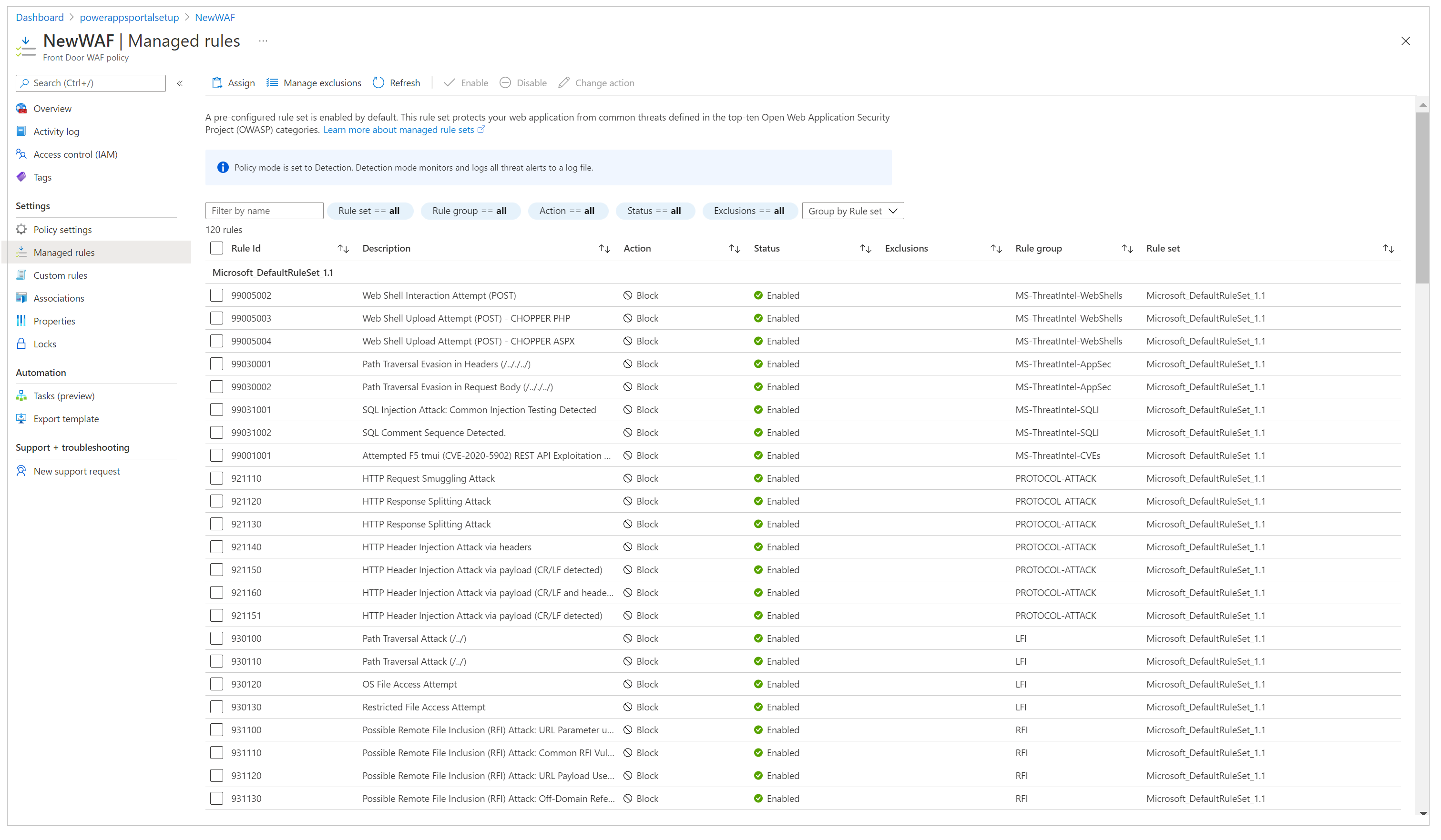

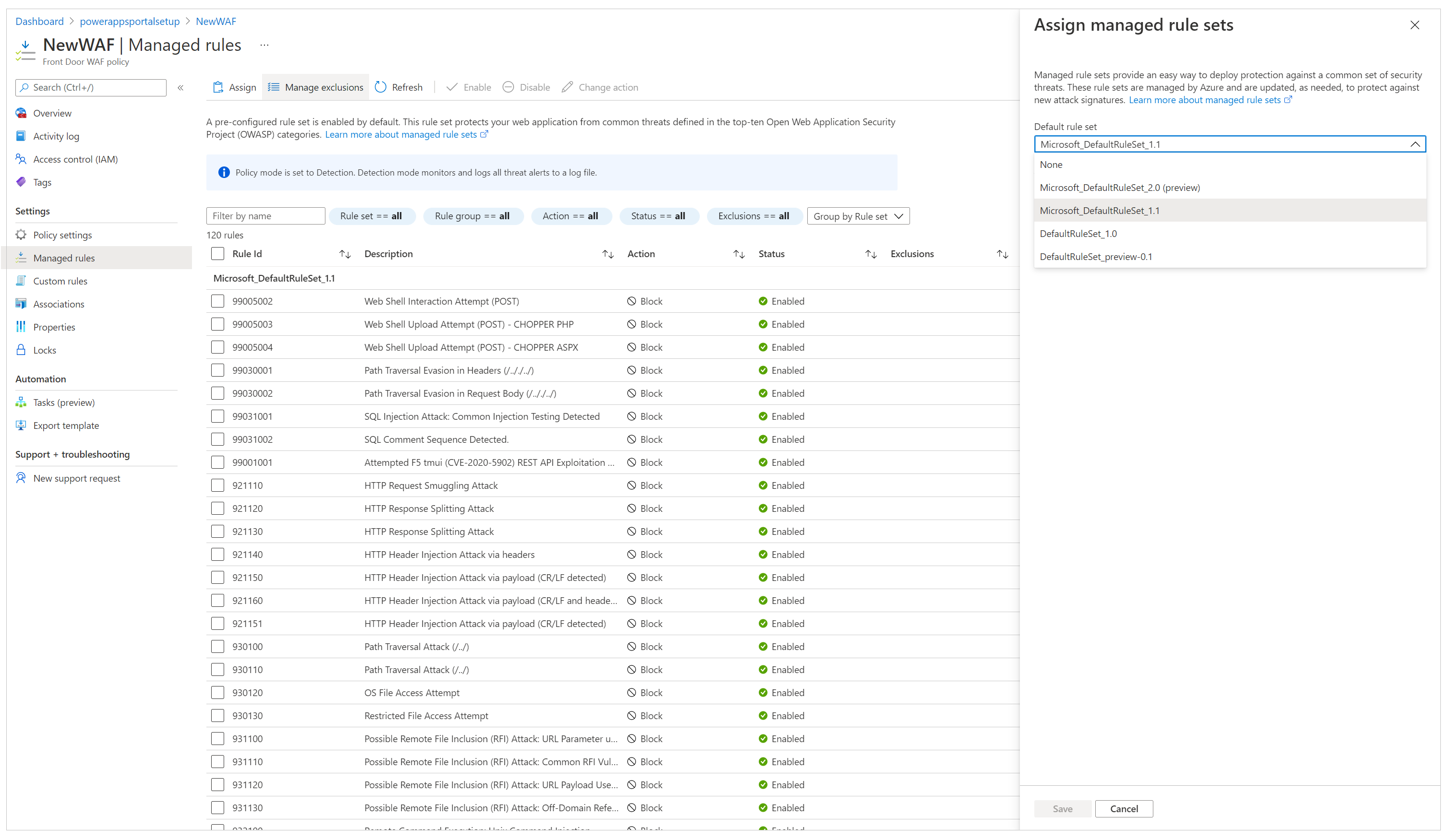

Selecteer Beheerde regels in het linkerdeelvenster.

Selecteer op de opdrachtbalk Toewijzen en selecteer vervolgens in de lijst met standaardregelreeksen. Beheerde regelreeksen worden beheerd door Microsoft en regelmatig bijgewerkt. Ga voor meer informatie over regelsets naar: Web Application Firewall DRS-regelgroepen en regels.

Nadat de beheerde regelreeks is toegewezen, is uw installatie voltooid. Als extra stap kunt u ook kijken naar het instellen van uitsluitingslijsten voor bestaande regels en het inschakelen van aangepaste regels.

Belangrijk

WAF is standaard ingesteld in Detectiebeleid modus, die problemen met de gedefinieerde regelreeks detecteert en logt. Deze modus blokkeert de verzoeken echter niet. Om verzoeken te blokkeren, moet WAF worden overgeschakeld naar de preventie-modus.

We raden u aan grondige tests uit te voeren in de Preventie-modus om te controleren of alle scenario's werken en om ervoor te zorgen dat u de regelreeks niet hoeft aan te passen of uitsluitingsbeleid hoeft toe te voegen. U moet de Preventie-modus pas inschakelen nadat u heeft geverifieerd dat de hele installatie werkt zoals verwacht.

Stel de Power Pages in om alleen verkeer van Azure Front Door te accepteren

De laatste stap in deze installatie is om ervoor te zorgen dat uw Power Pages-site alleen verkeer van Azure Front Door accepteert. Voor deze verificatie moeten we IP-adresbeperkingen inschakelen op de site.

Om het IP-adresbereik te vinden waarop Azure Front Door werkt, gaat u naar: Hoe vergrendel ik de toegang tot mijn back-end tot alleen Azure Front Door?.

Notitie

Power Pages biedt geeen ondersteuning voor op X-Azure-FDID gebaseerde filtering.

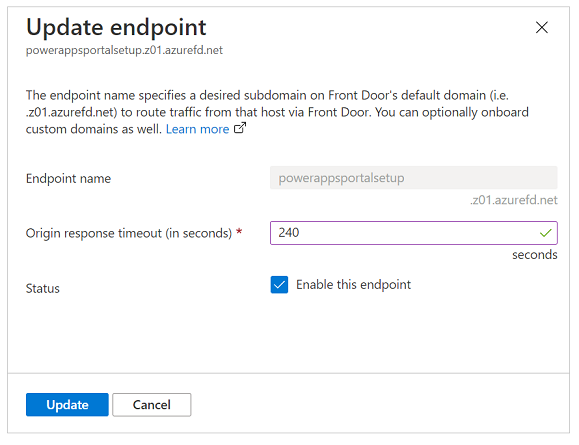

Vergroot de reactietijd van het origineel

Azure Front Door heeft standaard een time-out voor de origineelreactie van 60 seconden. We raden u echter aan dit te verhogen tot 240 seconden om ervoor te zorgen dat langlopende scenario's, zoals het uploaden van bestanden of exporteren naar Excel, werken zoals verwacht.

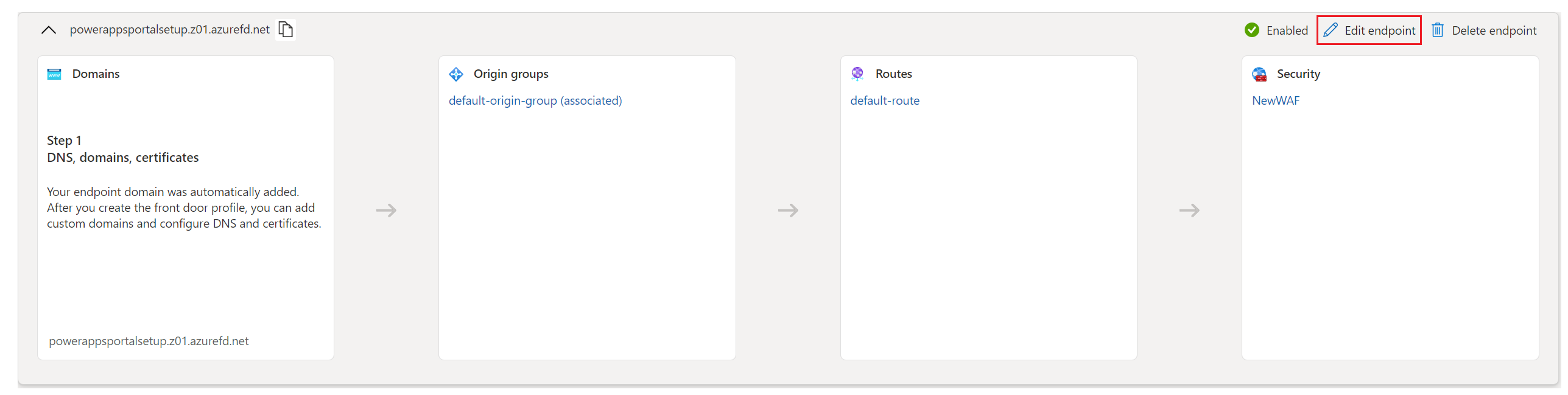

Selecteer Eindpuntbeheerder in het linkerdeelvenster.

Selecteer Bewerken eindpunt.

Selecteer in de rechterbovenhoek Eindpunt-eigenschappen.

Wijzig de responstijd van het origineel naar 240 seconden en selecteer vervolgens Bijwerken.

Zie ook

Wat is Azure Front Door?

Snelstartgids: een Azure Front Door-profiel maken - Azure-portal

Een aangepast domein maken op Azure Front Door Standard/Premium SKU met behulp van de Azure-portal

Hoe vergrendel ik de toegang tot mijn back-end tot alleen Azure Front Door?

Azure Front Door Regelengine voldoen aan voorwaarden